Wenn Ihre Looker-Instanz nach Looker 22.10 erstellt wurde, ist die Seite OpenID Connect standardmäßig im Abschnitt Authentication des Menüs Admin verfügbar.

Wenn die Seite OpenID Connect im Abschnitt Authentication des Admin-Menüs nicht angezeigt wird, öffnen Sie eine Supportanfrage in der Looker-Hilfe. Klicken Sie dazu auf Kontakt.

Unternehmen nutzen zur Abstimmung mit OpenID Connect verschiedene OpenID Connect-Anbieter (OPs), z. B. Okta oder OneLogin. Die in der folgenden Einrichtungsanleitung und in der Looker-Benutzeroberfläche verwendeten Begriffe stimmen möglicherweise nicht direkt mit denen überein, die von Ihrem OP verwendet werden.

Auf der Seite OpenID Connect im Abschnitt Authentication des Admin-Menüs können Sie Looker für die Authentifizierung von Nutzern mithilfe des OpenID Connect-Protokolls konfigurieren. Auf dieser Seite wird dieser Vorgang beschrieben. Außerdem enthält er eine Anleitung zum Verknüpfen von OpenID Connect-Gruppen mit Looker-Rollen und -Berechtigungen.

Hinweise zur Planung

- Sie können die Option Alternative Anmeldung für bestimmte Nutzer verwenden, damit Looker-Administratoren ohne OpenID Connect auf Looker zugreifen können.

- Deaktivieren Sie die OpenID Connect-Authentifizierung nicht, während Sie in Looker mit OpenID Connect angemeldet sind, es sei denn, Sie haben ein alternatives Konto eingerichtet. Andernfalls könnten Sie aus der App ausgesperrt werden.

- Looker kann vorhandene Konten zu OpenID Connect migrieren, indem E-Mail-Adressen verwendet werden, die aus aktuellen E-Mail-/Passwort-Einrichtungen, LDAP, SAML oder Google Auth stammen. Dies können Sie bei der Einrichtung konfigurieren.

- Looker unterstützt die OpenID Connect-Authentifizierung nur mit dem Autorisierungs-Codefluss von OpenID Connect. Andere Codeflüsse werden nicht unterstützt.

- Die OpenID Connect-Spezifikation enthält einen optionalen Discovery-Mechanismus. Looker unterstützt diesen Mechanismus nicht. Sie müssen daher im Abschnitt AuthID-Einstellungen für OpenID Connect explizite URLs angeben, wie unten beschrieben.

OpenID Connect einrichten

Führen Sie die folgenden Aufgaben aus, um die Verbindung zwischen Looker und OpenID Connect einzurichten:

- Geben Sie die Looker-URL an Ihren OpenID Connect-Anbieter (OP) weiter.

- Holen Sie sich die erforderlichen Informationen von Ihrer OP.

Looker in Ihrem OP einrichten

Ihr OpenID Connect-Anbieter (OP) benötigt die URL Ihrer Looker-Instanz. Dieser Vorgang kann unter anderem als Weiterleitungs-URI oder Log-in-Weiterleitungs-URI bezeichnet werden. Geben Sie auf der OP-Website die URL an, unter der Sie normalerweise auf Ihre Looker-Instanz in einem Browser zugreifen, gefolgt von /openidconnect. Beispiel: https://instance_name.looker.com/openidconnect

Informationen von Ihrem OP abrufen

Zum Konfigurieren von Looker für die OpenID Connect-Authentifizierung benötigen Sie die folgenden Informationen von Ihrem OP:

- Eine Clientkennung und einen Clientschlüssel. Diese werden normalerweise vom OP auf der Website bereitgestellt, wenn Sie den Weiterleitungs-URI wie oben beschrieben konfigurieren.

- Während des OpenID Connect-Authentifizierungsprozesses stellt Looker eine Verbindung zu drei verschiedenen Endpunkten her: einem Endpunkt für die Authentifizierung, einem Endpunkt für ID-Tokens und einem Endpunkt für Nutzerinformationen. Für jeden dieser Endpunkte benötigen Sie die URLs, die das Betriebssystem verwendet.

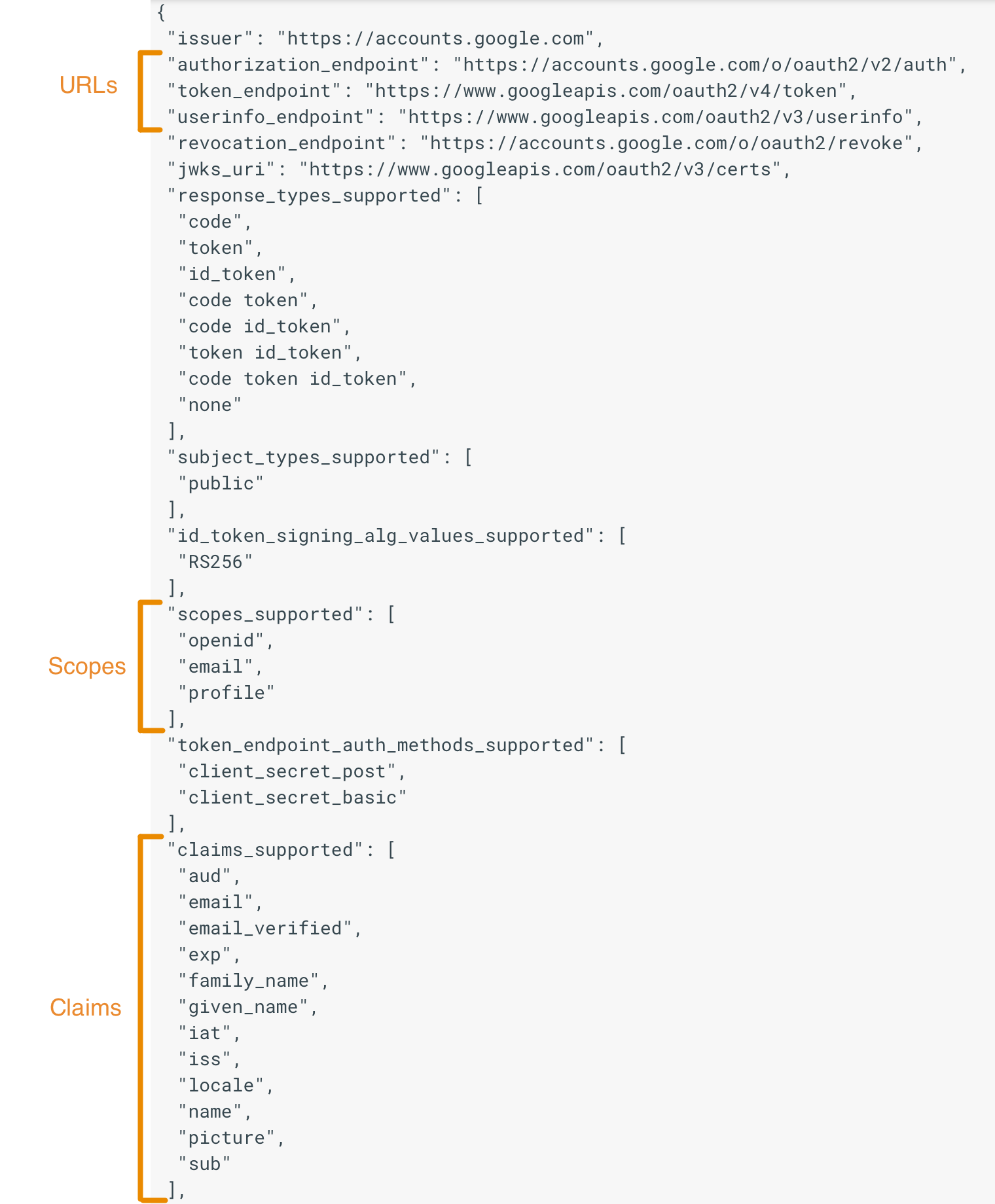

- Für jeden Vorgang werden Nutzerinformationen in Gruppen bereitgestellt, die als Bereiche bezeichnet werden. Sie müssen die Namen der Bereiche kennen, die von Ihrem OP verwendet werden. Für OpenID Connect ist der Bereich

openiderforderlich, aber Ihr Vorgang enthält wahrscheinlich andere Bereiche wieemail,profileundgroups. - In OpenID Connect werden Attribute, die Nutzerdaten speichern, als Ansprüche bezeichnet. Sie müssen wissen, welche Ansprüche Ihr Vorgang an Looker übergibt, um die gewünschten Nutzerinformationen in Ihrer Looker-Instanz bereitzustellen. Looker erfordert Ansprüche, die E-Mail- und Namensinformationen enthalten. Wenn Sie jedoch andere Nutzerattribute wie Zeitzone oder Abteilung haben, muss Looker auch feststellen, welche Ansprüche diese Informationen enthalten. Ansprüche können entweder in der Antwort des Endpunkts mit den Nutzerinformationen oder des ID-Tokens enthalten sein. Looker kann von beiden Endpunkten zurückgegebene Ansprüche den Looker-Nutzerattributen zuordnen.

Viele Operationen stellen Informationen zum Konfigurieren von OpenID Connect in Form eines Discovery-Dokuments bereit, sodass Sie einige oder alle Informationen erfassen können, die Sie zum Konfigurieren von Looker für OpenID Connect benötigen. Wenn Sie keinen Zugriff auf ein Discovery-Dokument haben, müssen Sie die erforderlichen Informationen von Ihrem OP- oder internen Authentifizierungsteam anfordern.

Hier ein Beispiel für ein Discovery-Dokument von Google:

OpenID Connect-Authentifizierungseinstellungen konfigurieren

Verwenden Sie die Konfigurationsinformationen, die Sie aus dem Discovery-Dokument des OPs, dem OP oder dem internen Authentifizierungsteam erhalten haben, um die Verbindungseinstellungen in die folgenden Felder einzugeben:

ID: Die Client-ID, die für Ihre Looker-Instanz eindeutig ist. Diese sollten Sie von Ihrem Ansprechpartner erhalten.

Secret: Der Clientschlüssel, der für Ihre Looker-Instanz eindeutig ist. Diese sollten Sie von Ihrem Ansprechpartner erhalten.

Aussteller: Die sichere URL, die Ihren Vorgang identifiziert.

Audience (Zielgruppe): Eine Kennung, die dem Operations Manager angibt, wer der Client ist. Dies ist häufig der gleiche wie der Identifier-Wert, kann jedoch ein anderer Wert sein.

Autorisierungs-URL: Die URL der OP, mit der die Authentifizierungssequenz beginnt. Wird häufig in einem Discovery-Dokument als authorization_endpoint bezeichnet.

Token-URL: Die URL, unter der Looker ein OAuth-Token abruft, nachdem Looker autorisiert wurde. Wird häufig in einem Discovery-Dokument als token_endpoint bezeichnet.

User Info URL (URL für Nutzerinformationen): Die URL, unter der Looker detaillierte Nutzerinformationen abruft. Wird häufig in einem Discovery-Dokument als userinfo_endpoint bezeichnet.

Bereiche: Eine durch Kommas getrennte Liste der Bereiche, die vom OP zum Bereitstellen von Nutzerinformationen für Looker verwendet werden. Sie müssen den Umfang openid und alle Bereiche einschließen, die die von Looker benötigten Informationen enthalten, einschließlich der E-Mail-Adressen, Nutzernamen und aller auf Ihrer Looker-Instanz konfigurierten Nutzerattribute.

Nutzerattributeinstellungen konfigurieren

In diesem Abschnitt ordnen Sie Ihre Ansprüche den Nutzerattributen von Looker zu.

Gib im Abschnitt User Attribute Settings (Einstellungen für den Nutzerattribut) den Namen des Anspruchs, der die entsprechenden Informationen für jedes Feld enthält, ein. Dadurch wird Looker angewiesen, wie diese Ansprüche bei der Anmeldung den Looker-Nutzerinformationen zugeordnet werden. Bei Looker dreht sich alles um die Art und Weise, wie Ansprüche erstellt werden, es ist nur wichtig, dass die hier eingegebenen Anspruchsinformationen mit der Definition der Ansprüche in deinem Vorgang übereinstimmen.

Standard Ansprüche

Für Looker sind für die Nutzerauthentifizierung Nutzername und E-Mail-Adresse erforderlich. Gib die entsprechenden Anspruchsinformationen in diesem Abschnitt ein:

E-Mail-Anspruch: Der Anspruch, den dein OP für E-Mail-Adressen von Nutzern verwendet, z. B. email.

First Name Claim: Der Anspruch, den dein OP für Vornamen von Nutzern verwendet, z. B. given_name.

Last Name Claim: Der Anspruch, den dein OP für Nachnamen von Nutzern verwendet, z. B. family_name.

Beachten Sie, dass einige Operationen eine einzige Anforderung für Namen verwenden, anstatt den Vor- und Nachnamen zu trennen. Wenn dies auf Ihren Vorgang der Fall ist, geben Sie den Anspruch ein, in dem die Namen in den Feldern First Name Claim und Last Name Claim gespeichert werden. Für jeden Nutzer verwendet Looker den Inhalt bis zum ersten Leerzeichen als Vorname und den nachfolgenden Inhalt als Nachname.

Attributpaare

Optional können Sie die Daten aus Ihren OpenID Connect-Ansprüchen verwenden, um Werte in den Nutzerattributen von Looker automatisch auszufüllen, wenn sich ein Nutzer anmeldet. Wenn Sie beispielsweise OpenID Connect so konfiguriert haben, dass nutzerspezifische Verbindungen zu Ihrer Datenbank hergestellt werden, können Sie Ihre OpenID Connect-Ansprüche mit Looker-Nutzerattributen koppeln, um Ihre Datenbankverbindungen in Looker nutzerspezifisch zu machen.

So koppelst du Ansprüche mit den entsprechenden Looker-Nutzerattributen:

- Geben Sie die Anforderung, die von Ihrem OP angegeben wurde, in das Feld Claim (Anspruch) und das zu verwendende Looker-Nutzerattribut in das Feld Looker User Attributes (Looker-Nutzerattribute) ein.

- Klicken Sie das Kästchen Erforderlich an, wenn Sie die Anmeldung von einem Nutzerkonto blockieren möchten, bei dem ein Wert in diesem Feld fehlt.

- Klicken Sie auf + und wiederholen Sie diese Schritte, um weitere Anspruch- und Attributpaare hinzuzufügen.

Beachten Sie, dass einige Operationen verschachtelte „Geschehen“ haben können. Beispiel:

"zoneinfo": "America/Los Angeles",

"phone_number": "555-1235",

"address": {

"street_address": "1234 Main Street",

"locality": "Anyton",

"region": "IL",

"postal_code": "60609",

"country": "US"

},

Im Beispiel oben ist die locality-Anforderung in der address-Anforderung verschachtelt. Gib für verschachtelte Ansprüche die übergeordneten und verschachtelten Ansprüche an, getrennt durch einen Schrägstrich (/). Um Looker für die obige locality-Anforderung zu konfigurieren, geben Sie address/locality ein.

Gruppen und Rollen

Sie können für Looker Gruppen erstellen, die Ihre extern verwalteten OpenID Connect-Gruppen spiegeln und dann den Nutzern auf Grundlage ihrer gespiegelten OpenID Connect-Gruppen Looker-Rollen zuweisen. Wenn Sie Änderungen an Ihrer OpenID Connect-Gruppenmitgliedschaft vornehmen, werden diese Änderungen automatisch in die Gruppenkonfiguration von Looker übernommen.

Wenn Sie Gruppen von OpenID Connect spiegeln, können Sie Ihr extern definiertes OpenID Connect-Verzeichnis zur Verwaltung von Looker-Gruppen und -Nutzern verwenden. Dadurch können Sie Ihre Gruppenmitgliedschaft für mehrere SaaS-Tools (Software as a Service) wie Looker an einem Ort verwalten.

Wenn Sie die Option OpenID Connect-Gruppen spiegeln aktivieren, erstellt Looker für jede OpenID Connect-Gruppe, die in das System eingeführt wird, eine Looker-Gruppe. Sie können diese Looker-Gruppen in Looker auf der Seite Gruppen des Abschnitts Admin aufrufen. Gruppen können verwendet werden, um Gruppenmitgliedern Rollen zuzuweisen, Zugriffssteuerung für Inhalte festzulegen und Nutzerattribute zuzuweisen.

Standardgruppen und -rollen

Der Schieberegler OpenID Connect-Gruppen spiegeln ist standardmäßig deaktiviert. In diesem Fall können Sie eine Standardgruppe für neue OpenID Connect-Nutzer festlegen. Geben Sie in den Feldern Neue Nutzergruppen und Neue Nutzerrollen die Namen der Looker-Gruppen oder -Rollen ein, denen Sie neue Looker-Nutzer zuweisen möchten, wenn sie sich zum ersten Mal in Looker anmelden.

Diese Gruppen und Rollen werden bei der ersten Anmeldung auf neue Nutzer angewendet. Sie werden nicht auf vorhandene Nutzer angewendet und auch nicht, wenn sie nach der ersten Anmeldung von Nutzern entfernt werden.

Wenn Sie später das Spiegeln von OpenID Connect-Gruppen aktivieren, werden diese Standardeinstellungen für Nutzer bei der nächsten Anmeldung entfernt und durch die Rollen ersetzt, die im Abschnitt OpenID Connect-Gruppen spiegeln zugewiesen sind. Diese Standardoptionen sind nicht mehr verfügbar oder zugewiesen und werden vollständig durch die Konfiguration der gespiegelten Gruppen ersetzt.

OpenID Connect-Gruppen für Spiegel aktivieren

Wenn Sie Ihre OpenID Connect-Gruppen in Looker spiegeln möchten, aktivieren Sie den Schalter OpenID Connect-Gruppen spiegeln:

Gruppenanspruch: Geben Sie den Anspruch ein, den Ihr Partner zum Speichern von Gruppennamen verwendet. Looker erstellt eine Looker-Gruppe für jede OpenID Connect-Gruppe, die durch den Groups-Anspruch in das System eingeführt wird. Sie können diese Looker-Gruppen in Looker auf der Seite Gruppen im Abschnitt Admin aufrufen. Mit Gruppen können Sie Zugriffskontrollen für Inhalte festlegen und Nutzerattribute zuweisen.

Bevorzugter Gruppenname/Rollen/OpenID Connect-Gruppenname: Mit diesen Feldern können Sie einen benutzerdefinierten Gruppennamen und eine oder mehrere Rollen zuweisen, die der entsprechenden OpenID Connect-Gruppe in Looker zugewiesen sind:

Geben Sie den Namen der OpenID Connect-Gruppe in das Feld Name der OpenID Connect-Gruppe ein. OpenID Connect-Nutzer, die in der OpenID Connect-Gruppe enthalten sind, werden der Spiegelgruppe in Looker hinzugefügt.

Geben Sie in das Feld Benutzerdefinierter Name einen benutzerdefinierten Namen für die gespiegelte Gruppe ein. Das ist der Name, der in Looker auf der Seite Gruppen im Abschnitt Admin angezeigt wird.

Wählen Sie im Feld rechts neben dem Feld Benutzerdefinierter Name eine oder mehrere Looker-Rollen aus, die jedem Nutzer in der Gruppe zugewiesen werden sollen.

Klicken Sie auf

+, um weitere Felder hinzuzufügen, um zusätzliche gespiegelte Gruppen zu konfigurieren. Wenn Sie mehrere Gruppen konfiguriert haben und die Konfiguration für eine Gruppe entfernen möchten, klicken Sie neben den Gruppen dieser Gruppe aufX.

Wenn Sie eine gespiegelte Gruppe bearbeiten, die zuvor in diesem Bildschirm konfiguriert wurde, ändert sich die Konfiguration der Gruppe, die Gruppe selbst bleibt jedoch intakt. Beispiel: Sie können den benutzerdefinierten Namen einer Gruppe ändern. Dadurch ändert sich die Darstellung der Gruppe auf der Gruppenseite von Looker, nicht jedoch die zugewiesenen Rollen und Gruppenmitglieder. Wenn Sie die OpenID Connect-Gruppen-ID ändern, werden der Gruppenname und die Rollen beibehalten. Die Mitglieder der Gruppe werden jedoch basierend auf den Nutzern neu zugewiesen, die Mitglieder der externen OpenID Connect-Gruppe mit der neuen OpenID Connect-Gruppen-ID sind.

Wenn Sie eine Gruppe auf dieser Seite löschen, wird sie nicht mehr in Looker gespiegelt und ihren Mitgliedern werden in Looker keine Rollen mehr über diese Gruppe zugewiesen.

Alle Änderungen an einer gespiegelten Gruppe werden auf die Nutzer dieser Gruppe angewendet, wenn sie sich das nächste Mal in Looker anmelden.

Erweiterte Rollenverwaltung

Wenn Sie den Schalter Spiegeln Sie OpenID Connect-Gruppen spiegeln aktiviert haben, zeigt Looker diese Einstellungen an. Die Optionen in diesem Abschnitt bestimmen, wie viel Flexibilität Looker-Administratoren beim Konfigurieren von Looker-Gruppen und Nutzern haben, die aus OpenID Connect gespiegelt wurden.

Wenn Sie beispielsweise möchten, dass Ihre Looker-Gruppe und Nutzerkonfiguration genau mit Ihrer OpenID Connect-Konfiguration übereinstimmen, aktivieren Sie diese Optionen. Wenn alle ersten drei Optionen aktiviert sind, können Looker-Administratoren die Mitgliedschaft von Spiegelgruppen nicht ändern und Nutzern nur Rollen über gespiegelte OpenID Connect-Gruppen zuweisen.

Wenn Sie flexibler sind, um Ihre Gruppen in Looker anzupassen, deaktivieren Sie diese Optionen. Ihre Looker-Gruppen spiegeln Ihre OpenID Connect-Konfiguration weiter, Sie können jedoch zusätzliche Gruppen- und Nutzerverwaltung in Looker vornehmen, z. B. OpenID Connect-Nutzer zu Looker-spezifischen Gruppen hinzufügen oder Looker-Rollen direkt OpenID Connect-Nutzern zuweisen.

Diese Optionen sind für neue Looker-Instanzen oder Instanzen ohne konfigurierte Spiegelgruppen standardmäßig deaktiviert.

Bei vorhandenen Looker-Instanzen, für die derzeit Spiegelgruppen konfiguriert sind, sind diese Optionen standardmäßig aktiviert.

Wenn Sie restriktivere Einstellungen aktivieren, verlieren Nutzer die Gruppenmitgliedschaft oder zugewiesene Rollen, die direkt in Looker konfiguriert wurden. Dies geschieht, wenn sich diese Nutzer das nächste Mal in Looker anmelden.

Der Abschnitt Erweiterte Rollenverwaltung enthält folgende Optionen:

Einzelnen OpenID Connect-Nutzern keinen Zugriff auf direkte Rollen gewähren: Wenn Sie diese Option aktivieren, können Looker-Administratoren Looker-Nutzer nicht direkt Looker-Rollen zuweisen. OpenID Connect-Nutzer erhalten Rollen nur über ihre Gruppenmitgliedschaften. Wenn OpenID Connect-Nutzern die Mitgliedschaft in nativen (nicht gespiegelten) Looker-Gruppen erlaubt ist, können sie weiterhin ihre Rollen aus gespiegelten OpenID Connect-Gruppen und nativen Looker-Gruppen übernehmen. Allen OpenID Connect-Nutzern, denen Rollen direkt zugewiesen wurden, werden diese Rollen bei der nächsten Anmeldung entfernt.

Wenn diese Option deaktiviert ist, können Looker-Administratoren Looker-Rollen Nutzern von OpenID Connect direkt zuweisen, so als wären sie nativ in Looker konfiguriert.

Direkte Mitgliedschaft in Nicht-OpenID Connect-Gruppen verhindern: Wenn Sie diese Option aktivieren, können Looker-Administratoren OpenID Connect-Nutzer nicht direkt in native Looker-Gruppen aufnehmen. Wenn gespiegelte OpenID Connect-Gruppen Mitglieder nativer Looker-Gruppen sein dürfen, können OpenID Connect-Nutzer die Mitgliedschaft in allen übergeordneten Looker-Gruppen behalten. Alle OpenID Connect-Nutzer, die zuvor nativen Looker-Gruppen zugewiesen waren, werden bei der nächsten Anmeldung aus diesen Gruppen entfernt.

Wenn diese Option deaktiviert ist, können Looker-Administratoren OpenID Connect-Nutzer direkt zu nativen Looker-Gruppen hinzufügen.

Rollenübernahme von Nicht-OpenID Connect-Gruppen verhindern: Wenn Sie diese Option aktivieren, verhindern Sie, dass Mitglieder gespiegelter OpenID Connect-Gruppen Rollen aus nativen Looker-Gruppen übernehmen. Alle OpenID Connect-Nutzer, die zuvor Rollen einer übergeordneten Looker-Gruppe übernommen haben, verlieren diese Rollen bei der nächsten Anmeldung.

Wenn diese Option deaktiviert ist, übernehmen gespiegelte OpenID Connect-Gruppen oder OpenID Connect-Nutzer, die als Mitglied einer nativen Looker-Gruppe hinzugefügt werden, die der übergeordneten Looker-Gruppe zugewiesenen Rollen.

Auth erfordert Rolle: Wenn diese Option aktiviert ist, müssen OpenID Connect-Nutzern eine Rolle zugewiesen sein. Nutzer von OpenID Connect, denen keine Rolle zugewiesen ist, können sich überhaupt nicht bei Looker anmelden.

Wenn diese Option deaktiviert ist, können sich OpenID Connect-Nutzer bei Looker authentifizieren, auch wenn ihnen keine Rolle zugewiesen ist. Ein Nutzer, dem keine Rolle zugewiesen ist, kann in Looker keine Daten sehen oder Aktionen ausführen. Er kann sich jedoch in Looker anmelden.

Migrationsoptionen konfigurieren

Wie in diesem Abschnitt erläutert, empfiehlt Looker, alternative Anmeldung zu aktivieren und eine Zusammenführungsstrategie für bestehende Nutzer bereitzustellen.

Alternative Anmeldung für bestimmte Nutzer

E-Mail-/Passwort-Anmeldungen von Looker sind für normale Nutzer immer deaktiviert, wenn die OpenID Connect-Authentifizierung aktiviert ist. Mit der Option Alternative Anmeldung für bestimmte Nutzer können Admins und bestimmte Nutzer mit der Berechtigung login_special_email eine alternative E-Mail-basierte Anmeldung über /login/email aktivieren.

Dies ist nützlich, als Sie bei der Einrichtung von OpenID Connect ein Fallback verwenden möchten, falls später Konfigurationsprobleme bei OpenID Connect auftreten sollten oder wenn Sie einige Nutzer unterstützen müssen, die keine Konten in Ihrem OpenID Connect-Verzeichnis haben.

Wie Sie alternative Anmeldungen über die Looker API aktivieren, erfahren Sie auf der Dokumentationsseite Alternative Anmeldeoption aktivieren.

Methode zum Zusammenführen von OpenID Connect-Nutzern mit einem Looker-Konto angeben

Geben Sie im Feld Nutzer zusammenführen über die Methode an, die verwendet werden soll, um eine erstmalige Open ID Connect-Anmeldung mit einem vorhandenen Nutzerkonto zusammenzuführen. Die Optionen sind Looker Email/Password, Google, LDAP und SAML.

Wenn Sie mehrere Authentifizierungssysteme haben, können Sie in diesem Feld mehrere Systeme angeben, die zusammengeführt werden sollen. Looker sucht Nutzer in den Systemen in der angegebenen Reihenfolge. Angenommen, Sie haben einige Nutzer mit der E-Mail-Adresse und dem Passwort von Looker erstellt, dann LDAP aktiviert und möchten nun OpenID Connect verwenden. Im Beispiel oben wird Looker zuerst nach E-Mail-Adresse/Passwort und dann nach LDAP zusammengeführt.

Wenn sich ein Nutzer zum ersten Mal mit OpenID Connect anmeldet, wird der Nutzer durch diese Option mit seinem bestehenden Konto verbunden, indem er das Konto mit einer passenden E-Mail-Adresse findet. Wenn für den Nutzer kein Konto vorhanden ist, wird ein neues erstellt.

Nutzerauthentifizierung testen

Klicken Sie beim Festlegen dieser Konfiguration auf die Schaltfläche Testen, um Ihre OpenID Connect-Konfiguration zu testen.

Lesen Sie die Testergebnisse sorgfältig durch. Einige Teile des Tests können auch erfolgreich sein, wenn andere fehlschlagen.

Tests werden zu den Endpunkten weitergeleitet und es wird ein neuer Browsertab geöffnet. Auf dem Tab wird Folgendes angezeigt:

- Ob Looker mit den verschiedenen Endpunkten kommunizieren und validieren konnte

- Ein Trace der Antwort des Authentifizierungsendpunkts

- Die Nutzerinformationen, die Looker vom Nutzerinformationsendpunkt erhält

- Sowohl decodierte als auch Rohversionen des erhaltenen ID-Tokens

Mit diesem Test können Sie prüfen, ob die von den verschiedenen Endpunkten empfangenen Informationen korrekt sind, und Fehler beheben.

Tipps:

- Sie können diesen Test jederzeit ausführen, auch wenn OpenID Connect nur teilweise konfiguriert ist. Ein Test kann während der Konfiguration hilfreich sein, um herauszufinden, welche Parameter konfiguriert werden müssen.

- Für den Test werden die auf der Seite OpenID Connect Authentication eingegebenen Einstellungen verwendet, auch wenn diese Einstellungen nicht gespeichert wurden. Der Test hat keine Auswirkungen auf die Einstellungen auf dieser Seite und ändert sie auch nicht.

Einstellungen speichern und anwenden

Teste zuerst deine Konfiguration und lies die Testergebnisse sorgfältig durch, um zu prüfen, ob alle Teile des Tests erfolgreich waren. Das Speichern falscher OpenID Connect-Konfigurationsinformationen kann dazu führen, dass Sie und andere von Looker ausgeschlossen werden.

Wenn Sie alle Informationen eingegeben haben und alle Tests bestanden wurden, klicken Sie auf das Kästchen Ich habe die Konfiguration oben bestätigt und möchten sie weltweit anwenden. Klicken Sie abschließend auf Einstellungen aktualisieren.