Auf dieser Seite wird beschrieben, wie Sie mithilfe von Regeln für ein- und ausgehenden Traffic Traffic von internen IP-Adressen in einem VPC-Netzwerk zu Dienstperimetern zulassen.

Referenzarchitektur

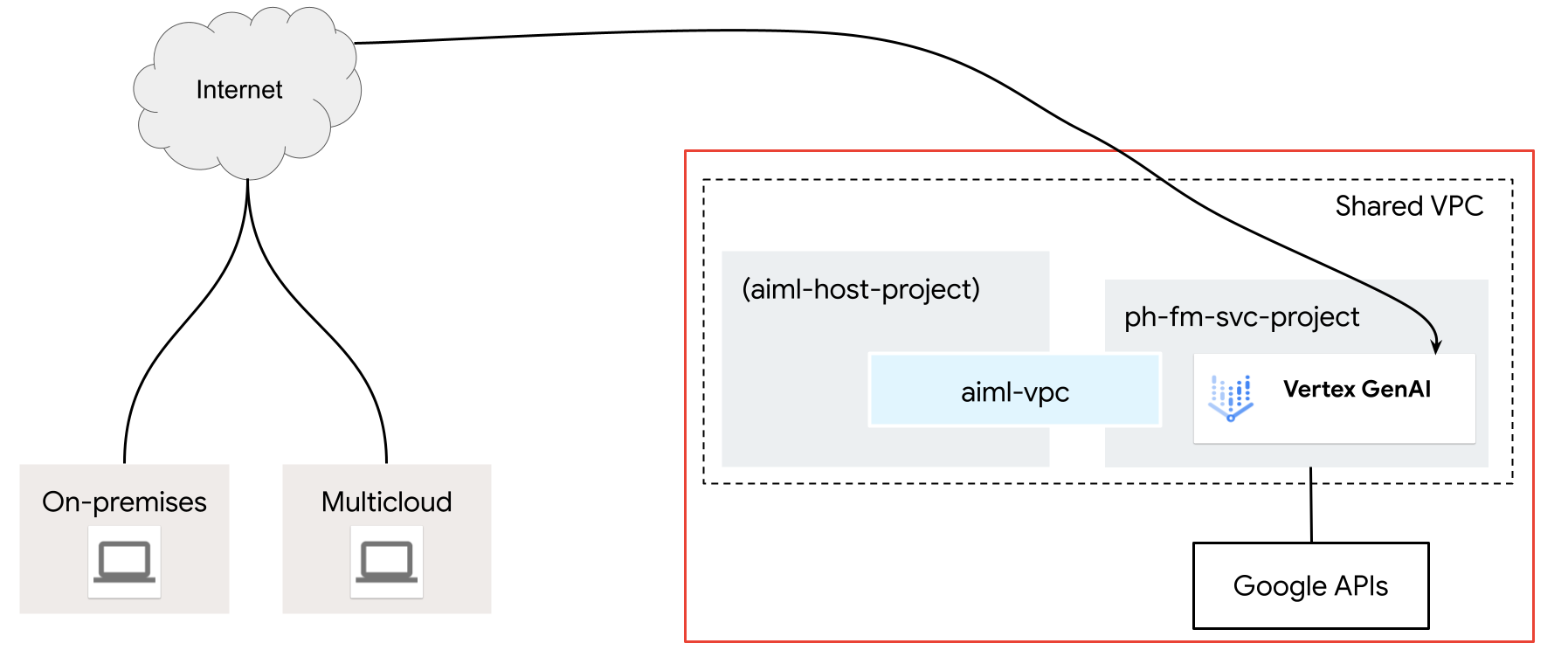

In der folgenden Referenzarchitektur wird eine freigegebene VPC mit einem Gemini-Modell im Dienstprojekt ph-fm-svc-project (Dienstprojekt für Basismodelle) bereitgestellt. Die folgenden Dienstrichtlinienattribute ermöglichen einen bekannten öffentlichen Zugriff auf die Vertex AI API für generative KI in Vertex AI:

- Ein einzelner VPC Service Controls-Perimeter

- Zugriffsebene – Bekannter CIDR-Bereich des externen öffentlichen Endpunkts

- Projektdefinierte Nutzeridentität

Zugriffsebene erstellen

Mit Access Context Manager können Google Cloud -Organisationsadministratoren eine differenzierte, attributbasierte Zugriffssteuerung für Projekte und Ressourcen inGoogle Clouddefinieren. Administratoren definieren zuerst eine Zugriffsrichtlinie. Dies ist ein organisationsweiter Container für Zugriffsebenen und Dienstperimeter.

Zugriffsebenen beschreiben die Anforderungen, die Anfragen erfüllen müssen. Beispiele:

- Gerätetyp und Betriebssystem (erfordert eine Chrome Enterprise Premium-Lizenz)

- IP-Adresse

- Nutzeridentität

In dieser Referenzarchitektur wird eine Zugriffsebene für öffentliche IP-Subnetze verwendet, um die Zugriffsrichtlinie für VPC Service Controls zu erstellen.

Klicken Sie in der Projektauswahl oben in der Google Cloud Console auf den Tab Alle und wählen Sie dann Ihre Organisation aus.

Folgen Sie der Anleitung auf der Seite Einfache Zugriffsebene erstellen, um eine einfache Zugriffsebene zu erstellen. Geben Sie die folgenden Optionen an:

- Wählen Sie unter Bedingungen erstellen in die Option Basismodus aus.

- Geben Sie in das Feld Titel der Zugriffsebene

corp-public-blockein. - Wählen Sie im Abschnitt Bedingungen für die Option Wenn Bedingung erfüllt ist, folgenden Wert zurückgeben die Option TRUE aus.

- Wählen Sie unter IP-Subnetzwerke die Option Öffentliche IP-Adresse aus.

- Geben Sie für den IP-Adressbereich den externen CIDR-Bereich an, für den Zugriff auf den VPC Service Controls-Perimeter erforderlich ist.

VPC Service Controls-Dienstperimeter erstellen

Wenn Sie einen Dienstperimeter erstellen, gewähren Sie den Zugriff auf geschützte Dienste von außerhalb des Perimeters. Geben Sie dazu beim Erstellen des VPC Service Controls-Perimeters zusätzlich zu den geschützten Projekten die Zugriffsebene (IP-Adresse) an. Wenn Sie VPC Service Controls mit einer freigegebenen VPC verwenden, empfiehlt es sich, einen großen Perimeter zu erstellen, der die Host- und Dienstprojekte umfasst. Wenn Sie nur Dienstprojekte in einem Perimeter auswählen, würden Netzwerkendpunkte, die zu Dienstprojekten gehören, außerhalb des Perimeters angezeigt, da die Subnetze mit dem Hostprojekt verknüpft sind.

Konfigurationstyp für den neuen Perimeter auswählen

In diesem Abschnitt erstellen Sie einen VPC Service Controls-Dienstperimeter im Probelaufmodus. Im Modus „Probelauf“ protokolliert der Perimeter Verstöße so, als ob die Perimeter erzwungen würden, der Zugriff auf eingeschränkte Dienste aber nicht verhindert wird. Es wird empfohlen, den Modus „Probelauf“ zu verwenden, bevor Sie zum erzwungenen Modus wechseln.

Klicken Sie im Navigationsmenü der Google Cloud Console auf Sicherheit und dann auf VPC Service Controls.

Wählen Sie Ihre Organisation, Ihren Ordner oder Ihr Projekt aus, wenn Sie dazu aufgefordert werden.

Klicken Sie auf der Seite VPC Service Controls auf Probelaufmodus.

Klicken Sie auf Neuer Perimeter.

Geben Sie auf dem Tab Neuer VPC-Dienstperimeter im Feld Perimetername einen Namen für den Perimeter ein. Andernfalls akzeptieren Sie die Standardwerte.

Ein Perimetername darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur lateinische ASCII-Buchstaben (a–z, A–Z), Zahlen (0–9) oder Unterstriche (_) enthalten. Der Perimetername ist groß- und kleinschreibungsempfindlich und muss innerhalb einer Zugriffsrichtlinie eindeutig sein.

Zu schützende Ressourcen auswählen

Klicken Sie auf Zu schützende Ressourcen.

So fügen Sie Projekte oder VPC-Netzwerke hinzu, die Sie im Perimeter schützen möchten:

Klicken Sie auf Ressourcen hinzufügen.

Wenn Sie dem Perimeter Projekte hinzufügen möchten, klicken Sie im Bereich Ressourcen hinzufügen auf Projekt hinzufügen.

Wenn Sie ein Projekt auswählen möchten, klicken Sie im Dialogfeld Projekte hinzufügen auf das Kästchen für das gewünschte Projekt. Wählen Sie die Kästchen für die folgenden Projekte aus:

aiml-host-projectph-fm-svc-project

Klicken Sie auf Auswahl hinzufügen. Die hinzugefügten Projekte werden im Bereich Projekte angezeigt.

Wählen Sie die eingeschränkten Dienste aus.

In dieser Referenzarchitektur ist der Umfang der eingeschränkten APIs begrenzt. Es sind nur die für Gemini erforderlichen APIs aktiviert. Als Best Practice empfehlen wir jedoch, beim Erstellen eines Perimeters alle Dienste einzuschränken, um das Risiko der Daten-Exfiltration ausGoogle Cloud -Diensten zu verringern.

So wählen Sie die Dienste aus, die Sie im Perimeter sichern möchten:

Klicken Sie auf Eingeschränkte Dienste.

Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Option Vertex AI API aus.

Klicken Sie auf Vertex AI API hinzufügen.

Optional: Über VPC zugängliche Dienste auswählen

Mit der Einstellung Über VPC zugängliche Dienste wird die Gruppe von Diensten beschränkt, die von Netzwerkendpunkten in Ihrem Dienstperimeter zugänglich sind. In dieser Referenzarchitektur behalten wir die Standardeinstellung Alle Dienste bei.

Klicken Sie auf Über VPC zugängliche Dienste.

Wählen Sie im Bereich Über VPC zugängliche Dienste die Option Alle Dienste aus.

Zugriffsebene auswählen

So gewähren Sie den Zugriff auf geschützte Ressourcen von außerhalb des Perimeters:

Klicken Sie auf Zugriffsebenen.

Klicken Sie auf das Kästchen Zugriffsebene auswählen.

Sie können zugängliche Dienste auch hinzufügen, nachdem ein Perimeter erstellt wurde.

Klicken Sie auf das Kästchen für die Zugriffsebene

corp-public-block.

Richtlinien für ein- und ausgehenden Traffic

In dieser Referenzarchitektur müssen Sie in den Bereichen Ingress-Richtlinie oder Egress-Richtlinie keine Einstellungen angeben.

Perimeter erstellen

Nachdem Sie die vorherigen Konfigurationsschritte ausgeführt haben, erstellen Sie den Perimeter, indem Sie auf Perimeter erstellen klicken.

Perimeter im Probelaufmodus validieren

In dieser Referenzarchitektur ist der Dienstperimeter im Modus „Probelauf“ konfiguriert, sodass Sie die Auswirkungen der Zugriffsrichtlinie ohne Erzwingung testen können. So können Sie sehen, wie sich Ihre Richtlinien auf Ihre Umgebung auswirken würden, wenn sie aktiv wären, ohne dass legitime Zugriffe beeinträchtigt werden.

Nachdem Sie den Perimeter im Probelaufmodus validiert haben, wechseln Sie in den Erzwingungsmodus.

Informationen zum Validieren Ihres Perimeters im Modus „Probelauf“ finden Sie unter Logging für VPC Service Controls-Probeläufe.