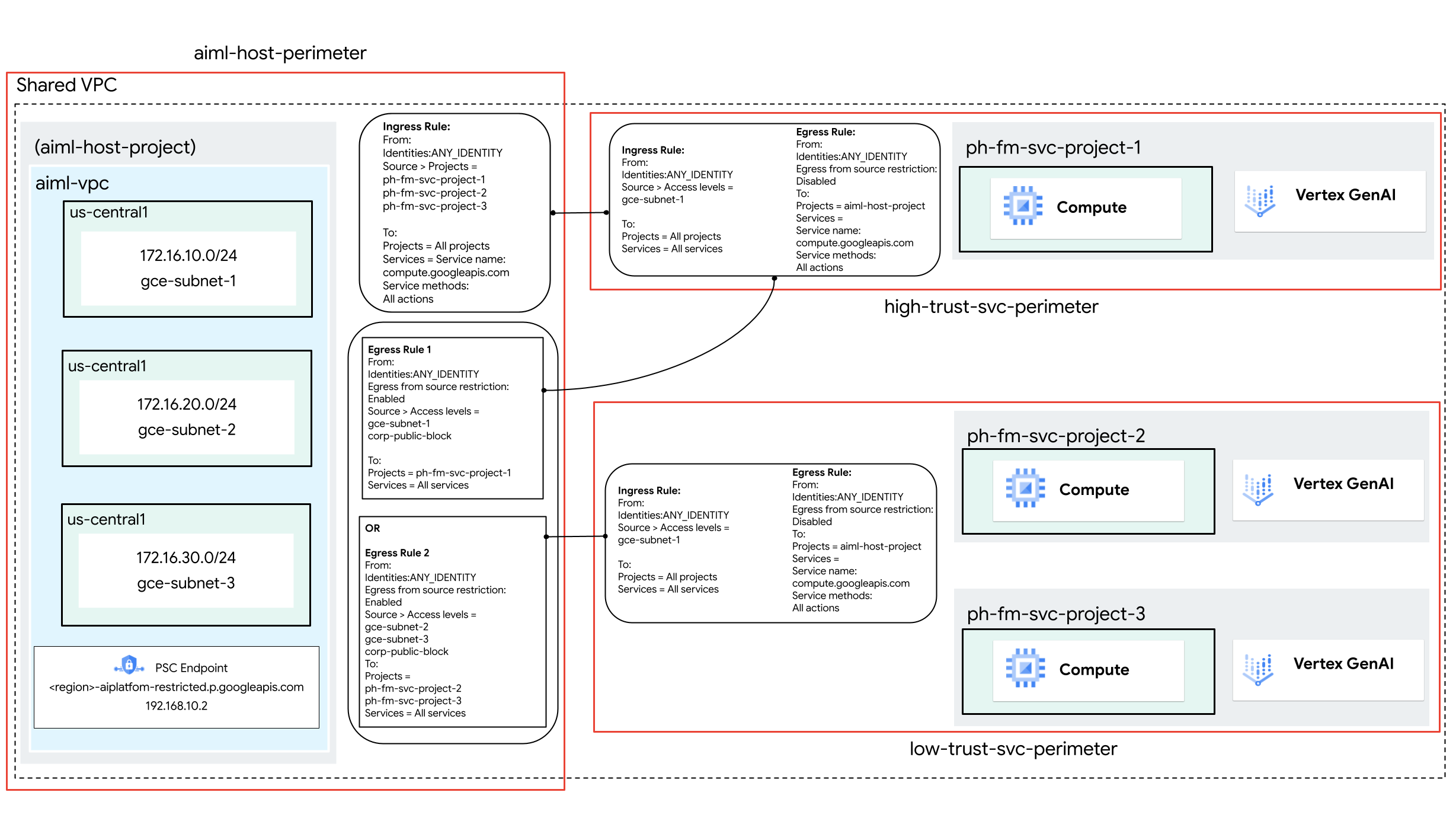

Nelle architetture VPC condiviso, la rete del progetto host viene condivisa con il progetto di servizio. Fino a poco tempo fa, ciò impediva di separare questi progetti in perimetri diversi. Con l'introduzione di regole di ingresso e uscita basate su indirizzi IP privati, i progetti host e di servizio ora possono risiedere in perimetri separati mantenendo l'accesso controllato tramite queste regole.

Architettura di riferimento

I seguenti attributi vengono utilizzati nelle norme del servizio:

- Perimetri dei Controlli di servizio VPC

- Indirizzi IP privati di Gestore contesto accesso

- Regole per il traffico in entrata e in uscita

Nel componente di networking, questa architettura utilizza un endpoint Private Service Connect per accedere alle API di Google.

In questa architettura di riferimento, le regole di ingresso e uscita e gli indirizzi IP privati vengono utilizzati per controllare l'accesso tra le istanze Compute Engine e l'API Vertex AI per i seguenti perimetri di servizio e progetti:

| Perimetro | Progetti all'interno del perimetro |

|---|---|

aiml-host-perimeter |

aiml-host-project |

high-trust-svc-perimeter |

ph-fm-svc-project-1 |

low-trust-svc-perimeter |

ph-fm-svc-project-2, ph-fm-svc-project-3 |

L'accesso all'API Vertex AI dalle istanze Compute Engine di ogni progetto di servizio è controllato dalle regole di ingresso e uscita dei Controlli di servizio VPC. Queste regole utilizzano i livelli di accesso di Gestore contesto accesso configurati con indirizzi IP privati per consentire alle subnet condivise con ogni progetto di servizio di accedere ai rispettivi perimetri.

(Facoltativo) Crea un livello di accesso per il traffico pubblico dell'organizzazione

Se gli utenti finali richiedono l'accesso a Vertex AI tramite la consoleGoogle Cloud , segui le istruzioni riportate in questa sezione per creare un livello di accesso da utilizzare in Controlli di servizio VPC. Tuttavia, se l'accesso alle API è strettamente programmatico da origini private (ad esempio on-premise con accesso privato Google per on-premise o Cloud Workstations), il livello di accesso non è obbligatorio.

In questa architettura di riferimento utilizziamo un intervallo CIDR,

corp-public-block, per consentire al traffico dei dipendenti dell'organizzazione di accedere alla consoleGoogle Cloud .

Gestore contesto accesso consente agli amministratori dell'organizzazione di definire un controllo dell'accesso granulare e basato su attributi per le risorse in Google Cloud. Google Cloud

I livelli di accesso descrivono i requisiti che le richieste devono soddisfare per essere onorate. Ecco alcuni esempi:

- Tipo di dispositivo e sistema operativo (richiede una licenza Chrome Enterprise Premium)

- Indirizzo IP

- Localizzazioni

- Identità utente

Se è la prima volta che l'organizzazione utilizza Gestore contesto accesso, i suoi amministratori devono definire una norma di accesso, ovvero un contenitore per i livelli di accesso e i perimetri di servizio. Ecco come fare:

- Nel selettore di progetti nella parte superiore della console Google Cloud , fai clic sulla scheda Tutti e poi seleziona la tua organizzazione.

- Crea un livello di accesso base seguendo le istruzioni nella pagina

Creare un livello di accesso base. Specifica le seguenti opzioni:

- In Crea condizioni in, scegli Modalità di base.

- Nel campo Titolo livello di accesso, inserisci

corp-public-block. - Nella sezione Condizioni, per l'opzione Se la condizione viene soddisfatta, restituisci, scegli TRUE.

- In Subnet IP, scegli IP pubblico.

- Per l'intervallo di indirizzi IP, specifica l'intervallo CIDR esterno che richiede l'accesso al perimetro dei Controlli di servizio VPC.

Crea il perimetro di servizio dei Controlli di servizio VPC

Quando crei un perimetro di servizio, un modo per consentire l'accesso ai servizi protetti dall'esterno del perimetro è creare livelli di accesso (utilizzando gli indirizzi IP, nel nostro esempio). In questa architettura di riferimento vengono creati più perimetri di servizio che utilizzano regole di ingresso e uscita per controllare l'accesso all'API Vertex AI e alla comunicazione dell'API Compute Engine nel seguente modo:

- La subnet per le risorse di calcolo appartenenti al progetto di servizio

ph-fm-svc-project-1ha accesso all'API Vertex AI e all'API Compute Engine inph-fm-svc-project-1daaiml-host-project. - La subnet per le risorse di calcolo appartenenti ai progetti di servizio

ph-fm-svc-project-2eph-fm-svc-project-3possono accedere all'API Vertex AI e all'API Compute Engine nei progettiph-fm-svc-project-2eph-fm-svc-project-3daaiml-host-project.

A ogni progetto di servizio è consentito l'accesso all'API Compute Engine nel progetto host (perché si verificano flussi bidirezionali tra il progetto host e i progetti di servizio quando le risorse di calcolo vengono create in un determinato progetto di servizio).

In questa architettura di riferimento, viene creato un livello di accesso per ogni subnet per utilizzare le regole di ingresso e uscita per consentire i flussi richiesti tra il perimetro del progetto host e il perimetro di ogni progetto di servizio.

Crea livello di accesso gce-subnet-1

- Nel selettore di progetti nella parte superiore della console Google Cloud , fai clic sulla scheda Tutti e poi seleziona la tua organizzazione.

- Crea un livello di accesso base seguendo le istruzioni nella pagina

Creare un livello di accesso base. Specifica le seguenti opzioni:

- In Crea condizioni in, scegli Modalità di base.

- Nel campo Titolo livello di accesso, inserisci

gce-subnet-1. - Nella sezione Condizioni, per l'opzione Se la condizione viene soddisfatta, restituisci, scegli TRUE.

- In Subnet IP, scegli IP privato.

- Seleziona Reti VPC, identifica il tuo progetto e seleziona il tuo nome VPC.

- Per Subnet IP, seleziona l'intervallo CIDR che rappresenta la subnet

che il progetto host ha condiviso con

ph-fm-svc-project-1.

Crea livello di accesso gce-subnet-2

- Nel selettore di progetti nella parte superiore della console Google Cloud , fai clic sulla scheda Tutti e poi seleziona la tua organizzazione.

- Crea un livello di accesso base seguendo le istruzioni nella pagina

Creare un livello di accesso base. Specifica le seguenti opzioni:

- In Crea condizioni in, scegli Modalità di base.

- Nel campo Titolo livello di accesso, inserisci

gce-subnet-2. - Nella sezione Condizioni, per l'opzione Se la condizione viene soddisfatta, restituisci, scegli TRUE.

- In Subnet IP, scegli IP privato.

- Seleziona Reti VPC, identifica il tuo progetto e seleziona il tuo nome VPC.

- Per Subnet IP, seleziona l'intervallo CIDR che rappresenta la subnet

che il progetto host ha condiviso con

ph-fm-svc-project-2.

Crea livello di accesso gce-subnet-3

- Nel selettore di progetti nella parte superiore della console Google Cloud , fai clic sulla scheda Tutti e poi seleziona la tua organizzazione.

- Crea un livello di accesso base seguendo le istruzioni nella pagina

Creare un livello di accesso base. Specifica le seguenti opzioni:

- In Crea condizioni in, scegli Modalità di base.

- Nel campo Titolo livello di accesso, inserisci

gce-subnet-3. - Nella sezione Condizioni, per l'opzione Se la condizione viene soddisfatta, restituisci, scegli TRUE.

- In Subnet IP, scegli IP privato.

- Seleziona Reti VPC, identifica il tuo progetto e seleziona il tuo nome VPC.

- Per Subnet IP, seleziona l'intervallo CIDR che rappresenta la subnet

che il progetto host ha condiviso con

ph-fm-svc-project-3.

Passaggi di configurazione per aiml-host-perimeter

Seleziona il tipo di configurazione per il nuovo perimetro.

In questa sezione, creerai un perimetro di servizio dei Controlli di servizio VPC (aiml-host-perimeter)

in modalità di prova.

In modalità di prova, il perimetro registra le violazioni come se i perimetri fossero

applicati, ma non impedisce l'accesso ai servizi con limitazioni. L'utilizzo della modalità di prova

prima di passare alla modalità forzata è consigliato come best practice.

Nel menu di navigazione della console Google Cloud , fai clic su Sicurezza, quindi su Controlli di servizio VPC.

Se richiesto, seleziona la tua organizzazione, la tua cartella o il tuo progetto.

Nella pagina Controlli di servizio VPC, fai clic su Modalità di prova.

Fai clic su Nuovo perimetro.

Nella scheda Nuovo perimetro di servizio VPC, nella casella Nome perimetro, digita un nome per il perimetro, ad esempio

aiml-host-perimeter.Il nome di un perimetro può avere una lunghezza massima di 50 caratteri, deve iniziare con una lettera e può contenere solo lettere latine ASCII (

a-z,A-Z), numeri (0-9) e trattini bassi (_). Il nome del perimetro è sensibile alle maiuscole e deve essere univoco all'interno di una policy di accesso.Accetta le impostazioni predefinite per il perimetro.

Seleziona le risorse da proteggere

- Fai clic su Risorse da proteggere.

- Per aggiungere progetti o reti VPC che vuoi proteggere all'interno del perimetro:

- Fai clic su Aggiungi risorse.

- Per aggiungere progetti al perimetro, nel riquadro Aggiungi risorse, fai clic su

Aggiungi progetto.

- Seleziona il progetto che vuoi aggiungere, in questo caso

aiml-host-project. - Fai clic su Aggiungi risorse selezionate. I progetti aggiunti vengono visualizzati nella sezione Progetti.

- Seleziona il progetto che vuoi aggiungere, in questo caso

Seleziona i servizi limitati

In questa architettura di riferimento, l'ambito delle API con limitazioni è limitato, consentendo solo le API necessarie per Vertex AI. Tuttavia, come best practice, ti consigliamo di limitare tutti i servizi quando crei un perimetro per ridurre il rischio di esfiltrazione di dati servizi Google Cloud .

Per selezionare i servizi da proteggere all'interno del perimetro:

- Fai clic su Servizi limitati.

- Nel riquadro Servizi limitati, fai clic su Aggiungi servizi.

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona l'API Compute Engine.

- Fai clic su Aggiungi API Compute Engine.

(Facoltativo) Seleziona i servizi accessibili da VPC

L'impostazione Servizi accessibili al VPC limita l'insieme di servizi accessibili dagli endpoint di rete all'interno del perimetro di servizio. In questa architettura di riferimento, manteniamo l'impostazione predefinita di Tutti i servizi.

(Facoltativo) Seleziona il livello di accesso

Se hai creato un livello di accesso CIDR aziendale in una sezione precedente, procedi nel seguente modo per consentire l'accesso alle risorse protette dall'esterno del perimetro:

- Fai clic su Livelli di accesso.

Fai clic sulla casella Scegli livello di accesso.

Puoi anche aggiungere livelli di accesso dopo la creazione di un perimetro.

Seleziona la casella di controllo corrispondente al livello di accesso. In questa architettura di riferimento, questo è

corp-public-block.

Configura il criterio in entrata

La comunicazione bidirezionale avviene tra un progetto host e un progetto di servizio quando le risorse di calcolo vengono create in un determinato progetto di servizio, perché il progetto host è proprietario della rete VPC contenente la subnet condivisa con il progetto di servizio. In questa sezione configurerai una regola di ingresso che consenta a tutti e tre i progetti di servizio di accedere alle risorse di calcolo nel progetto host per questi flussi.

- Nel menu a sinistra, fai clic su Policy di ingresso.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di ingresso, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Fonte: progetti (

ph-fm-svc-project-1,ph-fm-svc-project-2,ph-fm-svc-project-3)

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: tutti i progetti

- Servizi: servizi selezionati

- Servizi selezionati: API Compute Engine

- Metodi: tutti i metodi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Configura la policy in uscita

In questa sezione configurerai due regole di uscita.

Prima regola in uscita

Poiché il progetto host è proprietario della subnet condivisa con ph-fm-svc-project-1, è necessaria una regola di uscita per consentire a questa subnet di accedere al perimetro di ph-fm-svc-project-1 dal perimetro del progetto host. Il livello di accesso aziendale

consente la comunicazione bidirezionale necessaria per la creazione di istanze di calcolo

quando un utente finale crea risorse di calcolo in un progetto di servizio utilizzando

il livello di accesso configurato.

- Nel menu a sinistra, fai clic su Norme di uscita.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di uscita, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Seleziona Abilita le origini in uscita a livello di accesso.

- Livelli di accesso

corp-public-blockegce-subnet-1.

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: progetti selezionati

- Aggiungi progetto:

ph-fm-svc-project-1 - Servizi: tutti i servizi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Seconda regola in uscita

Poiché il progetto host è proprietario delle subnet condivise con ph-fm-svc-project-2 e

ph-fm-svc-project-3, è necessaria una regola di uscita per consentire a queste subnet di

accedere al perimetro dei progetti di servizio dal perimetro del progetto host.

Il livello di accesso aziendale consente la comunicazione bidirezionale necessaria per

la creazione di istanze di Compute quando un utente finale crea risorse di calcolo in un

progetto di servizio utilizzando il livello di accesso configurato.

- Nel menu a sinistra, fai clic su Norme di uscita.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di uscita, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Seleziona Abilita le origini in uscita a livello di accesso.

- Livelli di accesso

corp-public-block,gce-subnet-2egce-subnet-3.

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: progetti selezionati

- Aggiungi progetto:

ph-fm-svc-project-2,ph-fm-svc-project-3 - Servizi: tutti i servizi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Crea il perimetro

Una volta completati i passaggi di configurazione precedenti, crea il perimetro facendo clic su Crea perimetro.

Passaggi di configurazione per high-trust-svc-perimeter

Seleziona il tipo di configurazione per il nuovo perimetro.

Nel menu di navigazione della console Google Cloud , fai clic su Sicurezza, quindi su Controlli di servizio VPC.

Se richiesto, seleziona la tua organizzazione, la tua cartella o il tuo progetto.

Nella pagina Controlli di servizio VPC, fai clic su Modalità di prova.

Fai clic su Nuovo perimetro.

Nella scheda Nuovo perimetro di servizio VPC, nella casella Nome perimetro, digita un nome per il perimetro, ad esempio

high-trust-svc-perimeter.Il nome di un perimetro può avere una lunghezza massima di 50 caratteri, deve iniziare con una lettera e può contenere solo lettere latine ASCII (

a-z,A-Z), numeri (0-9) e trattini bassi (_). Il nome del perimetro è sensibile alle maiuscole e deve essere univoco all'interno di una policy di accesso.Accetta le impostazioni predefinite per il perimetro.

Seleziona le risorse da proteggere

- Fai clic su Risorse da proteggere.

- Per aggiungere progetti o reti VPC che vuoi proteggere all'interno del perimetro:

- Fai clic su Aggiungi risorse.

- Per aggiungere progetti al perimetro, nel riquadro Aggiungi risorse, fai clic su

Aggiungi progetto.

- Seleziona il progetto che vuoi aggiungere, in questo caso

ph-fm-svc-project-1. - Fai clic su Aggiungi risorse selezionate. I progetti aggiunti vengono visualizzati nella sezione Progetti.

- Seleziona il progetto che vuoi aggiungere, in questo caso

Seleziona i servizi limitati

In questa architettura di riferimento, l'ambito delle API con restrizioni è limitato, consentendo solo le API necessarie per Gemini. Tuttavia, come best practice, ti consigliamo di limitare tutti i servizi quando crei un perimetro per ridurre il rischio di esfiltrazione di dati servizi Google Cloud .

Per selezionare i servizi da proteggere all'interno del perimetro:

- Fai clic su Servizi limitati.

- Nel riquadro Servizi limitati, fai clic su Aggiungi servizi.

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona l'API Compute Engine.

- Fai clic su Aggiungi API Compute Engine.

- Nel riquadro Servizi limitati, fai clic su Aggiungi servizi.

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona l'API Vertex AI.

- Fai clic su Aggiungi l'API Vertex AI.

(Facoltativo) Seleziona i servizi accessibili da VPC

L'impostazione Servizi accessibili al VPC limita l'insieme di servizi accessibili dagli endpoint di rete all'interno del perimetro di servizio. In questa architettura di riferimento, manteniamo l'impostazione predefinita di Tutti i servizi.

(Facoltativo) Seleziona il livello di accesso

Se hai creato un livello di accesso CIDR aziendale in una sezione precedente, procedi nel seguente modo per consentire l'accesso alle risorse protette dall'esterno del perimetro:

- Fai clic su Livelli di accesso.

Fai clic sulla casella Scegli livello di accesso.

Puoi anche aggiungere livelli di accesso dopo aver creato un perimetro.

Seleziona la casella di controllo corrispondente al livello di accesso. In questa architettura di riferimento, questo è

corp-public-block.

Configura il criterio in entrata

Poiché il progetto host è proprietario della subnet condivisa con ph-fm-svc-project-1, è necessaria una regola di ingresso per consentire a questa subnet di accedere al perimetro di ph-fm-svc-project-1 dal progetto host. In questo modo, le istanze di calcolo di ph-fm-svc-project-1 possono accedere al servizio gestito all'interno di ph-fm-svc-project-1.

- Nel menu a sinistra, fai clic su Policy di ingresso.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di ingresso, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Origine: livello di accesso

- Livello di accesso:

gce-subnet-1

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: tutti i progetti

- Servizi: tutti i servizi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Configura la policy in uscita

Poiché il progetto host è proprietario della subnet condivisa con ph-fm-svc-project-1, è necessaria una regola di uscita per consentire la comunicazione bidirezionale che avviene tra il progetto di servizio e il relativo progetto host quando vengono create risorse di calcolo nel progetto di servizio.

- Nel menu a sinistra, fai clic su Norme di uscita.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di uscita, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: progetti selezionati

- Aggiungi progetto:

aiml-host-project - Servizi: servizi selezionati

- Servizi selezionati: API Compute Engine

- Metodi: tutti i metodi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Crea il perimetro

Una volta completati i passaggi di configurazione precedenti, crea il perimetro facendo clic su Crea perimetro.

Passaggi di configurazione per low-trust-svc-perimeter

Seleziona il tipo di configurazione per il nuovo perimetro.

Nel menu di navigazione della console Google Cloud , fai clic su Sicurezza, quindi su Controlli di servizio VPC.

Se richiesto, seleziona la tua organizzazione, la tua cartella o il tuo progetto.

Nella pagina Controlli di servizio VPC, fai clic su Modalità di prova.

Fai clic su Nuovo perimetro.

Nella scheda Nuovo perimetro di servizio VPC, nella casella Nome perimetro, digita un nome per il perimetro, ad esempio

low-trust-svc-perimeter.Il nome di un perimetro può avere una lunghezza massima di 50 caratteri, deve iniziare con una lettera e può contenere solo lettere latine ASCII (

a-z,A-Z), numeri (0-9) e trattini bassi (_). Il nome del perimetro è sensibile alle maiuscole e deve essere univoco all'interno di una policy di accesso.Accetta le impostazioni predefinite per il perimetro.

Seleziona le risorse da proteggere

- Fai clic su Risorse da proteggere.

- Per aggiungere progetti o reti VPC che vuoi proteggere all'interno del perimetro:

- Fai clic su Aggiungi risorse.

- Per aggiungere progetti al perimetro, nel riquadro Aggiungi risorse, fai clic su

Aggiungi progetto.

- Seleziona il progetto da aggiungere. Per questa architettura di riferimento,

scegli quanto segue:

ph-fm-svc-project-2ph-fm-svc-project-3

- Fai clic su Aggiungi risorse selezionate. I progetti aggiunti vengono visualizzati nella sezione Progetti.

- Seleziona il progetto da aggiungere. Per questa architettura di riferimento,

scegli quanto segue:

Seleziona i servizi limitati

In questa architettura di riferimento, l'ambito delle API con restrizioni è limitato, consentendo solo le API necessarie per Gemini. Tuttavia, come best practice, ti consigliamo di limitare tutti i servizi quando crei un perimetro per ridurre il rischio di esfiltrazione di dati servizi Google Cloud .

Per selezionare i servizi da proteggere all'interno del perimetro:

- Fai clic su Servizi limitati.

- Nel riquadro Servizi limitati, fai clic su Aggiungi servizi.

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona l'API Compute Engine.

- Fai clic su Aggiungi API Compute Engine.

- Nel riquadro Servizi limitati, fai clic su Aggiungi servizi.

- Nella finestra di dialogo Specifica i servizi da limitare, seleziona l'API Vertex AI.

- Fai clic su Aggiungi l'API Vertex AI.

(Facoltativo) Seleziona i servizi accessibili da VPC

L'impostazione Servizi accessibili al VPC limita l'insieme di servizi accessibili dagli endpoint di rete all'interno del perimetro di servizio. In questa architettura di riferimento, manteniamo l'impostazione predefinita di Tutti i servizi.

(Facoltativo) Seleziona il livello di accesso

Se hai creato un livello di accesso CIDR aziendale in una sezione precedente, procedi nel seguente modo per consentire l'accesso alle risorse protette dall'esterno del perimetro:

- Fai clic su Livelli di accesso.

Fai clic sulla casella Scegli livello di accesso.

Puoi anche aggiungere livelli di accesso dopo la creazione di un perimetro.

Seleziona la casella di controllo corrispondente al livello di accesso. In questa architettura di riferimento, questo è

corp-public-block.

Configura il criterio in entrata

Poiché il progetto host è proprietario della subnet condivisa con ph-fm-svc-project-2

e ph-fm-svc-project-3, è necessaria una regola di ingresso per concedere a queste subnet

l'accesso al perimetro del progetto di servizio dal progetto host. In questo modo, le istanze di calcolo di questi progetti di servizio possono accedere al servizio gestito all'interno di ph-fm-svc-project-2 e ph-fm-svc-project-3.

- Nel menu a sinistra, fai clic su Policy di ingresso.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di ingresso, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Origine: livello di accesso

- Livello di accesso:

gce-subnet-2,gce-subnet-3

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: tutti i progetti

- Servizi: tutti i servizi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Configura la policy in uscita

Poiché il progetto host è proprietario della subnet condivisa con ph-fm-svc-project-2

e ph-fm-svc-project-3, è necessaria una regola di

uscita per consentire la comunicazione bidirezionale che avviene

tra i progetti di servizio e il relativo progetto host quando le risorse di calcolo vengono

create nei progetti di servizio.

- Nel menu a sinistra, fai clic su Norme di uscita.

- Fai clic su Aggiungi regola.

- Nel riquadro Regola di uscita, procedi nel seguente modo:

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

- Identità: qualsiasi identità

- Per gli attributi TO, seleziona i seguenti attributi TO di Google Cloud

servizi e risorse:

- Progetto: progetti selezionati

- Aggiungi progetto:

aiml-host-project - Servizi: servizi selezionati

- Servizi selezionati: API Compute Engine

- Metodi: tutti i metodi

- Per gli attributi FROM, seleziona i seguenti attributi FROM del client API:

Crea il perimetro

Una volta completati i passaggi di configurazione precedenti, crea il perimetro facendo clic su Crea perimetro.

Configura la rete

Utilizza un endpoint Private Service Connect per accedere alle API di Google

Private Service Connect per accedere alle API di Google è un'alternativa all'utilizzo dell'accesso privato Google o dei nomi di dominio pubblici per le API di Google. In questo caso, il produttore è Google.

L'utilizzo di Private Service Connect ti consente di:

- Crea uno o più indirizzi IP interni per accedere alle API di Google per diversi casi d'uso.

- Dirigi il traffico on-premise verso indirizzi IP e regioni specifici quando accedi alle API di Google.

- Crea un nome DNS dell'endpoint personalizzato da utilizzare per risolvere le API di Google.

Nell'architettura di riferimento, un endpoint API Google Private Service Connect denominato restricted con indirizzo IP 192.168.10.2 viene implementato con i Controlli di servizio VPC di destinazione, utilizzato come IP virtuale (VIP) per accedere ai servizi con limitazioni configurati nel perimetro dei Controlli di servizio VPC. L'endpoint Private Service Connect viene implementato nel progetto host, aiml-host-project.

Accedere a Gemini Pro dalle istanze di Compute Engine

Quando crei un endpoint Private Service Connect, Service Directory crea record DNS in una zona privata p.googleapis.com.

I record puntano all'indirizzo IP dell'endpoint e utilizzano il formato

SERVICE-ENDPOINT.p.googleapis.com, che corrisponde al

nome di dominio completo utilizzato per accedere all'API Vertex AI:

LOCATION-aiplatform-restricted.p.googleapis.com.

Convalidare la configurazione di rete

Dalle istanze Compute Engine di cui è stato eseguito il deployment nei progetti di servizio, viene utilizzata la seguente procedura per aggiornare l'API Vertex AI in modo che utilizzi il nome di dominio completo personalizzato ed esegua la convalida.

Inizializza le variabili di ambiente Python come segue:

PROJECT_ID="ph-fm-svc-project-1" LOCATION_ID="us-central1" API_ENDPOINT="us-central1-aiplatform-restricted.p.googleapis.com" MODEL_ID="gemini-2.0-flash-exp" GENERATE_CONTENT_API="streamGenerateContent"Con un editor di testo, crea un file

request.jsoncontenente il seguente JSON:{ "contents": [ { "role": "user", "parts": [ { "text": "what weight more 1kg feathers vs 1kg stones" } ] } ], "generationConfig": { "temperature": 1, "maxOutputTokens": 8192, "topP": 0.95, "seed": 0 }, "safetySettings": [ { "category": "HARM_CATEGORY_HATE_SPEECH", "threshold": "OFF" }, { "category": "HARM_CATEGORY_DANGEROUS_CONTENT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_SEXUALLY_EXPLICIT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_HARASSMENT", "threshold": "OFF" } ] }Invia la seguente richiesta cURL all'API Vertex AI Gemini:

curl \ -X POST \ -H "Content-Type: application/json" \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://${API_ENDPOINT}/v1/projects/${PROJECT_ID}/locations/${LOCATION_ID}/publishers/google/models/${MODEL_ID}:${GENERATE_CONTENT_API}" -d '@request.json'

Convalidare il perimetro in modalità dry run

In questa architettura di riferimento, il perimetro di servizio è configurato in modalità dry run, il che ti consente di testare l'effetto del criterio di accesso senza applicazione forzata. Ciò significa che puoi vedere l'impatto delle tue norme sul tuo ambiente se fossero attive, ma senza il rischio di interrompere il traffico legittimo.

Per scoprire come convalidare il perimetro in modalità di prova generale, guarda il video di YouTube Registrazione della prova generale dei Controlli di servizio VPC.

Dopo aver convalidato il perimetro in modalità di prova, passa alla modalità di applicazione forzata.