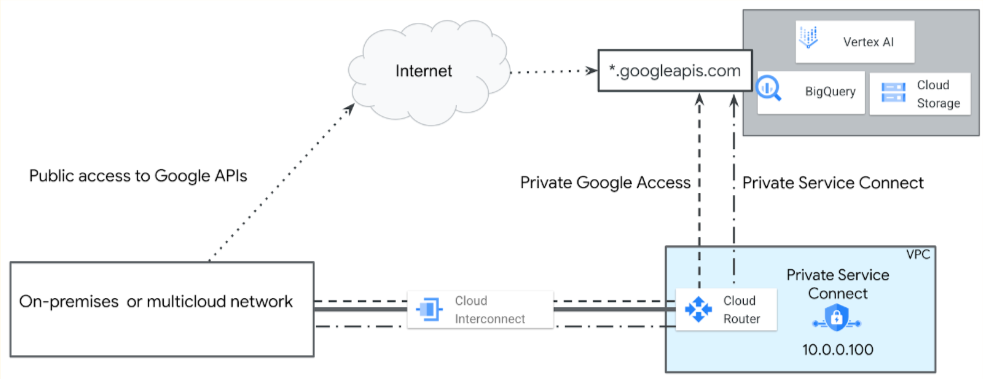

Le tue applicazioni possono connettersi alle API nell'ambiente di produzione di Google da Google Cloud o da reti ibride (on-premise e multicloud).Google Cloud offre le seguenti opzioni di accesso pubblico e privato, che offrono raggiungibilità globale e sicurezza SSL/TLS:

- Accesso a internet pubblico: invia il traffico a

REGION-aiplatform.googleapis.com. - Accesso privato a Google per gli host on-premise: utilizza l'intervallo di subnet dell'indirizzo IP

199.36.153.8/30(private.googleapis.com) o199.36.153.4/30(restricted.googleapis.com) per accedere aREGION-aiplatform.googleapis.com. - Endpoint Private Service Connect per le API di Google: utilizza un

indirizzo IP interno definito dall'utente, ad esempio

10.0.0.100, per accedereREGION-aiplatform.googleapis.como un nome DNS assegnato, ad esempioaiplatform-genai1.p.googleapis.com.

Il seguente diagramma illustra queste opzioni di accesso.

Alcuni producer di servizi Vertex AI richiedono di connettersi ai loro servizi tramite accesso ai servizi privati o tramite endpoint Private Service Connect. Questi servizi sono elencati nella tabella Opzioni di accesso privato per Vertex AI.

Accesso a internet pubblico all'API Vertex AI

Se la tua applicazione utilizza un servizio Google elencato nella tabella dei metodi di accesso supportati per Vertex AI, può accedere all'API eseguendo una ricerca DNS sull'endpoint del servizio (REGION-aiplatform.googleapis.com), che restituisce indirizzi IP virtuali routabili pubblicamente. Puoi utilizzare l'API da qualsiasi località del mondo, a condizione di disporre di una connessione a internet.

Tuttavia, il traffico inviato dalle risorse a questi indirizzi IP rimane all'interno della rete di Google. Google Cloud

Accesso privato all'API Vertex AI

L'accesso privato è un'alternativa alla connessione alle API e ai servizi Google tramite internet. Fornisce una maggiore larghezza di banda, affidabilità e prestazioni costanti. Google Cloud supporta le seguenti opzioni per accedere privatamente alle API Google tramite servizi di networking ibridi come Cloud Interconnect, Cross-Cloud Interconnect, VPN ad alta disponibilità su Cloud Interconnect e SD-WAN.

Accesso privato Google per gli host on-premise

Accesso privato Google per gli host on-premise consente ai sistemi on-premise di connettersi alle API e ai servizi Google instradando il traffico tramite servizi di reti ibride.

L'accesso privato Google richiede di pubblicizzare uno dei seguenti intervalli di indirizzi IP della subnet come route pubblicizzato personalizzato utilizzando router Cloud:

private.googleapis.com:199.36.153.8/30,2600:2d00:0002:2000::/64restricted.googleapis.com:199.36.153.4/30,2600:2d00:0002:1000::/64

Per ulteriori informazioni, consulta Configurare l'accesso privato Google per gli host on-premise.

Endpoint di Private Service Connect per l'API Vertex AI

Con Private Service Connect, puoi creare endpoint privati utilizzando indirizzi IP interni globali all'interno della tua rete VPC.

Puoi assegnare nomi DNS a questi indirizzi IP interni con nomi significativi come aiplatform-genai1.p.googleapis.com e bigtable-adsteam.p.googleapis.com. Questi nomi e indirizzi IP sono interni alla tua rete VPC e a qualsiasi rete on-premise collegata tramite servizi di reti ibride.

Puoi controllare il traffico diretto a un determinato endpoint e dimostrare

che rimane all'interno di Google Cloud.

- Puoi creare un indirizzo IP dell'endpoint Private Service Connect globale definito dall'utente (/32). Per ulteriori informazioni, consulta i requisiti relativi agli indirizzi IP.

- Crea l'endpoint Private Service Connect nella stessa rete VPC del router Cloud.

- Puoi assegnare nomi DNS a questi indirizzi IP interni con nomi significativi come

aiplatform-prodpsc.p.googleapis.com. Per saperne di più, consulta Informazioni sull'accesso alle API di Google tramite endpoint.

Considerazioni sul deployment

Di seguito sono riportate alcune considerazioni importanti che influiscono sul modo in cui utilizzi Accesso privato Google e Private Service Connect per accedere all'API Vertex AI.

Accesso privato Google

Come best practice, ti consigliamo di abilitare l'accesso privato Google nelle sottoreti VPC per consentire alle risorse di calcolo (ad esempio le istanze VM di Compute Engine e GKE) che non hanno indirizzi IP esterni di raggiungere Google Cloud API e servizi (ad esempio Vertex AI, Cloud Storage e BigQuery).

Pubblicità IP

Devi pubblicizzare l'intervallo della sottorete di Accesso privato Google o l'indirizzo IP dell'endpoint di Private Service Connect agli ambienti on-premise e multi-cloud da router Cloud come route pubblicizzato personalizzato. Per ulteriori informazioni, consulta Annunci di intervalli IP personalizzati.

Regole firewall

Devi assicurarti che la configurazione del firewall degli ambienti on-premise e multicloud consenta il traffico in uscita dagli indirizzi IP delle subnet di accesso privato Google o Private Service Connect.

Configurazione DNS

- La rete on-premise deve avere zone e record DNS configurati in modo che una richiesta a

REGION-aiplatform.googleapis.comvenga risolta nella subnet di accesso privato Google o nell'indirizzo IP dell'endpoint Private Service Connect. - Puoi creare zone private gestite da Cloud DNS e utilizzare un criterio del server in entrata Cloud DNS oppure puoi configurare i server dei nomi on-premise. Ad esempio, puoi utilizzare BIND o Microsoft Active Directory DNS.

- Se la tua rete on-premise è connessa a una rete VPC, puoi utilizzare Private Service Connect per accedere ad API e servizi Google da host on-premise utilizzando l'indirizzo IP interno dell'endpoint. Per saperne di più, vedi Accedere all'endpoint da host on-premise.