このチュートリアルでは、リージョン マネージド インスタンス グループとロード バランシングを使用して、ビジーまたは使用不能でない VM インスタンスにトラフィックをリダイレクトし、ゾーンが停止しても高可用性を確保する方法を説明します。

リージョン マネージド インスタンス グループは、複数のゾーンにまたがる複数のインスタンスにアプリケーションを分散します。グローバル ロードバランサは、単一の IP アドレスを介して複数のリージョンにトラフィックを配信します。これらのサービスの両方を使用してアプリケーションを複数のゾーンに分散することにより、ゾーンの障害のような極端なケースでも、アプリケーションの可用性を確保できます。

ロードバランサは、さまざまな種類のトラフィックの配信に使用できます。このチュートリアルでは、外部 HTTP トラフィックを配信するグローバル ロードバランサの作成方法について説明しますが、このチュートリアルの内容の大部分は他の種類のロードバランサにも該当します。ロードバランサで配信できる他の種類のトラフィックについては、Cloud Load Balancing の種類をご覧ください。

このチュートリアルでは、リージョン マネージド インスタンス グループでウェブ アプリケーションを起動して、ネットワーク アクセスを構成します。つづいて、トラフィックをウェブ アプリケーションに配信するロードバランサを作成し、ゾーンの停止をシミュレートしてロードバランサを観察する詳細な手順を示します。これらの機能の使用経験にもよりますが、このチュートリアルを完了するには約 45 分かかります。

目標

- リージョン マネージド インスタンス グループでデモウェブ アプリケーションを起動する。

- HTTP トラフィックを複数のゾーンに配信するグローバル ロードバランサを構成する。

- ゾーンの停止をシミュレートして、ロードバランサへの影響を観察する。

費用

このドキュメントでは、課金対象である次の Google Cloudコンポーネントを使用します。

- Compute Engine

料金計算ツールを使うと、予想使用量に基づいて費用の見積もりを生成できます。

始める前に

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

アプリケーション アーキテクチャ

アプリケーションには、次の Compute Engine コンポーネントが含まれています。

- VPC ネットワーク: Google Cloud 内の仮想ネットワーク。独自のルートとファイアウォール ルールを使用してグローバル接続を提供します。

- ファイアウォール ルール: Google Cloudファイアウォールにより、インスタンスへのトラフィックを許可または拒否できます。

- インスタンス テンプレート: マネージド インスタンス グループに個々の VM インスタンスを作成するために使用されるテンプレート。

- リージョン マネージド インスタンス グループ: 複数のゾーンで同じアプリケーションを実行する VM インスタンスのグループ。

- グローバル静的外部 IP アドレス: 外部ネットワークでアクセス可能な、グローバル リソースに接続できる静的 IP アドレス。

- グローバル ロードバランサ: バックエンド インスタンスを複数のリージョンに分配できるようにするロードバランサ。ユーザーが同じアプリケーションやコンテンツにアクセスする必要がある状況で、1 つのエニーキャスト IP アドレスでアクセス権を付与する場合は、グローバル ロードバランサを使用します。

- ヘルスチェック: 個々の VM インスタンス上のアプリケーションの応答性を評価するためにロードバランサが使用するポリシー。

ウェブ アプリケーションを起動する

このチュートリアルでは、GitHub に保存されているウェブ アプリケーションを使用します。アプリケーションの実装方法の詳細については、GoogleCloudPlatform/python-docs-samples GitHub リポジトリをご覧ください。

インスタンス テンプレートに起動スクリプトを含めることで、インスタンス グループ内のすべての VM でウェブ アプリケーションを起動します。さらに、このチュートリアルのファイアウォール ルールがプロジェクトで実行されている既存のリソースに影響するのを避けるため、専用の VPC ネットワークでインスタンス グループを実行します。

VPC ネットワークの作成

VPC ネットワークを使用すると、プロジェクト内の既存のリソースが、このチュートリアル用に作成するリソースの影響を受けないように保護されます。VPC ネットワークは、ロードバランサを経由するように着信トラフィックを制限するためにも必要です。

VPC ネットワークを作成して、デモウェブ アプリケーション用のファイアウォール ルールをカプセル化するには、次の操作を行います。

Google Cloud コンソールで、[VPC ネットワーク] ページに移動します。

[VPC ネットワークを作成] をクリックします。

[名前] に「

web-app-vpc」と入力します。[サブネット作成モード] を [カスタム] に設定します。

次の手順で新しいサブネットを作成します。

- [サブネット] セクションで、[名前] フィールドに「

web-app-vpc-subnet」と入力します。 - [リージョン] プルダウンで、[us-central1] を選択します。

- [IP スタックタイプ] オプションが [IPv4] に設定されていることを確認します。

- [プライマリ IPv4 範囲] セクションに、IPv4 範囲「

10.2.0.0/24」を入力します。

- [サブネット] セクションで、[名前] フィールドに「

ページの下部にある [作成] をクリックします。

VPC ネットワークが作成されるまで待ってから続行します。

ファイアウォール ルールを作成する

VPC ネットワークの作成が完了したら、VPC ネットワークへの HTTP トラフィックを許可するファイアウォール ルールを設定します。

Google Cloud コンソールで、[ファイアウォール] ページに移動します。

[ファイアウォール ルールを作成] をクリックします。

[名前] フィールドに「

allow-web-app-http」と入力します。[ネットワーク] を

web-app-vpcに設定します。次のオプションが以下のように設定されていることを確認します。

- [トラフィックの方向] オプションが [上り(内向き)] に設定されている。

- [一致したときのアクション] オプションが [許可] に設定されている。

[ターゲット] プルダウンで、[ネットワーク上のすべてのインスタンス] を選択します。

[送信元フィルタ] を

IPv4 rangesに設定します。[送信元 IP 範囲] フィールドに「

130.211.0.0/22, 35.191.0.0/16」と入力して、ロードバランサのヘルスチェックを許可します。[プロトコルとポート] で、次の操作を行います。

- 指定したプロトコルとポートを選択します。

- [TCP] を選択します。

- [ポート] フィールドに「

80」と入力して、HTTP トラフィックのアクセスを許可します。

[作成] をクリックします。

インスタンス テンプレートを作成する

VM インスタンスのグループの作成に使用するテンプレートを作成します。テンプレートから作成された各インスタンスは、起動スクリプトを使用してデモ用ウェブ アプリケーションを起動します。

Google Cloud コンソールで、[インスタンス テンプレート] ページに移動します。

[インスタンス テンプレートを作成] をクリックします。

[名前] に「

load-balancing-web-app-template」と入力します。[マシンの構成] で、[マシンタイプ] を

e2-mediumに設定します。[詳細オプション] セクションをクリックして開きます。

[ネットワーキング] セクションをクリックして、次の操作を行います。

- [ネットワーク インターフェース] セクションで、既存のネットワーク インターフェースの横にある アイコンをクリックして、既存のネットワーク インターフェースを削除します。

- [ネットワーク インターフェースを追加] をクリックしてから、

web-app-vpcネットワークを選択します。これで、このテンプレートで作成された各インスタンスが、前のステップで作成したネットワークで必ず実行されるようになります。 - [サブネットワーク] プルダウンで、

web-app-vpc-subnetを選択します。 - [完了] をクリックします。

[管理] セクションをクリックして、次の操作を行います。

[自動化] セクションで、次の起動スクリプトを入力します。

apt-get update apt-get -y install git python3-pip python3-venv git clone https://github.com/GoogleCloudPlatform/python-docs-samples.git python3 -m venv venv ./venv/bin/pip3 install -Ur ./python-docs-samples/compute/managed-instances/demo/requirements.txt ./venv/bin/pip3 install gunicorn ./venv/bin/gunicorn --bind 0.0.0.0:80 app:app --daemon --chdir ./python-docs-samples/compute/managed-instances/demo

このスクリプトは、VM インスタンスの起動時にウェブ アプリケーションを取得し、インストールして起動します。

他のオプションはデフォルト値をそのまま使用します。

[作成] をクリックします。

テンプレートが作成されるまで待ってから続行します。

リージョン マネージド インスタンス グループを作成する

インスタンス テンプレートを使用してリージョン マネージド インスタンス グループを作成し、ウェブ アプリケーションを実行します。

Google Cloud コンソールで、[インスタンス グループ] ページに移動します。

[インスタンス グループを作成] をクリックします。

[名前] に「

load-balancing-web-app-group」と入力します。[インスタンス テンプレート] で [

load-balancing-web-app-template] を選択します。[インスタンス数] を「

6」に設定します。このフィールドが無効になっている場合は、まず自動スケーリングをオフにします。自動スケーリングをオフにするには、[自動スケーリング] セクションに移動します。[自動スケーリング モード] プルダウンで、[オフ: 自動スケーリングを行いません] を選択します。

[ロケーション] で [マルチゾーン] を選択します。

[リージョン] で、[us-central1] を選択します。

[ゾーン] で、プルダウン リストから次のゾーンを選択します。

- us-central1-b

- us-central1-c

- us-central1-f

他のオプションはデフォルト値をそのまま使用します。

[作成] をクリックします。[インスタンス グループ] ページにリダイレクトされます。

グループ内のすべてのインスタンスが実行されるまで、数分かかることがあります。

ロードバランサを構成する

ロードバランサを使用してトラフィックをウェブ アプリケーションに配信するには、すべての着信トラフィックを受信するために外部 IP アドレスを予約する必要があります。次に、その IP アドレスからのトラフィックを受け入れてインスタンス グループにリダイレクトするロードバランサを作成します。

静的 IP アドレスを予約する

グローバル静的外部 IP アドレスを使用して、すべてのユーザー トラフィックを受信する単一のエントリ ポイントをロードバランサのために用意します。関連付けられた Google Cloud リソースを変更、削除しても、Compute Engine は静的 IP アドレスを保持します。したがって、ウェブ アプリケーションの他の部分が変更されても、ウェブ アプリケーションは常に同じエントリ ポイントを持つことができます。

Google Cloud コンソールで、[IP アドレス] ページに移動します。

[静的外部 IP アドレスを予約] をクリックします。

[名前] フィールドに「

web-app-ipv4」と入力します。[IP バージョン] を IPv4 に設定します。

[タイプ] を [グローバル] に設定します。

[予約] をクリックします。

ロードバランサを作成する

このセクションでは、HTTP トラフィックを配信するグローバル ロードバランサを作成するために必要な手順について説明します。

このロードバランサは、フロントエンドを使用して着信トラフィックを受信し、バックエンドを使用してこのトラフィックを正常なインスタンスに分散します。ロードバランサは複数のコンポーネントで構成されるため、ロードバランサを作成するタスクは以下の 5 つのステップに分かれます。

- ロードバランサの種類を選択する

- ロードバランサの名前を付ける

- フロントエンドを構成する

- バックエンドを構成する

- 確認して完了する

ロードバランサを作成するには、上記のステップをすべて完了します。

ロードバランサの種類を選択する

Google Cloud コンソールで、[ロード バランシング] ページに移動します。

- [ロードバランサを作成] をクリックします。

- [ロードバランサの種類] で [アプリケーション ロードバランサ(HTTP / HTTPS)] を選択し、[次へ] をクリックします。

- [インターネット接続または内部] で [インターネット接続(外部)] を選択し、[次へ] をクリックします。

- [グローバルまたはシングル リージョンのデプロイ] で [グローバル ワークロードに最適] を選択し、[次へ] をクリックします。

- [ロードバランサの世代] で [グローバル外部アプリケーション ロードバランサ] を選択し、[次へ] をクリックします。

- [構成] をクリックします。

ロードバランサの名前を付ける

- 左側のパネルの [ロードバランサの名前] に「

web-app-load-balancer」と入力します。

フロントエンドを構成する

- [フロントエンドの構成] ページで、[名前] に「

web-app-ipv4-frontend」と入力します。 - [プロトコル] を

HTTPに設定します。 - [IP バージョン] を

IPv4に設定します。 - [IP アドレス] を

web-app-ipv4に設定します。 - [ポート] を

80に設定します。 - [完了] をクリックすると、フロントエンドが作成されます。

バックエンドを構成する

- 左側のパネルで、[バックエンドの構成] をクリックします。

- [バックエンド サービスとバックエンド バケット] プルダウンをクリックしてメニューを開いてから、[バックエンド サービスを作成] をクリックします。

- 新しいウィンドウで、バックエンド サービスの [名前] に「

web-app-backend」と入力します。 - [バックエンド] セクションで、次の操作を行います。

- [インスタンス グループ] を

load-balancing-web-app-groupに設定します。 - [ポート番号] を

80に設定します。これにより、ロードバランサとインスタンス グループ間の HTTP トラフィックを許可することができます。 - [分散モード] で、[使用率] を選択します。

- [完了] をクリックします。

- [インスタンス グループ] を

ロードバランサのバックエンドのヘルスチェックを次のように作成します。

- [ヘルスチェック] プルダウンをクリックしてから、[ヘルスチェックを作成] をクリックします。新しいウィンドウが開きます。

- 新しいウィンドウで、[名前] に「

web-app-load-balancer-check」と入力します。 - [プロトコル] を HTTP に設定します。

- [ポート] に「

80」と入力します。 - このチュートリアルでは、[リクエストパス] を

/healthに設定します。これは、デモウェブ アプリケーションが応答するように設定されているパスです。 ヘルス条件を次のように設定します。

- [チェック間隔] を

3秒に設定します。これは、プローブを開始してから次のブローブを開始するまでの時間です。 - [タイムアウト] を

3秒に設定します。これは、 Google Cloud でプローブに対するレスポンスを待ち受ける時間です。この値は、チェック間隔で設定した数値以下にする必要があります。 - [正常しきい値] を [

2回連続して成功] に設定します。これは、プローブが連続で成功するとインスタンスが正常であると判断される回数です。 - [異常しきい値] を [

2回連続して失敗] に設定します。これは、プローブが連続で失敗するとインスタンスに異常があると判断される回数です。

- [チェック間隔] を

[作成] をクリックしてヘルスチェックを作成します。

他のオプションはデフォルト値をそのまま使用します。

[作成] をクリックすると、バックエンド サービスが作成されます。

確認して完了する

ロードバランサを作成する前に、ロード バランシング設定を確認します。

- [グローバル外部アプリケーション ロードバランサを作成] ページの左パネルで、[確認と完了] をクリックします。

[確認と完了] ページで、[フロントエンド] が使用する IP アドレスの [プロトコル] が

HTTPになっていることを確認します。同じページで、[バックエンド] が次のように設定されていることを確認します。

- [バックエンド サービス] が

web-app-backend。 - [エンドポイント プロトコル] が

HTTP。 - [ヘルスチェック] が

web-app-load-balancer-check。 - [インスタンス グループ] が

load-balancing-web-app-group。

- [バックエンド サービス] が

[作成] をクリックして、ロードバランサの作成を完了します。

ロードバランサの作成が完了するまで数分かかることがあります。

ロードバランサをテストする

次の手順で、ロードバランサを使用してウェブ アプリケーションに接続できることを確認します。

Google Cloud コンソールで、[ロード バランシング] ページに移動します。

[名前] 列で

web-app-load-balancerをクリックし、作成したロードバランサを開きます。外部静的 IP アドレスを使用してウェブアプリに接続するには、次の操作を行います。

- [フロントエンド] セクションで、[IP:ポート] 列に表示されている IP アドレスをコピーします。

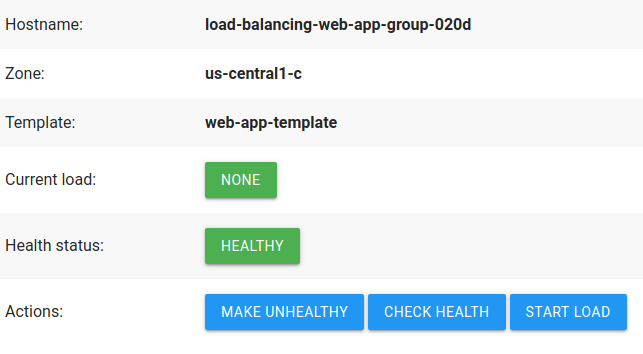

新しいブラウザタブを開き、IP アドレスをアドレスバーに貼り付けます。次のように、デモ用ウェブ アプリケーションが表示されます。

ページを更新するたびに、ロードバランサが異なるゾーンの異なるインスタンスに接続することに注意してください。これは、インスタンスに直接接続していないためです。接続しているのはロードバランサであり、ロードバランサによってリダイレクト先のインスタンスが選択されます。

確認が終わったら、デモ用ウェブ アプリケーションのブラウザタブを閉じます。

ゾーンの停止をシミュレートする

ゾーンの停止による広範囲の使用不能状態をシミュレートすることにより、ロードバランサの機能を観察できます。このシミュレーションを実行するには、指定したゾーンに存在するすべてのインスタンスに、/health リクエストパスの異常ステータスを強制的に報告させます。これらのインスタンスが異常ステータスを報告すると、ロード バランシングのヘルスチェックが失敗し、ロードバランサはそれらのインスタンスへのトラフィックの配信を停止するよう促されます。

ロードバランサがトラフィックを配信しているゾーンをモニタリングします。

Google Cloud コンソールで [Cloud Shell] に移動します。

Google Cloud コンソールのペインで Cloud Shell が開きます。セッションの初期化に数秒かかることがあります。

ロードバランサの静的外部 IP アドレスを次の手順で保存します。

ターミナルで次のコマンドを入力して、ロードバランサのフロントエンド転送ルールから外部 IP アドレスを取得します。

gcloud compute forwarding-rules describe web-app-ipv4-frontend --global

出力は次のようになります。出力から

EXTERNAl_IP_ADDRESSをコピーします。IPAddress: EXTERNAl_IP_ADDRESS ...

ローカル bash 変数を作成します。

export LOAD_BALANCER_IP=EXTERNAl_IP_ADDRESS

EXTERNAl_IP_ADDRESSは、コピーした外部 IP アドレスに置き換えます。

ロードバランサがトラフィックを配信しているゾーンをモニタリングするには、次の bash スクリプトを実行します。

while true do BODY=$(curl -s "$LOAD_BALANCER_IP") NAME=$(echo -n "$BODY" | grep "load-balancing-web-app-group" | perl -pe 's/.+?load-balancing-web-app-group-(.+?)<.+/\1/') ZONE=$(echo -n "$BODY" | grep "us-" | perl -pe 's/.+?(us-.+?)<.+/\1/') echo $ZONE sleep 2 # Wait for 2 seconds doneこのスクリプトは、ロードバランサのフロントエンドの IP アドレスを使用してウェブ アプリケーションへの接続を継続的に試行し、接続ごとにウェブ アプリケーションが実行されているゾーンを出力します。

結果の出力には、

us-central1-b、us-central1-c、us-central1-fのゾーンが含まれます。us-central1-f us-central1-b us-central1-c us-central1-f us-central1-f us-central1-c us-central1-f us-central1-c us-central1-c

このターミナルは開いたままにしておきます。

モニタリングの実行中に、ゾーン停止のシミュレーションを開始します。

- Cloud Shell で、 [追加] ボタンをクリックして、2 番目のターミナル セッションを開きます。

プロジェクト ID のローカル bash 変数を作成します。

export PROJECT_ID=PROJECT_ID

ここで、

PROJECT_IDは、現在のプロジェクトのプロジェクト ID です。この値は Cloud Shell のすべての新しい行に表示されます。user@cloudshell:~ (PROJECT_ID)$

無効にするゾーンのローカル bash 変数を作成します。ゾーン

us-central1-fの障害をシミュレートするには、次のコマンドを使用します。export DISABLE_ZONE=us-central1-f

次に、以下の bash スクリプトを実行します。このスクリプトにより、使用不能になったゾーンのデモウェブ アプリケーション インスタンスは、ロードバランサのヘルスチェックに対して異常レスポンスを出力します。異常レスポンスにより、ロードバランサはこれらのインスタンスへのトラフィックの配信を停止します。

export MACHINES=$(gcloud --project=$PROJECT_ID compute instances list --filter="zone:($DISABLE_ZONE)" --format="csv(name,networkInterfaces[0].accessConfigs[0].natIP)" | grep "load-balancing-web-app-group") for i in $MACHINES; do NAME=$(echo "$i" | cut -f1 -d,) IP=$(echo "$i" | cut -f2 -d,) echo "Simulating zonal failure for zone $DISABLE_ZONE, instance $NAME" curl -q -s "http://$IP/makeUnhealthy" >/dev/null --retry 2 done

その少し後で、ロードバランサは異常が発生したゾーンへのトラフィックの配信を停止します。そのため、最初のターミナル ウィンドウでは、ゾーン

us-central1-fが出力リストに表示されなくなります。us-central1-c us-central1-c us-central1-c us-central1-b us-central1-b us-central1-c us-central1-b us-central1-c us-central1-c

これは、ロードバランサが、正常でかつ応答しているインスタンスにのみトラフィックを配信していることを示します。

両方のターミナルを開いたままにしておきます。

第 2 のターミナルで、復元するゾーンのローカル bash 変数を作成します。ゾーン

us-central1-fへのトラフィックを復元するには、次のコマンドを使用します。export ENABLE_ZONE=us-central1-f

次に、以下の bash スクリプトを実行します。このスクリプトにより、使用可能になったゾーンのデモウェブ アプリケーション インスタンスは、ロードバランサのヘルスチェックに対して正常レスポンスを出力します。正常レスポンスにより、ロードバランサはこれらのインスタンスへのトラフィックの配信を再開します。

export MACHINES=$(gcloud --project=$PROJECT_ID compute instances list --filter="zone:($ENABLE_ZONE)" --format="csv(name,networkInterfaces[0].accessConfigs[0].natIP)" | grep "load-balancing-web-app-group") for i in $MACHINES; do NAME=$(echo "$i" | cut -f1 -d,) IP=$(echo "$i" | cut -f2 -d,) echo "Simulating zonal restoration for zone $ENABLE_ZONE, instance $NAME" curl -q -s "http://$IP/makeHealthy" >/dev/null --retry 2 done

数分で、1 つ目のターミナル ウィンドウの出力リストにゾーン

us-central1-fが表示される回数が徐々に増えていきます。us-central1-b us-central1-b us-central1-c us-central1-f us-central1-c us-central1-c us-central1-b us-central1-c us-central1-f

これは、ロードバランサが、元のように、すべてのゾーンに着信トラフィックを配信していることを示します。

確認が終わったら、両方のターミナルを閉じます。

クリーンアップ

チュートリアルが終了したら、作成したリソースをクリーンアップして、割り当ての使用を停止し、課金されないようにできます。以下のセクションで、リソースを削除または無効にする方法を説明します。

このチュートリアル用に別個のプロジェクトを作成した場合は、プロジェクトごと削除します。それ以外の場合は、プロジェクトに保持したいリソースがあれば、このチュートリアルで作成した特定のリソースのみを削除します。

プロジェクトの削除

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

特定のリソースを削除する

以降のセクションでは、このチュートリアルで作成した特定のリソースを削除する方法について説明します。

ロードバランサを削除する

Google Cloud コンソールで、[ロード バランシング] ページに移動します。

web-app-load-balancerの横にあるチェックボックスをオンにします。ページの上部にある [削除] をクリックします。

新しいウィンドウで、すべてのチェックボックスをオンにします。次に、[ロードバランサと選択したリソースを削除] をクリックして、削除を確定します。

静的外部 IP アドレスを削除する

ロードバランサが削除されるのを待ってから、静的外部 IP アドレスを削除します。

Google Cloud コンソールで、[外部 IP アドレス] ページに移動します。

web-app-ipv4の横にあるチェックボックスをオンにします。ページの上部にある [静的アドレスを解放] をクリックします。新しいウィンドウで、[解放] をクリックして解放を確定します。

インスタンス グループを削除する

ロードバランサが削除されるのを待ってから、インスタンス グループを削除します。

- In the Google Cloud console, go to the Instance groups page.

-

Select the checkbox for

your

load-balancing-web-app-groupinstance group. - To delete the instance group, click Delete.

インスタンス テンプレートを削除する

インスタンス テンプレートを削除する前に、インスタンス グループを削除しておく必要があります。インスタンス テンプレートがマネージド インスタンス グループによって使用されていると、削除できません。

Google Cloud コンソールで、[インスタンス テンプレート] ページに移動します。

load-balancing-web-app-templateの横にあるチェックボックスをオンにします。ページの上部にある [削除] をクリックします。表示された新しいウィンドウで、[削除] をクリックして削除を確定します。

VPC ネットワークを削除する

VPC ネットワークを削除する前に、インスタンス グループを削除しておく必要があります。VPC ネットワークが他のリソースによって使用されていると、削除できません。

Google Cloud コンソールで、[VPC ネットワーク] ページに移動します。

[

web-app-vpc] をクリックします。ページ上部にある [ VPC ネットワークの削除] をクリックします。表示された新しいウィンドウで、[削除] をクリックして削除を確定します。

次のステップ

- 別のチュートリアルを試す

- マネージド インスタンス グループの詳細を学ぶ。

- 負荷分散の詳細を学ぶ。

- 負荷分散によるアプリケーション レイテンシの最適化の詳細を学ぶ。

- 堅牢なシステムの設計について学ぶ。

- Google Cloudでのスケーラブルで復元力のあるウェブ アプリケーションの構築について学ぶ。