本文說明如何使用 SSH 金鑰連線至具備外部 IP 位址的 Linux 虛擬機器 (VM) 執行個體。如要瞭解如何連線至沒有外部 IP 位址的 VM,請參閱僅限內部 VM 的連線選項。如要瞭解如何使用 SSH 憑證連線至 Linux VM,請參閱「為 OS 登入 VM 啟用 SSH 憑證」。

如要瞭解 Compute Engine 中的 SSH 連線運作方式,包括 SSH 金鑰設定和儲存,請參閱「與 Linux VM 的 SSH 連線」。

事前準備

-

如果尚未設定驗證,請先完成設定。

驗證可確認您的身分,以便存取 Google Cloud 服務和 API。如要從本機開發環境執行程式碼或範例,可以選取下列任一選項,向 Compute Engine 進行驗證:

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

安裝 Google Cloud CLI。 安裝完成後,執行下列指令初始化 Google Cloud CLI:

gcloud init如果您使用外部識別資訊提供者 (IdP),請先 使用聯合身分登入 gcloud CLI。

- Set a default region and zone.

支援的作業系統

Compute Engine 提供的所有公開 Linux 映像檔都支援這些連線方法。如果是 Fedora CoreOS 映像檔,您必須先設定 SSH 存取權,才能使用這些方法。

連線至 VM

如要連線至 VM,請按照下列任一分頁中的步驟操作。

主控台

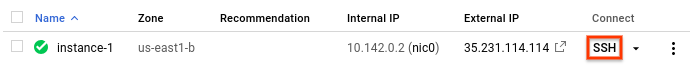

從Google Cloud 控制台使用 瀏覽器中的 SSH 連線至 VM,方法如下:

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

gcloud

執行

gcloud compute ssh指令,使用 SSH 連線至 VM:執行下列指令:

gcloud compute ssh --project=PROJECT_ID --zone=ZONE VM_NAME

更改下列內容:

PROJECT_ID:含有 VM 的專案 IDZONE:VM 所在的可用區名稱VM_NAME:VM 的名稱

如果已為 Google Cloud CLI 設定預設屬性,則可省略此指令中的

--project和--zone旗標。例如:gcloud compute ssh VM_NAME

- 如果尚未新增,請將 SSH 金鑰新增至 VM。

前往 Google Cloud 控制台的「VM Instances」(VM 執行個體) 頁面,找出要連線的 VM 外部 IP 位址。

- 在工作站上開啟終端機。

執行下列指令,連線至 VM:

ssh -i PATH_TO_PRIVATE_KEY USERNAME@EXTERNAL_IP

更改下列內容:

PATH_TO_PRIVATE_KEY:與您新增至 VM 的公開金鑰對應的私密安全殼層金鑰檔案路徑。USERNAME: 您的 使用者名稱。如果您在中繼資料中管理安全殼層金鑰, 使用者名稱就是您在建立安全殼層金鑰時指定的使用者名稱。 如果是 OS 登入帳戶,使用者名稱會定義在 Google 個人資料中。例如cloudysanfrancisco_example_com或cloudysanfrancisco。-

EXTERNAL_IP:VM 的外部 IP 位址。

- 如果尚未新增安全殼層金鑰,請新增安全殼層金鑰至 VM。

- 如果工作站尚未安裝 PuTTY 應用程式,請下載 PuTTY 套件檔案。

前往 Google Cloud 控制台的「VM Instances」(VM 執行個體) 頁面,找出要連線的 VM 外部 IP 位址。

- 開啟 PuTTY 應用程式,連線設定視窗隨即開啟。

在

Host Name欄位中,輸入安全殼層金鑰的相關使用者名稱,以及要連線的 VM 外部 IP 位址。請使用下列格式:USERNAME@EXTERNAL_IP

更改下列內容:

USERNAME: 您的 使用者名稱。如果您在中繼資料中管理安全殼層金鑰, 使用者名稱就是您在建立安全殼層金鑰時指定的使用者名稱。 如果是 OS 登入帳戶,使用者名稱會定義在 Google 個人資料中。例如cloudysanfrancisco_example_com或cloudysanfrancisco。-

EXTERNAL_IP:VM 的外部 IP 位址。

- 在「Category」選單中,依序前往「Connection」>「SSH」>「Auth」。

- 在「Private key file for authentication」欄位中,選取與您新增至 VM 的公開金鑰對應的私密安全殼層金鑰檔案。

- 按一下「開啟」即可連線至 VM。

如果尚未將 SSH 金鑰新增至 VM,請先完成這項操作。

如果尚未在 Chromebook 或 Chrome 瀏覽器上安裝 Secure Shell,請執行此操作。

前往 Google Cloud 控制台的「VM Instances」(VM 執行個體) 頁面,找出要連線的 VM 外部 IP 位址。

在 Chrome 瀏覽器分頁的網址列中開啟 Secure Shell,方法如下:

- 輸入「

ssh」。 - 按下

Space鍵。 - 按下

Enter鍵。

- 輸入「

按一下「[New Connection]」(新連線)。

在「使用者名稱」欄位中輸入使用者名稱。如果您在中繼資料中管理安全殼層金鑰,則使用者名稱是您在建立安全殼層金鑰時指定的使用者名稱。如果是 OS 登入帳戶,使用者名稱會定義在 Google 個人資料中。例如

cloudysanfrancisco_example_com或cloudysanfrancisco。在「hostname」欄位中,輸入 VM 的外部 IP 位址。

在「Identity」欄位中,按一下「Import...」,然後選取與您新增至 VM 的公開金鑰對應的私密安全殼層金鑰檔案路徑。

按一下「[ENTER] Connect」(連線),連線至 VM。

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

OpenSSH 用戶端

如要使用 OpenSSH 用戶端透過 SSH 連線至 VM,請按照下列步驟操作:

PuTTY 應用程式

使用 Windows PuTTY 應用程式,透過 SSH 連線至 VM,方法如下:

Secure Shell Chrome 應用程式

如要使用 Secure Shell Chrome 應用程式透過 SSH 連線至 VM,請完成下列步驟:

疑難排解

如要瞭解如何診斷及解決 SSH 連線失敗的問題,請參閱「排解 SSH 問題」。

後續步驟

- 瞭解如何管理 VM 的存取權。

- 瞭解如何將檔案轉移至 VM。

- 瞭解如何使用 SSH 連線至 Compute Engine 的 Linux VM。

除非另有註明,否則本頁面中的內容是採用創用 CC 姓名標示 4.0 授權,程式碼範例則為阿帕契 2.0 授權。詳情請參閱《Google Developers 網站政策》。Java 是 Oracle 和/或其關聯企業的註冊商標。

上次更新時間:2025-09-04 (世界標準時間)。

-