Docker コンテナをデプロイして起動するように Compute Engine インスタンスまたはインスタンス テンプレートを構成できます。Compute Engine は、インスタンスの起動時に、Docker がインストールされた最新の Container-Optimized OS(COS)イメージを使用してコンテナを起動します。

始める前に

- コンテナについて理解を深めるために、コンテナの概要とその利点をお読みください。

- Docker について理解を深めるために、Docker のドキュメントをお読みください。

- Container-Optimized OS のドキュメントをお読みください。

- マネージド インスタンス グループ(MIG)のドキュメントをお読みください。

-

まだ設定していない場合は、認証を設定します。認証では、 Google Cloud サービスと API にアクセスするための ID が確認されます。ローカル開発環境からコードまたはサンプルを実行するには、次のいずれかのオプションを選択して Compute Engine に対する認証を行います。

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Google Cloud CLI をインストールします。 インストール後、次のコマンドを実行して Google Cloud CLI を初期化します。

gcloud init外部 ID プロバイダ(IdP)を使用している場合は、まず連携 ID を使用して gcloud CLI にログインする必要があります。

- Set a default region and zone.

インスタンスおよび MIG へのコンテナのデプロイを選択する

Compute Engine にコンテナをデプロイすることで、インスタンス インフラストラクチャを調整しながらアプリのデプロイの簡素化を実現できます。

- コンテナを実行するインスタンスの管理は、Compute Engine インフラストラクチャの構成や管理に他のインスタンスを扱う場合と同じように行います。

- コンテナをデプロイしたインスタンスの管理にも、Google Cloud CLI や Compute Engine API など、使い慣れたプロセスやツールを使用できます。

- コンテナを実行するマネージド インスタンス グループ(MIG)を使用して、自動スケーリング、自動修復、ローリング更新、マルチゾーンのデプロイ、負荷分散などの機能を提供するスケーラブルなサービスを構築します。

以下のような必要がある場合は、Google Kubernetes Engine へのデプロイを検討されることをおすすめします。

- マイクロサービスを大量に実行する

- コンテナの起動時間を短縮する

- 自動アップグレード、ノードの自動修復、自動スケーリングなど、Kubernetes の自動オーケストレーションを活用する

Compute Engine のインスタンスごとに個別のマイクロサービスを実行すると、コストの大部分をオペレーティング システムのオーバーヘッドが占める可能性が生じます。Google Kubernetes Engine を使用すると、インスタンスごとに複数のコンテナやコンテナ グループをデプロイできるので、より小さなフットプリントでより効率的にホスト インスタンスのリソースをマイクロサービスに割り当てることができます。

Compute Engine へのコンテナのデプロイの仕組み

Compute Engine のインスタンスにソフトウェアをデプロイする一般的な方法は次のとおりです。

- 起動スクリプトまたは cloud-init を使用して、インスタンスの起動時にソフトウェアをデプロイする。

- ソフトウェアがプリインストールされたカスタム ブートディスク イメージを作成する。

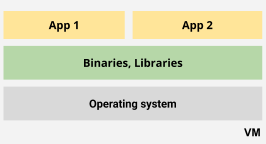

上記のリストにあるどちらの方法も、アプリの構成タスクとオペレーティング システム環境の設定タスクが組み込まれています。デベロッパーは、ランタイムの依存関係を慎重に追跡管理し、解決する必要があります。たとえば、1 つの VM で実行される 2 つのアプリが同じライブラリの異なるバージョンを使用する場合は、両方のバージョンをインストールし、システム変数で参照する必要があります。

アプリがオペレーティング システムに直接デプロイされたインスタンス 上記の方法とは別に、コンテナにソフトウェアをデプロイし、インスタンスまたは MIG にコンテナをデプロイすることもできます。この場合、コンテナにはアプリケーション ソフトウェアと必要なライブラリの両方が含まれ、OS のアプリやライブラリからは切り離されています。コンテナはデプロイ環境間を移動でき、コンテナと OS 間でライブラリ バージョンの競合を解決する必要もありません。

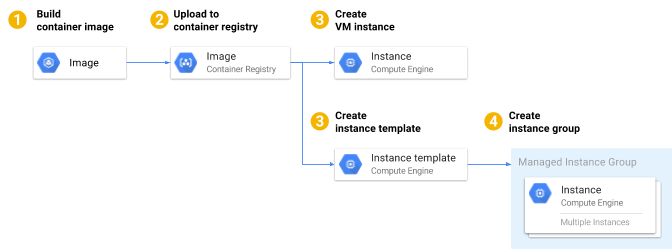

アプリがコンテナにデプロイされているインスタンス 次のプロセスでは、Compute Engine にコンテナをデプロイする方法について説明します。

- アプリと必要なライブラリを Docker イメージにバンドルし、そのイメージを Artifact Registry や Docker Hub などのサードパーティ レジストリに公開します。

- インスタンスまたは MIG のインスタンス テンプレートを作成するときに、Docker イメージ名と

docker run構成を指定します。

インスタンスの作成をリクエストすると、Compute Engine によって次のタスクが実行されます。

- Compute Engine は、Google が提供する Container-Optimized OS イメージを使用する VM インスタンスを作成します。このイメージには、コンテナの起動に必要な Docker ランタイムと追加のソフトウェアが含まれています。

- コンテナの設定をインスタンス メタデータの

gce-container-declarationメタデータキーに保存します。 - VM が起動すると、Container-Optimized OS イメージは、インスタンスのメタデータに格納されている

docker runコマンド構成を使用し、リポジトリからコンテナ イメージをプルして、コンテナを起動します。

コンテナを実行するインスタンスまたはマネージド インスタンス グループを作成する手順 制限事項

- 各インスタンスにデプロイできるコンテナは 1 つのみです。1 つのインスタンスに複数のコンテナをデプロイする必要がある場合は、Google Kubernetes Engine を検討してください。

公開リポジトリ、またはアクセス可能な限定公開の Artifact Registry または Container Registry リポジトリからのみコンテナをデプロイできます。他の限定公開リポジトリはサポートされていません。

限定公開レジストリの権限については、Artifact Registry または Container Registry のアクセス制御のドキュメントをご覧ください。

インスタンスのポートをコンテナのポートにマッピング(Docker の

-pオプション)することはできません。コンテナへのアクセスを有効にするには、コンテナポートの公開をご覧ください。このデプロイ方法で使用できるのは、Container-Optimized OS イメージのみです。

この機能を使用できるのは Google Cloud コンソールまたは Google Cloud CLI のみです。API では使用できません。

デプロイのためのコンテナの準備

次のいずれかの方法を選択して、Compute Engine がコンテナ イメージにアクセスできるようにします。

- Docker イメージを Artifact Registry にアップロードします。

- Docker Hub や他のレジストリで一般公開されているコンテナ イメージを使用します。

新しいインスタンスへのコンテナのデプロイ

Google Cloud コンソールまたは Google Cloud CLI を使用して、コンテナを新しい VM インスタンスにデプロイできます。

コンソール

次の例では、Google 提供の Nginx Docker イメージ

https://gcr.io/cloud-marketplace/google/nginx1:latestから作成されたコンテナを VM インスタンスにデプロイします。別の Docker イメージを使用するには、次の手順で Nginx Docker イメージを目的のイメージに置き換えます。プロンプトが表示されたら、プロジェクトを選択して [続行] をクリックします。[インスタンスの作成] ページが表示され、[マシンの構成] ペインが表示されます。

[マシンの構成] ペインで、[名前] にインスタンスの名前を指定します。詳しくは、リソースの命名規則をご覧ください。

ナビゲーション メニューで [OS とストレージ] をクリックします。[オペレーティング システムとストレージ] ペインが表示されます。

[コンテナ] セクションに移動し、[コンテナをデプロイ] をクリックします。表示された [コンテナの構成] ペインで、次の操作を行います。

- [コンテナ イメージ] で使用するコンテナ イメージを指定します。以下の例を考えてみましょう。

- Cloud Launcher から NGINX 1.12 コンテナ イメージを選択するには、

gcr.io/cloud-marketplace/google/nginx1:1.12を指定します。 - Docker Hub から Apache コンテナ イメージをデプロイする場合は、

docker.io/httpd:2.4のように常に完全な Docker イメージ名を指定します。

- Cloud Launcher から NGINX 1.12 コンテナ イメージを選択するには、

- 省略可。必要に応じて、他の構成パラメータを指定します。 コンテナ構成オプションの詳細については、コンテナを実行する際のオプションの構成をご覧ください。

- コンテナの構成を完了して [オペレーティング システムとストレージ] ペインに戻るには、[選択] をクリックします。

- [コンテナ イメージ] で使用するコンテナ イメージを指定します。以下の例を考えてみましょう。

省略可: その他の構成オプションを指定します。詳細については、インスタンス作成時の構成オプションをご覧ください。

インスタンスの作成を完了するには、[作成] をクリックします。

インスタンスの作成後、Compute Engine はインスタンスを起動してコンテナを起動します。

gcloud

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

gcloud compute instances create-with-containerコマンドを実行します。gcloud compute instances create-with-container INSTANCE_NAME \ --container-image=CONTAINER_IMAGE次のように置き換えます。

INSTANCE_NAME: 新しいインスタンスの名前。CONTAINER_IMAGE: コンテナ イメージの名前。

たとえば、次のコマンドは

nginx-vmという名前のインスタンスを作成し、コンテナ イメージを起動して実行します。gcr.io/cloud-marketplace/google/nginx1:1.12gcloud compute instances create-with-container nginx-vm \ --container-image=gcr.io/cloud-marketplace/google/nginx1:1.12Docker Hub から Apache コンテナ イメージをデプロイする場合は、次のように常に完全な Docker イメージ名を指定します。

docker.io/httpd:2.4。

インスタンスのコンテナの更新

インスタンスのコンテナで実行されている Docker イメージや実行オプションの構成を更新するには、 Google Cloud コンソールまたは Google Cloud CLI を使用します。

コンテナの実行が更新されると、Compute Engine は次の 2 つの手順で動作します。

- インスタンスのコンテナ宣言を更新します。更新されたコンテナ宣言をインスタンス メタデータの

gce-container-declarationメタデータキーに保存します。 - インスタンスが実行されている場合は、インスタンスを停止して再起動し、更新した構成を有効にします。インスタンスが停止している場合は、コンテナ宣言を更新し、インスタンスを停止したままにします。インスタンスは新しいイメージをダウンロードし、起動時にコンテナを起動します。

コンソール

[VM インスタンス] ページに移動します。

更新するインスタンスの名前をクリックします。

インスタンスの詳細ページで、[編集] をクリックします。

新しいコンテナ イメージを指定し、必要に応じてコンテナの実行オプションを更新します。

変更を保存するには、[保存して再起動] をクリックします。Compute Engine は変更を保存し、インスタンスを自動的に再起動して更新を実行します。インスタンスが再起動すると、新しいイメージをダウンロードし、更新された構成でコンテナを起動します。

gcloud

gcloud compute instances update-containerコマンドを使用してコンテナ宣言を更新します。次に例を示します。gcloud compute instances update-container nginx-vm \ --container-image gcr.io/cloud-marketplace/google/nginx1:latestこのコマンドは、コンテナ イメージを

gcr.io/cloud-marketplace/google/nginx1:latestに設定し、インスタンスを再起動して変更を有効にします。また、コンテナの実行オプションの構成で説明されているプロパティに対応するフラグを追加して、設定を更新できます。インスタンスが再起動した後、新しいコンテナ イメージをダウンロードして、新しい構成でコンテナを起動します。

マネージド インスタンス グループへのコンテナのデプロイ

新しいマネージド インスタンス グループ(MIG)にコンテナをデプロイするには、Google Cloud コンソールまたは Google Cloud CLI を使用できます。手順は次のとおりです。

Docker イメージに基づいてインスタンス テンプレートを作成します。

新しいインスタンス テンプレートから MIG を作成します。

コンソール

次の例では、Google 提供の Nginx(

gcr.io/cloud-marketplace/google/nginx1:15)Docker イメージからコンテナを MIG にデプロイするインスタンス テンプレートを作成します。他の Docker イメージを使用するには、次の例のgcr.io/cloud-marketplace/google/nginx1:15を、使用するイメージに置き換えます。[インスタンス テンプレート] ページに移動します。

インスタンス テンプレートを作成するには、[インスタンス テンプレートを作成] をクリックします。

[コンテナ] で、[この VM インスタンスにコンテナ イメージをデプロイします] を選択します。

[コンテナ イメージ] で、Docker イメージ名を指定し、コンテナの実行オプションを構成します。たとえば、コンテナ イメージとして

gcr.io/cloud-marketplace/google/nginx1:15を指定できます。[作成] をクリックします。

次に、新しいインスタンス テンプレートを使用する MIG を作成します。

gcloud

gcloud compute instance-templates create-with-containerコマンドを使用して、Docker イメージを実行するためのインスタンス テンプレートを作成します。gcloud compute instance-templates create-with-container TEMPLATE_NAME \ --container-image DOCKER_IMAGE

コンテナの実行オプションを構成することもできます。

たとえば次のコマンドは、

nginx-templateという名前の新しいインスタンス テンプレートを作成します。これには、Docker イメージに関する情報が含まれます。このテンプレートから作成されたインスタンスは、起動時に Docker イメージgcr.io/cloud-marketplace/google/nginx1:15を起動して実行します。gcloud compute instance-templates create-with-container nginx-template \ --container-image gcr.io/cloud-marketplace/google/nginx1:15次に、新しいインスタンス テンプレートを使用して MIG を作成します。

これでインスタンス テンプレートが作成されたので、そのインスタンス テンプレートを使用する MIG を作成できます。たとえば、gcloud CLI と先ほど作成した

nginx-templateを使用して MIG を作成するには、次のコマンドを実行します。gcloud compute instance-groups managed create example-group \ --base-instance-name nginx-vm \ --size 3 \ --template nginx-templateコンテナを実行しているマネージド インスタンス グループの更新

Docker イメージの新しいバージョンまたは Container-Optimized OS イメージの新しいバージョンをデプロイするには、マネージド インスタンス グループ(MIG)を更新します。

MIG をコンテナ イメージの新しいバージョンに更新する

Managed Instance Group Updater を使用して、新しいバージョンの Docker イメージを MIG にデプロイできます。

- デプロイ用の新しい Docker イメージを準備します。

- コンテナベースのテンプレートを作成すると同じ方法で、新しい Docker イメージに基づいてインスタンス テンプレートを作成します。

- Managed Instance Group Updater を使用して、MIG を新しいインスタンス テンプレートに更新します。

マネージド インスタンス グループの Container-Optimized OS イメージを新しいバージョンに更新する

Google では Container-Optimized OS イメージを定期的に更新しています。これらの更新を Docker イメージを変更せずに、コンテナ化された MIG に適用できます。 Google Cloud コンソールまたは Google Cloud CLI を使用して、次の 2 つの手順で MIG を新しいバージョンの Container-Optimized OS イメージに更新できます。

- 新しい MIG のコンテナベースのテンプレートを作成すると同じ方法で、現在のバージョンの Docker イメージに基づいてインスタンス テンプレートを作成します。サポートされている最新バージョンの Container-Optimized OS イメージがデフォルトで使用されます。

- Managed Instance Group Updater を使用して、新しいインスタンス テンプレートで MIG を更新します。

SSH を使用したコンテナへの接続

インスタンス上のコンテナには、SSH を使用して接続できます。gcloud CLI を使用して、

--containerフラグを指定してgcloud compute sshを実行します。gcloud compute ssh INSTANCE_NAME --container CONTAINER_NAME

次のように置き換えます。

INSTANCE_NAME: インスタンスの名前CONTAINER_NAME: コンテナの名前

詳細については、

gcloud compute sshコマンドとその引数の詳細をご覧ください。Compute Engine 上のコンテナのモニタリング

Container-Optimized OS イメージを実行しているインスタンスをモニタリングするには、Node Problem Detector エージェントを使用します。このエージェントは、Cloud Monitoring と通信して、健全性関連の指標を報告します。エージェントは、Milestone 77 以降の Container-Optimized OS イメージに組み込まれています。

Milestone 88 以降のイメージを使用するコンテナでエージェントを有効にするには、カスタム メタデータ セクションを編集して、

google-monitoring-enabledをtrueに設定します。Node Problem Detector を有効にする別の方法については、ヘルス モニタリングを有効にするをご覧ください。

Node Problem Detector エージェントは、

guest/で始まる指標リストの指標をサポートしています。エージェントによって収集された指標を操作するには、Metrics Explorer にアクセスします。

ログの表示

コンテナに関連する次の 3 種類のログを表示できます。

起動エージェントのログ(konlet ログとも呼ばれます)。起動エージェントはコンテナの構成を解析し、Compute Engine インスタンスでコンテナを起動するタスクを実行します。

Docker イベントログ。コンテナの開始イベントと停止イベントなどのコンテナ イベントをレポートします。

コンテナからのログ。コンテナ内で実行されるアプリの

STDOUTが記録されます。

起動エージェントのログの表示

起動エージェントのログは、シリアル コンソール内、OS イメージに含まれる

journaldシステム サービス、または Cloud Logging で表示できます。シリアル コンソールでの起動エージェントのログの表示

Console

[VM インスタンス] ページに移動します。

起動エージェントのログを表示するインスタンスを選択します。

[ログ] の下の [シリアルポート 1(コンソール)] をクリックして、シリアル コンソールのログを表示します。

gcloud

インスタンスのシリアルポートのログを表示するには、

get-serial-port-outputコマンドを使用します。gcloud compute instances get-serial-port-output INSTANCE_NAME

INSTANCE_NAMEは、インスタンス名で置き換えます。たとえば、次のコマンドを使用すると、

nginx-vmというインスタンスのシリアルポート出力が表示されます。gcloud compute instances get-serial-port-output nginx-vm

journaldで起動エージェントのログを表示する- SSH を使用してコンテナを含むインスタンスに接続します。

sudo journalctlコマンドを実行して、インスタンスの起動ログとコンテナの起動ログを表示します。コンテナの起動エージェントのログ(konlet)でフィルタするには、次のコマンドを使用します。sudo journalctl -u konlet*

Logging で起動エージェントのログを表示する

Console

[VM インスタンス] ページに移動します。

起動エージェントのログを表示するインスタンスを選択します。

[ログ] で [Cloud Logging] をクリックして、Cloud Logging のログを表示します。

検索フィルタを入力して、起動エージェント ログを取得します。

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_system" jsonPayload.SYSLOG_IDENTIFIER="konlet-startup" jsonPayload._HOSTNAME="INSTANCE_NAME"

次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクト IDINSTANCE_NAME: ログを取得するインスタンスの名前

gcloud

コンテナの起動エージェント ログを表示するには、適切なフィルタを設定した

gcloud logging readコマンドを使用します。gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_system AND \ jsonPayload.SYSLOG_IDENTIFIER=konlet-startup AND \ jsonPayload._HOSTNAME=INSTANCE_NAME"次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクト IDINSTANCE_NAME: ログを取得するインスタンスの名前

たとえば、

my-projectに存在し、COS 70 を実行しているnginx-vmという名前のインスタンスの最新 10 件の起動エージェント ログを Logging で表示するには、次のコマンドを使用します。gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_system AND \ jsonPayload.SYSLOG_IDENTIFIER=konlet-startup AND \ jsonPayload._HOSTNAME=nginx-vm" \ --limit 10Docker イベントログの表示

journaldと Cloud Logging で Docker イベントログを表示できます。journaldで Docker イベントログを表示する- SSH を使用してコンテナを含むインスタンスに接続します。

次のフィルタを使用して

sudo journalctlコマンドを実行し、Docker イベントログを表示します。sudo journalctl -u docker-events-collector

Logging で Docker イベントログを表示する

Console

[VM インスタンス] ページに移動します。

起動エージェントのログを表示するインスタンスを選択します。

[ログ] で [Cloud Logging] をクリックして、Cloud Logging のログを表示します。

次の検索フィルタを入力して、Docker イベントログを取得します。

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_system" jsonPayload._HOSTNAME="INSTANCE_NAME" jsonPayload.SYSLOG_IDENTIFIER="docker"

次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクト IDINSTANCE_NAME: ログを取得するインスタンスの名前

gcloud

適切なフィルタを設定した

gcloud logging readコマンドを使用して、Docker イベントログを表示します。gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_system AND \ jsonPayload._HOSTNAME=INSTANCE_NAME AND \ jsonPayload.SYSLOG_IDENTIFIER=docker"次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクト IDINSTANCE_NAME: ログを取得するインスタンスの名前

たとえば、

my-projectに存在し、COS 70 を実行しているnginx-vmという名前のインスタンスの最新 10 件の Docker イベントログを Logging で表示するには、次のコマンドを使用します。gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_system AND \ jsonPayload._HOSTNAME=nginx-vm AND \ jsonPayload.SYSLOG_IDENTIFIER=docker" \ --limit 10コンテナのログの表示

Console

[VM インスタンス] ページに移動します。

起動エージェントのログを表示するインスタンスを選択します。

[ログ] で [Cloud Logging] をクリックして、Cloud Logging のログを表示します。

[Cloud Logging] ページにデフォルトの検索フィルタが読み込まれます。

resource.labels.instance_idの値をコピーします。これは後で使用します。検索フィルタを更新して、コンテナのログを取得します。

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_containers" resource.labels.instance_id="INSTANCE_ID"

次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクト IDINSTANCE_ID: ログを取得するインスタンスの ID

gcloud

コンテナのログを表示するには、

gcloud logging readコマンドを使用します。ログを取得するインスタンスの ID を判別します。

gcloud compute instances describe INSTANCE_NAME \ --zone ZONE \ --format="value(id)"

次のように置き換えます。

INSTANCE_NAME: ログを取得するインスタンスの名前ZONE: インスタンスが配置されているゾーン。

インスタンスのコンテナのログを表示するには、次のコマンドとフィルタを使用します。

gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_containers AND \ resource.labels.instance_id=INSTANCE_ID"次のように置き換えます。

PROJECT_ID: インスタンスが含まれるプロジェクトの ID。INSTANCE_ID: インスタンスの ID。

たとえば、次のコマンドを使用して、

my-projectに存在し、インスタンス ID が555123456789012345の COS 70 を実行しているインスタンスの Cloud Logging の最後の 10 個のコンテナログを表示します。gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_containers AND \ resource.labels.instance_id=555123456789012345" \ --limit 10

コンテナ用に最適化されたイメージまたはイメージ ファミリーの指定

デフォルトでは、コンテナ化されたインスタンスまたはインスタンス テンプレートの作成には、サポートされている最新のコンテナ用に最適化されたイメージ(COS)が使用されます。このイメージは

cos-cloudプロジェクトにあります。このデフォルトは、

cos-cloudプロジェクトの別のイメージでオーバーライドできます。利用可能なイメージ ファミリーとその属性については、適切な Container-Optimized OS バージョンの選択をご覧ください。たとえば、使用するイメージが判明したら、gcloud CLI で、

--imageフラグを指定してデフォルトのコンテナ用に最適化されたイメージをオーバーライドするか、--image-familyフラグを指定してインスタンス作成時に指定されたファミリーから最新のイメージを取得します。次の例では、

cos-devイメージ ファミリーの最新のイメージを使用する、コンテナ化されたインスタンスを作成します。gcloud compute instances create-with-container nginx-vm \ --image-family cos-dev \ --image-project cos-cloud \ --container-image gcr.io/cloud-marketplace/google/nginx1:1.15ファイアウォール ルールの構成

コンテナ化されたインスタンスは、ネットワークをホストモードに設定してコンテナを起動します。コンテナはホストのネットワーク スタックを共有し、ホストのインターフェースをすべて使用できます。

デフォルトでは、 Google Cloudファイアウォール ルールにより、インスタンスへのすべての受信接続がブロックされ、インスタンスからのすべての送信接続が許可されます。

インスタンスおよびコンテナへの受信接続を許可するには、ファイアウォール ルールを作成します。

コンテナの実行オプションの構成

コンテナを実行する場合に、次のオプションを構成できます。

- コンテナの再起動ポリシーを指定します。

- コンテナ

ENTRYPOINT(コンテナの起動時に実行されるデフォルトのコマンド)をオーバーライドします。 - コンテナの

ENTRYPOINTコマンドに引数を渡します。 - 特権モードでコンテナを実行します。

- ホスト ディレクトリまたは

tmpfsをコンテナ内のデータ ボリュームとしてマウントします。 - 環境変数を設定します。

- コンテナ ランタイムに

STDINのバッファを割り当てます。 - 疑似 TTY を割り当てます。

コンテナを実行する際のオプションの構成をご覧ください。

次のステップ

- コンテナを実行する際のオプションの構成について学習する。

- マネージド インスタンス グループの詳細を見る。

- Container-Optimized OS について学ぶ

特に記載のない限り、このページのコンテンツはクリエイティブ・コモンズの表示 4.0 ライセンスにより使用許諾されます。コードサンプルは Apache 2.0 ライセンスにより使用許諾されます。詳しくは、Google Developers サイトのポリシーをご覧ください。Java は Oracle および関連会社の登録商標です。

最終更新日 2025-10-19 UTC。

-