Crie e configure uma associação de recursos da nuvem

Como administrador do BigQuery, pode criar uma associação de recursos da nuvem que permita aos analistas de dados realizar as seguintes tarefas:

- Consultar dados estruturados do Cloud Storage com tabelas do BigLake. As tabelas do BigLake permitem-lhe consultar dados externos com delegação de acesso.

- Consultar dados não estruturados no Cloud Storage através de tabelas de objetos.

- Implemente funções remotas com qualquer idioma suportado nas funções do Cloud Run ou no Cloud Run.

- Consultar dados do Spanner através de conjuntos de dados externos do Spanner. Os conjuntos de dados externos do Spanner com uma associação de recursos da nuvem permitem-lhe consultar a origem de dados externa com delegação de acesso.

Para mais informações sobre associações, consulte o artigo Introdução às associações.

Antes de começar

Ative a API BigQuery Connection.

-

Para receber as autorizações de que precisa para criar uma ligação de recursos da nuvem, peça ao seu administrador para lhe conceder as seguintes funções do IAM:

-

Administrador da associação do BigQuery (

roles/bigquery.connectionAdmin) no projeto -

Storage Object Viewer (

roles/storage.objectViewer) no contentor

Para mais informações sobre a atribuição de funções, consulte o artigo Faça a gestão do acesso a projetos, pastas e organizações.

Também pode conseguir as autorizações necessárias através de funções personalizadas ou outras funções predefinidas.

Se quiser consultar dados estruturados através de tabelas do BigLake baseadas no Cloud Storage ou dados não estruturados através de tabelas de objetos, a conta de serviço associada à ligação também tem de ter as funções Visualizador de armazenamento (roles/storage.viewer), Utilizador de objetos de armazenamento (roles/storage.objectUser) e Leitor de contentores antigos de armazenamento (roles/storage.legacyBucketReader) no contentor que contém os dados externos.

-

Administrador da associação do BigQuery (

- Certifique-se de que a versão do Google Cloud SDK é a 366.0.0 ou posterior:

gcloud version

Se necessário, atualize o SDK do Google Cloud.

Consideração da localização

Quando usa o Cloud Storage para armazenar ficheiros de dados, recomendamos que use contentores de região única ou duas regiões para um desempenho ideal, e não contentores multirregionais.

Crie associações de recursos da nuvem

O BigLake usa uma ligação para aceder ao Cloud Storage. Pode usar esta associação com uma única tabela ou um grupo de tabelas.

Pode ignorar este passo se tiver uma associação predefinida configurada ou tiver a função de administrador do BigQuery.

Crie uma ligação de recursos da nuvem para o modelo remoto usar e obtenha a conta de serviço da ligação. Crie a associação na mesma localização que o conjunto de dados que criou no passo anterior.

Selecione uma das seguintes opções:

Consola

Aceda à página do BigQuery.

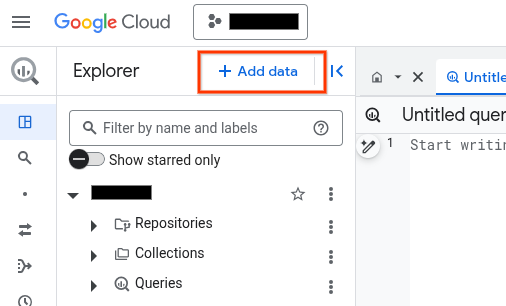

No painel Explorador, clique em Adicionar dados:

É apresentada a caixa de diálogo Adicionar dados.

No painel Filtrar por, na secção Tipo de origem de dados, selecione Aplicações empresariais.

Em alternativa, no campo Pesquisar origens de dados, pode introduzir

Vertex AI.Na secção Origens de dados em destaque, clique em Vertex AI.

Clique no cartão da solução Modelos da Vertex AI: federação do BigQuery.

Na lista Tipo de ligação, selecione Modelos remotos, funções remotas, BigLake e Spanner (recurso da nuvem) da Vertex AI.

No campo ID da associação, introduza um nome para a associação.

Clique em Criar associação.

Clique em Aceder à associação.

No painel Informações de associação, copie o ID da conta de serviço para utilização num passo posterior.

bq

Num ambiente de linha de comandos, crie uma associação:

bq mk --connection --location=REGION --project_id=PROJECT_ID \ --connection_type=CLOUD_RESOURCE CONNECTION_ID

O parâmetro

--project_idsubstitui o projeto predefinido.Substitua o seguinte:

REGION: a sua região de ligaçãoPROJECT_ID: o ID do seu Google Cloud projetoCONNECTION_ID: um ID para a sua ligação

Quando cria um recurso de ligação, o BigQuery cria uma conta de serviço do sistema única e associa-a à ligação.

Resolução de problemas: se receber o seguinte erro de ligação, atualize o SDK do Google Cloud:

Flags parsing error: flag --connection_type=CLOUD_RESOURCE: value should be one of...

Obtenha e copie o ID da conta de serviço para utilização num passo posterior:

bq show --connection PROJECT_ID.REGION.CONNECTION_ID

O resultado é semelhante ao seguinte:

name properties 1234.REGION.CONNECTION_ID {"serviceAccountId": "connection-1234-9u56h9@gcp-sa-bigquery-condel.iam.gserviceaccount.com"}

Terraform

Use o recurso

google_bigquery_connection.

Para se autenticar no BigQuery, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para bibliotecas de cliente.

O exemplo seguinte cria uma associação de recursos da nuvem com o nome my_cloud_resource_connection na região US:

Para aplicar a configuração do Terraform num Google Cloud projeto, conclua os passos nas secções seguintes.

Prepare o Cloud Shell

- Inicie o Cloud Shell.

-

Defina o Google Cloud projeto predefinido onde quer aplicar as suas configurações do Terraform.

Só tem de executar este comando uma vez por projeto e pode executá-lo em qualquer diretório.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

As variáveis de ambiente são substituídas se definir valores explícitos no ficheiro de configuração do Terraform.

Prepare o diretório

Cada ficheiro de configuração do Terraform tem de ter o seu próprio diretório (também denominado módulo raiz).

-

No Cloud Shell, crie um diretório e um novo ficheiro nesse diretório. O nome do ficheiro tem de ter a extensão

.tf, por exemplo,main.tf. Neste tutorial, o ficheiro é denominadomain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Se estiver a seguir um tutorial, pode copiar o código de exemplo em cada secção ou passo.

Copie o exemplo de código para o ficheiro

main.tfcriado recentemente.Opcionalmente, copie o código do GitHub. Isto é recomendado quando o fragmento do Terraform faz parte de uma solução completa.

- Reveja e modifique os parâmetros de exemplo para aplicar ao seu ambiente.

- Guarde as alterações.

-

Inicialize o Terraform. Só tem de fazer isto uma vez por diretório.

terraform init

Opcionalmente, para usar a versão mais recente do fornecedor Google, inclua a opção

-upgrade:terraform init -upgrade

Aplique as alterações

-

Reveja a configuração e verifique se os recursos que o Terraform vai criar ou

atualizar correspondem às suas expetativas:

terraform plan

Faça correções à configuração conforme necessário.

-

Aplique a configuração do Terraform executando o seguinte comando e introduzindo

yesno comando:terraform apply

Aguarde até que o Terraform apresente a mensagem "Apply complete!" (Aplicação concluída!).

- Abra o seu Google Cloud projeto para ver os resultados. Na Google Cloud consola, navegue para os seus recursos na IU para se certificar de que o Terraform os criou ou atualizou.

Conceda acesso à conta de serviço

Para criar funções remotas, tem de conceder as funções necessárias às funções do Cloud Run ou ao Cloud Run.

Para estabelecer ligação ao Cloud Storage, tem de conceder à nova ligação acesso de leitura ao Cloud Storage para que o BigQuery possa aceder aos ficheiros em nome dos utilizadores.

Selecione uma das seguintes opções:

Consola

Recomendamos que conceda à conta de serviço do recurso de ligação a

função IAM de leitor de objetos de armazenamento

(roles/storage.objectViewer), que permite à conta de serviço aceder aos

contentores do Cloud Storage.

Aceda à página IAM e administrador.

Clique em Conceder acesso.

É apresentada a caixa de diálogo Adicionar responsáveis.

No campo Novos membros, introduza o ID da conta de serviço que copiou anteriormente.

No campo Selecionar uma função, selecione Cloud Storage e, de seguida, selecione Visualizador de objetos de armazenamento.

Clique em Guardar.

gcloud

Use o comando gcloud storage buckets add-iam-policy-binding:

gcloud storage buckets add-iam-policy-binding gs://BUCKET \ --member=serviceAccount:MEMBER \ --role=roles/storage.objectViewer

Substitua o seguinte:

BUCKET: o nome do seu contentor de armazenamento.MEMBER: o ID da conta de serviço que copiou anteriormente.

Para mais informações, consulte o artigo Adicione um principal a uma política ao nível do contentor.

Terraform

Use o recurso

google_bigquery_connection.

Para se autenticar no BigQuery, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para bibliotecas de cliente.

O exemplo seguinte concede acesso à função do IAM à conta de serviço da ligação de recursos do Cloud:

Para aplicar a configuração do Terraform num Google Cloud projeto, conclua os passos nas secções seguintes.

Prepare o Cloud Shell

- Inicie o Cloud Shell.

-

Defina o Google Cloud projeto predefinido onde quer aplicar as suas configurações do Terraform.

Só tem de executar este comando uma vez por projeto e pode executá-lo em qualquer diretório.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

As variáveis de ambiente são substituídas se definir valores explícitos no ficheiro de configuração do Terraform.

Prepare o diretório

Cada ficheiro de configuração do Terraform tem de ter o seu próprio diretório (também denominado módulo raiz).

-

No Cloud Shell, crie um diretório e um novo ficheiro nesse diretório. O nome do ficheiro tem de ter a extensão

.tf, por exemplo,main.tf. Neste tutorial, o ficheiro é denominadomain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Se estiver a seguir um tutorial, pode copiar o código de exemplo em cada secção ou passo.

Copie o exemplo de código para o ficheiro

main.tfcriado recentemente.Opcionalmente, copie o código do GitHub. Isto é recomendado quando o fragmento do Terraform faz parte de uma solução completa.

- Reveja e modifique os parâmetros de exemplo para aplicar ao seu ambiente.

- Guarde as alterações.

-

Inicialize o Terraform. Só tem de fazer isto uma vez por diretório.

terraform init

Opcionalmente, para usar a versão mais recente do fornecedor Google, inclua a opção

-upgrade:terraform init -upgrade

Aplique as alterações

-

Reveja a configuração e verifique se os recursos que o Terraform vai criar ou

atualizar correspondem às suas expetativas:

terraform plan

Faça correções à configuração conforme necessário.

-

Aplique a configuração do Terraform executando o seguinte comando e introduzindo

yesno comando:terraform apply

Aguarde até que o Terraform apresente a mensagem "Apply complete!" (Aplicação concluída!).

- Abra o seu Google Cloud projeto para ver os resultados. Na Google Cloud consola, navegue para os seus recursos na IU para se certificar de que o Terraform os criou ou atualizou.

Partilhe ligações com utilizadores

Pode conceder as seguintes funções para permitir que os utilizadores consultem dados e geram ligações:

roles/bigquery.connectionUser: permite que os utilizadores usem associações para estabelecer ligação a origens de dados externas e executar consultas nas mesmas.roles/bigquery.connectionAdmin: permite que os utilizadores geram associações.

Para mais informações sobre as funções e as autorizações do IAM no BigQuery, consulte o artigo Funções e autorizações predefinidas.

Selecione uma das seguintes opções:

Consola

Aceda à página do BigQuery.

As associações são apresentadas no seu projeto, num grupo denominado Associações.

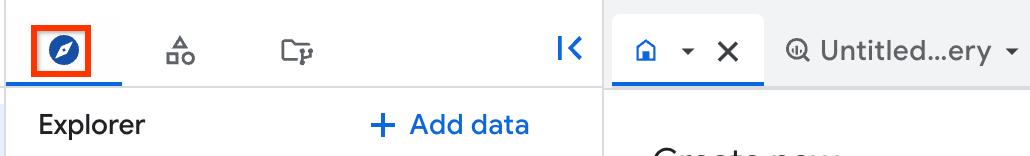

No painel esquerdo, clique em Explorador:

Se não vir o painel do lado esquerdo, clique em Expandir painel do lado esquerdo para o abrir.

Clique no seu projeto, clique em Ligações e, de seguida, selecione uma ligação.

No painel Detalhes, clique em Partilhar para partilhar uma associação. Depois, faça o seguinte:

Na caixa de diálogo Autorizações de ligação, partilhe a ligação com outros responsáveis adicionando ou editando responsáveis.

Clique em Guardar.

bq

Não pode partilhar uma ligação com a ferramenta de linhas de comando bq. Para partilhar uma associação, use a Google Cloud consola ou o método da API BigQuery Connections para partilhar uma associação.

API

Java

Antes de experimentar este exemplo, siga as Javainstruções de configuração no início rápido do BigQuery com bibliotecas cliente. Para mais informações, consulte a API Java BigQuery documentação de referência.

Para se autenticar no BigQuery, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para bibliotecas de cliente.

O que se segue?

- Saiba mais sobre os diferentes tipos de ligações.

- Saiba como gerir associações.

- Saiba mais sobre as tabelas do BigLake.

- Saiba como criar tabelas do BigLake.

- Saiba como atualizar tabelas externas para tabelas do BigLake.

- Saiba mais sobre as tabelas de objetos e como criá-las.

- Saiba como implementar funções remotas.

- Saiba como criar conjuntos de dados externos do Spanner.