In Architekturen mit freigegebener VPC wird das Netzwerk des Hostprojekts für das Dienstprojekt freigegeben. Bis vor Kurzem war es daher nicht möglich, diese Projekte in verschiedene Perimeter aufzuteilen. Mit der Einführung von Ein- und Ausgangsregeln auf Grundlage privater IP-Adressen können sich Host- und Serviceprojekte jetzt in separaten Perimetern befinden und gleichzeitig über diese Regeln kontrollierten Zugriff ermöglichen.

Referenzarchitektur

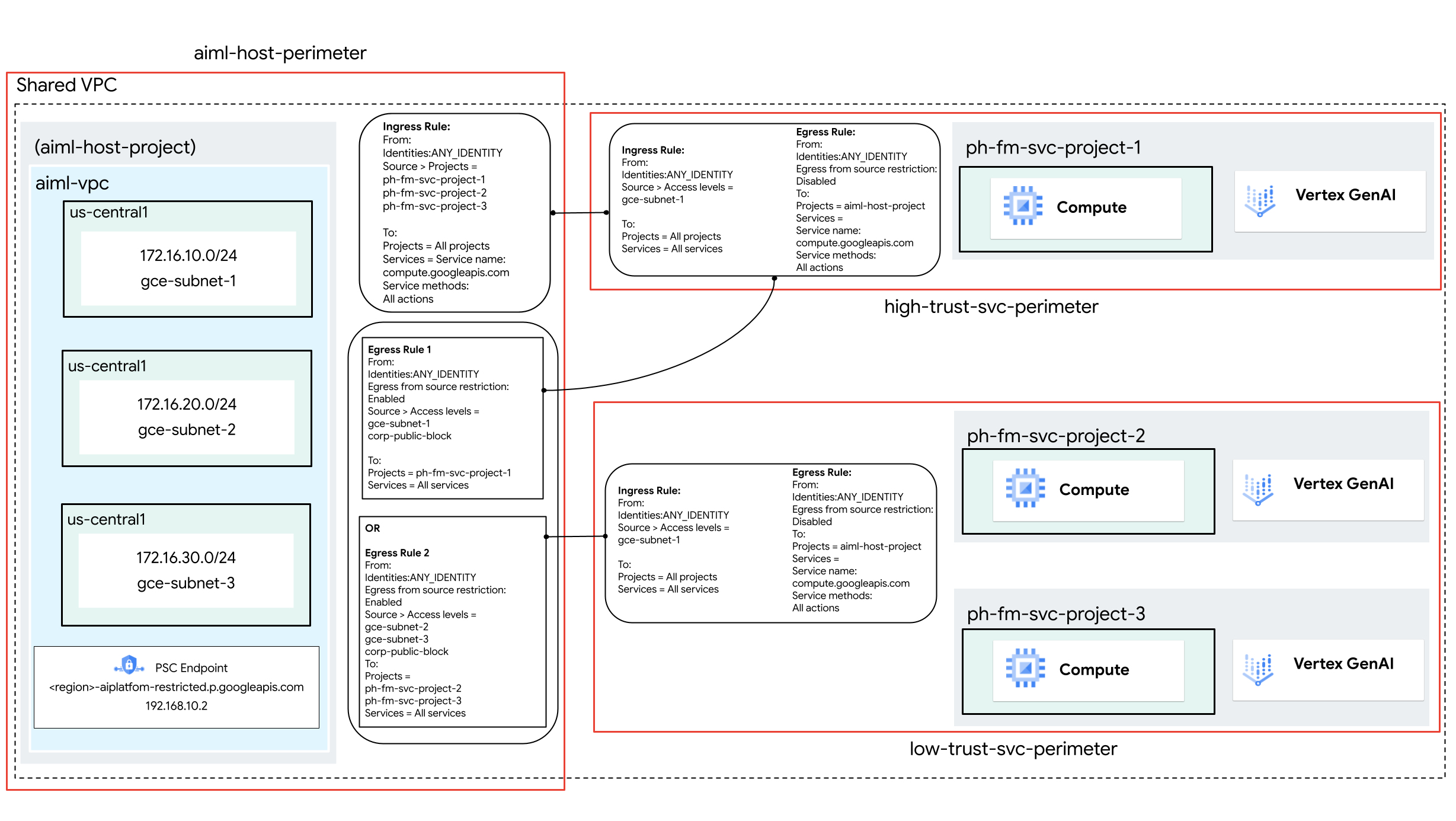

In der Dienstrichtlinie werden die folgenden Attribute verwendet:

- VPC Service Controls-Perimeter

- Private IP-Adressen von Access Context Manager

- Regeln für ein- und ausgehenden Traffic

In der Netzwerkkomponente wird in dieser Architektur ein Private Service Connect-Endpunkt für den Zugriff auf Google APIs verwendet.

In dieser Referenzarchitektur werden Ein- und Ausgangsregeln und private IP-Adressen verwendet, um den Zugriff zwischen Compute Engine-Instanzen und der Vertex AI API für die folgenden Dienstperimeter und Projekte zu steuern:

| Perimeter | Projekte innerhalb des Perimeters |

|---|---|

aiml-host-perimeter |

aiml-host-project |

high-trust-svc-perimeter |

ph-fm-svc-project-1 |

low-trust-svc-perimeter |

ph-fm-svc-project-2, ph-fm-svc-project-3 |

Der Zugriff auf die Vertex AI API über die Compute Engine-Instanzen der einzelnen Dienstprojekte wird durch VPC Service Controls-Ein- und ‑Ausgangsregeln gesteuert. Für diese Regeln werden Access Context Manager-Zugriffsebenen verwendet, die mit privaten IP-Adressen konfiguriert sind, damit die mit den einzelnen Dienstprojekten geteilten Subnetze auf die entsprechenden Perimeters zugreifen können.

Optional: Zugriffsebene für öffentlichen Organisationsverkehr erstellen

Wenn Ihre Endnutzer über dieGoogle Cloud -Konsole auf Vertex AI zugreifen müssen, folgen Sie der Anleitung in diesem Abschnitt, um eine Zugriffsebene für die Verwendung in VPC Service Controls zu erstellen. Wenn der Zugriff auf APIs jedoch ausschließlich programmatisch über private Quellen erfolgt (z. B. lokal mit privatem Google-Zugriff für lokale Systeme oder Cloud Workstations), ist die Zugriffsebene nicht erforderlich.

In dieser Referenzarchitektur verwenden wir den CIDR-Bereich corp-public-block, um Mitarbeitern der Organisation den Zugriff auf dieGoogle Cloud -Konsole zu ermöglichen.

Mit Access Context Manager können Google Cloud Organisationsadministratoren eine differenzierte, attributbasierte Zugriffssteuerung für Ressourcen in Google Clouddefinieren.

Zugriffsebenen beschreiben die Anforderungen, die Anfragen erfüllen müssen. Hier einige Beispiele:

- Gerätetyp und Betriebssystem (erfordert eine Chrome Enterprise Premium-Lizenz)

- IP-Adresse

- Standorte

- Nutzeridentität

Wenn die Organisation Access Context Manager zum ersten Mal verwendet, müssen die Administratoren eine Zugriffsrichtlinie definieren. Dies ist ein Container für Zugriffsebenen und Dienstperimeter. Das geht so:

- Klicken Sie in der Projektauswahl oben in der Google Cloud Console auf den Tab Alle und wählen Sie dann Ihre Organisation aus.

- Erstellen Sie eine einfache Zugriffsebene gemäß der Anleitung auf der Seite Einfache Zugriffsebene erstellen. Geben Sie die folgenden Optionen an:

- Wählen Sie unter Bedingungen erstellen in die Option Basismodus aus.

- Geben Sie in das Feld Titel der Zugriffsebene

corp-public-blockein. - Wählen Sie im Abschnitt Bedingungen für die Option Bei erfüllter Bedingung Folgendes zurückgeben die Option WAHR aus.

- Wählen Sie unter IP-Subnetzwerke die Option Öffentliche IP-Adresse aus.

- Geben Sie für den IP-Adressbereich den externen CIDR-Bereich an, der Zugriff auf den VPC Service Controls-Perimeter benötigt.

VPC Service Controls-Dienstperimeter erstellen

Wenn Sie einen Dienstperimeter erstellen, können Sie den Zugriff auf geschützte Dienste von außerhalb des Perimeters unter anderem durch das Erstellen von Zugriffsebenen (in unserem Beispiel mit IP-Adressen) zulassen. In dieser Referenzarchitektur werden mehrere Dienstperimeter erstellt, in denen Ein- und Ausgangsregeln verwendet werden, um den Zugriff auf die Vertex AI API und die Kommunikation der Compute Engine API so zu steuern:

- Das Subnetz für Rechenressourcen, die zum Dienstprojekt

ph-fm-svc-project-1gehören, darf überaiml-host-projectauf die Vertex AI API und die Compute Engine API inph-fm-svc-project-1zugreifen. - Das Subnetz für Rechenressourcen, die zu den Dienstprojekten

ph-fm-svc-project-2undph-fm-svc-project-3gehören, darf über dieaiml-host-projectauf die Vertex AI API und die Compute Engine API in den Projektenph-fm-svc-project-2undph-fm-svc-project-3zugreifen.

Jedes Dienstprojekt darf auf die Compute Engine API im Hostprojekt zugreifen, da bidirektionale Flows zwischen dem Hostprojekt und Dienstprojekten auftreten, wenn Compute-Ressourcen in einem bestimmten Dienstprojekt erstellt werden.

In dieser Referenzarchitektur wird für jedes Subnetz eine Zugriffsebene erstellt, um mit Ingress- und Egress-Regeln die erforderlichen Flows zwischen dem Hostprojektperimeter und den einzelnen Dienstprojektperimetern zuzulassen.

Zugriffsebene erstellen gce-subnet-1

- Klicken Sie in der Projektauswahl oben in der Google Cloud Console auf den Tab Alle und wählen Sie dann Ihre Organisation aus.

- Erstellen Sie eine einfache Zugriffsebene gemäß der Anleitung auf der Seite Einfache Zugriffsebene erstellen. Geben Sie die folgenden Optionen an:

- Wählen Sie unter Bedingungen erstellen in die Option Basismodus aus.

- Geben Sie in das Feld Titel der Zugriffsebene

gce-subnet-1ein. - Wählen Sie im Abschnitt Bedingungen für die Option Bei erfüllter Bedingung Folgendes zurückgeben die Option WAHR aus.

- Wählen Sie unter IP-Subnetzwerke die Option Private IP aus.

- Wählen Sie VPC-Netzwerke aus, suchen Sie nach Ihrem Projekt und wählen Sie den VPC-Namen aus.

- Wählen Sie für die IP-Subnetze den CIDR-Bereich aus, der das Subnetz darstellt, das das Hostprojekt mit

ph-fm-svc-project-1geteilt hat.

Zugriffsebene erstellen gce-subnet-2

- Klicken Sie in der Projektauswahl oben in der Google Cloud Console auf den Tab Alle und wählen Sie dann Ihre Organisation aus.

- Erstellen Sie eine einfache Zugriffsebene gemäß der Anleitung auf der Seite Einfache Zugriffsebene erstellen. Geben Sie die folgenden Optionen an:

- Wählen Sie unter Bedingungen erstellen in die Option Basismodus aus.

- Geben Sie in das Feld Titel der Zugriffsebene

gce-subnet-2ein. - Wählen Sie im Abschnitt Bedingungen für die Option Bei erfüllter Bedingung Folgendes zurückgeben die Option WAHR aus.

- Wählen Sie unter IP-Subnetzwerke die Option Private IP aus.

- Wählen Sie VPC-Netzwerke aus, suchen Sie Ihr Projekt und wählen Sie den VPC-Namen aus.

- Wählen Sie für die IP-Subnetze den CIDR-Bereich aus, der das Subnetz darstellt, das das Hostprojekt mit

ph-fm-svc-project-2geteilt hat.

Zugriffsebene erstellen gce-subnet-3

- Klicken Sie in der Projektauswahl oben in der Google Cloud Console auf den Tab Alle und wählen Sie dann Ihre Organisation aus.

- Erstellen Sie eine einfache Zugriffsebene gemäß der Anleitung auf der Seite Einfache Zugriffsebene erstellen. Geben Sie die folgenden Optionen an:

- Wählen Sie unter Bedingungen erstellen in die Option Basismodus aus.

- Geben Sie in das Feld Titel der Zugriffsebene

gce-subnet-3ein. - Wählen Sie im Abschnitt Bedingungen für die Option Bei erfüllter Bedingung Folgendes zurückgeben die Option WAHR aus.

- Wählen Sie unter IP-Subnetzwerke die Option Private IP aus.

- Wählen Sie VPC-Netzwerke aus, suchen Sie Ihr Projekt und wählen Sie den VPC-Namen aus.

- Wählen Sie für die IP-Subnetze den CIDR-Bereich aus, der das Subnetz darstellt, das das Hostprojekt mit

ph-fm-svc-project-3geteilt hat.

Konfigurationsschritte für aiml-host-perimeter

Wählen Sie den Konfigurationstyp für den neuen Perimeter aus.

In diesem Abschnitt erstellen Sie einen VPC Service Controls-Dienstperimeter (aiml-host-perimeter) im Probelaufmodus.

Im Probelaufmodus werden Verstöße gegen den Perimeter so protokolliert, als ob die Perimeter erzwungen würden, der Zugriff auf eingeschränkte Dienste aber nicht verhindert wird. Es wird empfohlen, den Probelaufmodus zu verwenden, bevor Sie zum erzwungenen Modus wechseln.

Klicken Sie im Navigationsmenü der Google Cloud Console auf Sicherheit und dann auf VPC Service Controls.

Gehen Sie zu Sicherheit.

Wählen Sie Ihre Organisation, Ihren Ordner oder Ihr Projekt aus, wenn Sie dazu aufgefordert werden.

Klicken Sie auf der Seite VPC Service Controls auf Probelaufmodus.

Klicken Sie auf Neuer Perimeter.

Geben Sie auf dem Tab Neuer VPC-Dienstperimeter im Feld Perimetername einen Namen für den Perimeter ein, z. B.

aiml-host-perimeter.Ein Perimetername darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur lateinische ASCII-Buchstaben (

a-z,A-Z), Zahlen (0-9) und Unterstriche (_) enthalten. Beim Perimeternamen wird zwischen Groß- und Kleinschreibung unterschieden und er muss innerhalb einer Zugriffsrichtlinie eindeutig sein.Übernehmen Sie die Standardeinstellungen für den Perimeter.

Zu schützende Ressourcen auswählen

- Klicken Sie auf Zu schützende Ressourcen.

- So fügen Sie Projekte oder VPC-Netzwerke hinzu, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Ressourcen hinzufügen.

- Wenn Sie dem Perimeter Projekte hinzufügen möchten, klicken Sie im Bereich Ressourcen hinzufügen auf Projekt hinzufügen.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten, in diesem Fall

aiml-host-project. - Klicken Sie auf Ausgewählte Ressourcen hinzufügen. Die hinzugefügten Projekte werden im Bereich Projekte angezeigt.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten, in diesem Fall

Eingeschränkte Dienste auswählen

In dieser Referenzarchitektur ist der Umfang der eingeschränkten APIs begrenzt, sodass nur die für Vertex AI erforderlichen APIs aktiviert werden. Wir empfehlen jedoch, beim Erstellen eines Perimeters alle Dienste einzuschränken, um das Risiko der Daten-Exfiltration aus Google Cloud -Diensten zu verringern.

So wählen Sie die Dienste aus, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Eingeschränkte Dienste.

- Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

- Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Compute Engine API aus.

- Klicken Sie auf Compute Engine API hinzufügen.

Optional: Über VPC zugängliche Dienste auswählen

Die Einstellung Über VPC zugängliche Dienste beschränkt die Gruppe von Diensten, auf die von Netzwerkendpunkten in Ihrem Dienstperimeter zugegriffen werden kann. In dieser Referenzarchitektur behalten wir die Standardeinstellung Alle Dienste bei.

Optional: Zugriffsebene auswählen

Wenn Sie im vorherigen Abschnitt eine CIDR-Zugriffsebene für das Unternehmen erstellt haben, gehen Sie so vor, um den Zugriff auf geschützte Ressourcen von außerhalb des Perimeters zuzulassen:

- Klicken Sie auf Zugriffsebenen.

Klicken Sie auf das Kästchen Zugriffsebene auswählen.

Sie können Zugriffsebenen auch hinzufügen, nachdem ein Perimeter erstellt wurde.

Klicken Sie auf das Kästchen für die Zugriffsebene. In dieser Referenzarchitektur ist das

corp-public-block.

Ingress-Richtlinie konfigurieren

Die bidirektionale Kommunikation zwischen einem Hostprojekt und einem Dienstprojekt erfolgt, wenn Compute-Ressourcen in einem bestimmten Dienstprojekt erstellt werden, da das Hostprojekt Inhaber des VPC-Netzwerk ist, das das Subnetz enthält, das für das Dienstprojekt freigegeben ist. In diesem Abschnitt konfigurieren Sie eine Ingress-Regel, die allen drei Dienstprojekten Zugriff auf Compute-Ressourcen im Hostprojekt für diese Flows gewährt.

- Klicken Sie im linken Menü auf Richtlinie für eingehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für eingehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Quelle: Projekte (

ph-fm-svc-project-1,ph-fm-svc-project-2,ph-fm-svc-project-3)

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Alle Projekte

- Dienste: Ausgewählte Dienste

- Ausgewählte Dienste: Compute Engine API

- Methoden: Alle Methoden

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Richtlinie für ausgehenden Traffic konfigurieren

In diesem Abschnitt konfigurieren Sie zwei Regeln für ausgehenden Traffic.

Erste Regel für ausgehenden Traffic

Da das Hostprojekt das mit ph-fm-svc-project-1 freigegebene Subnetz besitzt, ist eine Regel für ausgehenden Traffic erforderlich, damit über das Subnetz vom Perimeter des Hostprojekts aus auf den Perimeter von ph-fm-svc-project-1 zugegriffen werden kann. Die Zugriffsebene für Unternehmen ermöglicht die bidirektionale Kommunikation, die für die Erstellung von Compute-Instanzen erforderlich ist, wenn ein Endnutzer Compute-Ressourcen in einem Dienstprojekt mit der konfigurierten Zugriffsebene erstellt.

- Klicken Sie im linken Menü auf Richtlinie für ausgehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für ausgehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Wählen Sie Quellen für ausgehenden Traffic auf Zugriffsebene aktivieren aus.

- Zugriffsebenen

corp-public-blockundgce-subnet-1.

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Ausgewählte Projekte

- Projekt hinzufügen:

ph-fm-svc-project-1 - Dienste: Alle Dienste

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Zweite Regel für ausgehenden Traffic

Da das Hostprojekt die Subnetze besitzt, die für ph-fm-svc-project-2 und ph-fm-svc-project-3 freigegeben sind, ist eine Egress-Regel erforderlich, damit diese Subnetze vom Perimeter des Hostprojekts aus auf den Perimeter der Dienstprojekte zugreifen können.

Die Unternehmenszugriffsebene ermöglicht die bidirektionale Kommunikation, die für die Erstellung von Compute-Instanzen erforderlich ist, wenn ein Endnutzer Compute-Ressourcen in einem Dienstprojekt mit der konfigurierten Zugriffsebene erstellt.

- Klicken Sie im linken Menü auf Richtlinie für ausgehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für ausgehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Wählen Sie Quellen für ausgehenden Traffic auf Zugriffsebene aktivieren aus.

- Zugriffsebenen

corp-public-block,gce-subnet-2undgce-subnet-3.

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Ausgewählte Projekte

- Projekt hinzufügen:

ph-fm-svc-project-2,ph-fm-svc-project-3 - Dienste: Alle Dienste

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Perimeter erstellen

Nachdem Sie die vorherigen Konfigurationsschritte ausgeführt haben, klicken Sie auf Perimeter erstellen, um den Perimeter zu erstellen.

Konfigurationsschritte für high-trust-svc-perimeter

Wählen Sie den Konfigurationstyp für den neuen Perimeter aus.

Klicken Sie im Navigationsmenü der Google Cloud Console auf Sicherheit und dann auf VPC Service Controls.

Gehen Sie zu Sicherheit.

Wählen Sie Ihre Organisation, Ihren Ordner oder Ihr Projekt aus, wenn Sie dazu aufgefordert werden.

Klicken Sie auf der Seite VPC Service Controls auf Probelaufmodus.

Klicken Sie auf Neuer Perimeter.

Geben Sie auf dem Tab Neuer VPC-Dienstperimeter im Feld Perimetername einen Namen für den Perimeter ein, z. B.

high-trust-svc-perimeter.Ein Perimetername darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur lateinische ASCII-Buchstaben (

a-z,A-Z), Zahlen (0-9) und Unterstriche (_) enthalten. Beim Perimeternamen wird zwischen Groß- und Kleinschreibung unterschieden und er muss innerhalb einer Zugriffsrichtlinie eindeutig sein.Übernehmen Sie die Standardeinstellungen für den Perimeter.

Zu schützende Ressourcen auswählen

- Klicken Sie auf Zu schützende Ressourcen.

- So fügen Sie Projekte oder VPC-Netzwerke hinzu, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Ressourcen hinzufügen.

- Wenn Sie dem Perimeter Projekte hinzufügen möchten, klicken Sie im Bereich Ressourcen hinzufügen auf Projekt hinzufügen.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten, in diesem Fall

ph-fm-svc-project-1. - Klicken Sie auf Ausgewählte Ressourcen hinzufügen. Die hinzugefügten Projekte werden im Bereich Projekte angezeigt.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten, in diesem Fall

Eingeschränkte Dienste auswählen

In dieser Referenzarchitektur ist der Umfang der eingeschränkten APIs begrenzt, sodass nur die für Gemini erforderlichen APIs aktiviert werden. Wir empfehlen jedoch, beim Erstellen eines Perimeters alle Dienste einzuschränken, um das Risiko der Daten-Exfiltration aus Google Cloud -Diensten zu verringern.

So wählen Sie die Dienste aus, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Eingeschränkte Dienste.

- Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

- Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Compute Engine API aus.

- Klicken Sie auf Compute Engine API hinzufügen.

- Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

- Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Vertex AI API aus.

- Klicken Sie auf Vertex AI API hinzufügen.

Optional: Über VPC zugängliche Dienste auswählen

Die Einstellung Über VPC zugängliche Dienste beschränkt die Gruppe von Diensten, auf die von Netzwerkendpunkten in Ihrem Dienstperimeter zugegriffen werden kann. In dieser Referenzarchitektur behalten wir die Standardeinstellung Alle Dienste bei.

Optional: Zugriffsebene auswählen

Wenn Sie im vorherigen Abschnitt eine CIDR-Zugriffsebene für das Unternehmen erstellt haben, gehen Sie so vor, um den Zugriff auf geschützte Ressourcen von außerhalb des Perimeters zuzulassen:

- Klicken Sie auf Zugriffsebenen.

Klicken Sie auf das Kästchen Zugriffsebene auswählen.

Sie können Zugriffsebenen auch hinzufügen, nachdem ein Perimeter erstellt wurde.

Klicken Sie auf das Kästchen für die Zugriffsebene. In dieser Referenzarchitektur ist das

corp-public-block.

Ingress-Richtlinie konfigurieren

Da das Hostprojekt das mit ph-fm-svc-project-1 freigegebene Subnetz besitzt, ist eine Ingress-Regel erforderlich, um den Zugriff dieses Subnetzes auf den Perimeter von ph-fm-svc-project-1 über das Hostprojekt zu ermöglichen. Dadurch können die Compute-Instanzen von ph-fm-svc-project-1 auf den verwalteten Dienst in ph-fm-svc-project-1 zugreifen.

- Klicken Sie im linken Menü auf Richtlinie für eingehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für eingehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Quelle: Zugriffsebene

- Zugriffsebene:

gce-subnet-1

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Alle Projekte

- Dienste: Alle Dienste

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Richtlinie für ausgehenden Traffic konfigurieren

Da das Hostprojekt das mit ph-fm-svc-project-1 freigegebene Subnetz besitzt, ist eine Egress-Regel erforderlich, um die bidirektionale Kommunikation zwischen dem Dienstprojekt und seinem Hostprojekt zu ermöglichen, wenn Compute-Ressourcen im Dienstprojekt erstellt werden.

- Klicken Sie im linken Menü auf Richtlinie für ausgehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für ausgehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Ausgewählte Projekte

- Projekt hinzufügen:

aiml-host-project - Dienste: Ausgewählte Dienste

- Ausgewählte Dienste: Compute Engine API

- Methoden: Alle Methoden

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Perimeter erstellen

Nachdem Sie die vorherigen Konfigurationsschritte ausgeführt haben, klicken Sie auf Perimeter erstellen, um den Perimeter zu erstellen.

Konfigurationsschritte für low-trust-svc-perimeter

Wählen Sie den Konfigurationstyp für den neuen Perimeter aus.

Klicken Sie im Navigationsmenü der Google Cloud Console auf Sicherheit und dann auf VPC Service Controls.

Gehen Sie zu Sicherheit.

Wählen Sie Ihre Organisation, Ihren Ordner oder Ihr Projekt aus, wenn Sie dazu aufgefordert werden.

Klicken Sie auf der Seite VPC Service Controls auf Probelaufmodus.

Klicken Sie auf Neuer Perimeter.

Geben Sie auf dem Tab Neuer VPC-Dienstperimeter im Feld Perimetername einen Namen für den Perimeter ein, z. B.

low-trust-svc-perimeter.Ein Perimetername darf maximal 50 Zeichen lang sein und muss mit einem Buchstaben beginnen. Er darf nur lateinische ASCII-Buchstaben (

a-z,A-Z), Zahlen (0-9) und Unterstriche (_) enthalten. Beim Perimeternamen wird zwischen Groß- und Kleinschreibung unterschieden und er muss innerhalb einer Zugriffsrichtlinie eindeutig sein.Übernehmen Sie die Standardeinstellungen für den Perimeter.

Zu schützende Ressourcen auswählen

- Klicken Sie auf Zu schützende Ressourcen.

- So fügen Sie Projekte oder VPC-Netzwerke hinzu, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Ressourcen hinzufügen.

- Wenn Sie dem Perimeter Projekte hinzufügen möchten, klicken Sie im Bereich Ressourcen hinzufügen auf Projekt hinzufügen.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten. Wählen Sie für diese Referenzarchitektur Folgendes aus:

ph-fm-svc-project-2ph-fm-svc-project-3

- Klicken Sie auf Ausgewählte Ressourcen hinzufügen. Die hinzugefügten Projekte werden im Bereich Projekte angezeigt.

- Wählen Sie das Projekt aus, das Sie hinzufügen möchten. Wählen Sie für diese Referenzarchitektur Folgendes aus:

Eingeschränkte Dienste auswählen

In dieser Referenzarchitektur ist der Umfang der eingeschränkten APIs begrenzt, sodass nur die für Gemini erforderlichen APIs aktiviert werden. Wir empfehlen jedoch, beim Erstellen eines Perimeters alle Dienste einzuschränken, um das Risiko der Daten-Exfiltration aus Google Cloud -Diensten zu verringern.

So wählen Sie die Dienste aus, die Sie im Perimeter sichern möchten:

- Klicken Sie auf Eingeschränkte Dienste.

- Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

- Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Compute Engine API aus.

- Klicken Sie auf Compute Engine API hinzufügen.

- Klicken Sie im Bereich Eingeschränkte Dienste auf Dienste hinzufügen.

- Wählen Sie im Dialogfeld Geben Sie Dienste an, die eingeschränkt werden sollen die Vertex AI API aus.

- Klicken Sie auf Vertex AI API hinzufügen.

Optional: Über VPC zugängliche Dienste auswählen

Die Einstellung Über VPC zugängliche Dienste beschränkt die Gruppe von Diensten, auf die von Netzwerkendpunkten in Ihrem Dienstperimeter zugegriffen werden kann. In dieser Referenzarchitektur behalten wir die Standardeinstellung Alle Dienste bei.

Optional: Zugriffsebene auswählen

Wenn Sie im vorherigen Abschnitt eine CIDR-Zugriffsebene für das Unternehmen erstellt haben, gehen Sie so vor, um den Zugriff auf geschützte Ressourcen von außerhalb des Perimeters zuzulassen:

- Klicken Sie auf Zugriffsebenen.

Klicken Sie auf das Kästchen Zugriffsebene auswählen.

Sie können Zugriffsebenen auch hinzufügen, nachdem ein Perimeter erstellt wurde.

Klicken Sie auf das Kästchen für die Zugriffsebene. In dieser Referenzarchitektur ist das

corp-public-block.

Ingress-Richtlinie konfigurieren

Da das Hostprojekt das Subnetz besitzt, das für ph-fm-svc-project-2 und ph-fm-svc-project-3 freigegeben ist, ist eine Ingress-Regel erforderlich, um diesen Subnetzen Zugriff auf den Perimeter des Dienstprojekts über das Hostprojekt zu gewähren. Dadurch können die Compute-Instanzen dieser Dienstprojekte auf den verwalteten Dienst in ph-fm-svc-project-2 und ph-fm-svc-project-3 zugreifen.

- Klicken Sie im linken Menü auf Richtlinie für eingehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für eingehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Quelle: Zugriffsebene

- Zugriffsebene:

gce-subnet-2,gce-subnet-3

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Alle Projekte

- Dienste: Alle Dienste

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Richtlinie für ausgehenden Traffic konfigurieren

Da das Hostprojekt das mit ph-fm-svc-project-2 und ph-fm-svc-project-3 freigegebene Subnetz besitzt, ist eine Egress-Regel erforderlich, um die bidirektionale Kommunikation zwischen den Dienstprojekten und ihrem Hostprojekt zu ermöglichen, wenn Compute-Ressourcen in den Dienstprojekten erstellt werden.

- Klicken Sie im linken Menü auf Richtlinie für ausgehenden Traffic.

- Klicken Sie auf Regel hinzufügen.

- Führen Sie im Bereich Regel für ausgehenden Traffic die folgenden Schritte aus:

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

- Identität: Beliebige Identität

- Wählen Sie für TO-Attribute die folgenden TO-Attribute von Google Cloud-Diensten und ‑Ressourcen aus:

- Projekt: Ausgewählte Projekte

- Projekt hinzufügen:

aiml-host-project - Dienste: Ausgewählte Dienste

- Ausgewählte Dienste: Compute Engine API

- Methoden: Alle Methoden

- Wählen Sie für FROM-Attribute die folgenden FROM-Attribute des API-Clients aus:

Perimeter erstellen

Nachdem Sie die vorherigen Konfigurationsschritte ausgeführt haben, klicken Sie auf Perimeter erstellen, um den Perimeter zu erstellen.

Netzwerk konfigurieren

Private Service Connect-Endpunkt für den Zugriff auf Google APIs verwenden

Die Verwendung von Private Service Connect für den Zugriff auf Google APIs ist eine Alternative zum privater Google-Zugriff oder zu den öffentlichen Domainnamen für Google APIs. In diesem Fall ist Google der Produzent.

Mit Private Service Connect haben Sie folgende Möglichkeiten:

- Eine oder mehrere interne IP-Adressen für den Zugriff auf Google APIs für verschiedene Anwendungsfälle erstellen.

- Lokalen Traffic beim Zugreifen auf Google APIs an bestimmte IP-Adressen und Regionen weiterleiten.

- Erstellen Sie einen benutzerdefinierten DNS-Namen für den Endpunkt, der zum Auflösen von Google APIs verwendet werden soll.

In der Referenzarchitektur wird ein Private Service Connect-Google API-Endpunkt mit dem Namen restricted und der IP-Adresse 192.168.10.2 mit den Ziel-VPC Service Controls bereitgestellt, die als virtuelle IP-Adresse (VIP) für den Zugriff auf eingeschränkte Dienste verwendet werden, die im VPC Service Controls-Perimeter konfiguriert sind. Der Private Service Connect-Endpunkt wird im Hostprojekt aiml-host-project bereitgestellt.

Über Compute Engine-Instanzen auf Gemini Pro zugreifen

Wenn Sie einen Private Service Connect-Endpunkt erstellen, erstellt Service Directory DNS-Einträge in einer privaten Zonep.googleapis.com.

Die Einträge verweisen auf die Endpunkt-IP-Adresse und verwenden das Format SERVICE-ENDPOINT.p.googleapis.com, das dem vollständig qualifizierten Domainnamen entspricht, der für den Zugriff auf die Vertex AI API verwendet wird: LOCATION-aiplatform-restricted.p.googleapis.com.

Netzwerkkonfiguration validieren

Die in den Dienstprojekten bereitgestellten Compute Engine-Instanzen werden mit dem folgenden Verfahren aktualisiert, damit die Vertex AI API den benutzerdefinierten voll qualifizierten Domainnamen verwendet und die Validierung durchgeführt wird.

Initialisieren Sie Ihre Python-Umgebungsvariablen so:

PROJECT_ID="ph-fm-svc-project-1" LOCATION_ID="us-central1" API_ENDPOINT="us-central1-aiplatform-restricted.p.googleapis.com" MODEL_ID="gemini-2.0-flash-exp" GENERATE_CONTENT_API="streamGenerateContent"Erstellen Sie mit einem Texteditor eine

request.json-Datei mit dem folgenden JSON-Code:{ "contents": [ { "role": "user", "parts": [ { "text": "what weight more 1kg feathers vs 1kg stones" } ] } ], "generationConfig": { "temperature": 1, "maxOutputTokens": 8192, "topP": 0.95, "seed": 0 }, "safetySettings": [ { "category": "HARM_CATEGORY_HATE_SPEECH", "threshold": "OFF" }, { "category": "HARM_CATEGORY_DANGEROUS_CONTENT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_SEXUALLY_EXPLICIT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_HARASSMENT", "threshold": "OFF" } ] }Senden Sie die folgende cURL-Anfrage an die Vertex AI Gemini API:

curl \ -X POST \ -H "Content-Type: application/json" \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://${API_ENDPOINT}/v1/projects/${PROJECT_ID}/locations/${LOCATION_ID}/publishers/google/models/${MODEL_ID}:${GENERATE_CONTENT_API}" -d '@request.json'

Perimeter im Probelaufmodus validieren

In dieser Referenzarchitektur ist der Dienstperimeter im Probelaufmodus konfiguriert. So können Sie die Auswirkungen der Zugriffsrichtlinie testen, ohne sie zu erzwingen. So können Sie sehen, wie sich Ihre Richtlinien auf Ihre Umgebung auswirken würden, wenn sie aktiv wären, ohne dass legitimer Traffic beeinträchtigt wird.

Informationen zum Validieren Ihres Perimeters im Probelaufmodus finden Sie im YouTube-Video VPC Service Controls dry run logging.

Nachdem Sie Ihren Perimeter im Probelaufmodus validiert haben, stellen Sie ihn auf den erzwungenen Modus um.