Después de configurar una instancia de Looker (Google Cloud Core) para usar solo una IP privada, configurar el dominio personalizado de tu instancia y configurar el acceso a ella, te recomendamos que configures tu red para permitir o restringir la comunicación con servicios externos o Internet.

Restringir el envío de correos electrónicos a dominios externos

De forma predeterminada, las instancias de Looker (Google Cloud Core) que usan solo IP privadas o tanto privadas como públicas permiten los envíos de correos electrónicos a dominios externos. Para restringir los dominios a los que los usuarios de Looker pueden enviar publicaciones por correo electrónico, puedes configurar una lista de entidades permitidas de dominios de correo electrónico.

Conecta una instancia de Looker con IP privada (Google Cloud Core) a servicios externos

Es posible que las instancias de Looker (Google Cloud Core) que solo usan IP privada o una combinación de IP privada y pública requieran una configuración adicional para conectarse a servicios o recursos fuera de la red de VPC de la instancia. En las siguientes secciones, se describen opciones de configuración adicionales.

Conéctate a otras VPC mediante el acceso privado a los servicios

Si quieres usar IP internas para conectarte a servicios en otras VPC alojadas por Google o por terceros, puedes usar el acceso privado a servicios.

Durante la creación de la instancia de Looker (Google Cloud Core), creaste una conexión de acceso a servicios privados para conectar tu VPC al servicio de Looker (Google Cloud Core). También puedes actualizar la asignación de IP de una conexión de acceso a servicios privados existente sin interrumpir el tráfico.

Sigue estos pasos para configurar una conexión de acceso privado a servicios:

- Asigna un rango de IP internas en tu red de VPC.

- Configura la conexión privada entre tu red de VPC y la red del productor de servicios con el rango de IP asignado. Esta conexión privada establece una conexión de intercambio de tráfico de red de VPC entre tu VPC y la otra red.

Las conexiones privadas constituyen una relación uno a uno entre tu red de VPC y un productor de servicios. Si un solo productor de servicios ofrece varios servicios, solo necesitas una conexión privada para todos ellos.

Conéctate a recursos locales o servicios de terceros

Puedes usar cualquiera de las siguientes dos opciones para conectar instancias de Looker (Google Cloud Core) con solo IP privada o con IP privada y pública a recursos locales o servicios de terceros:

- Cloud Interconnect y Cloud Router

- Cloud VPN, específicamente VPN con alta disponibilidad, y Cloud Router

Con cualquiera de los dos métodos, deberás hacer lo siguiente:

- Configura una ruta dinámica en tu VPC de Looker (Google Cloud Core) para cada recurso local.

- Configura una ruta anunciada personalizada de la subred de acceso privado a servicios de Looker (Google Cloud Core) en todos los Cloud Routers implementados en la VPC de Looker (Google Cloud Core).

- Actualizar tus firewalls locales para permitir el tráfico con la subred de Looker (Google Cloud Core).

- Configura el reenvío de DNS, que permitirá que Looker (Google Cloud Core) se conecte a cualquier recurso local.

- Configurar el intercambio de tráfico de DNS con la VPC administrada por Google de Service Networking para la instancia de Looker (Google Cloud Core) para resolver los nombres de host privados

Cloud Interconnect y Cloud Router

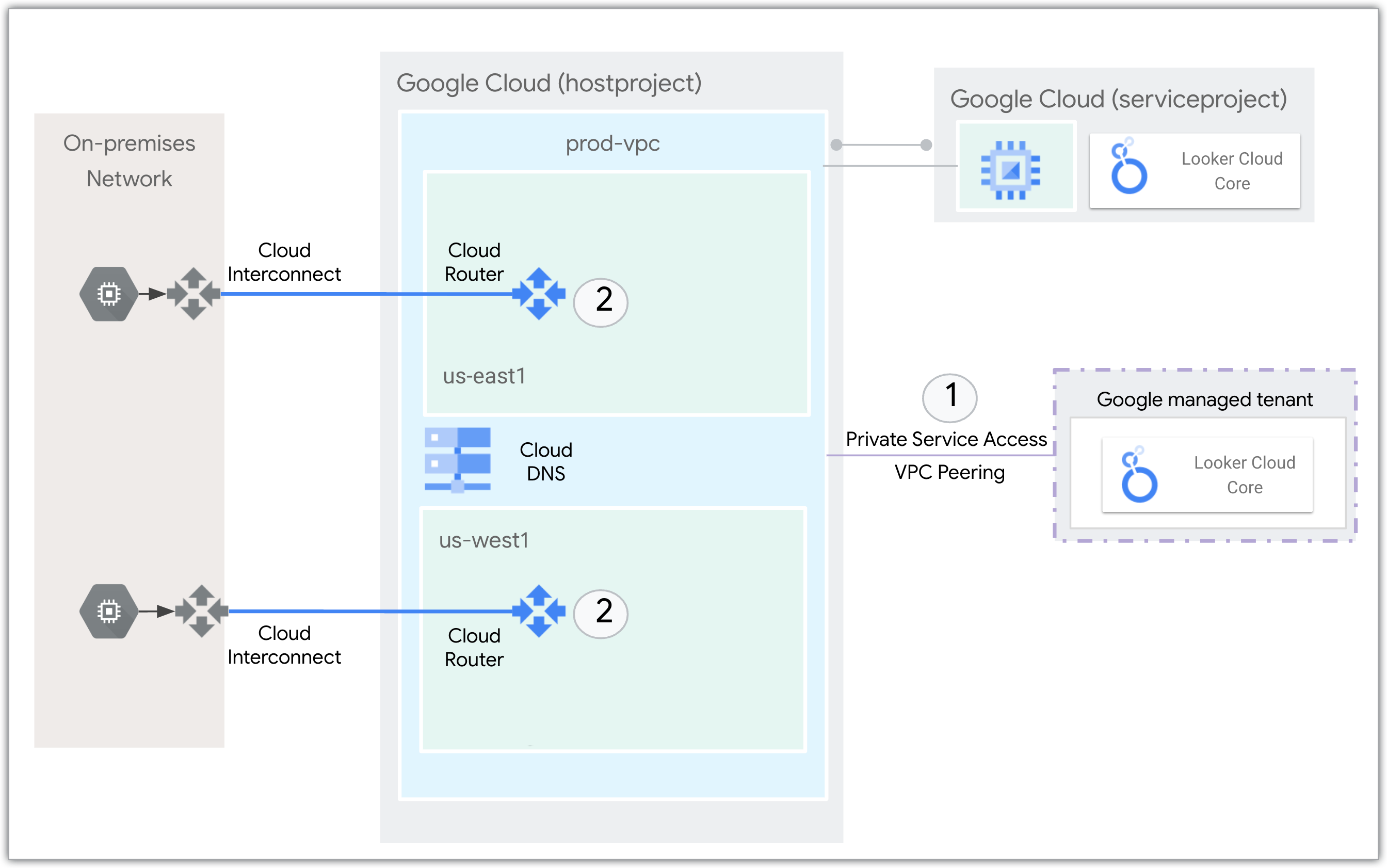

En el siguiente diagrama de red, se muestra cómo Cloud Interconnect y Cloud Router interactúan con el servicio de Looker (Google Cloud Core) para conectarse a una red local:

- El acceso privado a servicios conecta el servicio de Looker (Google Cloud Core) con la VPC a través de direcciones IP internas con el intercambio de tráfico entre VPC.

- Cloud Router usa el protocolo de puerta de enlace de frontera (BGP) para anunciar los prefijos de IP privados y programar rutas dinámicas en función de los anuncios de BGP que recibe de un par. Cloud Interconnect se usa para conectarse a la red local.

Cloud VPN y Cloud Router

Para obtener una explicación sobre cómo crear una instancia de Looker (Google Cloud Core) con IP privada y pública, y conectarla a una base de datos local con Cloud VPN y Cloud Router, consulta el codelab Cómo conectar Looker Cloud a través de redes híbridas.

Conectarse a bases de datos alojadas por otros proveedores de servicios en la nube

Para configurar una conexión privada a bases de datos o servicios alojados por otros proveedores de servicios en la nube, tu proyecto de Google Cloud debe estar configurado para enrutar el tráfico a esos proveedores de servicios en la nube y permitir el intercambio de datos. Obtén más información para conectar entornos de nube en la página de documentación Patrones para conectar otros proveedores de servicios en la nube con Google Cloud.

Próximos pasos

- Conecta Looker Cloud a través de redes híbridas

- Conecta Looker (Google Cloud Core) a tu base de datos

- Prepara tu instancia de Looker (Google Cloud Core) para los usuarios

- Para ver un ejemplo de cómo instalar manualmente el contenido del Mercado de Looker, consulta el artículo de la comunidad de Looker Cómo instalar el Explorador de APIs de Looker en una instancia de Looker (Google Cloud Core) en una red de IP privada.