Questo documento descrive gli errori comuni che potresti riscontrare durante la connessione alle istanze di macchine virtuali (VM) tramite SSH, i modi per risolvere gli errori e i metodi per diagnosticare le connessioni SSH non riuscite.

Strumento per la risoluzione dei problemi SSH

Utilizza lo strumento per la risoluzione dei problemi SSH per determinare il motivo per cui la connessione SSH non è riuscita. Lo strumento per la risoluzione dei problemi esegue i test riportati di seguito per verificare la causa delle connessioni SSH non riuscite:

- Test delle autorizzazioni dell'utente: verifica se hai le autorizzazioni IAM necessarie per connetterti alla VM tramite SSH.

- Test di connettività di rete: controlla se la VM è connessa alla rete.

- Test dello stato dell'istanza VM: controlla lo stato della CPU della VM per vedere se la VM è in esecuzione.

- Test delle impostazioni VPC: controlla la porta SSH predefinita.

Esegui lo strumento per la risoluzione dei problemi

Puoi utilizzare la console Google Cloud o Google Cloud CLI per verificare la presenza di problemi di rete ed errori di autorizzazione degli utenti che potrebbero impedire la riuscita delle connessioni tramite SSH.

Console

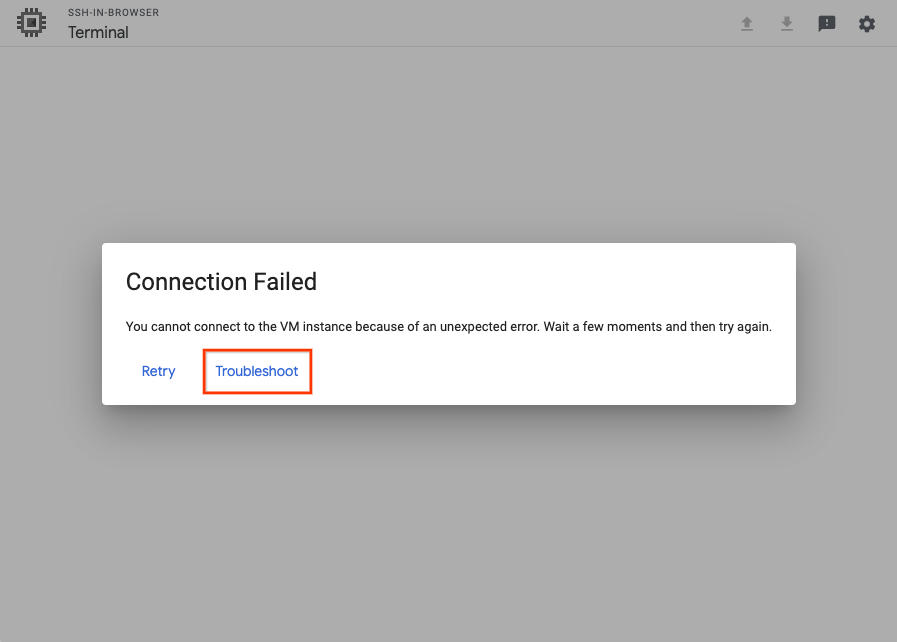

Dopo la mancata riuscita di una connessione tramite SSH, puoi riprovare o risolvere i problemi della connessione utilizzando lo strumento per la risoluzione dei problemi SSH nel browser.

Per eseguire lo strumento per la risoluzione dei problemi, fai clic su Risolvi i problemi.

gcloud

Esegui lo strumento per la risoluzione dei problemi utilizzando il

comando gcloud compute ssh:

gcloud compute ssh VM_NAME \

--troubleshoot

Sostituisci VM_NAME con il nome della VM a cui non riesci a connetterti.

Lo strumento richiede di fornire l'autorizzazione per eseguire i test di risoluzione dei problemi.

Esamina i risultati

Dopo aver eseguito lo strumento per la risoluzione dei problemi, segui questi passaggi:

- Esamina i risultati dei test per capire perché la connessione SSH della VM non funziona.

- Risolvi i problemi delle connessioni tramite SSH eseguendo la procedura di correzione fornita dallo strumento.

Prova a riconnetterti alla VM.

Se la connessione non va a buon fine, prova a risolvere il problema manualmente seguendo questi passaggi:

Errori SSH comuni

Di seguito sono riportati alcuni esempi di errori comuni che potresti riscontrare quando utilizzi SSH per connetterti alle VM Compute Engine.

Errori di SSH nel browser

Errore di mancata autorizzazione 401

Quando ti connetti alla VM utilizzando SSH nel browser dalla console Google Cloud , potrebbe verificarsi il seguente errore:

Unauthorized Error 401

Questo errore si verifica se l'utente fa parte di un'organizzazione gestita da Google Workspace e nella policy di Workspace è attiva una limitazione che impedisce agli utenti di accedere a SSH nel browser e alla console seriale in Google Cloud.

Per risolvere il problema, chiedi a un amministratore di Google Workspace di seguire questi passaggi:

Verificare che Google Cloud sia attivato per l'organizzazione.

Se Google Cloud è disattivato, attivarlo e riprovare la connessione.

Verificare che i servizi non controllati singolarmente siano attivati.

Se questi servizi sono disattivati, attivarli e riprovare la connessione.

Se il problema persiste dopo aver attivato le impostazioni Google Cloud in Google Workspace, segui questi passaggi:

Acquisisci il traffico di rete in un file HAR (HTTP Archive Format) a partire dall'avvio della connessione SSH tramite SSH nel browser.

Crea una richiesta all'assistenza clienti Google Cloud e allega il file HAR.

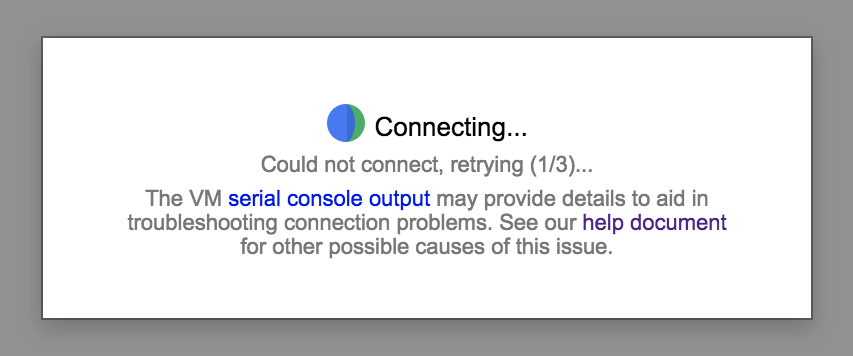

Impossibile connettersi, nuovo tentativo in corso…

Quando avvii una sessione SSH, potrebbe verificarsi il seguente errore:

Could not connect, retrying ...

Per risolvere il problema, segui questi passaggi:

Dopo che la VM ha completato il processo di avvio, riprova a effettuare la connessione. Se la connessione non riesce, verifica che la VM non sia stata avviata in modalità di emergenza eseguendo questo comando:

gcloud compute instances get-serial-port-output VM_NAME \ | grep "emergency mode"

Se la VM si avvia in modalità di emergenza, risolvi i problemi relativi al processo di avvio della VM per identificare il punto in cui si verifica l'errore.

Verifica che il servizio

google-guest-agent.servicesia in esecuzione eseguendo questo comando nella console seriale.systemctl status google-guest-agent.service

Se il servizio è disattivato, attivalo e avvialo eseguendo questi comandi:

systemctl enable google-guest-agent.service systemctl start google-guest-agent.service

Verifica che gli script dell'agente Google per Linux siano installati ed eseguiti. Per saperne di più, consulta Determinazione dello stato dell'agente Google. Se l'agente Google per Linux non è installato, reinstallalo.

Verifica di disporre dei ruoli necessari per connetterti alla VM. Se la VM utilizza OS Login, consulta Assegna il ruolo IAM OS Login. Se la VM non utilizza OS Login, devi disporre del ruolo Compute Instance Admin o del ruolo Service Account User (se la VM è configurata per l'esecuzione come service account). I ruoli sono necessari per aggiornare i metadati delle chiavi SSH dell'istanza o del progetto.

Verifica che esista una regola firewall che consente l'accesso tramite SSH eseguendo questo comando:

gcloud compute firewall-rules list | grep "tcp:22"

Verifica che esista una route predefinita verso internet (o verso il bastion host). Per saperne di più, consulta la sezione Controllo delle route.

Assicurati che lo spazio su disco del volume principale non sia esaurito. Per saperne di più, consulta Risoluzione dei problemi relativi a dischi pieni e ridimensionamento dei dischi.

Assicurati che la VM non abbia esaurito la memoria eseguendo questo comando:

gcloud compute instances get-serial-port-output instance-name \ | grep "Out of memory: Kill process" - e "Kill process" -e "Memory cgroup out of memory" -e "oom"

Se la VM ha esaurito la memoria, connettiti alla console seriale per risolvere il problema.

Errori di Linux

Autorizzazione negata (publickey)

Quando ti connetti alla VM, potrebbe verificarsi il seguente errore:

USERNAME@VM_EXTERNAL_IP: Permission denied (publickey).

Questo errore può verificarsi per diversi motivi. Di seguito sono riportate alcune delle cause più comuni di questo errore:

Hai utilizzato una chiave SSH archiviata nei metadati per connetterti a una VM con OS Login attivato. Se OS Login è attivato sul progetto, la VM non accetta le chiavi SSH archiviate nei metadati. Se non sai con certezza se OS Login è attivato, consulta Verifica della configurazione di OS Login.

Per risolvere il problema, prova una delle seguenti soluzioni:

- Connettiti alla VM utilizzando la console Google Cloud o Google Cloud CLI. Per saperne di più, consulta Connessione alle VM.

- Aggiungi le tue chiavi SSH a OS Login. Per saperne di più, consulta Aggiungi chiavi alle VM che utilizzano OS Login.

- Disattiva OS Login. Per saperne di più, consulta Disattivazione di OS Login.

Hai utilizzato una chiave SSH archiviata in un profilo OS Login per connetterti a una VM su cui OS Login non è attivato. Se disattivi OS Login, la VM non accetta le chiavi SSH che erano archiviate nel tuo profilo OS Login. Se non sai con certezza se OS Login è attivato, consulta Verifica della configurazione di OS Login.

Per risolvere il problema, prova una delle seguenti soluzioni:

- Connettiti alla VM utilizzando la console Google Cloud o Google Cloud CLI. Per saperne di più, consulta Connessione alle VM.

- Attiva OS Login. Per saperne di più, consulta Attivazione di OS Login.

- Aggiungi le tue chiavi SSH ai metadati. Per saperne di più, consulta Aggiungi le chiavi SSH alle VM che utilizzano chiavi SSH basate su metadati.

Nella VM è attivato OS Login, ma non disponi di autorizzazioni IAM sufficienti per utilizzarlo. Per connetterti a una VM con OS Login attivato, devi disporre delle autorizzazioni richieste per OS Login. Se non sai con certezza se OS Login è attivato, consulta Verifica della configurazione di OS Login.

Per risolvere il problema, concedi i ruoli IAM OS Login richiesti.

La tua chiave è scaduta e Compute Engine ha eliminato il tuo file

~/.ssh/authorized_keys. Se hai aggiunto manualmente le chiavi SSH alla VM e poi hai eseguito la connessione alla VM utilizzando la console Google Cloud , Compute Engine ha creato una nuova coppia di chiavi per la connessione. Dopo la scadenza della nuova coppia di chiavi, Compute Engine ha eliminato il file~/.ssh/authorized_keysnella VM, che includeva la chiave SSH aggiunta manualmente.Per risolvere il problema, prova una delle seguenti soluzioni:

- Connettiti alla VM utilizzando la console Google Cloud o Google Cloud CLI. Per saperne di più, consulta Connessione alle VM.

- Aggiungi di nuovo la chiave SSH ai metadati. Per saperne di più, consulta Aggiungi le chiavi SSH alle VM che utilizzano chiavi SSH basate su metadati.

Hai eseguito la connessione utilizzando uno strumento di terze parti e il comando SSH è configurato in modo errato. Se esegui la connessione utilizzando il comando

ssh, ma non specifichi un percorso per la chiave privata o ne specifichi uno errato, la VM rifiuta la connessione.Per risolvere il problema, prova una delle seguenti soluzioni:

- Esegui questo comando:

ssh -i PATH_TO_PRIVATE_KEY USERNAME@EXTERNAL_IP

Sostituisci quanto segue:PATH_TO_PRIVATE_KEY: il percorso del file della chiave SSH privata.USERNAME: il nome utente dell'utente che si connette all'istanza. Se gestisci le chiavi SSH nei metadati, il nome utente è quello specificato quando hai creato la chiave SSH. Per gli account OS Login, il nome utente è definito nel tuo profilo Google.EXTERNAL_IP: l'indirizzo IP esterno della VM.

- Connettiti alla VM utilizzando la console Google Cloud o Google Cloud CLI. Quando utilizzi questi strumenti per la connessione, Compute Engine gestisce la creazione delle chiavi per te. Per saperne di più, consulta Connessione alle VM.

- Esegui questo comando:

L'ambiente guest della VM non è in esecuzione. Se è la prima volta che ti colleghi alla VM e l'ambiente guest non è in esecuzione, la VM potrebbe rifiutare la tua richiesta di connessione tramite SSH.

Per risolvere il problema, segui questi passaggi:

- Riavvia la VM.

- Nella console Google Cloud , controlla i log di avvio del sistema nell'output della porta seriale per determinare se l'ambiente guest è in esecuzione. Per saperne di più, consulta Convalida dell'ambiente guest.

- Se l'ambiente guest non è in esecuzione, installalo manualmente clonando il disco di avvio della VM e utilizzando uno script di avvio.

Il daemon OpenSSH (

sshd) non è in esecuzione o non è configurato correttamente.sshdfornisce accesso remoto sicuro al sistema tramite il protocollo SSH. Se è configurato in modo errato o non è in esecuzione, non puoi connetterti alla VM tramite SSH.Per risolvere il problema, prova una o più delle seguenti operazioni:

Consulta la guida dell'utente del tuo sistema operativo per assicurarti che

sshd_configsia configurato correttamente.Assicurati di disporre delle impostazioni di proprietà e autorizzazione richieste per quanto segue:

- Directory

$HOMEe$HOME/.ssh - File

$HOME/.ssh/authorized_keys

Proprietà

L'ambiente guest archivia le chiavi pubbliche SSH autorizzate nel file

$HOME/.ssh/authorized_keys. Il proprietario delle directory$HOMEe$HOME/.sshe del file$HOME/.ssh/authorized_keysdeve essere lo stesso dell'utente che si connette alla VM.Autorizzazioni

L'ambiente guest richiede le seguenti autorizzazioni Linux:

Percorso Autorizzazioni /home0755$HOME0700,0750o0755*$HOME/.ssh0700$HOME/.ssh/authorized_keys0600* Per scoprire quale delle opzioni è l'autorizzazione predefinita corretta per la tua directory

$HOME, consulta la documentazione ufficiale della tua distribuzione Linux specifica.

In alternativa, puoi creare una nuova VM basata sulla stessa immagine e controllare le autorizzazioni predefinite per

$HOME.Per scoprire come modificare le autorizzazioni e la proprietà, leggi le informazioni su

chmodechown.- Directory

Riavvia

sshdeseguendo questo comando:systemctl restart sshd.serviceControlla se sono presenti errori nello stato eseguendo questo comando:

systemctl status sshd.serviceL'output dello stato può contenere informazioni quali il codice di uscita, il motivo dell'errore e così via. Puoi utilizzare questi dettagli per ulteriori operazioni di risoluzione dei problemi.

Il disco di avvio della VM è pieno. Quando viene stabilita una connessione tramite SSH, l'ambiente guest aggiunge la chiave SSH pubblica della sessione al file

~/.ssh/authorized_keys. Se il disco è pieno, la connessione non riesce.Per risolvere il problema, procedi in uno o più dei seguenti modi:

- Verifica che il disco di avvio sia pieno tramite il debug con la console seriale per identificare

no space left errors. - Ridimensiona il disco.

- Se sai quali file stanno utilizzando lo spazio su disco, crea uno script di avvio che elimina i file non necessari e libera spazio. Dopo l'avvio della VM e una volta eseguita la connessione, elimina i metadati

startup-script.

- Verifica che il disco di avvio sia pieno tramite il debug con la console seriale per identificare

La proprietà o le autorizzazioni su

$HOME,$HOME/.ssho$HOME/.ssh/authorized_keysnon sono corrette.Proprietà

L'ambiente guest archivia le chiavi pubbliche SSH autorizzate nel file

$HOME/.ssh/authorized_keys. Il proprietario delle directory$HOMEe$HOME/.sshe del file$HOME/.ssh/authorized_keysdeve essere lo stesso dell'utente che si connette alla VM.Autorizzazioni

L'ambiente guest richiede le seguenti autorizzazioni Linux:

Percorso Autorizzazioni /home0755$HOME0700,0750o0755*$HOME/.ssh0700$HOME/.ssh/authorized_keys0600* Per scoprire quale delle opzioni è l'autorizzazione predefinita corretta per la tua directory

$HOME, consulta la documentazione ufficiale della tua distribuzione Linux specifica.

In alternativa, puoi creare una nuova VM basata sulla stessa immagine e controllare le autorizzazioni predefinite per

$HOME.Per scoprire come modificare le autorizzazioni e la proprietà, leggi le informazioni su

chmodechown.

Connessione non riuscita

Quando ti connetti alla VM dalla consoleGoogle Cloud , da gcloud CLI, da un bastion host o da un client locale, potrebbero verificarsi i seguenti errori:

Dalla console Google Cloud :

Connection Failed We are unable to connect to the VM on port 22.

Da gcloud CLI:

ERROR: (gcloud.compute.ssh) [/usr/bin/ssh] exited with return code [255].

Da un bastion host o un client locale:

port 22: Connection timed out.

port 22: Connection refused

Questi errori possono verificarsi per diversi motivi. Di seguito sono riportate alcune delle cause più comuni degli errori:

La VM è in fase di avvio e

sshdnon è ancora in esecuzione. Non puoi connetterti a una VM prima che sia in esecuzione.Per risolvere il problema, attendi il termine dell'avvio della VM e riprova la connessione.

sshdè in esecuzione su una porta personalizzata. Se hai configuratosshdper l'esecuzione su una porta diversa dalla 22, non potrai connetterti alla VM.Per risolvere il problema, crea una regola firewall personalizzata che consenta il traffico

tcpsulla porta su cui è in esecuzionesshdutilizzando questo comando:gcloud compute firewall-rules create FIREWALL_NAME \ --allow tcp:PORT_NUMBER

Per saperne di più sulla creazione di regole firewall personalizzate, consulta Creazione di regole firewall.

La regola firewall SSH non è presente o non consente il traffico da IAP o dalla rete internet pubblica. Le connessioni SSH vengono rifiutate se le regole firewall non consentono connessioni dal traffico in entrata IAP o TCP per l'intervallo IP

0.0.0.0/0.Per risolvere questo problema, procedi in uno dei seguenti modi:

Se utilizzi Identity-Aware Proxy (IAP) per il forwarding TCP, aggiorna la regola firewall personalizzata in modo da accettare il traffico da IAP, quindi controlla le autorizzazioni IAM.

- Aggiorna la regola firewall personalizzata per consentire il traffico da

35.235.240.0/20, l'intervallo di indirizzi IP utilizzato da IAP per il forwarding TCP. Per saperne di più, consulta Crea una regola firewall. - Se non l'hai ancora fatto, concedi le autorizzazioni per utilizzare il forwarding TCP di IAP.

- Aggiorna la regola firewall personalizzata per consentire il traffico da

Se non utilizzi IAP, aggiorna la regola firewall personalizzata per consentire il traffico in entrata SSH.

- Aggiorna la regola firewall personalizzata per consentire le connessioni SSH in entrata alle VM.

La connessione SSH non è riuscita dopo l'upgrade del kernel della VM. Una VM potrebbe subire un kernel panic dopo un aggiornamento del kernel, diventando inaccessibile.

Per risolvere il problema, segui questi passaggi:

- Monta il disco su un'altra VM.

- Aggiorna il file

grub.cfgper utilizzare la versione precedente del kernel. - Collega il disco alla VM che non risponde.

- Verifica che lo stato della VM sia

RUNNINGutilizzando il comandogcloud compute instances describe. - Reinstalla il kernel.

- Riavvia la VM.

In alternativa, se hai creato uno snapshot del disco di avvio prima di eseguire l'upgrade della VM, utilizza lo snapshot per creare una VM.

Il daemon OpenSSH (

sshd) non è in esecuzione o non è configurato correttamente.sshdfornisce accesso remoto sicuro al sistema tramite il protocollo SSH. Se è configurato in modo errato o non è in esecuzione, non puoi connetterti alla VM tramite SSH.Per risolvere il problema, prova una o più delle seguenti operazioni:

Consulta la guida dell'utente del tuo sistema operativo per assicurarti che

sshd_configsia configurato correttamente.Assicurati di disporre delle impostazioni di proprietà e autorizzazione richieste per quanto segue:

- Directory

$HOMEe$HOME/.ssh - File

$HOME/.ssh/authorized_keys

Proprietà

L'ambiente guest archivia le chiavi pubbliche SSH autorizzate nel file

$HOME/.ssh/authorized_keys. Il proprietario delle directory$HOMEe$HOME/.sshe del file$HOME/.ssh/authorized_keysdeve essere lo stesso dell'utente che si connette alla VM.Autorizzazioni

L'ambiente guest richiede le seguenti autorizzazioni Linux:

Percorso Autorizzazioni /home0755$HOME0700,0750o0755*$HOME/.ssh0700$HOME/.ssh/authorized_keys0600* Per scoprire quale delle opzioni è l'autorizzazione predefinita corretta per la tua directory

$HOME, consulta la documentazione ufficiale della tua distribuzione Linux specifica.

In alternativa, puoi creare una nuova VM basata sulla stessa immagine e controllare le autorizzazioni predefinite per

$HOME.Per scoprire come modificare le autorizzazioni e la proprietà, leggi le informazioni su

chmodechown.- Directory

Riavvia

sshdeseguendo questo comando:systemctl restart sshd.serviceControlla se sono presenti errori nello stato eseguendo questo comando:

systemctl status sshd.serviceL'output dello stato può contenere informazioni quali il codice di uscita, il motivo dell'errore e così via. Puoi utilizzare questi dettagli per ulteriori operazioni di risoluzione dei problemi.

La VM non si avvia e non riesci a connetterti tramite SSH o la console seriale. Se la VM non è accessibile, il sistema operativo potrebbe essere danneggiato. Se il disco di avvio non si avvia, puoi diagnosticare il problema. Se vuoi ripristinare la VM danneggiata e recuperare i dati, consulta Recupero di una VM danneggiata o di un disco di avvio completo.

La VM si avvia in modalità di manutenzione. Quando si avvia in modalità di manutenzione, la VM non accetta connessioni tramite SSH, ma puoi connetterti alla console seriale della VM e accedere come utente root.

Per risolvere il problema, segui questi passaggi:

Se non hai impostato una password di root per la VM, utilizza uno script di avvio dei metadati per eseguire questo comando durante l'avvio:

echo 'root:NEW_PASSWORD' | chpasswd

Sostituisci NEW_PASSWORD con una password a tua scelta.

Riavvia la VM.

Connettiti alla console seriale della VM e accedi come utente root.

Errore imprevisto

Quando provi a connetterti a una VM Linux, potrebbe verificarsi il seguente errore:

Connection Failed You cannot connect to the VM instance because of an unexpected error. Wait a few moments and then try again.

Questo problema può verificarsi per diversi motivi. Di seguito sono riportate alcune cause comuni dell'errore:

-

Il daemon OpenSSH (

sshd) non è in esecuzione o non è configurato correttamente.sshdfornisce accesso remoto sicuro al sistema tramite il protocollo SSH. Se è configurato in modo errato o non è in esecuzione, non puoi connetterti alla VM tramite SSH.Per risolvere il problema, prova una o più delle seguenti operazioni:

Consulta la guida dell'utente del tuo sistema operativo per assicurarti che

sshd_configsia configurato correttamente.Assicurati di disporre delle impostazioni di proprietà e autorizzazione richieste per quanto segue:

- Directory

$HOMEe$HOME/.ssh - File

$HOME/.ssh/authorized_keys

Proprietà

L'ambiente guest archivia le chiavi pubbliche SSH autorizzate nel file

$HOME/.ssh/authorized_keys. Il proprietario delle directory$HOMEe$HOME/.sshe del file$HOME/.ssh/authorized_keysdeve essere lo stesso dell'utente che si connette alla VM.Autorizzazioni

L'ambiente guest richiede le seguenti autorizzazioni Linux:

Percorso Autorizzazioni /home0755$HOME0700,0750o0755*$HOME/.ssh0700$HOME/.ssh/authorized_keys0600* Per scoprire quale delle opzioni è l'autorizzazione predefinita corretta per la tua directory

$HOME, consulta la documentazione ufficiale della tua distribuzione Linux specifica.

In alternativa, puoi creare una nuova VM basata sulla stessa immagine e controllare le autorizzazioni predefinite per

$HOME.Per scoprire come modificare le autorizzazioni e la proprietà, leggi le informazioni su

chmodechown.- Directory

Riavvia

sshdeseguendo questo comando:systemctl restart sshd.serviceControlla se sono presenti errori nello stato eseguendo questo comando:

systemctl status sshd.serviceL'output dello stato può contenere informazioni quali il codice di uscita, il motivo dell'errore e così via. Puoi utilizzare questi dettagli per ulteriori operazioni di risoluzione dei problemi.

Problema sconosciuto del daemon SSH. Per diagnosticare un problema sconosciuto del daemon SSH, controlla se sono presenti errori nei log della console seriale.

A seconda dell'output dei log della console seriale, prova a recuperare la VM e a risolvere i problemi relativi al daemon SSH seguendo questi passaggi:

- Collega il disco a un'altra VM Linux.

- Connettiti alla VM su cui hai montato il disco.

- Monta il disco all'interno del sistema operativo in una directory MOUNT_DIR all'interno della VM.

- Visualizza i log relativi a SSH,

/var/log/secureo/var/log/auth.logper controllare la presenza di problemi/errori. Se noti problemi che puoi risolvere, prova a risolverli. In caso contrario, crea una richiesta di assistenza e allega i log. Smonta il disco dal sistema operativo utilizzando il comando

umount:cd ~/ umount /mnt

Scollega il disco dalla VM.

Collega il disco alla VM originale.

Avvia la VM.

Impossibile connettersi al backend

Quando ti connetti alla VM dalla consoleGoogle Cloud o da gcloud CLI, potrebbero verificarsi i seguenti errori:

Dalla console Google Cloud :

-- Connection via Cloud Identity-Aware Proxy Failed -- Code: 4003 -- Reason: failed to connect to backend

Da gcloud CLI:

ERROR: (gcloud.compute.start-iap-tunnel) Error while connecting [4003: 'failed to connect to backend'].

Questi errori si verificano quando provi a utilizzare SSH per connetterti a una VM che non ha un indirizzo IP pubblico e per la quale non hai configurato Identity-Aware Proxy sulla porta 22.

Per risolvere il problema, crea una regola firewall sulla porta 22 che consenta il traffico in entrata da Identity-Aware Proxy.

La chiave host non corrisponde

Quando ti connetti alla VM, potrebbe verificarsi il seguente errore:

Host key for server IP_ADDRESS does not match

Questo errore si verifica quando la chiave host nel file ~/.ssh/known_hosts

non corrisponde alla chiave host della VM.

Per risolvere il problema, elimina la chiave host dal file ~/.ssh/known_hosts, quindi riprova a eseguire la connessione.

Il valore dei metadati è troppo grande

Quando provi ad aggiungere una nuova chiave SSH ai metadati, potrebbe verificarsi il seguente errore:

ERROR:"Value for field 'metadata.items[X].value' is too large: maximum size 262144 character(s); actual size NUMBER_OF_CHARACTERS."

I valori dei metadati hanno un limite massimo di 256 KB. Per mitigare a questo limite, procedi in uno dei seguenti modi:

- Elimina le chiavi SSH scadute o duplicate dai metadati del progetto o dell'istanza. Per saperne di più, consulta Aggiorna i metadati su una VM in esecuzione.

- Utilizza OS Login.

Errori di Windows

Autorizzazione negata. Riprova

Quando ti connetti alla VM, potrebbe verificarsi il seguente errore:

USERNAME@compute.INSTANCE_ID's password: Permission denied, please try again.

Questo errore indica che l'utente che tenta di connettersi alla VM non esiste sulla VM. Di seguito sono riportate alcune delle cause più comuni di questo errore:

La tua versione di gcloud CLI è obsoleta

Se la versione di gcloud CLI non è aggiornata, potresti provare a connetterti utilizzando un nome utente non configurato. Per risolvere il problema, aggiorna gcloud CLI.

Hai provato a connetterti a una VM Windows su cui non è attivato SSH.

Per risolvere questo errore, imposta la chiave

enable-windows-sshsuTRUEnei metadati del progetto o dell'istanza. Per saperne di più sull'impostazione dei metadati, consulta Imposta metadati personalizzati.

Autorizzazione negata (publickey,keyboard-interactive)

Quando ti connetti a una VM in cui non è attivato SSH, potrebbe verificarsi il seguente errore:

Permission denied (publickey,keyboard-interactive).

Per risolvere questo errore, imposta la chiave enable-windows-ssh su TRUE nei metadati del progetto o dell'istanza. Per saperne di più sull'impostazione dei metadati, consulta

Imposta metadati personalizzati.

Impossibile accedere tramite SSH all'istanza

Quando ti connetti alla VM da gcloud CLI, potrebbe verificarsi il seguente errore:

ERROR: (gcloud.compute.ssh) Could not SSH into the instance. It is possible that your SSH key has not propagated to the instance yet. Try running this command again. If you still cannot connect, verify that the firewall and instance are set to accept ssh traffic.

Questo errore può verificarsi per diversi motivi. Di seguito sono riportate alcune delle cause più comuni degli errori:

Hai provato a connetterti a una VM Windows su cui non è installato SSH.

Per risolvere il problema, segui le istruzioni su come attivare SSH per Windows su una VM in esecuzione.

Il server OpenSSH (

sshd) non è in esecuzione o non è configurato correttamente.sshdfornisce accesso remoto sicuro al sistema tramite il protocollo SSH. Se è configurato in modo errato o non è in esecuzione, non puoi connetterti alla VM tramite SSH.Per risolvere il problema, consulta la configurazione del server OpenSSH per Windows Server e Windows per assicurarti che

sshdsia configurato correttamente.

Timeout della connessione

Il timeout delle connessioni SSH potrebbe essere causato da uno dei seguenti motivi:

L'avvio della VM non è stato completato. Consenti del tempo per l'avvio della VM.

Per risolvere il problema, attendi il termine dell'avvio della VM e riprova la connessione.

Il pacchetto SSH non è installato. Per le VM Windows devi installare il pacchetto

google-compute-engine-sshprima di poterti connettere tramite SSH.Per risolvere il problema, installa il pacchetto SSH.

Diagnostica le connessioni SSH non riuscite

Le sezioni seguenti descrivono i passaggi che puoi seguire per diagnosticare la causa delle connessioni SSH non riuscite e correggere le connessioni.

Prima di diagnosticare le connessioni SSH non riuscite, completa i seguenti passaggi:

- Installa o esegui l'aggiornamento all'ultima versione di Google Cloud CLI.

- Esegui i test di connettività.

- Se utilizzi un'immagine Linux personalizzata in cui non è in esecuzione l'ambiente guest, installa l'ambiente guest Linux.

- Se utilizzi OS Login, consulta la sezione Risoluzione dei problemi relativi a OS Login.

Metodi di diagnostica per le VM Linux e Windows

Testa la connettività

Potresti non riuscire a connetterti tramite SSH a un'istanza VM a causa di problemi di connettività legati a firewall, connessione di rete o account utente. Segui i passaggi in questa sezione per identificare eventuali problemi di connettività.

Controlla le regole firewall

Compute Engine esegue il provisioning di ogni progetto con un insieme predefinito di regole firewall che consentono il traffico SSH. Se non riesci ad accedere all'istanza, utilizza lo strumento a riga di comando gcloud compute per controllare l'elenco dei firewall e assicurarti che la regola default-allow-ssh sia presente.

Sulla workstation locale, esegui questo comando:

gcloud compute firewall-rules list

Se la regola firewall non è presente, aggiungila di nuovo:

gcloud compute firewall-rules create default-allow-ssh \

--allow tcp:22

Per visualizzare tutti i dati associati alla regola firewall default-allow-ssh nel tuo progetto, utilizza il comando gcloud compute firewall-rules describe:

gcloud compute firewall-rules describe default-allow-ssh \

--project=project-id

Per saperne di più sulle regole firewall, consulta Regole firewall in Google Cloud.

Testa la connessione di rete

Per determinare se la connessione di rete funziona, testa l'handshake TCP:

Ottieni il

natIPesterno per la tua VM:gcloud compute instances describe VM_NAME \ --format='get(networkInterfaces[0].accessConfigs[0].natIP)'Sostituisci

VM_NAMEcon il nome della VM a cui non riesci a connetterti.Testa la connessione di rete alla VM dalla workstation:

Linux, Windows 2019/2022 e macOS

curl -vso /dev/null --connect-timeout 5 EXTERNAL_IP:PORT_NUMBER

Sostituisci quanto segue:

EXTERNAL_IP: l'indirizzo IP esterno ottenuto nel passaggio precedentePORT_NUMBER: il numero di porta

Se l'handshake TCP è riuscito, l'output è simile al seguente:

Expire in 0 ms for 6 (transfer 0x558b3289ffb0) Expire in 5000 ms for 2 (transfer 0x558b3289ffb0) Trying 192.168.0.4... TCP_NODELAY set Expire in 200 ms for 4 (transfer 0x558b3289ffb0) Connected to 192.168.0.4 (192.168.0.4) port 443 (#0) > GET / HTTP/1.1 > Host: 192.168.0.4:443 > User-Agent: curl/7.64.0 > Accept: */* > Empty reply from server Connection #0 to host 192.168.0.4 left intact

La riga

Connected toindica che l'handshake TCP è riuscito.Windows 2012 e 2016

PS C:> New-Object System.Net.Sockets.TcpClient('EXTERNAL_IP',PORT_NUMBER)Sostituisci quanto segue:

EXTERNAL_IP: l'IP esterno ottenuto nel passaggio precedentePORT_NUMBER: il numero di porta

Se l'handshake TCP è riuscito, l'output è simile al seguente:

Available : 0 Client : System.Net.Sockets.Socket Connected : True ExclusiveAddressUse : False ReceiveBufferSize : 131072 SendBufferSize : 131072 ReceiveTimeout : 0 SendTimeout : 0 LingerState : System.Net.Sockets.LingerOption NoDelay : False

La riga

Connected: Trueindica che l'handshake TCP è riuscito.

Se l'handshake TCP viene completato correttamente, non è presente una regola firewall software che blocca la connessione, il sistema operativo inoltra correttamente i pacchetti e un server è in ascolto sulla porta di destinazione. Se la procedura di handshake TCP viene completata correttamente, ma la VM non accetta connessioni tramite SSH, il problema potrebbe essere una configurazione o esecuzione errata del daemon sshd. Consulta la guida dell'utente del tuo sistema operativo per assicurarti che sshd_config sia configurato correttamente.

Per eseguire test di connettività per analizzare la configurazione del percorso di rete VPC tra due VM e verificare se la configurazione programmata deve consentire il traffico, consulta Verifica la presenza di regole firewall configurate in modo errato in Google Cloud.

Connettiti come un altro utente

Il problema che ti impedisce di accedere potrebbe essere limitato al tuo account utente. Ad esempio, le autorizzazioni per il file ~/.ssh/authorized_keys sull'istanza potrebbero non essere impostate correttamente per l'utente.

Prova ad accedere come un altro utente con gcloud CLI specificando ANOTHER_USERNAME con la richiesta SSH.

gcloud CLI aggiorna i metadati del progetto per aggiungere il nuovo utente e consentire l'accesso tramite SSH.

gcloud compute ssh ANOTHER_USERNAME@VM_NAME

Sostituisci quanto segue:

ANOTHER_USERNAME: un nome utente diverso dal tuoVM_NAME: il nome della VM a cui vuoi connetterti

Esegui il debug dei problemi utilizzando la console seriale

Ti consigliamo di esaminare i log della console seriale per verificare la presenza di errori di connessione. Puoi accedere alla console seriale come utente root dalla tua workstation locale utilizzando un browser. Questo approccio è utile quando non riesci ad accedere tramite SSH o se l'istanza non ha una connessione alla rete. La console seriale rimane accessibile in entrambe le situazioni.

Per accedere alla console seriale della VM e risolvere i problemi della VM, segui questi passaggi:

Abilita l'accesso interattivo alla console seriale della VM.

Per le VM Linux, modifica la password di root e aggiungi il seguente script di avvio alla VM:

echo root:PASSWORD | chpasswd

Sostituisci PASSWORD con una password a tua scelta.

Utilizza la console seriale per connetterti alla VM.

Per le VM Linux, dopo aver eseguito il debug di tutti gli errori, disattiva l'accesso con l'account root:

sudo passwd -l root

Metodi di diagnostica per le VM Linux

Controlla l'istanza VM senza arrestarla

Potresti avere un'istanza a cui non riesci a connetterti che continua a gestire correttamente il traffico di produzione. In questo caso, ti consigliamo di ispezionare il disco senza interrompere l'istanza.

Per ispezionare e risolvere i problemi relativi al disco:

- Esegui il backup del disco di avvio creando uno snapshot del disco.

- Crea un disco permanente normale da questo snapshot.

- Crea un'istanza temporanea.

- Collega e monta il disco permanente normale alla nuova istanza temporanea.

Questa procedura crea una rete isolata che consente solo connessioni SSH. Questa configurazione impedisce che l'istanza clonata interferisca con i servizi di produzione.

Crea una nuova rete VPC per ospitare l'istanza clonata:

gcloud compute networks create debug-network

Sostituisci

NETWORK_NAMEcon il nome che vuoi assegnare alla nuova rete.Aggiungi una regola firewall per consentire le connessioni SSH alla rete:

gcloud compute firewall-rules create debug-network-allow-ssh \ --network debug-network \ --allow tcp:22

Crea uno snapshot del disco di avvio.

gcloud compute disks snapshot BOOT_DISK_NAME \ --snapshot-names debug-disk-snapshot

Sostituisci

BOOT_DISK_NAMEcon il nome del disco di avvio.Crea un nuovo disco con lo snapshot appena creato:

gcloud compute disks create example-disk-debugging \ --source-snapshot debug-disk-snapshot

Crea una nuova istanza di debug senza un indirizzo IP esterno:

gcloud compute instances create debugger \ --network debug-network \ --no-address

Collega il disco di debug all'istanza:

gcloud compute instances attach-disk debugger \ --disk example-disk-debugging

Segui le istruzioni per connetterti a una VM utilizzando un bastion host.

Dopo aver eseguito l'accesso all'istanza debugger, risolvi i problemi. Ad esempio, puoi esaminare i log dell'istanza:

sudo su -

mkdir /mnt/VM_NAME

mount /dev/disk/by-id/scsi-0Google_PersistentDisk_example-disk-debugging /mnt/VM_NAME

cd /mnt/VM_NAME/var/log

# Identify the issue preventing ssh from working lsSostituisci

VM_NAMEcon il nome della VM a cui non riesci a connetterti.

Utilizza uno script di avvio

Se nessuna delle soluzioni precedenti ha risolto il problema, puoi creare uno script di avvio per raccogliere informazioni subito dopo l'avvio dell'istanza. Segui le istruzioni per l'esecuzione di uno script di avvio.

Successivamente, perché i metadati vengano applicati dovrai anche reimpostare l'istanza utilizzando gcloud compute instances reset.

In alternativa, puoi anche ricreare l'istanza eseguendo uno script di avvio diagnostico:

Esegui

gcloud compute instances deletecon il flag--keep-disks.gcloud compute instances delete VM_NAME \ --keep-disks boot

Sostituisci

VM_NAMEcon il nome della VM a cui non riesci a connetterti.Aggiungi una nuova istanza con lo stesso disco e specifica lo script di avvio.

gcloud compute instances create NEW_VM_NAME \ --disk name=BOOT_DISK_NAME,boot=yes \ --metadata startup-script-url URL

Sostituisci quanto segue:

NEW_VM_NAME: il nome della nuova VM che stai creando.BOOT_DISK_NAME: il nome del disco di avvio della VM a cui non riesci a connetterti.URL: l'URL di Cloud Storage dello script, nel formatogs://BUCKET/FILEohttps://storage.googleapis.com/BUCKET/FILE.

Utilizza il disco su una nuova istanza

Se devi comunque recuperare i dati dal disco di avvio permanente, puoi scollegarlo e collegarlo come disco secondario a una nuova istanza.

Elimina la VM a cui non riesci a connetterti e mantieni il relativo disco di avvio:

gcloud compute instances delete VM_NAME \ --keep-disks=boot

Sostituisci

VM_NAMEcon il nome della VM a cui non riesci a connetterti.Crea una nuova VM con il disco di avvio della vecchia VM. Specifica il nome del disco di avvio della VM appena eliminata.

Connettiti alla nuova VM tramite SSH:

gcloud compute ssh NEW_VM_NAME

Sostituisci

NEW_VM_NAMEcon il nome della nuova VM.

Controlla se il disco di avvio della VM è pieno

La VM potrebbe non essere accessibile se il disco di avvio è pieno. Questo scenario può essere difficile da risolvere, perché non è sempre evidente quando il problema di connettività della VM è dovuto a un disco di avvio pieno. Per saperne di più su questo scenario, consulta Risoluzione dei problemi relativi a una VM inaccessibile a causa di un disco di avvio pieno.

Metodi di diagnostica per le VM Windows

Reimposta i metadati SSH

Se non riesci a connetterti a una VM Windows tramite SSH, prova a reimpostare la chiave dei metadati enable-windows-ssh e riattivare SSH per Windows.

Imposta la chiave dei metadati

enable-windows-sshsuFALSE. Per informazioni su come impostare i metadati, consulta Imposta metadati personalizzati.Attendi qualche secondo affinché la modifica venga applicata.

Connettiti alla VM tramite RDP

Se non riesci a diagnosticare e risolvere la causa delle connessioni SSH non riuscite alla VM Windows, connettiti utilizzando RDP.

Dopo aver stabilito una connessione alla VM, controlla i log di OpenSSH.

Passaggi successivi

- Scopri come funzionano le connessioni SSH alle VM Linux su Compute Engine.