Cómo buscar eventos y alertas

La función de búsqueda te permite encontrar eventos y alertas del Modelo de datos unificado (UDM) en tu instancia de Google Security Operations con la sintaxis de YARA-L 2.0. La Búsqueda incluye opciones para definir mejor tus datos del UDM y navegar por ellos. Puedes buscar eventos de UDM individuales y grupos de eventos de UDM que coincidan con la misma búsqueda.

En los sistemas que usan RBAC de datos, solo puedes ver los datos que coinciden con tus permisos. Para obtener más información, consulta el impacto del RBAC de datos en la Búsqueda.

En el caso de los clientes de Google SecOps, las alertas también se pueden transferir desde conectores y webhooks. También puedes usar la búsqueda para encontrar estas alertas.

Para obtener más información sobre el UDM, consulta Cómo dar formato a los datos de registro como UDM y la lista de campos del UDM.

Búsqueda de acceso

Puedes acceder a la búsqueda de Google SecOps con las siguientes opciones:

En la barra de navegación, haz clic en Investigación > Búsqueda.

En el campo Search, ingresa un campo del UDM válido para cualquier campo de búsqueda en Google SecOps y, luego, presiona CTRL + Intro.

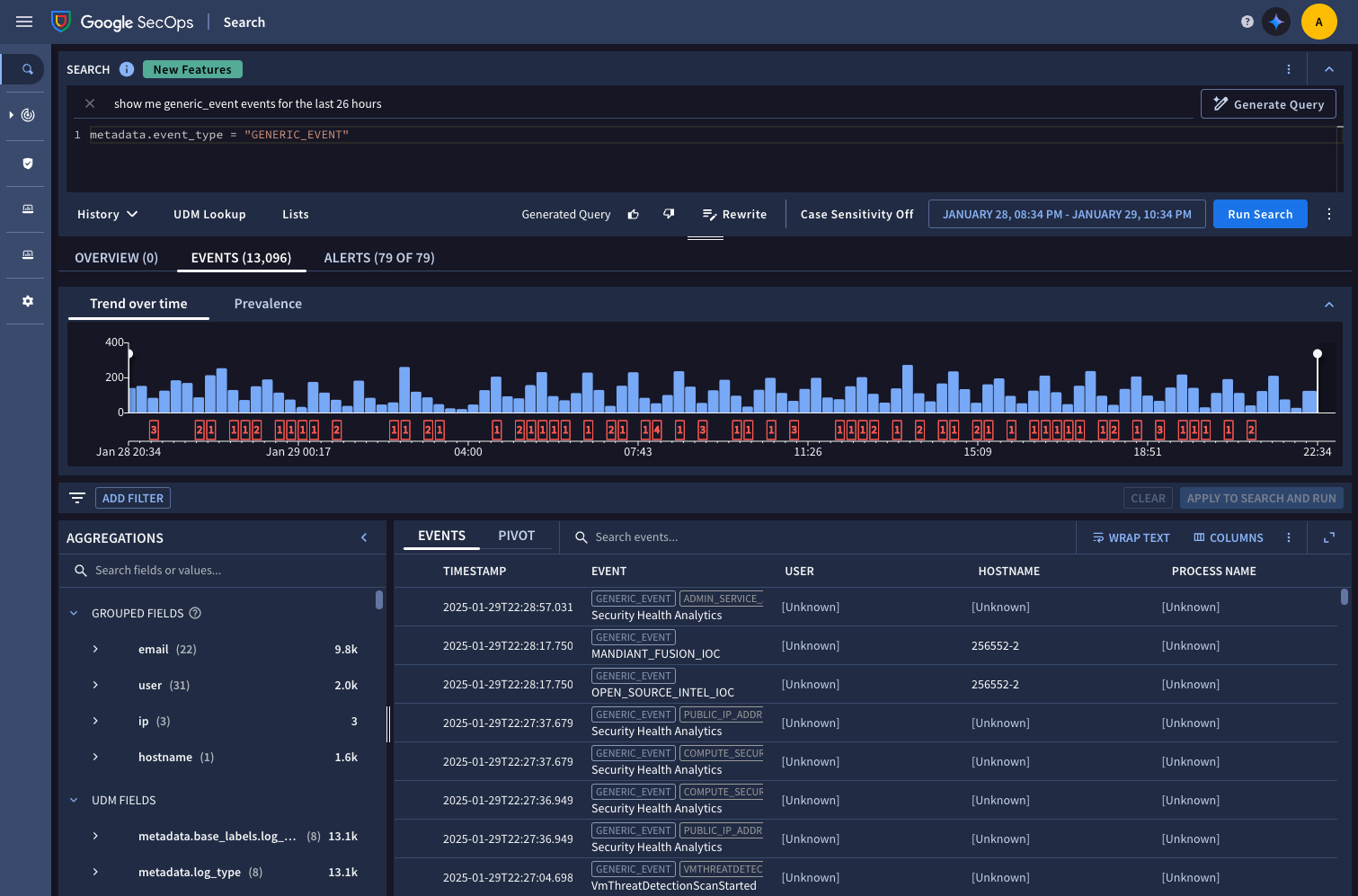

Figura 1. Ejemplo de la ventana Search que se usa para explorar las tendencias de eventos.

En las siguientes secciones, se detalla cómo usar las funciones de búsqueda.

Cómo usar la función de búsqueda

Una expresión de búsqueda consta de un campo de UDM en el que se realizará la búsqueda, un operador y un valor de datos que se buscará.

Si la expresión de la búsqueda es válida, la consola de Google SecOps habilita el botón Ejecutar búsqueda.

Las consultas del UDM se basan en los campos definidos en la lista de campos del modelo de datos unificado. Puedes explorar y seleccionar estos campos de UDM con Filtros o Búsqueda de registros sin procesar.

Para ajustar la cantidad de eventos que se muestran, haz clic en Más y selecciona Configuración de la búsqueda. Para obtener más información, consulta Configuración de la Búsqueda.

Para cambiar el período, abre la ventana Período.

Para usar la función de búsqueda, completa los siguientes pasos:

- Ve a la página Búsqueda.

- En el campo Buscar, ingresa una expresión de búsqueda.

- Para buscar eventos, ingresa el nombre de un campo del UDM en el campo Buscar. A medida que escribes, la función de autocompletado sugiere campos de UDM válidos según tu entrada.

Una vez que ingreses un campo de UDM válido, selecciona un operador válido. La interfaz de usuario muestra los operadores válidos disponibles según el campo del UDM que ingresaste. Se admiten los operadores siguientes:

<, ><=, >==, !=nocase: Se admite para cadenas.

Después de ingresar un campo y un operador de UDM válidos, agrega el valor de los datos de registro que deseas buscar. Para obtener más detalles, consulta Cómo dar formato al valor de datos para la búsqueda.

Haz clic en Ejecutar búsqueda para ejecutar la búsqueda.

Los resultados del evento se muestran en la tabla Cronograma de eventos de la página Búsqueda.

Opcional: Para limitar los resultados, agrega filtros de UDM adicionales de forma manual o con la consola.

Da formato al valor de datos que se buscará

Formatea el valor de los datos según los siguientes lineamientos:

Tipo de datos: Da formato al valor de los datos según su tipo:

Valores enumerados: Usa un valor enumerado válido definido para el campo de UDM seleccionado.

Por ejemplo, un valor de texto, todo en mayúsculas y entre comillas dobles:

metadata.event_type = "NETWORK_CONNECTION"Valores adicionales: Usa el formato

field[key\] = valuepara buscar dentro de los camposadditionalylabels.Por ejemplo:

additional.fields["key"]="value"Valores booleanos: Usa

trueofalse(no distinguen mayúsculas de minúsculas, no se necesitan comillas).Por ejemplo:

network.dns.response = trueNúmeros enteros: Usa valores numéricos sin comillas.

Por ejemplo:

target.port = 443Valores flotantes: Para los campos del UDM de tipo

float, ingresa un valor decimal, como3.1, o un número entero, como3.Por ejemplo:

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1Expresiones regulares: Encierra la expresión regular entre barras diagonales (/).

Por ejemplo:

principal.ip = /10.*/Busca la ejecución de

psexec.exe(Window):target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

Para obtener detalles sobre las expresiones regulares, consulta la página de expresiones regulares.

Cadenas: Encierra los valores de texto entre comillas dobles.

Por ejemplo:

metadata.product_name = "Google Cloud VPC Flow Logs"

Cadenas que no distinguen mayúsculas de minúsculas: Usa el operador

nocasepara que coincida con cualquier combinación de caracteres en mayúsculas y minúsculas en una cadena.Por ejemplo:

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

Caracteres de escape en cadenas: Escapa los caracteres especiales con una barra inversa, de la siguiente manera:

- Usa

\\para escapar una barra inversa (\). - Usa

\"para marcar con escape una comilla doble (").

Por ejemplo:

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- Usa

Expresiones booleanas: Usa

AND,ORyNOTpara combinar condiciones y acotar los resultados.En los siguientes ejemplos, se muestran los operadores booleanos admitidos (

AND,ORyNOT):A AND BA OR BUsa paréntesis ( ) para agrupar expresiones y controlar el orden de evaluación:

(A OR B) AND (B OR C) AND (C OR NOT D)

Ejemplos:

Busca eventos de acceso en el servidor de finanzas:

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"Usa el operador (>) para buscar conexiones en las que se enviaron más de 10 MB de datos:

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000Usa varias condiciones para buscar

winword.exeque se lancen encmd.exeopowershell.exe:metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

Busca pares clave-valor en los campos

additionalylabels:Los campos

additionalylabelsactúan como contenedores personalizables para los datos de eventos que no se asignan a los campos estándar del UDM. Cada entrada almacena un solo par clave-valor.- Los campos

additionalpueden contener varios pares clave-valor. - Los campos

labelssolo pueden contener un par clave-valor.

Usa esta sintaxis para especificar los pares clave-valor que se buscarán en los campos

additionalylabels:field[key\] = valuePor ejemplo:

additional.fields["key"]="value"Ejemplos de búsquedas con pares clave-valor específicos en los campos

additionalylabels:Busca eventos que contengan los pares clave-valor especificados:

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Usa el operador

ANDcon las búsquedas de pares clave-valor:additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"Busca todos los eventos que contengan la clave especificada, independientemente del valor:

additional.fields["pod_name"] != ""Busca eventos que contengan una clave específica con una expresión regular:

additional.fields.value.string_value = "mystring"Busca eventos que usen varias claves con el mismo nombre, con una expresión regular:

additional.fields.key = /myKeynumber_*/Usa expresiones regulares y el operador

nocase:additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

- Los campos

Usa comentarios de bloque y de una sola línea.

Usa un comentario de bloque:

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

Usa un comentario de una sola línea:

additional.fields["pod_name"] != "" // my single-line comment

Configuración de búsqueda

Puedes establecer la cantidad máxima de resultados de la búsqueda en la configuración de la Búsqueda en UDM. Estos parámetros de configuración son específicos para cada usuario.

Haz clic en Configuración de búsqueda en Más junto a Ejecutar búsqueda.

Selecciona Cantidad máxima de resultados para devolver. Las opciones son

1K,30K,100K,1Mycustom, que pueden tomar valores entre1y1M. El valor predeterminado es1M. Por lo general, las consultas se ejecutan más rápido cuando eliges un tamaño de conjunto de resultados más pequeño.

La búsqueda devuelve demasiados resultados

Si tu búsqueda es demasiado amplia, Google SecOps mostrará un mensaje de advertencia que indica que no se pueden mostrar todos los resultados de la búsqueda.

En esos casos, el sistema recupera solo los resultados más recientes, hasta el límite de búsqueda de 1 millón de eventos y 1,000 alertas. Sin embargo, es posible que haya muchos más eventos y alertas coincidentes que no se muestren.

Para verificar que captures todos los resultados pertinentes, considera refinar tu búsqueda aplicando filtros adicionales. Reducir el alcance de la búsqueda ayuda a reducir el conjunto de datos a un tamaño manejable y mejora la precisión. Te recomendamos que ajustes y vuelvas a ejecutar la búsqueda hasta que los resultados se encuentren dentro del límite de visualización del sistema.

En la página de resultados de la búsqueda, se muestran los 10,000 resultados más recientes. Puedes filtrar y refinar los resultados de la búsqueda para mostrar los resultados más antiguos, como alternativa a modificar y volver a ejecutar la búsqueda.

Limita los resultados

Puedes limitar los resultados de la búsqueda agregando la palabra clave limit con la cantidad máxima de resultados de la búsqueda que deseas mostrar. Esto es útil para generar vistas previas rápidas de los datos, optimizar el rendimiento o cuando solo necesitas un subconjunto de los resultados.

Por ejemplo, si agregas lo siguiente a tu búsqueda, se limitarán los resultados a un máximo de 25:

limit: 25

Cómo buscar campos agrupados

Los campos agrupados son alias de grupos de campos de UDM relacionados. Puedes usarlos para consultar varios campos de UDM al mismo tiempo sin tener que escribir cada campo de forma individual.

En el siguiente ejemplo, se muestra cómo ingresar una consulta para que coincida con los campos comunes del UDM que podrían contener la dirección IP especificada:

ip = "1.2.3.4"

Puedes hacer coincidir un campo agrupado con una expresión regular y con el operador nocase. También se admiten las listas de referencias. Los campos agrupados también se pueden usar en combinación con los campos de UDM normales, como se muestra en el siguiente ejemplo:

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

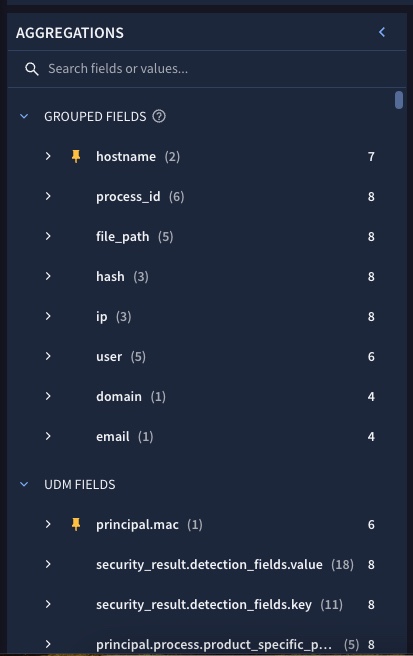

Los campos agrupados tienen una sección independiente en Aggregations.

Tipos de campos de UDM agrupados

Puedes realizar búsquedas en todos los siguientes campos de UDM agrupados:

| Nombre del campo agrupado | Campos de UDM asociados |

| dominio | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| correo electrónico | intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| hash | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| Nombre de host | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| espacio de nombres | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| usuario | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

Cómo encontrar un campo de UDM para la búsqueda

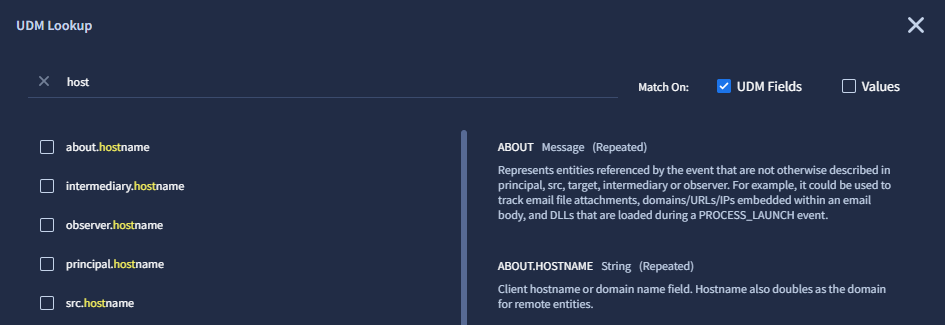

Cuando escribes una búsqueda, es posible que no sepas qué campo de UDM incluir. La búsqueda de UDM te permite encontrar rápidamente el nombre de un campo de UDM que contiene una cadena de texto en el nombre o que almacena un valor de cadena específico. La función UDM Lookup no está diseñada para buscar otros tipos de datos, como bytes, booleanos o numéricos. Seleccionas uno o más resultados que muestra UDM Lookup y los usas como punto de partida para una búsqueda.

Para usar UDM Lookup, haz lo siguiente:

En la página Search, haz clic en UDM Lookup.

En el diálogo UDM Lookup, selecciona una o más de las siguientes opciones de coincidencia para especificar el alcance de los datos que se buscarán:

Campos de UDM: Busca texto en los nombres de los campos de UDM.

Por ejemplo,

network.dns.questions.nameoprincipal.ipValores: Busca texto en los valores asignados a los campos de UDM.

Por ejemplo,

dnsogoogle.com.

Ingresa o modifica la cadena en el campo Buscar campos/valores de UDM. A medida que escribes, los resultados de la búsqueda aparecen en el diálogo.

Los resultados son ligeramente diferentes cuando se busca en Campos de UDM en comparación con Valores:

La búsqueda de una cadena de texto en los nombres de los campos de UDM devuelve una coincidencia exacta que se encuentra en cualquier ubicación del nombre.

Figura 2. Realiza búsquedas dentro de los nombres de los campos de UDM en la Búsqueda de UDM.

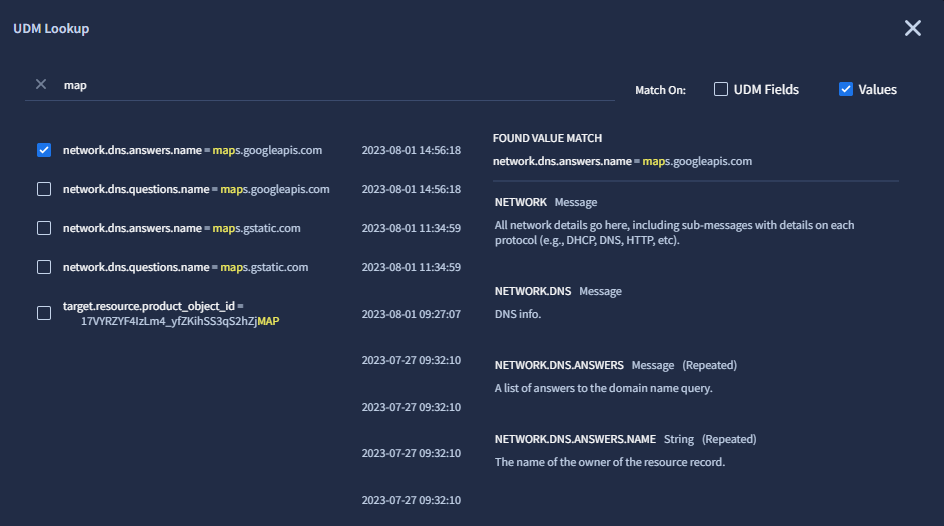

La búsqueda de texto en Valores devuelve resultados de la siguiente manera:

- Si la cadena se encuentra al principio o al final del valor, se destacará en el resultado, junto con el nombre del campo de UDM y la hora de la transferencia de registros.

- Si la cadena de texto se encuentra en otro lugar del valor, el resultado muestra el nombre del campo de UDM y el texto Posible coincidencia de valor.

Figura 3. Busca en Valores en la Búsqueda de UDM.

En la lista de resultados, puedes realizar las siguientes acciones:

Haz clic en el nombre de un campo del UDM para ver su descripción.

Selecciona uno o más resultados haciendo clic en la casilla de verificación a la izquierda del nombre de cada campo de UDM.

Haz clic en el botón Restablecer para anular la selección de todos los campos seleccionados en la lista de resultados.

Para agregar los resultados seleccionados al campo Búsqueda en la página Búsqueda, realiza una de las siguientes acciones:

Haz clic en Agregar a la búsqueda.

Haz clic en Copiar UDM para copiar los resultados seleccionados en el portapapeles. Luego, cierra el diálogo UDM Lookup y pega la cadena de consulta de búsqueda en el campo Search de la página Search.

Google SecOps convierte los resultados seleccionados en una cadena de consulta de búsqueda como el nombre del campo de UDM o un par nombre-valor. Si agregas varios resultados, cada uno se agrega al final de la búsqueda existente en el campo Buscar con el operador

OR.La cadena de consulta agregada varía según el tipo de coincidencia que devuelve UDM Lookup.

Si el resultado coincide con una cadena de texto en el nombre de un campo del UDM, se agrega el nombre completo del campo del UDM a la búsqueda. Por ejemplo:

principal.artifact.network.dhcp.client_hostnameSi el resultado coincide con una cadena de texto al principio o al final de un valor, el par nombre-valor contiene el nombre del campo del UDM y el valor completo en el resultado. A continuación, se incluyen algunos ejemplos:

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

Si el resultado incluye el texto Posible coincidencia de valor, el par nombre-valor contiene el nombre del campo de UDM y una expresión regular que contiene el término de búsqueda. Por ejemplo:

principal.process.file.full_path = /google/ NOCASE

La cadena de búsqueda que genera UDM Lookup sirve como punto de partida para una búsqueda. Edita la Búsqueda en la página Buscar para que se ajuste a tu caso de uso.

Resumen del comportamiento de la búsqueda de UDM

En esta sección, se proporcionan más detalles sobre las capacidades de UDM Lookup.

- La Búsqueda de UDM busca datos transferidos después del 10 de agosto de 2023. No se buscarán los datos que se hayan transferido antes de esta fecha. Devuelve los resultados que se encuentran en los campos de UDM sin enriquecer. No devuelve coincidencias para los campos enriquecidos. Para obtener información sobre los campos enriquecidos y no enriquecidos, consulta Cómo ver eventos en el Visor de eventos.

- Las búsquedas con la Búsqueda de UDM no distinguen mayúsculas de minúsculas. El término

hostnamedevuelve el mismo resultado queHostName. - Los guiones (

-) y los guiones bajos (_) en una cadena de texto de búsqueda se ignoran cuando se buscan Valores. Las cadenas de textodns-lydnsldevuelven el valordns-l. Cuando se buscan Valores, la Búsqueda de UDM no devuelve coincidencias en los siguientes casos:

Coincidencias en los siguientes campos de UDM: metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

Coincidencias en los campos del UDM con una ruta completa que termina en uno de los siguientes valores: .pid

Por ejemplo,target.process.pid..asset_id

Por ejemplo,principal.asset_id..product_specific_process_id

Por ejemplo,principal.process.product_specific_process_id..resource.id

Por ejemplo,principal.resource.id.

Cuando se buscan Valores, la Búsqueda de UDM muestra Posible coincidencia de valor cuando se encuentra una coincidencia en los siguientes casos:

Coincidencias en los siguientes campos de UDM: metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

Coincide con los campos que tienen una ruta completa que termina en uno de los siguientes valores: .command_line

Por ejemplo,principal.process.command_line..file.full_path

Por ejemplo,principal.process.file.full_path..labels.value

Por ejemplo,src.labels.value..registry.registry_key

Por ejemplo,principal.registry.registry_key..url

Por ejemplo,principal.url.

Coincidencias en campos con una ruta de acceso completa que comienza con los siguientes valores: additional.fields.value.

Por ejemplo,additional.fields.value.null_value.

Cómo ver alertas en la búsqueda

Para ver las alertas, haz clic en la pestaña Alertas, que se encuentra junto a la pestaña Eventos, en la esquina superior derecha de la página Búsqueda.

Cómo se muestran las alertas

Google SecOps evalúa los eventos que se muestran en la búsqueda en comparación con los eventos que existen para las alertas en el entorno del cliente. Cuando un evento de búsqueda coincide con un evento presente en una alerta, se muestra en el Cronograma de alertas y en la tabla de Alertas resultante.

Definición de eventos y alertas

Un evento se genera a partir de una fuente de registro sin procesar que se incorpora a Google SecOps y se procesa mediante el proceso de incorporación y normalización de Google SecOps. Se pueden generar varios eventos a partir de un solo registro de fuente de registro sin procesar. Un evento representa un conjunto de puntos de datos relevantes para la seguridad que se generan a partir de ese registro sin procesar.

En la búsqueda, una alerta se define como una detección de regla de YARA-L con las alertas habilitadas. Consulta cómo ejecutar una regla en relación con datos en tiempo real para obtener más información.

Otras fuentes de datos se pueden transferir a Google SecOps como alertas, como las alertas de Crowdstrike Falcon. Estas alertas no aparecen en la búsqueda, a menos que el motor de detección de Google SecOps las procese como una regla de YARA-L.

Los eventos asociados con una o más alertas se marcan con un chip de Alerta en la Cronología de eventos. Si hay varias alertas asociadas a la línea de tiempo, el chip muestra la cantidad de alertas asociadas.

En la línea de tiempo, se muestran las últimas 1,000 alertas recuperadas de los resultados de la búsqueda. Cuando se alcanza el límite de 1,000, no se recuperan más alertas. Para asegurarte de ver todos los resultados pertinentes para tu búsqueda, usa filtros.

Cómo investigar una alerta

Para aprender a usar Gráfico de alertas y Detalles de la alerta para investigar una alerta, sigue los pasos que se describen en Investiga una alerta.

Cómo ver las filas de la tabla de datos en la Búsqueda

Puedes ver las filas de las tablas de datos directamente en la Búsqueda. Cuando usas una tabla de datos en tu búsqueda de YARA-L, los resultados pueden hacer referencia a las filas de la tabla de datos vinculadas a los eventos coincidentes. Estos resultados aparecen en la pestaña Eventos.

Usa el Administrador de columnas en la Búsqueda para elegir qué tabla de datos y columnas mostrar en los resultados.

La búsqueda muestra el estado actual de la tabla de datos y sus filas cuando ves los resultados.

Para obtener más información, consulta Cómo usar tablas de datos.

Cómo usar listas de referencia en las búsquedas

El proceso para aplicar listas de referencia en las Reglas también se puede usar en la búsqueda. Se pueden incluir hasta siete listas en una sola búsqueda. Se admiten todos los tipos de listas de referencia (cadena, expresión regular, CIDR).

Puedes crear listas de cualquier variable que desees hacer un seguimiento.

Por ejemplo, puedes crear una lista de direcciones IP sospechosas:

// Field value exists in reference list principal.ip IN %suspicious_ips

Puedes usar varias listas con AND o OR:

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

Cómo definir mejor los resultados de la búsqueda

Usa las funciones de la página Búsqueda para filtrar y definir mejor los resultados, como alternativa a modificar y volver a ejecutar la búsqueda. Por ejemplo:

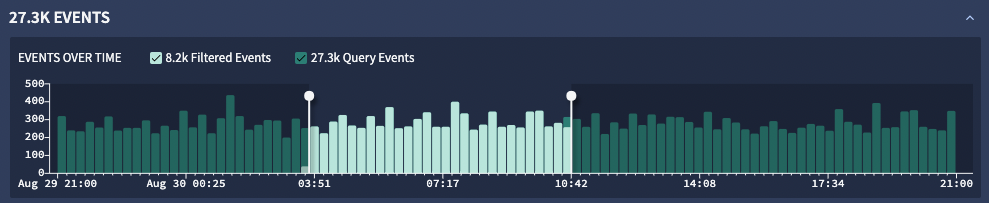

Gráfico de cronogramas

El gráfico de cronogramas proporciona una representación gráfica de la cantidad de eventos y alertas que se producen cada día y que se muestran en la búsqueda actual. Los eventos y las alertas se muestran en el mismo gráfico de cronograma, que está disponible en las pestañas Eventos y Alertas.

El ancho de cada barra depende del intervalo de tiempo buscado. Por ejemplo, cada barra representa 10 minutos cuando la búsqueda abarca 24 horas de datos. Este gráfico se actualiza de forma dinámica a medida que modificas la búsqueda existente.

Ajuste del período

Para ajustar el período del gráfico, mueve los controles deslizantes blancos hacia la izquierda y la derecha hasta que se ajuste el período y se enfoque en el período de interés. A medida que ajustas el intervalo de tiempo, las tablas Campos y valores de UDM y Eventos se actualizan para reflejar la selección actual. También puedes hacer clic en una sola barra del gráfico para enumerar solo los eventos de ese período.

Una vez que ajustes el intervalo, aparecerán las casillas de verificación Filtered Events y Query Events, que te permitirán limitar aún más los tipos de eventos que se muestran.

Figura 4: Gráfico de cronogramas de eventos con controles de intervalo de tiempo.

Ventana Aggregations

En la ventana Aggregations, se muestran los Campos agrupados y los Campos de UDM generados por tu búsqueda de UDM. Los campos agrupados se usan para buscar en varios campos de UDM de un tipo similar.

Un campo agrupado, por ejemplo, ip, namespace o user, es una variable de marcador de posición que agrupa los valores de campos de UDM similares. Por ejemplo, el campo agrupado namespace agrupa todos los valores de los siguientes Campos del UDM: principal.namespace, src.namespace y target.namespace.

Se muestra un recuento de eventos para cada campo agrupado y campo de UDM. El recuento de eventos es la cantidad de registros de eventos que tienen el mismo valor para ese campo.

Los campos Grouped Fields y UDM Fields se ordenan de mayor a menor según el recuento de eventos y, luego, en orden alfabético dentro del mismo recuento de eventos.

Para fijar un campo en la parte superior de la lista Aggregations, haz clic en el ícono mantener Keep del campo.

Figura 5. Las agregaciones ayudan a identificar los valores de alta frecuencia.

Con las agregaciones, puedes acotar aún más tu búsqueda de UDM. Puedes desplazarte por la lista de campos de UDM o buscar campos o valores de UDM específicos con el campo Buscar.

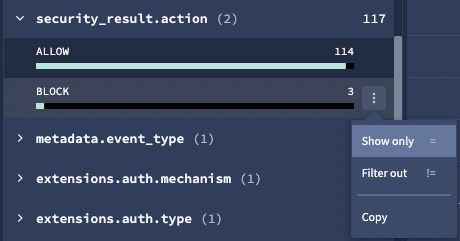

Filtrar campos de agregación

Usa las opciones de filtro para reducir la lista de campos de UDM que se muestran en la lista Agregaciones de la siguiente manera:

Figura 6. Ejemplo de eventos que incluyen el valor del campo del UDM seleccionado.

Selecciona un campo del UDM en la lista Agregaciones para mostrar una lista de Valores para ese campo.

Selecciona un Valor de esa lista y haz clic en el ícono del menú Más more_vert .

Selecciona una de las opciones de filtro:

- Mostrar solo: Solo se muestran los eventos que incluyen el valor del campo de UDM seleccionado.

- Filtrar: Filtra los eventos que incluyen el valor del campo del UDM seleccionado.

- Copiar: Copia el valor del campo de UDM en el portapapeles.

Puedes agregar estos filtros de UDM adicionales al campo Filtrar eventos.

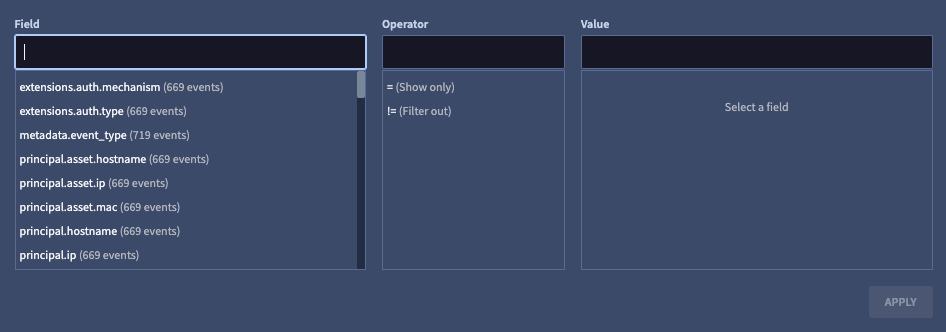

Campo de filtro de eventos

En el campo Filtrar eventos, se muestran los filtros que creaste y te permite aplicarlos al campo Buscar o quitarlos según sea necesario.

Cuando haces clic en Aplicar a la búsqueda y ejecutar, los eventos que se muestran se filtran según los filtros adicionales que se muestran, y se actualiza el campo Búsqueda. La búsqueda se vuelve a ejecutar automáticamente con los mismos parámetros de fecha y hora.

Figura 7. Campo Filtrar eventos

Si haces clic en Agregar filtro, se abrirá una ventana que te permitirá seleccionar campos de UDM adicionales.

Figura 8. Ventana Filter events

Cómo ver las alertas en la tabla de alertas

Para ver las alertas, haz clic en la pestaña Alertas.

Usa Agregaciones para ordenar las alertas por los siguientes criterios:

- Caso

- Nombre

- Prioridad

- Gravedad

- Estado

- Veredicto

Esto te ayuda a enfocarte en las alertas que son más importantes para ti.

Las alertas se muestran en el mismo período que los eventos en la pestaña Eventos. Esto te ayuda a ver la conexión entre los eventos y las alertas.

Si quieres obtener más información sobre una alerta específica, haz clic en ella. Se abrirá una página individual de Detalles de la alerta que contiene información detallada sobre esa alerta.

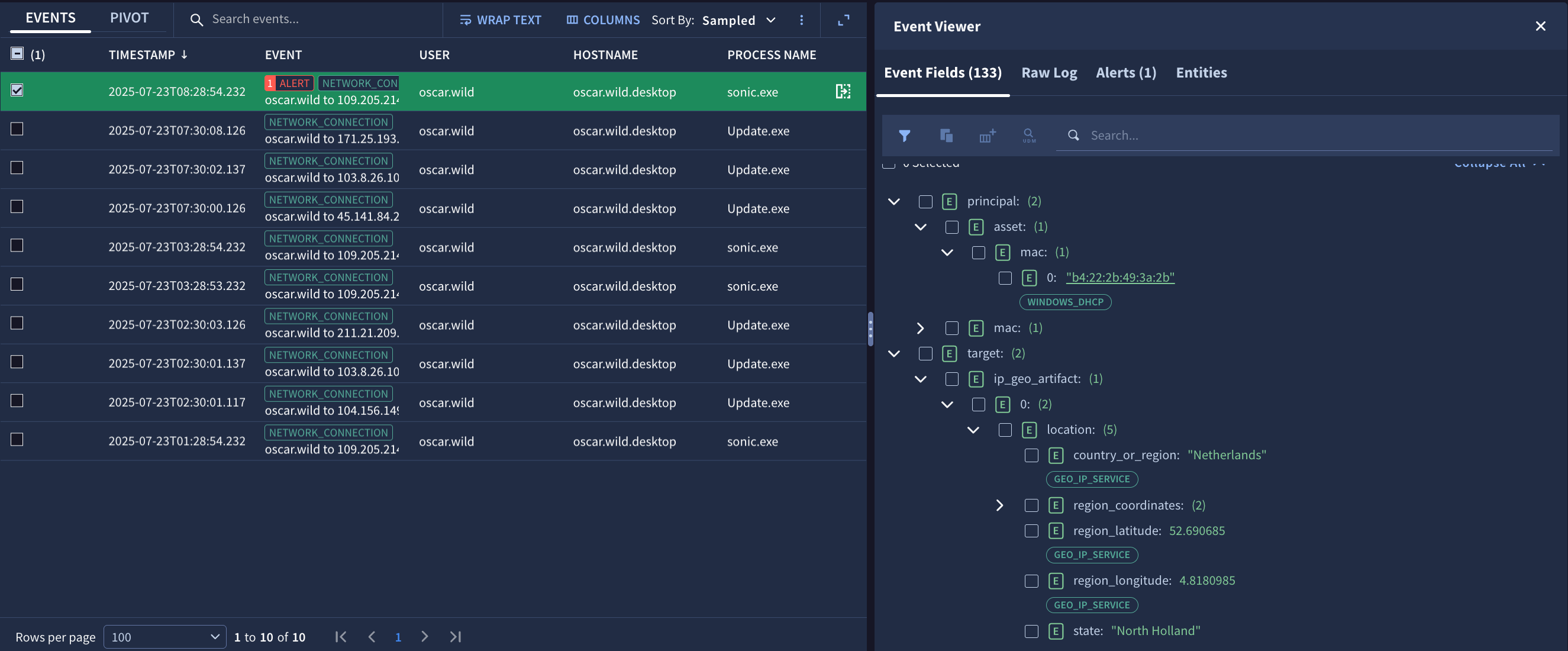

Cómo ver eventos en la tabla de eventos

Todos los filtros y controles afectan la lista de eventos que se muestra en la tabla Events. Haz clic en cualquier evento para abrir el Visor de eventos, en el que puedes ver el registro sin procesar y el registro de UDM correspondiente. Cuando haces clic en el timestamp del evento, puedes navegar a la vista asociada de Activo, Dirección IP, Dominio, Hash o Usuario. También puedes usar el campo Buscar para encontrar un evento específico.

Administra el conjunto de columnas de la tabla de eventos

En esta sección, se describe cómo administrar el conjunto de columnas de la tabla Events.

Para configurar las columnas que se muestran en la tabla Eventos, haz lo siguiente:

- En la parte superior de la tabla Eventos, haz clic en Columnas para abrir el Administrador de columnas.

Configura lo siguiente:

- Haz clic en el filtro para especificar si se deben mostrar las columnas no aplicables.

- Haz clic en el botón de activación Mostrar seleccionadas para mostrar solo las columnas seleccionadas en la pestaña Columnas de eventos.

- En la pestaña Columnas de eventos, selecciona campos de las siguientes secciones contraíbles:

- Campos rápidos: Usa los campos rápidos para agregar rápidamente el campo de UDM más pertinente para ese tipo de datos. Selecciona un tipo de datos (por ejemplo, Nombre de host) para que el campo de UDM más predominante en ese tipo de datos se agregue como una columna (por ejemplo, udm.principal.hostname).

- Campos agrupados: Explora los campos de UDM relacionados. Usa los campos agrupados para encontrar campos agrupados por categoría.

- Todos los campos de eventos: Consulta y selecciona la lista completa de campos de eventos.

- Todos los campos de la entidad: Consulta y selecciona en la lista completa de campos de la entidad.

Opcional: Haz clic en Guardar para guardar el conjunto de columnas. Especifica un nombre para el conjunto. Ingresa un nombre para el conjunto de columnas y, luego, vuelve a hacer clic en Guardar.

Cómo cargar un conjunto de columnas guardado

Para cargar un conjunto de columnas guardado, haz lo siguiente:

- En la parte superior de la tabla Eventos, haz clic en Columnas para abrir el Administrador de columnas.

- Selecciona la pestaña Conjuntos de columnas.

- Selecciona el conjunto de columnas que se cargará y haz clic en Aplicar.

Cómo borrar un conjunto de columnas guardado

Para borrar un conjunto de columnas guardado, haz lo siguiente:

- En la parte superior de la tabla Eventos, haz clic en Columnas para abrir el Administrador de columnas.

- Selecciona la pestaña Conjuntos de columnas.

- Selecciona el conjunto de columnas, haz clic en Más > Borrar.

Descarga los eventos mostrados y los registros sin procesar

Puedes descargar los eventos que se muestran, incluidos los registros sin procesar, como un archivo CSV para correlacionar los eventos normalizados del UDM con sus registros de origen.

- Para descargar todos los resultados de la búsqueda (hasta 1 millón de eventos), haz clic en Más y selecciona Descargar como CSV.

La consola muestra la cantidad exacta de eventos incluidos.

Cómo ver eventos en el Visualizador de eventos

Para abrir el Visor de eventos, mantén el puntero sobre un evento en la tabla Eventos y haz clic en el ícono switch_access_2 .

El Visor de eventos incluye las siguientes pestañas:

Pestaña Campos del evento

De forma predeterminada, la pestaña Event Fields muestra los campos de eventos del UDM en una estructura de árbol jerárquica, que se etiqueta como Selected.

Usa la pestaña Event Fields para hacer lo siguiente:

- Consulta la definición de un campo. Mantén el puntero sobre el nombre del campo para ver su definición.

- Fija un campo para acceder a él rápidamente. En la lista Seleccionado, selecciona un campo y haz clic en mantener la fijación.

. Luego, el campo se muestra en la lista Fijados. Los campos permanecen en la lista Seleccionados, y su jerarquía en la Lista fijada se muestra en notación delimitada por puntos con el prefijo

udm(por ejemplo,udm.metadata.event_type). - Agregar a columnas o copiar varios campos Selecciona la casilla de verificación junto a un nodo o campo y, luego, elige Agregar a columnas o Copiar.

Realiza las siguientes acciones:

Filtros: Aplica los siguientes filtros a la lista Seleccionados:

Mostrar campos no enriquecidos

Mostrar campos enriquecidos

Mostrar campos adicionales

Mostrar campos extraídos

Agregar a columnas: Agrega el campo del UDM como una columna.

Copiar: Para copiar los campos y valores de UDM seleccionados en el portapapeles del sistema

Cada campo del UDM está etiquetado con un ícono que indica si contiene datos enriquecidos o no enriquecidos. Las etiquetas de los íconos son las siguientes:

- U: Los campos sin enriquecer contienen valores que se propagan durante el proceso de normalización con datos del registro sin procesar original.

E: Los campos enriquecidos contienen valores que Google SecOps completa para proporcionar contexto adicional sobre los artefactos en el entorno del cliente. Para obtener más información, consulta Enriquece los datos de eventos y entidades con Google SecOps.

En la pantalla de cada campo enriquecido, se pueden mostrar todas las fuentes asociadas. Esta información es útil para la validación y la solución de problemas, y puede ser necesaria para fines de auditoría y cumplimiento. También puedes filtrar los campos según su fuente de enriquecimiento.

Figura 9. Campos de UDM enriquecidos y no enriquecidos en la pestaña Event Fields del Event Viewer, que muestran las fuentes de los campos enriquecidos.

Figura 10: Usa el filtro de la pestaña Event Fields para mostrar u ocultar campos según varios atributos.

Pestaña Registro sin procesar

En la pestaña Registro sin procesar, se muestra el registro sin procesar original en cualquiera de los siguientes formatos:

- Sin procesar

- JSON

- XML

- CSV

- Hex/ASCII

Pestaña Alertas

En la pestaña Alertas, se muestran las alertas asociadas al evento.

Pestaña Entidades

En la pestaña Entidades, se muestran las entidades asociadas al evento.

Haz clic en una entidad para mostrar el diálogo Contexto de la entidad, que puede incluir los siguientes elementos:

- Nombre del recurso

- Primera vez que se vio

- Última vez que se vio

- Direcciones IP

- Direcciones MAC

- Cantidad de alertas

- Recuento de la mayor cantidad de alertas por regla

- Gráfico de barras de alertas a lo largo del tiempo

- Vínculo Abrir IOC y alertas

- Vínculo Ver en la pestaña Alertas

Usa la tabla dinámica para analizar eventos

La tabla dinámica te permite analizar eventos con expresiones y funciones en función de los resultados de la búsqueda.

Completa los siguientes pasos para abrir y configurar la tabla dinámica:

Realiza una búsqueda.

Haz clic en la pestaña Dinámica para abrir la tabla dinámica.

Especifica un valor de Agrupar por para agrupar los eventos según un campo de UDM específico. Puedes mostrar los resultados con la capitalización predeterminada o solo con letras minúsculas. Para ello, selecciona minúsculas en el menú. Esta opción solo está disponible para los campos de cadena. Puedes especificar hasta cinco valores de Agrupar por haciendo clic en Agregar campo.

Si el valor de Agrupar por es uno de los campos de nombre de host, tienes las siguientes opciones de transformación adicionales:

- Dominio de nivel N principal: Elige qué nivel del dominio deseas mostrar.

Por ejemplo, si usas el valor 1, se muestra solo el dominio de nivel superior (como

com,govoedu). Si usas el valor 3, se muestran los siguientes dos niveles de los nombres de dominio (comogoogle.co.uk). - Get Registered Domain: Muestra solo el nombre de dominio registrado (como

google.com,nytimes.com,youtube.com).

Si el valor de Agrupar por es uno de los campos de IP, tienes las siguientes opciones de transformación adicionales:

- Longitud del prefijo CIDR(IP) en bits: Puedes especificar de 1 a 32 para las direcciones IPv4. Para las direcciones IPv6, puedes especificar valores de hasta 128.

Si el valor de Agrupar por incluye una marca de tiempo, tienes las siguientes opciones de transformación adicionales:

- Resolución(tiempo) en milisegundos

- Resolución(tiempo) en segundos

- Resolución(temporal) en minutos

- Resolución(temporal) en horas

- Resolución(tiempo) en días

- Dominio de nivel N principal: Elige qué nivel del dominio deseas mostrar.

Por ejemplo, si usas el valor 1, se muestra solo el dominio de nivel superior (como

Especifica un valor para tu tabla dinámica en la lista de campos de tus resultados. Puedes especificar hasta cinco valores. Después de especificar un campo, debes seleccionar una opción de Resumir. Puedes generar resúmenes con las siguientes opciones:

- ponderada

- count

- count distinct

- Promedio

- stddev

- min

- max

Especifica un valor de Recuento de eventos para devolver la cantidad de eventos identificados para esta búsqueda y tabla dinámica en particular.

Las opciones de Resumir no son compatibles de forma universal con los campos de Agrupar por. Por ejemplo, las opciones sum, average, stddev, min y max solo se pueden aplicar a los campos numéricos. Si intentas asociar una opción de Resumir incompatible con un campo Agrupar por, recibirás un mensaje de error.

Especifica uno o más campos del UDM y selecciona uno o más ordenamientos con la opción Ordenar por.

Cuando termines, haz clic en Aplicar. Los resultados se muestran en la tabla dinámica.

Opcional: Para descargar la tabla dinámica, haz clic en Más y selecciona Descargar como CSV. Si no seleccionaste un pivote, esta opción estará inhabilitada.

Descripción general de las búsquedas guardadas y el historial de búsqueda

Si haces clic en Administrador de búsquedas, podrás recuperar las búsquedas guardadas y ver tu historial de búsqueda. Selecciona una búsqueda guardada para ver información adicional, como el título y la descripción.

Las búsquedas guardadas y el historial de búsqueda tienen las siguientes características:

Se almacena con tu cuenta de Google SecOps.

Solo el usuario individual puede verla y acceder a ella, a menos que uses la función Compartir una búsqueda para compartir tu búsqueda con tu organización.

Cómo guardar una búsqueda

Para guardar una búsqueda, haz lo siguiente:

En la página Búsqueda, haz clic en Más junto a Ejecutar búsqueda y, luego, en Guardar búsqueda para usarla más adelante. Se abrirá el diálogo Administrador de búsqueda. Te recomendamos que le des a tu búsqueda guardada un nombre significativo y una descripción de texto sin formato de lo que estás buscando. También puedes crear una búsqueda nueva desde el cuadro de diálogo Administrador de búsquedas haciendo clic en Agregar. Aquí también se encuentran disponibles las herramientas estándar de edición y completado de UDM.

Opcional: Especifica variables de marcador de posición en el formato

${<variable name>}con el mismo formato que se usa para las variables en YARA-L. Si agregas una variable a una búsqueda, también debes incluir una instrucción para ayudar al usuario a comprender la información que debe ingresar antes de ejecutar la búsqueda. Todas las variables deben completarse con valores antes de ejecutar una búsqueda.Por ejemplo, puedes agregar

metadata.vendor_name = ${vendor_name}a tu búsqueda. Para${vendor_name}, debes agregar una instrucción para los usuarios futuros, comoEnter the name of the vendor for your search. Cada vez que un usuario cargue esta búsqueda en el futuro, se le pedirá que ingrese el nombre del proveedor antes de ejecutar la búsqueda.Cuando termines, haz clic en Guardar cambios.

Para ver las búsquedas guardadas, haz clic en Administrador de búsquedas y, luego, en la pestaña Guardadas.

Cómo recuperar una búsqueda guardada

Para recuperar y ejecutar una búsqueda guardada, haz lo siguiente:

En el diálogo Administrador de búsquedas, selecciona una búsqueda guardada de la lista de la izquierda. Estas búsquedas guardadas se almacenan en tu cuenta de Google SecOps.

Opcional: Para borrar una búsqueda, haz clic en Más y selecciona Borrar búsqueda. Solo puedes borrar las búsquedas que creaste.

Puedes cambiar el nombre de la búsqueda y la descripción. Cuando termines, haz clic en Guardar cambios.

Haz clic en Cargar búsqueda. La búsqueda se carga en el campo de búsqueda principal.

Haz clic en Ejecutar búsqueda para ver los eventos asociados con esta búsqueda.

Cómo recuperar una búsqueda de tu historial de búsqueda

Para recuperar y ejecutar una búsqueda desde tu historial de búsqueda, haz lo siguiente:

En el Administrador de búsqueda, haz clic en Historial.

Selecciona una búsqueda de tu historial de búsqueda. Tu historial de búsqueda se guarda en tu cuenta de Google SecOps. Para borrar una búsqueda, haz clic en Borrar.

Haz clic en Cargar búsqueda. La búsqueda se carga en el campo de búsqueda principal.

Haz clic en Ejecutar búsqueda para ver los eventos asociados con esta búsqueda.

Cómo borrar, inhabilitar o habilitar el historial de búsqueda

Para borrar, inhabilitar o habilitar el historial de búsqueda, haz lo siguiente:

En el Administrador de búsquedas, haz clic en la pestaña Historial.

Haz clic en Más.

Selecciona Borrar historial para borrar el historial de búsqueda.

Haz clic en Inhabilitar historial para inhabilitar el historial de búsqueda. Tienes las siguientes opciones:

Solo inhabilitar: Inhabilita el historial de búsqueda.

Inhabilitar y borrar: Inhabilita el historial de búsqueda y borra el historial de búsqueda guardado.

Si ya inhabilitaste el historial de búsqueda, puedes volver a habilitarlo haciendo clic en Habilitar el historial de búsqueda.

Haz clic en Cerrar para salir del Administrador de búsquedas.

Cómo compartir una búsqueda

Las búsquedas compartidas te permiten compartir búsquedas con tu equipo. En la pestaña Guardadas, puedes compartir o borrar búsquedas. También puedes filtrar tus búsquedas haciendo clic en filter_altFiltro junto a la barra de búsqueda y ordenar las búsquedas por Mostrar todo, Definido por Google SecOps, Creado por mí o Compartido.

No puedes editar una búsqueda compartida que no sea tuya.

- Haz clic en Guardado.

- Haz clic en la búsqueda que quieras compartir.

- Haz clic en Más a la derecha de la búsqueda. Aparecerá un diálogo con la opción para compartir tu búsqueda.

- Haz clic en Compartir con tu organización.

- Aparecerá un diálogo que indica que las personas de tu organización podrán ver tu búsqueda. ¿Confirmas que quieres compartir? Haz clic en Compartir

Si quieres que la búsqueda solo sea visible para ti, haz clic en Más y, luego, en Dejar de compartir. Si dejas de compartirla, solo tú podrás usar esta búsqueda.

Campos de UDM que se pueden o no descargar a CSV desde la plataforma

En las siguientes subsecciones, se muestran los campos de UDM compatibles y no compatibles para la descarga.

Campos disponibles

Puedes descargar los siguientes campos en un archivo CSV desde la plataforma:

usuario

Nombre de host

Nombre del proceso

tipo de evento

timestamp

Registro sin procesar (solo es válido cuando los registros sin procesar están habilitados para el cliente)

Todos los campos que comienzan con

udm.additional

Tipos de campos válidos

Puedes descargar los siguientes tipos de campos en un archivo CSV:

double

float

int32

uint32

int64

uint64

booleano

cadena

enum

bytes

google.protobuf.Timestamp

google.protobuf.Duration

Campos no admitidos

Los campos que comienzan con "udm" (no udm.additional) y cumplen con alguna de las siguientes condiciones no se pueden descargar en formato CSV:

La anidación del campo tiene más de 10 niveles de profundidad en el proto de UDM.

El tipo de datos es Message o Group.

Factores que limitan los resultados de la búsqueda

Cuando realices búsquedas en UDM, los siguientes factores pueden limitar la cantidad de resultados que se muestran:

Total results exceeded 1M: La búsqueda limita los resultados a 1 millón de eventos. Cuando los resultados superan el millón, solo se muestran un millón.

Limita los resultados a menos de 1 millón en la plataforma a través de la configuración de búsqueda: Puedes configurar el conjunto de resultados de búsqueda predeterminado para que muestre menos de 1 millón de resultados, lo que mejora la velocidad de las búsquedas. Si se establece en menos de 1 millón, verás menos resultados. De forma predeterminada, la búsqueda de SecOps limita la cantidad de resultados a 30,000, pero puedes cambiar este valor hasta 1 millón en la configuración de búsqueda de la página Resultados.

Los resultados de la búsqueda se limitan a 10,000: Incluso si tu búsqueda devuelve más de 10,000 resultados, la consola solo muestra los primeros 10,000. Esta limitación de la consola no refleja la cantidad total de resultados posibles.

¿Qué sigue?

Para obtener información sobre cómo usar datos enriquecidos con contexto en la búsqueda, consulta Usa datos enriquecidos con contexto en la búsqueda.

¿Necesitas más ayuda? Obtén respuestas de miembros de la comunidad y profesionales de Google SecOps.