Menggunakan Perlindungan Data Sensitif untuk memindai data BigQuery

Mengetahui lokasi data sensitif Anda sering kali menjadi langkah pertama dalam memastikan bahwa data tersebut diamankan dan dikelola dengan benar. Pengetahuan ini dapat membantu mengurangi risiko pengungkapan detail sensitif, seperti nomor kartu kredit, informasi medis, nomor Jaminan Sosial, nomor surat izin mengemudi, alamat, nama lengkap, dan rahasia perusahaan. Pemindaian data secara berkala juga dapat membantu Anda memenuhi persyaratan kepatuhan dan memastikan kepatuhan pada praktik terbaik seiring perkembangan dan perubahan data. Untuk membantu memenuhi persyaratan kepatuhan, gunakan Perlindungan Data Sensitif untuk memeriksa tabel BigQuery dan membantu melindungi data sensitif Anda.

Ada dua cara untuk memindai data BigQuery Anda:

Pembuatan profil data sensitif. Perlindungan Data Sensitif dapat membuat profil tentang data BigQuery di seluruh organisasi, folder, atau project. Profil data berisi metrik dan metadata tentang tabel Anda serta membantu menentukan lokasi data sensitif dan berisiko tinggi. Perlindungan Data Sensitif melaporkan metrik ini di tingkat project, tabel, dan kolom. Untuk informasi selengkapnya, baca Profil data untuk data BigQuery.

Pemeriksaan on-demand. Perlindungan Data Sensitif dapat melakukan pemeriksaan mendalam pada satu tabel atau subset kolom dan melaporkan temuannya hingga ke tingkat sel. Pemeriksaan semacam ini dapat membantu Anda mengidentifikasi setiap instance jenis data tertentu, seperti lokasi akurat nomor kartu kredit di dalam sel tabel. Anda dapat melakukan pemeriksaan on-demand melalui halaman Perlindungan Data Sensitif di konsolGoogle Cloud , halaman BigQuery di konsol Google Cloud , atau secara terprogram melalui DLP API.

Halaman ini menjelaskan cara melakukan pemeriksaan on-demand melalui halaman BigQuery di konsol Google Cloud .

Sensitive Data Protection adalah layanan terkelola sepenuhnya yang memungkinkan Google Cloud pelanggan mengidentifikasi dan melindungi data sensitif dalam skala besar. Perlindungan Data Sensitif menggunakan lebih dari 150 detektor bawaan untuk mengidentifikasi pola, format, dan checksum. Perlindungan Data Sensitif juga menyediakan serangkaian alat untuk melakukan de-identifikasi data Anda, termasuk penyamaran, tokenisasi, pseudonimisasi, perubahan tanggal, dan lainnya, tanpa mereplikasi data pelanggan.

Untuk mempelajari Perlindungan Data Sensitif lebih lanjut, lihat dokumentasi Perlindungan Data Sensitif.

Sebelum memulai

- Ketahui harga Perlindungan Data Sensitif dan cara memastikan biaya Perlindungan Data Sensitif tetap terkendali.

Pastikan pengguna yang membuat tugas Perlindungan Data Sensitif diberikan peran IAM Perlindungan Data Sensitif bawaan yang sesuai atau izin yang memadai untuk menjalankan tugas Perlindungan Data Sensitif.

Memindai data BigQuery menggunakan konsol Google Cloud

Untuk memindai data BigQuery, buat tugas Perlindungan Data Sensitif yang menganalisis tabel. Anda dapat memindai tabel BigQuery dengan cepat menggunakan opsi Scan with Sensitive Data Protection di konsol BigQuery Google Cloud .

Untuk memindai tabel BigQuery menggunakan Perlindungan Data Sensitif:

Di konsol Google Cloud , buka halaman BigQuery.

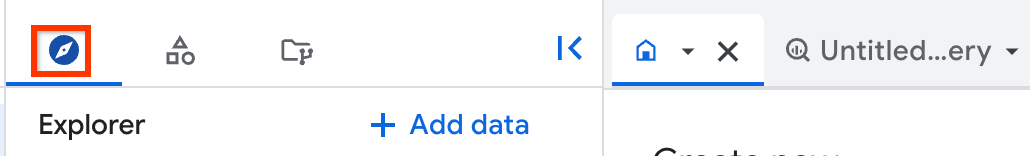

Di panel kiri, klik Explorer:

Jika Anda tidak melihat panel kiri, klik Luaskan panel kiri untuk membuka panel.

Di panel Explorer, luaskan project Anda, klik Set Data, lalu klik set data Anda.

Klik Ringkasan > Tabel, lalu pilih tabel Anda.

Klik Buka > Pindai dengan Sensitive Data Protection. Halaman pembuatan tugas Perlindungan Data Sensitif akan terbuka di tab baru.

Untuk Langkah 1: Pilih data input, masukkan ID tugas. Nilai di bagian Location dihasilkan secara otomatis. Selain itu, bagian Sampling dikonfigurasi otomatis untuk menjalankan pemindaian sampel terhadap data Anda, tetapi Anda dapat menyesuaikan setelan sesuai kebutuhan.

Klik Continue.

Opsional: Untuk Langkah 2: Konfigurasikan deteksi, Anda dapat mengonfigurasi jenis data yang akan ditelusuri, yang disebut

infoTypes.Lakukan salah satu hal berikut:

- Untuk memilih dari daftar

infoTypesbawaan, klik Manage infoTypes. Kemudian, pilih infoTypes yang ingin Anda telusuri. - Untuk menggunakan template pemeriksaan yang sudah ada, di kolom Template name, masukkan nama resource lengkap template.

Untuk informasi selengkapnya tentang

infoTypes, lihat detektor InfoType dan infoType dalam dokumentasi Perlindungan Data Sensitif.- Untuk memilih dari daftar

Klik Continue.

Opsional: Untuk Langkah 3: Tambahkan tindakan, aktifkan Save to BigQuery untuk memublikasikan temuan Perlindungan Data Sensitif ke tabel BigQuery. Jika Anda tidak menyimpan temuan, tugas yang selesai hanya akan berisi statistik tentang jumlah temuan dan

infoTypes-nya. Menyimpan temuan ke BigQuery akan menyimpan detail tentang lokasi presisi dan keyakinan setiap temuan.Opsional: Jika Anda mengaktifkan Save to BigQuery, di bagian Save to BigQuery, masukkan informasi berikut:

- Project ID: project ID tempat hasil Anda disimpan.

- Dataset ID: nama set data yang menyimpan hasil Anda.

- Opsional: Table ID: nama tabel yang menyimpan hasil

Anda. Jika tidak ada ID tabel yang ditentukan, nama default akan ditetapkan ke

tabel baru yang mirip dengan berikut ini:

dlp_googleapis_date_1234567890. Jika Anda menentukan tabel yang sudah ada, temuan akan ditambahkan ke tabel tersebut.

Untuk menyertakan konten aktual yang terdeteksi, aktifkan Include quote.

Klik Continue.

Opsional: Untuk Langkah 4: Jadwalkan, konfigurasikan rentang waktu atau jadwal dengan memilih antara Specify time span atau Create a trigger to run the job on a periodic schedule.

Klik Continue.

Opsional: Di halaman Review, periksa detail tugas Anda. Jika perlu, sesuaikan setelan sebelumnya.

Klik Create.

Setelah tugas Perlindungan Data Sensitif selesai, Anda akan dialihkan ke halaman detail tugas, dan Anda akan diberi tahu melalui email. Anda dapat melihat hasil pemindaian di halaman detail tugas, atau mengklik link ke halaman detail tugas Perlindungan Data Sensitif di email penyelesaian tugas.

Jika Anda memilih untuk memublikasikan temuan Perlindungan Data Sensitif ke BigQuery, pada halaman Job details, klik View Findings in BigQuery untuk membuka tabel di konsol Google Cloud . Anda kemudian dapat membuat kueri pada tabel dan menganalisis temuan Anda. Untuk mengetahui informasi selengkapnya tentang cara membuat kueri hasil di BigQuery, lihat Membuat Kueri temuan Perlindungan Data Sensitif di BigQuery dalam dokumentasi Perlindungan Data Sensitif.

Langkah berikutnya

Pelajari lebih lanjut cara memeriksa BigQuery dan repositori penyimpanan lainnya untuk menemukan data sensitif menggunakan Perlindungan Data Sensitif.

Pelajari lebih lanjut membuat data profil di organisasi, folder, atau project.

Baca postingan blog Identity & Security Memegang kendali data Anda: menggunakan Perlindungan Data Sensitif untuk melakukan de-identifikasi dan meng-obfuscate informasi sensitif.

Jika Anda ingin menyamarkan atau melakukan de-identifikasi data sensitif yang ditemukan oleh pemindaian Perlindungan Data Sensitif, lihat bagian berikut:

- Memeriksa teks untuk melakukan de-identifikasi informasi sensitif

- Melakukan de-identifikasi data sensitif dalam dokumentasi Perlindungan Data Sensitif

- Konsep enkripsi AEAD di GoogleSQL untuk informasi tentang cara mengenkripsi setiap nilai dalam tabel

- Melindungi data dengan kunci Cloud KMS untuk mendapatkan informasi tentang cara membuat dan mengelola kunci enkripsi Anda sendiri di Cloud KMS untuk mengenkripsi tabel BigQuery