Utiliser Sensitive Data Protection pour analyser les données BigQuery

Connaître les emplacements de vos données sensibles est souvent la première action à effectuer pour vous assurer qu'elles sont correctement sécurisées et gérées. Cette information peut réduire le risque d'exposition de détails sensibles tels que les numéros de carte de crédit, les informations médicales, les numéros de sécurité sociale, les numéros de permis de conduire, les adresses, les noms complets et les secrets d'entreprise. Une analyse périodique de vos données peut également vous aider à respecter les exigences de conformité et les bonnes pratiques au fur et à mesure de la croissance et de l'évolution de vos données. Utilisez Sensitive Data Protection pour inspecter vos tables BigQuery et protéger vos données sensibles, tout en répondant aux exigences de conformité.

Deux options s'offrent à vous pour analyser vos données BigQuery :

Profilage de données sensibles. Sensitive Data Protection peut générer des profils sur les données BigQuery au sein d'une organisation, d'un dossier ou d'un projet. Les profils de données contiennent des métriques et des métadonnées relatives à vos tables, et vous permettent de déterminer l'emplacement des données sensibles et à haut risque. Sensitive Data Protection signale ces métriques au niveau du projet, de la table et de la colonne. Pour en savoir plus, consultez la page Profils de données pour les données BigQuery.

Inspection à la demande. Sensitive Data Protection peut effectuer une inspection approfondie sur une seule table ou un sous-ensemble de colonnes, puis signaler ses résultats au niveau de la cellule. Ce type d'inspection peut vous aider à identifier des instances individuelles de types de données spécifiques, telles que l'emplacement précis d'un numéro de carte de crédit dans une cellule de table. Vous pouvez effectuer une inspection à la demande sur la page "Sensitive Data Protection" de la consoleGoogle Cloud , sur la page BigQuery de la console Google Cloud ou de manière programmatique via l'API DLP.

Cette page explique comment effectuer une inspection à la demande sur la page BigQuery de la console Google Cloud .

Sensitive Data Protection est un service entièrement géré qui permet aux clients Google Cloud d'identifier et de protéger les données sensibles à grande échelle. Sensitive Data Protection utilise plus de 150 détecteurs prédéfinis pour identifier les modèles, les formats et les sommes de contrôle. Sensitive Data Protection fournit également un ensemble d'outils permettant d'anonymiser vos données, y compris le masquage, la tokenisation, la pseudonymisation, le décalage de date, etc., sans répliquer les données des clients.

Pour en savoir plus sur Sensitive Data Protection, consultez la documentation sur Sensitive Data Protection.

Avant de commencer

- Familiarisez-vous avec les tarifs de Sensitive Data Protection et découvrez comment maîtriser les coûts liés à Sensitive Data Protection.

Assurez-vous que l'utilisateur qui va créer vos jobs Sensitive Data Protection dispose d'un rôle IAM prédéfini approprié pour Sensitive Data Protection, ou qu'il dispose des autorisations suffisantes pour exécuter des jobs Sensitive Data Protection.

Analyser les données BigQuery à l'aide de la console Google Cloud

Pour analyser des données BigQuery, créez un job Sensitive Data Protection qui analyse une table. Vous pouvez analyser rapidement une table BigQuery à l'aide de l'option Analyser avec Sensitive Data Protection dans la console BigQuery Google Cloud .

Pour analyser une table BigQuery à l'aide de Sensitive Data Protection, procédez comme suit :

Dans la console Google Cloud , accédez à la page "BigQuery".

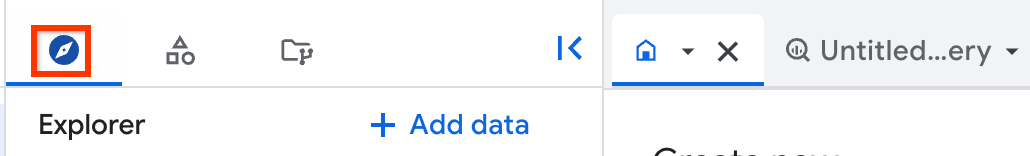

Dans le panneau de gauche, cliquez sur Explorer :

Si le volet de gauche n'apparaît pas, cliquez sur Développer le volet de gauche pour l'ouvrir.

Dans le volet Explorateur, développez votre projet, cliquez sur Ensembles de données, puis sur votre ensemble de données.

Cliquez sur Vue d'ensemble > Tables, puis sélectionnez votre tableau.

Cliquez sur Ouvrir > Analyser avec la protection des données sensibles. La page de création de job Sensitive Data Protection s'ouvre dans un nouvel onglet.

Pour l'étape 1 : Choisir les données d'entrée, saisissez un ID de tâche. Les valeurs de la section Emplacement sont générées automatiquement. De plus, la section Échantillonnage est configurée automatiquement pour exécuter un exemple d'analyse sur vos données, mais vous pouvez ajuster les paramètres si nécessaire.

Cliquez sur Continuer.

Facultatif : pour l'étape 2 : Configurer la détection, vous pouvez configurer les types de données à rechercher, appelés

infoTypes.Effectuez l'une des opérations suivantes :

- Pour effectuer votre sélection dans la liste des

infoTypesprédéfinis, cliquez sur Gérer les infoTypes. Sélectionnez ensuite les infoTypes que vous souhaitez rechercher. - Pour utiliser un modèle d'inspection existant, saisissez le nom complet de la ressource dans le champ Nom du modèle.

Pour plus d'informations sur les

infoTypes, consultez la page InfoTypes et détecteurs d'InfoTypes dans la documentation sur Sensitive Data Protection.- Pour effectuer votre sélection dans la liste des

Cliquez sur Continuer.

Facultatif : pour l'étape 3 : Ajouter des actions, activez l'option Enregistrer dans BigQuery pour publier vos résultats Sensitive Data Protection dans une table BigQuery. Si vous ne stockez pas les résultats, la tâche terminée ne contient que des statistiques sur le nombre de résultats et leurs

infoTypes. L'enregistrement des résultats dans BigQuery conserve des informations détaillées sur l'emplacement exact et la fiabilité de chaque résultat.Facultatif : si vous avez activé l'option Enregistrer dans BigQuery, saisissez les informations suivantes dans la section Enregistrer dans BigQuery :

- ID du projet : identifiant du projet dans lequel vos résultats sont stockés.

- ID de l'ensemble de données : nom de l'ensemble de données qui stocke vos résultats.

- Facultatif : ID de la table : nom de la table qui stocke vos résultats. Si aucun ID de table n'est spécifié, un nom par défaut est attribué à une nouvelle table, comme dans l'exemple suivant :

dlp_googleapis_date_1234567890. Si vous spécifiez un nom de table existante, les résultats y sont ajoutés.

Pour inclure le contenu réel détecté, activez l'option Inclure les guillemets.

Cliquez sur Continuer.

Facultatif : pour l'étape 4 : Programmer, configurez une période ou une programmation en sélectionnant Spécifier la période ou Créer un déclencheur pour exécuter la tâche selon une programmation régulière.

Cliquez sur Continuer.

Facultatif : sur la page Vérifier, examinez les détails de votre tâche. Si nécessaire, ajustez les paramètres précédents.

Cliquez sur Créer.

Une fois le job Sensitive Data Protection terminé, vous êtes redirigé vers la page des informations sur le job, et recevez une notification par e-mail. Vous pouvez afficher les résultats de l'analyse sur la page de détails du job, ou bien cliquer dans l'e-mail de fin de job sur le lien vers la page de détails du job Sensitive Data Protection.

Si vous avez choisi de publier les résultats Sensitive Data Protection dans BigQuery, dans la page Informations sur le job, cliquez sur Afficher les résultats dans BigQuery pour ouvrir la table dans la console Google Cloud . Vous pouvez ensuite interroger la table et analyser vos résultats. Pour en savoir plus sur l'interrogation de vos résultats dans BigQuery, consultez la page Interroger les résultats Sensitive Data Protection dans BigQuery dans la documentation sur Sensitive Data Protection.

Étapes suivantes

Découvrez comment inspecter les données sensibles présentes sur BigQuery et d'autres dépôts de stockage à l'aide de la protection des données sensibles.

Découvrez comment profiler les données d'une organisation, d'un dossier ou d'un projet.

Lisez l'article de blog "Identité et sécurité" Prendre le contrôle de vos données : utiliser Sensitive Data Protection pour anonymiser et obscurcir des informations sensibles.

Consultez les pages suivantes, si vous souhaitez masquer ou anonymiser d'une autre manière des données sensibles détectées par Sensitive Data Protection :

- Inspecter du texte pour supprimer l'identification des informations sensibles

- Anonymiser les données sensibles dans la documentation sur Sensitive Data Protection

- Concepts du chiffrement AEAD en langage GoogleSQL pour plus d'informations sur le chiffrement de valeurs individuelles dans une table

- Protéger des données avec des clés Cloud KMS pour plus d'informations sur la création et la gestion de vos propres clés de chiffrement dans Cloud KMS afin de chiffrer les tables BigQuery