Usa la protección de datos sensibles para analizar datos de BigQuery

Saber dónde están tus datos sensibles es, a menudo, el primer paso para garantizar que se protejan y administren correctamente. Conocer esta información puede ayudar a reducir el riesgo de exponer datos sensibles, como números de tarjetas de crédito, información médica, números de identificación personal, números de licencia de conducir, direcciones, nombres completos y secretos específicos de una empresa. El análisis periódico de tus datos también puede ayudar con los requisitos de cumplimiento y garantizar que se sigan las prácticas recomendadas a medida que los datos aumentan y cambian con el uso. Para satisfacer los requisitos de cumplimiento, usa la protección de datos sensibles para inspeccionar tus tablas de BigQuery y ayudar a proteger tus datos sensibles.

Hay dos maneras de analizar tus datos de BigQuery:

Creación de perfiles de datos sensibles. La protección de datos sensibles puede generar perfiles sobre los datos de BigQuery en una organización, una carpeta o un proyecto. Los perfiles de datos contienen métricas y metadatos sobre tus tablas y te ayudan a determinar dónde residen los datos sensibles y de alto riesgo. La protección de datos sensibles informa estas métricas a nivel de proyecto, tabla y columna. Si deseas obtener más información, consulta Perfiles de datos para datos de BigQuery.

Inspección según demanda. La protección de datos sensibles puede realizar una inspección profunda en una sola tabla o un subconjunto de columnas y, luego, informar sus resultados a nivel de la celda. Este tipo de inspección puede ayudarte a identificar instancias individuales de tipos de datos específicos, como la ubicación precisa de un número de tarjeta de crédito dentro de una celda de la tabla. Puedes realizar una inspección a pedido a través de la página Protección de datos sensibles en la consola deGoogle Cloud , la página BigQuery en la consola de Google Cloud o de manera programática a través de la API de DLP.

En esta página, se describe cómo realizar una inspección a pedido a través de la página de BigQuery en la consola de Google Cloud .

La protección de datos sensibles es un servicio completamente administrado que permite a los Google Cloud clientes identificar y proteger datos sensibles a gran escala. La protección de datos sensibles usa más de 150 detectores predefinidos para identificar patrones, formatos y sumas de comprobación. La protección de datos sensibles también proporciona un conjunto de herramientas para desidentificar los datos, lo que incluye el enmascaramiento, la asignación de token, la seudonimización, el cambio de fecha y más, todo sin replicar los datos del cliente.

Para obtener más información sobre la protección de datos sensibles, consulta la documentación sobre protección de datos sensibles.

Antes de comenzar

- Familiarízate con los precios de la protección de datos sensibles y con cómo controlar los costos de la protección de datos sensibles.

Asegúrate de que el usuario que crea tus trabajos de protección de datos sensibles cuente con un rol de IAM de protección de datos sensibles predefinido adecuado o con permisos suficientes para ejecutar trabajos de protección de datos sensibles

Analiza datos de BigQuery con la consola de Google Cloud

Para analizar datos de BigQuery, crea un trabajo de protección de datos sensibles que analice una tabla. Puedes analizar una tabla de BigQuery rápidamente con la opción Analizar con Sensitive Data Protection en la consola de BigQuery Google Cloud .

Para analizar una tabla de BigQuery con protección de datos sensibles, sigue estos pasos:

En la consola de Google Cloud , ve a la página BigQuery.

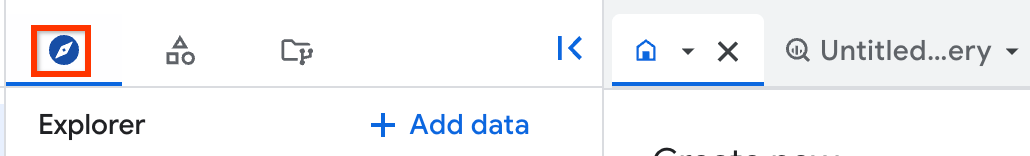

En el panel de la izquierda, haz clic en Explorar:

Si no ves el panel izquierdo, haz clic en Expandir panel izquierdo para abrirlo.

En el panel Explorador, expande tu proyecto, haz clic en Conjuntos de datos y, luego, en tu conjunto de datos.

Haz clic en Resumen > Tablas y, luego, selecciona tu tabla.

Haz clic en Abrir > Analizar con la protección de datos sensibles. Se abrirá la página de creación de trabajos de protección de datos sensibles en una pestaña nueva.

En el Paso 1: Elige los datos de entrada, ingresa un ID de trabajo. Los valores de la sección Ubicación se generan de forma automática. Además, la sección Muestreo se configura de forma automática para ejecutar un análisis de muestra con tus datos, pero puedes ajustar la configuración según sea necesario.

Haz clic en Continuar.

Opcional: En el Paso 2: Configura la detección, puedes establecer los tipos de datos que se deben buscar, llamados

infoTypes.Realice una de las acciones siguientes:

- Para seleccionarlos en la lista de

infoTypespredefinidos, haz clic en Administrar Infotipos. Luego, selecciona los Infotipos que desees buscar. - Para usar una plantilla de inspección existente, en el campo Nombre de la plantilla, ingresa el nombre completo del recurso de la plantilla.

Para obtener más información sobre

infoTypes, consulta Infotipos y detectores de infotipos en la documentación de protección de datos sensibles.- Para seleccionarlos en la lista de

Haz clic en Continuar.

Opcional: En el Paso 3: Agrega acciones, activa Guardar en BigQuery para que los resultados de la protección de datos sensibles se publiquen en una tabla de BigQuery. Si no almacenas los resultados, el trabajo completo solo contiene estadísticas sobre la cantidad de resultados y su

infoTypes. Cuando guardas los resultados en BigQuery, se conserva un registro de los detalles de la ubicación exacta y la confianza de cada resultado individual.Opcional: Si activaste Guardar en BigQuery, en la sección Guardar en BigQuery, ingresa la siguiente información:

- ID del proyecto: Es el ID del proyecto en el que se almacenan tus resultados.

- ID del conjunto de datos: Es el nombre del conjunto de datos en el que se almacenan tus resultados.

- Opcional: ID de la tabla: Es el nombre de la tabla en la que se almacenan tus resultados. Si no especificas un ID de tabla, se asignará un nombre predeterminado a una tabla nueva, similar al siguiente:

dlp_googleapis_date_1234567890. Si especificas una tabla existente, los resultados se agregan a ella.

Para incluir el contenido real que se detectó, activa Incluir cita.

Haz clic en Continuar.

En el Paso 4: Programa, puedes configurar un período o programa si seleccionas Especificar un período o Crear un activador para ejecutar un trabajo de forma periódica.

Haz clic en Continuar.

Opcional: En la página Revisar, puedes examinar los detalles de tu trabajo. Si es necesario, ajusta la configuración anterior.

Haz clic en Crear.

Una vez que se complete el trabajo de protección de datos sensibles, se te redireccionará a la página de detalles del trabajo y recibirás una notificación por correo electrónico. Puedes ver los resultados del análisis en la página de detalles del trabajo o hacer clic en el vínculo a la página de detalles del trabajo de protección de datos sensibles en el correo electrónico de finalización del trabajo.

Si elegiste publicar los resultados de la protección de datos sensibles en BigQuery, en la página Detalles del trabajo, haz clic en Ver los resultados en BigQuery para abrir la tabla en la Google Cloud consola. Luego, puedes consultar la tabla y analizar los resultados. Para obtener más información sobre cómo consultar los resultados en BigQuery, consulta Consulta los resultados de la protección de datos sensibles en BigQuery en la documentación de la protección de datos sensibles.

¿Qué sigue?

Obtén más información sobre cómo inspeccionar BigQuery y otros repositorios de almacenamiento para datos sensibles con la protección de datos sensibles.

Obtén más información sobre cómo crear perfiles de datos en una organización, una carpeta o un proyecto.

Lee la entrada de blog de Identidad y seguridad Toma el control de tus datos: usa la protección de datos sensibles para desidentificar y ofuscar información sensible.

Si deseas ocultar o desidentificar de alguna otra forma los datos sensibles que encontró el análisis de protección de datos sensibles, consulta los siguientes recursos:

- Inspecciona texto para desidentificar información sensible

- Desidentifica datos sensibles, en la documentación de protección de datos sensibles

- Conceptos de encriptación AEAD en GoogleSQL, que brinda información sobre la encriptación de valores individuales dentro de una tabla

- Protege datos con claves de Cloud KMS, que brinda información sobre la creación y la administración de tus propias claves de encriptación en Cloud KMS para encriptar tablas de BigQuery