Membuat dan menyiapkan koneksi resource Cloud

Sebagai administrator BigQuery, Anda dapat membuat koneksi resource Cloud yang memungkinkan analis data melakukan tugas-tugas berikut:

- Membuat kueri data Cloud Storage terstruktur menggunakan tabel BigLake. Tabel BigLake memungkinkan Anda membuat kueri data eksternal dengan delegasi akses.

- Membuat kueri data tidak terstruktur di Cloud Storage menggunakan tabel objek.

- Menerapkan fungsi jarak jauh dengan semua bahasa yang didukung di Cloud Run functions atau Cloud Run.

- Buat kueri data Spanner menggunakan set data eksternal Spanner. Set data eksternal Spanner dengan koneksi resource Cloud memungkinkan Anda membuat kueri sumber data eksternal dengan delegasi akses.

Untuk informasi selengkapnya tentang koneksi, lihat Pengantar koneksi.

Sebelum memulai

Mengaktifkan BigQuery Connection API.

-

Untuk mendapatkan izin yang Anda perlukan guna membuat koneksi Resource Cloud, minta administrator Anda untuk memberi Anda peran IAM berikut:

-

BigQuery Connection Admin (

roles/bigquery.connectionAdmin) di project -

Storage Object Viewer (

roles/storage.objectViewer) di bucket

Untuk mengetahui informasi selengkapnya tentang cara memberikan peran, baca artikel Mengelola akses ke project, folder, dan organisasi.

Anda mungkin juga bisa mendapatkan izin yang diperlukan melalui peran khusus atau peran bawaan lainnya.

Jika Anda ingin membuat kueri data terstruktur menggunakan tabel BigLake berdasarkan Cloud Storage atau data tidak terstruktur menggunakan tabel objek, akun layanan yang terkait dengan koneksi juga harus memiliki peran Storage Viewer (roles/storage.viewer), Storage Object User (roles/storage.objectUser), dan Storage Legacy Bucket Reader (roles/storage.legacyBucketReader) di bucket yang berisi data eksternal.

-

BigQuery Connection Admin (

- Pastikan versi Google Cloud SDK Anda adalah 366.0.0 atau yang lebih baru:

gcloud version

Jika perlu, update Google Cloud SDK.

Pertimbangan lokasi

Saat Anda menggunakan Cloud Storage untuk menyimpan file data, sebaiknya gunakan bucket single-region atau dual-region Cloud Storage untuk performa yang optimal, bukan bucket multi-region.

Membuat koneksi resource Cloud

BigLake menggunakan koneksi untuk mengakses Cloud Storage. Anda dapat menggunakan koneksi ini dengan satu tabel atau sekelompok tabel.

Anda dapat melewati langkah ini jika telah mengonfigurasi koneksi default, atau memiliki peran Admin BigQuery.

Buat koneksi resource Cloud untuk digunakan model jarak jauh, lalu dapatkan akun layanan koneksi. Buat koneksi di lokasi yang sama dengan set data yang Anda buat di langkah sebelumnya.

Pilih salah satu opsi berikut:

Konsol

Buka halaman BigQuery.

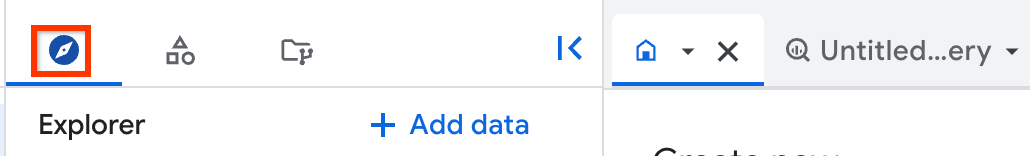

Di panel Penjelajah, klik Tambahkan data:

Dialog Tambahkan data akan terbuka.

Di panel Filter Menurut, di bagian Jenis Sumber Data, pilih Aplikasi Bisnis.

Atau, di kolom Telusuri sumber data, Anda dapat memasukkan

Vertex AI.Di bagian Sumber data unggulan, klik Vertex AI.

Klik kartu solusi Vertex AI Models: BigQuery Federation.

Dalam daftar Connection type, pilih Vertex AI remote models, remote functions, BigLake and Spanner (Cloud Resource).

Di kolom Connection ID, masukkan nama untuk koneksi Anda.

Klik Create connection.

Klik Go to connection.

Di panel Connection info, salin ID akun layanan untuk digunakan di langkah berikutnya.

bq

Di lingkungan command line, buat koneksi:

bq mk --connection --location=REGION --project_id=PROJECT_ID \ --connection_type=CLOUD_RESOURCE CONNECTION_ID

Parameter

--project_idakan mengganti project default.Ganti kode berikut:

REGION: region koneksi AndaPROJECT_ID: Google Cloud project ID AndaCONNECTION_ID: ID untuk koneksi Anda

Saat Anda membuat resource koneksi, BigQuery akan membuat akun layanan sistem unik dan mengaitkannya dengan koneksi.

Pemecahan masalah: Jika Anda mendapatkan error koneksi berikut, update Google Cloud SDK:

Flags parsing error: flag --connection_type=CLOUD_RESOURCE: value should be one of...

Ambil dan salin ID akun layanan untuk digunakan pada langkah berikutnya:

bq show --connection PROJECT_ID.REGION.CONNECTION_ID

Outputnya mirip dengan hal berikut ini:

name properties 1234.REGION.CONNECTION_ID {"serviceAccountId": "connection-1234-9u56h9@gcp-sa-bigquery-condel.iam.gserviceaccount.com"}

Terraform

Gunakan resource google_bigquery_connection.

Untuk melakukan autentikasi ke BigQuery, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk library klien.

Contoh berikut membuat koneksi resource Cloud bernama

my_cloud_resource_connection di region US:

Untuk menerapkan konfigurasi Terraform di project Google Cloud , selesaikan langkah-langkah di bagian berikut.

Menyiapkan Cloud Shell

- Luncurkan Cloud Shell.

-

Tetapkan project Google Cloud default tempat Anda ingin menerapkan konfigurasi Terraform.

Anda hanya perlu menjalankan perintah ini sekali per project, dan dapat dijalankan di direktori mana pun.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Variabel lingkungan akan diganti jika Anda menetapkan nilai eksplisit dalam file konfigurasi Terraform.

Menyiapkan direktori

Setiap file konfigurasi Terraform harus memiliki direktorinya sendiri (juga disebut modul root).

-

Di Cloud Shell, buat direktori dan file baru di dalam direktori tersebut. Nama file harus memiliki

ekstensi

.tf—misalnyamain.tf. Dalam tutorial ini, file ini disebut sebagaimain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Jika mengikuti tutorial, Anda dapat menyalin kode contoh di setiap bagian atau langkah.

Salin kode contoh ke dalam

main.tfyang baru dibuat.Atau, salin kode dari GitHub. Tindakan ini direkomendasikan jika cuplikan Terraform adalah bagian dari solusi menyeluruh.

- Tinjau dan ubah contoh parameter untuk diterapkan pada lingkungan Anda.

- Simpan perubahan Anda.

-

Lakukan inisialisasi Terraform. Anda hanya perlu melakukan ini sekali per direktori.

terraform init

Secara opsional, untuk menggunakan versi penyedia Google terbaru, sertakan opsi

-upgrade:terraform init -upgrade

Menerapkan perubahan

-

Tinjau konfigurasi dan pastikan resource yang akan dibuat atau

diupdate oleh Terraform sesuai yang Anda inginkan:

terraform plan

Koreksi konfigurasi jika diperlukan.

-

Terapkan konfigurasi Terraform dengan menjalankan perintah berikut dan memasukkan

yespada prompt:terraform apply

Tunggu hingga Terraform menampilkan pesan "Apply complete!".

- Buka Google Cloud project Anda untuk melihat hasilnya. Di konsol Google Cloud , buka resource Anda di UI untuk memastikan bahwa Terraform telah membuat atau mengupdatenya.

Memberikan akses ke akun layanan

Untuk membuat fungsi jarak jauh, Anda harus memberikan peran yang diperlukan ke fungsi Cloud Run atau Cloud Run.

Untuk terhubung ke Cloud Storage, Anda harus memberikan akses hanya baca ke Cloud Storage kepada koneksi baru tersebut, sehingga BigQuery dapat mengakses file atas nama pengguna.

Pilih salah satu opsi berikut:

Konsol

Sebaiknya Anda memberikan peran IAM Storage Object Viewer

(roles/storage.objectViewer) ke akun layanan resource koneksi, yang memungkinkan akun layanan mengakses

bucket Cloud Storage.

Buka halaman IAM & Admin.

Klik Grant access.

Dialog Add principals akan terbuka.

Di kolom New principals, masukkan ID akun layanan yang Anda salin sebelumnya.

Di kolom Select a role, pilih Cloud Storage, lalu pilih Storage Object Viewer.

Klik Simpan.

gcloud

Gunakan perintah gcloud storage buckets add-iam-policy-binding:

gcloud storage buckets add-iam-policy-binding gs://BUCKET \ --member=serviceAccount:MEMBER \ --role=roles/storage.objectViewer

Ganti kode berikut:

BUCKET: nama bucket penyimpanan Anda.MEMBER: ID akun layanan yang Anda salin sebelumnya.

Untuk informasi selengkapnya, lihat Menambahkan akun utama ke kebijakan tingkat bucket.

Terraform

Gunakan resource google_bigquery_connection.

Untuk melakukan autentikasi ke BigQuery, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk library klien.

Contoh berikut memberikan akses peran IAM ke akun layanan koneksi resource Cloud:

Untuk menerapkan konfigurasi Terraform di project Google Cloud , selesaikan langkah-langkah di bagian berikut.

Menyiapkan Cloud Shell

- Luncurkan Cloud Shell.

-

Tetapkan project Google Cloud default tempat Anda ingin menerapkan konfigurasi Terraform.

Anda hanya perlu menjalankan perintah ini sekali per project, dan dapat dijalankan di direktori mana pun.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Variabel lingkungan akan diganti jika Anda menetapkan nilai eksplisit dalam file konfigurasi Terraform.

Menyiapkan direktori

Setiap file konfigurasi Terraform harus memiliki direktorinya sendiri (juga disebut modul root).

-

Di Cloud Shell, buat direktori dan file baru di dalam direktori tersebut. Nama file harus memiliki

ekstensi

.tf—misalnyamain.tf. Dalam tutorial ini, file ini disebut sebagaimain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Jika mengikuti tutorial, Anda dapat menyalin kode contoh di setiap bagian atau langkah.

Salin kode contoh ke dalam

main.tfyang baru dibuat.Atau, salin kode dari GitHub. Tindakan ini direkomendasikan jika cuplikan Terraform adalah bagian dari solusi menyeluruh.

- Tinjau dan ubah contoh parameter untuk diterapkan pada lingkungan Anda.

- Simpan perubahan Anda.

-

Lakukan inisialisasi Terraform. Anda hanya perlu melakukan ini sekali per direktori.

terraform init

Secara opsional, untuk menggunakan versi penyedia Google terbaru, sertakan opsi

-upgrade:terraform init -upgrade

Menerapkan perubahan

-

Tinjau konfigurasi dan pastikan resource yang akan dibuat atau

diupdate oleh Terraform sesuai yang Anda inginkan:

terraform plan

Koreksi konfigurasi jika diperlukan.

-

Terapkan konfigurasi Terraform dengan menjalankan perintah berikut dan memasukkan

yespada prompt:terraform apply

Tunggu hingga Terraform menampilkan pesan "Apply complete!".

- Buka Google Cloud project Anda untuk melihat hasilnya. Di konsol Google Cloud , buka resource Anda di UI untuk memastikan bahwa Terraform telah membuat atau mengupdatenya.

Berbagi koneksi dengan pengguna

Anda dapat memberikan peran berikut untuk mengizinkan pengguna membuat kueri data dan mengelola koneksi:

roles/bigquery.connectionUser: memungkinkan pengguna menggunakan koneksi untuk terhubung dengan sumber data eksternal dan menjalankan kueri pada sumber data tersebut.roles/bigquery.connectionAdmin: memungkinkan pengguna mengelola koneksi.

Untuk informasi selengkapnya tentang peran dan izin IAM di BigQuery, baca Peran dan izin bawaan.

Pilih salah satu opsi berikut:

Konsol

Buka halaman BigQuery.

Koneksi dicantumkan dalam project Anda, dalam grup yang disebut Koneksi.

Di panel kiri, klik Explorer:

Jika Anda tidak melihat panel kiri, klik Luaskan panel kiri untuk membuka panel.

Klik project Anda, klik Connections, lalu pilih koneksi.

Di panel Detail, klik Bagikan untuk membagikan koneksi. Kemudian, lakukan hal berikut:

Dalam dialog Izin koneksi, bagikan koneksi dengan akun utama lain dengan menambahkan atau mengedit akun utama.

Klik Simpan.

bq

Anda tidak dapat berbagi koneksi dengan alat command line bq. Untuk berbagi koneksi, gunakan konsol Google Cloud atau metode BigQuery Connections API untuk melakukannya.

API

Gunakan

metode projects.locations.connections.setIAM

di bagian referensi REST API Koneksi BigQuery, dan

berikan instance resource policy.

Java

Sebelum mencoba contoh ini, ikuti petunjuk penyiapan Java di Panduan memulai BigQuery menggunakan library klien. Untuk mengetahui informasi selengkapnya, lihat Dokumentasi referensi BigQuery Java API.

Untuk melakukan autentikasi ke BigQuery, siapkan Kredensial Default Aplikasi. Untuk mengetahui informasi selengkapnya, lihat Menyiapkan autentikasi untuk library klien.

Langkah berikutnya

- Pelajari berbagai jenis koneksi.

- Pelajari cara mengelola koneksi.

- Pelajari tabel BigLake.

- Pelajari cara membuat tabel BigLake.

- Pelajari cara mengupgrade tabel eksternal ke tabel BigLake.

- Pelajari tabel objek dan cara membuatnya.

- Pelajari cara menerapkan fungsi jarak jauh.

- Pelajari cara membuat set data eksternal Spanner.