Puoi creare un cluster di failover utilizzando Windows Server sulla piattaforma Google Cloud (GCP). Un gruppo di server lavora insieme per fornire una maggiore affidabilità (HA) per le tue applicazioni Windows. Se un nodo del cluster non funziona, un altro nodo può assumere il controllo dell'esecuzione del software. Puoi configurare il failover in modo che si verifichi automaticamente, che è la configurazione consueta, oppure puoi attivare manualmente un failover.

Questo tutorial presuppone che tu abbia dimestichezza con il clustering di failover, Active Directory (AD) e l'amministrazione di Windows Server.

Per una breve panoramica del networking in Google Cloud, consulta Google Cloud per professionisti dei data center: networking.

Architettura

Questo tutorial illustra come creare un cluster di failover di esempio su Compute Engine. Il sistema di esempio contiene i seguenti due server:

- Un'istanza VM Compute Engine principale che esegue Windows Server 2016 nella zona

a. - Una seconda istanza, configurata in modo da corrispondere all'istanza principale nella zona

b.

Inoltre, esegui il deployment di un controller di dominio AD, che per questo tutorial ha le seguenti finalità:

- Fornisce un dominio Windows.

- Risolve i nomi host in indirizzi IP.

- Ospita il controllo di condivisione file che funge da terzo "voto" per ottenere il quorum richiesto per il cluster.

Puoi creare il domain controller in qualsiasi zona. Questo tutorial utilizza la zona c.

In un sistema di produzione, puoi ospitare il controllo di condivisione file altrove e non

hai bisogno di un sistema AD separato solo per supportare il cluster di failover. Consulta

Passaggi successivi

per i link agli articoli sull'utilizzo di AD su Google Cloud.

I due server che utilizzerai per eseguire il deployment del cluster di failover si trovano in zone diverse per garantire che ogni server si trovi su una macchina fisica diversa e per proteggerti dall'improbabile possibilità di un guasto zonale.

Il seguente diagramma descrive l'architettura di cui esegui il deployment seguendo questo tutorial.

Opzioni di spazio di archiviazione condiviso

Questo tutorial non illustra la configurazione di un file server per lo spazio di archiviazione condiviso ad alta affidabilità.

Google Cloud supporta più soluzioni di spazio di archiviazione condiviso che puoi utilizzare con il clustering di failover di Windows Server, tra cui:

Per informazioni su altre possibili soluzioni di spazio di archiviazione condiviso, vedi:

Comprendere il routing di rete

Quando si verifica il failover del cluster, le richieste devono essere inviate al nodo appena attivato. La tecnologia di clustering gestisce normalmente il routing utilizzando il protocollo di risoluzione degli indirizzi (ARP), che associa gli indirizzi IP agli indirizzi MAC. In Google Cloud, il sistema Virtual Private Cloud (VPC) utilizza il networking software-defined, che non sfrutta gli indirizzi MAC. Ciò significa che le modifiche trasmesse dall'ARP non influiscono affatto sul routing. Per far funzionare il routing, il cluster richiede un aiuto a livello di software dal bilanciatore del carico interno.

In genere, il bilanciamento del carico interno distribuisce il traffico di rete in entrata tra più istanze di backend interne al VPC per condividere il carico. Per il clustering di failover, utilizzi invece il bilanciamento del carico interno per instradare tutto il traffico a una sola istanza: il nodo del cluster attualmente attivo. Ecco come il bilanciamento del carico interno rileva il nodo corretto:

- Ogni istanza VM esegue un'istanza di agente Compute Engine che fornisce il supporto per il clustering di failover di Windows. L'agente tiene traccia degli indirizzi IP per l'istanza VM.

- Il frontend del bilanciatore del carico fornisce l'indirizzo IP per il traffico in entrata all'applicazione.

- Il backend del bilanciatore del carico fornisce un controllo di integrità. Il processo di controllo di integrità invia periodicamente un ping all'agente su ogni nodo del cluster utilizzando l'indirizzo IP fisso dell'istanza VM tramite una determinata porta. La porta predefinita è 59998.

- Il controllo di integrità include l'indirizzo IP dell'applicazione come payload nella richiesta.

- L'agente confronta l'indirizzo IP nella richiesta con l'elenco degli indirizzi IP per la VM host. Se l'agente trova una corrispondenza, risponde con un valore di 1. In caso contrario, risponde con 0.

- Il bilanciatore del carico contrassegna come integra qualsiasi VM che supera il controllo di integrità. In un dato momento, solo una VM supera il controllo di integrità perché solo una VM ha l'indirizzo IP per il workload.

Che cosa succede durante un failover

Quando si verifica un failover nel cluster, vengono apportate le seguenti modifiche:

- Il clustering di failover di Windows modifica lo stato del nodo attivo per indicare che si è verificato un errore.

- Il clustering di failover sposta le risorse e i ruoli del cluster dal nodo in stato di errore al nodo migliore, come definito dal quorum. Questa azione include lo spostamento degli indirizzi IP associati.

- Il clustering di failover trasmette pacchetti ARP per notificare ai router di rete basati su hardware che gli indirizzi IP sono stati spostati. Per questo scenario, il networking di Google Cloud ignora questi pacchetti.

- Dopo lo spostamento, l'agente di Compute Engine sulla VM del nodo in stato di errore cambia la risposta al controllo di integrità da 1 a 0, perché la VM non ospita più l'indirizzo IP specificato nella richiesta.

- Analogamente, l'agente di Compute Engine sulla VM per il nodo appena attivato cambia la risposta al controllo di integrità da 0 a 1.

- Il bilanciatore del carico interno interrompe l'instradamento del traffico verso il nodo in stato di errore e lo instrada al nodo appena attivato.

In sintesi

Ora che hai esaminato alcuni concetti, ecco dei dettagli da notare sul diagramma dell'architettura:

- L'agente di Compute Engine per la VM denominata

wsfc-2risponde al controllo di integrità con il valore 1, a indicare che si tratta del nodo del cluster attivo. Perwsfc-1, la risposta è 0. - Il bilanciatore del carico instrada le richieste a

wsfc-2, come indicato dalla freccia. - Sia il bilanciatore del carico sia

wsfc-2hanno l'indirizzo IP10.0.0.9. Per il bilanciatore del carico, si tratta dell'indirizzo IP di frontend specificato. Per la VM, si tratta dell'indirizzo IP dell'applicazione. Il cluster di failover imposta questo indirizzo IP sul nodo attualmente attivo. - Il cluster di failover e

wsfc-2hanno entrambi l'indirizzo IP10.0.0.8. La VM ha questo indirizzo IP perché al momento ospita le risorse del cluster.

Consigli per seguire questo tutorial

Questo tutorial prevede molti passaggi. A volte ti viene chiesto di seguire i passaggi descritti in documenti esterni, come la documentazione di Microsoft. Non perderti le note in questo documento che forniscono informazioni specifiche per seguire i passaggi esterni.

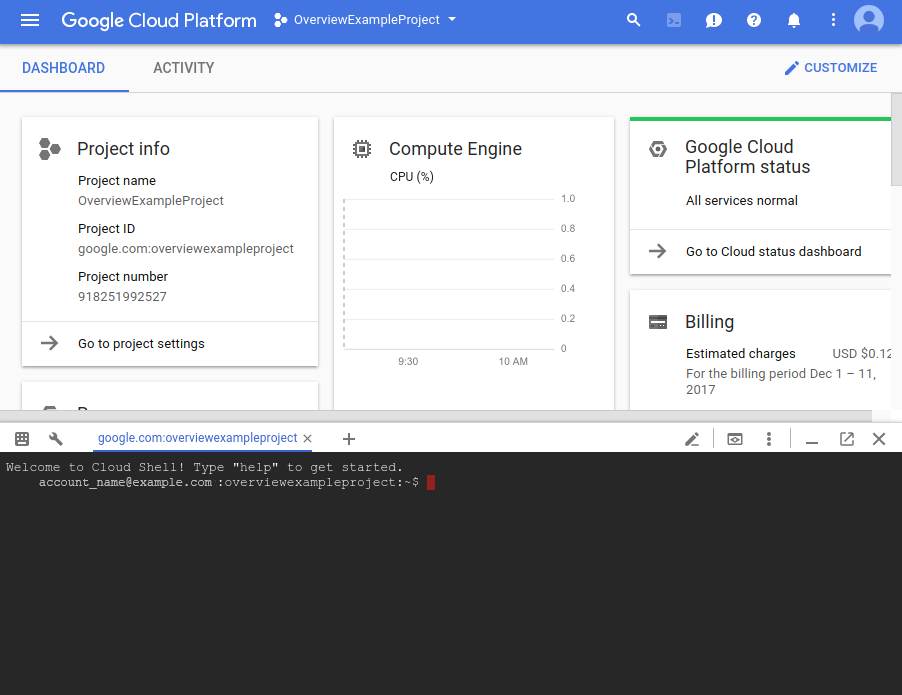

Questo tutorial utilizza Cloud Shell nella console Google Cloud . Sebbene sia possibile utilizzare l'interfaccia utente della console Google Cloud o gcloud CLI per configurare il clustering di failover, questo tutorial utilizza principalmente Cloud Shell per semplificare la procedura. Questo approccio ti consente di completare il tutorial più rapidamente. Se più appropriato, alcuni passaggi utilizzano la console Google Cloud .

Ti consigliamo di acquisire snapshot dei dischi permanenti di Compute Engine durante l'operazione. Se qualcosa va storto, puoi utilizzare uno snapshot per evitare di dover ricominciare da capo. Questo tutorial suggerisce i momenti migliori per acquisire gli snapshot.

Se noti che le cose non funzionano come previsto, potresti trovare istruzioni nella sezione che stai leggendo. In caso contrario, consulta la sezione Risoluzione dei problemi.

Obiettivi

- Creare una rete.

- Installare Windows Server 2016 su due VM Compute Engine.

- Installare e configurare Active Directory su una terza istanza di Windows Server.

- Configurare il cluster di failover, incluso un controllo di condivisione file per il quorum e un ruolo per il workload.

- Configurare il bilanciatore del carico interno.

- Testare l'operazione di failover per verificare che il cluster funzioni.

Costi

Questo tutorial utilizza immagini Compute Engine che includono licenze Windows Server. Ciò significa che il costo per eseguire questo tutorial può essere elevato se lasci in esecuzione le VM. Ti consigliamo di arrestare le VM quando non le utilizzi.

Consulta il Calcolatore prezzi per una stima dei costi per completare questo tutorial.

Prima di iniziare

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Compute Engine API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Compute Engine API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Avvia un'istanza di Cloud Shell.

Vai a Cloud Shell

Creazione della rete

Il cluster richiede una rete personalizzata. Utilizza il VPC per creare una rete personalizzata e

una subnet eseguendo i comandi gcloud in Cloud Shell.

Crea la rete:

gcloud compute networks create wsfcnet --subnet-mode customIl nome della rete che hai creato è

wsfcnet.Crea una subnet. Sostituisci

[YOUR_REGION]con una regione Google Cloud nelle vicinanze:gcloud compute networks subnets create wsfcnetsub1 --network wsfcnet --region [YOUR_REGION] --range 10.0.0.0/16Il nome della subnet che hai creato è

wsfcnetsub1.

Tieni presente che

l'intervallo CIDR

per gli indirizzi IP in questa subnet è 10.0.0.0/16. Questo è un intervallo

di esempio utilizzato per questo tutorial. Nei sistemi di produzione, collabora con gli amministratori di

rete per allocare intervalli appropriati per gli indirizzi IP dei

sistemi.

Crea regole firewall

Per impostazione predefinita, la rete è chiusa al traffico esterno. Devi aprire le porte nel

firewall per consentire le connessioni remote ai server. Utilizza i comandi gcloud

in Cloud Shell per creare le regole.

Per questo tutorial, apri la porta 3389 sulla rete principale per attivare le connessioni RDP. Nel comando seguente, sostituisci

[YOUR_IPv4_ADDRESS]con l'indirizzo IP del computer che utilizzi per connetterti alle istanze VM. In un sistema di produzione, puoi fornire un intervallo di indirizzi IP o una serie di indirizzi.gcloud compute firewall-rules create allow-rdp --network wsfcnet --allow tcp:3389 --source-ranges [YOUR_IPv4_ADDRESS]Nella subnet, consenti tutti i protocolli su tutte le porte per permettere ai server di comunicare tra loro. Nei sistemi di produzione, valuta la possibilità di aprire solo porte specifiche, in base alle esigenze.

gcloud compute firewall-rules create allow-all-subnet --network wsfcnet --allow all --source-ranges 10.0.0.0/16Tieni presente che il valore

source-rangescorrisponde all'intervallo CIDR utilizzato per creare la subnet.Visualizza le regole firewall:

gcloud compute firewall-rules listDovresti vedere un output simile al seguente:

NAME NETWORK DIRECTION PRIORITY ALLOW DENY DISABLED allow-all-subnet wsfcnet INGRESS 1000 all False allow-rdp wsfcnet INGRESS 1000 tcp:3389 False

Abilitazione del clustering di failover in Compute Engine

Per abilitare il clustering di failover nell'agente di Compute Engine,

devi aggiungere il flag enable-wsfc=true alle definizioni delle VM

specificandolo come metadati personalizzati per la VM o creando un

file di configurazione su ogni VM, come descritto nella documentazione di

Compute Engine.

Questo tutorial definisce il flag come metadati personalizzati al momento della creazione delle VM, come

spiegato nella sezione successiva. Il tutorial si basa anche sul comportamento

predefinito per wsfc-addrs e wsfc-agent-port, quindi non è necessario impostare

questi valori.

Creazione dei server

A questo punto, crea i tre server. Utilizza il comando gcloud in Cloud Shell.

Crea il primo server nodo del cluster

Crea una nuova istanza Compute Engine. Configura l'istanza come segue:

- Assegna all'istanza il nome

wsfc-1. - Imposta il flag

--zonesu una zona comoda vicino a te. Ad esempio,us-central1-a. - Imposta il flag

--machine-typesun1-standard-2. - Imposta il flag

--image-projectsuwindows-cloud. - Imposta il flag

--image-familysuwindows-2016. - Imposta il flag

--scopessuhttps://www.googleapis.com/auth/compute. - Imposta il flag

--can-ip-forwardper attivare l'IP forwarding. - Imposta il flag

--private-network-ipsu10.0.0.4. - Imposta la rete su

wsfcnete la subnet suwsfcnetsub1. - Utilizza il parametro

--metadataper impostareenable-wsfc=true.

Esegui il seguente comando, sostituendo [YOUR_ZONE_1] con il nome

della tua prima zona:

gcloud compute instances create wsfc-1 --zone [YOUR_ZONE_1] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.4 --network wsfcnet --subnet wsfcnetsub1 --metadata enable-wsfc=true

Crea il secondo server nodo del cluster

Per il secondo server, segui gli stessi passaggi, ad eccezione di quanto segue:

- Assegna all'istanza il nome:

wsfc-2. - Imposta il flag

--zonesu una zona diversa da quella utilizzata per il primo server. Ad esempio,us-central1-b. - Imposta il flag

--private-network-ipsu10.0.0.5.

Sostituisci [YOUR_ZONE_2] con il nome della seconda zona:

gcloud compute instances create wsfc-2 --zone [YOUR_ZONE_2] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.5 --network wsfcnet --subnet wsfcnetsub1 --metadata enable-wsfc=true

Crea il terzo server per Active Directory

Per il domain controller, segui gli stessi passaggi, ad eccezione di quanto segue:

- Assegna all'istanza il nome:

wsfc-dc. - Imposta il flag

--zonesu una zona diversa da quella utilizzata per gli altri server. Ad esempio,us-central1-c. - Imposta il flag

--private-network-ipsu10.0.0.6. - Ometti

--metadata enable-wsfc=true.

Sostituisci [YOUR_ZONE_3] con il nome della tua zona:

gcloud compute instances create wsfc-dc --zone [YOUR_ZONE_3] --machine-type n1-standard-2 --image-project windows-cloud --image-family windows-2016 --scopes https://www.googleapis.com/auth/compute --can-ip-forward --private-network-ip 10.0.0.6 --network wsfcnet --subnet wsfcnetsub1

Visualizza le istanze

Puoi visualizzare i dettagli delle istanze che hai creato.

gcloud compute instances list

Vedrai un output simile al seguente:

NAME ZONE MACHINE_TYPE PREEMPTIBLE INTERNAL_IP EXTERNAL_IP STATUS wsfc-1 us-central1-a n1-standard-2 10.0.0.4 35.203.131.133 RUNNING wsfc-2 us-central1-b n1-standard-2 10.0.0.5 35.203.130.194 RUNNING wsfc-dc us-central1-c n1-standard-2 10.0.0.6 35.197.27.2 RUNNING

Connessione alle VM

Per connetterti a una VM basata su Windows, devi prima generare una password per la VM. A questo punto, puoi connetterti alla VM utilizzando RDP.

Generazione di password

Nella console Google Cloud , vai alla pagina Istanze VM.

Fai clic sul nome dell'istanza VM per cui hai bisogno di una nuova password.

Nella pagina dei dettagli dell'istanza, fai clic sul pulsante Imposta password di Windows. Viene generata una password. Copia la password e conservala in un luogo sicuro.

Connessione tramite RDP

La documentazione di Compute Engine fornisce dettagli su come connettersi alle istanze VM Windows utilizzando RDP. Puoi:

- Utilizzare un client esistente.

- Aggiungere un plug-in RDP di Chrome al browser, quindi connetterti tramite la consoleGoogle Cloud .

Ogni volta che questo tutorial ti chiede di connetterti a un'istanza Windows, utilizza la connessione RDP che preferisci.

Configurazione del networking di Windows

Gli indirizzi IP interni che hai assegnato durante la creazione delle VM sono statici. Per assicurarti che Windows tratti gli indirizzi IP come statici, devi aggiungerli, insieme agli indirizzi IP del gateway predefinito e del server DNS, alla configurazione del networking di Windows Server.

Utilizza RDP per connetterti a wsfc-1, wsfc-2 e wsfc-dc

e ripeti i seguenti passaggi per ogni istanza:

- In Server Manager, seleziona Server locale nel riquadro a sinistra.

- Nella voce Ethernet del riquadro Proprietà, fai clic su Indirizzo IPv4 assegnato da DHCP, IPv6 abilitato.

- Fai clic con il tasto destro del mouse su Ethernet e seleziona Proprietà.

- Fai doppio clic su Internet Protocol versione 4 (TCP/IPv4).

- Seleziona Utilizza il seguente indirizzo IP.

Inserisci l'indirizzo IP interno che hai assegnato alla VM quando l'hai creata.

- Per

wsfc-1, inserisci "10.0.0.4". - Per

wsfc-2, inserisci "10.0.0.5". - Per

wsfc-dc, inserisci "10.0.0.6".

- Per

In Subnet mask, inserisci "255.255.0.0".

In Gateway predefinito, inserisci

10.0.0.1, l'indirizzo IP che è stato prenotato automaticamente per il gateway predefinito quando hai creato la subnetwsfcnetsub1.L'indirizzo IP del gateway predefinito è sempre il secondo indirizzo nell'intervallo IP principale di una subnet. Consulta Indirizzi inutilizzabili negli intervalli di subnet IPv4.

Solo per

wsfc-1ewsfc-2:Fai clic su Utilizza i seguenti indirizzi server DNS.

In Server DNS preferito, inserisci "10.0.0.6".

Chiudi tutte le finestre di dialogo.

Perderai la connettività RDP perché queste modifiche reimpostano l'adattatore di rete virtuale per l'istanza VM.

Chiudi la sessione RDP e ricollegati all'istanza. Se una finestra di dialogo del passaggio precedente è ancora aperta, chiudila.

Nella sezione delle proprietà del server locale, verifica che l'impostazione Ethernet rifletta l'indirizzo IP del server locale (

10.0.0.4,10.0.0.5,o10.0.0.6). In caso contrario, riapri la finestra di dialogo Internet Protocol versione 4 (TCP/IPv4) e aggiorna l'impostazione.

È un buon momento per acquisire snapshot di wsfc-1 e wsfc-2.

Configurazione di Active Directory

Ora configura il domain controller.

- Utilizza RDP per connetterti al server denominato

wsfc-dc. - Utilizzando l'app desktop Gestione computer di Windows, imposta una password per l'account amministratore locale.

- Attiva l'account amministratore locale.

Segui i passaggi descritti nelle istruzioni di Microsoft riportate di seguito per configurare il domain controller, tenendo conto di queste note aggiuntive. Puoi utilizzare i valori predefiniti per la maggior parte delle impostazioni.

- Seleziona la casella di controllo del ruolo Server DNS. Questo passaggio non è specificato nelle istruzioni.

- Seleziona la casella di controllo Riavvia automaticamente il server di destinazione se necessario.

- Promuovi il file server a domain controller.

- Durante il passaggio Aggiungi una nuova foresta, assegna al dominio il nome "WSFC.TEST".

- Imposta il nome di dominio NetBIOS su "WSFC" (il valore predefinito).

È un buon momento per acquisire uno snapshot di wsfc-dc.

Crea l'account utente di dominio

Il riavvio di wsfc-dc potrebbe richiedere del tempo. Prima di unire i server al

dominio, utilizza RDP per accedere a wsfc-dc e verificare che il domain controller

sia in esecuzione.

È necessario un utente di un dominio con privilegi amministrativi per i server del cluster. Segui questi passaggi:

- Sul domain controller (

wsfc-dc), fai clic su Avvia e poi digita dsa per trovare e aprire l'app Utenti e computer di Active Directory. - Fai clic con il tasto destro del mouse su WSFC.TEST, posiziona il puntatore del mouse su Nuovo e poi fai clic su Utente.

- Per Nome completo e Nome accesso utente, inserisci

cluster-admin. - Fai clic su Avanti.

- Inserisci la password e la password di conferma per l'utente. Seleziona le opzioni per le password nella finestra di dialogo. Ad esempio, puoi impostare la password in modo che non scada mai.

- Conferma le impostazioni e poi fai clic su Fine.

Imposta

cluster-admincome amministratore suwsfc-dc:- Fai clic con il tasto destro del mouse su

cluster-admine seleziona Aggiungi a un gruppo. - Digita Amministratori e fai clic su Ok.

- Fai clic con il tasto destro del mouse su

Questo tutorial utilizza l'account WSFC.TEST\cluster-admin come account

amministratore ogni volta che è necessario. In un sistema di produzione, segui

le tue consuete best practice di sicurezza per l'allocazione di account e autorizzazioni. Per ulteriori

informazioni, consulta la

Panoramica degli account Active Directory necessari per un cluster di failover.

Unisci i server al dominio

Aggiungi i due server nodo del cluster al dominio WSFC.TEST. Esegui i

seguenti passaggi su ciascun server nodo del cluster (wsfc-1 e wsfc-2):

- In Server Manager > Server locale, nel riquadro Proprietà, fai clic su GRUPPO DI LAVORO.

- Fai clic su Cambia.

- Seleziona Dominio e inserisci "WSFC.TEST".

- Fai clic su Ok.

- Fornisci le credenziali per unire

WSFC.TEST\cluster-adminal dominio. - Fai clic su Ok.

- Chiudi le finestre di dialogo e segui le istruzioni per riavviare il server.

In Server Manager, imposta

cluster-admincome amministratore suwsfc-1ewsfc-2. In alternativa, puoi gestire i privilegi amministrativi utilizzando una policy di gruppo.- Nel menu Strumenti, seleziona Gestione computer > Utenti e gruppi locali > Gruppi > Amministratori e poi fai clic su Aggiungi.

- Inserisci "cluster-admin" e fai clic su Controlla nomi.

- Fai clic su Ok.

Questo è un buon punto per acquisire snapshot di tutte e tre le VM.

Configurazione del clustering di failover

Prenota un indirizzo IP per il cluster in Compute Engine

Quando crei il cluster di failover, assegni un indirizzo IP per creare un punto di accesso amministrativo. In un ambiente di produzione, potresti usare un indirizzo IP di una subnet separata. Tuttavia, in questo tutorial prenoti un indirizzo IP dalla subnet che hai già creato. La prenotazione dell'indirizzo IP impedisce conflitti con altre assegnazioni IP.

Apri un terminale su una VM host o apri Cloud Shell.

Prenota un indirizzo IP. Per questo tutorial, utilizza

10.0.0.8:gcloud compute addresses create cluster-access-point --region [YOUR_REGION] --subnet wsfcnetsub1 --addresses 10.0.0.8

Per confermare la prenotazione dell'indirizzo IP:

gcloud compute addresses list

Crea il cluster

Per creare e configurare il cluster di failover:

- Utilizza RDP per connettere

wsfc-1ewsfc-2. Segui i passaggi descritti nelle istruzioni di Microsoft riportate di seguito, con queste note aggiuntive:

- Installa la funzionalità di clustering di failover su

wsfc-1ewsfc-2. Non installare la funzionalità di clustering di failover suwsfc-dc. - Esegui l'app Gestione cluster di failover come utente di dominio

WSFC.TEST\cluster-admin. In caso contrario, potresti riscontrare problemi di autorizzazioni. Ti consigliamo di eseguire sempre Gestione cluster di failover in questo modo o di collegarti a un server comecluster-adminper assicurarti di disporre delle autorizzazioni richieste. - Aggiungi

wsfc-1ewsfc-2al cluster come nodi. Durante la convalida della configurazione:

- Nella pagina Opzioni di test, seleziona Esegui solo i test selezionati e poi fai clic su Avanti.

Nella pagina Selezione test, deseleziona Spazio di archiviazione perché l'opzione Spazio di archiviazione non avrà esito positivo se eseguita su Compute Engine (come accade per i server fisici autonomi separati).

Di seguito sono riportati alcuni problemi comuni che potresti riscontrare durante la convalida del cluster:

- Solo un'interfaccia di rete tra le repliche. Puoi ignorarlo perché non si applica in una configurazione basata su cloud.

- Windows Update non è uguale su entrambe le repliche. Se hai configurato le istanze Windows in modo che applichino gli aggiornamenti automaticamente, uno dei nodi potrebbe aver applicato aggiornamenti che l'altro non ha ancora scaricato. Devi mantenere i server in configurazioni identiche.

- Riavvio in attesa. Hai apportato modifiche a uno dei server, e per applicarle è necessario un riavvio. Non ignorarlo.

- I server non hanno tutti lo stesso ruolo di dominio. Puoi ignorarlo.

- I server non si trovano tutti nella stessa unità organizzativa (UO). Questo tutorial non utilizza un'UO, ma in un sistema di produzione valuta la possibilità di inserire il cluster in una propria UO. Le istruzioni di Microsoft descrivono questa best practice.

- Sono stati trovati driver non firmati. Puoi ignorarlo.

Nella pagina Riepilogo, puoi selezionare Crea subito il cluster utilizzando i nodi convalidati per continuare a creare il cluster anziché chiudere e riaprire la procedura guidata.

Nella procedura guidata Crea cluster, nella pagina Punto di accesso:

- Assegna al cluster il nome "testcluster".

- Nel campo Indirizzo, inserisci l'indirizzo IP che hai prenotato in precedenza,

10.0.0.8.

- Installa la funzionalità di clustering di failover su

Aggiungi l'amministratore del cluster

L'aggiunta di un account di dominio come amministratore del cluster ti consente di

eseguire azioni sul cluster da strumenti come Windows PowerShell. Aggiungi

l'account del dominio cluster-admin come amministratore del cluster.

- Sul nodo del cluster che ospita le risorse del cluster, in Gestione cluster di failover, seleziona il cluster nel riquadro a sinistra e poi fai clic su Proprietà nel riquadro a destra.

- Seleziona la scheda Autorizzazioni cluster.

- Fai clic su Aggiungi e poi aggiungi

cluster-admin. - Con

cluster-adminselezionato nell'elenco Nomi gruppi o utenti, seleziona Controllo completo nel riquadro Autorizzazioni. - Fai clic su Applica e su Ok.

Questo è un buon punto per acquisire snapshot.

Creazione del controllo di condivisione file

Hai un cluster di failover a due nodi, ma il cluster utilizza un meccanismo di voto per decidere quale nodo deve essere attivo. Per raggiungere il quorum, puoi aggiungere un controllo di condivisione file.

Questo tutorial aggiunge semplicemente una cartella condivisa al server del domain controller. Se questo server dovesse andare offline contemporaneamente al riavvio di uno dei nodi del cluster, l'intero cluster potrebbe smettere di funzionare perché il server rimanente non può votare da solo. Per questo tutorial, si presume che le funzionalità dell'infrastruttura Google Cloud, come la migrazione live e il riavvio automatico, forniscano affidabilità sufficiente per mantenere attiva la cartella condivisa.

Se vuoi creare un controllo di condivisione file con una maggiore affidabilità, hai a disposizione le seguenti opzioni:

- Utilizza un cluster di server Windows per fornire la condivisione utilizzando Storage Spaces Direct. Questa funzionalità di Windows Server 2016 può fornire una condivisione ad alta affidabilità per il controllo del quorum. Ad esempio, puoi creare un cluster per il domain controller di Active Directory per fornire contemporaneamente sia servizi di dominio ad alta affidabilità sia il controllo di condivisione file.

- Utilizza un software di replica dei dati, come SIOS Datakeeper, con il clustering di failover di Windows Server per la replica sincrona o asincrona.

Per creare la condivisione dei file per il controllo:

- Collegati a

wsfc-dc. Questo server ospita la condivisione file. - In Spazio di esplorazione, vai all'unità

C. - Nella barra del titolo, fai clic sul pulsante Nuova cartella.

- Assegna alla nuova cartella il nome

shares. - Fai doppio clic sulla cartella

sharesper aprirla. - Aggiungi una nuova cartella e assegnale il nome

clusterwitness-testcluster.

Configura la condivisione per il controllo di condivisione file

Devi impostare le autorizzazioni per la cartella del controllo di condivisione file per consentire al cluster di utilizzarla.

- In Spazio di esplorazione, fai clic con il tasto destro del mouse sulla cartella

clusterwitness-testclustere seleziona Proprietà. - Nella scheda Condivisione, fai clic su Condivisione avanzata.

- Seleziona Condividi questa cartella.

- Fai clic su Autorizzazioni e poi su Aggiungi.

- Fai clic su Tipi di oggetti, seleziona Computer e poi fai clic su Ok.

- Aggiungi l'account macchina

testcluster$. - Concedi le autorizzazioni di Controllo completo a

testcluster$. - Fai clic su Applica e poi chiudi tutte le finestre di dialogo.

Aggiungi il controllo di condivisione file al cluster di failover

Ora configura il cluster di failover in modo che utilizzi il controllo di condivisione file come voto per il quorum.

- Sul computer che ospita le risorse del cluster (

wsfc-1), apri Gestione cluster di failover. - Nel riquadro a sinistra, fai clic con il tasto destro del mouse sul nome del cluster (testcluster.WSFC.TEST), poi vai su Altre azioni e infine fai clic su Configura impostazioni di quorum del cluster.

- Nel riquadro Seleziona opzione di configurazione quorum, scegli Seleziona controllo del quorum.

- Nel riquadro Seleziona controllo del quorum, scegli Configura controllo di condivisione file.

- In Percorso condivisione file, inserisci il percorso della cartella condivisa, ad esempio

\\wsfc-dc\clusterwitness-testcluster. - Conferma le impostazioni e poi fai clic su Fine.

Test del cluster di failover

Il cluster di failover di Windows Server dovrebbe ora funzionare. Puoi testare lo spostamento manuale delle risorse del cluster tra le istanze. Non hai ancora finito, ma questo è un buon punto di controllo per verificare che tutto ciò che hai fatto finora funzioni.

- Su

wsfc-1, prendi nota del nome del server host corrente in Gestione cluster di failover. - Esegui Windows PowerShell come

cluster-admin. In PowerShell, esegui il seguente comando per modificare il server host corrente:

Move-ClusterGroup -Name "Cluster Group"

Dovresti vedere il nome del server host corrente cambiare in quello dell'altra VM.

Se il problema persiste, rivedi i passaggi precedenti e controlla se hai perso qualcosa. Il problema più comune è la mancanza di una regola firewall che blocca l'accesso alla rete. Per altri problemi da verificare, consulta la sezione Risoluzione dei problemi.

In caso contrario, ora puoi passare alla configurazione del bilanciatore del carico interno, che è necessario per instradare il traffico di rete al server host corrente nel cluster.

È un buon momento per acquisire snapshot.

Aggiunta di un ruolo al cluster di failover

Nel clustering di failover di Windows, i ruoli ospitano i workload raggruppati in cluster. Puoi utilizzare un ruolo per specificare nel cluster l'indirizzo IP utilizzato dalla tua applicazione. Per questo tutorial, aggiungi un ruolo per il workload di test, ovvero il server web Internet Information Services (IIS), e assegna un indirizzo IP al ruolo.

Prenota un indirizzo IP per il ruolo in Compute Engine

Per evitare conflitti di indirizzi IP all'interno della subnet in Compute Engine, prenota l'indirizzo IP per il ruolo.

Apri un terminale su una VM host o apri Cloud Shell.

Prenota un indirizzo IP. Per questo tutorial, utilizza

10.0.0.9:gcloud compute addresses create load-balancer-ip --region [YOUR_REGION] --subnet wsfcnetsub1 --addresses 10.0.0.9

Per confermare la prenotazione dell'indirizzo IP:

gcloud compute addresses list

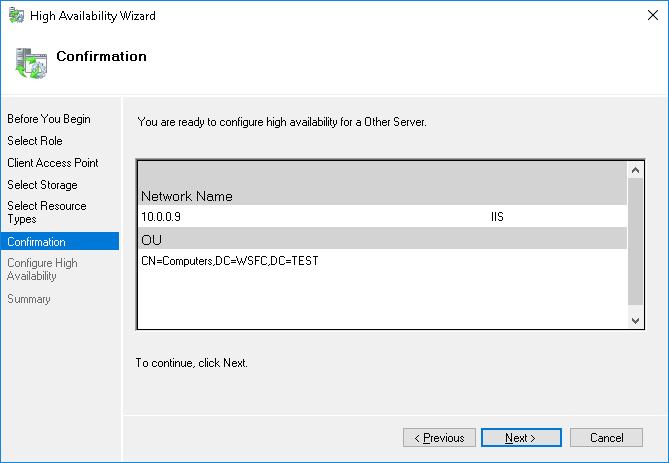

Aggiungi il ruolo

Segui questi passaggi:

- In Gestione cluster di failover, nel riquadro Azioni, seleziona Configura ruolo.

- Nella pagina Seleziona ruolo, seleziona Altro server.

- Nella pagina Punto di accesso client, inserisci il nome

IIS. - Imposta l'indirizzo su

10.0.0.9. - Salta Seleziona spazio di archiviazione e Seleziona tipi di risorse.

- Conferma le impostazioni e poi fai clic su Fine.

Creazione del bilanciatore del carico interno

Crea e configura il bilanciatore del carico interno, necessario per indirizzare il traffico di rete al nodo host del cluster attivo. Utilizzerai la consoleGoogle Cloud , perché l'interfaccia utente ti offre una buona visione di come è organizzato il bilanciamento del carico interno.

Creerai anche un gruppo di istanze Compute Engine per ogni zona nel cluster, che il bilanciatore del carico utilizza per gestire i nodi del cluster.

Crea i gruppi di istanze

Crea un gruppo di istanze in ogni zona contenente

un nodo del cluster e poi aggiungi ogni nodo al gruppo di istanze nella relativa zona.

Non aggiungere il domain controller wsfc-dc a un gruppo di istanze.

Crea un gruppo di istanze per ogni zona del cluster, sostituendo

[ZONE_1]con il nome della prima zona e[ZONE_2]con il nome della seconda:gcloud compute instance-groups unmanaged create wsfc-group-1 --zone=[ZONE_1]

gcloud compute instance-groups unmanaged create wsfc-group-2 --zone=[ZONE_2]

Aggiungi il server in ogni zona al gruppo di istanze per quella zona:

gcloud compute instance-groups unmanaged add-instances wsfc-group-1 --instances wsfc-1 --zone [ZONE_1]

gcloud compute instance-groups unmanaged add-instances wsfc-group-2 --instances wsfc-2 --zone [ZONE_2]

Verifica che i gruppi di istanze siano stati creati e che ogni gruppo contenga un'istanza:

gcloud compute instance-groups unmanaged list

NAME ZONE NETWORK NETWORK_PROJECT MANAGED INSTANCES wsfc-group-1 us-central1-a wsfcnet exampleproject No 1 wsfc-group-2 us-central1-b wsfcnet exampleproject No 1

Crea il bilanciatore del carico

Avvia la configurazione

Nella console Google Cloud , vai alla pagina Bilanciamento del carico.

- Fai clic su Crea bilanciatore del carico.

- In Tipo di bilanciatore del carico, seleziona Bilanciatore del carico di rete (TCP/UDP/SSL) e fai clic su Avanti.

- Per Proxy o passthrough, seleziona Bilanciatore del carico passthrough e fai clic su Avanti.

- In Pubblico o interno, seleziona Interno e fai clic su Avanti.

- Fai clic su Configura.

Configurazione di base

- In Nome, inserisci "wsfc-lb".

- Seleziona la tua regione corrente.

- Seleziona

wsfcnetper Rete.

Configura il backend

Ricorda che il bilanciatore del carico interno di Google Cloud utilizza un controllo di integrità periodico per determinare il nodo attivo. Il controllo di integrità invia un ping all'agente host del cluster Compute Engine in esecuzione sul nodo del cluster attivo. Il payload del controllo di integrità è l'indirizzo IP dell'applicazione, rappresentato dal ruolo in cluster. L'agente risponde con un valore pari a 1 se il nodo è attivo o 0 se non lo è.

- Fai clic su Configurazione backend.

- In Backend, aggiungi ogni gruppo di istanze che hai creato selezionando il nome e facendo clic su Fine.

Crea un controllo di integrità.

- In Nome, inserisci "wsfc-hc".

- Accetta l'impostazione predefinita TCP per Protocollo e modifica la Porta in "59998" per le risposte dell'agente host del cluster.

- In Richiesta, inserisci "10.0.0.9".

- In Risposta, inserisci "1".

- In Intervallo di controllo, inserisci "2".

- In Timeout inserisci "1".

- Fai clic su Salva e continua.

Configura il frontend

La configurazione del frontend crea una regola di forwarding che definisce in che modo il bilanciatore del carico gestisce le richieste in entrata. Per questo tutorial, per semplificare, testerai il sistema effettuando richieste tra le VM nella subnet.

Nel sistema di produzione, probabilmente vorrai aprire il sistema al traffico esterno, ad esempio al traffico internet. Per farlo, puoi creare un bastion host che accetti il traffico esterno e lo inoltri alla tua rete interna. L'utilizzo di un bastion host non è trattato in questo tutorial.

- Nel riquadro centrale, fai clic su Configurazione frontend.

- In Nome, inserisci "wsfc-lb-fe".

- Seleziona la subnet (

wsfcnetsub1). - Per IP interno, seleziona load-balancer-ip (10.0.0.9). Si tratta dello stesso indirizzo IP impostato per il ruolo.

- In Porte, inserisci "80".

- Fai clic su Fine.

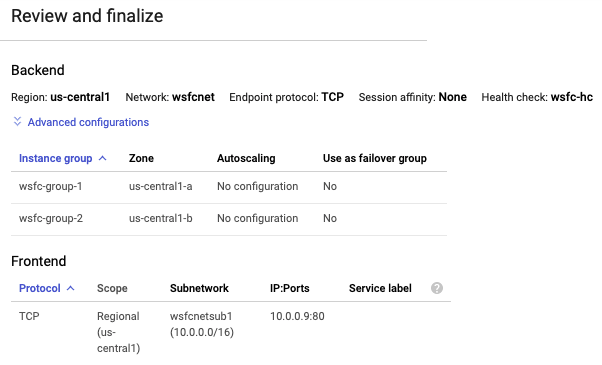

Esamina e finalizza

- Per visualizzare un riepilogo delle impostazioni del bilanciatore del carico interno, nel riquadro centrale fai clic su Esamina e finalizza. Il riepilogo viene visualizzato nel riquadro a destra.

Fai clic su Crea. La creazione del bilanciatore del carico richiede alcuni istanti.

Crea regole firewall per il controllo di integrità

Potresti aver notato che la console Google Cloud ti ha comunicato che il sistema di controllo di integrità richiede una regola firewall per consentire ai controlli di integrità di raggiungere i relativi target. In questa sezione, configuri la regola firewall.

Nella console Google Cloud , vai a Cloud Shell.

Esegui il comando seguente per creare la regola firewall:

gcloud compute firewall-rules create allow-health-check --network wsfcnet --source-ranges 130.211.0.0/22,35.191.0.0/16 --allow tcp:59998

Apri Windows Firewall

Su ogni nodo del cluster, wsfc-1 e wsfc-2, crea una regola firewall nel

firewall di Windows per consentire al bilanciatore del carico di accedere a ogni sistema Windows.

Apri l'app Windows Firewall con sicurezza avanzata.

Nel riquadro di navigazione a sinistra, seleziona Regole in entrata.

Nel riquadro di navigazione a destra, seleziona Nuova regola.

Nel riquadro Tipo di regola, seleziona Personalizzato come tipo di regola e fai clic su Avanti.

Nel riquadro Programma, accetta il valore predefinito e fai clic su Avanti.

Nel riquadro Protocollo e porte:

- Nel campo Tipo di protocollo:, seleziona TCP.

- Nel campo Porta locale:, seleziona Porte specifiche e inserisci

59998.

Nel riquadro Ambito, in A quali indirizzi IP remoti si applica questa regola:

- Seleziona Questi indirizzi IP:.

Aggiungi ciascuno dei seguenti indirizzi IP al campo Questo indirizzo IP o questa subnet facendo clic su Aggiungi:

130.211.0.0/2235.191.0.0/16

Fai clic su Avanti.

Nel riquadro Azione, accetta Consenti la connessione e fai clic su Avanti.

Nel riquadro Profilo, accetta i valori predefiniti e fai clic su Avanti.

Specifica un nome per la regola firewall e fai clic su Fine.

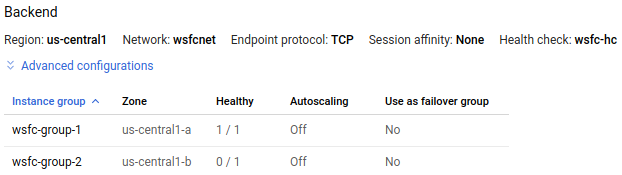

Convalida del bilanciatore del carico

Una volta avviato il bilanciatore del carico interno, puoi controllarne lo stato per verificare che riesca a trovare un'istanza integra e poi testare di nuovo il failover.

Nella console Google Cloud , vai alla pagina Bilanciamento del carico.

Fai clic sul nome del bilanciatore del carico (

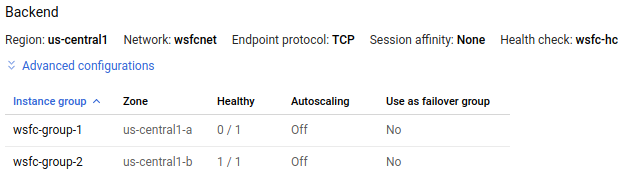

wsfc-lb).Nella sezione Backend del riepilogo, dovresti vedere l'elenco dei gruppi di istanze.

Nella seguente immagine della pagina dei dettagli del bilanciatore del carico

wsfc-lb, il gruppo di istanzewsfc-group-1contiene il nodo attivo, come indicato da 1 / 1 nella colonna Stato integro. Il gruppo di istanzewsfc-group-2contiene il nodo non attivo, come indicato da 0 / 1.

Se in entrambi i gruppi di istanze viene visualizzato 0 / 1, la sincronizzazione del bilanciatore del carico con i nodi potrebbe essere ancora in corso. A volte, devi eseguire almeno un'azione di failover per fare in modo che il bilanciatore del carico trovi l'indirizzo IP.

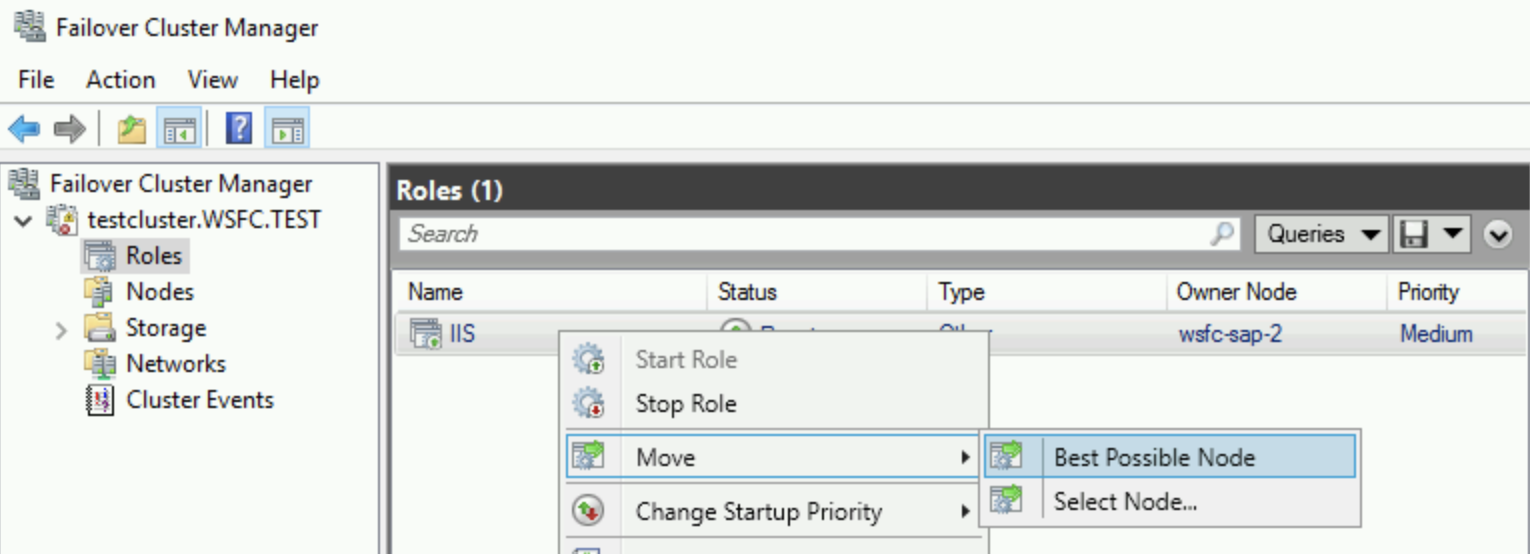

In Gestione cluster di failover, espandi il nome del cluster e fai clic su Ruoli. Nella colonna Nodo proprietario, prendi nota del nome del server per il ruolo IIS.

Avvia un failover facendo clic con il tasto destro del mouse sul ruolo IIS e selezionando Sposta > Nodo migliore possibile. Questa azione sposta il ruolo sull'altro nodo, come mostrato nella colonna Nodo proprietario.

Attendi che lo stato In esecuzione venga visualizzato in Stato.

Torna alla pagina Dettagli bilanciatore del carico, fai clic su Aggiorna e verifica che i valori 1 / 1 e 0 / 1 nella colonna Stato integro abbiano cambiato gruppo di istanze.

gcloud compute backend-services get-health wsfc-lb --region=[REGION]

L'output è simile al seguente:

backend: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-a/instanceGroups/wsfc-group-1

status:

healthStatus:

- healthState: HEALTHY

instance: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-a/instances/wsfc-1

ipAddress: 10.0.0.4

port: 80

kind: compute#backendServiceGroupHealth

---

backend: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-b/instanceGroups/wsfc-group-2

status:

healthStatus:

- healthState: UNHEALTHY

instance: https://compute.googleapis.com/compute/v1/projects/exampleproject/zones/us-central1-b/instances/wsfc-2

ipAddress: 10.0.0.5

port: 80

kind: compute#backendServiceGroupHealthInstallazione dell'applicazione

Ora che hai un cluster, puoi configurare la tua applicazione su ogni nodo e impostarla per l'esecuzione in un ambiente cluster.

Per questo tutorial, devi configurare qualcosa che possa dimostrare che il cluster funziona effettivamente con il bilanciatore del carico interno. Configura IIS su ogni VM per pubblicare una semplice pagina web.

Non stai configurando IIS per l'HA nel cluster. Stai creando istanze IIS separate che pubblicano ciascuna una pagina web diversa. Dopo un failover, il server web pubblica i propri contenuti, non quelli condivisi.

La configurazione dell'applicazione o di IIS per l'HA esula dall'ambito di questo tutorial.

Configura IIS

Su ogni nodo del cluster, installa IIS.

- Nella pagina Seleziona servizi di ruolo, assicurati che sia selezionato Documento predefinito in Funzionalità HTTP comuni.

- Nella pagina Conferma, seleziona la casella di controllo che attiva il riavvio automatico del server di destinazione.

Verifica che ogni server web funzioni.

- Utilizza RDP per connetterti alla VM denominata

wsfc-dc. - In Server Manager, fai clic su Server locale nel riquadro di navigazione sul lato sinistro della finestra.

- Nella sezione Proprietà in alto, disattiva Configurazione di sicurezza avanzata IE.

- Apri Internet Explorer.

Vai all'indirizzo IP di ciascun server:

http://10.0.0.4/

http://10.0.0.5/

- Utilizza RDP per connetterti alla VM denominata

In ogni caso, viene visualizzata la pagina Ti diamo il benvenuto, che è la pagina web IIS predefinita.

Modifica le pagine web predefinite

Modifica ogni pagina web predefinita in modo da poter vedere facilmente quale server la sta attualmente pubblicando.

- Utilizza RDP per connetterti alla VM denominata

wsfc-1. - Esegui Blocco note come amministratore.

- Apri

C:\inetpub\wwwroot\iisstart.htmin Blocco note. Ricordati di cercare Tutti i file, non solo i file di testo. Nell'elemento

<title>, modifica il testo in base al nome del server corrente. Ad esempio:<title>wsfc-1</title>Salva il file HTML.

Ripeti questi passaggi per

wsfc-2, impostando l'elemento<title>suwsfc-2.

Ora, quando visualizzi una pagina web pubblicata da uno di questi server, il nome del server viene visualizzato come titolo nella scheda di Internet Explorer.

Testa il failover

- Utilizza RDP per connetterti alla VM denominata

wsfc-dc. - Apri Internet Explorer.

Vai all'indirizzo IP del ruolo del bilanciatore del carico:

http://10.0.0.9/Viene visualizzata la pagina Ti diamo il benvenuto con il nome del server corrente visualizzato nel titolo della scheda.

Arresta il server corrente per simulare un errore. In Cloud Shell, esegui il comando seguente, sostituendo

[INSTANCE_NAME]con il nome del server corrente visualizzato nel passaggio precedente, ad esempiowsfc-1:gcloud compute instances stop [INSTANCE_NAME] --zone=[ACTIVE_ZONE]Cambia la connessione RDP in

wsfc-dc.Potrebbero essere necessari alcuni istanti prima che il bilanciatore del carico rilevi lo spostamento e reindirizzi il traffico.

Dopo circa 30 secondi, aggiorna la pagina in Internet Explorer.

A questo punto, dovresti vedere il nome del nuovo nodo attivo visualizzato nel titolo della scheda. Ad esempio, se hai iniziato con

wsfc-1attivo, ora vedraiwsfc-2nel titolo. Se non vedi subito la modifica o visualizzi un errore di pagina non trovata, aggiorna di nuovo il browser.

Complimenti! Ora hai un cluster di failover Windows Server 2016 funzionante su Google Cloud.

Risoluzione dei problemi

Di seguito sono riportati alcuni problemi comuni che puoi verificare se qualcosa non funziona.

Le regole firewall di Google Cloud bloccano il controllo di integrità

Se il controllo di integrità non funziona, verifica di avere una regola firewall per

attivare il traffico in entrata dagli indirizzi IP utilizzati dal sistema di controllo di integrità:

130.211.0.0/22 e 35.191.0.0/16.

Windows Firewall blocca il controllo di integrità

Assicurati che la porta 59998 sia aperta in Windows Firewall su ogni nodo del cluster. Consulta Apri Windows Firewall.

Nodi del cluster che utilizzano DHCP

È importante che ogni VM del cluster abbia un indirizzo IP statico. Se una VM è configurata per utilizzare DHCP in Windows, modifica le impostazioni della rete in Windows in modo che l'indirizzo IPv4 corrisponda all'indirizzo IP della VM, come mostrato nella console Google Cloud . Imposta anche l'indirizzo IP del gateway in modo che corrisponda all'indirizzo del gateway della subnet nel VPC Google Cloud.

Tag di rete Google Cloud nelle regole firewall

Se utilizzi i tag di rete nelle regole firewall, assicurati che i tag corretti siano impostati su ogni istanza VM. Questo tutorial non utilizza i tag, ma se li hai impostati per qualche altro motivo, devono essere utilizzati in modo coerente.

Liberare spazio

Per evitare che al tuo account Google Cloud vengano addebitati costi relativi alle risorse utilizzate in questo tutorial, elimina il progetto che contiene le risorse oppure mantieni il progetto ed elimina le singole risorse.

Al termine del tutorial, puoi liberare spazio eliminando le risorse che hai creato in modo che non utilizzino più la quota e non generino addebiti. Le seguenti sezioni descrivono come eliminare o disattivare queste risorse.

Eliminazione del progetto

Il modo più semplice per eliminare la fatturazione è quello di eliminare il progetto creato per il tutorial.

Per eliminare il progetto:

- In the Google Cloud console, go to the Manage resources page.

- In the project list, select the project that you want to delete, and then click Delete.

- In the dialog, type the project ID, and then click Shut down to delete the project.

Eliminazione delle risorse senza eliminare il progetto

Se devi conservare il progetto, puoi eliminare le risorse del tutorial singolarmente per liberare spazio.

Eliminazione di istanze

Per eliminare un'istanza di Compute Engine:

- In the Google Cloud console, go to the VM instances page.

- Select the checkbox for the instance that you want to delete.

- To delete the instance, click More actions, click Delete, and then follow the instructions.

Eliminazione dei gruppi di istanze

- In the Google Cloud console, go to the Instance groups page.

- Select the checkbox for the instance group that you want to delete.

- To delete the instance group, click Delete.

Eliminazione di un bilanciatore del carico

Per eliminare un bilanciatore del carico:

Nella console Google Cloud , vai alla pagina Bilanciamento del carico.

Seleziona la casella di controllo accanto al nome del bilanciatore del carico da eliminare.

Fai clic sul pulsante Elimina in alto nella pagina.

Eliminazione di una rete VPC

Per eliminare una rete VPC:

Nella console Google Cloud , vai alla pagina Reti VPC.

Fai clic sul nome della rete che vuoi eliminare.

Fai clic sul pulsante ELIMINA RETE VPC in alto nella pagina.

Rilascia gli indirizzi IP prenotati

Utilizza Cloud Shell per rilasciare gli indirizzi IP prenotati:

Nella console Google Cloud , vai a Cloud Shell.

Rilascia gli indirizzi IP prenotati:

gcloud compute addresses delete cluster-access-point load-balancer-ip

Eliminazione dei dischi permanenti

Per eliminare un disco permanente:

Nella console Google Cloud , vai alla pagina Dischi.

Seleziona la casella di controllo accanto al nome del disco da eliminare.

Fai clic sul pulsante Elimina in alto nella pagina.

Passaggi successivi

- Tutorial su Active Directory.

- Esplora architetture di riferimento, diagrammi e best practice su Google Cloud. Consulta il nostro Cloud Architecture Center.