이벤트의 세밀한 시퀀싱에 의존하는 많은 소프트웨어 시스템에서는 안정적이고 일관된 시스템 시계를 사용합니다. 대부분의 서비스에서 작성되는 시스템 로그에는 시스템의 다양한 구성요소 간에 발생하는 디버그 문제를 지원하는 타임스탬프가 포함됩니다. 시스템 시계가 동기화 상태를 유지할 수 있도록 Compute Engine 인스턴스는 네트워크 시간 프로토콜(NTP)을 사용하도록 사전 구성됩니다.

서버 시간의 동기화 상태를 유지하는 것 외에도 NTP는 드물지만 윤초가 발생하는 경우에도 유용합니다. 윤초는 지구 회전의 변화로 인한 오차를 조정하기 위해 UTC 시간이 1초 조정되는 것입니다. 지구의 회전 속도가 기후 및 지질학적 사건에 대한 반응으로 불규칙적으로 변화하기 때문에 윤초는 규칙적인 간격으로 발생하지 않습니다. 따라서 이전의 윤초는 웹의 다양한 서비스와 애플리케이션에 큰 영향을 미쳤습니다. NTP 서버는 윤초 이벤트 동안 모든 서버에서 동일한 시간을 보고할 수 있도록 지원합니다.

이 문서에서는 윤초가 발생하는 경우에 가상 머신(VM)의 NTP 서버가 올바르게 동작하도록 구성하는 방법을 설명합니다.

Google NTP 서버 및 윤초 스미어(smear) 처리

Unix 운영체제의 윤초는 일반적으로 하루 중 마지막 초를 반복하여 구현됩니다. 이로 인해 타임스탬프가 증가하기만 할 것으로 예상하는 소프트웨어에서 문제가 발생할 수 있습니다. 이 문제를 해결하기 위해 Google Cloud의 시간 서버가 24시간(윤초 이벤트 전후로 12시간씩) 동안 추가 초를 "스미어(smear)" 처리하여 컴퓨터가 모두 한꺼번에 추가 초를 반복된 타임스탬프로 인식하지 못하도록 합니다. 그러면 일관된·타임스탬프에 의존하는·시스템에서 위험을 줄일 수 있습니다. 따라서 모든 Compute Engine 가상 머신(VM) 인스턴스에서 내부 Google NTP 서비스를 사용하도록 구성하는 것이 좋습니다.

인스턴스의 NTP 구성

Google Cloud 는 pool.ntp.org와 같은 외부 NTP 서비스가 윤초를 어떻게 처리할지 예측할 수 없습니다. 가능한 경우 Compute Engine VM에 외부 NTP 소스를 사용하지 않는 것이 좋습니다. 심지어 Google의 NTP 서비스와 외부 서비스를 모두 사용하면 시스템 시간에 예측할 수 없는 변경사항이 발생할 수 있습니다. 단일 외부 NTP 소스만 사용하는 것이 혼합하여 사용하는 것보다는 낫지만, pool.ntp.org와 같은 외부 NTP 서비스에서는 윤초를 처리하기 위해 스테핑을 사용할 가능성이 높습니다. 그러면 결과적으로 VM에 반복되는 타임스탬프가 표시될 수 있습니다.

가장 안전한 방식은 단일 NTP 서버(Google에서 제공하는 내부 NTP 서버)를 사용하도록 Compute Engine VM을 구성하는 것입니다. 외부 NTP 서버와 Google NTP 서버를 혼용하지 마세요. 이는 예기치 않은 동작을 초래할 수 있습니다. Google에서 제공하는 내부 NTP 서버에 대한 자세한 내용은 Google 공개 NTP FAQ 를 참조하세요.

VM이 올바르게 구성되었는지 확인하려면 다음 안내를 따릅니다.

Linux(chrony)

기본적으로 새 Linux 출시 버전의 대부분에는 NTP 설정 및 시간 동기화 관리를 위해 chrony가 사용됩니다. chrony에 내부 NTP 서비스만 사용되도록 하려면 chrony 구성을 확인하고 외부 NTP 서버를 삭제합니다.

ssh를 사용하여 인스턴스에 연결합니다.콘솔

콘솔을 사용하여 SSH로 VM에 연결하려면 다음 단계를 따르세요.

Google Cloud 콘솔의 VM 인스턴스 페이지로 이동합니다.

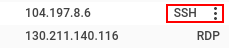

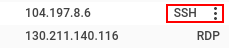

구성하려는 VM의 SSH 버튼을 클릭합니다.

gcloud

Google Cloud CLI를 사용하여 SSH로 VM에 연결하려면 다음 명령어를 실행합니다.

gcloud compute instances ssh VM_NAME

VM_NAME을 연결하려는 VM 이름으로 바꿉니다.인스턴스에서

chronyc sources를 실행하여 현재 NTP 구성 상태를 확인합니다.$ chronyc sources결과는 다음과 유사합니다.

210 Number of sources = 2 MS Name/IP address Stratum Poll Reach LastRx Last sample =============================================================================== ^* metadata.google.internal 2 6 377 4 -14us[ -28us] +/- 257us ^- 38.229.53.9 2 6 37 4 -283us[ -297us] +/- 28ms

metadata.google또는metadata.google.internal을 가리키는 단일 레코드가 표시되는 경우 변경할 필요가 없습니다.metadata.google및pool.ntp.org같은 공개 소스가 혼합된 여러 소스가 표시되는 경우 소스를 업데이트하여 모든 외부 NTP 서버를 삭제합니다.이 예시 출력에는 레코드가 두 개 있으며, 그 중 하나는

metadata.google.internal을 가리키고 다른 하나는 외부 주소를 가리킵니다. 소스가 여러 개 있으므로 다음 단계의 설명대로38.229.53.9주소를 삭제하도록 NTP 서버를 업데이트해야 합니다.외부 NTP 서버를 삭제하도록 NTP 서버를 구성합니다.

목록에서 추가 NTP 서버를 삭제하려면

/etc/chrony/chrony.conf파일을 원하는 텍스트 편집기로 수정합니다.server external_source_ip_or_name으로 시작하는 모든 줄을 찾아서 삭제합니다./etc/chrony/chrony.conf파일을 수정한 후chrony서비스를 다시 시작합니다. 다음 예시에 표시된 것처럼 Linux 배포에 따라 다시 시작하는 명령어가 다를 수 있습니다.sudo service chrony restart

sudo systemctl restart chrony

chronyc sources명령어를 다시 실행하여 구성을 확인합니다.$ chronyc sources출력은 다음과 비슷하게 표시됩니다.

210 Number of sources = 1 MS Name/IP address Stratum Poll Reach LastRx Last sample =============================================================================== ^* metadata.google.internal 2 7 377 98 -1343ns[-1588ns] +/- 396us

Linux(ntpd)

대부분의 이전 Linux 배포에서는 ntpd를 사용하여 NTP 설정 및 시간 동기화를 관리합니다. ntpd에 내부 NTP 서비스만 사용되도록 하려면 ntpd 구성을 확인하고 외부 NTP 서버를 삭제합니다.

ssh를 사용하여 인스턴스에 연결합니다.콘솔

콘솔을 사용하여 SSH로 VM에 연결하려면 다음 단계를 따르세요.

Google Cloud 콘솔의 VM 인스턴스 페이지로 이동합니다.

구성하려는 VM의 SSH 버튼을 클릭합니다.

gcloud

Google Cloud CLI를 사용하여 SSH로 VM에 연결하려면 다음 명령어를 실행합니다.

gcloud compute instances ssh VM_NAME

VM_NAME을 연결하려는 VM 이름으로 바꿉니다.인스턴스에서

ntpq -p를 실행하여 현재 NTP 구성 상태를 확인합니다.$ ntpq -p출력은 다음과 유사합니다.

remote refid st t when poll reach delay offset jitter ============================================================================== *metadata.google 255.28.23.83 2 u 27 64 1 0.634 -2.537 2.285 *217.162.232.173 130.149.17.8 2 u 191 1024 176 79.245 3.589 27.454

metadata.google또는metadata.google.internal을 가리키는 단일 레코드가 표시되는 경우 변경할 필요가 없습니다.metadata.google및pool.ntp.org와 같은 공개 소스 사이에 혼합된 여러 소스가 표시되는 경우 외부 NTP 서버를 삭제하도록 소스를 업데이트해야 합니다.이 예시 출력에는 레코드가 두 개 있으며, 그 중 하나는

metadata.google을 가리키고 다른 하나는 외부 주소를 가리킵니다. 소스가 여러 개 있으므로 다음 단계의 설명대로*217.162.232.173주소를 삭제하도록 NTP 서버를 업데이트해야 합니다.외부 소스를 삭제하도록 NTP 서버를 구성합니다.

NTP 서버를 구성하려면 원하는 텍스트 편집기를 사용해

/etc/ntp.conf파일을 수정합니다. 구성의servers섹션을 찾은 후 모든 비Google NTP 소스를 삭제합니다. 예를 들면 다음과 같습니다.vim /etc/ntp.conf# You do need to talk to an NTP server or two (or three). #server ntp.your-provider.example ... server metadata.google.internal iburst/etc/ntp.conf파일을 수정한 후 NTP서비스를 다시 시작합니다. 다시 시작하는 명령어는 Linux 배포에 따라 다를 수 있습니다.sudo service ntp reloadntpq -p명령어를 다시 실행하여 구성을 확인합니다.ntpq -premote refid st t when poll reach delay offset jitter ============================================================================== *metadata.google 255.28.23.83 2 u 27 64 1 0.634 -2.537 2.285

Windows

Google Cloud 콘솔의 VM 인스턴스 페이지로 이동합니다.

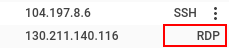

연결하려는 Windows 인스턴스 옆에 있는 RDP 버튼을 클릭합니다.

로그인한 후 PowerShell 아이콘을 마우스 오른쪽 버튼으로 클릭하고 관리자 권한으로 실행을 선택합니다.

명령어 프롬프트가 로드되면 다음 명령어를 실행하여 현재 NTP 구성을 확인합니다.

w32tm /query /configuration[Configuration] ... Type: NTP (Local) NtpServer: metadata.google.internal, ...

metadata.google또는metadata.google.internal을 가리키는 단일 레코드가 표시되는 경우 변경할 필요가 없습니다.metadata.google과 공개 소스가 혼합된 여러 소스가 표시되면 외부 서버를 삭제해야 합니다. NTP 서버를 구성하려면 Windows 가이드를 따릅니다.Windows VM에서 가장 포괄적인 소프트웨어 호환성을 보장하기 위해 Google에서는 gVNIC 드라이버를 사용하여

metadata.google에 밀리초 미만의 NTP 정확도를 보장하도록 권장합니다.Windows VM에 VirtIO를 사용해야 하는 경우 NTP 서버에서 밀리초 이하의 정확성을 확보하려면 Windows Time Service를 사용하지 않는 것(

w32tm중지 및 등록 취소)이 좋습니다.Windows Time Service를 중지합니다.

net stop w32time레지스트리에서 Windows Time Service를 삭제합니다.

w32tm /unregisterWindows Time Service가 중지되고 레지스트리에서 삭제된 후 Meinberg NTP 클라이언트를 설치합니다.

Meinberg 문서에 제공된 구성 안내를 따릅니다.

Meinberg NTP 클라이언트의 NTP 서버를

metadata.google.internal로 구성합니다.NTP 구성을 완료한 후 VM의 시스템 시계가 NTP 서버와 함께 안정화될 때까지 5~15분 정도 기다립니다.

w32tm을 사용하지 않는 것이 좋은 이유는 알려진 문제 문서를 참조하세요.

Google Cloud외부 시스템에서 윤초 스미어링 사용

Google NTP 서버의 윤초 스미어(smear) 처리 기능을 사용하면 시간에 민감한 시스템에서 초를 다시 재생하는 것과 관련된 위험을 편리하게 관리할 수 있습니다. 다른 NTP 서비스에서도 대부분의 소프트웨어 시스템에서 사용할 수 있는 해결방법을 제공할 수 있습니다. 그러나 Google의 윤초 스미어(smear) 처리 NTP 서비스와 공개 NTP 스테핑 서비스를 혼합하지 않아야 합니다.

Google Cloud 외부 기기를 스미어(smear) 처리된 시간에 동기화하려면 해당 기기에 대해 Google 공개 NTP를 사용할 수 있습니다. Google 공개 NTP는 Compute Engine VM에 제공되는 것과 동일한 윤초 스미어(smear) 처리를 사용합니다.

다음 단계

- PCI 데이터 보안 표준 준수에 대해 자세히 알아보기

- Google 공개 NTP FAQ 검토