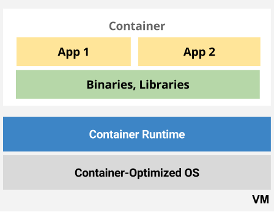

Docker 컨테이너를 배포하고 시작하도록 Compute Engine 인스턴스 또는 인스턴스 템플릿을 구성할 수 있습니다. Compute Engine은 Docker가 설치된 최신 Container-Optimized OS(COS) 이미지를 제공하며 인스턴스가 시작될 때 컨테이너를 시작합니다.

시작하기 전에

- 컨테이너에 대해 잘 모르면 컨테이너의 개념과 이점을 읽어보세요.

- Docker에 대해 잘 모른다면 Docker 문서를 읽어보세요.

- Container-Optimized OS에 대해 알아봅니다.

- 관리형 인스턴스 그룹(MIG)에 대해 알아봅니다.

-

아직 인증을 설정하지 않았다면 설정합니다.

인증은 Google Cloud 서비스 및 API에 액세스하기 위해 ID를 확인하는 프로세스입니다.

로컬 개발 환경에서 코드 또는 샘플을 실행하려면 다음 옵션 중 하나를 선택하여 Compute Engine에 인증하면 됩니다.

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

After installing the Google Cloud CLI, initialize it by running the following command:

gcloud initIf you're using an external identity provider (IdP), you must first sign in to the gcloud CLI with your federated identity.

- Set a default region and zone.

- Compute Engine 인프라를 구성하고 관리할 때 컨테이너를 실행하는 인스턴스를 다른 인스턴스를 다루는 것과 동일한 방식으로 관리하세요.

- Google Cloud CLI 또는 Compute Engine API와 같은 익숙한 프로세스 및 도구를 사용해서 컨테이너가 있는 인스턴스를 관리합니다.

- 자동 확장, 자동 복구, 순차적 업데이트, 멀티 영역 배포, 부하 분산과 같은 기능을 제공하고 컨테이너를 실행하는 관리형 인스턴스 그룹(MIG)을 사용하여 확장 가능한 서비스를 만드세요.

- 다수의 마이크로서비스 실행

- 컨테이너 시작 소요 시간 단축

- 자동 업그레이드, 노드 자동 복구, 자동 확장 등 Kubernetes 자동 조정 기능 활용

- 시작 스크립트 또는 cloud-init를 사용하여 인스턴스 부팅 시 소프트웨어를 배포합니다.

- 소프트웨어를 미리 설치하여 커스텀 부팅 디스크 이미지 만들기

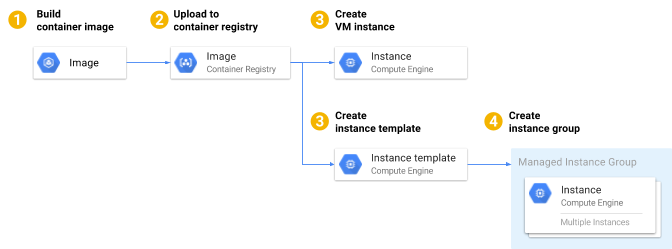

- 앱과 필수 라이브러리를 Docker 이미지로 묶고 이 이미지를 Artifact Registry 또는 Docker Hub와 같은 서드 파티 레지스트리에 게시합니다.

- 인스턴스 또는 MIG의 인스턴스 템플릿을 만들 때 Docker 이미지 이름과

docker run구성을 지정합니다. - Compute Engine은 Google에서 제공하는 Container-Optimized OS 이미지를 사용하는 VM 인스턴스를 만듭니다. 이 이미지에는 Docker 런타임과 컨테이너 시작을 담당하는 추가 소프트웨어가 포함되어 있습니다.

- Compute Engine이 컨테이너 설정을 인스턴스 메타데이터의

gce-container-declaration메타데이터 키에 저장합니다. - VM이 시작되면 Container-Optimized OS 이미지는 인스턴스의 메타데이터에 저장된

docker run명령어 구성을 사용하여 저장소에서 컨테이너 이미지를 가져오고 컨테이너를 시작합니다. - 각 인스턴스에 컨테이너 1개만 배포할 수 있습니다. 인스턴스당 여러 컨테이너를 배포해야 하는 경우 Google Kubernetes Engine을 사용하는 것이 좋습니다.

공개 저장소 또는 액세스 권한이 있는 비공개 Artifact Registry 또는 Container Registry 저장소의 컨테이너만 배포할 수 있습니다. 다른 비공개 저장소는 지원되지 않습니다.

비공개 레지스트리 권한에 대한 상세 설명은 Artifact Registry 또는 Container Registry의 액세스 제어 문서를 참조하세요.

인스턴스 포트를 컨테이너 포트(Docker의

-p옵션)에 매핑할 수 없습니다. 컨테이너에 대한 액세스를 사용 설정하려면 컨테이너 포트 게시를 참조하세요.이 배포 방법을 이용할 경우 Container-Optimized OS 이미지만 사용할 수 있습니다.

API가 아닌 Google Cloud 콘솔 또는 Google Cloud CLI를 통해서만 이 기능을 사용할 수 있습니다.

- Docker 이미지를 Container Registry에 업로드합니다.

- Docker Hub 또는 다른 레지스트리에서 공개적으로 제공하는 컨테이너 이미지를 사용합니다.

머신 구성 창에서 이름으로 이동하여 인스턴스의 이름을 지정합니다. 자세한 내용은 리소스 이름 지정 규칙을 참조하세요.

탐색 메뉴에서 OS 및 스토리지를 클릭합니다. 운영체제 및 스토리지 창이 표시됩니다.

컨테이너 섹션으로 이동한 다음 컨테이너 배포를 클릭합니다. 표시되는 컨테이너 구성 창에서 다음을 수행합니다.

- 사용할 컨테이너 이미지를 지정합니다. 다음 예를 고려하세요.

- Cloud Launcher에서 NGINX 1.12 컨테이너 이미지를 선택하려면

gcr.io/cloud-marketplace/google/nginx1:1.12를 지정합니다. - Docker Hub의 Apache 컨테이너 이미지를 배포하려면 항상 Docker 이미지 전체 이름(예:

docker.io/httpd:2.4)을 지정합니다.

- Cloud Launcher에서 NGINX 1.12 컨테이너 이미지를 선택하려면

- 선택사항. 원하는 다른 구성 매개변수를 지정합니다. 컨테이너 구성 옵션에 관한 자세한 내용은 컨테이너 실행을 위한 옵션 구성을 참고하세요.

- 컨테이너 구성을 완료하고 운영체제 및 스토리지 창으로 돌아가려면 선택을 클릭합니다.

- 사용할 컨테이너 이미지를 지정합니다. 다음 예를 고려하세요.

선택사항: 다른 구성 옵션을 지정합니다. 자세한 내용은 인스턴스 생성 중 구성 옵션을 참조하세요.

만들기를 클릭하여 인스턴스 만들기를 마칩니다.

인스턴스를 만든 후 Compute Engine에서 인스턴스를 시작하고 컨테이너를 실행합니다.

-

In the Google Cloud console, activate Cloud Shell.

At the bottom of the Google Cloud console, a Cloud Shell session starts and displays a command-line prompt. Cloud Shell is a shell environment with the Google Cloud CLI already installed and with values already set for your current project. It can take a few seconds for the session to initialize.

gcloud compute instances create-with-container명령어를 실행합니다.gcloud compute instances create-with-container INSTANCE_NAME \ --container-image=CONTAINER_IMAGE다음을 바꿉니다.

INSTANCE_NAME: 새 인스턴스의 이름입니다.CONTAINER_IMAGE: 컨테이너 이미지의 이름입니다.

예를 들어 다음 명령어는 컨테이너 이미지를 시작하고 실행하는

nginx-vm이라는 인스턴스를 만듭니다.gcr.io/cloud-marketplace/google/nginx1:1.12gcloud compute instances create-with-container nginx-vm \ --container-image=gcr.io/cloud-marketplace/google/nginx1:1.12Docker Hub의 Apache 컨테이너 이미지를 배포하려면 항상 Docker 이미지 전체 이름을 지정합니다.

docker.io/httpd:2.4- 인스턴스의 컨테이너 선언을 업데이트합니다. Compute Engine은 업데이트된 컨테이너 선언을 인스턴스 메타데이터의

gce-container-declaration메타데이터 키에 저장합니다. - 인스턴스가 실행 중인 경우 인스턴스를 중지했다가 다시 시작하여 업데이트된 구성을 활성화합니다. 인스턴스가 중지된 상태인 경우 컨테이너 선언을 업데이트하고 인스턴스를 중지된 상태로 유지합니다. 인스턴스는 새 이미지를 다운로드하고 시작 시 컨테이너를 실행합니다.

VM 인스턴스 페이지로 이동합니다.

업데이트할 인스턴스의 이름을 클릭합니다.

인스턴스 세부정보 페이지에서 수정을 클릭합니다.

새 컨테이너 이미지를 지정하고 필요에 따라 컨테이너 실행 옵션을 업데이트합니다.

변경사항을 저장하려면 저장 및 다시 시작을 클릭합니다. Compute Engine은 변경 사항을 저장하고 인스턴스를 자동으로 다시 시작하여 업데이트합니다. 인스턴스가 다시 시작되면 새 이미지를 다운로드하고 업데이트된 구성으로 컨테이너를 시작합니다.

인스턴스 템플릿 페이지로 이동합니다.

인스턴스 템플릿을 만들려면 인스턴스 템플릿 만들기를 클릭합니다.

컨테이너에서 컨테이너 이미지 배포를 선택합니다.

컨테이너 이미지에서 Docker 이미지 이름을 지정하고 컨테이너 실행 옵션을 구성합니다. 예를 들어 컨테이너 이미지로

gcr.io/cloud-marketplace/google/nginx1:15를 지정할 수 있습니다.만들기를 클릭합니다.

- 배포할 새 Docker 이미지를 준비합니다.

- 컨테이너 기반 템플릿을 만드는 것과 같은 방식으로 새로운 Docker 이미지를 기반으로 인스턴스 템플릿을 만듭니다.

- 관리형 인스턴스 그룹 업데이터를 사용하여 MIG를 새 인스턴스 템플릿으로 업데이트합니다.

- 새 MIG의 컨테이너 기반 템플릿을 만드는 방법과 동일한 방법으로 현재 버전의 Docker 이미지를 기반으로 인스턴스 템플릿을 만듭니다. 기본적으로 Container-Optimized OS 이미지의 최신 지원 버전이 사용됩니다.

- 관리형 인스턴스 그룹 업데이터를 사용하여 새 인스턴스 템플릿으로 MIG를 업데이트합니다.

INSTANCE_NAME: 인스턴스 이름입니다.CONTAINER_NAME: 컨테이너의 이름konlet 로그라고도 하는 시작 에이전트 로그. 시작 에이전트는 컨테이너 구성을 파싱한 후 Compute Engine 인스턴스에서 컨테이너를 시작하는 태스크를 실행합니다.

Docker 이벤트 로그는 컨테이너 시작 및 중지 이벤트를 포함한 컨테이너 이벤트를 보고합니다.

컨테이너의 로그. 이 로그에는 컨테이너에서 실행되는 앱의

STDOUT가 포함됩니다.VM 인스턴스 페이지로 이동합니다.

시작 에이전트 로그를 보려는 인스턴스를 선택합니다.

로그에서 직렬 포트 1(콘솔)을 클릭하여 직렬 콘솔 로그를 봅니다.

- SSH를 사용하여 컨테이너가 있는 인스턴스에 연결합니다.

sudo journalctl명령어를 실행하여 인스턴스 시작 및 컨테이너 시작 로그를 확인합니다. 다음 명령어를 사용하여 컨테이너 시작 에이전트 로그(konlet)를 필터링합니다.sudo journalctl -u konlet*

VM 인스턴스 페이지로 이동합니다.

시작 에이전트 로그를 보려는 인스턴스를 선택합니다.

로그에서 Cloud Logging을 클릭하여 Cloud Logging 로그를 봅니다.

검색 필터를 입력하여 시작 에이전트 로그를 검색합니다.

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_system" jsonPayload.SYSLOG_IDENTIFIER="konlet-startup" jsonPayload._HOSTNAME="INSTANCE_NAME"

다음을 바꿉니다.

PROJECT_ID: 인스턴스가 포함된 프로젝트 IDINSTANCE_NAME: 로그를 가져올 인스턴스의 이름

PROJECT_ID: 인스턴스가 포함된 프로젝트 IDINSTANCE_NAME: 로그를 가져올 인스턴스의 이름- SSH를 사용하여 컨테이너가 있는 인스턴스에 연결합니다.

sudo journalctl명령어를 다음 필터와 함께 실행하여 Docker 이벤트 로그를 확인합니다.sudo journalctl -u docker-events-collector

VM 인스턴스 페이지로 이동합니다.

시작 에이전트 로그를 보려는 인스턴스를 선택합니다.

로그에서 Cloud Logging을 클릭하여 Cloud Logging 로그를 봅니다.

다음 검색 필터를 입력하여 Docker 이벤트 로그를 검색합니다.

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_system" jsonPayload._HOSTNAME="INSTANCE_NAME" jsonPayload.SYSLOG_IDENTIFIER="docker"

다음을 바꿉니다.

PROJECT_ID: 인스턴스가 포함된 프로젝트 IDINSTANCE_NAME: 로그를 가져올 인스턴스의 이름

PROJECT_ID: 인스턴스가 포함된 프로젝트 IDINSTANCE_NAME: 로그를 가져올 인스턴스의 이름VM 인스턴스 페이지로 이동합니다.

시작 에이전트 로그를 보려는 인스턴스를 선택합니다.

로그에서 Cloud Logging을 클릭하여 Cloud Logging 로그를 봅니다.

Cloud Logging 페이지가 기본 검색 필터와 함께 로드됩니다.

resource.labels.instance_id값을 복사합니다. 나중에 이 값을 사용합니다.검색 필터를 업데이트하여 컨테이너 로그를 가져옵니다.

resource.type="gce_instance" logName="projects/PROJECT_ID/logs/cos_containers" resource.labels.instance_id="INSTANCE_ID"

다음을 바꿉니다.

PROJECT_ID: 인스턴스가 포함된 프로젝트 IDINSTANCE_ID: 로그를 가져올 인스턴스의 ID

로그를 가져오려는 인스턴스의 ID를 확인합니다.

gcloud compute instances describe INSTANCE_NAME \ --zone ZONE \ --format="value(id)"

다음을 바꿉니다.

INSTANCE_NAME: 로그를 가져올 인스턴스의 이름ZONE: 인스턴스가 있는 영역

다음 명령어와 필터를 사용해 인스턴스의 컨테이너 로그를 봅니다.

gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_containers AND \ resource.labels.instance_id=INSTANCE_ID"다음을 바꿉니다.

PROJECT_ID: 인스턴스가 포함된 프로젝트 ID입니다.INSTANCE_ID: 인스턴스의 ID입니다.

예를 들어 COS 70을 실행 중이고

my-project에 존재하며 인스턴스 ID가555123456789012345인 인스턴스에 대한 Cloud Logging의 마지막 10개 컨테이너 로그를 보려면 다음 명령어를 사용합니다.gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_containers AND \ resource.labels.instance_id=555123456789012345" \ --limit 10- 컨테이너 재시작 정책을 지정합니다.

- 컨테이너

ENTRYPOINT(컨테이너 시작 시 실행되는 기본 명령어)를 재정의합니다. - 컨테이너

ENTRYPOINT명령어로 인수를 전달합니다. - 컨테이너를 권한 모드에서 실행합니다.

- 호스트 디렉터리 또는

tmpfs를 컨테이너 내부의 데이터 볼륨으로 마운트합니다. - 환경 변수를 설정합니다.

- 컨테이너 런타임에서

STDIN용 버퍼를 할당합니다. - 유사 TTY를 할당합니다.

- 컨테이너 실행 옵션 구성 알아보기

- 관리형 인스턴스 그룹 자세히 알아보기

- 컨테이너 최적화 OS 알아보기

인스턴스 및 MIG에 컨테이너 배포 선택

Compute Engine에 컨테이너를 배포함으로써 앱 배포를 간소화함과 동시에 인스턴스 인프라를 제어할 수 있습니다.

또는 다음을 위해 Google Kubernetes Engine에 배포하는 것을 고려할 수 있습니다.

Compute Engine에 있는 별도의 인스턴스에서 각 마이크로서비스를 실행할 경우, 운영체제 간접비가 비용의 상당 부분을 차지할 수 있습니다. Google Kubernetes Engine을 사용하면 각 인스턴스에 여러 컨테이너 및 컨테이너 그룹을 배포할 수 있으므로, 호스트 인스턴스 리소스를 마이크로서비스에 더 효율적으로 할당하고 사용 공간을 줄일 수 있습니다.

Compute Engine에 컨테이너가 배포되는 방식

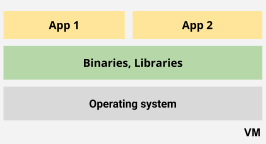

Compute Engine 인스턴스에 소프트웨어를 배포하는 일반적인 방법은 다음과 같습니다.

위 목록의 두 가지 방법 모두 앱 구성 작업과 운영체제 환경 설정 작업을 결합합니다. 개발자는 런타임 종속 항목을 주의 깊게 추적하고 해결해야 합니다. 예를 들어 VM에서 실행 중인 앱 두 개가 동일하지만 서로 다른 버전의 라이브러리를 사용하는 경우 두 버전을 모두 설치하고 시스템 변수를 통해 이러한 앱을 가리켜야 합니다.

앱이 운영체제에 직접 배포된 인스턴스 또는 컨테이너의 소프트웨어를 인스턴스나 MIG에 배포할 수 있습니다. 컨테이너에는 애플리케이션 소프트웨어와 필수 라이브러리가 모두 있으며 컨테이너는 OS 앱 및 라이브러리와 분리되어 있습니다. 컨테이너와 그 OS에서 충돌하는 라이브러리 버전을 처리하지 않고 컨테이너를 배포 환경 간에 이동할 수 있습니다.

앱이 컨테이너에 배포된 인스턴스 다음 과정에서는 Compute Engine에 컨테이너를 배포하는 방법을 설명합니다.

인스턴스 생성을 요청하면 Compute Engine이 다음 작업을 실행합니다.

컨테이너를 실행하는 인스턴스 또는 관리형 인스턴스 그룹을 만드는 단계 제한사항

배포할 컨테이너 준비

다음 접근 방식 중 하나를 선택하여 Compute Engine에서 컨테이너 이미지에 액세스 할 수 있도록 합니다.

새 인스턴스에 컨테이너 배포

Google Cloud 콘솔 또는 Google Cloud CLI를 사용하여 새 VM 인스턴스에 컨테이너를 배포할 수 있습니다.

콘솔

다음은 Google에서 제공하는 Nginx Docker 이미지(

https://gcr.io/cloud-marketplace/google/nginx1:latest)에서 VM 인스턴스로 컨테이너를 배포하는 예시입니다. 다른 Docker 이미지를 사용하려면 다음 단계에서 Nginx Docker 이미지를 원하는 이미지로 바꿉니다.메시지가 표시되면 프로젝트를 선택하고 계속을 클릭합니다. 인스턴스 만들기 페이지가 표시되고 머신 구성 창이 표시됩니다.

gcloud

인스턴스의 컨테이너 업데이트

Google Cloud 콘솔 또는 Google Cloud CLI를 사용하여 인스턴스에서 컨테이너를 실행하도록 Docker 이미지 및 구성 옵션을 업데이트할 수 있습니다.

컨테이너를 실행하도록 업데이트하면 Compute Engine이 다음 2가지 작업을 수행합니다.

콘솔

gcloud

gcloud compute instances update-container명령어를 사용하여 컨테이너 선언을 업데이트합니다. 예를 들면 다음과 같습니다.gcloud compute instances update-container nginx-vm \ --container-image gcr.io/cloud-marketplace/google/nginx1:latest이 명령어는 컨테이너 이미지를

gcr.io/cloud-marketplace/google/nginx1:latest로 설정하고 인스턴스를 다시 시작하여 변경사항을 활성화합니다. 해당 플래그를 추가하여 컨테이너 실행 옵션 구성에 설명된 속성을 업데이트할 수도 있습니다.인스턴스가 다시 시작되면 새 컨테이너 이미지를 다운로드하고 새 구성으로 컨테이너를 시작합니다.

관리형 인스턴스 그룹에 컨테이너 배포

다음 단계를 수행하면Google Cloud 콘솔 또는 Google Cloud CLI를 사용하여 새 관리형 인스턴스 그룹(MIG)에 컨테이너를 배포할 수 있습니다.

콘솔

다음은 컨테이너를 Google에서 제공하는 Nginx(

gcr.io/cloud-marketplace/google/nginx1:15) Docker 이미지에서 MIG로 배포하는 인스턴스 템플릿을 만드는 예시입니다. 다른 Docker 이미지를 사용하려면 다음 예에서gcr.io/cloud-marketplace/google/nginx1:15를 사용하려는 이미지로 바꿉니다.다음으로 새 인스턴스 템플릿을 사용하는 MIG를 만듭니다.

gcloud

gcloud compute instance-templates create-with-container명령어를 사용하여 Docker 이미지 실행을 위한 인스턴스 템플릿을 만듭니다.gcloud compute instance-templates create-with-container TEMPLATE_NAME \ --container-image DOCKER_IMAGE

또한 컨테이너 실행 옵션도 구성할 수 있습니다.

예를 들어 다음 명령어를 실행하면 Docker 이미지 정보가 포함된

nginx-template이라는 새 인스턴스 템플릿이 생성됩니다. 이 템플릿에서 생성된 인스턴스는 인스턴스가 시작될 때 Docker 이미지gcr.io/cloud-marketplace/google/nginx1:15를 시작하고 실행합니다.gcloud compute instance-templates create-with-container nginx-template \ --container-image gcr.io/cloud-marketplace/google/nginx1:15다음으로 새 인스턴스 템플릿을 사용하여 MIG를 만듭니다.

이제 인스턴스 템플릿이 있으므로 인스턴스 템플릿을 사용하는 MIG를 만들 수 있습니다. 예를 들어 gcloud CLI와 방금 만든

nginx-template을 사용하여 MIG를 만들려면 다음 명령어를 실행하세요.gcloud compute instance-groups managed create example-group \ --base-instance-name nginx-vm \ --size 3 \ --template nginx-template컨테이너를 실행하는 관리형 인스턴스 그룹 업데이트

관리형 인스턴스 그룹(MIG)을 업데이트하여 Docker 이미지의 새 버전이나 Container-Optimized OS 이미지의 새 버전을 배포할 수 있습니다.

MIG를 컨테이너 이미지의 새 버전으로 업데이트

관리형 인스턴스 그룹 업데이터를 사용하여 3단계에 걸쳐 Docker 이미지의 새 버전을 MIG에 배포할 수 있습니다.

관리형 인스턴스 그룹을 Container-Optimized OS 이미지의 새 버전으로 업데이트

Google은 Container-Optimized OS 이미지를 정기적으로 업데이트하므로 Docker 이미지를 변경하지 않고 컨테이너식 MIG에 업데이트를 적용할 수 있습니다. Google Cloud 콘솔 또는 Google Cloud CLI를 사용하여 2단계에 걸쳐 MIG를 Container-Optimized OS 이미지의 새 버전으로 업데이트할 수 있습니다.

SSH를 사용하여 컨테이너에 연결

SSH를 사용하여 인스턴스의 컨테이너에 연결할 수 있습니다. gcloud CLI를 사용하여

--container플래그로gcloud compute ssh를 실행합니다.gcloud compute ssh INSTANCE_NAME --container CONTAINER_NAME

다음을 바꿉니다.

gcloud compute ssh명령어 및 해당 인수에 대해 자세히 알아보세요.Compute Engine에서 컨테이너 모니터링

Container-Optimized OS 이미지를 실행하는 인스턴스를 모니터링하려면 Cloud Monitoring과 통신하고 상태 관련 측정항목을 보고하는 노드 문제 감지기 에이전트를 사용합니다. 이 에이전트는 마일스톤 77부터 Container-Optimized OS 이미지에 기본 제공됩니다.

에이전트를 사용 설정하려면 Milestone 88 이상을 사용하는 이미지를 사용하는 컨테이너에서 커스텀 메타데이터 섹션을 수정하고

google-monitoring-enabled를true로 설정합니다.노드 문제 감지기를 사용 설정하는 다른 방법을 알아보려면 상태 모니터링 사용 설정을 참조하세요.

노드 문제 감지기 에이전트는 측정항목 목록에서

guest/로 시작하는 측정항목을 지원합니다.에이전트가 수집한 측정항목을 사용하려면 측정항목 탐색기를 참조하세요.

로그 보기

다음과 같이 세 가지 유형의 컨테이너 관련 로그를 볼 수 있습니다.

시작 에이전트 로그 보기

시작 에이전트 로그는 직렬 콘솔, OS 이미지에 포함된

journald시스템 서비스, Cloud Logging을 통해 제공됩니다.직렬 콘솔에서 시작 에이전트 로그 보기

콘솔

gcloud

get-serial-port-output명령어를 사용하여 인스턴스 직렬 포트의 로그를 확인합니다.gcloud compute instances get-serial-port-output INSTANCE_NAME

INSTANCE_NAME을 인스턴스 이름으로 바꿉니다.예를 들어

nginx-vm이라는 인스턴스의 직렬 포트 출력을 보려면 다음 명령어를 사용합니다.gcloud compute instances get-serial-port-output nginx-vm

journald에서 시작 에이전트 로그 보기Logging에서 시작 에이전트 로그 보기

콘솔

gcloud

gcloud logging read명령어와 적절한 필터를 함께 사용하여 컨테이너 시작 에이전트 로그를 봅니다.gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_system AND \ jsonPayload.SYSLOG_IDENTIFIER=konlet-startup AND \ jsonPayload._HOSTNAME=INSTANCE_NAME"다음을 바꿉니다.

예를 들어 다음 명령어를 사용하여 COS 70을 실행하면서

my-project에 있는nginx-vm이라는 인스턴스의 마지막 시작 에이전트 로그 10개를 Logging에서 확인합니다.gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_system AND \ jsonPayload.SYSLOG_IDENTIFIER=konlet-startup AND \ jsonPayload._HOSTNAME=nginx-vm" \ --limit 10Docker 이벤트 로그 보기

journald및 Cloud Logging에서 Docker 이벤트 로그를 볼 수 있습니다.journald에서 Docker 이벤트 로그 보기Logging에서 Docker 이벤트 로그 보기

콘솔

gcloud

gcloud logging read명령어와 적절한 필터와 함께 사용하여 Docker 이벤트 로그를 봅니다.gcloud logging read "resource.type=gce_instance AND \ logName=projects/PROJECT_ID/logs/cos_system AND \ jsonPayload._HOSTNAME=INSTANCE_NAME AND \ jsonPayload.SYSLOG_IDENTIFIER=docker"다음을 바꿉니다.

예를 들어 다음 명령어를 사용하여 COS 70을 실행하면서

my-project에 있는nginx-vm이라는 인스턴스의 마지막 Docker 이벤트 로그 10개를 Logging에서 확인합니다.gcloud logging read "resource.type=gce_instance AND \ logName=projects/my-project/logs/cos_system AND \ jsonPayload._HOSTNAME=nginx-vm AND \ jsonPayload.SYSLOG_IDENTIFIER=docker" \ --limit 10컨테이너 로그 보기

콘솔

gcloud

gcloud logging read명령어를 사용하여 컨테이너 로그를 확인합니다.컨테이너 최적화 이미지 또는 이미지 계열 지정

컨테이너화된 인스턴스 또는 인스턴스 템플릿은 기본적으로 지원되는 최신 컨테이너 최적화 이미지를 사용하도록 생성됩니다. 이 이미지는

cos-cloud프로젝트에 속합니다.이 기본 이미지를

cos-cloud프로젝트의 다른 이미지로 재정의할 수 있습니다. 사용 가능한 이미지 계열 및 해당 속성에 대한 자세한 내용은 올바른 Container-Optimized OS 버전 선택을 참조하세요.예를 들어 사용할 이미지를 파악한 후 gcloud CLI에서

--image플래그를 제공하여 기본 컨테이너 최적화 이미지를 재정의하거나--image-family플래그를 제공하여 인스턴스 생성 시 지정된 계열에서 최신 이미지를 선택하세요.다음은

cos-dev이미지 계열의 최신 이미지를 사용하여 컨테이너화된 인스턴스를 만드는 예시입니다.gcloud compute instances create-with-container nginx-vm \ --image-family cos-dev \ --image-project cos-cloud \ --container-image gcr.io/cloud-marketplace/google/nginx1:1.15방화벽 규칙 구성

컨테이너화된 인스턴스는 네트워크가 호스트 모드로 설정된 컨테이너를 실행합니다. 컨테이너가 호스트 네트워크 스택을 공유하고, 호스트의 모든 인터페이스가 컨테이너에 제공됩니다.

기본적으로 Google Cloud 방화벽 규칙은 인스턴스로 들어오는 모든 연결을 차단하고 인스턴스에서 나가는 모든 연결을 허용합니다.

인스턴스, 즉 컨테이너로 들어오는 연결을 허용하는 방화벽 규칙을 만듭니다.

컨테이너 실행 옵션 구성

다음과 같은 컨테이너 실행 옵션을 구성할 수 있습니다.

컨테이너 실행 옵션 구성을 자세히 알아보세요.

다음 단계

달리 명시되지 않는 한 이 페이지의 콘텐츠에는 Creative Commons Attribution 4.0 라이선스에 따라 라이선스가 부여되며, 코드 샘플에는 Apache 2.0 라이선스에 따라 라이선스가 부여됩니다. 자세한 내용은 Google Developers 사이트 정책을 참조하세요. 자바는 Oracle 및/또는 Oracle 계열사의 등록 상표입니다.

최종 업데이트: 2025-07-30(UTC)

-