Sie können Ihren VM- und Bare-Metal-Instanzen statische externe IP-Adressen zuweisen. Sie können statische IP-Adressen für Ihre Instanzen auch ändern, auflisten und freigeben. Informationen zum Reservieren einer statischen externen IP-Adresse finden Sie unter Statische externe IP-Adresse reservieren.

Externe IP-Adressen können statisch oder sitzungsspezifisch sein. Wenn für eine Instanz eine feste externe IP-Adresse erforderlich ist, die sich nicht ändert, gehen Sie so vor:

- Statische externe IP-Adresse abrufen Sie können neue externe IP-Adressen reservieren oder vorhandene sitzungsspezifische externe IP-Adressen umwandeln.

- Weisen Sie die reservierte IP-Adresse einer vorhandenen Instanz zu oder weisen Sie sie beim Erstellen einer neuen Instanz zu.

Wenn Sie eine statische IP-Adresse für Ihr internes Compute Engine-Netzwerk benötigen, lesen Sie stattdessen den Artikel Statische interne IP-Adresse reservieren.

Informationen zum Reservieren einer statischen externen IP-Adresse oder zum Erstellen einer globalen externen IP-Adresse finden Sie unter Statische externe IP-Adresse reservieren.

Hinweise

- Weitere Informationen zu IP-Adressen

- Informationen zu Kontingenten und Limits für statische externe IP-Adressen.

- Informationen zu Preisen für externe IP-Adressen.

-

Richten Sie die Authentifizierung ein, falls Sie dies noch nicht getan haben.

Bei der Authentifizierung wird Ihre Identität für den Zugriff auf Google Cloud -Dienste und APIs überprüft. Zum Ausführen von Code oder Beispielen aus einer lokalen Entwicklungsumgebung können Sie sich so bei Compute Engine authentifizieren:

Select the tab for how you plan to use the samples on this page:

Console

When you use the Google Cloud console to access Google Cloud services and APIs, you don't need to set up authentication.

gcloud

-

Installieren Sie die Google Cloud CLI. Initialisieren Sie die Google Cloud CLI nach der Installation mit dem folgenden Befehl:

gcloud initWenn Sie einen externen Identitätsanbieter (IdP) verwenden, müssen Sie sich zuerst mit Ihrer föderierten Identität in der gcloud CLI anmelden.

- Set a default region and zone.

Terraform

Wenn Sie die Terraform-Beispiele auf dieser Seite in einer lokalen Entwicklungsumgebung verwenden möchten, installieren und initialisieren Sie die gcloud CLI und richten Sie dann die Standardanmeldedaten für Anwendungen mit Ihren Nutzeranmeldedaten ein.

Installieren Sie die Google Cloud CLI.

Wenn Sie einen externen Identitätsanbieter (IdP) verwenden, müssen Sie sich zuerst mit Ihrer föderierten Identität in der gcloud CLI anmelden.

If you're using a local shell, then create local authentication credentials for your user account:

gcloud auth application-default login

You don't need to do this if you're using Cloud Shell.

If an authentication error is returned, and you are using an external identity provider (IdP), confirm that you have signed in to the gcloud CLI with your federated identity.

Weitere Informationen finden Sie unter Set up authentication for a local development environment.

REST

Wenn Sie die REST API-Beispiele auf dieser Seite in einer lokalen Entwicklungsumgebung verwenden möchten, nutzen Sie die Anmeldedaten, die Sie der gcloud CLI bereitstellen.

Installieren Sie die Google Cloud CLI.

Wenn Sie einen externen Identitätsanbieter (IdP) verwenden, müssen Sie sich zuerst mit Ihrer föderierten Identität in der gcloud CLI anmelden.

Weitere Informationen finden Sie in der Dokumentation zur Google Cloud -Authentifizierung unter Für die Verwendung von REST authentifizieren.

Erforderliche Rollen

Bitten Sie Ihren Administrator, Ihnen die folgenden IAM-Rollen für Ihr Projekt zuzuweisen, um die Berechtigungen zu erhalten, die Sie zum Konfigurieren und Verwalten statischer IP-Adressen benötigen:

-

Zum Erstellen und Aktualisieren von Instanzen:

Compute Instance Admin (v1) (

roles/compute.instanceAdmin.v1)

Weitere Informationen zum Zuweisen von Rollen finden Sie unter Zugriff auf Projekte, Ordner und Organisationen verwalten.

Diese vordefinierten Rollen enthalten die Berechtigungen, die zum Konfigurieren und Verwalten von statischen IP-Adressen erforderlich sind. Erweitern Sie den Abschnitt Erforderliche Berechtigungen, um die erforderlichen Berechtigungen anzuzeigen:

Erforderliche Berechtigungen

Die folgenden Berechtigungen sind erforderlich, um statische IP-Adressen zu reservieren und zu verwalten:

-

compute.instances.updatefür die Instanz -

compute.instances.updateNetworkInterfacefür die Instanz -

compute.instances.addAccessConfigfür die Instanz -

compute.instances.deleteAccessConfigfür die Instanz -

compute.networks.listfür das Netzwerk compute.subnetworks.usefür das Subnetzcompute.subnetworks.listfür das Subnetz-

So erstellen Sie Instanzen:

compute.instances.createfür das Projekt- Zur Erstellung der VM mit einem benutzerdefinierten Image:

compute.images.useReadOnlyfür das Image - Zur Erstellung der VM mithilfe eines Snapshots:

compute.snapshots.useReadOnlyfür den Snapshot - Zur Erstellung der VM mithilfe einer Instanzvorlage:

compute.instanceTemplates.useReadOnlyfür die Instanzvorlage - Um der VM ein Legacy-Netzwerk zuzuweisen:

compute.networks.usefür das Projekt - Zum Festlegen einer statische IP-Adresse für die VM:

compute.addresses.usefür das Projekt - Zur Zuweisung einer externen IP-Adresse zur VM bei Verwendung eines Legacy-Netzwerks:

compute.networks.useExternalIpfür das Projekt - Um ein Subnetz für die VM anzugeben:

compute.subnetworks.usefür das Projekt oder für das ausgewählte Subnetz - Um der VM eine externe IP-Adresse zuzuweisen, wenn Sie ein VPC-Netzwerk verwenden:

compute.subnetworks.useExternalIpfür das Projekt oder für das ausgewählte Subnetz - Um die Metadaten der VM-Instanz für die VM festzulegen:

compute.instances.setMetadatafür das Projekt - Um Tags für die VM festzulegen:

compute.instances.setTagsfür die VM - Um Labels für die VM festzulegen:

compute.instances.setLabelsfür die VM - Um ein Dienstkonto festzulegen, das die VM verwenden soll:

compute.instances.setServiceAccountfür die VM - Um ein neues Laufwerk für die VM zu erstellen:

compute.disks.createfür das Projekt - Um ein vorhandenes Laufwerk im Lese- oder Lese‑/Schreibmodus anzuhängen:

compute.disks.usefür das Laufwerk - Um ein vorhandenes Laufwerk im Lesemodus anzuhängen:

compute.disks.useReadOnlyfür das Laufwerk

Sie können diese Berechtigungen auch mit benutzerdefinierten Rollen oder anderen vordefinierten Rollen erhalten.

Beschränkungen

Eine statische externe IP-Adresse kann immer nur von einer einzigen Ressource verwendet werden.

Ist eine IP-Adresse einmal einer Ressource zugewiesen, kann nicht überprüft werden, ob die IP-Adresse statisch oder sitzungsspezifisch ist. Sie können die IP-Adresse mit der Liste der für dieses Projekt reservierten statischen externen IP-Adressen vergleichen. Mit dem Unterbefehl

gcloud compute addresses listkönnen Sie eine Liste der für Ihr Projekt verfügbaren statischen externen IP-Adressen aufrufen.Jede VM kann mehrere Netzwerkschnittstellen haben und jeder Schnittstelle können je nach Stacktyp die folgenden IP-Adressen zugewiesen werden:

- Nur IPv4-Schnittstellen:

- Eine interne IPv4-Adresse (erforderlich)

- Eine externe IPv4-Adresse (optional)

- Dual-Stack-Schnittstellen (IPv4 und IPv6):

- Eine interne IPv4-Adresse (erforderlich)

- Eine externe IPv4-Adresse (optional)

- Ein

/96-IPv6-Adressbereich, entweder intern oder extern, aber nicht beides (erforderlich)

- Nur-IPv6-Schnittstellen:

- Ein

/96-IPv6-Adressbereich, entweder intern oder extern, aber nicht beides (erforderlich)

- Ein

- Nur IPv4-Schnittstellen:

Sie können die Zuweisung der externen IPv6-Adresse einer VM mit einer reinen IPv6-Netzwerkschnittstelle nicht aufheben oder ändern. Sie können jedoch die sitzungsspezifische externe IP-Adresse einer Ressource in eine statische externe IP-Adresse umwandeln, damit die Adresse auch nach dem Löschen der Ressource reserviert bleibt.

Der Name einer statischen IP-Adresse kann nicht geändert werden.

Hinweis: Netzwerkschnittstellen können Traffic über mehrere Weiterleitungsregeln empfangen, die unter Umständen andere externe IP-Adressen bedienen. Beliebig viele externe IP-Adressen können eine Netzwerkschnittstelle über diese Weiterleitungsregeln referenzieren, aber jeder Netzwerkschnittstelle kann nur eine externe IPv4-Adresse und ein externer

/96-IPv6-Adressbereich zugewiesen werden.Weitere Informationen über Load-Balancing und Weiterleitungsregeln finden Sie in der Dokumentation zu Load-Balancing (nur auf Englisch verfügbar).

Verfügbare statische externe IP-Adressen ansehen

So listen Sie statische externe IP-Adressen auf, die Sie für Ihr Projekt reserviert haben.

Console

Rufen Sie in der Google Cloud Console die Seite IP-Adressen auf.

Klicken Sie auf Externe IP-Adressen.

gcloud

Führen Sie folgenden

gcloud compute addresses list-Befehl aus:Verwenden Sie den folgenden Befehl, um alle globalen IP-Adressen aufzulisten:

gcloud compute addresses list

Verwenden Sie den folgenden Befehl, um alle globalen IP-Adressen aufzulisten:

gcloud compute addresses list --global

Verwenden Sie den folgenden Befehl, um alle regionalen IP-Adressen in einer bestimmten Region aufzulisten:

gcloud compute addresses list \ --regions=REGIONErsetzen Sie

REGIONdurch die Region, für die Sie Adressen auflisten möchten. Sie können Adressen mehrerer Regionen auflisten, indem Sie durch Kommas getrennte Regionsnamen angeben:gcloud compute addresses list \ --regions=REGION1,REGION2,..REGION_n_

API

Rufen Sie die Methode

addresses.listauf, um regionale IPv4- oder IPv6-Adressen aufzulisten:GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/regions/REGION/addresses

Ersetzen Sie Folgendes:

PROJECT_IDist die Projekt-ID für diese Anfrage.REGIONist der Name der Region für diese Anfrage.

Rufen Sie die Methode

addresses.aggregatedListauf, um eine Liste aller Adressen in allen Regionen zu erhalten.GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/aggregated/addresses

Rufen Sie die Methode

globalAddresses.listauf, um globale IPv4- oder IPv6-Adressen aufzulisten:GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/global/addresses

Ersetzen Sie Folgendes:

PROJECT_IDist die Projekt-ID für diese Anfrage.

Go

Java

Python

Statische externe IP-Adressen konfigurieren

In den folgenden Abschnitten wird beschrieben, wie Sie statische externe IP-Adressen für Ihre Instanzen konfigurieren.

Eine Instanz erstellen, die eine statische externe IP-Adresse verwendet

Nachdem Sie eine statische externe IP-Adresse reserviert haben, können Sie sie einer Instanz zuweisen.

Console

Rufen Sie in der Google Cloud Console die Seite Instanz erstellen auf.

So weisen Sie der Instanz eine statische externe IP-Adresse zu:

Klicken Sie im Navigationsmenü auf Netzwerk.

Geben Sie im Bereich Netzwerkschnittstellen die Netzwerkschnittstellen an, die Sie für die Instanz verwenden möchten. Verwenden Sie dazu die folgenden Optionen:

Klicken Sie auf Netzwerkschnittstelle hinzufügen, um eine Netzwerkschnittstelle hinzuzufügen. Wählen Sie dann in der Liste Netzwerk ein Netzwerk aus.

Wenn Sie eine Netzwerkschnittstelle löschen möchten, klicken Sie auf Löschen.

Wählen Sie eine der folgenden Optionen aus:

So weisen Sie eine statische externe IPv4-Adresse zu:

- Maximieren Sie eine Netzwerkschnittstelle.

- Wählen Sie die IP-Adresse aus der Liste Externe IPv4-Adresse aus.

So weisen Sie eine statische externe IPv6-Adresse zu:

- Erweitern Sie eine Netzwerkschnittstelle, die ein Subnetz mit einem externen IPv6-Adressbereich enthält.

- Wählen Sie dieses Subnetz in der Liste Subnetzwerk aus.

- Wählen Sie für IP-Stack-Typ die Option IPv4 und IPv6 (Dual-Stack) oder IPv6 (Einzel-Stack) aus.

- Wählen Sie die neu reservierte externe IPv6-Adresse aus der Liste Externe IPv6-Adresse aus. Alternativ können Sie Statische externe IPv6-Adresse reservieren auswählen und eine neue statische externe IPv6-Adresse reservieren.

- Wählen Sie für Netzwerkdienststufe die Option Premium aus.

Klicken Sie auf Fertig, um die Änderung der Netzwerkschnittstelle abzuschließen.

Fahren Sie mit der Erstellung der Instanz fort.

gcloud

Sie können eine Instanz erstellen und eine statische regionale, externe IP-Adresse zuweisen, die Sie bereits reserviert haben.

So weisen Sie eine statische externe IPv4-Adresse zu:

gcloud compute instances create INSTANCE_NAME \ --zone=ZONE \ --address=IPV4_ADDRESSSo weisen Sie eine statische externe IPv6-Adresse zu:

gcloud compute instances create INSTANCE_NAME \ --zone=ZONE \ --subnet=SUBNET \ --stack-type=STACK_TYPE \ --external-ipv6-address=IPV6_ADDRESS \ --external-ipv6-prefix-length=96 \ --ipv6-network-tier=PREMIUMErsetzen Sie Folgendes:

INSTANCE_NAME: Der Name der Compute-Instanz.ZONE: die Zone, in der die Instanz erstellt wird.IPV4_ADDRESS: Die IPv4-Adresse, die der Instanz zugewiesen werden soll. Verwenden Sie die reservierte statische externe IP-Adresse, nicht den Adressnamen.SUBNET: ein Subnetz, das externe IPv6-Adressen enthältSTACK_TYPE: der Stacktyp für die Instanz, entwederIPV4_IPV6(Dual-Stack) oderIPV6_ONLYIPV6_ADDRESS: Die IPv6-Adresse, die der Instanz zugewiesen werden soll. Verwenden Sie die reservierte statische externe IP-Adresse, nicht den Adressnamen.

Terraform

Sie können mit der Ressource

google_compute_instanceeine externe IP-Adresse zuweisen.REST

So weisen Sie einer neuen Compute-Instanz eine statische externe IPv4-Adresse zu:

Geben Sie in der Anfrage zum Erstellen einer neuen Instanz explizit das Attribut

networkInterfaces[].accessConfigs[].natIPund die externe IPv4-Adresse an, die Sie verwenden möchten, z. B.:{ "name": "INSTANCE_NAME", "machineType": "zones/ZONE/machineTypes/MACHINE_TYPE", "networkInterfaces": [{ "accessConfigs": [{ "type": "ONE_TO_ONE_NAT", "name": "External NAT", "natIP": "IPV4_ADDRESS" }], "network": "global/networks/default" }], "disks": [{ "autoDelete": "true", "boot": "true", "type": "PERSISTENT", "initializeParams": { "sourceImage": "SOURCE_IMAGE" } }] }Ersetzen Sie Folgendes:

INSTANCE_NAME: der Name der Compute-InstanzZONE: die Zone, in der die Instanz erstellt wird.MACHINE_TYPE(optional): die vollständige oder teilweise URL der Maschinentyp-Ressource, die beim Erstellen der Instanz verwendet werden soll, im Format:zones/ZONE/machineTypes/MACHINE_TYPEIPV4_ADDRESS: Die IPv4-Adresse, die der Instanz zugewiesen werden soll. Verwenden Sie die reservierte statische externe IP-Adresse, nicht den Adressnamen.SOURCE_IMAGE: eine bestimmte Version eines öffentlichen Images, z. B.projects/debian-cloud/global/images/debian-10-buster-v20200309, oder eine Image-Familie, z. B.projects/debian-cloud/global/images/family/debian-10

So weisen Sie einer neuen Instanz eine statische externe IPv6-Adresse zu:

Geben Sie in der Anfrage zum Erstellen einer neuen Instanz explizit das Attribut

networkInterfaces[].ipv6AccessConfigs[].externalIpv6und die externe IPv6-Adresse an, die Sie verwenden möchten, z. B.:{ "name": "INSTANCE_NAME", "machineType": "zones/ZONE/machineTypes/MACHINE_TYPE", "networkInterfaces": [{ "ipv6AccessConfigs": [{ "externalIpv6": "IPV6_ADDRESS", "externalIpv6PrefixLength": 96, "name": "external-ipv6-access-config", "networkTier": "PREMIUM", "type": "DIRECT_IPV6" }], "stackType": "STACK_TYPE", "subnetwork":"SUBNETWORK" }], "disks": [{ "autoDelete": "true", "boot": "true", "mode": "READ_WRITE", "type": "PERSISTENT", "initializeParams": { "sourceImage": "SOURCE_IMAGE" }, }], }Ersetzen Sie Folgendes:

INSTANCE_NAME: der Name der Compute-InstanzZONE: die Zone, in der die Instanz erstellt wird.MACHINE_TYPE(optional): die vollständige oder teilweise URL der Maschinentyp-Ressource, die beim Erstellen der Instanz verwendet werden soll, im Format:zones/ZONE/machineTypes/MACHINE_TYPEIPV6_ADDRESS: Die IPv6-Adresse, die der Instanz zugewiesen werden soll. Verwenden Sie die reservierte statische externe IP-Adresse, nicht den Adressnamen.STACK_TYPE: der Stacktyp für die Instanz, entwederIPV4_IPV6(Dual-Stack) oderIPV6_ONLYSUBNET: ein Subnetz, das externe IPv6-Adressen enthältSOURCE_IMAGE: eine bestimmte Version eines öffentlichen Images, z. B."projects/debian-cloud/global/images/debian-10-buster-v20200309", oder eine Image-Familie, z. B."projects/debian-cloud/global/images/family/debian-10"

Go

Java

Python

Externe IP-Adresse ändern oder einer vorhandenen Instanz zuweisen

Sie können die sitzungsspezifische oder statische externe IP-Adresse für eine bestehende reine IPv4- oder Dual-Stack-Instanz ändern oder zuweisen. Dieses Verfahren wird für reine IPv6-Instanzen nicht unterstützt.

Eine Compute-Instanz kann mehrere Schnittstellen haben. Eine Single-Stack-Schnittstelle kann eine externe IP-Adresse haben. Eine Dual-Stack-Schnittstelle kann eine externe IPv4-Adresse und eine externe IPv6-Adresse haben. Wenn die Instanz bereits eine externe IP-Adresse hat, müssen Sie diese Adresse zuerst entfernen. Anschließend können Sie der vorhandenen Instanz eine neue externe IP-Adresse zuweisen.

Console

Rufen Sie in der Google Cloud Console die Seite VM-Instanzen auf:

Klicken Sie auf den Namen der Instanz, der Sie eine externe IP-Adresse zuweisen möchten. Die Seite Instanzdetails wird angezeigt.

Führen Sie auf der Seite Instanzdetails folgende Schritte aus:

- Klicken Sie auf Bearbeiten.

- Maximieren Sie Netzwerkschnittstellen.

- Wählen Sie die erforderliche externe IP-Adresse aus, die der Instanz zugewiesen werden soll.

Wenn die Instanz nur IPv4 verwendet und Sie eine IPv6-Adresse zuweisen möchten, müssen Sie zuerst den Stacktyp in Dual-Stack ändern.

- Wählen Sie für Externe IPv4-Adresse entweder Sitzungsspezifisch oder eine statische externe IPv4-Adresse aus.

- Wählen Sie für Externe IPv6-Adresse entweder Sitzungsspezifisch (automatisch), Sitzungsspezifisch (benutzerdefiniert) oder eine statische externe IPv6-Adresse aus.

- Klicken Sie auf Fertig.

Klicken Sie auf Speichern.

gcloud

Optional: Reservieren Sie eine statische externe IP-Adresse.

Wenn Sie eine statische externe IP-Adresse zuweisen, müssen Sie diese zuerst reservieren und prüfen, ob die Adresse nicht von einer anderen Ressource verwendet wird. Folgen Sie gegebenenfalls der Anleitung unter Neue statische externe IP-Adresse reservieren oder Zuweisung einer statischen externen IP-Adresse aufheben.

Wenn Sie eine sitzungsspezifische externe IP-Adresse verwenden möchten, können Sie diesen Schritt überspringen. Compute Engine weist dann eine sitzungsspezifische externe IP-Adresse nach dem Zufallsprinzip zu.

Entfernen Sie alle vorhandenen IP-Adresszuweisungen, wie unter Zuweisung einer statischen externen IP-Adresse aufheben beschrieben.

Weisen Sie die neue externe IP-Adresse zu.

Verwenden Sie zum Zuweisen einer IPv4-Adresse den Unterbefehl

instances add-access-config:Hinweis: Ersetzen SieIP_ADDRESSnicht durch den Namen der statischen IP-Adresse, sondern geben Sie die tatsächliche IP-Adresse an.gcloud compute instances add-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME" --address=IP_ADDRESS

Ersetzen Sie Folgendes:

INSTANCE_NAME: der Name der Instanz.ACCESS_CONFIG_NAMEist der Name dieser Zugriffskonfiguration. Achten Sie darauf, dass Sie vollständigen Namen in Anführungszeichen angeben.IP_ADDRESSist die IP-Adresse, die hinzugefügt werden soll.

Wenn Sie möchten, dass Compute Engine eine sitzungsspezifische externe IP-Adresse statt einer statischen externen IP-Adresse zuweist, lassen Sie das Attribut

--address IP_ADDRESSweg:gcloud compute instances add-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME"

Wenn Sie eine Instanz auf Dual-Stack umstellen und ihr eine IPv6-Adresse zuweisen möchten, verwenden Sie den Unterbefehl

instance network-interfaces update:gcloud compute instances network-interfaces update INSTANCE_NAME \ --network-interface=NIC \ --ipv6-network-tier=PREMIUM \ --stack-type=STACK_TYPE \ --external-ipv6-address=IPV6_ADDRESS \ --external-ipv6-prefix-length=96 \ --zone=ZONE

Ersetzen Sie Folgendes:

INSTANCE_NAME: der Name der Instanz.NIC: der Name der Netzwerkschnittstelle.STACK_TYPE: der Stacktyp für die Instanz, derIPV4_IPV6lauten muss. Sie können den Stacktyp nicht in IPV6_ONLY ändern.IPV6_ADDRESS: Die IPv6-Adresse, die der Instanz zugewiesen werden soll. Geben Sie die erste IPv6-Adresse im Bereich/96an.ZONEist die Zone der Instanz.

REST

Sie können die externe IPv4- oder IPv6-Adresse einer Instanz ändern, indem Sie eine neue Zugriffskonfiguration für diese Instanz hinzufügen.

Entfernen Sie alle vorhandenen IP-Adresszuweisungen, wie unter Zuweisung einer statischen externen IP-Adresse aufheben beschrieben.

Löschen Sie die vorhandene Zugriffskonfiguration. Senden Sie dazu eine

POST-Anfrage an die Methodeinstances.deleteAccessConfig.POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/deleteAccessConfig

Fügen Sie der Netzwerkschnittstelle der Instanz eine neue Zugriffskonfiguration hinzu. Stellen Sie dazu eine

POST-Anfrage an die Methodeinstances.addAccessConfig.Stellen Sie für IPv4-Adressen die folgende Anfrage:

POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/addAccessConfig { "natIP": "IPV4_ADDRESS", "name": "ACCESS_CONFIG_NAME" }Aktualisieren Sie für IPv6-Adressen das Attribut

stackTypeder Netzwerkschnittstelle aufIPV4_IPV6und aktualisieren Sie das AttributnetworkInterfaces[].ipv6AccessConfigs[].externalIpv6sowie die externe IPv6-Adresse, die Sie verwenden möchten.Weitere Informationen finden Sie unter Statische externe IP-Adresse einer neuen Instanz zuweisen.

Go

Java

Python

Externe IP-Adressen auf bestimmte Instanzen beschränken

Für bestimmte Arbeitslasten können grundlegende Anforderungen bestehen, zu denen Sicherheits- und Netzwerkeinschränkungen gehören. Sie haben beispielsweise die Möglichkeit, die externen IP-Adressen so zu beschränken, dass sie nur von bestimmten Compute-Instanzen verwendet werden können. Mit dieser Option können Sie die Daten-Exfiltration verhindern oder die Netzwerkisolation aufrechterhalten. Mithilfe einer Organisationsrichtlinie können Sie externe IP-Adressen auf bestimmte Instanzen beschränken, um die Verwendung externer IP-Adressen für Ihre Instanzen innerhalb einer Organisation oder eines Projekts zu steuern.

Die Einschränkung zur Steuerung externer IP-Adressen auf Instanzen lautet:

constraints/compute.vmExternalIpAccessWenn Sie sie verwenden möchten, geben Sie eine Richtlinie mit einer

allowedList-Aufstellung der Instanzen an, die externe IP-Adressen haben dürfen. Wenn Sie keine Richtlinie angeben, sind alle externen IP-Adressen für alle Instanzen zulässig. Ist dagegen eine Richtlinie vorhanden, kann nur den Instanzen, die in derallowedValues-Liste enthalten sind, eine sitzungsspezifische oder statische externe IP-Adresse zugewiesen werden. Andere Compute Engine-Instanzen in der Organisation oder dem Projekt, die nicht explizit in der Richtlinie definiert sind, dürfen keine externen IP-Adressen verwenden.Instanzen werden in den Listen mit zugelassenen oder verbotenen Instanzen anhand ihres URI identifiziert:

projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Spezifikationen zum Beschränken externer IP-Adressen

- Sie können die Listeneinschränkung nur auf Instanzen anwenden.

- Die Einschränkung lässt sich nicht rückwirkend anwenden. Alle Instanzen, die externe IP-Adressen haben, bevor Sie die Richtlinie aktivieren, behalten ihre externen IP-Adressen bei.

- Diese Einschränkung akzeptiert entweder eine

allowedList- oder einedeniedList-Aufstellung, aber nicht beide in derselben Richtlinie. - Für die Verwaltung und Pflege des Lebenszyklus und der Integrität der Instanz sind Sie oder ein Administrator mit den entsprechenden Berechtigungen verantwortlich. Die Einschränkung überprüft nur den URI der Instanz und verhindert nicht, dass die Instanzen in der Zulassungsliste geändert, gelöscht oder neu erstellt werden.

Erforderliche Berechtigungen zum Beschränken externer IP-Adressen

Wenn Sie eine Einschränkung auf Projekt- oder Organisationsebene einrichten möchten, müssen Sie in Ihrer Organisation die Rolle

orgpolicy.policyAdminhaben.Richtlinieneinschränkung auf Organisationsebene festlegen

Console

- Öffnen Sie die Seite Organisationsrichtlinien.

- Wählen Sie gegebenenfalls die erforderliche Organisation aus dem Drop-down-Menü des Projekts aus.

- Klicken Sie auf Zulässige externe IPs für VM-Instanzen definieren.

- Klicken Sie auf Bearbeiten, um die externe IP-Richtlinie zu bearbeiten. Wenn Sie nicht auf Bearbeiten klicken können, fehlen Ihnen die erforderlichen Berechtigungen.

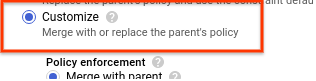

Wählen Sie Anpassen aus, um die Organisationsrichtlinie für bestimmte Instanzen festzulegen.

Wählen Sie die erforderlichen Richtlinienerzwingungen und den erforderlichen Richtlinientyp aus.

Wählen Sie für Richtlinienwerte die Option Benutzerdefiniert aus.

Geben Sie einen URI für eine Instanz ein. Der URI muss das folgende Format haben:

projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Klicken Sie auf Neuer Richtlinienwert und geben Sie nach Bedarf URIs für Instanzen ein.

Klicken Sie auf Speichern, um die Einschränkung anzuwenden.

gcloud

Wenn Sie eine Einschränkung für den Zugriff auf externe IP-Adressen einrichten möchten, folgen Sie den Anweisungen unten. Sie können die Organisations-ID ermitteln, indem Sie den Befehl

organizations listausführen und in der Antwort nach der numerischen ID suchen:gcloud organizations list

Die gcloud CLI gibt eine Liste der Organisationen im folgenden Format zurück:

DISPLAY_NAME ID example-organization1 29252605212 example-organization2 1234567890

Geben Sie die Richtlinie mit dem Befehl

gcloud resource-manager org-policies set-policyan. Sie müssen die Richtlinie als JSON-Datei bereitstellen. Erstellen Sie eine JSON-Datei im folgenden Format:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } }Dabei gilt:

PROJECT_IDist die Projekt-ID für diese Anfrage, z. B.example-project. Beachten Sie, dass sich dieser Vorgang vom Einrichten der Organisationsrichtlinien unterscheidet. Hier ist die numerische ID der Organisation erforderlich.ZONE: Zone der InstanzINSTANCE_NAMEden Namen der Instanz

Alternativ können Sie eine

deniedValues-Liste mit Instanzen angeben, für die Sie externe IP-Adressen explizit ausschließen möchten. Alle Instanzen, die nicht auf der Liste stehen, dürfen dann eine externe IP-Adresse haben. Sie können nur eine der beiden OptionenallowedValuesoderdeniedValuesangeben, aber nicht beide.Übergeben Sie dann die Datei mit Ihrer Anfrage:

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --organization=ORGANIZATION_ID

Ersetzen Sie

ORGANIZATION_IDdurch die numerische ID der Organisation.Wenn keine der Instanzen auf externe IP-Adressen zugreifen können soll, legen Sie eine Richtlinie fest, in der

allValuesaufDENYgesetzt ist:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allValues": "DENY" } }REST

Verwenden Sie die

setOrgPolicy()API, um die Einschränkung zu definieren. Die von Ihnen in dieallowedValue-Liste aufgenommenen Instanzen dürfen externe IP-Adressen haben. Alternativ können Sie einedeniedValues-Liste mit Instanzen angeben, für die Sie externe IP-Adressen explizit ausschließen möchten. Alle Instanzen, die nicht auf der Liste stehen, dürfen dann eine externe IP-Adresse haben. Sie können nur eine der beiden Optionen angeben, entwederallowedValuesoderdeniedValues, aber nicht beide.Das folgende Beispiel zeigt eine Anfrage zum Anwenden der Einschränkung

compute.vmExternalIpAccessfür eine Organisation, in der Instanzen aus bestimmten Projekten innerhalb der Organisation externe IP-Adressen haben dürfen:POST https://cloudresourcemanager.googleapis.com/v1/organizations/ORGANIZATION_ID:setOrgPolicy

wobei

ORGANIZATION_IDdie numerische ID der Organisation ist.Geben Sie nun im Anfragetext die Richtlinie für diese Einschränkung an:

{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME", "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } } }Wenn keine der Instanzen auf externe IP-Adressen zugreifen können soll, legen Sie eine Richtlinie fest, in der

allValuesaufDENYgesetzt ist:{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allValues": "DENY" } } }Richtlinie auf Projektebene einrichten

Eine auf Projektebene festgelegte Richtlinie überschreibt die Richtlinie auf der Organisationsebene. Wenn beispielsweise auf Organisationsebene die virtuelle Maschine

example-vm-1auf derallowedValues-Liste steht, in der Richtlinie auf Projektebene dieselbe Instanz jedoch in derdeniedValues-Liste enthalten ist, darf die Instanz keine externe IP-Adresse haben.Console

Führen Sie den gleichen Vorgang aus, der unter Richtlinieneinschränkungen auf Organisationsebene einrichten erläutert wird, aber wählen Sie anstelle der Organisation das Projekt aus der Projektauswahl aus.

gcloud

Geben Sie die Richtlinie mit dem Befehl

gcloud resource-manager org-policies set-policyan. Sie müssen die Richtlinie als JSON-Datei bereitstellen. Erstellen Sie eine JSON-Datei im folgenden Format:{ "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } }Dabei gilt:

PROJECT_IDist die Projekt-ID für diese Anfrage, z. B.example-project. Beachten Sie, dass sich dieser Vorgang vom Einrichten der Organisationsrichtlinien unterscheidet. Hier ist die numerische ID der Organisation erforderlich.ZONEist die Zone der Instanz.INSTANCE_NAME: der Name der Instanz.

Alternativ können Sie eine

deniedValues-Liste mit Instanzen angeben, für die Sie externe IP-Adressen explizit ausschließen möchten. Alle Instanzen, die nicht auf der Liste stehen, dürfen dann eine externe IP-Adresse haben. Sie können nur eine der beiden Optionen angeben, entwederallowedValuesoderdeniedValues, aber nicht beide.Übergeben Sie dann die Datei mit Ihrer Anfrage:

gcloud resource-manager org-policies set-policy MY_POLICY.JSON --project=example-project

REST

Verwenden Sie die

setOrgPolicyAPI, um die Einschränkung zu definieren. Die von Ihnen in dieallowedValue-Liste aufgenommenen Instanzen dürfen externe IP-Adressen haben. Alternativ können Sie einedeniedValues-Liste mit Instanzen angeben, für die Sie externe IP-Adressen explizit ausschließen möchten. Alle Instanzen, die nicht auf der Liste stehen, dürfen eine externe IP-Adresse haben. Sie können nurallowedValuesoderdeniedValuesangeben, aber nicht beides.Das folgende Beispiel zeigt eine Anfrage zum Einrichten der Einschränkung

compute.vmExternalIpAccessfür ein Projekt, um für bestimmte Instanzen externe IP-Adressen zuzulassen:POST https://cloudresourcemanager.googleapis.com/v1/projects/PROJECT_ID:setOrgPolicy

Ersetzen Sie

PROJECT_IDdurch die Projekt-ID für diese Anfrage.Der Anfragetext enthält die Richtlinie für diese Einschränkung:

{ "policy": { "constraint": "constraints/compute.vmExternalIpAccess", "listPolicy": { "allowedValues": [ "projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME" ] } } }Best Practices zum Beschränken externer IP-Adressen

Vermeiden Sie die Verwendung der

deniedValues-Liste mit dieser Einschränkung. Wenn Sie Werte in derdeniedValues-Liste definieren, bedeutet das, dass nur die Instanzen in derdeniedValues-Liste keine externen IP-Adressen haben dürfen. Dies könnte zu Sicherheitsproblemen führen, wenn Sie genau steuern möchten, welche Instanzen externe IP-Adressen haben dürfen. Wenn Sie bestimmte Instanzen aus der ListeallowedValuesentfernen möchten, aktualisieren Sie die vorhandene Richtlinie, um die Instanzen aus der AufstellungallowedListzu entfernen, statt die Instanzen in die ListedeniedValuesmit einer niedrigeren Hierarchie aufzunehmen.Wenn Sie eine Richtlinie für einen großen Teil der Ressourcenhierarchie einrichten, aber bestimmte Projekte ausnehmen möchten, stellen Sie die Standardrichtlinie mit der Methode

setOrgPolicywieder her. Geben Sie dazu das ObjektrestoreDefaultan. Dadurch lassen Sie zu, dass alle Instanzen in den Projekten mit externen IP-Adressen verknüpft werden. Die aktuellen Richtlinien für Projekte sind von der Standardeinstellung nicht betroffen.Verwenden Sie die Organisationsrichtlinie zusammen mit IAM-Rollen, um die Umgebung besser zu steuern. Diese Richtlinie gilt nur für Instanzen. Wenn Sie jedoch externe IP-Adressen von Netzwerkgeräten besser steuern und einschränken möchten, können Sie den entsprechenden Nutzern die Rolle

compute.networkAdmingewähren.Die Organisationsrichtlinie gilt für alle Dienste und Produkte, die innerhalb der Organisation oder des Projekts in Compute Engine ausgeführt werden und für die die Richtlinie aktiviert ist. Insbesondere sind Dienste wie Google Kubernetes Engine, Dataflow, Dataproc und Cloud SQL von dieser Richtlinie betroffen. Wenn dies ein Problem ist, sollten Sie weitere Dienste und Produkte in einem anderen Projekt einrichten, für das die Organisationsrichtlinie nicht gilt, und bei Bedarf freigegebene VPC verwenden.

Statische externe IP-Adressen verwalten

In den folgenden Abschnitten wird beschrieben, wie Sie statische externe IP-Adressen für Ihre Instanzen verwalten.

Ermitteln, ob eine interne IP-Adresse sitzungsspezifisch oder statisch ist

Statische und sitzungsspezifische interne IP-Adressen verhalten sich in den meisten Kontexten gleich und werden gleich angezeigt. Bei statischen internen IP-Adressen können Sie jedoch dieselbe IP-Adresse für dieselbe Ressource verwenden, auch wenn Sie die Ressource löschen und neu erstellen. Im Allgemeinen wird eine sitzungsspezifische IP-Adresse freigegeben, wenn Sie die Ressource beenden oder löschen.

So ermitteln Sie, ob eine Adresse statisch oder sitzungsspezifisch ist:

Rufen Sie in der Google Cloud Console die Seite IP-Adressen auf.

Suchen Sie die Adresse in der Liste und prüfen Sie die Spalte Typ auf den Typ der IP-Adresse.

Zuweisung einer statischen externen IP-Adresse aufheben

Durch das Aufheben der Zuweisung wird die IP-Adresse aus der Ressource entfernt, bleibt aber reserviert. Nachdem die Zuweisung der IP-Adresse aufgehoben wurde, können Sie sie einer anderen Ressource zuweisen. Dieses Verfahren wird für Dual-Stack-Instanzen unterstützt, nicht jedoch für reine IPv6-Instanzen.

Sie können die Zuweisung der IPv4- oder IPv6-Adresse auch aufheben, indem Sie die Instanz löschen.

Console

Rufen Sie in der Google Cloud Console die Seite IP-Adressen auf.

Klicken Sie auf Externe IP-Adressen.

Wählen Sie die statische IP-Adresse aus, deren Zuweisung Sie aufheben möchten.

Klicken Sie auf Aktionen ansehen und wählen Sie die Option Anderer Ressource zuweisen aus.

Wählen Sie aus der Drop-down-Liste Anhängen an die Option Keine aus.

Klicken Sie auf OK.

gcloud

Mit dem Befehl

gcloud compute addresses listkönnen Sie prüfen, ob eine statische IP-Adresse verwendet wird:gcloud compute addresses list

Die Ausgabe sieht in etwa so aus:

NAME REGION ADDRESS STATUS example-address-ipv4 REGION 198.51.100.1 RESERVED example-address-new-ipv4 REGION 203.0.113.1 IN_USE example-address-ipv6 REGION 2001:db8:1:1:1:1:1:1 RESERVED example-address-new-ipv6 REGION 2001:db8:4:4:4:4:4:4 IN_USE

- Wenn die IP-Adresse nicht verwendet wird, ist der Status

RESERVED. - Wenn die IP-Adresse verwendet wird, ist der Status

IN_USE.

- Wenn die IP-Adresse nicht verwendet wird, ist der Status

Rufen Sie den Namen der Instanz ab, die die IP-Adresse verwendet:

gcloud compute addresses describe ADDRESS_NAME \ --region=REGION

Ersetzen Sie Folgendes:

ADDRESS_NAMEist der Name der IPv6-Adressressource.REGIONist die Region der IPv6-Adressressource.

Die Ausgabe sieht etwa so aus:

address: IP_ADDRESS addressType: EXTERNAL ... region: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION selfLink: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION/addresses/ADDRESS_NAME status: IN_USE subnetwork: https://www.googleapis.com/compute/v1/projects/PROJECT/regions/REGION/subnetworks/SUBNET users: - https://www.googleapis.com/compute/v1/projects/PROJECT/zones/ZONE/instances/INSTANCE_NAME

Das Feld

userszeigt den Namen der Instanz an, die die IP-Adresse verwendet.Heben Sie die Zuweisung der IP-Adresse zur Instanz auf.

Löschen Sie die Zugriffskonfigurationsdatei der Instanz, um die Zuweisung einer IPv4-Adresse aufzuheben:

Rufen Sie den Namen der Zugriffskonfiguration ab, die Sie löschen möchten. Verwenden Sie den Befehl

gcloud compute instances describe, um den Namen abzurufen. Ersetzen SieINSTANCE_NAMEdurch den Namen der Instanz.gcloud compute instances describe INSTANCE_NAME

Die Zugriffskonfiguration wird im folgenden Format ausgegeben:

networkInterfaces: - accessConfigs: - kind: compute#accessConfig name: external-nat natIP: 203.0.113.1 type: ONE_TO_ONE_NATLöschen Sie die Zugriffskonfiguration mit dem Befehl

gcloud compute instances delete-access-config:gcloud compute instances delete-access-config INSTANCE_NAME \ --access-config-name="ACCESS_CONFIG_NAME"

Ersetzen Sie Folgendes:

INSTANCE_NAME: der Name der Instanz.ACCESS_CONFIG_NAMEist der Name der Zugriffskonfiguration, die Sie löschen möchten. Der vollständige Name muss in Anführungszeichen angegeben werden.

Verwenden Sie den Befehl

instance network-interfaces update, um die Zuweisung eines IPv6-Adressbereichs aufzuheben:gcloud compute instances network-interfaces update INSTANCE_NAME \ --network-interface=nic0 \ --stack-type=IPV4_ONLY \ --zone=ZONE

Ersetzen Sie Folgendes:

INSTANCE_NAMEist der Name der Instanz, die die IP-Adresse verwendet.ZONEist die Zone der Instanz.

Überprüfen Sie, ob Ihre statische externe IP-Adresse nun verfügbar und anstelle von

IN_USEalsRESERVEDgekennzeichnet ist.gcloud compute addresses list \ --filter="ADDRESS_NAME AND region=REGION"

Ersetzen Sie Folgendes:

ADDRESS_NAME: der Name der IP-Adressressource.REGION: die Region der IP-Adressressource.

Nachdem Ihre statische externe IP-Adresse jetzt verfügbar ist, können Sie sie einer anderen Instanz zuweisen.

REST

Führen Sie die folgenden Schritte aus, um die Zuweisung einer statischen externen IPv4- oder IPv6-Adresse aufzuheben:

Löschen Sie bei IPv4-Adressen die Zugriffskonfiguration, die der Instanz zugeordnet ist, die die Adresse verwendet.

Senden Sie eine

GET-Anfrage an die Methodeinstances.get, um die Details der Zugriffskonfiguration einer Instanz zu prüfen.GET https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME

Löschen Sie die vorhandene Zugriffskonfiguration. Senden Sie dazu eine

POST-Anfrage an die Methodeinstances.deleteAccessConfig.POST https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/deleteAccessConfig

Ersetzen Sie Folgendes:

PROJECT_IDist die Projekt-ID für diese Anfrage.ZONE: Die Zone, in der sich die Instanz befindet.INSTANCE_NAMEden Namen der Instanz

Aktualisieren Sie bei IPv6-Adressen den Stacktyp der Netzwerkschnittstelle für die Instanz, an die die IPv6-Adresse angehängt ist.

Stellen Sie eine

PATCH-Anfrage an die Methodeinstances.updateNetworkInterface.Aktualisieren Sie im Anfragetext den Wert des Felds

stackTypeinIPV4_ONLY.Beispiel:

PATCH https://compute.googleapis.com/compute/v1/projects/PROJECT_ID/zones/ZONE/instances/INSTANCE_NAME/updateNetworkInterface { "networkInterfaces": [{ ... "stackType" : "IPV4_ONLY" ... }] }

Java

Python

Statische externe IP-Adresse freigeben

Wenn Sie eine statische externe IPv4- oder IPv6-Adresse nicht mehr benötigen, können Sie die IP-Adresse freigeben. Löschen Sie dazu die IP-Adressressource. Durch das Löschen einer Instanz wird nicht automatisch eine statische externe IP-Adresse freigegeben. Sie müssen nicht mehr benötigte statische interne IP-Adressen manuell freigeben.

Informationen zum Freigeben einer statischen externen IP-Adresse finden Sie in der VPC-Dokumentation unter Statische externe IP-Adresse freigeben.

Nächste Schritte

- Weitere Informationen zu IP-Adressen

- Weitere Informationen zu Netzwerken und Firewalls

- Compute Engine-Instanzen mit internem DNS adressieren

- Preise für VPC

Sofern nicht anders angegeben, sind die Inhalte dieser Seite unter der Creative Commons Attribution 4.0 License und Codebeispiele unter der Apache 2.0 License lizenziert. Weitere Informationen finden Sie in den Websiterichtlinien von Google Developers. Java ist eine eingetragene Marke von Oracle und/oder seinen Partnern.

Zuletzt aktualisiert: 2025-09-04 (UTC).

-