Rechercher des événements et des alertes

La fonction de recherche vous permet de trouver des événements et des alertes UDM (Unified Data Model) dans votre instance Google Security Operations à l'aide de la syntaxe YARA-L 2.0. La recherche inclut des options permettant d'affiner vos données UDM et de les parcourir. Vous pouvez rechercher des événements UDM individuels et des groupes d'événements UDM correspondant à la même requête.

Sur les systèmes qui utilisent le RBAC pour les données, vous ne pouvez voir que les données qui correspondent à vos niveaux d'accès. Pour en savoir plus, consultez Impact du RBAC sur les données dans la recherche.

Pour les clients Google SecOps, les alertes peuvent également être ingérées à partir de connecteurs et de webhooks. Vous pouvez également utiliser la recherche pour trouver ces alertes.

Pour en savoir plus sur l'UDM, consultez Mettre en forme les données de journal sous forme d'UDM et Liste des champs UDM.

Accéder à la recherche

Vous pouvez accéder à la recherche Google SecOps à l'aide des options suivantes :

Dans la barre de navigation, cliquez sur Investigation > Rechercher.

Dans le champ Rechercher, saisissez un champ UDM valide pour n'importe quel champ de recherche dans Google SecOps, puis appuyez sur CTRL+Entrée.

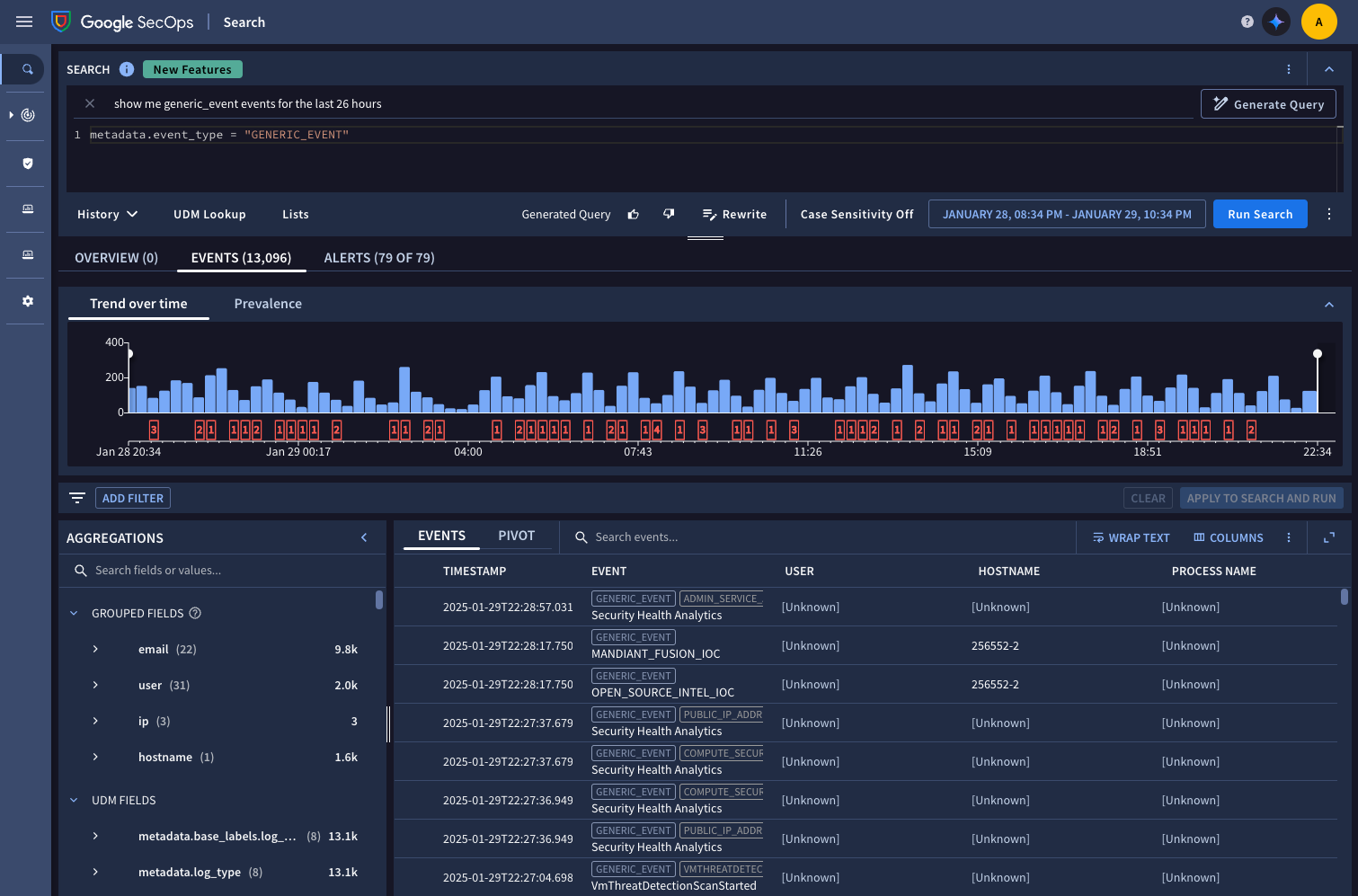

Figure 1 : Exemple de fenêtre Rechercher utilisée pour explorer les tendances des événements.

Les sections suivantes expliquent comment utiliser les fonctionnalités de recherche.

Utiliser la fonctionnalité de recherche

Une expression de recherche se compose d'un champ UDM à rechercher, d'un opérateur et d'une valeur de données à rechercher.

Si l'expression de requête est valide, la console Google SecOps active le bouton Exécuter la recherche.

Les requêtes UDM sont basées sur les champs définis dans la liste des champs UDM (Unified Data Model). Vous pouvez parcourir et sélectionner ces champs UDM à l'aide des filtres ou de la recherche dans les journaux bruts.

Pour ajuster le nombre d'événements renvoyés, cliquez sur Plus, puis sélectionnez Paramètres de recherche. Pour en savoir plus, consultez Paramètres de recherche.

Pour modifier la plage de données, ouvrez la fenêtre Plage de dates.

Pour utiliser la fonctionnalité de recherche, procédez comme suit :

- Accédez à la page Recherche.

- Dans le champ Rechercher, saisissez une expression de recherche.

- Pour rechercher des événements, saisissez le nom d'un champ UDM dans le champ Rechercher. À mesure que vous saisissez du texte, la fonctionnalité de saisie semi-automatique suggère des champs UDM valides en fonction de votre saisie.

Une fois que vous avez saisi un champ UDM valide, sélectionnez un opérateur valide. L'interface utilisateur affiche les opérateurs valides disponibles en fonction du champ UDM que vous avez saisi. Les opérateurs suivants sont acceptés :

<, ><=, >==, !=nocase: compatible avec les chaînes

Après avoir saisi un champ et un opérateur UDM valides, ajoutez la valeur des données de journaux que vous souhaitez rechercher. Pour en savoir plus, consultez Mettre en forme la valeur de données à rechercher.

Cliquez sur Exécuter la recherche pour lancer votre recherche.

Les résultats des événements s'affichent dans le tableau Chronologie des événements de la page Recherche.

Facultatif : Affinez les résultats en ajoutant manuellement des filtres UDM supplémentaires ou en utilisant la console.

Mettre en forme la valeur de données à rechercher

Mettez en forme la valeur des données en suivant les consignes suivantes :

Type de données : mettez en forme la valeur des données en fonction de leur type :

Valeurs énumérées : utilisez une valeur énumérée valide définie pour le champ UDM sélectionné.

Par exemple, une valeur textuelle en majuscules placée entre guillemets doubles :

metadata.event_type = "NETWORK_CONNECTION"Valeurs supplémentaires : utilisez le format

field[key\] = valuepour effectuer des recherches dans les champsadditionaletlabels.Exemple :

additional.fields["key"]="value"Valeurs booléennes : utilisez

trueoufalse(non sensible à la casse, pas besoin de guillemets).Exemple :

network.dns.response = trueEntiers : utilisez des valeurs numériques sans guillemets.

Exemple :

target.port = 443Valeurs flottantes : pour les champs UDM de type

float, saisissez une valeur décimale, telle que3.1, ou un nombre entier, tel que3.Exemple :

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1Expressions régulières : placez l'expression régulière entre des barres obliques (/).

Exemple :

principal.ip = /10.*/Recherchez l'exécution de

psexec.exe(fenêtre) :target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

Pour en savoir plus sur les expressions régulières, consultez la page Expressions régulières.

Chaînes : placez les valeurs textuelles entre guillemets doubles.

Exemple :

metadata.product_name = "Google Cloud VPC Flow Logs"

Chaînes non sensibles à la casse : utilisez l'opérateur

nocasepour faire correspondre n'importe quelle combinaison de caractères majuscules et minuscules dans une chaîne.Exemple :

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

Échapper les caractères dans les chaînes : échappez les caractères spéciaux à l'aide d'une barre oblique inverse, comme suit :

- Utilisez

\\pour échapper une barre oblique inverse (\). - Utilisez

\"pour échapper un guillemet double (").

Exemple :

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- Utilisez

Expressions booléennes : utilisez

AND,ORetNOTpour combiner des conditions et affiner les résultats.Les exemples suivants montrent les opérateurs booléens acceptés (

AND,ORetNOT) :A AND BA OR BUtilisez des parenthèses ( ) pour regrouper les expressions et contrôler l'ordre d'évaluation :

(A OR B) AND (B OR C) AND (C OR NOT D)

Exemples :

Recherchez les événements de connexion sur le serveur financier :

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"Utilisez l'opérateur > pour rechercher les connexions où plus de 10 Mo de données ont été envoyées :

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000Utilisez plusieurs conditions pour rechercher

winword.exelançantcmd.exeoupowershell.exe:metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

Rechercher des paires clé-valeur dans les champs

additionaletlabels:Les champs

additionaletlabelsservent de conteneurs personnalisables pour les données d'événement qui ne correspondent pas aux champs UDM standards. Chaque entrée stocke une seule paire clé/valeur.- Les champs

additionalpeuvent contenir plusieurs paires clé/valeur. - Les champs

labelsne peuvent contenir qu'une seule paire clé/valeur.

Utilisez cette syntaxe pour spécifier les paires clé/valeur à rechercher dans les champs

additionaletlabels:field[key\] = value.Exemple :

additional.fields["key"]="value"Exemples de recherches utilisant des paires clé-valeur spécifiques dans les champs

additionaletlabels:Recherchez les événements contenant des paires clé-valeur spécifiques :

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Utilisez l'opérateur

ANDavec les recherches par paire clé-valeur :additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"Recherchez tous les événements contenant la clé spécifiée, quelle que soit la valeur :

additional.fields["pod_name"] != ""Recherchez les événements qui contiennent une clé spécifique à l'aide d'une expression régulière :

additional.fields.value.string_value = "mystring"Recherchez les événements qui utilisent plusieurs clés portant le même nom à l'aide d'une expression régulière :

additional.fields.key = /myKeynumber_*/Utilisez des expressions régulières et l'opérateur

nocase:additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

- Les champs

Utilisez des commentaires sur une seule ligne et des commentaires par blocs.

Utilisez un commentaire par blocs :

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

Utilisez un commentaire sur une seule ligne :

additional.fields["pod_name"] != "" // my single-line comment

Paramètres de recherche

Vous pouvez définir le nombre maximal de résultats de recherche dans les paramètres de recherche UDM. Ces paramètres sont spécifiques à l'utilisateur.

Cliquez sur Paramètres de recherche dans Plus à côté de Exécuter la recherche.

Sélectionnez Nombre maximal de résultats à renvoyer. Les options sont

1K,30K,100K,1Metcustom, qui peuvent prendre des valeurs comprises entre1et1M. La valeur par défaut est1M. Les requêtes s'exécutent généralement plus rapidement lorsque vous choisissez une taille d'ensemble de résultats plus petite.

La recherche renvoie trop de résultats

Si votre recherche est trop large, Google SecOps affiche un message d'avertissement indiquant que tous les résultats de recherche ne peuvent pas être affichés.

Dans ce cas, le système ne récupère que les derniers résultats, dans la limite de recherche de 1 million d'événements et de 1 000 alertes. Cependant, il peut exister de nombreux autres événements et alertes correspondants qui ne sont pas affichés.

Pour vous assurer de capturer tous les résultats pertinents, pensez à affiner votre recherche en appliquant des filtres supplémentaires. Restreindre le champ de recherche permet de réduire la taille de l'ensemble de données à une taille gérable et d'améliorer la précision. Nous vous recommandons d'ajuster votre recherche et de la relancer jusqu'à ce que les résultats respectent la limite d'affichage du système.

La page de résultats de recherche affiche les 10 000 derniers résultats. Vous pouvez filtrer et affiner les résultats de recherche pour afficher les plus anciens, au lieu de modifier et de relancer la recherche.

Limiter les résultats

Vous pouvez limiter les résultats de recherche en ajoutant le mot clé limit avec le nombre maximal de résultats de recherche que vous souhaitez afficher. Cela est utile pour générer des aperçus rapides des données, optimiser les performances ou lorsque vous n'avez besoin que d'un sous-ensemble des résultats.

Par exemple, si vous ajoutez les éléments suivants à votre recherche, les résultats seront limités à 25 :

limit: 25

Rechercher des champs groupés

Les champs regroupés sont des alias pour des groupes de champs UDM associés. Vous pouvez les utiliser pour interroger plusieurs champs UDM en même temps sans avoir à saisir chaque champ individuellement.

L'exemple suivant montre comment saisir une requête pour faire correspondre les champs UDM courants susceptibles de contenir l'adresse IP spécifiée :

ip = "1.2.3.4"

Vous pouvez faire correspondre un champ groupé à l'aide d'une expression régulière et de l'opérateur nocase. Les listes de références sont également acceptées. Vous pouvez également utiliser des champs regroupés en combinaison avec des champs UDM standards, comme illustré dans l'exemple suivant :

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

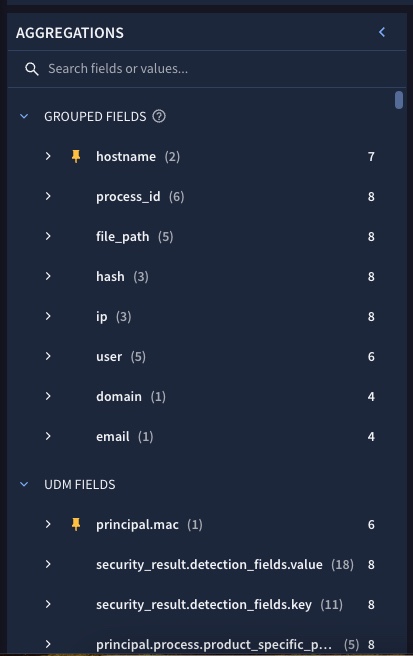

Les champs groupés disposent d'une section distincte dans Agrégations.

Types de champs UDM regroupés

Vous pouvez effectuer des recherches dans tous les champs UDM groupés suivants :

| Nom du champ groupé | Champs UDM associés |

| domaine | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

|

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path <0xx0A>target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| hash | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| nom d'hôte | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| espace de noms | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| utilisateur | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

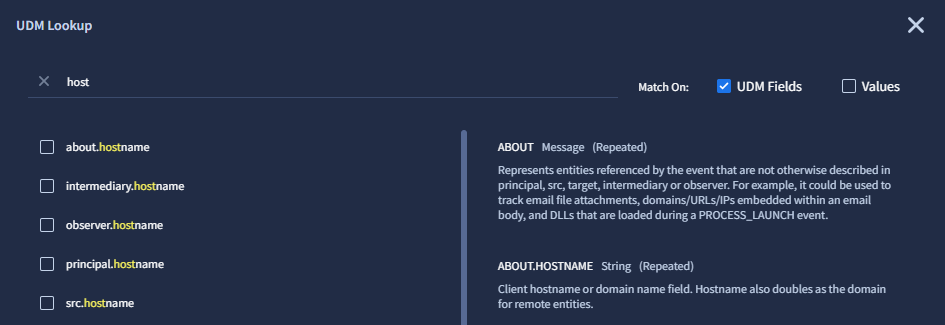

Trouver un champ UDM pour une requête de recherche

Lorsque vous rédigez une requête de recherche, vous ne savez peut-être pas quel champ UDM inclure. La recherche UDM vous permet de trouver rapidement le nom d'un champ UDM contenant une chaîne de texte dans son nom ou stockant une valeur de chaîne spécifique. La fonction Recherche UDM n'est pas destinée à être utilisée pour rechercher d'autres types de données, tels que des octets, des valeurs booléennes ou des valeurs numériques. Vous sélectionnez un ou plusieurs résultats renvoyés par Recherche UDM et les utilisez comme point de départ pour une requête de recherche.

Pour utiliser UDM Lookup, procédez comme suit :

Sur la page Rechercher, cliquez sur Recherche UDM.

Dans la boîte de dialogue Recherche UDM, sélectionnez une ou plusieurs des options de correspondance suivantes pour spécifier le champ de données à rechercher :

Champs UDM : recherchez du texte dans les noms des champs UDM.

Par exemple,

network.dns.questions.nameouprincipal.ip.Valeurs : recherchez du texte dans les valeurs attribuées aux champs UDM.

Par exemple,

dnsougoogle.com.

Saisissez ou modifiez la chaîne dans le champ Rechercher des champs/valeurs UDM. À mesure que vous saisissez du texte, les résultats de recherche s'affichent dans la boîte de dialogue.

Les résultats sont légèrement différents lorsque vous effectuez une recherche dans Champs UDM ou dans Valeurs :

La recherche d'une chaîne de texte dans les noms de champs UDM renvoie une correspondance exacte trouvée n'importe où dans le nom.

Figure 2. Recherchez des noms de champs UDM dans la recherche UDM.

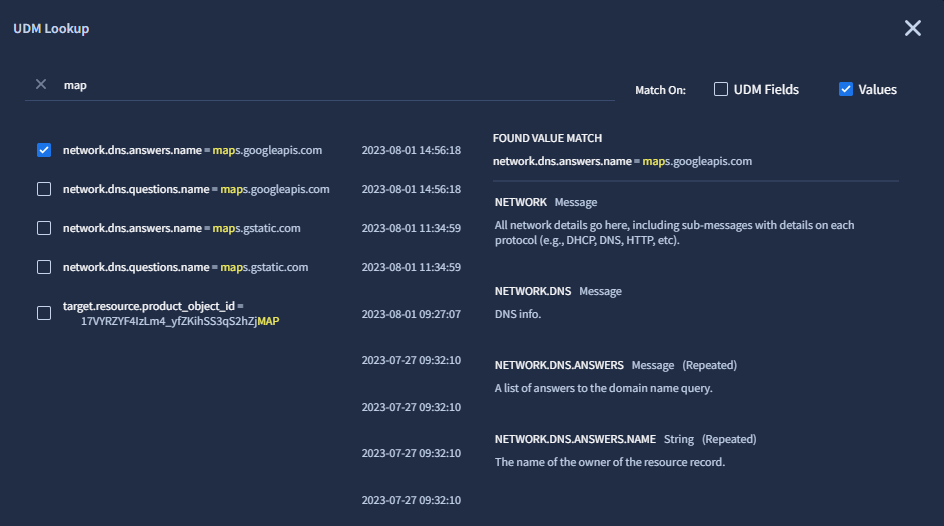

La recherche de texte dans Valeurs renvoie les résultats suivants :

- Si la chaîne est trouvée au début ou à la fin de la valeur, elle est mise en évidence dans le résultat, ainsi que le nom du champ UDM et l'heure d'ingestion du journal.

- Si la chaîne de texte est trouvée ailleurs dans la valeur, le résultat affiche le nom du champ UDM et le texte Correspondance de valeur possible.

Figure 3. Recherchez dans Valeurs dans Recherche UDM.

Dans la liste des résultats, vous pouvez effectuer les actions suivantes :

Cliquez sur le nom d'un champ UDM pour afficher sa description.

Sélectionnez un ou plusieurs résultats en cochant la case à gauche de chaque nom de champ UDM.

Cliquez sur le bouton Réinitialiser pour désélectionner tous les champs sélectionnés dans la liste des résultats.

Pour ajouter les résultats sélectionnés au champ Rechercher de la page Rechercher, procédez comme suit :

Cliquez sur Ajouter à la recherche.

Cliquez sur Copier l'UDM pour copier les résultats sélectionnés dans le presse-papiers. Fermez ensuite la boîte de dialogue Recherche UDM, puis collez la chaîne de requête de recherche dans le champ Rechercher de la page Rechercher.

Google SecOps convertit les résultats sélectionnés en chaîne de requête de recherche sous la forme du nom du champ UDM ou d'une paire nom-valeur. Si vous ajoutez plusieurs résultats, chacun d'eux est ajouté à la fin de la requête existante dans le champ Rechercher à l'aide de l'opérateur

OR.La chaîne de requête ajoutée est différente selon le type de correspondance renvoyé par UDM Lookup.

Si le résultat correspond à une chaîne de texte dans le nom d'un champ UDM, le nom complet du champ UDM est ajouté à la requête. Exemple :

principal.artifact.network.dhcp.client_hostnameSi le résultat correspond à une chaîne de texte au début ou à la fin d'une valeur, la paire nom-valeur contient le nom du champ UDM et la valeur complète dans le résultat. Voici quelques exemples :

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

Si le résultat inclut le texte Correspondance de valeur possible, la paire nom-valeur contient le nom du champ UDM et une expression régulière contenant le terme de recherche. Exemple :

principal.process.file.full_path = /google/ NOCASE

La chaîne de requête générée par Recherche UDM sert de point de départ pour une requête de recherche. Modifiez la requête de recherche sur la page Recherche pour l'adapter à votre cas d'utilisation.

Récapitulatif du comportement de la recherche UDM

Cette section fournit plus d'informations sur les fonctionnalités de recherche UDM.

- La recherche UDM recherche les données ingérées après le 10 août 2023. Les données ingérées avant cette date ne sont pas incluses dans la recherche. Elle renvoie les résultats trouvés dans les champs UDM non enrichis. Elle ne renvoie pas de correspondances pour les champs enrichis. Pour en savoir plus sur les champs enrichis et non enrichis, consultez Afficher les événements dans l'observateur d'événements.

- Les recherches effectuées à l'aide de la recherche UDM ne sont pas sensibles à la casse. Le terme

hostnamerenvoie le même résultat queHostName. - Les tirets (

-) et les traits de soulignement (_) dans une chaîne de texte de requête sont ignorés lors de la recherche de valeurs. Les chaînes de textedns-letdnslrenvoient toutes les deux la valeurdns-l. Lorsque vous recherchez des valeurs, la recherche UDM ne renvoie aucune correspondance dans les cas suivants :

Correspondances dans les champs UDM suivants : metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

Correspondances dans les champs UDM avec un chemin complet se terminant par l'une des valeurs suivantes : .pid

Par exemple,target.process.pid..asset_id

Par exemple,principal.asset_id..product_specific_process_id

Par exemple,principal.process.product_specific_process_id..resource.id

Par exemple,principal.resource.id.

Lorsque vous recherchez des valeurs, la recherche UDM affiche Correspondance de valeur possible lorsqu'une correspondance est trouvée dans les cas suivants :

Correspondances dans les champs UDM suivants : metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

Correspondances dans les champs dont le chemin complet se termine par l'une des valeurs suivantes : .command_line

Par exemple,principal.process.command_line..file.full_path

Par exemple,principal.process.file.full_path..labels.value

Par exemple,src.labels.value..registry.registry_key

Par exemple,principal.registry.registry_key..url

Par exemple,principal.url.

Correspondances dans les champs dont le chemin complet commence par les valeurs suivantes : additional.fields.value.

Par exemple,additional.fields.value.null_value.

Afficher les alertes dans la recherche

Pour afficher les alertes, cliquez sur l'onglet Alertes, situé à côté de l'onglet Événements, en haut à droite de la page Recherche.

Affichage des alertes

Google SecOps évalue les événements renvoyés dans la recherche par rapport aux événements existants pour les alertes dans l'environnement client. Lorsqu'un événement de requête de recherche correspond à un événement présent dans une alerte, il s'affiche dans la chronologie des alertes et dans le tableau Alertes.

Définition des événements et des alertes

Un événement est généré à partir d'une source de journaux bruts ingérée dans Google SecOps et traitée par le processus d'ingestion et de normalisation de Google SecOps. Plusieurs événements peuvent être générés à partir d'un même enregistrement de source de journaux bruts. Un événement représente un ensemble de points de données liés à la sécurité qui sont générés à partir de ce journal brut.

Dans la recherche, une alerte est définie comme une détection de règle YARA-L avec les alertes activées. Pour en savoir plus, consultez Exécuter une règle par rapport aux données en direct.

D'autres sources de données peuvent être ingérées dans Google SecOps en tant qu'alertes, comme les alertes Crowdstrike Falcon. Ces alertes ne s'affichent pas dans la recherche, sauf si elles sont traitées par le moteur de détection Google SecOps en tant que règle YARA-L.

Les événements associés à une ou plusieurs alertes sont marqués d'un chip d'alerte dans la chronologie des événements. Si plusieurs alertes sont associées à la timeline, le chip affiche leur nombre.

La chronologie affiche les 1 000 dernières alertes récupérées à partir des résultats de recherche. Lorsque la limite de 1 000 alertes est atteinte, aucune autre alerte n'est récupérée. Pour vous assurer d'afficher tous les résultats pertinents pour votre recherche, affinez-la à l'aide de filtres.

Enquêter sur une alerte

Pour savoir comment utiliser le graphique des alertes et les détails des alertes afin d'examiner une alerte, suivez les étapes décrites dans Examiner une alerte.

Afficher les lignes du tableau de données dans la recherche

Vous pouvez afficher les lignes des tableaux de données directement dans la recherche. Lorsque vous utilisez un tableau de données dans votre recherche YARA-L, les résultats peuvent faire référence aux lignes du tableau de données associées aux événements correspondants. Ces résultats s'affichent dans l'onglet Événements.

Utilisez le Gestionnaire de colonnes dans la recherche pour choisir les colonnes et le tableau de données à afficher dans les résultats.

Lorsque vous consultez les résultats, la recherche affiche l'état actuel du tableau de données et de ses lignes.

Pour en savoir plus, consultez Utiliser des tableaux de données.

Utiliser des listes de référence dans les recherches

La procédure d'application des listes de référence dans les règles peut également être utilisée dans la recherche. Vous pouvez inclure jusqu'à sept listes dans une même requête de recherche. Tous les types de listes de référence (chaîne, expression régulière, CIDR) sont acceptés.

Vous pouvez créer des listes pour toutes les variables que vous souhaitez suivre.

Par exemple, vous pouvez créer une liste d'adresses IP suspectes :

// Field value exists in reference list principal.ip IN %suspicious_ips

Vous pouvez utiliser plusieurs listes avec AND ou OR :

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

Affiner les résultats de recherche

Utilisez les fonctionnalités de la page Rechercher pour filtrer et affiner les résultats, au lieu de modifier et de relancer la recherche. Exemple :

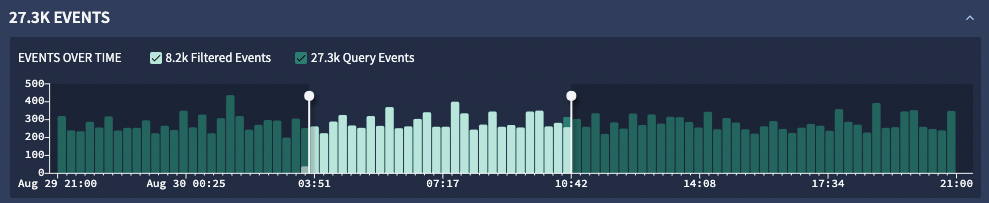

Graphique chronologique

Le graphique "Chronologies" fournit une représentation graphique du nombre d'événements et d'alertes qui se produisent chaque jour et qui sont mis en évidence par la recherche actuelle. Les événements et les alertes sont affichés dans le même graphique chronologique, disponible dans les onglets Événements et Alertes.

La largeur de chaque barre dépend de l'intervalle de temps recherché. Par exemple, chaque barre représente 10 minutes lorsque la recherche porte sur 24 heures de données. Ce graphique est mis à jour de manière dynamique à mesure que vous modifiez la recherche existante.

Ajustement de la période

Vous pouvez ajuster la période du graphique en déplaçant les curseurs blancs vers la gauche ou la droite pour ajuster la période et vous concentrer sur la période qui vous intéresse. À mesure que vous ajustez la période, les tableaux Champs et valeurs UDM et Événements sont mis à jour pour refléter la sélection actuelle. Vous pouvez également cliquer sur une seule barre du graphique pour n'afficher que les événements de cette période.

Une fois la plage de dates ajustée, les cases à cocher Événements filtrés et Événements de requête s'affichent, ce qui vous permet de limiter davantage les types d'événements affichés.

Figure 4. Graphique de chronologie des événements avec des commandes de plage de dates.

Fenêtre "Agrégations"

La fenêtre Aggregations (Agrégations) affiche les champs regroupés et les champs UDM générés par votre recherche UDM. Les champs groupés permettent d'effectuer des recherches dans plusieurs champs UDM de type similaire.

Un champ regroupé, par exemple ip, namespace ou user, est une variable d'espace réservé qui regroupe les valeurs de champs UDM similaires. Par exemple, le champ groupé namespace regroupe toutes les valeurs des champs UDM suivants : principal.namespace, src.namespace et target.namespace.

Un nombre d'événements s'affiche pour chaque champ groupé et champ UDM. Le nombre d'événements correspond au nombre d'enregistrements d'événements ayant la même valeur pour ce champ.

Les champs groupés et les champs UDM sont triés par ordre décroissant du nombre d'événements, puis par ordre alphabétique pour un même nombre d'événements.

Pour épingler un champ en haut de la liste Agrégrations, cliquez sur l'icône Conserver Conserver du champ.

Figure 5. Les agrégations permettent d'identifier les valeurs à haute fréquence.

Les agrégations vous permettent d'affiner davantage votre recherche UDM. Vous pouvez faire défiler la liste des champs UDM ou rechercher des champs ou des valeurs UDM spécifiques à l'aide du champ Rechercher.

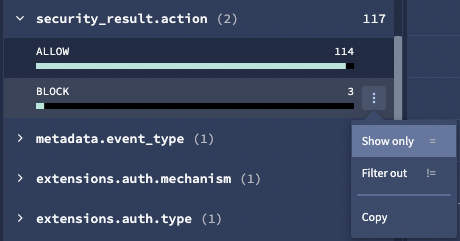

Filtrer les champs d'agrégation

Utilisez les options de filtrage pour affiner la liste des champs UDM affichés dans la liste Agrégations, comme suit :

Figure 6. Exemple d'événements incluant la valeur du champ UDM sélectionné.

Sélectionnez un champ UDM dans la liste Agrégations pour afficher la liste Valeurs de ce champ.

Sélectionnez une valeur dans cette liste, puis cliquez sur l'icône de menu more_vert Plus.

Sélectionnez l'une des options de filtrage :

- Afficher uniquement : n'affiche que les événements qui incluent la valeur du champ UDM sélectionnée.

- Filtrer : filtrez les événements qui incluent la valeur du champ UDM sélectionnée.

- Copier : copiez la valeur du champ UDM dans le presse-papiers.

Vous pouvez ajouter ces filtres UDM supplémentaires au champ Filtrer les événements.

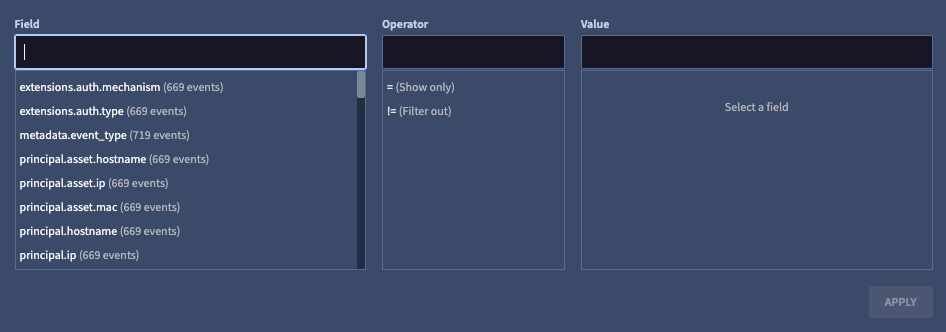

Champ "Filtrer les événements"

Le champ Filtrer les événements affiche les filtres que vous avez créés et vous permet de les appliquer au champ Rechercher ou de les supprimer si nécessaire.

Lorsque vous cliquez sur Appliquer à la recherche et exécuter, les événements affichés sont filtrés en fonction des filtres supplémentaires affichés, et le champ Rechercher est mis à jour. La recherche est automatiquement relancée avec les mêmes paramètres de date et d'heure.

Figure 7. Champ Filtrer les événements.

Si vous cliquez sur Ajouter un filtre, une fenêtre s'ouvre et vous permet de sélectionner d'autres champs UDM.

Figure 8. Fenêtre Filtrer les événements.

Afficher les alertes dans le tableau "Alertes"

Pour afficher les alertes, cliquez sur l'onglet Alertes.

Utilisez les agrégations pour trier les alertes par :

- Cas

- Nom

- Priorité

- Gravité

- État

- Évaluation

Cela vous permet de vous concentrer sur les alertes qui vous intéressent le plus.

Les alertes sont affichées sur la même période que les événements dans l'onglet Événements. Cela vous permet de voir le lien entre les événements et les alertes.

Pour en savoir plus sur une alerte spécifique, cliquez dessus. Une page Détails de l'alerte s'ouvre et contient des informations détaillées sur l'alerte.

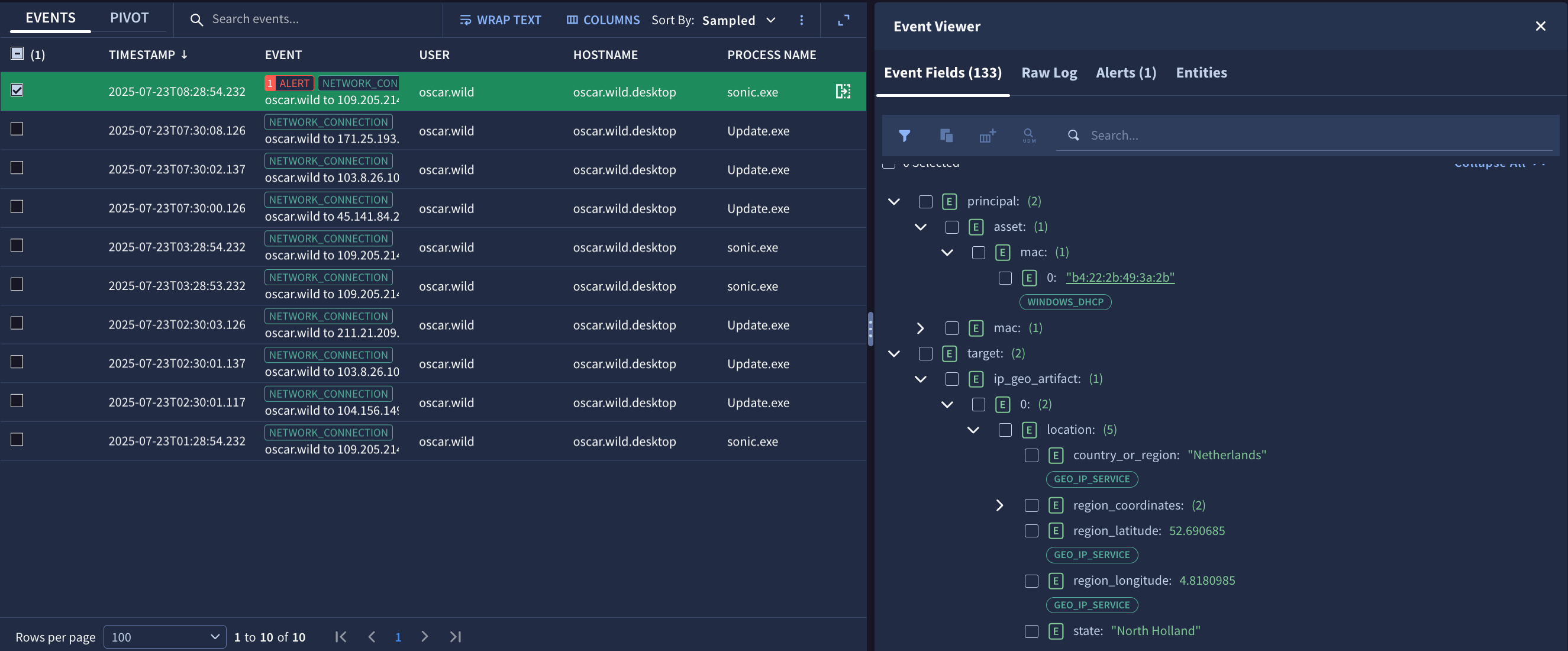

Afficher les événements dans le tableau "Événements"

Tous les filtres et contrôles affectent la liste des événements affichés dans le tableau Événements. Cliquez sur un événement pour ouvrir la Visionneuse d'événements, qui vous permet d'afficher le journal brut et l'enregistrement UDM correspondant. Lorsque vous cliquez sur l'timestamp de l'événement, vous pouvez accéder à la vue Composant, Adresse IP, Domaine, Hachage ou Utilisateur associée. Vous pouvez également utiliser le champ Rechercher pour trouver un événement spécifique.

Gérer l'ensemble des colonnes du tableau "Événements"

Cette section explique comment gérer l'ensemble des colonnes du tableau Événements.

Pour configurer les colonnes affichées dans le tableau Événements, procédez comme suit :

- En haut du tableau Événements, cliquez sur Colonnes pour ouvrir le Gestionnaire de colonnes.

Ensuite, procédez à la configuration des éléments suivants, comme indiqué :

- Cliquez sur le filtre pour indiquer si vous souhaitez afficher les colonnes non applicables.

- Cliquez sur le bouton Afficher la sélection pour n'afficher que les colonnes sélectionnées dans l'onglet Colonnes des événements.

- Dans l'onglet Colonnes d'événements, sélectionnez des champs dans les sections réductibles suivantes :

- Champs rapides : utilisez les champs rapides pour ajouter rapidement le champ UDM le plus pertinent pour ce type de données. Sélectionnez un type de données (par exemple, Nom d'hôte), et le champ UDM le plus courant pour ce type de données est alors ajouté en tant que colonne (par exemple, udm.principal.hostname).

- Champs regroupés : parcourez les champs UDM associés. Utilisez les champs regroupés pour trouver les champs regroupés par catégorie.

- Tous les champs d'événement : affichez et sélectionnez des champs dans la liste complète des champs d'événement.

- Tous les champs d'entité : affichez et sélectionnez tous les champs d'entité.

Facultatif : Cliquez sur Enregistrer pour enregistrer l'ensemble de colonnes. Spécifiez un nom pour l'ensemble. Saisissez un nom pour l'ensemble de colonnes, puis cliquez à nouveau sur Enregistrer.

Charger un ensemble de colonnes enregistré

Pour charger un ensemble de colonnes enregistré :

- En haut du tableau Événements, cliquez sur Colonnes pour ouvrir le Gestionnaire de colonnes.

- Sélectionnez l'onglet Ensembles de colonnes.

- Sélectionnez l'ensemble de colonnes à charger, puis cliquez sur Appliquer.

Supprimer un ensemble de colonnes enregistré

Pour supprimer un ensemble de colonnes enregistré :

- En haut du tableau Événements, cliquez sur Colonnes pour ouvrir le Gestionnaire de colonnes.

- Sélectionnez l'onglet Ensembles de colonnes.

- Sélectionnez l'ensemble de colonnes, puis cliquez sur Plus > Supprimer.

Télécharger les événements affichés et les journaux bruts

Vous pouvez télécharger les événements affichés, y compris les journaux bruts, sous forme de fichier CSV pour corréler les événements UDM normalisés avec leurs journaux sources.

- Pour télécharger tous les résultats de recherche (jusqu'à un million d'événements), cliquez sur Plus, puis sélectionnez Télécharger au format CSV.

La console affiche le nombre exact d'événements inclus.

Afficher les événements dans l'observateur d'événements

Pour ouvrir la Visionneuse d'événements, pointez sur un événement dans le tableau Événements, puis cliquez sur l'icône switch_access_2 .

L'Observateur d'événements comprend les onglets suivants :

Onglet "Champs d'événement"

Par défaut, l'onglet Champs d'événement affiche les champs d'événement UDM dans une structure arborescente hiérarchique, intitulée Sélectionné.

Utilisez l'onglet Champs d'événement pour effectuer les opérations suivantes :

- Afficher la définition d'un champ Pointez sur le nom du champ pour afficher sa définition.

- Épinglez un champ pour y accéder rapidement. Dans la liste Sélectionné, sélectionnez un champ, puis cliquez sur Conserver Épingler.

. Le champ s'affiche alors dans la liste Épinglé. Les champs restent dans la liste Sélectionnés, et leur hiérarchie dans la liste Épinglée est indiquée sous forme de notation délimitée par des points avec le préfixe

udm(par exemple,udm.metadata.event_type). - Ajoutez des champs aux colonnes ou copiez-en plusieurs. Cochez la case à côté d'un nœud ou d'un champ, puis sélectionnez Ajouter aux colonnes ou Copier.

Effectuez les actions suivantes :

Filtres : appliquez les filtres suivants à la liste Sélectionnés :

Afficher les champs non enrichis

Afficher les champs enrichis

Afficher d'autres champs

Afficher les champs extraits

Ajouter aux colonnes : ajoutez le champ UDM en tant que colonne.

Copier : permet de copier les champs et valeurs UDM sélectionnés dans le presse-papiers du système.

Chaque champ UDM est associé à une icône indiquant s'il contient des données enrichies ou non. Voici les libellés des icônes :

- U : les champs non enrichis contiennent des valeurs renseignées lors du processus de normalisation à l'aide des données du journal brut d'origine.

E : les champs enrichis contiennent des valeurs que Google SecOps renseigne pour fournir un contexte supplémentaire sur les artefacts dans un environnement client. Pour en savoir plus, consultez Enrichir les données d'événements et d'entités avec Google SecOps.

L'affichage de chaque champ enrichi peut montrer toutes les sources associées. Ces informations sont utiles pour la validation et le dépannage. Elles peuvent être requises à des fins d'audit et de conformité. Vous pouvez également filtrer les champs en fonction de leur source d'enrichissement.

Figure 9 : Champs UDM enrichis et non enrichis dans l'onglet Champs d'événement de l'Observateur d'événements, avec les sources des champs enrichis.

Figure 10 : Utilisez le filtre de l'onglet Champs d'événement pour afficher ou masquer des champs en fonction de différents attributs.

Onglet "Journal brut"

L'onglet Journal brut affiche la signature brute d'origine dans l'un des formats suivants :

- Brut

- JSON

- XML

- CSV

- Hex/ASCII

Onglet "Alerts" (Alertes)

L'onglet Alertes affiche les alertes associées à l'événement.

Onglet "Entités"

L'onglet Entités affiche les entités associées à l'événement.

Cliquez sur une entité pour afficher la boîte de dialogue Contexte de l'entité, qui peut inclure les éléments suivants :

- Nom de l'élément

- Première occurrence

- Dernière occurrence

- Adresses IP

- Adresses MAC

- Nombre d'alertes

- Nombre d'alertes le plus élevé par règle

- Graphique à barres des alertes au fil du temps

- Lien Ouvrir "Alertes et IOC"

- Lien Afficher dans l'onglet "Alertes"

Utiliser le tableau croisé dynamique pour analyser les événements

Le tableau croisé dynamique vous permet d'analyser les événements à l'aide d'expressions et de fonctions par rapport aux résultats de la recherche.

Pour ouvrir et configurer le tableau croisé dynamique, procédez comme suit :

Effectuez une recherche.

Cliquez sur l'onglet Croisé pour ouvrir le tableau croisé dynamique.

Spécifiez une valeur Regrouper par pour regrouper les événements par champ UDM spécifique. Vous pouvez afficher les résultats en utilisant la casse par défaut ou en utilisant uniquement des minuscules en sélectionnant minuscules dans le menu. Cette option n'est disponible que pour les champs de type chaîne. Vous pouvez spécifier jusqu'à cinq valeurs Regrouper par en cliquant sur Ajouter un champ.

Si la valeur de Grouper par correspond à l'un des champs de nom d'hôte, vous disposez des options de transformation supplémentaires suivantes :

- Domaine principal de niveau N : sélectionnez le niveau du domaine à afficher.

Par exemple, si vous utilisez la valeur 1, seul le domaine de premier niveau s'affiche (par exemple,

com,govouedu). Si vous utilisez la valeur 3, les deux niveaux suivants des noms de domaine s'affichent (par exemple,google.co.uk). - Obtenir le domaine enregistré : n'affiche que le nom de domaine enregistré (par exemple,

google.com,nytimes.com,youtube.com).

Si la valeur de Grouper par correspond à l'un des champs d'adresse IP, vous disposez des options de transformation supplémentaires suivantes :

- Longueur du préfixe CIDR(IP) en bits : vous pouvez spécifier une valeur comprise entre 1 et 32 pour les adresses IPv4. Pour les adresses IPv6, vous pouvez spécifier des valeurs jusqu'à 128.

Si la valeur Grouper par inclut un code temporel, vous disposez des options de transformation supplémentaires suivantes :

- Résolution(heure) en millisecondes

- Résolution(temps) en secondes

- Résolution(temps) en minutes

- Résolution(temps) en heures

- Résolution(temps) en jours

- Domaine principal de niveau N : sélectionnez le niveau du domaine à afficher.

Par exemple, si vous utilisez la valeur 1, seul le domaine de premier niveau s'affiche (par exemple,

Spécifiez une valeur pour votre tableau croisé dynamique à partir de la liste des champs de vos résultats. Vous pouvez spécifier jusqu'à cinq valeurs. Après avoir spécifié un champ, vous devez sélectionner une option Récapituler. Vous pouvez résumer les données selon les options suivantes :

- pondérée

- count

- count distinct

- moyenne

- stddev

- min

- max

Spécifiez la valeur Nombre d'événements pour renvoyer le nombre d'événements identifiés pour cette recherche et ce tableau croisé dynamique.

Les options Résumer ne sont pas universellement compatibles avec les champs Grouper par. Par exemple, les options sum, average, stddev, min et max ne peuvent être appliquées qu'aux champs numériques. Si vous tentez d'associer une option Résumer incompatible à un champ Regrouper par, un message d'erreur s'affiche.

Spécifiez un ou plusieurs champs UDM et sélectionnez un ou plusieurs tris à l'aide de l'option Trier par.

Lorsque vous êtes prêt, cliquez sur Appliquer. Les résultats s'affichent dans le tableau croisé dynamique.

Facultatif : Pour télécharger le tableau croisé dynamique, cliquez sur Plus, puis sélectionnez Télécharger au format CSV. Si vous n'avez pas sélectionné de pivot, cette option est désactivée.

Présentation des recherches enregistrées et de l'historique des recherches

En cliquant sur Gestionnaire de recherche, vous pouvez récupérer les recherches enregistrées et consulter votre historique des recherches. Sélectionnez une recherche enregistrée pour afficher des informations supplémentaires, y compris le titre et la description.

Les recherches enregistrées et l'historique des recherches :

Stockées dans votre compte Google SecOps.

Seul l'utilisateur individuel peut les voir et y accéder, sauf si vous utilisez la fonctionnalité Partager une recherche pour partager votre recherche avec votre organisation.

Enregistrer une recherche

Pour enregistrer une recherche, procédez comme suit :

Sur la page Rechercher, cliquez sur Plus à côté de Exécuter la recherche, puis sur Enregistrer la recherche pour l'utiliser ultérieurement. La boîte de dialogue Gestionnaire de recherche s'ouvre. Nous vous recommandons de donner à votre recherche enregistrée un nom pertinent et une description en texte brut de ce que vous recherchez. Vous pouvez également créer une recherche dans la boîte de dialogue Gestionnaire de recherches en cliquant sur Ajouter. Les outils standards de modification et de saisie des UDM sont également disponibles.

Facultatif : Spécifiez des variables d'espace réservé au format

${<variable name>}, en utilisant le même format que celui utilisé pour les variables dans YARA-L. Si vous ajoutez une variable à une recherche, vous devez également inclure une invite pour aider l'utilisateur à comprendre les informations à saisir avant d'exécuter la recherche. Toutes les variables doivent être renseignées avec des valeurs avant d'exécuter une recherche.Par exemple, vous pouvez ajouter

metadata.vendor_name = ${vendor_name}à votre recherche. Pour${vendor_name}, vous devez ajouter une invite pour les futurs utilisateurs, commeEnter the name of the vendor for your search. Chaque fois qu'un utilisateur chargera cette recherche à l'avenir, il sera invité à saisir le nom du fournisseur avant d'exécuter la recherche.Lorsque vous avez terminé, cliquez sur Enregistrer les modifications.

Pour afficher les recherches enregistrées, cliquez sur Gestionnaire de recherche, puis sur l'onglet Enregistrées.

Récupérer une recherche enregistrée

Pour récupérer et exécuter une recherche enregistrée, procédez comme suit :

Dans la boîte de dialogue Gestionnaire de recherche, sélectionnez une recherche enregistrée dans la liste de gauche. Ces recherches enregistrées sont enregistrées dans votre compte Google SecOps.

Facultatif : Supprimez une recherche en cliquant sur Plus, puis en sélectionnant Supprimer la recherche. Vous ne pouvez supprimer que les recherches que vous avez créées.

Vous pouvez modifier le nom et la description de la recherche. Lorsque vous avez terminé, cliquez sur Enregistrer les modifications.

Cliquez sur Charger la recherche. La recherche est chargée dans le champ de recherche principal.

Cliquez sur Exécuter la recherche pour afficher les événements associés à cette recherche.

Récupérer une recherche dans votre historique des recherches

Pour récupérer et exécuter une recherche à partir de votre historique de recherche :

Dans le Gestionnaire de recherche, cliquez sur Historique.

Sélectionnez une recherche dans votre historique des recherches. Votre historique des recherches est enregistré dans votre compte Google SecOps. Pour supprimer une recherche, cliquez sur Supprimer.

Cliquez sur Charger la recherche. La recherche est chargée dans le champ de recherche principal.

Cliquez sur Exécuter la recherche pour afficher les événements associés à cette recherche.

Effacer, désactiver ou activer l'historique des recherches

Pour effacer, désactiver ou activer l'historique des recherches :

Dans le Gestionnaire de recherche, cliquez sur l'onglet Historique.

Cliquez sur Plus.

Sélectionnez Effacer l'historique pour effacer l'historique des recherches.

Cliquez sur Désactiver l'historique pour désactiver l'historique des recherches. Vous avez le choix entre les options suivantes :

Désactivation uniquement : désactivez l'historique des recherches.

Désactiver et effacer : désactivez l'historique des recherches et supprimez l'historique des recherches enregistré.

Si vous avez précédemment désactivé l'historique des recherches, vous pouvez le réactiver en cliquant sur Activer l'historique des recherches.

Cliquez sur Fermer pour quitter Search Manager.

Partager une recherche

Les recherches partagées vous permettent de partager des recherches avec votre équipe. Dans l'onglet Enregistrées, vous pouvez partager ou supprimer des recherches. Vous pouvez également filtrer vos recherches en cliquant sur filter_altFiltrer à côté de la barre de recherche, et les trier par Tout afficher, Défini par Google SecOps, Créé par moi ou Partagé.

Vous ne pouvez pas modifier une recherche partagée qui ne vous appartient pas.

- Cliquez sur Enregistré.

- Cliquez sur la recherche que vous souhaitez partager.

- Cliquez sur Plus à droite de la recherche. Une boîte de dialogue s'affiche et vous propose de partager votre recherche.

- Cliquez sur Partager avec votre organisation.

- Une boîte de dialogue s'affiche pour vous informer que le partage de votre recherche sera visible par les membres de votre organisation. Voulez-vous vraiment partager ? Cliquez sur Partager.

Si vous souhaitez que la recherche ne soit visible que par vous, cliquez sur Plus, puis sur Arrêter le partage. Si vous arrêtez de la partager, vous seul pourrez utiliser cette recherche.

Champs UDM qui peuvent ou ne peuvent pas être téléchargés au format CSV depuis la plate-forme

Les sous-sections suivantes présentent les champs UDM compatibles et non compatibles pour le téléchargement.

Champs pris en charge

Vous pouvez télécharger les champs suivants dans un fichier CSV depuis la plate-forme :

utilisateur

nom d'hôte

nom du processus

type d'événement

timestamp

Journal brut (valable uniquement si les journaux bruts sont activés pour le client)

Tous les champs commençant par

udm.additional

Types de champs valides

Vous pouvez télécharger les types de champs suivants dans un fichier CSV :

double

Nombre à virgule flottante

int32

uint32

int64

uint64

Bool

chaîne

énum

bytes

google.protobuf.Timestamp

google.protobuf.Duration

Champs non compatibles

Les champs qui commencent par "udm" (sauf udm.additional) et qui remplissent l'une des conditions suivantes ne peuvent pas être téléchargés au format CSV :

L'imbrication du champ est supérieure à 10 dans le fichier proto UDM.

Le type de données est "Message" ou "Groupe".

Facteurs qui limitent les résultats de recherche

Lorsque vous effectuez des recherches dans UDM, les facteurs suivants peuvent limiter le nombre de résultats renvoyés :

Le nombre total de résultats a dépassé 1 million : la recherche limite les résultats à 1 million d'événements. Lorsque les résultats dépassent 1 million, seuls 1 million de résultats sont affichés.

Limiter les résultats à moins d'un million dans la plate-forme à l'aide des paramètres de recherche : vous pouvez configurer l'ensemble de résultats de recherche par défaut pour qu'il renvoie moins d'un million de résultats, ce qui améliore la vitesse des requêtes. Si vous définissez une valeur inférieure à 1 million, vous verrez moins de résultats. Par défaut, la recherche SecOps limite le nombre de résultats à 30 000, mais vous pouvez le modifier jusqu'à 1 million à l'aide des paramètres de recherche sur la page Résultats.

Les résultats de recherche sont limités à 10 000 : même si votre recherche renvoie plus de 10 000 résultats, la console n'affiche que les 10 000 premiers. Cette limitation de la console ne reflète pas le nombre total de résultats possibles.

Étapes suivantes

Pour savoir comment utiliser les données enrichies par le contexte dans la recherche, consultez Utiliser les données enrichies par le contexte dans la recherche.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.