Crea e configura una connessione a una risorsa Cloud

In qualità di amministratore BigQuery, puoi creare una connessione di risorse Cloud che consenta agli analisti dei dati di svolgere le seguenti attività:

- Esegui query sui dati strutturati di Cloud Storage utilizzando le tabelle BigLake. Le tabelle BigLake consentono di eseguire query su dati esterni con delega dell'accesso.

- Esegui query sui dati non strutturati in Cloud Storage utilizzando le tabelle degli oggetti.

- Implementa funzioni remote con qualsiasi linguaggio supportato in Cloud Run Functions o Cloud Run.

- Esegui query sui dati Spanner utilizzando i set di dati esterni Spanner. I set di dati esterni Spanner con una connessione alla risorsa Cloud consentono di eseguire query sull'origine dati esterna con delega dell'accesso.

Per saperne di più sulle connessioni, vedi Introduzione alle connessioni.

Prima di iniziare

Abilita l'API BigQuery Connection.

-

Per ottenere le autorizzazioni necessarie per creare una connessione Cloud Resource, chiedi all'amministratore di concederti i seguenti ruoli IAM:

-

Amministratore connessione BigQuery (

roles/bigquery.connectionAdmin) sul progetto -

Storage Object Viewer (

roles/storage.objectViewer) sul bucket

Per ulteriori informazioni sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Potresti anche riuscire a ottenere le autorizzazioni richieste tramite i ruoli personalizzati o altri ruoli predefiniti.

Se vuoi eseguire query sui dati strutturati utilizzando le tabelle BigLake basate su Cloud Storage o sui dati non strutturati utilizzando le tabelle di oggetti, il account di servizio associato alla connessione deve disporre anche dei ruoli Visualizzatore Storage (roles/storage.viewer), Utente oggetti Storage (roles/storage.objectUser) e Lettore bucket legacy Storage (roles/storage.legacyBucketReader) sul bucket che contiene i dati esterni.

-

Amministratore connessione BigQuery (

- Assicurati che la versione di Google Cloud SDK sia 366.0.0 o successiva:

gcloud version

Se necessario, aggiorna Google Cloud SDK.

Considerazione della posizione

Quando utilizzi Cloud Storage per archiviare i file di dati, ti consigliamo di utilizzare bucket Cloud Storage a singola regione o a doppia regione per ottenere prestazioni ottimali, non bucket multiregionali.

Creare connessioni risorsa Cloud

BigLake utilizza una connessione per accedere a Cloud Storage. Puoi utilizzare questa connessione con una singola tabella o un gruppo di tabelle.

Puoi saltare questo passaggio se hai configurato una connessione predefinita o se disponi del ruolo Amministratore BigQuery.

Crea una connessione a una risorsa Cloud da utilizzare per il modello remoto e recupera il account di servizio della connessione. Crea la connessione nella stessa posizione del set di dati creato nel passaggio precedente.

Seleziona una delle seguenti opzioni:

Console

Vai alla pagina BigQuery.

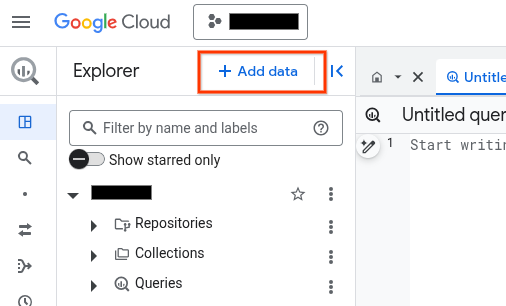

Nel riquadro Explorer, fai clic su Aggiungi dati:

Si apre la finestra di dialogo Aggiungi dati.

Nel riquadro Filtra per, nella sezione Tipo di origine dati, seleziona Applicazioni aziendali.

In alternativa, nel campo Cerca origini dati, puoi inserire

Vertex AI.Nella sezione Origini dati in evidenza, fai clic su Vertex AI.

Fai clic sulla scheda della soluzione Vertex AI Models: BigQuery Federation.

Nell'elenco Tipo di connessione, seleziona Modelli remoti di Vertex AI, funzioni remote, BigLake e Spanner (risorsa Cloud).

Nel campo ID connessione, inserisci un nome per la connessione.

Fai clic su Crea connessione.

Fai clic su Vai alla connessione.

Nel riquadro Informazioni sulla connessione, copia l'ID del account di servizio da utilizzare in un passaggio successivo.

bq

In un ambiente a riga di comando, crea una connessione:

bq mk --connection --location=REGION --project_id=PROJECT_ID \ --connection_type=CLOUD_RESOURCE CONNECTION_ID

Il parametro

--project_idsostituisce il progetto predefinito.Sostituisci quanto segue:

REGION: la tua regione di connessionePROJECT_ID: il tuo ID progetto Google CloudCONNECTION_ID: un ID per la tua connessione

Quando crei una risorsa di connessione, BigQuery crea un account di serviziot di sistema univoco e lo associa alla connessione.

Risoluzione dei problemi: se viene visualizzato il seguente errore di connessione, aggiorna Google Cloud SDK:

Flags parsing error: flag --connection_type=CLOUD_RESOURCE: value should be one of...

Recupera e copia l'ID account di servizio da utilizzare in un passaggio successivo:

bq show --connection PROJECT_ID.REGION.CONNECTION_ID

L'output è simile al seguente:

name properties 1234.REGION.CONNECTION_ID {"serviceAccountId": "connection-1234-9u56h9@gcp-sa-bigquery-condel.iam.gserviceaccount.com"}

Terraform

Utilizza la risorsa

google_bigquery_connection.

Per eseguire l'autenticazione in BigQuery, configura le credenziali predefinite dell'applicazione. Per saperne di più, vedi Configurare l'autenticazione per le librerie client.

L'esempio seguente crea una connessione di risorsa Cloud denominata

my_cloud_resource_connection nella regione US:

Per applicare la configurazione di Terraform in un progetto Google Cloud , completa i passaggi nelle sezioni seguenti.

Prepara Cloud Shell

- Avvia Cloud Shell.

-

Imposta il progetto Google Cloud predefinito in cui vuoi applicare le configurazioni Terraform.

Devi eseguire questo comando una sola volta per progetto e puoi eseguirlo in qualsiasi directory.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Le variabili di ambiente vengono sostituite se imposti valori espliciti nel file di configurazione Terraform.

Prepara la directory

Ogni file di configurazione Terraform deve avere la propria directory (chiamata anche modulo radice).

-

In Cloud Shell, crea una directory e un nuovo file al suo interno. Il nome file deve avere l'estensione

.tf, ad esempiomain.tf. In questo tutorial, il file viene denominatomain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Se stai seguendo un tutorial, puoi copiare il codice campione in ogni sezione o passaggio.

Copia il codice campione nel

main.tfappena creato.(Facoltativo) Copia il codice da GitHub. Questa operazione è consigliata quando lo snippet Terraform fa parte di una soluzione end-to-end.

- Rivedi e modifica i parametri di esempio da applicare al tuo ambiente.

- Salva le modifiche.

-

Inizializza Terraform. Devi effettuare questa operazione una sola volta per directory.

terraform init

(Facoltativo) Per utilizzare l'ultima versione del provider Google, includi l'opzione

-upgrade:terraform init -upgrade

Applica le modifiche

-

Rivedi la configurazione e verifica che le risorse che Terraform creerà o

aggiornerà corrispondano alle tue aspettative:

terraform plan

Apporta le correzioni necessarie alla configurazione.

-

Applica la configurazione di Terraform eseguendo il comando seguente e inserendo

yesal prompt:terraform apply

Attendi che Terraform visualizzi il messaggio "Apply complete!".

- Apri il tuo Google Cloud progetto per visualizzare i risultati. Nella console Google Cloud , vai alle risorse nell'interfaccia utente per assicurarti che Terraform le abbia create o aggiornate.

Concedi l'accesso al service account

Per creare funzioni remote, devi concedere i ruoli richiesti a Cloud Run Functions o Cloud Run.

Per connetterti a Cloud Storage, devi concedere alla nuova connessione l'accesso in sola lettura a Cloud Storage in modo che BigQuery possa accedere ai file per conto degli utenti.

Seleziona una delle seguenti opzioni:

Console

Ti consigliamo di concedere al account di servizio della risorsa di connessione il

ruolo IAM Storage Object Viewer

(roles/storage.objectViewer), che consente al account di servizio di accedere

ai bucket Cloud Storage.

Vai alla pagina IAM e amministrazione.

Fai clic su Concedi l'accesso.

Si apre la finestra di dialogo Aggiungi entità.

Nel campo Nuove entità, inserisci l'ID account di servizio che hai copiato in precedenza.

Nel campo Seleziona un ruolo, seleziona Cloud Storage e poi Visualizzatore oggetti Storage.

Fai clic su Salva.

gcloud

Utilizza il comando gcloud storage buckets add-iam-policy-binding:

gcloud storage buckets add-iam-policy-binding gs://BUCKET \ --member=serviceAccount:MEMBER \ --role=roles/storage.objectViewer

Sostituisci quanto segue:

BUCKET: il nome del bucket di archiviazione.MEMBER: l'ID account di servizio che hai copiato in precedenza.

Per maggiori informazioni, consulta Aggiungere un principal a un criterio a livello di bucket.

Terraform

Utilizza la risorsa

google_bigquery_connection.

Per eseguire l'autenticazione in BigQuery, configura le credenziali predefinite dell'applicazione. Per saperne di più, vedi Configurare l'autenticazione per le librerie client.

L'esempio seguente concede l'accesso al ruolo IAM al service account della connessione alla risorsa cloud:

Per applicare la configurazione di Terraform in un progetto Google Cloud , completa i passaggi nelle sezioni seguenti.

Prepara Cloud Shell

- Avvia Cloud Shell.

-

Imposta il progetto Google Cloud predefinito in cui vuoi applicare le configurazioni Terraform.

Devi eseguire questo comando una sola volta per progetto e puoi eseguirlo in qualsiasi directory.

export GOOGLE_CLOUD_PROJECT=PROJECT_ID

Le variabili di ambiente vengono sostituite se imposti valori espliciti nel file di configurazione Terraform.

Prepara la directory

Ogni file di configurazione Terraform deve avere la propria directory (chiamata anche modulo radice).

-

In Cloud Shell, crea una directory e un nuovo file al suo interno. Il nome file deve avere l'estensione

.tf, ad esempiomain.tf. In questo tutorial, il file viene denominatomain.tf.mkdir DIRECTORY && cd DIRECTORY && touch main.tf

-

Se stai seguendo un tutorial, puoi copiare il codice campione in ogni sezione o passaggio.

Copia il codice campione nel

main.tfappena creato.(Facoltativo) Copia il codice da GitHub. Questa operazione è consigliata quando lo snippet Terraform fa parte di una soluzione end-to-end.

- Rivedi e modifica i parametri di esempio da applicare al tuo ambiente.

- Salva le modifiche.

-

Inizializza Terraform. Devi effettuare questa operazione una sola volta per directory.

terraform init

(Facoltativo) Per utilizzare l'ultima versione del provider Google, includi l'opzione

-upgrade:terraform init -upgrade

Applica le modifiche

-

Rivedi la configurazione e verifica che le risorse che Terraform creerà o

aggiornerà corrispondano alle tue aspettative:

terraform plan

Apporta le correzioni necessarie alla configurazione.

-

Applica la configurazione di Terraform eseguendo il comando seguente e inserendo

yesal prompt:terraform apply

Attendi che Terraform visualizzi il messaggio "Apply complete!".

- Apri il tuo Google Cloud progetto per visualizzare i risultati. Nella console Google Cloud , vai alle risorse nell'interfaccia utente per assicurarti che Terraform le abbia create o aggiornate.

Condividere le connessioni con gli utenti

Puoi concedere i seguenti ruoli per consentire agli utenti di eseguire query sui dati e gestire le connessioni:

roles/bigquery.connectionUser: consente agli utenti di utilizzare le connessioni per connettersi a origini dati esterne ed eseguire query.roles/bigquery.connectionAdmin: consente agli utenti di gestire le connessioni.

Per saperne di più sui ruoli e sulle autorizzazioni IAM in BigQuery, consulta Ruoli e autorizzazioni predefiniti.

Seleziona una delle seguenti opzioni:

Console

Vai alla pagina BigQuery.

Le connessioni sono elencate nel progetto, in un gruppo chiamato Connessioni.

Nel riquadro a sinistra, fai clic su Explorer:

Se non vedi il riquadro a sinistra, fai clic su Espandi riquadro a sinistra per aprirlo.

Fai clic sul tuo progetto, poi su Connessioni e seleziona una connessione.

Nel riquadro Dettagli, fai clic su Condividi per condividere una connessione. Quindi:

Nella finestra di dialogo Autorizzazioni di connessione, condividi la connessione con altre entità aggiungendo o modificando le entità.

Fai clic su Salva.

bq

Non puoi condividere una connessione con lo strumento a riga di comando bq. Per condividere una connessione, utilizza la console Google Cloud o il metodo dell'API BigQuery Connections.

API

Utilizza il

metodo projects.locations.connections.setIAM

nella sezione di riferimento dell'API REST BigQuery Connections e

fornisci un'istanza della risorsa policy.

Java

Prima di provare questo esempio, segui le istruzioni di configurazione di Java nella guida rapida di BigQuery per l'utilizzo delle librerie client. Per saperne di più, consulta la documentazione di riferimento dell'API BigQuery Java.

Per eseguire l'autenticazione in BigQuery, configura le Credenziali predefinite dell'applicazione. Per saperne di più, vedi Configurare l'autenticazione per le librerie client.

Passaggi successivi

- Scopri i diversi tipi di connessione.

- Scopri di più sulla gestione delle connessioni.

- Scopri di più sulle tabelle BigLake.

- Scopri come creare tabelle BigLake.

- Scopri come eseguire l'upgrade delle tabelle esterne a tabelle BigLake.

- Scopri di più sulle tabelle degli oggetti e su come crearle.

- Scopri come implementare le funzioni remote.

- Scopri come creare set di dati esterni di Spanner.