Restrinja o acesso com o controlo de acesso ao nível da coluna

Esta página explica como usar o controlo de acesso ao nível da coluna do BigQuery para restringir o acesso aos dados do BigQuery ao nível da coluna. Para obter informações gerais sobre o controlo de acesso ao nível da coluna, consulte o artigo Introdução ao controlo de acesso ao nível da coluna do BigQuery.

As instruções nesta página usam o BigQuery e o Data Catalog.

Tem de atualizar o esquema da tabela para definir uma etiqueta de política numa coluna. Pode usar a consola, a ferramenta de linhas de comando bq e a API BigQuery para definir uma etiqueta de política numa coluna. Google Cloud Além disso, pode criar uma tabela, especificar o esquema e especificar etiquetas de políticas numa única operação através das seguintes técnicas:

- Os comandos

bq mkebq loadda ferramenta de linhas de comando bq. - O método da API

tables.insert. - A página Criar tabela na Google Cloud consola. Se usar a Google Cloud consola, tem de selecionar Editar como texto quando adicionar ou editar o esquema.

Para melhorar o controlo de acesso ao nível da coluna, pode usar opcionalmente a ocultação dinâmica de dados. A ocultação de dados permite-lhe ocultar dados confidenciais substituindo o conteúdo nulo, predefinido ou com hash no lugar do valor real da coluna.

Antes de começar

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - O BigQuery é ativado automaticamente em novos projetos, mas

pode ter de o ativar num projeto preexistente.

Enable the BigQuery API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Os utilizadores ou as contas de serviço que administram etiquetas de políticas têm de ter a função de administrador de etiquetas de políticas do catálogo de dados. A função de administrador de etiquetas de políticas pode gerir taxonomias e etiquetas de políticas, bem como conceder ou remover funções da IAM associadas a etiquetas de políticas.

- Os utilizadores ou as contas de serviço que aplicam o controlo de acesso para o controlo de acesso ao nível da coluna têm de ter a função de administrador do BigQuery ou a função de proprietário dos dados do BigQuery. As funções do BigQuery podem gerir políticas de dados, que são usadas para aplicar o controlo de acesso numa taxonomia.

- Para ver taxonomias e etiquetas de políticas para todos os projetos numa organização na Google Cloud consola, os utilizadores precisam da função de leitor da organização. Caso contrário, a consola apresenta apenas taxonomias e etiquetas de políticas associadas ao projeto selecionado.

- Os utilizadores ou as contas de serviço que consultam dados protegidos pelo controlo de acesso ao nível da coluna têm de ter a função de leitor detalhado do Data Catalog para aceder a esses dados.

Na Google Cloud consola, aceda à página IAM.

Se o endereço de email do utilizador ao qual quer conceder a função estiver na lista, selecione o endereço de email e clique em Editar. É aberto o painel Editar acesso. Clique em Adicionar outra função.

Se o endereço de email do utilizador não estiver na lista, clique em Adicionar e, de seguida, introduza o endereço de email na caixa Novos responsáveis.

Clique na lista pendente Selecionar uma função.

Em Por produto ou serviço, clique em Data Catalog. Em Funções, clique em Administrador de etiquetas de políticas.

Clique em Guardar.

Na Google Cloud consola, aceda à página IAM.

Se o endereço de email do utilizador ao qual quer conceder a função estiver na lista, selecione o endereço de email e clique em Editar. Em seguida, clique em Adicionar outra função.

Se o endereço de email do utilizador não estiver na lista, clique em Adicionar e, de seguida, introduza o endereço de email na caixa Novos responsáveis.

Clique na lista pendente Selecionar uma função.

Clique em BigQuery e, de seguida, clique em Administrador da política de dados do BigQuery, Administrador do BigQuery ou Proprietário de dados do BigQuery.

Clique em Guardar.

- Crie uma taxonomia de etiquetas de políticas.

- Associe os responsáveis às etiquetas de políticas e conceda aos responsáveis a função de leitor detalhado do Data Catalog.

- Associe as etiquetas de políticas a colunas de tabelas do BigQuery.

- Aplique o controlo de acesso na taxonomia que contém as etiquetas de políticas.

- Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

- Clique em Criar taxonomia.

Na página Nova taxonomia:

- Em Nome da taxonomia, introduza o nome da taxonomia que quer criar.

- Em Descrição, introduza uma descrição.

- Se necessário, altere o projeto apresentado em Projeto.

- Se necessário, altere a localização apresentada em Localização.

- Em Etiquetas de políticas, introduza um nome e uma descrição para a etiqueta de política.

- Para adicionar uma etiqueta de política secundária a uma etiqueta de política, clique em Adicionar subetiqueta.

- Para adicionar uma nova etiqueta de política ao mesmo nível que outra etiqueta de política, clique em + Adicionar etiqueta de política.

- Continue a adicionar etiquetas de políticas e etiquetas de políticas para crianças conforme necessário para a sua taxonomia.

- Quando terminar de criar etiquetas de políticas para a sua hierarquia, clique em Criar.

- Ligue

taxonomies.createpara criar uma taxonomia. - Chame

taxonomies.policytag.createpara criar uma etiqueta de política. Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

Clique no nome da taxonomia que contém as etiquetas de políticas relevantes.

Selecione uma ou mais etiquetas de políticas.

Se o Painel de informações estiver oculto, clique em Mostrar painel de informações.

No painel de informações, pode ver as funções e os principais das etiquetas de políticas selecionadas. Adicione a função Administrador de etiquetas de políticas às contas que criam e gerem etiquetas de políticas. Adicione a função Leitor detalhado às contas que se destinam a ter acesso aos dados protegidos pelo controlo de acesso ao nível da coluna. Também usa este painel para remover funções de contas ou modificar outras autorizações.

Clique em Guardar.

Abra a página do BigQuery na Google Cloud consola.

No explorador do BigQuery, localize e selecione a tabela que quer atualizar. É apresentado o esquema da tabela.

Clique em Editar esquema.

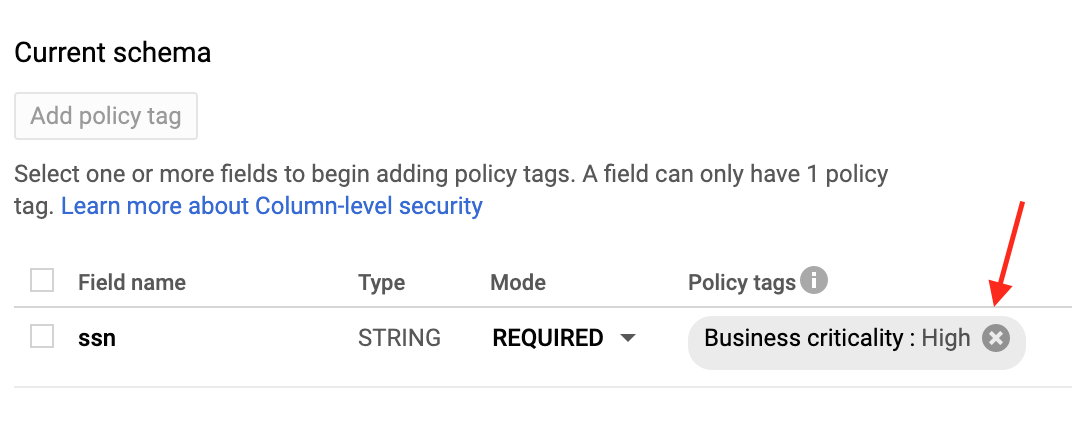

No ecrã Esquema atual, selecione a coluna de destino e clique em Adicionar etiqueta de política.

No ecrã Adicione uma etiqueta de política, localize e selecione a etiqueta de política que quer aplicar à coluna.

Clique em Selecionar. O seu ecrã deve ser semelhante ao seguinte:

Clique em Guardar.

Escreva o esquema num ficheiro local.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

where:

- project-id é o ID do seu projeto.

- dataset é o nome do conjunto de dados que contém a tabela que está a atualizar.

- table é o nome da tabela que está a atualizar.

Modifique o ficheiro schema.json para definir uma etiqueta de política numa coluna. Para o valor do campo

namesdepolicyTags, use o nome do recurso da etiqueta de política.[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": ["projects/project-id/locations/location/taxonomies/taxonomy-id/policyTags/policytag-id"] } }, ... ]

Atualize o esquema.

bq update \ project-id:dataset.table schema.json

- Use

bq mkpara criar uma tabela. Transmita um esquema para usar na criação da tabela. - Use

bq loadpara carregar dados para uma tabela. Transmita um esquema para usar quando carregar a tabela. Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

Clique na taxonomia cujo controlo de acesso ao nível da coluna quer aplicar.

Se a opção Aplicar controlo de acesso ainda não estiver ativada, clique em Aplicar controlo de acesso para a ativar.

Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

Clique na taxonomia cujas etiquetas de políticas quer ver. A página Taxonomias mostra as etiquetas de políticas na taxonomia.

Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

Clique no nome da taxonomia que contém as etiquetas de políticas relevantes.

Selecione uma ou mais etiquetas de políticas.

Se o Painel de informações estiver oculto, clique em Mostrar painel de informações.

No painel de informações, pode ver as funções e os principais das etiquetas de políticas selecionadas.

Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

Clique no nome da taxonomia que contém as etiquetas de políticas relevantes.

Selecione uma ou mais etiquetas de políticas.

Se o Painel de informações estiver oculto, clique em Mostrar painel de informações.

No painel de informações, pode ver as funções e os principais das etiquetas de políticas selecionadas. Adicione a função Administrador de etiquetas de políticas às contas que criam e gerem etiquetas de políticas. Adicione a função Leitor detalhado às contas que se destinam a ter acesso aos dados protegidos pelo controlo de acesso ao nível da coluna. Também usa este painel para remover funções de contas ou modificar outras autorizações.

Clique em Guardar.

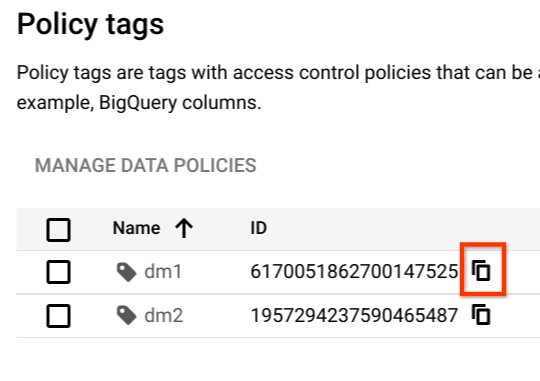

Veja as etiquetas de políticas para a taxonomia que contém a etiqueta de política.

Encontre a etiqueta de política cujo nome do recurso quer copiar.

Clique no ícone Copiar nome do recurso da etiqueta de política.

Obtenha o esquema e guarde-o num ficheiro local.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

where:

- project-id é o ID do seu projeto.

- dataset é o nome do conjunto de dados que contém a tabela que está a atualizar.

- table é o nome da tabela que está a atualizar.

Modifique o ficheiro schema.json para limpar uma etiqueta de política de uma coluna.

[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": [] } }, ... ]

Atualize o esquema.

bq update \ project-id:dataset.table schema.json

- Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

- Clique no nome da taxonomia que contém as etiquetas a eliminar.

- Clique em Edit.

- Clique em junto às etiquetas de políticas que quer eliminar.

- Clique em Guardar.

- Clique em Confirm.

- Abra a página Taxonomias de etiquetas de políticas na Google Cloud consola.

- Clique no nome da taxonomia que contém as etiquetas a eliminar.

- Clique em Eliminar taxonomia de etiquetas de políticas.

- Escreva o nome da taxonomia e, de seguida, clique em Eliminar.

Modifique a consulta para excluir as colunas às quais o utilizador não pode aceder. Por exemplo, se o utilizador não tiver acesso à coluna

ssn, mas tiver acesso às restantes colunas, pode executar a seguinte consulta:SELECT * EXCEPT (ssn) FROM ...

No exemplo anterior, a cláusula

EXCEPTexclui a colunassn.Peça a um administrador do Data Catalog para adicionar o utilizador como leitor detalhado do Data Catalog à classe de dados relevante. A mensagem de erro indica o nome completo da etiqueta de política para a qual o utilizador precisa de acesso.

SELECTconsultas com tabelas de destino- Tarefas de cópia de tabelas

- Tarefas de exportação de dados (por exemplo, para o Cloud Storage)

- Na página Taxonomia de etiquetas de políticas, confirme que o botão Aplicar controlo de acesso está na posição Ativado.

Certifique-se de que as suas consultas não estão a usar resultados de consultas em cache. Se usar a ferramenta de interface de linhas de comando

bqpara testar as suas consultas, deve usar o comando--nouse_cache flagpara desativar a cache de consultas. Por exemplo:bq query --nouse_cache --use_legacy_sql=false "SELECT * EXCEPT (customer_pii) FROM my_table;"

Funções e permissões

Existem várias funções relacionadas com etiquetas de políticas para utilizadores e contas de serviço.

Para mais informações sobre todas as funções relacionadas com etiquetas de políticas, consulte o artigo Funções usadas com o controlo de acesso ao nível da coluna.

A função de administrador de etiquetas de políticas do Data Catalog

A função de administrador de etiquetas de políticas de dados do catálogo de dados pode criar e gerir etiquetas de políticas de dados.

Para conceder a função de administrador de etiquetas de políticas, tem de ter a autorização resourcemanager.projects.setIamPolicy no projeto para o qual quer conceder a função. Se não tiver a autorização

resourcemanager.projects.setIamPolicy, peça a um proprietário do projeto para lhe

conceder a autorização ou executar os seguintes passos por si.

As funções de administrador da política de dados do BigQuery, administrador do BigQuery e proprietário de dados do BigQuery

As funções de administrador da política de dados do BigQuery, administrador do BigQuery e proprietário de dados do BigQuery podem gerir políticas de dados.

Para conceder qualquer uma destas funções, tem de ter a autorização resourcemanager.projects.setIamPolicy no projeto para o qual quer conceder a função. Se não tiver a autorização

resourcemanager.projects.setIamPolicy, peça a um proprietário do projeto para lhe

conceder a autorização ou executar os seguintes passos por si.

A função de visitante da organização

A função Leitor da organização permite que os utilizadores vejam detalhes sobre o recurso da respetiva organização. Para conceder esta função, tem de ter a autorização

resourcemanager.organizations.setIamPolicy na organização.

A função de leitor detalhado do Data Catalog

Os utilizadores que precisam de acesso aos dados protegidos com o controlo de acesso ao nível da coluna

precisam da função de leitor detalhado do Data Catalog ou de qualquer outra função

à qual seja concedida a autorização datacatalog.categories.fineGrainedGet.

Esta função é atribuída a responsáveis como parte da configuração de uma etiqueta de política.

Para conceder a um utilizador a função de leitor detalhado numa etiqueta de política, tem de ter a autorização

datacatalog.taxonomies.setIamPolicy no projeto que contém

a taxonomia dessa etiqueta de política. Se não tiver autorização datacatalog.taxonomies.setIamPolicy, peça a um proprietário do projeto para lhe conceder a autorização ou realizar a ação por si.

Para ver instruções, consulte o artigo Defina autorizações em etiquetas de políticas.

Configure o controlo de acesso ao nível da coluna

Configure o controlo de acesso ao nível da coluna concluindo estas tarefas:

Crie taxonomias

O utilizador ou a conta de serviço que cria uma taxonomia tem de receber a função de administrador da etiqueta de política do Data Catalog.

Consola

API

Para usar taxonomias existentes, chame

taxonomies.import

em vez dos dois primeiros passos do procedimento seguinte.

Defina autorizações em etiquetas de políticas

O utilizador ou a conta de serviço que cria uma taxonomia tem de receber a função de administrador da etiqueta de política do Data Catalog.

Consola

API

Chame

taxonomies.policytag.setIamPolicy

para conceder acesso a uma etiqueta de política atribuindo responsáveis a funções adequadas.

Defina etiquetas de políticas nas colunas

O utilizador ou a conta de serviço que define uma etiqueta de política precisa das autorizações datacatalog.taxonomies.get e bigquery.tables.setCategory.

datacatalog.taxonomies.get está incluída nas funções de administrador de etiquetas de políticas do Data Catalog e visualizador de projetos.

bigquery.tables.setCategory está incluída nas funções de

administrador do BigQuery (roles/bigquery.admin) e

proprietário de dados do BigQuery (roles/bigquery.dataOwner).

Para ver taxonomias e etiquetas de políticas em todos os projetos de uma organização na

Google Cloud consola, os utilizadores precisam da autorização resourcemanager.organizations.get, que está incluída na função Visualizador da organização.

Consola

Defina a etiqueta de política modificando um esquema através daGoogle Cloud consola.

bq

API

Para tabelas existentes, ligue para tables.patch ou, para novas tabelas, ligue para tables.insert. Use a propriedade

schema do objeto Table que transmite

para definir uma etiqueta de política na definição do esquema. Consulte o esquema do exemplo de linha de comandos

para ver como definir uma etiqueta de política.

Quando trabalha com uma tabela existente, o método tables.patch é preferível, porque o método tables.update substitui todo o recurso da tabela.

Outras formas de definir etiquetas de políticas em colunas

Também pode definir etiquetas de políticas quando:

Para informações gerais sobre o esquema, consulte o artigo Especificar um esquema.

Aplique o controlo de acesso

Siga estas instruções para ativar ou desativar a aplicação do controlo de acesso.

A aplicação do controlo de acesso requer a criação de uma política de dados. Isto é feito automaticamente se aplicar o controlo de acesso através da Google Cloud consola. Se quiser aplicar o controlo de acesso através da API BigQuery Data Policy, tem de criar explicitamente a política de dados.

O utilizador ou a conta de serviço que aplica o controlo de acesso tem de ter a função de administrador do BigQuery ou a função de proprietário de dados do BigQuery. Também têm de ter a função de administrador do Data Catalog ou a função de leitor do Data Catalog.

Consola

Para aplicar o controlo de acesso, siga estes passos:

Para parar a aplicação do controlo de acesso, se estiver ativado, clique em Aplicar controlo de acesso para ativar/desativar o controlo.

Se tiver políticas de dados associadas a qualquer uma das etiquetas de políticas na taxonomia, tem de eliminar todas as políticas de dados na taxonomia antes de parar a aplicação do controlo de acesso. Se eliminar as políticas de dados através da API BigQuery Data Policy, tem de eliminar todas as políticas de dados com um dataPolicyType de DATA_MASKING_POLICY. Para mais informações, consulte as políticas de eliminação de dados.

API

Para aplicar o controlo de acesso, chame

create

e transmita um recurso

DataPolicy

onde o campo dataPolicyType está definido como

COLUMN_LEVEL_SECURITY_POLICY.

Para parar a aplicação do controlo de acesso, se estiver ativado, elimine a política de dados associada à taxonomia. Pode fazê-lo chamando o método

delete

para essa política de dados.

Se tiver políticas de dados associadas a qualquer uma das etiquetas de políticas na taxonomia, não pode parar a aplicação do controlo de acesso sem primeiro eliminar todas as políticas de dados na taxonomia. Para mais informações, consulte as políticas de eliminação de dados.

Trabalhe com etiquetas de políticas

Use esta secção para saber como ver, modificar e eliminar etiquetas de políticas.

Veja as etiquetas de políticas

Para ver as etiquetas de políticas que criou para uma taxonomia:

Veja as etiquetas de políticas no esquema

Pode ver as etiquetas de políticas aplicadas a uma tabela quando examina o esquema da tabela. Pode ver o esquema através da Google Cloud consola, da ferramenta de linhas de comando bq, da API BigQuery e das bibliotecas cliente. Para ver detalhes sobre como ver o esquema, consulte o artigo Obter informações da tabela.

Ver autorizações em etiquetas de políticas

Atualize as autorizações nas etiquetas de políticas

O utilizador ou a conta de serviço que cria uma taxonomia tem de receber a função de administrador da etiqueta de política do Data Catalog.

Consola

API

Chame

taxonomies.policytag.setIamPolicy

para conceder acesso a uma etiqueta de política atribuindo responsáveis a funções adequadas.

Obtenha os nomes de recursos das etiquetas de políticas

Precisa do nome do recurso da etiqueta de política quando aplica a etiqueta de política a uma coluna.

Para obter o nome do recurso da etiqueta de política:

Limpe as etiquetas de políticas

Atualize o esquema da tabela para limpar uma etiqueta de política de uma coluna. Pode usar a Google Cloud consola, a ferramenta de linha de comandos bq e o método da API BigQuery para limpar uma etiqueta de política de uma coluna.

Consola

Na página Esquema atual, em Etiquetas de políticas, clique em X.

bq

API

Chame tables.patch e use a propriedade schema para limpar uma etiqueta de política

na definição do esquema. Consulte o esquema de exemplo da linha de comandos para ver como limpar uma etiqueta de política.

Uma vez que o método tables.update substitui todo o recurso de tabela, o método tables.patch é preferível.

Elimine etiquetas de políticas

Pode eliminar uma ou mais etiquetas de políticas numa taxonomia ou eliminar a taxonomia e todas as etiquetas de políticas que contém. A eliminação de uma etiqueta de política remove automaticamente a associação entre a etiqueta de política e quaisquer colunas às quais foi aplicada.

Quando elimina uma etiqueta de política que tem uma política de dados associada, a política de dados também pode demorar até 30 minutos a ser eliminada. Pode eliminar a política de dados diretamente se quiser que seja eliminada imediatamente.

Para eliminar uma ou mais etiquetas de políticas numa taxonomia, siga estes passos:

Para eliminar uma taxonomia completa, siga estes passos:

Consulte dados com controlo de acesso ao nível da coluna

Se um utilizador tiver acesso ao conjunto de dados e tiver a função de leitor detalhado do catálogo de dados, os dados da coluna estão disponíveis para o utilizador. O utilizador executa uma consulta como habitualmente.

Se um utilizador tiver acesso ao conjunto de dados, mas não tiver a função de leitor detalhado do Data Catalog, os dados da coluna não estão disponíveis para o utilizador. Se um utilizador executar SELECT *, recebe um erro que indica as colunas às quais não pode aceder. Para resolver o erro, pode:

Perguntas frequentes

A segurança ao nível da coluna do BigQuery funciona para vistas?

Sim. As vistas são derivadas de uma tabela subjacente. O mesmo controlo de acesso ao nível da coluna na tabela aplica-se quando as colunas protegidas são acedidas através de uma vista.

Existem dois tipos de vistas no BigQuery: vistas lógicas e vistas autorizadas. Ambos os tipos de vistas são derivados de uma tabela de origem e são consistentes com o controlo de acesso ao nível da coluna da tabela.

Para mais informações, consulte o artigo Visualizações autorizadas.

O controlo de acesso ao nível da coluna funciona nas colunas STRUCT ou RECORD?

Sim. Pode aplicar etiquetas de políticas apenas aos campos finais e apenas esses campos estão protegidos.

Posso usar o SQL antigo e o GoogleSQL?

Pode usar o GoogleSQL para consultar tabelas protegidas pelo controlo de acesso ao nível da coluna.

Todas as consultas SQL antigas são rejeitadas se existirem etiquetas de política nas tabelas de destino.

As consultas são registadas no Cloud Logging?

A verificação das etiquetas de políticas é registada no Registo. Para mais informações, consulte o artigo Registo de auditoria para o controlo de acesso ao nível da coluna.

A cópia de uma tabela é afetada pelo controlo de acesso ao nível da coluna?

Sim. Não pode copiar colunas se não tiver acesso às mesmas.

As seguintes operações validam as autorizações ao nível da coluna.

Quando copio dados para uma nova tabela, as etiquetas de políticas são propagadas automaticamente?

Na maioria dos casos, não. Se copiar os resultados de uma consulta para uma nova tabela, a nova tabela não tem automaticamente etiquetas de políticas atribuídas. Assim, a nova tabela não tem controlo de acesso ao nível da coluna. O mesmo se aplica se exportar dados para o Cloud Storage.

A exceção é se usar uma tarefa de cópia de tabelas. Uma vez que as tarefas de cópia de tabelas não aplicam nenhuma transformação de dados, as etiquetas de políticas são propagadas automaticamente para as tabelas de destino. Esta exceção não se aplica a tarefas de cópia de tabelas entre regiões, porque estas não suportam a cópia de etiquetas de políticas.

O controlo de acesso ao nível da coluna é compatível com a nuvem privada virtual?

Sim, o controlo de acesso ao nível da coluna e a VPC são compatíveis e complementares.

A VPC tira partido da IAM para controlar o acesso aos serviços, como o BigQuery e o Cloud Storage. O controlo de acesso ao nível da coluna oferece segurança detalhada de colunas individuais no próprio BigQuery.

Para aplicar a VPC a etiquetas de políticas e políticas de dados para o controlo de acesso ao nível da coluna e a ocultação dinâmica de dados, tem de restringir as seguintes APIs no perímetro:

Resolver problemas

Não consigo ver as funções do catálogo de dados

Se não conseguir ver funções como leitor detalhado do catálogo de dados, é possível que não tenha ativado a API Data Catalog no seu projeto. Para saber como ativar a API Data Catalog, consulte a secção Antes de começar. As funções do catálogo de dados devem aparecer vários minutos depois de ativar a API Data Catalog.

Não consigo ver a página Taxonomias

Precisa de autorizações adicionais para ver a página Taxonomias. Por exemplo, a função Administrador de etiquetas de políticas do Data Catalog tem acesso à página Taxonomias.

Apliquei etiquetas de políticas, mas parece que não funcionam

Se continuar a receber resultados de consultas para uma conta que não devia ter acesso, é possível que a conta esteja a receber resultados em cache. Especificamente, se tiver executado a consulta com êxito anteriormente e, em seguida, tiver aplicado etiquetas de políticas, pode estar a receber resultados da cache de resultados da consulta. Por predefinição, os resultados das consultas são colocados em cache durante 24 horas. A consulta deve falhar imediatamente se desativar a cache de resultados. Para mais detalhes sobre o armazenamento em cache, consulte o artigo Impacto do controlo de acesso ao nível da coluna.

Em geral, as atualizações da IAM demoram cerca de 30 segundos a propagar-se. As alterações na hierarquia das etiquetas de políticas podem demorar até 30 minutos a propagarem-se.

Não tenho autorização para ler a partir de uma tabela com segurança ao nível da coluna

Precisa da função de leitor detalhado ou da função de leitor com máscara a diferentes níveis, como organização, pasta, projeto e etiqueta de política. A função de leitor detalhado concede acesso a dados não processados, enquanto a função de leitor com máscara concede acesso a dados mascarados. Pode usar a ferramenta de resolução de problemas do IAM para verificar esta autorização ao nível do projeto.

Defini o controlo de acesso detalhado na taxonomia de etiquetas de políticas, mas os utilizadores veem dados protegidos

Para resolver este problema, confirme os seguintes detalhes: