Zugriff mit Zugriffssteuerung auf Spaltenebene beschränken

Auf dieser Seite wird gezeigt, wie Sie mit der BigQuery-Zugriffssteuerung auf Spaltenebene den Zugriff auf BigQuery-Daten auf Spaltenebene beschränken. Unter Einführung in die BigQuery-Zugriffssteuerung auf Spaltenebene finden Sie allgemeine Informationen dazu.

Für die Anleitungen auf dieser Seite wird sowohl BigQuery als auch Data Catalog verwendet.

Sie müssen das Tabellenschema aktualisieren, um ein Richtlinien-Tag für eine Spalte festzulegen. Mit der Google Cloud Console, dem bq-Befehlszeilentool und der BigQuery API können Sie ein Richtlinien-Tag für eine Spalte festlegen. Außerdem können Sie mit den folgenden Werkzeugen in ein und demselben Vorgang eine Tabelle erstellen, das Schema angeben und Richtlinien-Tags festlegen:

- Die Befehle

bq mkundbq loaddes bq-Befehlszeilentools. - Der API-Methode

tables.insert. - Die Seite Tabelle erstellen in der Google Cloud Console. Wenn Sie dieGoogle Cloud -Konsole verwenden, müssen Sie Als Text bearbeiten auswählen, wenn Sie das Schema hinzufügen oder bearbeiten.

Zur Verbesserung der Zugriffssteuerung auf Spaltenebene können Sie optional die dynamische Datenmaskierung verwenden. Mit der Datenmaskierung können Sie sensible Daten maskieren, indem Sie anstelle des tatsächlichen Werts der Spalte Null-, Standard- oder Hash-Inhalte ersetzen.

Hinweise

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - BigQuery ist in neuen Projekten automatisch aktiviert. Möglicherweise müssen Sie es jedoch in einem bereits vorhandenen Projekt aktivieren.

Enable the BigQuery API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Nutzer oder Dienstkonten, die Richtlinien-Tags verwalten, müssen die Data Catalog-Rolle Richtlinien-Tag-Administrator haben. Die Rolle "Richtlinien-Tag-Administrator" kann Taxonomien und Richtlinien-Tags verwalten und IAM-Rollen zuweisen oder entfernen, die mit Richtlinien-Tags verknüpft sind.

- Nutzer oder Dienstkonten, die für die Zugriffssteuerung die Zugriffssteuerung auf Spaltenebene erzwingen, benötigen die Rolle "BigQuery-Administrator" oder die Rolle "BigQuery-Dateninhaber". BigQuery-Rollen können Datenrichtlinien verwalten, mit denen die Zugriffssteuerung für eine Taxonomie erzwungen wird.

- Um Taxonomien und Richtlinien-Tags für alle Projekte in einer Organisation in derGoogle Cloud -Konsole aufzurufen, benötigen Nutzer die Rolle „Organisationsbetrachter“. Andernfalls werden in der Console nur Taxonomien und Richtlinien-Tags angezeigt, die mit dem ausgewählten Projekt verknüpft sind.

- Nutzer oder Dienstkonten, die Daten abfragen, die durch die Zugriffssteuerung auf Spaltenebene geschützt sind, benötigen die Data Catalog-Rolle "Detaillierter Lesezugriff", um auf diese Daten zuzugreifen.

Rufen Sie in der Google Cloud Console die IAM-Seite auf.

Wenn sich die E-Mail-Adresse des Nutzers, der die Rolle erhalten soll, in der Liste befindet, wählen Sie die E-Mail-Adresse aus und klicken Sie auf Bearbeiten. Der Bereich Zugriff bearbeiten wird geöffnet. Klicken Sie auf Weitere Rolle hinzufügen.

Wenn die E-Mail-Adresse des Nutzers nicht in der Liste enthalten ist, klicken Sie auf Hinzufügen und geben Sie dann die E-Mail-Adresse in das Feld Neue Hauptkonten ein.

Klicken Sie auf die Drop-down-Liste Rolle auswählen.

Klicken Sie unter Nach Produkt oder Dienst auf Data Catalog. Klicken Sie unter Rollen auf Administrator von Richtlinien-Tags.

Klicken Sie auf Speichern.

Rufen Sie in der Google Cloud Console die IAM-Seite auf.

Wenn sich die E-Mail-Adresse des Nutzers, der die Rolle erhalten soll, in der Liste befindet, wählen Sie die E-Mail-Adresse aus und klicken Sie auf Bearbeiten. Klicken Sie dann auf Weitere Rolle hinzufügen.

Wenn die E-Mail-Adresse des Nutzers nicht in der Liste enthalten ist, klicken Sie auf Hinzufügen und geben Sie dann die E-Mail-Adresse in das Feld Neue Hauptkonten ein.

Klicken Sie auf die Drop-down-Liste Rolle auswählen.

Klicken Sie auf BigQuery und dann auf BigQuery Data Policy Admin, BigQuery Admin oder BigQuery Data Owner.

Klicken Sie auf Speichern.

- Erstellen Sie eine Taxonomie von Richtlinien-Tags.

- Verknüpfen Sie die Hauptkonten mit den Richtlinien-Tags und gewähren Sie den Hauptkonten die Data Catalog-Rolle "Detaillierter Lesezugriff".

- Verknüpfen Sie die Richtlinien-Tags mit den BigQuery-Tabellenspalten.

- Erzwingen Sie die Zugriffssteuerung für die Taxonomie, die die Richtlinien-Tags enthält.

- Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

- Klicken Sie auf Taxonomie erstellen.

Auf der Seite Neue Taxonomie gehen Sie so vor:

- Geben Sie unter Taxonomiename den Namen der Taxonomie ein, die Sie erstellen möchten.

- Geben Sie unter Beschreibung eine Beschreibung ein.

- Ändern Sie bei Bedarf das unter Projekt aufgeführte Projekt.

- Ändern Sie bei Bedarf den unter Speicherort aufgeführten Speicherort.

- Geben Sie unter Richtlinien-Tags einen Namen und eine Beschreibung für das Richtlinien-Tag ein.

- Wenn Sie einem Richtlinien-Tag ein untergeordnetes Richtlinien-Tag hinzufügen möchten, klicken Sie auf Untergeordnetes Tag hinzufügen.

- Klicken Sie auf + Richtlinien-Tag hinzufügen, wenn ein neues Richtlinien-Tag auf der gleichen Ebene wie ein vorhandenes Richtlinien-Tag hinzugefügt werden soll.

- Fügen Sie weitere Richtlinien-Tags und untergeordnete Richtlinien-Tags hinzu, wenn es für Ihre Taxonomie erforderlich ist.

- Wenn Sie alle Richtlinien-Tags für Ihre Hierarchie erstellt haben, klicken Sie auf Erstellen.

- Rufen Sie

taxonomies.createauf, um eine Taxonomie zu erstellen. - Rufen Sie

taxonomies.policytag.createauf, um ein Richtlinien-Tag zu erstellen. Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

Klicken Sie auf den Namen der Taxonomie, die die relevanten Richtlinien-Tags enthält.

Wählen Sie ein oder mehrere Richtlinien-Tags aus.

Wenn das Infofeld ausgeblendet ist, klicken Sie auf Infofeld ansehen.

Im Infobereich werden die Rollen und Hauptkonten für die ausgewählten Richtlinien-Tags angezeigt. Fügen Sie die Konten Richtlinien-Tag-Administrator hinzu, die Richtlinien-Tags erstellen und verwalten. Fügen Sie den Konten, die Zugriff auf die durch die Zugriffssteuerung auf Spaltenebene geschützten Daten haben sollen, die Rolle Detaillierter Lesezugriff hinzu. In diesem Bereich können Sie auch Rollen aus Konten entfernen oder andere Berechtigungen ändern.

Klicken Sie auf Speichern.

Öffnen Sie in der Google Cloud Console die Seite „BigQuery“.

Suchen Sie in BigQuery Explorer die Tabelle, die Sie aktualisieren möchten, und wählen Sie sie aus. Das Tabellenschema für diese Tabelle wird geöffnet.

Klicken Sie auf Schema bearbeiten.

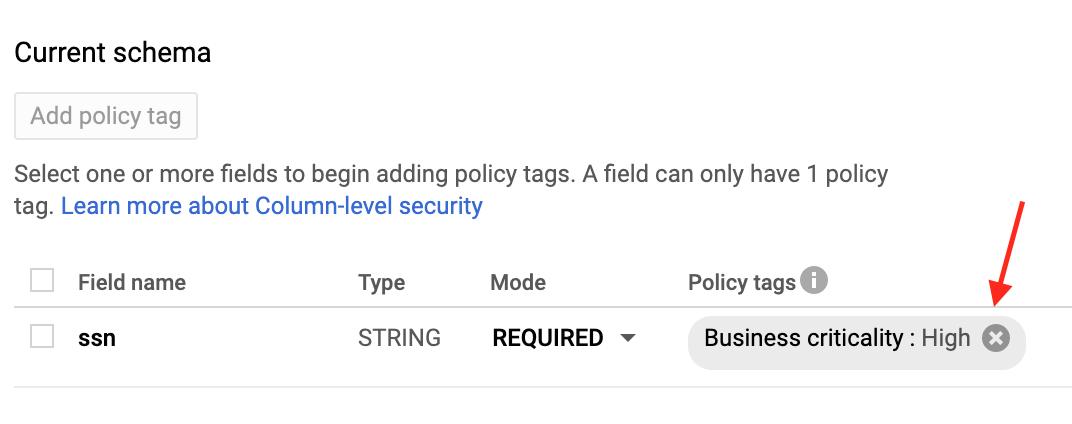

Wählen Sie im Bildschirm Aktuelles Schema die Zielspalte aus und klicken Sie auf Richtlinien-Tag hinzufügen.

Suchen Sie im Bildschirm Richtlinien-Tag hinzufügen das Richtlinien-Tag, das Sie auf die Spalte anwenden möchten, und wählen Sie es aus.

Klicken Sie auf Auswählen. Ihr Bildschirm sollte nun in etwa so aussehen:

Klicken Sie auf Speichern.

Schreiben Sie das Schema in eine lokale Datei.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

Dabei gilt:

- project-id ist die Projekt-ID.

- dataset ist der Name des Datasets, das die zu aktualisierende Tabelle enthält.

- table ist der Name der Tabelle, die Sie aktualisieren.

Ändern Sie "schema.json" so, dass darin ein Richtlinien-Tag für eine Spalte festgelegt wird. Verwenden Sie für den Wert des Feldes

namesvonpolicyTagsden Ressourcennamen des Richtlinien-Tags.[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": ["projects/project-id/locations/location/taxonomies/taxonomy-id/policyTags/policytag-id"] } }, ... ]

Aktualisieren Sie das Schema.

bq update \ project-id:dataset.table schema.json

- Sie erstellen eine Tabelle mit

bq mk. Dabei übergeben Sie ein Schema, das zum Erstellen der Tabelle verwendet werden soll. - Sie laden mit

bq loadDaten in eine Tabelle. Dabei übergeben Sie ein Schema, das zum Laden der Tabelle verwendet werden soll. Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

Klicken Sie auf die Taxonomie, für die Sie die Zugriffssteuerung auf Spaltenebene erzwingen möchten.

Klicken Sie auf Zugriffssteuerung erzwingen, um sie zu aktivieren, wenn die Option Zugriffssteuerung erzwingen noch nicht aktiviert ist.

Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

Klicken Sie auf die Taxonomie, deren Richtlinien-Tags Sie aufrufen möchten. Auf der Seite Taxonomien werden die Richtlinien-Tags für die jeweilige Taxonomie angezeigt.

Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

Klicken Sie auf den Namen der Taxonomie, die die relevanten Richtlinien-Tags enthält.

Wählen Sie ein oder mehrere Richtlinien-Tags aus.

Wenn das Infofeld ausgeblendet ist, klicken Sie auf Infofeld ansehen.

Im Infobereich werden die Rollen und Hauptkonten für die ausgewählten Richtlinien-Tags angezeigt.

Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

Klicken Sie auf den Namen der Taxonomie, die die relevanten Richtlinien-Tags enthält.

Wählen Sie ein oder mehrere Richtlinien-Tags aus.

Wenn das Infofeld ausgeblendet ist, klicken Sie auf Infofeld ansehen.

Im Infobereich werden die Rollen und Hauptkonten für die ausgewählten Richtlinien-Tags angezeigt. Fügen Sie die Konten Richtlinien-Tag-Administrator hinzu, die Richtlinien-Tags erstellen und verwalten. Fügen Sie den Konten, die Zugriff auf die durch die Zugriffssteuerung auf Spaltenebene geschützten Daten haben sollen, die Rolle Detaillierter Lesezugriff hinzu. In diesem Bereich können Sie auch Rollen aus Konten entfernen oder andere Berechtigungen ändern.

Klicken Sie auf Speichern.

Rufen Sie die Richtlinien-Tags für die Taxonomie auf, die das entsprechende Richtlinien-Tag enthält.

Ermitteln Sie das Richtlinien-Tag, dessen Ressourcennamen Sie kopieren möchten.

Klicken Sie auf das Symbol Ressourcenname des Richtlinien-Tags kopieren.

Rufen Sie das Schema ab und speichern Sie es in einer lokalen Datei.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

Dabei gilt:

- project-id ist die Projekt-ID.

- dataset ist der Name des Datasets, das die zu aktualisierende Tabelle enthält.

- table ist der Name der Tabelle, die Sie aktualisieren.

Ändern Sie "schema.json", um ein Richtlinien-Tag von einer Spalte zu entfernen.

[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": [] } }, ... ]

Aktualisieren Sie das Schema.

bq update \ project-id:dataset.table schema.json

- Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

- Klicken Sie auf den Namen der Taxonomie, die die zu löschenden Tags enthält.

- Klicken Sie auf Bearbeiten.

- Klicken Sie neben den zu löschenden Richtlinien-Tags auf .

- Klicken Sie auf Speichern.

- Klicken Sie auf Bestätigen.

- Öffnen Sie in derGoogle Cloud Console die Seite Richtlinien-Tag-Taxonomien.

- Klicken Sie auf den Namen der Taxonomie, die die zu löschenden Tags enthält.

- Klicken Sie auf Richtlinien-Tag-Taxonomie löschen.

- Geben Sie den Namen der Taxonomie ein und klicken Sie auf Löschen.

Ändern Sie die Abfrage so, dass die Spalten ausgeschlossen sind, auf die der Nutzer nicht zugreifen kann. Wenn der Nutzer beispielsweise keinen Zugriff auf die Spalte

ssn, aber Zugriff auf die übrigen Spalten hat, kann er folgende Abfrage ausführen:SELECT * EXCEPT (ssn) FROM ...

Im vorherigen Beispiel wird mit der Klausel

EXCEPTdie Spaltessnausgeschlossen.Bitten Sie einen Data Catalog-Administrator, den Nutzer zusammen mit der Data Catalog-Rolle "Detaillierter Lesezugriff" der entsprechenden Datenklasse hinzuzufügen. Die Fehlermeldung enthält den vollständigen Namen des Richtlinien-Tags, für das der Nutzer Zugriffsrechte benötigt.

SELECT-Abfragen mit Zieltabellen- Tabellenkopierjobs

- Datenexportjobs (z. B. Export nach Cloud Storage)

- Prüfen Sie auf der Seite Taxonomie für Richtlinien-Tags, ob sich der Schieberegler Zugriffssteuerung erzwingen in der Position Ein befindet.

Achten Sie darauf, dass Ihre Abfragen keine im Cache gespeicherten Abfrageergebnisse verwenden. Wenn Sie das

bq-Befehlszeilentool zum Testen Ihrer Abfragen verwenden, sollten Sie den Abfragecache mit--nouse_cache flagdeaktivieren. Beispiel:bq query --nouse_cache --use_legacy_sql=false "SELECT * EXCEPT (customer_pii) FROM my_table;"

Rollen und Berechtigungen

Es gibt mehrere Rollen für Richtlinien-Tags für Nutzer und Dienstkonten.

Weitere Informationen zu allen Rollen, die mit Richtlinien-Tags in Zusammenhang stehen, finden Sie unter Rollen, die mit Zugriffssteuerung auf Spaltenebene verwendet werden.

Die Data Catalog-Rolle "Richtlinien-Tag-Administrator"

Die Data Catalog-Rolle "Richtlinien-Tag-Administrator" kann Datenrichtlinien-Tags erstellen und verwalten.

Zum Zuweisen der Rolle "Richtlinien-Tag-Administrator" benötigen Sie die Berechtigung resourcemanager.projects.setIamPolicy im Projekt, für das Sie die Rolle zuweisen möchten. Wenn Sie die Berechtigung resourcemanager.projects.setIamPolicy nicht haben, bitten Sie einen Inhaber des Projekts, Ihnen entweder die Berechtigung zu erteilen oder die folgenden Schritte für Sie auszuführen.

Die Rollen „BigQuery Data Policy Admin“, „BigQuery Admin“ und „BigQuery Data Owner“

Die Rollen „BigQuery Data Policy Admin“, „BigQuery Admin“ und „BigQuery Data Owner“ können Datenrichtlinien verwalten.

Um eine dieser Rollen zuzuweisen, benötigen Sie die Berechtigung resourcemanager.projects.setIamPolicy in dem Projekt, für das Sie die Rolle zuweisen möchten. Wenn Sie die Berechtigung resourcemanager.projects.setIamPolicy nicht haben, bitten Sie einen Inhaber des Projekts, Ihnen entweder die Berechtigung zu erteilen oder die folgenden Schritte für Sie auszuführen.

Die Rolle „Organisationsbetrachter“

Mit der Rolle „Organisationsbetrachter“ können Nutzer Details zu ihrer Organisationsressource aufrufen. Zum Zuweisen dieser Rolle benötigen Sie die Berechtigung resourcemanager.organizations.setIamPolicy für die Organisation.

Die Data Catalog-Rolle "Detaillierter Lesezugriff"

Nutzer, die Zugriff auf Daten benötigen, die durch die Zugriffssteuerung auf Spaltenebene geschützt sind, benötigen die Rolle „Detaillierter Lesezugriff für Data Catalog“ oder eine andere Rolle mit der Berechtigung datacatalog.categories.fineGrainedGet.

Diese Rolle wird Hauptkonten im Rahmen der Konfiguration eines Richtlinien-Tags zugewiesen.

Um einem Nutzer die Rolle "Detaillierter Lesezugriff" für ein Richtlinien-Tag zuzuweisen, benötigen Sie die Berechtigung datacatalog.taxonomies.setIamPolicy in dem Projekt, das die Taxonomie dieses Richtlinien-Tags enthält. Wenn Sie die Berechtigung datacatalog.taxonomies.setIamPolicy nicht haben, bitten Sie einen Inhaber des Projekts, Ihnen entweder die Berechtigung zu erteilen oder die Aktion für Sie auszuführen.

Eine Anleitung finden Sie unter Berechtigungen für Richtlinien-Tags festlegen.

Zugriffssteuerung auf Spaltenebene einrichten

Richten Sie die Zugriffssteuerung auf Spaltenebene ein. Führen Sie dazu folgende Aufgaben aus:

Taxonomien erstellen

Dem Nutzer- oder Dienstkonto, das eine Taxonomie erstellt, muss die Data Catalog-Rolle "Richtlinien-Tag-Administrator" zugewiesen sein.

Console

API

Rufen Sie taxonomies.import anstelle der ersten beiden Schritte des folgenden Verfahrens auf, wenn Sie vorhandene Taxonomien verwenden möchten.

Berechtigungen für Richtlinien-Tags festlegen

Dem Nutzer- oder Dienstkonto, das eine Taxonomie erstellt, muss die Data Catalog-Rolle "Richtlinien-Tag-Administrator" zugewiesen sein.

Console

API

Rufen Sie taxonomies.policytag.setIamPolicy auf, um Zugriff auf ein Richtlinien-Tag zu gewähren, indem Sie Hauptkonten den entsprechenden Rollen zuweisen.

Richtlinien-Tags für Spalten festlegen

Das Nutzer- oder Dienstkonto, mit dem ein Richtlinien-Tag festgelegt werden soll, benötigt die Berechtigungen datacatalog.taxonomies.get und bigquery.tables.setCategory.

datacatalog.taxonomies.get ist in den Data Catalog-Richtlinien-Tags-Administrator- und Projektbetrachter-Rollen enthalten.

bigquery.tables.setCategory ist in den Rollen "BigQuery-Administrator" (roles/bigquery.admin) und "BigQuery-Dateninhaber" (roles/bigquery.dataOwner) enthalten.

Um Taxonomien und Richtlinien-Tags für alle Projekte in einer Organisation in derGoogle Cloud -Konsole aufzurufen, benötigen Nutzer die Berechtigung resourcemanager.organizations.get. Diese ist in der Rolle „Organisationsbetrachter“ enthalten.

Console

Legen Sie das Richtlinien-Tag fest, indem Sie in derGoogle Cloud Console ein Schema ändern.

bq

API

Rufen Sie für vorhandene Tabellen tables.patch oder für neue Tabellen tables.insert auf. Verwenden Sie das Attribut schema des übergebenen Table-Objekts, um ein Richtlinien-Tag in Ihrer Schemadefinition festzulegen. Das Beispielschema für die Befehlszeile zeigt, wie Sie ein Richtlinien-Tag angeben.

Wenn Sie mit einer vorhandenen Tabelle arbeiten, wird die Methode tables.patch bevorzugt, da die Methode tables.update die gesamte Tabellenressource ersetzt.

Weitere Möglichkeiten zum Festlegen von Richtlinien-Tags für Spalten

Sie können Richtlinien-Tags auch in folgenden Situationen festlegen:

Allgemeine Informationen zu Schemas finden Sie unter Schema angeben.

Zugriffssteuerung erzwingen

Folgen Sie dieser Anleitung, um das Erzwingen der Zugriffssteuerung zu aktivieren oder zu deaktivieren.

Für die Erzwingung der Zugriffssteuerung muss eine Datenrichtlinie erstellt werden. Dies geschieht für Sie, wenn Sie die Zugriffssteuerung mithilfe derGoogle Cloud -Konsole erzwingen. Wenn Sie die Zugriffssteuerung mithilfe der BigQuery Data Policy API erzwingen möchten, müssen Sie die Datenrichtlinie explizit erstellen.

Das Nutzer- oder Dienstkonto, das die Zugriffssteuerung erzwingt, muss entweder die Rolle "BigQuery-Administrator" oder die Rolle "BigQuery-Dateninhaber" haben. Sie müssen auch die Data Catalog-Administrator- oder die Data Catalog-Betrachter-Rolle haben.

Console

So erzwingen Sie die Zugriffssteuerung:

Wenn das aktive Erzwingen der Zugriffssteuerung beendet werden soll, klicken Sie auf Zugriffssteuerung erzwingen, um das Steuerelement umzuschalten.

Wenn Datenrichtlinien mit einem der Richtlinien-Tags in der Taxonomie verknüpft sind, müssen Sie alle Datenrichtlinien in der Taxonomie löschen, bevor Sie die Durchsetzung der Zugriffssteuerung beenden. Wenn Sie die Datenrichtlinien mit der BigQuery Data Policy API löschen, müssen Sie alle Datenrichtlinien mit einem dataPolicyType von DATA_MASKING_POLICY löschen. Weitere Informationen finden Sie unter Datenrichtlinien löschen.

API

Rufen Sie zum Erzwingen der Zugriffssteuerung create auf und übergeben Sie eine DataPolicy-Ressource, wobei das Feld dataPolicyType auf COLUMN_LEVEL_SECURITY_POLICY gesetzt ist.

Löschen Sie die mit der Taxonomie verknüpfte Datenrichtlinie, um die Erzwingung der Zugriffssteuerung zu beenden, wenn sie aktiviert ist. Rufen Sie dazu die Methode delete für diese Datenrichtlinie auf.

Wenn Datenrichtlinien mit einem der Richtlinien-Tags in der Taxonomie verknüpft sind, können Sie die Erzwingung der Zugriffssteuerung nicht beenden, ohne zuvor alle Datenrichtlinien in der Taxonomie zu löschen. Weitere Informationen finden Sie unter Datenrichtlinien löschen.

Mit Richtlinien-Tags arbeiten

In diesem Abschnitt erfahren Sie, wie Sie Richtlinien-Tags aufrufen, ändern und löschen.

Richtlinien-Tags aufrufen

So rufen Sie die Richtlinien-Tags auf, die Sie für eine Taxonomie erstellt haben:

Richtlinien-Tags in Schema aufrufen

Beim Prüfen des Tabellenschemas haben Sie auch die Möglichkeit, die auf eine Tabelle angewendeten Richtlinien-Tags zu prüfen. Sie können das Schema mit der Google Cloud Console, dem bq-Befehlszeilentool, der BigQuery API und den Clientbibliotheken aufrufen. Weitere Informationen zum Aufrufen des Schemas finden Sie unter Informationen zu Tabellen abrufen.

Berechtigungen für Richtlinien-Tags aufrufen

Berechtigungen für Richtlinien-Tags aktualisieren

Dem Nutzer- oder Dienstkonto, das eine Taxonomie erstellt, muss die Data Catalog-Rolle "Richtlinien-Tag-Administrator" zugewiesen sein.

Console

API

Rufen Sie taxonomies.policytag.setIamPolicy auf, um Zugriff auf ein Richtlinien-Tag zu gewähren, indem Sie Hauptkonten den entsprechenden Rollen zuweisen.

Ressourcennamen von Richtlinien-Tags abrufen

Wenn Sie das Richtlinien-Tag auf eine Spalte anwenden möchen, benötigen Sie den Ressourcennamen eines Richtlinien-Tags.

So rufen Sie den Ressourcennamen eines Richtlinien-Tags ab:

Richtlinien-Tags entfernen

Zum Entfernen eines Richtlinien-Tags von einer Spalte müssen Sie das Tabellenschema ändern. Um ein Richtlinien-Tag von einer Spalte zu entfernen, können Sie dieGoogle Cloud -Konsole, das bq-Befehlszeilentool und die BigQuery API-Methode verwenden.

Console

Klicken Sie auf der Seite Aktuelles Schema unter Richtlinien-Tags auf X.

bq

API

Rufen Sie tables.patch auf und verwenden Sie das Attribut schema, um in der Schemadefinition ein Richtlinien-Tag zu entfernen. Das Beispielschema für die Befehlszeile zeigt, wie Sie ein Richtlinien-Tag entfernen.

Da die Methode tables.update die gesamte Tabellenressource ersetzt, ist die Methode tables.patch zu bevorzugen.

Richtlinien-Tags löschen

Sie können ein oder mehrere Richtlinien-Tags in einer Taxonomie oder die Taxonomie und alle darin enthaltenen Richtlinien-Tags löschen. Beim Löschen eines Richtlinien-Tags wird automatisch die Verknüpfung zwischen dem Richtlinien-Tag und allen Spalten entfernt, auf die es angewendet wurde.

Wenn Sie ein Richtlinien-Tag löschen, dem eine Datenrichtlinie zugeordnet ist, kann es bis zu 30 Minuten dauern, bis auch die Datenrichtlinie gelöscht wird. Sie können die Datenrichtlinie direkt löschen, wenn Sie sie sofort löschen möchten.

So löschen Sie ein oder mehrere Richtlinien-Tags in einer Taxonomie:

So löschen Sie eine gesamte Taxonomie:

Daten mit Zugriffssteuerung auf Spaltenebene abfragen

Wenn ein Nutzer Zugriff auf Datasets und die Data Catalog-Rolle "Detaillierter Lesezugriff" hat, sind die Spaltendaten für den Nutzer verfügbar. Der Nutzer führt dann wie gewohnt eine Abfrage aus.

Wenn ein Nutzer Zugriff auf Datasets hat, aber nicht die Data Catalog-Rolle "Detaillierter Lesezugriff", sind die Spaltendaten für den Nutzer nicht verfügbar. Wenn dieser SELECT * ausführt, wird eine Fehlermeldung zurückgegeben, in der die Spalten aufgelistet sind, auf die er nicht zugreifen kann. Diesen Fehler können Sie so beheben:

Häufig gestellte Fragen

Funktioniert die BigQuery-Sicherheit auf Spaltenebene auch für Ansichten?

Ja. Ansichten werden aus einer zugrunde liegenden Tabelle abgeleitet. Wenn auf geschützte Spalten über eine Ansicht zugegriffen wird, gilt dafür dieselbe Zugriffssteuerung auf Spaltenebene, die für die Tabelle gilt.

In BigQuery gibt es zwei Arten von Ansichten: logische und autorisierte Ansichten. Bei beiden Typen wird die Ansicht aus einer Quelltabelle abgeleitet und bei beiden gilt auch die Zugriffssteuerung der Tabelle auf Spaltenebene.

Weitere Informationen finden Sie unter Autorisierte Ansichten.

Funktioniert die Zugriffssteuerung auf Spaltenebene auch bei STRUCT- oder RECORD-Spalten?

Ja. Sie können allerdings Richtlinien-Tags nur auf die Blattfelder anwenden. Nur diese Felder sind geschützt.

Kann ich sowohl Legacy-SQL als auch GoogleSQL verwenden?

Sie können mit GoogleSQL Tabellen abfragen, die durch Zugriffssteuerung auf Spaltenebene geschützt sind.

Alle Legacy-SQL-Abfragen werden abgelehnt, wenn die Zieltabellen Richtlinien-Tags enthalten.

Werden Abfragen in Logs von Cloud Logging erfasst?

Die IAM-Prüfung von Richtlinien-Tags wird in Logging protokolliert. Weitere Informationen zur Zugriffssteuerung auf Spaltenebene finden Sie unter Audit-Logging.

Wirkt sich die Zugriffssteuerung auf Spaltenebene auf das Kopieren einer Tabelle aus?

Ja. Sie können keine Spalten kopieren, auf die Sie keinen Zugriff haben.

Bei folgenden Vorgängen wird geprüft, ob die erforderlichen Berechtigungen auf Spaltenebene vorliegen:

Werden die Richtlinien-Tags automatisch übertragen, wenn ich Daten in eine neue Tabelle kopiere?

In den meisten Fällen nicht. Wenn Sie die Ergebnisse einer Abfrage in eine neue Tabelle kopieren, werden der neuen Tabelle nicht automatisch Richtlinien-Tags zugewiesen. Die neue Tabelle hat also keine Zugriffssteuerung auf Spaltenebene. Das ist auch der Fall, wenn Sie Daten nach Cloud Storage exportieren.

Davon ausgenommen sind Tabellenkopierjobs. Da es bei Tabellenkopierjobs zu keiner Datentransformation kommt, werden die Richtlinien-Tags automatisch für die Zieltabellen übernommen. Diese Ausnahme gilt nicht für regionenübergreifende Tabellenkopierjobs, da bei diesen keine Richtlinien-Tags kopiert werden können.

Ist die Zugriffssteuerung auf Spaltenebene mit Virtual Private Cloud kompatibel?

Ja. Die Zugriffssteuerung auf Spaltenebene und VPC sind miteinander kompatibel und ergänzen sich.

VPC verwendet IAM, um den Zugriff auf Dienste wie BigQuery und Cloud Storage zu steuern. Die Zugriffssteuerung auf Spaltenebene bietet darüber hinaus eine detaillierte Sicherheitseinstellung für einzelne Spalten in BigQuery.

Wenn Sie VPC für Richtlinien-Tags und Datenrichtlinien für die Zugriffssteuerung auf Spaltenebene und die dynamische Datenmaskierung erzwingen möchten, müssen Sie die folgenden APIs im Perimeter einschränken:

Fehlerbehebung

Es werden keine Data Catalog-Rollen angezeigt.

Wenn keine Data Catalog-Rollen wie "Detaillierter Lesezugriff" angezeigt werden, kann es sein, dass Sie die Data Catalog API nicht in Ihrem Projekt aktiviert haben. Unter Vorbereitung ist angegeben, wie Sie die Data Catalog API aktivieren. Die Data Catalog-Rollen müssten einige Minuten nach dem Aktivieren der Data Catalog API angezeigt werden.

Ich kann die Seite für die Taxonomien nicht aufrufen.

Zum Aufrufen der Seite Taxonomien benötigen Sie zusätzliche Berechtigungen. Beispielsweise ermöglicht die Data Catalog-Rolle Richtlinien-Tag-Administrator den Zugriff auf die Seite Taxonomien.

Ich habe Richtlinien-Tags erzwungen, aber es scheint nicht zu funktionieren.

Wenn Sie weiterhin Abfrageergebnisse für ein Konto erhalten, das keinen Zugriff mehr haben sollte, sind das möglicherweise Ergebnisse aus dem Cache. Insbesondere wenn Sie die Abfrage zuvor erfolgreich ausgeführt und dann Richtlinien-Tags erzwungen haben, erhalten Sie möglicherweise Ergebnisse aus dem Cache mit Abfrageergebnissen. Abfrageergebnisse werden standardmäßig 24 Stunden lang im Cache gespeichert. Die Abfrage sollte sofort fehlschlagen, wenn Sie den Ergebnis-Cache deaktivieren. Weitere Informationen zum Caching finden Sie unter Auswirkungen der Zugriffssteuerung auf Spaltenebene.

Im Allgemeinen dauert es etwa 30 Sekunden, bis Aktualisierungen für IAM ausgeführt werden. Änderungen an der Richtlinien-Tag-Hierarchie müssten nach maximal 30 Minuten wirksam werden.

Ich habe nicht die Berechtigung, aus einer Tabelle mit Sicherheit auf Spaltenebene zu lesen.

Sie benötigen entweder die Rolle "Detaillierter Leser" oder die Rolle "Maskierter Leser" auf verschiedenen Ebenen, z. B. Organisations-, Ordner-, Projekt- und Richtlinien-Tag. Die Rolle "Detaillierter Leser" gewährt Zugriff auf Rohdaten, während die Rolle "Maskierter Leser" Zugriff auf maskierte Daten gewährt. Sie können die IAM-Fehlerbehebung verwenden, um diese Berechtigung auf Projektebene zu prüfen.

Ich habe eine detaillierte Zugriffssteuerung in der Richtlinien-Tag-Taxonomie eingerichtet, aber Nutzer sehen geschützte Daten.

Prüfen Sie zur Behebung dieses Problems die folgenden Details: