Limitare l'accesso con controllo dell'accesso a livello di colonna

Questa pagina spiega come utilizzare controllo dell'accesso a livello di colonna BigQuery per limitare l'accesso ai dati BigQuery a livello di colonna. Per informazioni generali sul controllo dell'accesso a livello di colonna, consulta Introduzione al controllo dell'accesso a livello di colonna di BigQuery.

Le istruzioni in questa pagina utilizzano sia BigQuery sia Data Catalog.

Devi aggiornare lo schema della tabella per impostare un tag di criteri su una colonna. Puoi utilizzare la Google Cloud console, lo strumento a riga di comando bq e l'API BigQuery per impostare untag di critericy su una colonna. Inoltre, puoi creare una tabella, specificare lo schema e specificare i tag di policy in un'unica operazione utilizzando le seguenti tecniche:

- I comandi

bq mkebq loaddello strumento a riga di comando bq. - Il metodo API

tables.insert. - La pagina Crea tabella nella console Google Cloud . Se utilizzi la consoleGoogle Cloud , devi selezionare Modifica come testo quando aggiungi o modifichi lo schema.

Per migliorare controllo dell'accesso a livello di colonna, puoi utilizzare facoltativamente il mascheramento dinamico dei dati. Il mascheramento dei dati ti consente di mascherare i dati sensibili sostituendo i contenuti nulli, predefiniti o con hash al posto del valore effettivo della colonna.

Prima di iniziare

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. -

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Data Catalog and BigQuery Data Policy APIs.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - BigQuery viene attivato automaticamente nei nuovi progetti, ma potresti doverlo attivare in un progetto preesistente.

Enable the BigQuery API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Gli utenti o i service account che amministrano i tag dei criteri devono disporre del ruolo Amministratore tag dei criteri di Data Catalog. Il ruolo Amministratore tag policy può gestire le tassonomie e i tag policy e può concedere o rimuovere i ruoli IAM associati ai tag policy.

- Gli utenti o i service account che applicano il controllo dell'accesso per il controllo dell'accesso a livello di colonna devono disporre del ruolo BigQuery Admin o BigQuery Data Owner. I ruoli BigQuery possono gestire i criteri per i dati, che vengono utilizzati per applicare controllo dell'accesso a una tassonomia.

- Per visualizzare le taxonomies e i tag di policy per tutti i progetti di un'organizzazione nella consoleGoogle Cloud , gli utenti devono disporre del ruolo Visualizzatore organizzazione. In caso contrario, la console mostra solo le classificazioni e i tag di policy associati al progetto selezionato.

- Gli utenti o gli account di servizio che eseguono query sui dati protetti dal controllo dell'accesso a livello di colonna devono disporre del ruolo Lettore granulare di Data Catalog per accedere a questi dati.

Nella console Google Cloud , vai alla pagina IAM.

Se l'indirizzo email dell'utente a cui concedere il ruolo è presente nell'elenco, selezionalo e fai clic su Modifica. Viene visualizzato il riquadro Modifica accesso. Fai clic su Aggiungi un altro ruolo.

Se l'indirizzo email dell'utente non è presente nell'elenco, fai clic su Aggiungi, quindi inserisci l'indirizzo email nella casella Nuovi principali.

Fai clic sull'elenco a discesa Seleziona un ruolo.

In Per prodotto o servizio, fai clic su Data Catalog. In Ruoli, fai clic su Amministratore tag di norme.

Fai clic su Salva.

Nella console Google Cloud , vai alla pagina IAM.

Se l'indirizzo email dell'utente a cui concedere il ruolo è presente nell'elenco, selezionalo e fai clic su Modifica. Poi, fai clic su Aggiungi un altro ruolo.

Se l'indirizzo email dell'utente non è presente nell'elenco, fai clic su Aggiungi, quindi inserisci l'indirizzo email nella casella Nuovi principali.

Fai clic sull'elenco a discesa Seleziona un ruolo.

Fai clic su BigQuery, poi su BigQuery Data Policy Admin o BigQuery Admin o BigQuery Data Owner.

Fai clic su Salva.

- Crea una tassonomia di tag di criteri.

- Associa le entità ai tag di criteri e concedi alle entità il ruolo Lettore granulare Data Catalog.

- Associa i tag di criteri alle colonne della tabella BigQuery.

- Applica controllo dell'accesso alla tassonomia contenente i tag criterio.

- Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

- Fai clic su Crea tassonomia.

Nella pagina Nuova tassonomia:

- In Nome tassonomia, inserisci il nome della tassonomia che vuoi creare.

- In Descrizione, inserisci una descrizione.

- Se necessario, modifica il progetto elencato in Progetto.

- Se necessario, modifica la posizione elencata in Posizione.

- In Tag norma, inserisci un nome e una descrizione per il tag di criteri.

- Per aggiungere un tag di criteri figlio a un tag di criteri, fai clic su Aggiungi tag secondario.

- Per aggiungere un nuovo tag di criteri allo stesso livello di un altro tag di criteri, fai clic su + Aggiungi tag di policy.

- Continua ad aggiungere tag policy e tag policy figlio in base alle esigenze della tua tassonomia.

- Al termine della creazione dei tag criterio per la gerarchia, fai clic su Crea.

- Chiama

taxonomies.createper creare una tassonomia. - Chiama

taxonomies.policytag.createper creare un tag di criteri. Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

Fai clic sul nome della tassonomia che contiene i tag criterio pertinenti.

Seleziona uno o più tag di criterio.

Se il riquadro Informazioni è nascosto, fai clic su Mostra riquadro informazioni.

Nel riquadro Informazioni, puoi visualizzare i ruoli e le entità per i tag di policy selezionati. Aggiungi il ruolo Amministratore tag policy agli account che creano e gestiscono i tag policy. Aggiungi il ruolo Lettore granulare agli account che devono avere accesso ai dati protetti dal controllo dell'accesso a livello di colonna. Utilizzi questo pannello anche per rimuovere i ruoli dagli account o modificare altre autorizzazioni.

Fai clic su Salva.

Apri la pagina BigQuery nella console Google Cloud .

In BigQuery Explorer, individua e seleziona la tabella da aggiornare. Si apre lo schema della tabella.

Fai clic su Modifica schema.

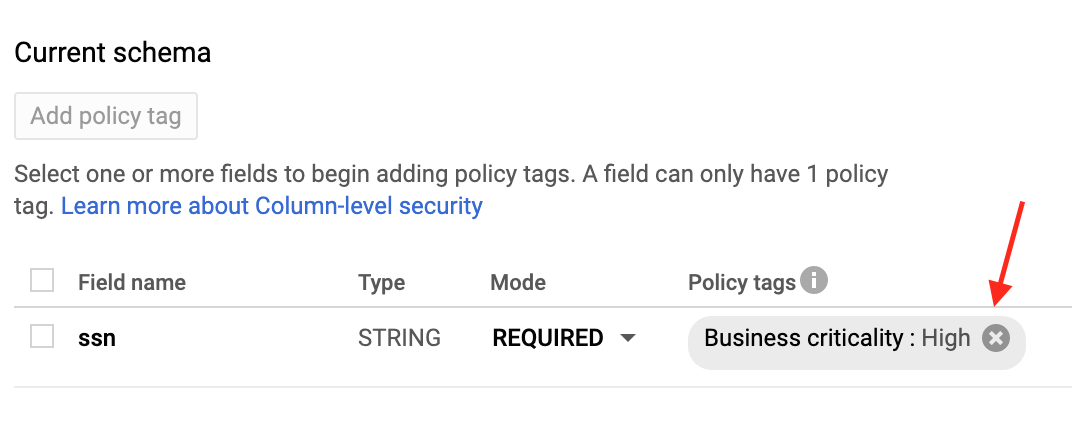

Nella schermata Schema attuale, seleziona la colonna di destinazione e fai clic su Aggiungi tag di policy.

Nella schermata Aggiungi un tag di policy, individua e seleziona il tag di criteri che vuoi applicare alla colonna.

Fai clic su Seleziona. La schermata dovrebbe essere simile a questa:

Fai clic su Salva.

Scrivi lo schema in un file locale.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

dove:

- project-id è l'ID progetto.

- dataset è il nome del set di dati contenente la tabella che stai aggiornando.

- table è il nome della tabella che stai aggiornando.

Modifica schema.json per impostare un tag di criteri su una colonna. Per il valore del campo

namesdipolicyTags, utilizza il nome risorsa del tag policy.[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": ["projects/project-id/locations/location/taxonomies/taxonomy-id/policyTags/policytag-id"] } }, ... ]

Aggiorna lo schema.

bq update \ project-id:dataset.table schema.json

- Utilizza

bq mkper creare una tabella. Passa uno schema da utilizzare per la creazione della tabella. - Utilizza

bq loadper caricare i dati in una tabella. Passa uno schema da utilizzare quando carichi la tabella. Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

Fai clic sulla tassonomia di cui vuoi applicare controllo dell'accesso a livello di colonna.

Se l'opzione Applica controllo di accesso non è già attiva, fai clic su Applica controllo di accesso per attivarla.

Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

Fai clic sulla tassonomia di cui vuoi visualizzare i tag policy. La pagina Tassonomie mostra i tag di policy nella tassonomia.

Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

Fai clic sul nome della tassonomia che contiene i tag criterio pertinenti.

Seleziona uno o più tag di criterio.

Se il riquadro Informazioni è nascosto, fai clic su Mostra riquadro informazioni.

Nel riquadro Informazioni, puoi visualizzare i ruoli e le entità per i tag di policy selezionati.

Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

Fai clic sul nome della tassonomia che contiene i tag criterio pertinenti.

Seleziona uno o più tag di criterio.

Se il riquadro Informazioni è nascosto, fai clic su Mostra riquadro informazioni.

Nel riquadro Informazioni, puoi visualizzare i ruoli e le entità per i tag di policy selezionati. Aggiungi il ruolo Amministratore tag policy agli account che creano e gestiscono i tag policy. Aggiungi il ruolo Lettore granulare agli account che devono avere accesso ai dati protetti dal controllo dell'accesso a livello di colonna. Utilizzi questo pannello anche per rimuovere i ruoli dagli account o modificare altre autorizzazioni.

Fai clic su Salva.

Visualizza i tag di policy per la tassonomia che contiene il tag di criteri.

Trova il tag di criteri di cui vuoi copiare il nome risorsa.

Fai clic sull'icona Copia nome risorsa tag policy.

Recupera lo schema e salvalo in un file locale.

bq show --schema --format=prettyjson \ project-id:dataset.table > schema.json

dove:

- project-id è l'ID progetto.

- dataset è il nome del set di dati contenente la tabella che stai aggiornando.

- table è il nome della tabella che stai aggiornando.

Modifica schema.json per cancellare un tag di criteri da una colonna.

[ ... { "name": "ssn", "type": "STRING", "mode": "REQUIRED", "policyTags": { "names": [] } }, ... ]

Aggiorna lo schema.

bq update \ project-id:dataset.table schema.json

- Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

- Fai clic sul nome della tassonomia contenente i tag da eliminare.

- Fai clic su Modifica.

- Fai clic su accanto ai tag di policy da eliminare.

- Fai clic su Salva.

- Fai clic su Conferma.

- Apri la pagina Tassonomie di tag di criteri nella consoleGoogle Cloud .

- Fai clic sul nome della tassonomia contenente i tag da eliminare.

- Fai clic su Elimina tassonomia dei tag di policy.

- Digita il nome della tassonomia e fai clic su Elimina.

Modifica la query per escludere le colonne a cui l'utente non può accedere. Ad esempio, se l'utente non ha accesso alla colonna

ssn, ma ha accesso alle colonne rimanenti, può eseguire la seguente query:SELECT * EXCEPT (ssn) FROM ...

Nell'esempio precedente, la clausola

EXCEPTesclude la colonnassn.Chiedi a un amministratore Data Catalog di aggiungere l'utente come lettore granulare Data Catalog alla classe di dati pertinente. Il messaggio di errore fornisce il nome completo del tag di criteri a cui l'utente deve accedere.

- Query

SELECTcon tabelle di destinazione - Job di copia delle tabelle

- Job di esportazione dei dati (ad esempio, in Cloud Storage)

- Nella pagina Tassonomia di tag di criteri, verifica che il pulsante di attivazione/disattivazione Applica controllo dell'accesso sia impostato su On.

Assicurati che le query non utilizzino i risultati delle query memorizzati nella cache. Se utilizzi lo strumento dell'interfaccia a riga di comando

bqper testare le query, devi utilizzare--nouse_cache flagper disattivare la cache delle query. Ad esempio:bq query --nouse_cache --use_legacy_sql=false "SELECT * EXCEPT (customer_pii) FROM my_table;"

Ruoli e autorizzazioni

Esistono diversi ruoli correlati ai tag dei criteri per utenti e service account.

Per saperne di più su tutti i ruoli correlati ai tag di criteri, consulta Ruoli utilizzati con il controllo dell'accesso a livello di colonna.

Ruolo Amministratore tag di policy Data Catalog

Il ruolo Amministratore tag di criteri di Data Catalog può creare e gestire i tag di criteri per i dati.

Per concedere il ruolo Amministratore tag policy, devi disporre dell'autorizzazione resourcemanager.projects.setIamPolicy sul progetto per il quale vuoi concedere il ruolo. Se non disponi dell'autorizzazione

resourcemanager.projects.setIamPolicy, chiedi a un Proprietario progetto di

concederti l'autorizzazione o di eseguire i seguenti passaggi per te.

Ruoli Amministratore policy dei dati BigQuery, Amministratore BigQuery e Proprietario dati BigQuery

I ruoli Amministratore policy dei dati BigQuery, Amministratore BigQuery e Proprietario dati BigQuery possono gestire le policy dei dati.

Per concedere uno di questi ruoli, devi disporre dell'autorizzazione resourcemanager.projects.setIamPolicy sul progetto per cui vuoi concedere il ruolo. Se non disponi dell'autorizzazione

resourcemanager.projects.setIamPolicy, chiedi a un Proprietario progetto di

concederti l'autorizzazione o di eseguire i seguenti passaggi per te.

Il ruolo Visualizzatore organizzazione

Il ruolo Visualizzatore organizzazione consente agli utenti di visualizzare i dettagli della risorsa dell'organizzazione. Per concedere questo ruolo, devi disporre dell'autorizzazione

resourcemanager.organizations.setIamPolicy nell'organizzazione.

Ruolo Lettore granulare Data Catalog

Gli utenti che hanno bisogno di accedere ai dati protetti con il controllo dell'accesso a livello di colonna

devono disporre del ruolo Lettore granulare Data Catalog o di qualsiasi altro ruolo

a cui è stata concessa l'autorizzazione datacatalog.categories.fineGrainedGet.

Questo ruolo viene assegnato alle entità nell'ambito della configurazione di un tag di criteri.

Per concedere a un utente il ruolo Lettore granulare per un tag di criteri, devi disporre dell'autorizzazione

datacatalog.taxonomies.setIamPolicy per il progetto che contiene

la tassonomia di quel tag di criteri. Se non disponi dell'autorizzazione

datacatalog.taxonomies.setIamPolicy, chiedi a un Proprietario progetto di

concederti l'autorizzazione o di eseguire l'azione per te.

Per le istruzioni, vedi Impostare le autorizzazioni per i tag delle policy.

Configurare controllo dell'accesso a livello di colonna

Configura controllo dell'accesso a livello di colonna completando queste attività:

Creazione tassonomie

All'utente o account di servizio che crea una tassonomia deve essere concesso il ruolo Amministratore tag di policy Data Catalog.

Console

API

Per utilizzare le classificazioni esistenti, chiama

taxonomies.import

al posto dei primi due passaggi della seguente procedura.

Imposta le autorizzazioni per i tag di policy

All'utente o account di servizio che crea una tassonomia deve essere concesso il ruolo Amministratore tag di policy Data Catalog.

Console

API

Chiama

taxonomies.policytag.setIamPolicy

per concedere l'accesso a un tag di criteri assegnando le entità ai ruoli

appropriati.

Imposta tag di policy sulle colonne

L'utente o il account di servizio che imposta un tag di criteri deve disporre delle autorizzazioni

datacatalog.taxonomies.get e bigquery.tables.setCategory.

datacatalog.taxonomies.get è incluso nei ruoli

Amministratore tag di policy di Data Catalog e Visualizzatore progetto.

bigquery.tables.setCategory è incluso nei ruoli

BigQuery Admin (roles/bigquery.admin) e

BigQuery Data Owner (roles/bigquery.dataOwner).

Per visualizzare le classificazioni e i tag di policy in tutti i progetti di un'organizzazione nella

consoleGoogle Cloud , gli utenti devono disporre dell'autorizzazione resourcemanager.organizations.get, inclusa nel ruolo Visualizzatore organizzazione.

Console

Imposta il tag di criteri modificando uno schema utilizzando la consoleGoogle Cloud .

bq

API

Per le tabelle esistenti, chiama il numero tables.patch o, per le nuove tabelle, chiama il numero

tables.insert. Utilizza la proprietà

schema dell'oggetto Table che trasmetti

per impostare un tag di criteri nella definizione dello schema. Consulta lo schema dell'esempio di riga di comando

per scoprire come impostare untag di criteriy.

Quando lavori con una tabella esistente, è preferibile il metodo tables.patch, perché il metodo tables.update sostituisce l'intera risorsa tabella.

Altri modi per impostare i tag dei criteri sulle colonne

Puoi anche impostare i tag dei criteri quando:

Per informazioni generali sullo schema, vedi Specificare uno schema.

Applica controllo di accesso

Segui queste istruzioni per attivare o disattivare l'applicazione del controllo dell'accesso'accesso.

L'applicazione del controllo dell'accesso'accesso richiede la creazione di un criterio relativo ai dati. Questa operazione viene eseguita automaticamente se applichi ilcontrollo dell'accessoo utilizzando la consoleGoogle Cloud . Se vuoi applicare il controllo dell'accesso dell'accesso utilizzando l'API BigQuery Data Policy, devi creare esplicitamente i criteri dei dati.

L'utente o il account di servizio che applica controllo dell'accesso'accesso deve disporre del ruolo Amministratore BigQuery o del ruolo Proprietario dati BigQuery. Devono inoltre disporre del ruolo Amministratore Data Catalog o del ruolo Visualizzatore Data Catalog.

Console

Per applicare controllo dell'accesso#39;accesso:

Per interrompere l'applicazione del controllo dell'accesso, se è attivo, fai clic su Applica controllo dell'accesso per attivare/disattivare il controllo.

Se hai policy sui dati associate a uno dei tag criterio nella

tassonomia, devi eliminare tutte le policy sui dati nella tassonomia prima di

interrompere l'applicazione del controllo dell'accesso#39;accesso. Se elimini le norme sui dati utilizzando l'API BigQuery Data Policy, devi eliminare tutte le norme sui dati con un dataPolicyType di DATA_MASKING_POLICY. Per saperne di più, consulta Eliminare le norme relative ai dati.

API

Per applicare controllo dell'accesso, chiama

create

e trasmetti una risorsa

DataPolicy

in cui il campo dataPolicyType è impostato su

COLUMN_LEVEL_SECURITY_POLICY.

Per interrompere l'applicazione del controllo dell'accesso, se è attivo, elimina i criteri dei dati

associati alla tassonomia. Puoi farlo chiamando il metodo

delete

per questo criterio di gestione dei dati.

Se hai policy relative ai dati associate a uno dei tag criterio nella tassonomia, non puoi interrompere l'applicazione del controllo dell'accesso'accesso senza prima eliminare tutte le policy relative ai dati nella tassonomia. Per saperne di più, consulta Eliminare le norme relative ai dati.

Utilizzare i tag di policy

Utilizza questa sezione per scoprire come visualizzare, modificare ed eliminare i tag dei criteri.

Visualizzare i tag di policy

Per visualizzare i tag di criteri che hai creato per una tassonomia:

Visualizzare i tag di criteri nello schema

Puoi visualizzare i tag di policy applicati a una tabella quando esamini lo schema della tabella. Puoi visualizzare lo schema utilizzando la Google Cloud console, lo strumento a riga di comando bq, l'API BigQuery e le librerie client. Per informazioni dettagliate su come visualizzare lo schema, vedi Recupero delle informazioni sulla tabella.

Visualizzare le autorizzazioni sui tag di criteri

Aggiornare le autorizzazioni sui tag di policy

All'utente o account di servizio che crea una tassonomia deve essere concesso il ruolo Amministratore tag di policy Data Catalog.

Console

API

Chiama

taxonomies.policytag.setIamPolicy

per concedere l'accesso a un tag di criteri assegnando le entità ai ruoli

appropriati.

Recupera i nomi delle risorse tag di criteri

Il nome risorsa del tag di criteri è necessario quando applichi il tag di criteri a una colonna.

Per recuperare il nome risorsa del tag di criteri:

Cancella tag di criteri

Aggiorna lo schema della tabella per cancellare un tag di criteri da una colonna. Puoi utilizzare la consoleGoogle Cloud , lo strumento a riga di comando bq e il metodo API BigQuery per cancellare un tag di criteri da una colonna.

Console

Nella pagina Schema attuale, fai clic su X in Tag di criteri.

bq

API

Chiama tables.patch e utilizza la proprietà schema per cancellare un tag di criteri

nella definizione dello schema. Consulta lo schema dell'esempio di riga di comando per scoprire come

cancellare untag di criterio.

Poiché il metodo tables.update sostituisce l'intera risorsa della tabella, è preferibile il metodo tables.patch.

Elimina tag di policy

Puoi eliminare uno o più tag criterio in una tassonomia oppure puoi eliminare la tassonomia e tutti i tag criterio che contiene. L'eliminazione di un tag di criteri rimuove automaticamente l'associazione tra il tag di criteri e le colonne a cui è stato applicato.

Quando elimini un tag di criteri a cui è associato un criterio relativo ai dati, potrebbero essere necessari fino a 30 minuti prima che anche il criterio relativo ai dati venga eliminato. Puoi eliminare direttamente il criterio relativo ai dati se vuoi che venga eliminato immediatamente.

Per eliminare uno o più tag policy in una tassonomia:

Per eliminare un'intera tassonomia:

Eseguire query sui dati con controllo dell'accesso a livello di colonna

Se un utente ha accesso al set di dati e dispone del ruolo Lettore granulare di Data Catalog, i dati delle colonne sono disponibili per l'utente. L'utente esegue una query come di consueto.

Se un utente ha accesso al set di dati, ma non ha il ruolo Lettore granulare di Data Catalog, i dati delle colonne non sono disponibili per l'utente. Se un utente

di questo tipo esegue SELECT *, riceve un errore che elenca le colonne

a cui non può accedere. Per risolvere l'errore, puoi:

Domande frequenti

La sicurezza a livello di colonna di BigQuery funziona per le viste?

Sì. Le viste derivano da una tabella sottostante. Lo stesso controllo dell'accesso a livello di colonna nella tabella viene applicato quando si accede alle colonne protette tramite una vista.

In BigQuery esistono due tipi di viste: viste logiche e viste autorizzate. Entrambi i tipi di viste derivano da una tabella di origine ed entrambi sono coerenti con il controllo dell'accesso a livello di colonna della tabella.

Per ulteriori informazioni, consulta la sezione Visualizzazioni autorizzate.

Controllo dell'accesso a livello di colonna funziona sulle colonne STRUCT o RECORD?

Sì. Puoi applicare i tag di policy solo ai campi foglia e solo questi campi sono protetti.

Posso utilizzare sia l'SQL precedente sia GoogleSQL?

Puoi utilizzare GoogleSQL per eseguire query sulle tabelle protette dal controllo dell'accesso a livello di colonna.

Tutte le query SQL precedente vengono rifiutate se sono presenti tag criterio nelle tabelle di destinazione.

Le query vengono registrate in Cloud Logging?

Il controllo dei tag di criteri viene registrato in Logging. Per ulteriori informazioni, consulta Audit logging pecontrollo dell'accessosso a livello di colonna.

La copia di una tabella è interessata dal controllo dell'accesso a livello di colonna?

Sì. Non puoi copiare le colonne se non hai accesso.

Le seguenti operazioni verificano le autorizzazioni a livello di colonna.

Quando copio i dati in una nuova tabella, i tag delle norme vengono propagati automaticamente?

Nella maggior parte dei casi, no. Se copi i risultati di una query in una nuova tabella, a quest'ultima non vengono assegnati automaticamente tag di policy. Pertanto, la nuova tabella non dispone del controllo dell'accesso a livello di colonna. Lo stesso vale se esporti i dati in Cloud Storage.

L'eccezione è se utilizzi un job di copia della tabella. Poiché i job di copia delle tabelle non applicano alcuna trasformazione dei dati, i tag dei criteri vengono propagati automaticamente alle tabelle di destinazione. Questa eccezione non si applica ai job di copia delle tabelle tra regioni, perché questi job non supportano la copia dei tag di policy.

Controllo dell'accesso a livello di colonna è compatibile con Virtual Private Cloud?

Sì, controllo dell'accesso a livello di colonna e VPC sono compatibili e complementari.

VPC utilizza IAM per controllare l'accesso ai servizi, come BigQuery e Cloud Storage. Il controllo dell'accesso a livello di colonna fornisce una sicurezza granulare delle singole colonne all'interno di BigQuery.

Per applicare VPC per i tag di policy e le policy dei dati per il controllo dell'accesso a livello di colonna e il mascheramento dinamico dei dati, devi limitare le seguenti API nel perimetro:

Risoluzione dei problemi

Non riesco a visualizzare i ruoli Data Catalog

Se non riesci a visualizzare ruoli come Lettore granulare di Data Catalog, è possibile che tu non abbia abilitato l'API Data Catalog nel tuo progetto. Per scoprire come abilitare l'API Data Catalog, consulta la sezione Prima di iniziare. I ruoli Data Catalog dovrebbero essere visualizzati diversi minuti dopo l'abilitazione dell'API Data Catalog.

Non riesco a visualizzare la pagina Tassonomie

Per visualizzare la pagina Tassonomie, sono necessarie autorizzazioni aggiuntive. Ad esempio, il ruolo Amministratore tag di criteri di Data Catalog ha accesso alla pagina Tassonomie.

Ho applicato i tag delle norme, ma non sembra funzionare

Se continui a ricevere risultati di query per un account che non dovrebbe avere accesso, è possibile che l'account riceva risultati memorizzati nella cache. Nello specifico, se in precedenza hai eseguito la query correttamente e poi hai applicato i tag dei criteri, potresti ottenere risultati dalla cache dei risultati delle query. Per impostazione predefinita, i risultati delle query vengono memorizzati nella cache per 24 ore. La query dovrebbe non riuscire immediatamente se disattivi la cache dei risultati. Per maggiori dettagli sulla memorizzazione nella cache, vedi Impatto del controllo dell'accesso a livello di colonna.

In generale, l'applicazione degli aggiornamenti IAM richiede circa 30 secondi. La propagazione delle modifiche alla gerarchia dei tag di criteri può richiedere fino a 30 minuti.

Non ho l'autorizzazione per leggere da una tabella con sicurezza a livello di colonna

Devi avere il ruolo Lettore granulare o il ruolo Lettore mascherato a diversi livelli, ad esempio organizzazione, cartella, progetto e tag di criteri. Il ruolo Lettore granulare concede l'accesso ai dati non elaborati, mentre il ruolo Lettore mascherato concede l'accesso ai dati mascherati. Puoi utilizzare lo strumento per la risoluzione dei problemi IAM per controllare questa autorizzazione a livello di progetto.

Ho impostato controllo dell'accesso granulare nella tassonomia dei tag di criteri, ma gli utenti vedono i dati protetti

Per risolvere il problema, verifica i seguenti dettagli: