一部の Vertex AI サービス プロデューサーでは、Private Service Connect インターフェースを介してサービスに接続する必要があります。これらのサービスは、Vertex AI アクセス方法の表に一覧表示されています。

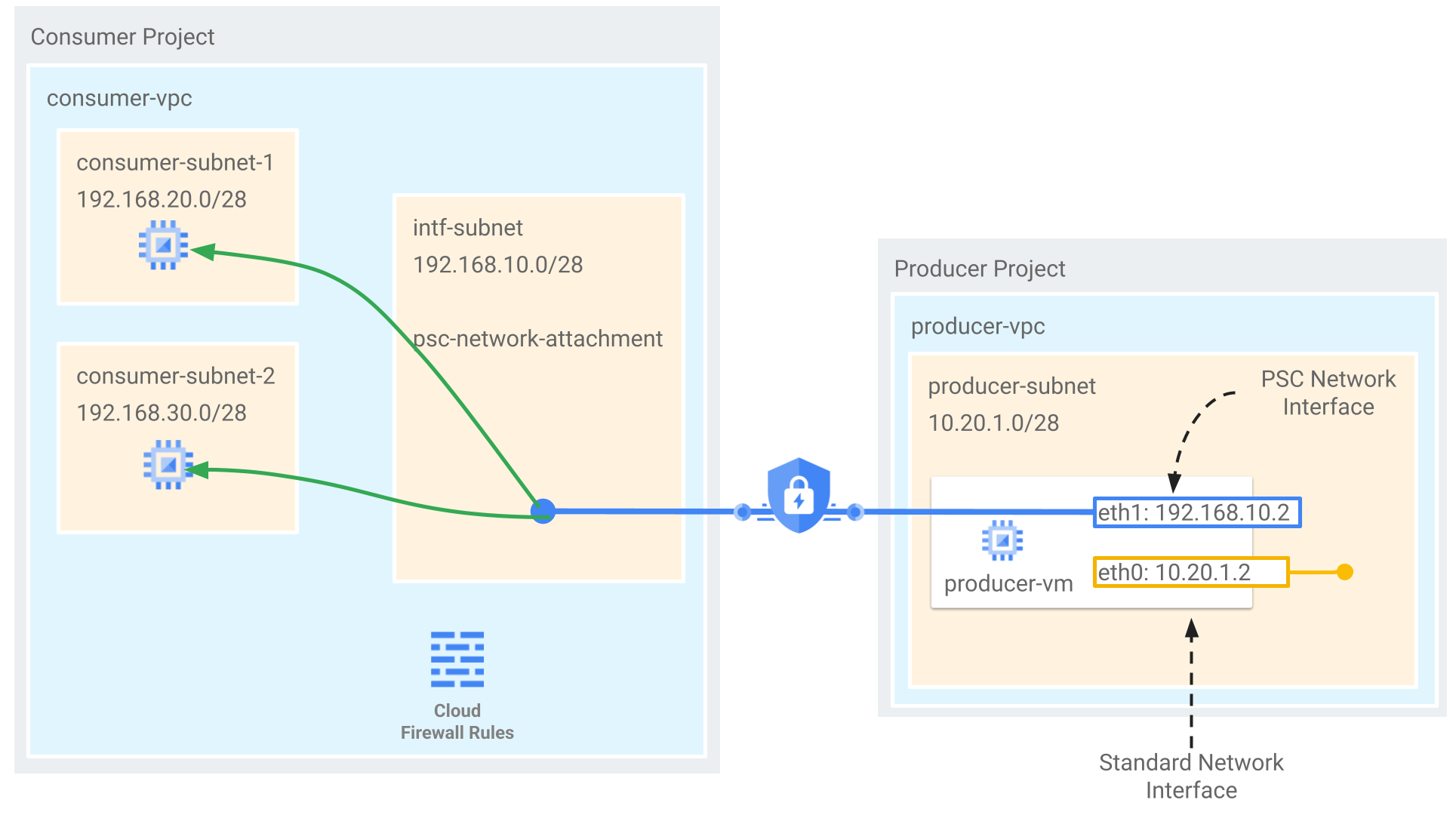

Private Service Connect インターフェースが作成されると、少なくとも 2 つのネットワーク インターフェースを持つ VM インスタンスも作成されます。最初のインターフェースはプロデューサー VPC ネットワーク内のサブネットに接続します。2 番目のインターフェースは、コンシューマー ネットワーク内のネットワーク アタッチメント サブネットへの接続をリクエストします。リクエストが承認されると、このインターフェースにコンシューマー サブネットから内部 IP アドレスが割り当てられます。

プライベート接続のサービス プロデューサー側には、サービス リソースがプロビジョニングされる VPC ネットワークがあります。このネットワークはユーザー専用に作成されるもので、そこにはユーザーのリソースだけが含まれます。プロデューサー ネットワークとコンシューマー ネットワーク間の接続は、Private Service Connect インターフェースを介して確立されます。

次の図は、コンシューマーのネットワークで Vertex AI API が有効化されて管理されている Vertex AI Pipelines アーキテクチャを示しています。Vertex AI Pipelines リソースは、Google が管理する Infrastructure as a Service(IaaS)として、サービス プロデューサーの VPC ネットワークにデプロイされます。Private Service Connect インターフェースはコンシューマーのサブネットの IP アドレスでデプロイされるため、プロデューサーのネットワークは、VPC ネットワーク、マルチクラウド環境、オンプレミス ネットワークにまたがるコンシューマーの学習済みルートにアクセスできます。

機能と制限事項

Private Service Connect(PSC)インターフェースの機能と制限事項は次のとおりです。

- サービス コンシューマーは、VPC ネットワークにネットワーク アタッチメントを作成します。これは、プライベート接続のコンシューマー側を表すリソースです。

- サービス プロデューサーは、コンシューマーのネットワーク アタッチメントを参照する Private Service Connect(PSC)インターフェースを使用して、マネージド リソースを作成します。

- コンシューマーが接続を受け入れると、PSC インターフェースにコンシューマーの VPC ネットワーク内のサブネットから内部 IP アドレスが割り当てられて、安全でプライベートな双方向通信が可能になります。

- ネットワーク アタッチメントのサブネットは、サブネット

100.64.0.0/10と240.0.0.0/4を除き、RFC 1918 アドレスと RFC 1918 以外のアドレスをサポートしています。 - Vertex AI は、指定されたネットワークからルーティング可能な RFC 1918 IP アドレス範囲にのみ接続できます。

- Private Service Connect インターフェースは外部 IP アドレスをサポートしていません。

Vertex AI は、プライベートで使用されるパブリック IP アドレスまたは次の RFC 1918 以外の範囲には到達できません。

100.64.0.0/10192.0.0.0/24192.0.2.0/24198.18.0.0/15198.51.100.0/24203.0.113.0/24240.0.0.0/4

Private Service Connect 接続の優先度

Private Service Connect は、プロデューサーからの接続リクエストを自動的に受け入れるか、手動承認が必要かを決定するネットワーク アタッチメントをデプロイするときに、接続設定を提供します。Vertex AI で、設定が [すべてのプロジェクトの接続を自動的に受け入れる](ACCEPT_AUTOMATIC)または [選択したプロジェクトの接続を受け入れる](ACCEPT_MANUAL)のネットワーク アタッチメントにアクセスする場合、次のように処理されます。

ACCEPT_MANUAL接続設定で構成されたネットワーク アタッチメントは、承認済みプロジェクトで Vertex AI プロジェクト ID を構成しなくても Vertex AI でサポートされます。- Vertex AI は、権限(

compute.networkAttachments.updateとcompute.regionOperations.get)を使用して、Vertex AI をホストするテナント プロジェクトがACCEPT_AUTOMATICとACCEPT_MANUALの両方の接続設定で PSC インターフェースのデプロイにネットワーク アタッチメントを使用することを承認します。

IAM とデプロイ ガイドラインの詳細については、Vertex AI リソースの Private Service Connect インターフェースを設定するをご覧ください。

Private Service Connect インターフェースのデプロイ オプション

Private Service Connect インターフェースを作成するには、まず、プロデューサー サービスと同じリージョンを共有するコンシューマー VPC 内にサブネットをデプロイします。サービス固有の要件を調べて、避けるべきサブネット範囲がないことを確認してください。次に、そのサブネットを参照するネットワーク アタッチメントを作成します。ネットワーク アタッチメントに割り当てられたサブネットは、Private Service Connect インターフェースのデプロイ専用にすることをおすすめします。

次のページでは、Vertex AI Private Service Connect インターフェースの具体的なユースケースについて説明しています。

- パイプラインの Private Service Connect インターフェースを構成する

- Vertex AI Training に Private Service Connect インターフェースを使用する

- Vertex AI で Ray クラスタを作成する

- Vertex AI Agent Engine で Private Service Connect インターフェースを使用する

VPC Service Controls の注意事項

Vertex AI プロデューサーのサービスが公共のインターネットにアクセスできるかどうかは、プロジェクトのセキュリティ構成(特に VPC Service Controls を使用しているかどうか)によって異なります。

- VPC Service Controls を使用しない場合: Google マネージド テナント ホスティング Vertex AI は、デフォルトのインターネット アクセスを保持します。このアウトバウンド トラフィックは、プロデューサー サービスが実行されている安全な Google 管理による環境から直接下り(外向き)に送信されます。この動作の例外は、インターネット下り(外向き)を提供しない Vertex AI Agent Engine です。代わりに、インターネット エグレス用に RFC 1918 アドレスを持つプロキシ VM をデプロイする必要があります。

- VPC Service Controls を使用している場合: プロジェクトが VPC Service Controls 境界の一部である場合、Vertex AI のデフォルトのインターネット アクセスをホストする Google マネージド テナントは境界によってブロックされ、データの引き出しが防止されます。このシナリオでパブリック インターネットへのアクセスを許可するには、VPC ネットワークを介してトラフィックをルーティングする安全な下り(外向き)パスを明示的に構成する必要があります。これを行うには、VPC 境界内にプロキシ サーバーを設定し、プロキシ VM がインターネットにアクセスできるように Cloud NAT ゲートウェイを作成することをおすすめします。

VPC Service Controls の考慮事項の詳細については、Vertex AI を使用した VPC Service Controls をご覧ください。

デプロイに関する考慮事項

オンプレミス、マルチクラウド、VPC ワークロードから Google が管理する Vertex AI サービスへの通信に関する考慮事項を以下に示します。

Vertex AI サブネットの推奨事項

次の表に、Private Service Connect インターフェースをサポートする Vertex AI サービスの推奨サブネット範囲を示します。

| Vertex AI の機能 | 推奨されるサブネット範囲 |

|---|---|

| Vertex AI Pipelines | /28 |

| カスタム トレーニング ジョブ | /28 |

| Vertex AI での Ray | /28 |

| Vertex AI Agent Engine | /28 |

IP アドバタイズ

- Private Service Connect インターフェースを使用してコンシューマー VPC ネットワーク内のサービスに接続する場合は、VPC ネットワーク内のサポートされている IP 範囲のリストから IP アドレスを選択します。

- デフォルトでは、カスタム アドバタイズ モードが構成されていない限り、Cloud Router は通常の VPC サブネットをアドバタイズします。詳しくは、カスタム アドバタイズをご覧ください。

- ネットワーク アタッチメントと Private Service Connect インターフェース間の接続は推移的です。プロデューサー VPC ネットワーク内のワークロードは、コンシューマー VPC ネットワークに接続されたワークロードと通信できます。

ファイアウォール ルール

Private Service Connect インターフェースはプロデューサー組織によって作成、管理されますが、コンシューマー VPC ネットワーク内にあります。コンシューマー側のセキュリティのために、コンシューマー VPC ネットワークの IP アドレス範囲に基づくファイアウォール ルールを作成することをおすすめします。ネットワーク アタッチメントのサブネットがコンシューマーのネットワークにアクセスできるように、ファイアウォール ルールを更新する必要があります。詳細については、プロデューサーからコンシューマーへの上り(内向き)を制限するをご覧ください。

ドメイン名の解決

Private Service Connect インターフェースのみを使用する場合は、内部 IP アドレスを介してサービスに接続する必要があります。IP アドレスは変更される可能性があるため、この方法は本番環境システムでは推奨されません。構成が脆弱になる可能性があります。

DNS ピアリングを実装することで、Vertex AI プロデューサーは、VPC とオンプレミスまたはマルチクラウド ネットワーク内のサービスを解決して接続できます。これは、VPC ネットワーク内の Cloud DNS プライベート ゾーンからレコードをクエリすることで実現されます。これにより、基盤となる IP アドレスが変更されても、安定した信頼性の高いサービス アクセスが保証されます。

詳細については、プライベート DNS ピアリングを設定するをご覧ください。

次のステップ

- ネットワーク アタッチメントの仕様について学習する。

- Vertex AI Pipelines で Private Service Connect インターフェースを使用する Codelab を試す。

- Vertex AI Pipelines で明示的なプロキシを使用して非 rfc1918 エンドポイントにアクセスする Codelab を試す。