Esta página descreve como permitir o tráfego de endereços IP internos numa rede VPC para perímetros de serviço através de regras de entrada e saída.

Arquitetura de referência

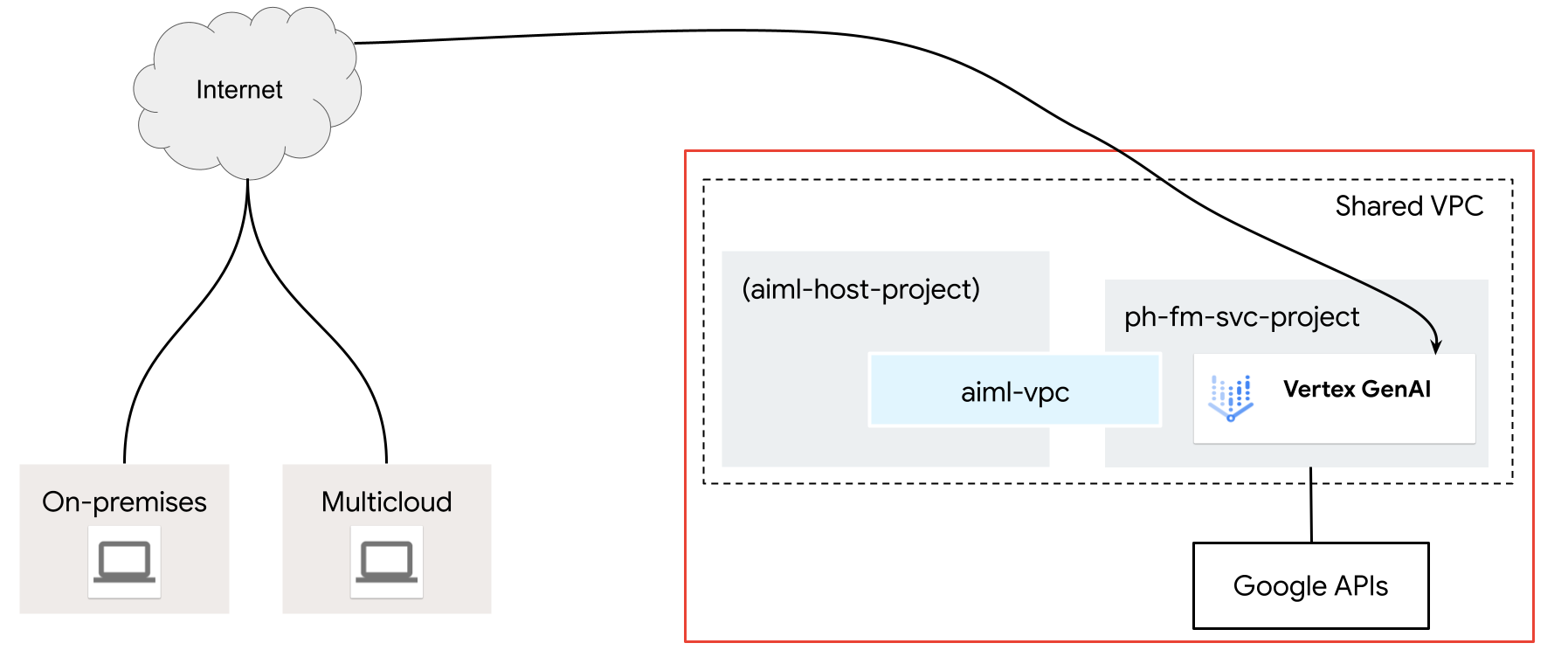

Na seguinte arquitetura de referência, é implementada uma VPC partilhada com um modelo Gemini no projeto de serviço,ph-fm-svc-project (projeto de serviço do modelo base) com os seguintes atributos da política de serviço que permitem o acesso público conhecido à API Vertex AI para IA generativa no Vertex AI:

- Um único perímetro dos VPC Service Controls

- Nível de acesso – Intervalo CIDR de ponto final público externo conhecido

- Identidade do utilizador definida pelo projeto

Crie o nível de acesso

O Gestor de acesso sensível ao contexto permite aos Google Cloud administradores da organização definir um controlo de acesso detalhado baseado em atributos para projetos e recursos no Google Cloud. Primeiro, os administradores definem uma política de acesso, que é um contentor ao nível da organização para níveis de acesso e perímetros de serviço.

Os níveis de acesso descrevem os requisitos para que os pedidos sejam aceites. Exemplos:

- Tipo de dispositivo e sistema operativo (requer uma licença do Chrome Enterprise Premium)

- Endereço IP

- Identidade do utilizador

Nesta arquitetura de referência, é usado um nível de acesso de sub-rede de IP público para criar a política de acesso dos VPC Service Controls.

No seletor de projetos na parte superior da Google Cloud consola, clique no separador Tudo e, de seguida, selecione a sua organização.

Crie um nível de acesso básico seguindo as instruções na página Crie um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título de nível de acesso, introduza

corp-public-block. - Na secção Condições, para a opção Quando a condição for cumprida, devolva, escolha VERDADEIRO.

- Em Sub-redes IP, escolha IP público.

- Para o intervalo de endereços IP, especifique o intervalo CIDR externo que requer acesso ao perímetro dos VPC Service Controls.

Crie o perímetro de serviço dos VPC Service Controls

Quando cria um perímetro de serviço, permite o acesso a serviços protegidos a partir de fora do perímetro especificando o nível de acesso (endereço IP) quando cria o perímetro dos VPC Service Controls, além dos projetos protegidos. Quando usar os VPC Service Controls com a VPC partilhada, a prática recomendada determina a criação de um perímetro grande que inclua os projetos anfitrião e de serviço. Se selecionar apenas projetos de serviço num perímetro, significa que os pontos finais de rede pertencentes a projetos de serviço parecem estar fora do perímetro, porque as sub-redes estão associadas ao projeto anfitrião.

Selecione o tipo de configuração para o novo perímetro

Nesta secção, cria um perímetro de serviço do VPC Service Controls no modo de teste. No modo de teste, os registos do perímetro registam violações como se os perímetros fossem aplicados, mas não impedem o acesso a serviços restritos. Recomendamos que use o modo de teste antes de mudar para o modo aplicado como prática recomendada.

No menu de navegação da Google Cloud consola, clique em Segurança e, de seguida, clique em VPC Service Controls.

Se lhe for pedido, selecione a sua organização, pasta ou projeto.

Na página VPC Service Controls, clique em Modo de teste.

Clique em Novo perímetro.

No separador Novo perímetro de serviço da VPC, na caixa Nome do perímetro, introduza um nome para o perímetro. Caso contrário, aceite os valores predefinidos.

Um nome de perímetro pode ter um comprimento máximo de 50 carateres, tem de começar com uma letra e só pode conter letras latinas ASCII (a-z, A-Z), números (0-9) ou sublinhados (_). O nome do perímetro é sensível a maiúsculas e minúsculas e tem de ser exclusivo numa política de acesso.

Selecione os recursos a proteger

Clique em Recursos a proteger.

Para adicionar projetos ou redes VPC que quer manter seguros dentro do perímetro, faça o seguinte:

Clique em Adicionar recursos.

Para adicionar projetos ao perímetro, no painel Adicionar recursos, clique em Adicionar projeto.

Para selecionar um projeto, na caixa de diálogo Adicionar projetos, selecione a caixa de verificação desse projeto. Selecione as caixas de verificação dos seguintes projetos:

aiml-host-projectph-fm-svc-project

Clique em Adicionar recursos selecionados. Os projetos adicionados aparecem na secção Projetos.

Selecione os serviços restritos

Nesta arquitetura de referência, o âmbito das APIs restritas é limitado, o que permite apenas as APIs necessárias para o Gemini. No entanto, como prática recomendada, sugerimos que restrinja todos os serviços quando criar um perímetro para mitigar o risco de exfiltração de dados dos serviços daGoogle Cloud .

Para selecionar os serviços a proteger no perímetro, faça o seguinte:

Clique em Serviços restritos.

No painel Serviços restritos, clique em Adicionar serviços.

Na caixa de diálogo Especificar serviços a restringir, selecione API Vertex AI.

Clique em Adicionar API Vertex AI.

Opcional: selecione os serviços acessíveis da VPC

A definição Serviços acessíveis por VPC limita o conjunto de serviços acessíveis a partir de pontos finais de rede no interior do seu perímetro de serviço. Nesta arquitetura de referência, mantemos a predefinição de Todos os serviços.

Clique em Serviços acessíveis por VPC.

No painel Serviços acessíveis da VPC, selecione Todos os serviços.

Selecione o nível de acesso

Permita o acesso a recursos protegidos a partir do exterior do perímetro fazendo o seguinte:

Clique em Níveis de acesso.

Clique na caixa Escolher nível de acesso.

Também pode adicionar níveis de acesso depois de criar um perímetro.

Selecione a caixa de verificação correspondente ao nível de acesso

corp-public-block.

Políticas de entrada e saída

Nesta arquitetura de referência, não é necessário especificar nenhuma definição nos painéis Política de entrada ou Política de saída.

Crie o perímetro

Depois de concluir os passos de configuração anteriores, crie o perímetro clicando em Criar perímetro.

Valide o seu perímetro no modo de teste

Nesta arquitetura de referência, o perímetro de serviço está configurado no modo de teste, o que lhe permite testar o efeito da política de acesso sem aplicação. Isto significa que pode ver como as suas políticas afetariam o seu ambiente se estivessem ativas, mas sem o risco de interromper o tráfego legítimo.

Depois de validar o seu perímetro no modo de teste, mude-o para o modo aplicado.

Para saber como validar o seu perímetro no modo de teste, consulte o artigo Registo de teste do VPC Service Controls.