UDM 搜索

借助 UDM 搜索功能,您可以查找统一数据模型 (UDM) 事件和提醒 您的 Google Security Operations 实例中的实例。UDM 搜索包含多种 搜索选项,以帮助您浏览 UDM 数据。您可以搜索与共享搜索字词相关联的个别 UDM 事件和 UDM 事件组。

在使用数据 RBAC 的系统上,您只能查看与自己的 范围。如需了解详情,请参阅数据 RBAC 对 Google 搜索的影响。

对于 Google Security Operations 客户,还可以从 连接器 和网络钩子。您还可以使用 UDM 搜索功能查找这些提醒。

如需详细了解 UDM,请参阅将日志数据的格式设置为 UDM 和统一数据模型字段列表。

使用 UDM 搜索

如需访问 Google Security Operations UDM 搜索,请点击导航栏中的搜索。您也可以在 Google Security Operations 中的任何搜索字段中输入有效的 UDM 字段,然后按 CTRL+Enter 键,以访问 UDM 搜索。

如需查看所有有效 UDM 字段的列表,请参阅统一数据模型字段列表。

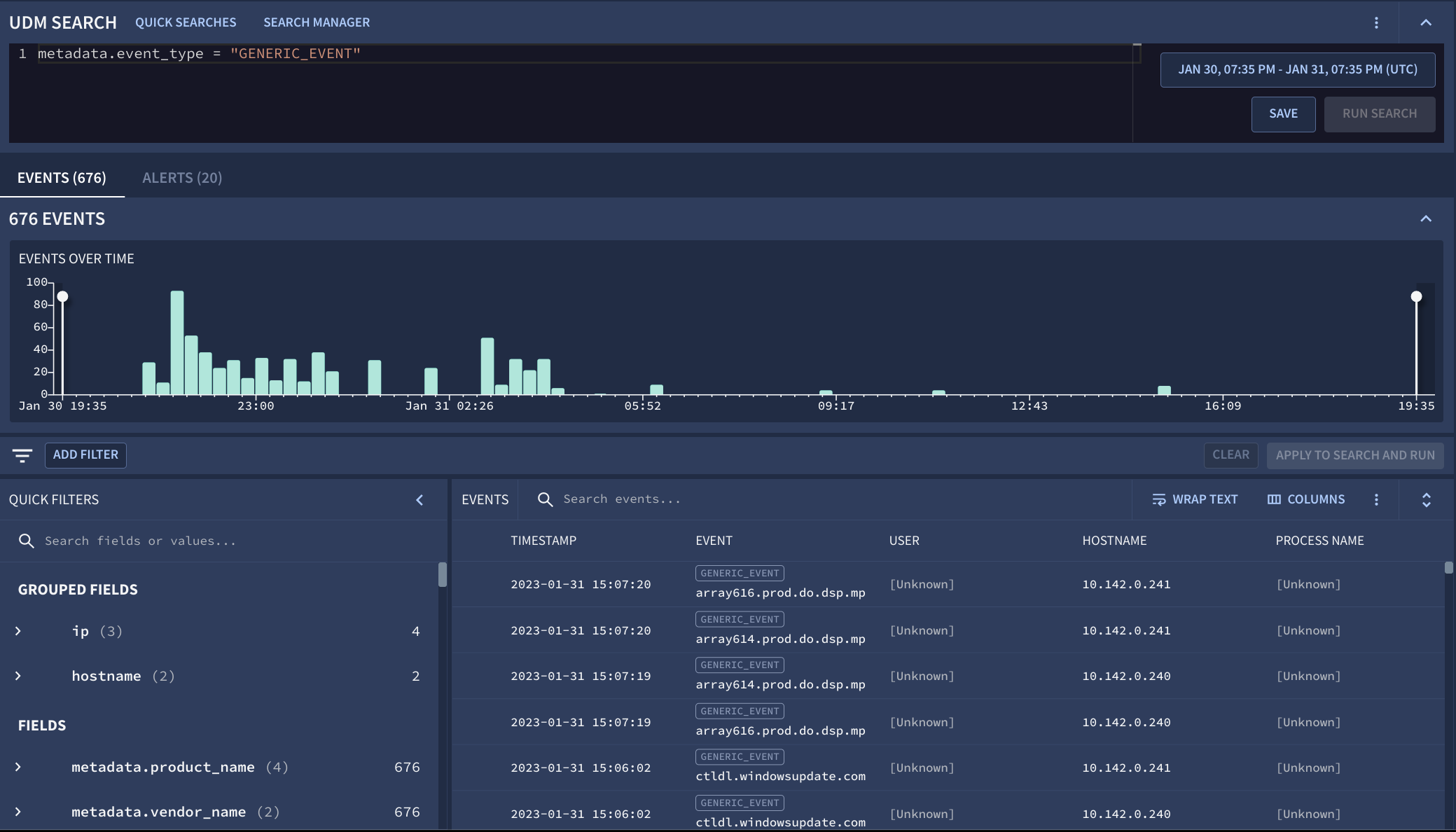

图 1. UDM 搜索

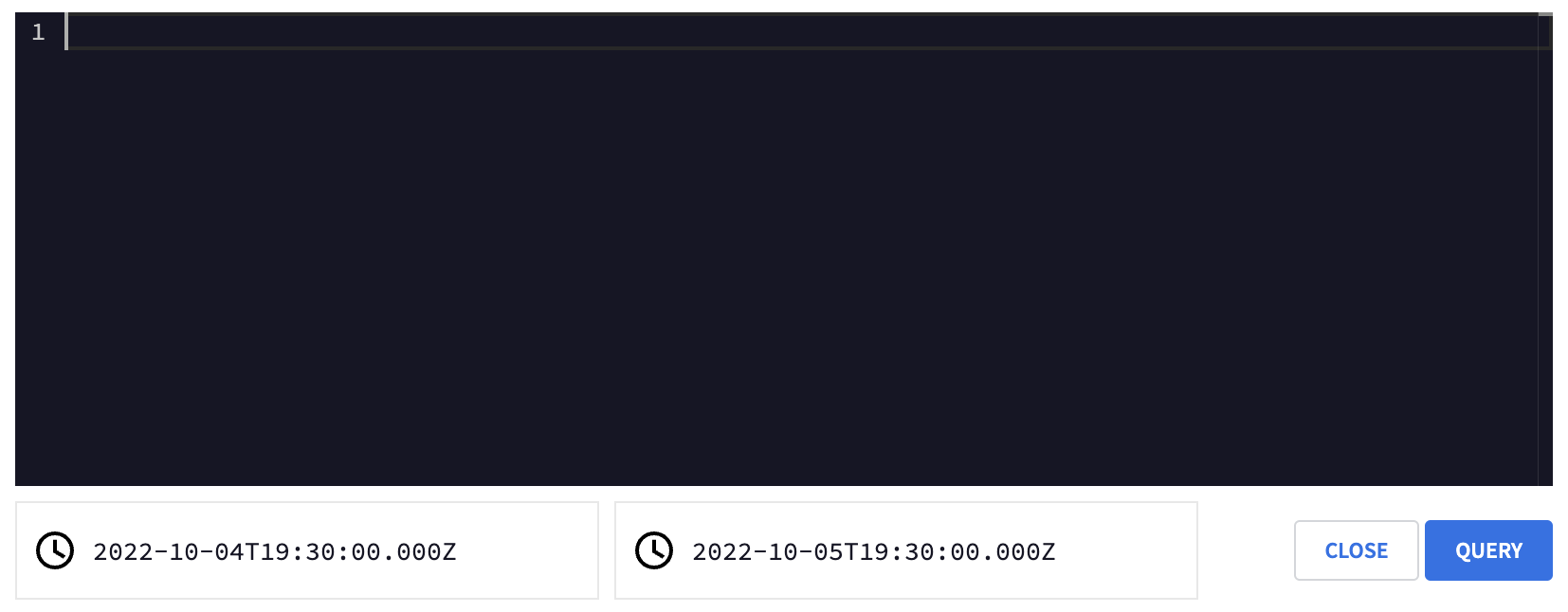

图 2. 按 CTRL+Enter 打开的 UDM 搜索窗口

输入 UDM 搜索条件

请完成以下步骤,在 UDM 搜索字段中输入 UDM 搜索条件。 输入完 UDM 搜索查询后,点击运行搜索。Google Security Operations 您只能输入有效的 UDM 搜索表达式。您还可以通过打开日期范围窗口调整要搜索的数据范围。

如果您的搜索范围过于宽泛,Google 安全运营团队会返回一条警告消息,指明无法显示所有搜索结果。缩小 然后再次执行搜索。如果搜索范围过于宽泛,Google 安全运营团队会返回最新的结果,但不超过搜索限制(一百万个事件和一千个提醒)。可能还有更多符合条件的事件和提醒,但目前未显示。在分析结果时,请注意这一点。 Google 建议您应用其他过滤条件并运行原始搜索,直到您达到上限。

UDM 搜索结果页面会显示最近的十万条结果。您可以过滤和优化搜索结果,以显示较早的结果,而不必修改 UDM 搜索并重新运行搜索。

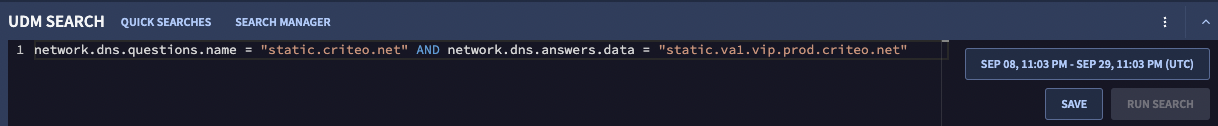

图 3. 运行搜索

UDM 查询基于 UDM 字段,这些字段均列在统一数据模型字段列表中。您还可以使用过滤条件或原始日志搜索在搜索情境中查看 UDM 字段。

如需搜索事件,请在搜索字段中输入 UDM 字段名称。用户 界面包含自动完成功能,并会根据您输入的内容显示有效的 UDM 字段。

输入有效的 UDM 字段后,选择有效的运算符。用户 界面会根据您输入的 UDM 字段显示可用的有效运算符。支持以下运算符:

<, ><=, >==, !=nocase- 支持字符串

输入有效的 UDM 字段和运算符后,请输入相应的 日志数据。支持以下数据类型:

枚举值:界面显示有效的枚举值列表 指定 UDM 字段的值。

例如(使用双引号和全部大写):

metadata.event_type = "NETWORK_CONNECTION"其他值:您可以使用“field[key] = value”来搜索事件的其他字段和标签字段。

例如:

additional.fields["key"]="value"布尔值:您可以使用

true或false(所有字符不区分大小写,并且关键字不加引号)。例如:

network.dns.response = true整数

例如:

target.port = 443浮点数:对于

float类型的 UDM 字段,请输入浮点值,例如3.1。您还可以输入一个整数(如3),相当于输入3.0。例如:

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1或security_result.about.asset.vulnerabilities.cvss_base_score = 3正则表达式:(正则表达式必须位于斜杠 (/) 字符内)

例如:

principal.ip = /10.*/如需详细了解正则表达式,请参阅正则表达式页面。

字符串

例如(必须使用双引号):

metadata.product_name = "Google Cloud VPC Flow Logs"

您可以使用

nocase运算符搜索给定字符串的大写和小写版本的任意组合:principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

字符串中的反斜杠和双引号需要使用反斜杠字符进行转义。例如:

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

您可以使用布尔表达式进一步缩小可能显示的数据范围。以下示例展示了某些类型的受支持的布尔表达式(可以使用

AND、OR和NOT布尔运算符):A AND BA OR B(A OR B) AND (B OR C) AND (C OR NOT D)

以下示例展示了实际语法可能的显示方式:

对财务服务器的登录事件:

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"在 Windows 中使用正则表达式搜索 psexec.exe 工具的执行情况示例。

target.process.command_line = /\bpsexec(.exe)?\b/ nocase使用大于运算符 (>) 搜索发送了超过 10 MB 数据的连接的示例。

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000使用多个条件搜索 Winword 启动 cmd.exe 或 powershell.exe 的示例。

metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

您还可以使用 UDM 搜索在“其他”和“标签”字段中搜索特定键值对。

“其他”和“标签”字段可用作可自定义的“综合”。其他字段可以包含多个键值对。标签字段只能包含一个键值对。不过,该字段的每个实例都只包含一个键和一个值。键需要位于方括号内,且值必须位于右侧。

以下示例展示了如何搜索包含指定键值对的事件:

additional.fields["pod_name"] = "kube-scheduler" metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"

您可以使用以下语法搜索包含指定键(无论该值是什么)的所有事件

additional.fields["pod_name"] != ""

nocase运算符:additional.fields["pod_name"] = /br/ additional.fields["pod_name"] = bar nocase

您还可以使用块注释和单行注释。

以下示例展示了如何使用代码块注释:

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

以下示例展示了如何使用单行注释:

additional.fields["pod_name"] != "" // my single-line comment

点击运行搜索以运行 UDM 搜索并显示结果。

事件会显示在 UDM 搜索页面上的“事件时间轴”表格中。您可以手动添加其他 UDM 字段或使用界面,进一步缩小结果范围。

搜索分组字段

分组字段是相关 UDM 字段组的别名。您可以使用它们同时查询多个 UDM 字段,而无需单独输入每个字段。

以下示例展示了如何输入查询来匹配可能包含指定 IP 地址的常用 UDM 字段:

ip = "1.2.3.4"

您可以使用正则表达式和 nocase 运算符来匹配已分组的字段。也支持参考列表。分组字段还可以与常规 UDM 字段结合使用,如以下示例所示:

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

已分组的字段在快速过滤器中有一个单独的部分。

已分组的 UDM 字段类型

您可以在以下所有已分组的 UDM 字段中进行搜索:

| 分组字段名称 | 关联的 UDM 字段 |

| 网域 | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| 电子邮件 | intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| 哈希 | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| 主机名 | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| 命名空间 | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| 用户 | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

查找搜索查询的 UDM 字段

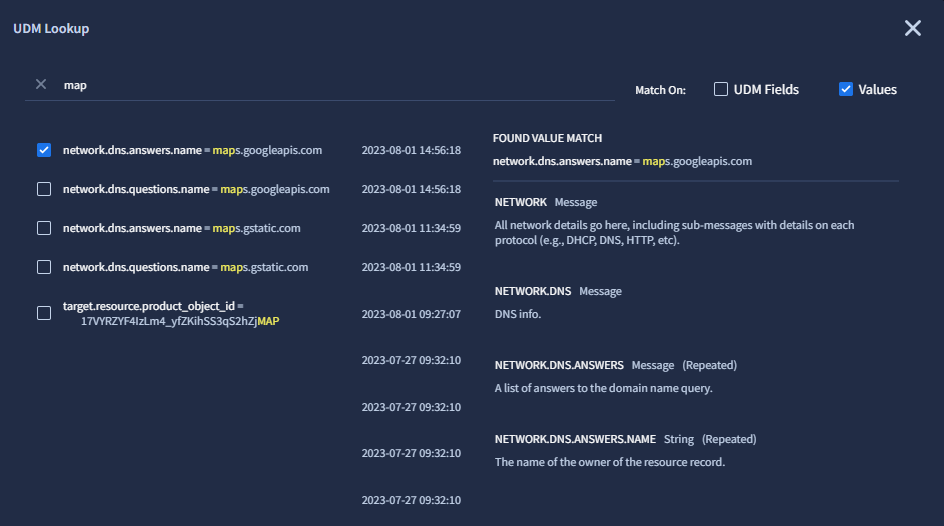

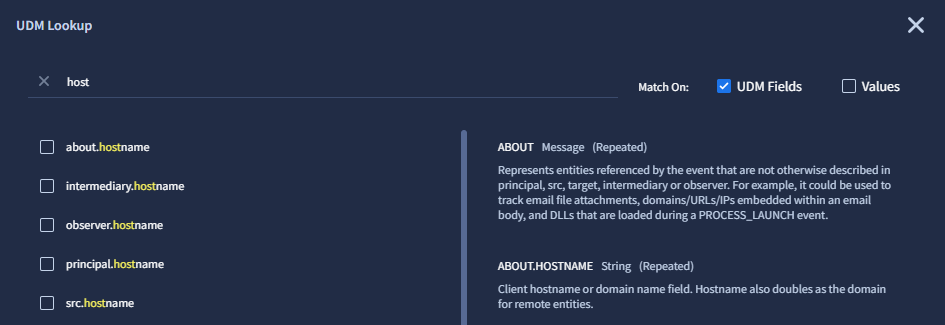

编写 UDM 搜索查询时,您可能不知道要包含哪个 UDM 字段。UDM 查询可让您快速查找符合以下条件的 UDM 字段名称: 名称中包含文本字符串或存储特定字符串值。 不适用于搜索其他数据类型,例如字节、布尔值或数字。您可以将 UDM 查找返回的一个或多个结果选为 UDM 搜索查询的起点。

如需使用 UDM 查询,请执行以下操作:

在 UDM Search(UDM 搜索)页面的 Look up UDM fields by value(按值查找 UDM 字段)字段中输入文本字符串: 然后点击 UDM Lookup(UDM 查找)。

在 UDM 查询对话框中,选择以下一个或多个选项以指定要搜索的数据范围:

- UDM 字段:在 UDM 字段名称中搜索文本,例如

network.dns.questions.name或principal.ip。 - 值:在分配给 UDM 字段的值中搜索文本,例如

dns或google.com。

- UDM 字段:在 UDM 字段名称中搜索文本,例如

在搜索字段中输入或修改字符串。输入搜索内容时 。

在 UDM 字段中搜索的结果与 值。在“值”中搜索文本时,显示的结果如下所示:

- 如果在值的开头或结尾找到该字符串,系统会在结果中突出显示该字符串,以及 UDM 字段名称和日志提取时间。

- 如果在值的其他位置找到文本字符串,结果会显示 UDM 字段名称和文本可能的值匹配。

在 UDM 查询中的值中搜索

- 在 UDM 字段名称中搜索文本字符串时,UDM 查找功能会返回在名称的任意位置找到的完全匹配项。

在 UDM 查询中的 UDM 字段中搜索

在结果列表中,您可以执行以下操作:

点击某个 UDM 字段的名称可查看该字段的说明。

点击每个 UDM 字段名称左侧的复选框,选择一个或多个结果。

点击重置按钮,以取消选中结果列表中的所有选定字段。

要将所选结果附加到 UDM Search 字段,请点击 附加到搜索按钮。

您也可以使用复制 UDM 按钮复制所选结果, 然后关闭 UDM Lookup 对话框,并将搜索查询字符串粘贴到 UDM Search 字段。

Google Security Operations 会将所选结果转换为 UDM 搜索查询字符串,作为 UDM 字段名称或名称-值对。如果您附加了多个结果,则系统会使用

OR运算符将每个结果添加到 UDM 搜索字段中现有查询的末尾。附加的查询字符串因 UDM 查询返回的匹配类型而异。

如果结果与 UDM 字段名称中的文本字符串匹配,系统会将完整的 UDM 字段名称附加到查询中。下面给出了一个示例:

principal.artifact.network.dhcp.client_hostname如果结果与开头或末尾的文本字符串匹配 名称/值对包含 UDM 字段名称和 。示例如下:

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"如果结果包含“可能的值匹配”文本,将是名称-值对 包含 UDM 字段名称和包含搜索字词的正则表达式。 下面给出了一个示例:

principal.process.file.full_path = /google/ NOCASE

修改 UDM 搜索查询,以满足您的用例。您在查询作业中 生成的 UDM 查询是编写完整的 UDM 搜索查询的起点。

UDM 查询行为摘要

本部分详细介绍了 UDM 查找功能。

- UDM Lookup 会搜索 2023 年 8 月 10 日之后注入的数据。注入的数据 之前。它会返回在未丰富 UDM 字段中找到的结果。 它不会返回扩充字段的匹配项。如需了解丰富字段和未丰富字段,请参阅在事件查看器中查看活动。

- 使用 UDM 查询的搜索不区分大小写。字词

hostname会返回 与HostName的结果相同。 - 在以下情况下,系统会忽略查询字符串中的连字符 (

-) 和下划线 (_): 搜索值。文本字符串dns-l和dnsl都会返回值dns-l。 搜索值时,在以下情况下,UDM Lookup 不会返回匹配项:

以下 UDM 字段中的匹配项: metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

UDM 字段中与以下值之一结尾的完整路径匹配: .pid

例如target.process.pid。.asset_id

例如principal.asset_id。.product_specific_process_id

例如principal.process.product_specific_process_id。.resource.id

例如principal.resource.id。

搜索值时,如果在以下情况下找到匹配项,UDM 查询会在结果中显示可能的值匹配消息:

以下 UDM 字段中的匹配项: metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

在字段中匹配以以下值之一结尾的完整路径: .command_line

例如principal.process.command_line。.file.full_path

例如principal.process.file.full_path。.labels.value

例如src.labels.value。.registry.registry_key

例如principal.registry.registry_key。.url

例如principal.url。

在字段中匹配以以下值开头的完整路径: additional.fields.value.

例如additional.fields.value.null_value。

在 UDM 搜索中查看提醒

如需查看提醒,请点击 UDM 搜索页面右上角事件标签页右侧的提醒标签页。

提醒的显示方式

Google Security Operations 会根据客户环境中的提醒存在的事件评估 UDM 搜索中返回的事件。如果搜索查询事件与提醒中存在的事件匹配,则会显示在提醒时间轴和生成的提醒表格中。

事件和提醒的定义

事件是从提取到 Google Security Operations 并由 Google Security Operations 的提取和标准化流程处理的原始日志来源生成的。单个原始日志来源记录可以生成多个事件。事件表示从该原始日志生成的一组与安全相关的数据点。

在 UDM 搜索中,提醒定义为启用了提醒功能的 YARA-L 规则检测。如需了解详情,请参阅针对实时数据运行规则。

其他数据源(例如 Crowdstrike Falcon 提醒)可以作为提醒注入到 Google Security Operations 中。除非 Google Security Operations Detection Engine 将这些提醒作为 YARA-L 规则进行处理,否则它们不会显示在 UDM 搜索结果中。

与一个或多个提醒关联的事件会在事件时间轴中标记为提醒条状标签。如果时间轴与多条提醒相关联,条状标签会显示相关提醒的数量。

时间轴会显示从搜索结果中检索到的最近 1,000 条提醒。达到 1,000 个上限后,系统将不会再检索提醒。为确保您看到与您的搜索相关的所有结果,请使用过滤条件优化搜索。

如何调查提醒

如需了解如何使用提醒图表和提醒详情来调查提醒,请按照调查提醒中所述的步骤操作。

在 UDM 搜索中使用参考列表

在“规则”中应用参考列表的流程也可用于搜索。单个搜索查询中最多可以包含 7 个列表。支持所有类型的引用列表(字符串、正则表达式、CIDR)。

您可以创建要跟踪的任何变量的列表。例如,您可以创建可疑 IP 地址列表:

// Field value exists in reference list principal.ip IN %suspicious_ips

此外,您可以通过使用 AND 或 OR 来使用多个列表:

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

优化搜索结果

您可以使用 UDM 搜索界面过滤和优化结果,而不必修改 UDM 搜索并重新运行搜索。

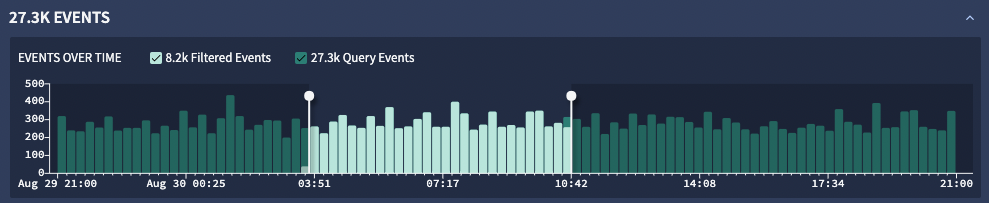

时间轴图表

时间轴图表以图形方式显示当前 UDM 搜索中显示的每天发生的事件和提醒的数量。事件和提醒显示在同一时间表图上,事件和提醒标签页中均可找到该图表。

每个条形的宽度取决于搜索的时间间隔。例如,如果搜索涵盖 24 小时的数据,则每个条代表 10 分钟。当您修改现有 UDM 搜索时,此图表会动态更新。

时间范围调整

您可以通过左右移动白色滑块控件来调整时间范围和关注感兴趣的时间段,从而调整图表的时间范围。当您调整时间范围时,UDM 字段和值以及事件表会更新,以反映当前的选择。您也可以点击图表上的单个条形,仅列出该时间段内的事件。

调整时间范围后,系统会显示已过滤的事件和查询事件复选框,以便您进一步限制显示的事件类型。

图 4.包含时间范围控件的事件时间轴图表

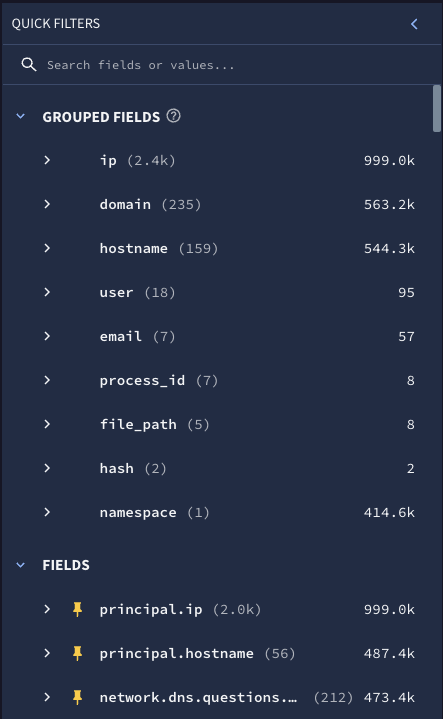

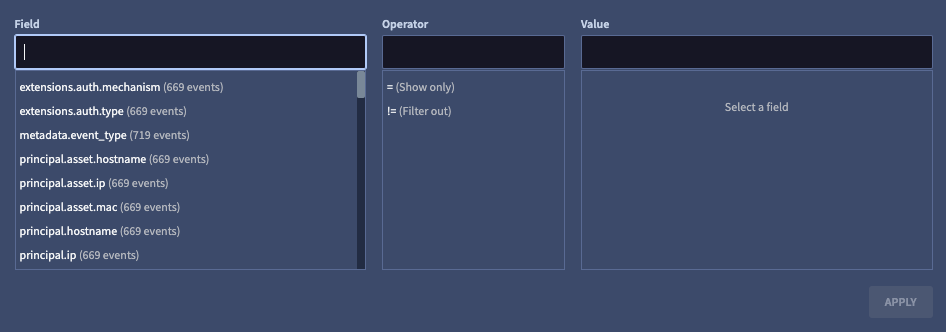

使用快速过滤条件修改 UDM 搜索

使用快速过滤器,您可以进一步缩小 UDM 搜索范围。您可以滚动浏览 UDM 字段列表,也可以使用“搜索”字段搜索特定 UDM 字段或值。此处列出的 UDM 字段与您的 UDM 搜索所生成的现有活动列表相关联。每个 UDM 字段都会包含当前 UDM 搜索中相应数据对应的事件数量。UDM 字段列表会显示字段中唯一值的总数。借助此功能,您可以搜索可能感兴趣的特定类型的日志数据。

UDM 字段按以下顺序列出:

- 事件数从高到低的字段。

- 仅包含 1 个值的字段始终位于最后。

- 事件总数完全相同的字段将按字母顺序从 A 到 Z 排序。

图 5.快速过滤器

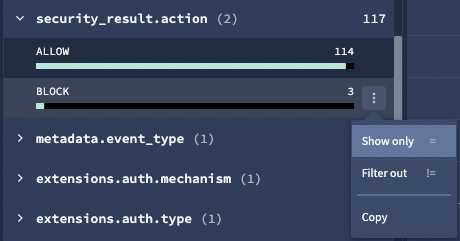

修改快速过滤条件

如果您在“快速过滤条件”列表中选择了某个 UDM 字段值并点击菜单图标,那么您可以选择仅显示包含该 UDM 字段值的事件,也可以选择过滤掉该 UDM 字段值。如果 UDM 字段存储的是整数值(例如:target.port),您还会看到按 <,>,<=,>= 过滤的选项。过滤条件选项可缩短显示的事件列表。

您还可以在快速过滤器中固定字段(使用图钉图标),以将其保存为收藏夹。它们会显示在“快速过滤器”列表的顶部。

图 6.示例:选择“仅显示”

这些额外的 UDM 过滤条件也会添加到“过滤事件”字段中。“过滤事件”字段可帮助您跟踪您已添加到 UDM 搜索中的其他 UDM 字段。您还可以根据需要快速移除这些额外的 UDM 字段。

图 7. 过滤事件

如果您点击左侧的“过滤事件”菜单图标或添加过滤条件,系统会打开一个窗口,以便您选择其他 UDM 字段。

图 8.“过滤事件”窗口

点击应用于搜索和运行后,UDM 字段会添加到“过滤事件”字段,系统会根据这些额外的过滤条件过滤显示的事件。您也可以点击应用于搜索和运行,将这些维度添加到页面顶部的 UDM 搜索主字段中。系统会使用相同的日期和时间参数自动再次运行搜索。Google 建议您先尽可能缩小搜索范围,然后再点击应用到搜索并运行。这有助于提高准确性并缩短搜索时间。

在“Events”表格中查看事件

所有这些过滤条件和控件都会更新“事件”表格中显示的事件列表。点击列出的任一事件即可打开日志查看器,您可以在其中检查相应事件的原始日志和 UDM 记录。如果您点击事件的时间戳,还可以前往关联的“资产”“IP 地址”“网域”“哈希”或“用户”视图。您还可以使用表格顶部的“搜索”字段查找特定事件。

在“提醒”表格中查看提醒

您可以点击事件标签页右侧的提醒标签页来查看提醒。您可以使用快速过滤条件按以下条件对提醒进行排序:

- 案例

- 名称

- 优先级

- 严重程度

- 状态

- 判定

这有助于您专注于对您而言最重要的提醒。

提醒的显示时间范围与事件在“事件”标签页中的事件相同。这有助于您了解事件与提醒之间的关联。

如果您想详细了解特定提醒,请点击相应提醒,系统随即会打开相应提醒的详情页面,其中包含有关该提醒的更多深入信息。

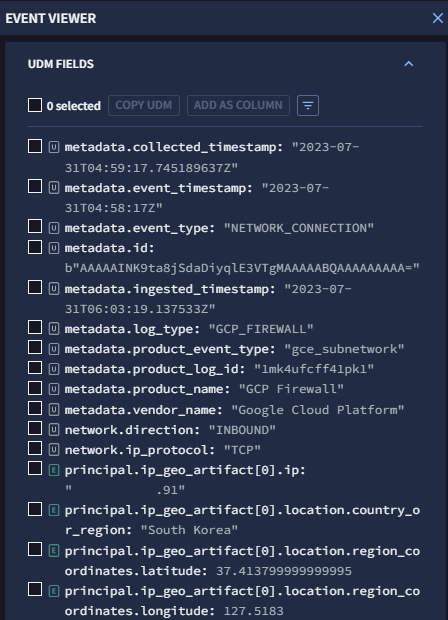

在事件查看器中查看事件

如果您将指针悬停在“事件”表格中的某个事件上,则突出显示的事件的右侧会显示“打开事件查看器”图标。点击该图标可打开事件查看器。

“原始日志”窗口会以以下任一格式显示原始原始签名:

- 原始

- JSON

- XML

- CSV

- 十六进制/ASCII

UDM 窗口会显示结构化 UDM 记录。您可以将鼠标指针悬停在任意 UDM 字段上,查看 UDM 定义。选中 UDM 字段对应的复选框,即可看到更多选项:

您可以复制 UDM 记录。选择一个或多个 UDM 字段,然后从查看操作下拉菜单中选择 Copy UDM 选项。UDM 字段和 UDM 值会复制到系统剪贴板。

您可以在“事件”表格中将 UDM 字段添加为列,方法是从查看操作下拉菜单中选择添加列选项。

每个 UDM 字段均标有一个图标,指示该字段是否包含 丰富或未经丰富数据。图标标签如下:

- U:未经丰富的字段包含在标准化过程中使用原始原始日志中的数据填充的值。

E:扩充字段包含 Google Security Operations 填充的值,以提供 有关客户环境中的制品的其他背景信息。如需更多信息 请参阅 Google Security Operations 如何丰富事件和实体数据。

图 9.Events Viewer 中的 UDM 字段

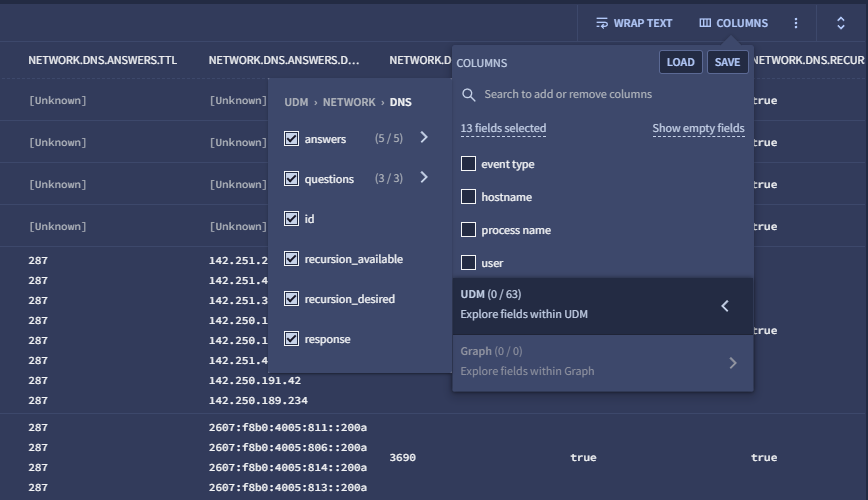

使用 UDM 搜索的“列”选项

您可以使用列选项调整“事件”表中显示哪些信息列。系统随即会显示“列”菜单。可用的选项因 UDM 搜索返回的事件类型而异。

您也可以点击保存,视需要保存在此处选择的一组列。为一组选定的列命名,然后再次点击保存。您可以点击加载并从列表中选择一组已保存的列,以加载一组已保存的列。

您还可以点击三点状菜单,然后选择下载为 CSV 文件,下载所显示的事件。此操作会下载所有搜索结果(最多 100 万个事件)。界面上会显示将下载的活动数量。

图 10. UDM 搜索列

使用数据透视表分析事件

通过数据透视表,您可以使用表达式和函数根据 UDM 搜索的结果来分析事件。

要打开并配置数据透视表,请完成以下步骤:

运行 UDM 搜索。

点击数据透视标签页以打开数据透视表。

指定 Group By 值,即可按特定的 UDM 字段对事件进行分组。您可以从菜单中选择小写,以使用默认的大小写形式显示结果,或仅使用小写形式显示结果。此选项仅适用于字符串字段。您可以点击添加字段,最多指定 5 个按值。

如果 Group By 值是某个主机名字段,则您将具有其他转换选项:

- 顶级 N 级网域 - 选择要显示哪个级别的网域。

例如,如果值为 1,则只显示顶级域名

(例如

com、gov或edu)。如果值为 3,则系统会显示 后两级域名(例如google.co.uk)。 - 获取已注册的域名 - 仅显示已注册的域名

名称(例如

google.com、nytimes.com和youtube.com)。

如果您的分组依据值是 IP 字段之一,则可以使用其他转换选项:

- (IP)CIDR 前缀长度(以位为单位) - 您可以为 IPv4 地址指定 1 到 32 之间的值。对于 IPv6 地址,您最多可以指定 128 个值。

如果 Group By 值包含时间戳,您将拥有其他转换选项:

- (时间)分辨率(以毫秒为单位)

- (时间)分辨率(以秒为单位)

- (时间)分辨率(分钟)

- (时间)分辨率(以小时为单位)

- (时间)解决期限(以天为单位)

- 顶级 N 级网域 - 选择要显示哪个级别的网域。

例如,如果值为 1,则只显示顶级域名

(例如

从结果中的“字段”列表中为数据透视表指定一个值。您最多可以指定 5 个值。指定字段后,您必须选择汇总选项。您可以按以下选项进行总结:

- sum

- 计数

- count distinct

- 平均

- stddev

- 分钟

- 最大值

指定事件数值,即可返回在此特定 UDM 搜索和数据透视表中识别出的事件数量。

汇总选项与分组依据字段并非普遍兼容。例如,sum、average、stddev、min 和 max 选项只能应用于数值字段。如果您尝试将不兼容的汇总选项与分组依据字段相关联,则会收到错误消息。

指定一个或多个 UDM 字段,然后使用排序依据选项选择一个或多个排序依据。

完成上述操作后,点击应用。结果显示在数据透视表中。

(可选)如需下载数据透视表,请点击 ,然后选择下载为 CSV 文件。如果您未选择数据透视,则系统会停用此选项。

使用“快速搜索”功能执行搜索

点击快捷搜索以打开“快捷搜索”窗口。此窗口会显示您保存的搜索和搜索记录。

点击列出的任意搜索,将其加载到 UDM 搜索字段中。

准备就绪后,点击运行搜索。

列出的搜索记录会保存到您的 Google 安全运营账号中。如果您需要修改任何已保存的搜索(例如重命名现有搜索)、删除已保存的搜索或从搜索记录中删除搜索记录,请点击查看所有搜索打开搜索管理器。

已保存的搜索和搜索记录概览

点击搜索管理器,使用搜索管理器检索已保存的搜索记录并查看您的搜索记录。已保存的搜索记录和搜索记录均存储在您的 Google 安全运营账号中。除非您使用共享搜索功能与您的组织共享搜索,否则只有该用户可以查看和访问已保存的搜索和搜索记录。选择一个已保存的搜索,即可查看更多信息,包括标题和说明。

保存搜索

如需保存搜索内容,请执行以下操作:

在 UDM 搜索页面,点击保存即可保存您的 UDM 搜索以供日后使用。此操作会打开搜索管理器。Google 建议您为已保存的搜索指定一个有意义的名称,并为您要搜索的内容添加纯文本说明。您也可以在搜索管理器中点击 来创建新的 UDM 搜索。此处还提供了标准的 UDM 编辑和补全工具。

(可选)使用与 YARA-L 中变量相同的格式,以

${<variable name>}格式指定占位符变量。 如果您向 UDM 搜索添加变量,则还必须添加提示,以帮助用户了解在执行搜索之前需要输入哪些信息。必须先为所有变量填充值,然后才能运行搜索。例如,您可以在 UDM 搜索中添加

metadata.vendor_name = ${vendor_name}。对于${vendor_name},您需要添加面向未来用户的提示,例如“输入供应商名称进行搜索”。以后用户每次加载此搜索时,系统都会提示他们输入供应商名称,然后才能运行搜索。完成后,点击保存修改内容。

要查看已保存的搜索,请点击搜索管理器,然后点击已保存标签页。

检索已保存的搜索

要检索并运行已保存的搜索,请执行以下操作:

在搜索管理器中,点击已保存标签页。

从列表中选择一个已保存的搜索。这些已保存的搜索条目会保存到您的 Google Security Operations 账号。您可以点击 ,然后选择删除搜索来删除搜索。

您可以更改搜索内容的名称和说明。完成后,点击保存修改。

点击加载搜索。系统会将该搜索条件加载到 UDM 主搜索字段中。

点击运行搜索查看与此搜索关联的事件。

从搜索记录中检索搜索内容

如需从搜索记录中检索内容并进行搜索,请执行以下操作:

在搜索管理器中,点击历史记录。

从搜索记录中选择一条搜索记录。您的搜索记录会保存到您的 Google 安全运营账号中。您可以点击 删除搜索

点击 Load Search。搜索结果会加载到 UDM 主搜索字段中。

点击运行搜索查看与此搜索关联的事件。

清除、停用或启用搜索记录

如需清除、停用或启用搜索记录,请执行以下操作:

在搜索管理器中,点击历史记录标签页。

点击

选择清除历史记录可清除搜索记录。

点击停用聊天记录以停用搜索记录。您可以执行以下任一操作:

仅限选择停用 - 停用搜索记录。

停用并清除 - 停用搜索记录并删除已保存的搜索记录。

如果您之前停用了搜索记录,可以通过点击启用搜索记录再次启用该功能。

点击关闭即可退出搜索管理器。

分享搜索

通过共享搜索,您可以与团队的其他成员共享搜索结果。在已保存标签页中,您可以分享或删除搜索记录。您也可以点击搜索栏旁边的过滤图标来过滤搜索结果,并按全部显示、已定义 Google SecOps、由我编写或共享对搜索内容进行排序。

您无法修改他人的共享搜索。

- 点击已保存。

- 点击要分享的搜索记录。

- 点击 。系统随即会显示一个对话框,其中包含用于分享搜索内容的选项。

- 点击与您的单位共享。

- 系统会显示一个对话框,其中指出分享的搜索内容会向贵组织中的人员显示。确定要分享吗?点击分享。

如果您希望搜索记录仅对您自己可见,请点击 ,然后点击停止分享。如果您停止分享,则只有您可以使用此搜索。

可以从平台下载为 CSV 格式的 UDM 字段

以下列出了支持下载的 UDM 字段和不支持的 UDM 字段 小节。

支持的字段

您可以从平台将以下字段下载到 CSV 文件中:

用户

主机名

进程名称

活动类型

时间戳

原始日志(仅在为客户启用原始日志后有效)

所有以“udm.additional”开头的字段

有效的字段类型

您可以将以下字段类型下载到 CSV 文件中:

双精度

浮点数

int32

uint32

int64

uint64

布尔值

字符串

枚举

字节

google.protobuf.Timestamp

google.protobuf.Duration

不受支持的字段

以“udm”(而非“udm.additional”)开头且满足以下任一条件的字段无法下载为 CSV 文件:

在 udm proto 中,该字段的嵌套深度超过 10 层。

数据类型为“消息”或“群组”。

后续步骤

如需了解如何在 UDM 搜索中使用经过情境增强的数据,请参阅在 UDM 搜索中使用情境增强数据。