Examiner une alerte

Les alertes sont associées aux données identifiées comme une menace par vos systèmes de sécurité. En examinant les alertes, vous obtenez des informations sur l'alerte et les entités associées.

Lorsque vous cliquez sur une alerte, vous êtes redirigé vers une page contenant des informations détaillées sur l'alerte, organisées dans les trois onglets suivants :

- Présentation : fournit un résumé des informations importantes sur l'alerte, y compris son état et la période de détection.

- Graphique : visualise les alertes générées à partir d'une règle YARA-L. Il fournit un graphique de la relation entre l'alerte et d'autres entités. Lorsqu'une alerte est déclenchée, les entités associées à l'alerte s'affichent dans le graphique et sur la gauche de l'écran, chacune avec sa propre fiche. Le graphique des alertes utilise les entités suivantes dans un événement UDM :

principal,target,src,observer,intermediaryetabout. - Historique des alertes : liste toutes les modifications apportées à cette alerte, y compris lorsque son état a changé ou qu'une note a été ajoutée.

Sous le graphique qui visualise les relations entre les entités et l'alerte, vous trouverez les trois sous-onglets suivants qui fournissent plus de contexte sur l'alerte :

- Événements : contient des informations sur les événements liés à l'alerte.

- Entités : contient des informations sur chaque entité associée à l'alerte.

- Contexte de l'alerte : fournit un contexte supplémentaire sur l'alerte.

Avant de commencer

Pour remplir le graphique d'alerte, vous devez créer une règle YARA-L qui génère des alertes. La qualité du graphique d'alerte est liée au contexte intégré à la règle YARA-L. La section "Résultat" d'une règle fournit le contexte des détections déclenchées par la règle.

Nous vous recommandons d'ajouter les noms UDM suivants à la section "Résultat", car ils sont utilisés dans le graphique des alertes : principal, target, src, observer, intermediary et about. Pour ces noms UDM, les champs suivants sont utilisés dans le graphique des alertes :

artifact.ipasset.asset_idasset.hostnameasset.ipasset.macasset.product_object_idasset_iddomain.namefile.md5file.sha1file.sha256hostnameipmacprocess.file.md5process.file.sha1process.file.sha256resource.nameurluser.email_addressesuser.employee_iduser.product_object_iduser.useriduser.windows_sid

Les valeurs de la liste précédente des champs UDM renvoient également à la recherche UDM depuis la sous-onglet Contexte de l'alerte. Pour en savoir plus, consultez Afficher le contexte d'une alerte.

Dans la règle YARA-L suivante, une alerte est générée lorsqu'un nombre important d'API de service Google Cloud ont été désactivées dans un court laps de temps (une heure).

rule gcp_multiple_service_apis_disabled {

meta:

author = "Google Cloud Security"

description = "Detect when multiple Google Cloud Service APIs are disabled in a short period of time."

severity = "High"

priority = "High"

events:

$gcp.metadata.event_type = "USER_RESOURCE_UPDATE_CONTENT"

$gcp.metadata.log_type = "GCP_CLOUDAUDIT"

$gcp.metadata.product_event_type = "google.api.serviceusage.v1.ServiceUsage.DisableService"

$gcp.security_result.action = "ALLOW"

$gcp.target.application = "serviceusage.googleapis.com"

$gcp.principal.user.userid = $userid

match:

$userid over 1h

outcome:

$risk_score = max(75)

$network_http_user_agent = array_distinct($gcp.network.http.user_agent)

$principal_ip = array_distinct($gcp.principal.ip)

$principal_user_id = array_distinct($gcp.principal.user.userid)

$principal_user_display_name = array_distinct($gcp.principal.user.user_display_name)

$target_resource_name = array_distinct($gcp.target.resource.name)

$dc_target_resource_name = count_distinct($gcp.target.resource.name)

condition:

$gcp and $dc_target_resource_name > 5

}

Une fois une alerte générée, vous pouvez accéder à la page Graphique d'alerte pour obtenir plus de contexte sur l'alerte et l'examiner plus en détail.

Accéder au graphique des alertes

Vous pouvez accéder au graphique depuis la page Alertes et IOC ou la page Recherche UDM.

Accéder au graphique des alertes depuis "Alertes et IOC"

La page Alertes et indicateurs de compromission vous permet de filtrer et d'afficher toutes les alertes et tous les indicateurs de compromission qui affectent actuellement votre entreprise. Pour en savoir plus sur cette page et sur l'affichage des correspondances d'IOC, consultez Afficher les alertes et les IOC.

Pour afficher plus d'informations sur une alerte depuis la page "Alertes et IOC", procédez comme suit :

- Dans la barre de navigation, cliquez sur Détections > Alertes et IOC.

- Recherchez l'alerte que vous souhaitez examiner dans le tableau des alertes.

- Sur la ligne de cette alerte, cliquez sur le texte de la colonne "Nom" pour ouvrir le graphique de l'alerte.

Accéder au graphique des alertes depuis la recherche UDM

- En haut de la barre de navigation, sélectionnez Rechercher.

- Chargez une recherche avec le Gestionnaire de recherches ou créez-en une. Pour en savoir plus sur la recherche dans UDM, consultez Recherche UDM.

- Trois onglets s'affichent : Présentation, Entité et Alertes. Cliquez sur Alertes.

- Cliquez sur l'alerte que vous souhaitez examiner. L'outil de visualisation des alertes s'affiche.

- Cliquez sur Afficher les détails pour ouvrir la vue "Alertes".

- Cliquez sur l'onglet Graph (Graphique) pour afficher le graphique des alertes.

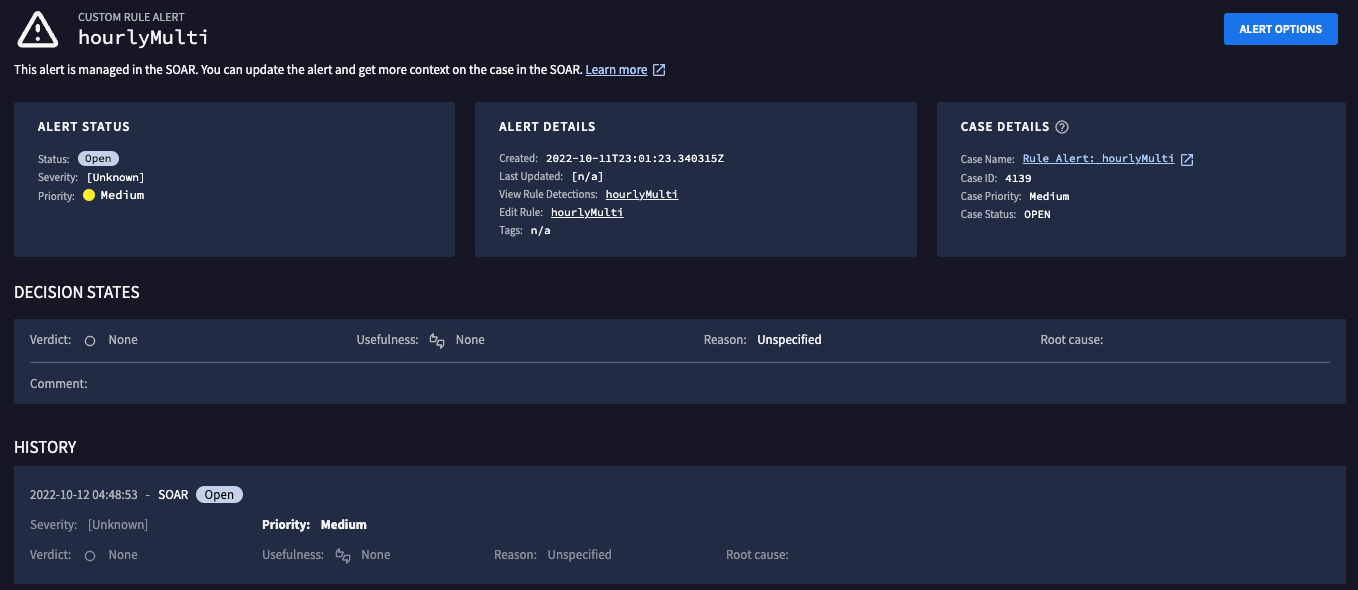

Afficher les détails d'une alerte

Dans la vue "Alertes", l'onglet Aperçu affiche les informations suivantes concernant l'alerte :

- Détails de l'alerte : état de l'alerte, date de création, gravité, priorité et score de risque.

- Récapitulatif de la détection : règle de détection ayant généré l'alerte. Vous pouvez afficher d'autres alertes provenant de la même règle de détection.

- Événements : événements associés à cette alerte.

Entrées : détaille les sources de données qui ont généré l'alerte. Le contenu varie en fonction des types d'alertes suivants.

Détection standard : affiche les événements et les entités associées qui ont déclenché la règle.

Détection composite : affiche les événements, les entités et les détections sous-jacentes qui ont servi d'entrées à la règle.

Une alerte est une détection composite lorsque :

La colonne Entrées indique Détection comme source.

La colonne Type de détection affiche un libellé Alerte ou Détection avec un numéro à côté (par exemple,

Alert (3)).

Cela indique qu'une détection ou une chaîne de détections a déclenché l'alerte, plutôt que des événements bruts ou des entités seules.

Vous pouvez afficher et analyser ces détections sous-jacentes dans le tableau Détections à l'aide des fonctionnalités suivantes :

Développez les lignes pour afficher les détections imbriquées, les données d'événement associées et les informations sur les entités associées.

Personnalisez votre vue en utilisant le gestionnaire de colonnes pour sélectionner et organiser les colonnes du tableau.

En plus d'afficher des informations importantes, vous pouvez ajuster l'état de l'alerte.

Modifier l'état de l'alerte

- Cliquez sur Modifier l'état de l'alerte en haut à droite.

- Dans la fenêtre qui s'affiche, mettez à jour les niveaux de gravité et de priorité en conséquence.

- Cliquez sur Enregistrer.

Fermer l'alerte

- Cliquez sur Fermer l'alerte.

- Dans la fenêtre qui s'affiche, vous pouvez laisser une note pour ajouter du contexte sur la raison pour laquelle vous avez fermé l'alerte.

- Saisissez vos informations, puis appuyez sur Enregistrer.

Afficher les relations entre les entités

Le graphique vous montre comment différentes alertes et entités sont liées. Cette fonctionnalité vous offre un graphique visuel et interactif que vous pouvez utiliser pour développer les informations sur les relations entre les entités existantes et découvrir des relations inconnues. Vous pouvez également élargir votre recherche en augmentant la période et en développant les alertes ponctuelles pour obtenir des chemins d'alerte plus complets.

Vous pouvez également élargir votre recherche en cliquant sur l'icône + en haut à droite de n'importe quel nœud. Tous les nœuds associés à cette entité s'affichent.

Icônes de graphiques

Différentes entités sont représentées par différentes icônes.

| Icône | Entité représentée par l'icône | Explication |

| Utilisateur | Un utilisateur est une personne ou une autre entité qui demande l'accès aux informations de votre réseau et les utilise. Exemples : jeannedupont, nuagesanfrancisco@gmail.com | |

| base de données | Ressource | Les ressources sont un terme générique désignant les entités qui ont leur propre nom de ressource unique. Exemples : table, base de données et projet BigQuery. |

| Adresse IP | ||

| description | Fichier | |

| Nom de domaine | ||

| URL | ||

| device_unknown | Type d'entité inconnu | Type d'entité non reconnu par le logiciel Google SecOps. |

| mémoire | Élément | Un asset est tout ce qui produit de la valeur pour votre organisation. Cela peut inclure des noms d'hôte, des adresses MAC et des adresses IP internes. Exemples : 10.120.89.92 (adresse IP interne), 00:53:00:4a:56:07 (adresse MAC) |

Si au moins deux alertes proviennent de la même règle, elles sont regroupées sous une icône de groupe. Les indicateurs représentant la même entité sont regroupés en une seule icône.

Pour en savoir plus sur chacune de ces icônes, consultez les documents suivants :

- Enquêter sur un utilisateur

- Conception orientée ressources

- Examiner un composant

- Examiner un domaine

- Examiner un fichier

- Examiner une adresse IP

Parcourir le graphique des alertes

Lorsque vous cliquez sur Graphique des alertes, le graphique affiche tous les résultats 12 heures avant et après l'alerte. Si aucune entité n'est associée à l'alerte, seule l'alerte d'origine s'affiche dans le graphique.

L'alerte principale est mise en évidence par un cercle rouge. Les alertes sont reliées aux entités par une ligne continue et aux autres alertes par une ligne en pointillés. Si vous placez le pointeur sur un bord (la ligne reliant deux nœuds), la variable de résultat ou la variable de correspondance qui le relie à un nœud du graphique s'affiche.

Sur la gauche, des fiches pour chaque nœud incluent des informations sur les règles associées, les fenêtres de détection, l'état de gravité et de priorité, etc.

Juste au-dessus du graphique se trouve un bouton intitulé Options du graphique. Lorsque vous cliquez sur Options du graphique, deux options s'affichent : Détections sans alerte et Score de risque. Les deux sont activés par défaut et peuvent être activés ou désactivés selon vos préférences.

Pour déplacer les nœuds, il vous suffit de les faire glisser dans le graphique. Lorsque vous relâchez le nœud, il reste épinglé à l'endroit où vous l'avez déposé jusqu'à ce que vous cliquiez sur Actualiser.

Ajouter et supprimer des nœuds

Si vous cliquez sur un nœud, un tableau s'affiche en bas de l'écran. Vous pouvez effectuer les actions suivantes sur chaque nœud :

Alerte

- Afficher les entités, les alertes et les événements associés

- Consulter les résultats et les matchs à partir de l'alerte

- Supprimer un sous-graphe

- Ajoutez ou supprimez des entités et des alertes associées du graphique en cochant les cases de la colonne "Sur le graphique".

Entity

- Afficher toutes les alertes associées

- Supprimer un sous-graphe

- Ajoutez ou supprimez les alertes associées du graphique en cochant ou décochant les cases de la colonne "Sur le graphique".

Groupe

- Afficher toutes les entités ou alertes qui composent ce groupe

- Dissociez les nœuds individuels en cliquant sur Sur le graphique dans le tableau en bas de la page.

Pour ajouter ou supprimer le score de risque des nœuds, cochez ou décochez la case Score de risque au-dessus du tableau.

Développer le graphique des alertes

Pour afficher d'autres nœuds associés, cliquez sur l'icône + en bas de l'alerte. Les entités et les alertes associées à l'icône que vous avez sélectionnée s'affichent. Chaque nouvelle alerte est associée à une fiche sur le côté qui fournit plus de détails.

Réinitialiser le graphique

Si vous souhaitez effacer le graphique, vous pouvez ajuster la période dans la fenêtre de droite. La période maximale est de 90 jours. La réinitialisation de la plage de données rétablit également l'état d'origine du graphique. La mise à jour de la plage de dates efface tous les nœuds supplémentaires du graphique et rétablit son état d'origine.

Pour replacer les nœuds dans leur position par défaut, cliquez sur Actualiser.

Afficher le contexte de l'alerte

La section Contexte de l'alerte contient une liste de valeurs qui fournissent un contexte supplémentaire sur l'alerte.

Le contexte d'alerte comporte une colonne Type qui indique la partie de la règle (résultat ou correspondance) ayant généré l'alerte sélectionnée. La colonne suivante s'intitule Variable. Ces noms de variables sont basés sur les noms des variables de correspondance et de résultat définies dans la règle. Enfin, la colonne la plus à droite est Champ UDM. Les variables pour lesquelles un champ UDM est indiqué sont également associées dans la colonne Valeurs.

En plus des champs UDM listés dans la section Avant de commencer, les champs UDM suivants sont également associés à la page Recherche UDM :

file.full_pathprocess.command_lineprocess.file.full_pathprocess.parent_process.product_specific_process_idprocess.pidprocess.product_specific_process_idresource.product_object_id

Les noms UDM spécifiques associés à ces champs sont principal, target, src, observer, intermediary et about. Si vous cliquez sur une valeur, une recherche UDM est déclenchée, en transmettant la valeur ainsi que la plage de temps de la veille.

Dans l'exemple de règle YARA-L présenté dans la section Avant de commencer, les champs UDM suivants seront associés à la page Recherche UDM :

principal.ipprincipal.user.useridprincipal.user.user_display_nametarget.resource.name

Afficher l'historique des alertes

L'onglet Historique des alertes vous permet de consulter l'historique complet de toutes les actions effectuées pour cette alerte. Par exemple :

- Date à laquelle l'alerte est apparue pour la première fois

- Toutes les notes laissées par les membres de votre équipe concernant cette alerte

- Si la gravité a changé

- Si la priorité a été modifiée

- Si l'alerte a été fermée

Alertes de Google Security Operations SOAR

Les alertes de Google Security Operations SOAR incluent des informations supplémentaires sur la demande Google Security Operations SOAR. Ces alertes fournissent également un lien permettant d'ouvrir la demande dans Google Security Operations SOAR. Pour en savoir plus, consultez la présentation des cas SOAR Google Security Operations.

Alerte concernant une demande Google Security Operations SOAR

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.