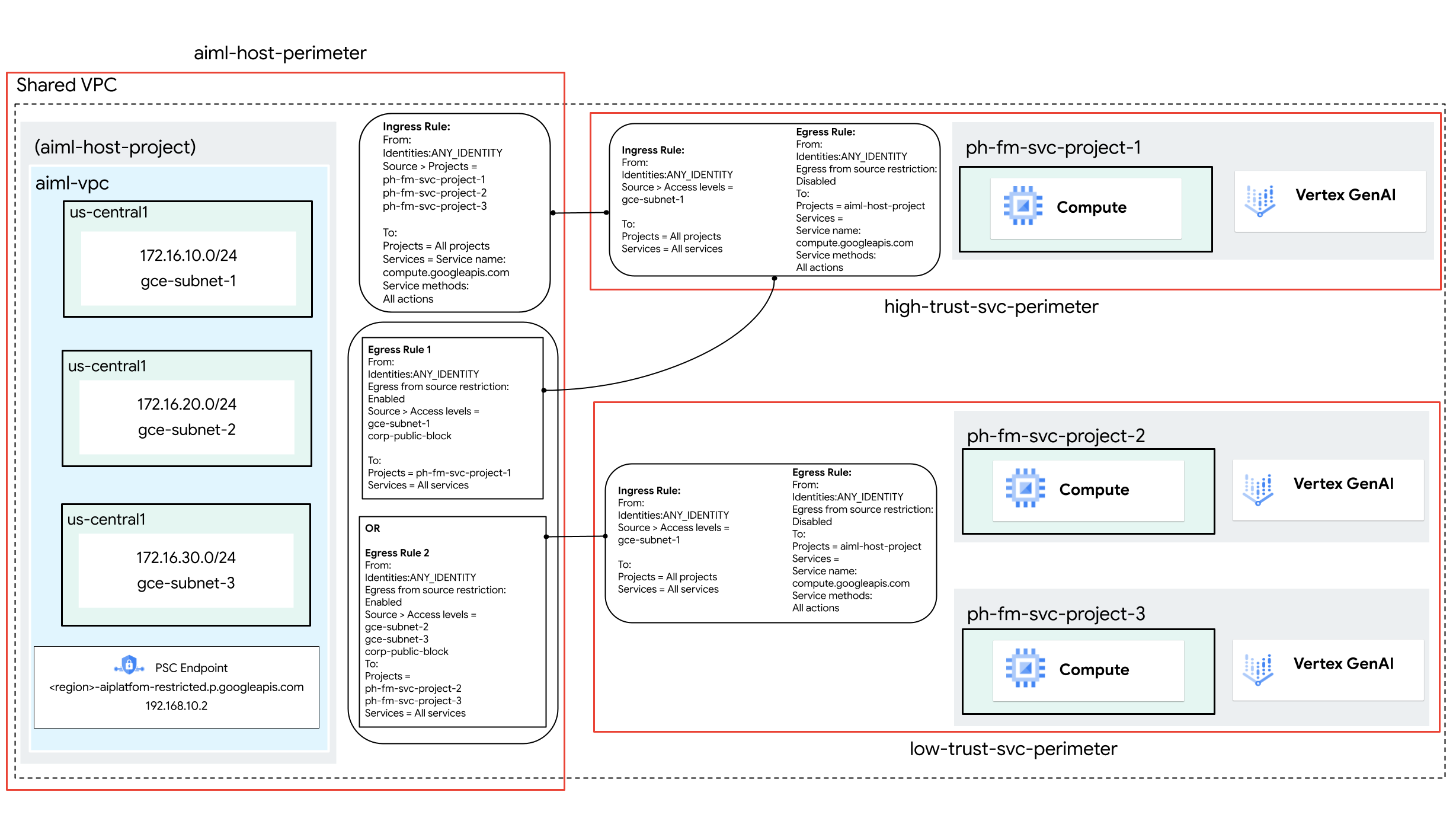

Dalam arsitektur VPC Bersama, jaringan project host dibagikan dengan project layanan. Hingga saat ini, hal ini mencegah pemisahan project tersebut ke dalam perimeter yang berbeda. Dengan diperkenalkannya aturan masuk dan keluar berbasis alamat IP pribadi, project host dan layanan kini dapat berada di perimeter terpisah sambil mempertahankan akses terkontrol melalui aturan ini.

Arsitektur referensi

Atribut berikut digunakan dalam kebijakan layanan:

- Perimeter Kontrol Layanan VPC

- Alamat IP pribadi Access Context Manager

- Aturan masuk dan keluar

Dalam komponen jaringan, arsitektur ini menggunakan endpoint Private Service Connect untuk mengakses Google API.

Dalam arsitektur referensi ini, aturan ingress dan egress serta alamat IP pribadi digunakan untuk mengontrol akses antara instance Compute Engine dan Vertex AI API untuk perimeter layanan dan project berikut:

| Perimeter | Project di dalam perimeter |

|---|---|

aiml-host-perimeter |

aiml-host-project |

high-trust-svc-perimeter |

ph-fm-svc-project-1 |

low-trust-svc-perimeter |

ph-fm-svc-project-2, ph-fm-svc-project-3 |

Akses ke Vertex AI API dari instance Compute Engine milik setiap project layanan dikontrol oleh aturan masuk dan keluar Kontrol Layanan VPC. Aturan ini menggunakan tingkat akses Access Context Manager yang dikonfigurasi dengan alamat IP pribadi untuk mengizinkan subnet yang dibagikan dengan setiap project layanan mengakses perimeter masing-masing.

Opsional: Buat tingkat akses untuk traffic publik organisasi

Jika pengguna akhir Anda memerlukan akses ke Vertex AI melalui Google Cloud konsol, ikuti petunjuk di bagian ini untuk membuat tingkat akses yang akan digunakan di Kontrol Layanan VPC. Namun, jika akses ke API bersifat programatik dari sumber pribadi (seperti lokal dengan Akses Google Pribadi untuk lokal atau Cloud Workstations), maka tingkat akses tidak diperlukan.

Dalam arsitektur referensi ini, kita menggunakan rentang CIDR,

corp-public-block, untuk mengizinkan traffic karyawan organisasi mengakses konsol

Google Cloud .

Access Context Manager memungkinkan administrator organisasi Google Cloud menentukan kontrol akses berbasis atribut yang terperinci untuk resource di Google Cloud.

Tingkat akses menjelaskan persyaratan agar permintaan dipenuhi. Beberapa contoh di antaranya:

- Jenis perangkat dan sistem operasi (memerlukan lisensi Chrome Enterprise Premium)

- Alamat IP

- Lokasi Geografis

- Identitas pengguna

Jika ini adalah pertama kalinya organisasi menggunakan Access Context Manager, administratornya harus menentukan kebijakan akses, yang merupakan container untuk tingkat akses dan perimeter layanan. Hal ini dilakukan sebagai berikut:

- Di pemilih project di bagian atas konsol Google Cloud , klik tab Semua, lalu pilih organisasi Anda.

- Buat tingkat akses dasar dengan mengikuti petunjuk di halaman

Membuat tingkat akses dasar. Tentukan opsi berikut:

- Di bagian Buat kondisi di, pilih Mode dasar.

- Di kolom Judul tingkat akses, masukkan

corp-public-block. - Di bagian Kondisi, untuk opsi Jika kondisi terpenuhi, tampilkan, pilih BENAR.

- Di bagian Subnetwork IP, pilih IP Publik.

- Untuk rentang alamat IP, tentukan rentang CIDR eksternal yang memerlukan akses ke perimeter Kontrol Layanan VPC.

Bangun perimeter layanan Kontrol Layanan VPC

Saat Anda membuat perimeter layanan, salah satu cara untuk mengizinkan akses ke layanan yang dilindungi dari luar perimeter adalah dengan membuat level akses (menggunakan alamat IP, dalam contoh ini). Dalam arsitektur referensi ini, beberapa perimeter layanan dibuat yang menggunakan aturan masuk dan keluar untuk mengontrol akses ke komunikasi Vertex AI API dan Compute Engine API sebagai berikut:

- Subnet untuk resource komputasi milik project layanan

ph-fm-svc-project-1diizinkan mengakses Vertex AI API dan Compute Engine API diph-fm-svc-project-1dariaiml-host-project. - Subnet untuk resource komputasi milik project layanan

ph-fm-svc-project-2danph-fm-svc-project-3diizinkan mengakses Vertex AI API dan Compute Engine API di projectph-fm-svc-project-2dan projectph-fm-svc-project-3dariaiml-host-project.

Setiap project layanan diizinkan mengakses Compute Engine API di project host (karena aliran dua arah terjadi antara project host dan project layanan saat resource komputasi dibuat di project layanan tertentu).

Dalam arsitektur referensi ini, tingkat akses untuk setiap subnet dibuat untuk menggunakan aturan masuk dan keluar guna mengizinkan alur yang diperlukan antara perimeter project host dan setiap perimeter project layanan.

Buat tingkat akses gce-subnet-1

- Di pemilih project di bagian atas konsol Google Cloud , klik tab Semua, lalu pilih organisasi Anda.

- Buat tingkat akses dasar dengan mengikuti petunjuk di halaman

Membuat tingkat akses dasar. Tentukan opsi berikut:

- Di bagian Buat kondisi di, pilih Mode dasar.

- Di kolom Judul tingkat akses, masukkan

gce-subnet-1. - Di bagian Kondisi, untuk opsi Jika kondisi terpenuhi, tampilkan, pilih BENAR.

- Di bagian IP Subnetworks, pilih Private IP.

- Pilih VPC Networks, identifikasi project Anda, lalu pilih VPC name Anda.

- Untuk IP Subnetworks, pilih rentang CIDR Anda yang merepresentasikan subnet yang dibagikan project host dengan

ph-fm-svc-project-1.

Buat tingkat akses gce-subnet-2

- Di pemilih project di bagian atas konsol Google Cloud , klik tab Semua, lalu pilih organisasi Anda.

- Buat tingkat akses dasar dengan mengikuti petunjuk di halaman

Membuat tingkat akses dasar. Tentukan opsi berikut:

- Di bagian Buat kondisi di, pilih Mode dasar.

- Di kolom Judul tingkat akses, masukkan

gce-subnet-2. - Di bagian Kondisi, untuk opsi Jika kondisi terpenuhi, tampilkan, pilih BENAR.

- Di bagian IP Subnetworks, pilih Private IP.

- Pilih VPC Networks, identifikasi project Anda, lalu pilih VPC name Anda.

- Untuk IP Subnetworks, pilih rentang CIDR Anda yang merepresentasikan subnet yang dibagikan project host dengan

ph-fm-svc-project-2.

Buat tingkat akses gce-subnet-3

- Di pemilih project di bagian atas konsol Google Cloud , klik tab Semua, lalu pilih organisasi Anda.

- Buat tingkat akses dasar dengan mengikuti petunjuk di halaman

Membuat tingkat akses dasar. Tentukan opsi berikut:

- Di bagian Buat kondisi di, pilih Mode dasar.

- Di kolom Judul tingkat akses, masukkan

gce-subnet-3. - Di bagian Kondisi, untuk opsi Jika kondisi terpenuhi, tampilkan, pilih BENAR.

- Di bagian IP Subnetworks, pilih Private IP.

- Pilih VPC Networks, identifikasi project Anda, lalu pilih VPC name Anda.

- Untuk IP Subnetworks, pilih rentang CIDR Anda yang merepresentasikan subnet yang dibagikan project host dengan

ph-fm-svc-project-3.

Langkah-langkah konfigurasi untuk aiml-host-perimeter

Pilih jenis konfigurasi untuk perimeter baru

Di bagian ini, Anda akan membuat perimeter layanan Kontrol Layanan VPC (aiml-host-perimeter) dalam mode uji coba.

Dalam mode uji coba, perimeter mencatat pelanggaran seolah-olah perimeter diterapkan, tetapi tidak mencegah akses ke layanan yang dibatasi. Penggunaan mode uji coba

sebelum beralih ke mode yang diterapkan direkomendasikan sebagai praktik terbaik.

Di menu navigasi konsol Google Cloud , klik Keamanan, lalu klik VPC Service Controls.

Jika diminta, pilih organisasi, folder, atau project Anda.

Di halaman VPC Service Controls, klik Mode uji coba.

Klik Perimeter baru.

Di tab New VPC Service Perimeter, di kotak Perimeter Name, masukkan nama perimeter, misalnya,

aiml-host-perimeter.Nama perimeter dapat memiliki panjang maksimum 50 karakter, harus diawali dengan huruf, dan hanya dapat berisi huruf Latin ASCII (

a-z,A-Z), angka (0-9), dan garis bawah (_). Nama perimeter peka huruf besar/kecil dan harus unik dalam kebijakan akses.Terima setelan default untuk perimeter.

Pilih resource yang akan dilindungi

- Klik Sumber daya yang akan dilindungi.

- Untuk menambahkan project atau jaringan VPC yang ingin Anda amankan dalam perimeter,

lakukan hal berikut:

- Klik Tambahkan Fasilitas.

- Untuk menambahkan project ke perimeter, di panel Tambahkan resource, klik

Tambahkan project.

- Pilih project yang ingin Anda tambahkan, dalam hal ini

aiml-host-project. - Klik Tambahkan sumber yang dipilih. Project yang ditambahkan akan muncul di bagian Project.

- Pilih project yang ingin Anda tambahkan, dalam hal ini

Pilih layanan yang dibatasi

Dalam arsitektur referensi ini, cakupan API yang dibatasi terbatas, sehingga hanya mengaktifkan API yang diperlukan untuk Vertex AI. Namun, sebagai praktik terbaik, sebaiknya batasi semua layanan saat Anda membuat perimeter untuk mengurangi risiko pemindahan data yang tidak sah dari layanan Google Cloud .

Untuk memilih layanan yang akan diamankan dalam perimeter, lakukan hal berikut:

- Klik Layanan yang Dibatasi.

- Di panel Layanan yang Dibatasi, klik Tambahkan layanan.

- Dalam dialog Specify services to restrict, pilih Compute Engine API.

- Klik Tambahkan Compute Engine API.

Opsional: Pilih layanan yang dapat diakses VPC

Setelan layanan yang dapat diakses VPC membatasi kumpulan layanan yang dapat diakses dari endpoint jaringan di dalam perimeter layanan Anda. Dalam arsitektur referensi ini, kita akan mempertahankan setelan default Semua Layanan.

Opsional: Pilih tingkat akses

Jika Anda membuat tingkat akses CIDR perusahaan di bagian sebelumnya, lakukan tindakan berikut untuk mengizinkan akses ke resource terlindungi dari luar perimeter:

- Klik Tingkat Akses.

Klik kotak Pilih Tingkat Akses.

Anda juga dapat menambahkan tingkat akses setelah perimeter dibuat.

Centang kotak yang sesuai dengan tingkat akses. (Dalam arsitektur referensi ini, ini adalah

corp-public-block.)

Mengonfigurasi kebijakan ingress

Komunikasi dua arah terjadi antara project host dan project layanan saat resource komputasi dibuat dalam project layanan tertentu, karena project host memiliki jaringan VPC yang berisi subnet yang dibagikan dengan project layanan. Di bagian ini, Anda akan mengonfigurasi aturan ingress yang mengizinkan ketiga project layanan mengakses resource komputasi di project host untuk alur ini.

- Di menu kiri, klik Kebijakan ingress.

- Klik Tambahkan Aturan.

- Di panel Ingress rule, lakukan hal berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Sumber: Project (

ph-fm-svc-project-1,ph-fm-svc-project-2,ph-fm-svc-project-3)

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Semua project

- Layanan: Layanan yang dipilih

- Layanan yang dipilih: Compute Engine API

- Metode: Semua metode

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Mengonfigurasi kebijakan egress

Di bagian ini, Anda akan mengonfigurasi dua aturan keluar.

Aturan keluar pertama

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-1, aturan keluar diperlukan untuk mengizinkan subnet tersebut mengakses perimeter ph-fm-svc-project-1 dari perimeter project host. Tingkat akses perusahaan memungkinkan komunikasi dua arah yang diperlukan untuk pembuatan instance komputasi saat pengguna akhir membuat resource komputasi di project layanan menggunakan tingkat akses yang dikonfigurasi.

- Di menu kiri, klik Kebijakan keluar.

- Klik Tambahkan Aturan.

- Di panel Aturan traffic keluar, lakukan tindakan berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Pilih Aktifkan sumber keluar tingkat akses.

- Tingkat akses

corp-public-blockdangce-subnet-1.

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Project yang dipilih

- Tambahkan project:

ph-fm-svc-project-1 - Layanan: Semua layanan

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Aturan keluar kedua

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-2 dan ph-fm-svc-project-3, aturan keluar diperlukan untuk mengizinkan subnet tersebut mengakses perimeter project layanan dari perimeter project host.

Tingkat akses perusahaan memungkinkan komunikasi dua arah yang diperlukan untuk

pembuatan instance compute saat pengguna akhir membuat resource compute di

project layanan menggunakan tingkat akses yang dikonfigurasi.

- Di menu kiri, klik Kebijakan keluar.

- Klik Tambahkan Aturan.

- Di panel Aturan traffic keluar, lakukan tindakan berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Pilih Aktifkan sumber keluar tingkat akses.

- Tingkat akses

corp-public-block,gce-subnet-2, dangce-subnet-3.

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Project yang dipilih

- Tambahkan project:

ph-fm-svc-project-2,ph-fm-svc-project-3 - Layanan: Semua layanan

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Buat perimeter

Setelah Anda menyelesaikan langkah-langkah konfigurasi sebelumnya, buat perimeter dengan mengklik Buat perimeter.

Langkah-langkah konfigurasi untuk high-trust-svc-perimeter

Pilih jenis konfigurasi untuk perimeter baru

Di menu navigasi konsol Google Cloud , klik Keamanan, lalu klik VPC Service Controls.

Jika diminta, pilih organisasi, folder, atau project Anda.

Di halaman VPC Service Controls, klik Mode uji coba.

Klik Perimeter baru.

Di tab New VPC Service Perimeter, di kotak Perimeter Name, masukkan nama perimeter, misalnya,

high-trust-svc-perimeter.Nama perimeter dapat memiliki panjang maksimum 50 karakter, harus diawali dengan huruf, dan hanya dapat berisi huruf Latin ASCII (

a-z,A-Z), angka (0-9), dan garis bawah (_). Nama perimeter peka huruf besar/kecil dan harus unik dalam kebijakan akses.Terima setelan default untuk perimeter.

Pilih resource yang akan dilindungi

- Klik Sumber daya yang akan dilindungi.

- Untuk menambahkan project atau jaringan VPC yang ingin Anda amankan dalam perimeter,

lakukan hal berikut:

- Klik Tambahkan Fasilitas.

- Untuk menambahkan project ke perimeter, di panel Tambahkan resource, klik

Tambahkan project.

- Pilih project yang ingin Anda tambahkan, dalam hal ini

ph-fm-svc-project-1. - Klik Tambahkan sumber yang dipilih. Project yang ditambahkan akan muncul di bagian Project.

- Pilih project yang ingin Anda tambahkan, dalam hal ini

Pilih layanan yang dibatasi

Dalam arsitektur referensi ini, cakupan API yang dibatasi terbatas, sehingga hanya mengaktifkan API yang diperlukan untuk Gemini. Namun, sebagai praktik terbaik, sebaiknya batasi semua layanan saat Anda membuat perimeter untuk mengurangi risiko pemindahan data yang tidak sah dari layanan Google Cloud .

Untuk memilih layanan yang akan diamankan dalam perimeter, lakukan hal berikut:

- Klik Layanan yang Dibatasi.

- Di panel Layanan yang Dibatasi, klik Tambahkan layanan.

- Dalam dialog Specify services to restrict, pilih Compute Engine API.

- Klik Tambahkan Compute Engine API.

- Di panel Layanan yang Dibatasi, klik Tambahkan layanan.

- Di dialog Tentukan layanan yang akan dibatasi, pilih Vertex AI API.

- Klik Add Vertex AI API.

Opsional: Pilih layanan yang dapat diakses VPC

Setelan layanan yang dapat diakses VPC membatasi kumpulan layanan yang dapat diakses dari endpoint jaringan di dalam perimeter layanan Anda. Dalam arsitektur referensi ini, kita akan mempertahankan setelan default Semua Layanan.

Opsional: Pilih tingkat akses

Jika Anda membuat tingkat akses CIDR perusahaan di bagian sebelumnya, lakukan tindakan berikut untuk mengizinkan akses ke resource terlindungi dari luar perimeter:

- Klik Tingkat Akses.

Klik kotak Pilih Tingkat Akses.

Anda juga dapat menambahkan tingkat akses setelah perimeter dibuat.

Centang kotak yang sesuai dengan tingkat akses. (Dalam arsitektur referensi ini, ini adalah

corp-public-block.)

Mengonfigurasi kebijakan ingress

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-1, aturan ingress diperlukan untuk mengizinkan akses subnet tersebut ke perimeter ph-fm-svc-project-1 dari project host. Hal ini memungkinkan instance komputasi ph-fm-svc-project-1 mengakses layanan terkelola dalam ph-fm-svc-project-1.

- Di menu kiri, klik Kebijakan ingress.

- Klik Tambahkan Aturan.

- Di panel Ingress rule, lakukan hal berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Sumber: Tingkat akses

- Tingkat akses:

gce-subnet-1

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Semua project

- Layanan: Semua layanan

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Mengonfigurasi kebijakan egress

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-1, aturan keluar diperlukan untuk mengizinkan komunikasi dua arah yang terjadi antara project layanan dan project host-nya saat resource komputasi dibuat di project layanan.

- Di menu kiri, klik Kebijakan keluar.

- Klik Tambahkan Aturan.

- Di panel Aturan traffic keluar, lakukan tindakan berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Project yang dipilih

- Tambahkan project:

aiml-host-project - Layanan: Layanan yang dipilih

- Layanan yang dipilih: Compute Engine API

- Metode: Semua metode

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Buat perimeter

Setelah Anda menyelesaikan langkah-langkah konfigurasi sebelumnya, buat perimeter dengan mengklik Buat perimeter.

Langkah-langkah konfigurasi untuk low-trust-svc-perimeter

Pilih jenis konfigurasi untuk perimeter baru

Di menu navigasi konsol Google Cloud , klik Keamanan, lalu klik VPC Service Controls.

Jika diminta, pilih organisasi, folder, atau project Anda.

Di halaman VPC Service Controls, klik Mode uji coba.

Klik Perimeter baru.

Di tab New VPC Service Perimeter, di kotak Perimeter Name, masukkan nama perimeter, misalnya,

low-trust-svc-perimeter.Nama perimeter dapat memiliki panjang maksimum 50 karakter, harus diawali dengan huruf, dan hanya dapat berisi huruf Latin ASCII (

a-z,A-Z), angka (0-9), dan garis bawah (_). Nama perimeter peka huruf besar/kecil dan harus unik dalam kebijakan akses.Terima setelan default untuk perimeter.

Pilih resource yang akan dilindungi

- Klik Sumber daya yang akan dilindungi.

- Untuk menambahkan project atau jaringan VPC yang ingin Anda amankan dalam perimeter,

lakukan hal berikut:

- Klik Tambahkan Fasilitas.

- Untuk menambahkan project ke perimeter, di panel Tambahkan resource, klik

Tambahkan project.

- Pilih project yang ingin Anda tambahkan. Untuk arsitektur referensi ini,

pilih opsi berikut:

ph-fm-svc-project-2ph-fm-svc-project-3

- Klik Tambahkan sumber yang dipilih. Project yang ditambahkan akan muncul di bagian Project.

- Pilih project yang ingin Anda tambahkan. Untuk arsitektur referensi ini,

pilih opsi berikut:

Pilih layanan yang dibatasi

Dalam arsitektur referensi ini, cakupan API yang dibatasi terbatas, sehingga hanya mengaktifkan API yang diperlukan untuk Gemini. Namun, sebagai praktik terbaik, sebaiknya batasi semua layanan saat Anda membuat perimeter untuk mengurangi risiko pemindahan data yang tidak sah dari layanan Google Cloud .

Untuk memilih layanan yang akan diamankan dalam perimeter, lakukan hal berikut:

- Klik Layanan yang Dibatasi.

- Di panel Layanan yang Dibatasi, klik Tambahkan layanan.

- Dalam dialog Specify services to restrict, pilih Compute Engine API.

- Klik Tambahkan Compute Engine API.

- Di panel Layanan yang Dibatasi, klik Tambahkan layanan.

- Di dialog Tentukan layanan yang akan dibatasi, pilih Vertex AI API.

- Klik Add Vertex AI API.

Opsional: Pilih layanan yang dapat diakses VPC

Setelan layanan yang dapat diakses VPC membatasi kumpulan layanan yang dapat diakses dari endpoint jaringan di dalam perimeter layanan Anda. Dalam arsitektur referensi ini, kita akan mempertahankan setelan default Semua Layanan.

Opsional: Pilih tingkat akses

Jika Anda membuat tingkat akses CIDR perusahaan di bagian sebelumnya, lakukan tindakan berikut untuk mengizinkan akses ke resource terlindungi dari luar perimeter:

- Klik Tingkat Akses.

Klik kotak Pilih Tingkat Akses.

Anda juga dapat menambahkan tingkat akses setelah perimeter dibuat.

Centang kotak yang sesuai dengan tingkat akses. (Dalam arsitektur referensi ini, ini adalah

corp-public-block.)

Mengonfigurasi kebijakan ingress

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-2 dan ph-fm-svc-project-3, aturan ingress diperlukan untuk memberikan akses ke subnet tersebut ke perimeter project layanan dari project host. Hal ini memungkinkan instance komputasi project layanan ini mengakses layanan terkelola dalam ph-fm-svc-project-2 dan ph-fm-svc-project-3.

- Di menu kiri, klik Kebijakan ingress.

- Klik Tambahkan Aturan.

- Di panel Ingress rule, lakukan hal berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Sumber: Tingkat akses

- Tingkat akses:

gce-subnet-2,gce-subnet-3

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Semua project

- Layanan: Semua layanan

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Mengonfigurasi kebijakan egress

Karena project host memiliki subnet yang dibagikan dengan ph-fm-svc-project-2 dan ph-fm-svc-project-3, aturan keluar diperlukan untuk mengizinkan komunikasi dua arah yang terjadi antara project layanan dan project host-nya saat resource komputasi dibuat di project layanan.

- Di menu kiri, klik Kebijakan keluar.

- Klik Tambahkan Aturan.

- Di panel Aturan traffic keluar, lakukan tindakan berikut:

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

- Identitas: Identitas apa pun

- Untuk atribut TO, pilih atribut TO berikut dari layanan dan resource:

- Google Cloud

- Project: Project yang dipilih

- Tambahkan project:

aiml-host-project - Layanan: Layanan yang dipilih

- Layanan yang dipilih: Compute Engine API

- Metode: Semua metode

- Untuk atribut FROM, pilih atribut FROM berikut dari klien API:

Buat perimeter

Setelah Anda menyelesaikan langkah-langkah konfigurasi sebelumnya, buat perimeter dengan mengklik Buat perimeter.

Mengonfigurasi jaringan

Menggunakan endpoint Private Service Connect untuk mengakses Google API

Private Service Connect untuk mengakses Google API adalah alternatif penggunaan Akses Google Pribadi atau nama domain publik untuk Google API. Dalam hal ini, produsernya adalah Google.

Menggunakan Private Service Connect memungkinkan Anda melakukan hal berikut:

- Buat satu atau beberapa alamat IP internal guna mengakses Google API untuk berbagai kasus penggunaan.

- Arahkan traffic lokal Anda ke alamat IP dan region tertentu saat mengakses Google API.

- Buat nama DNS endpoint kustom yang akan digunakan untuk menyelesaikan Google API.

Dalam arsitektur referensi, endpoint Google API Private Service Connect bernama restricted dengan alamat IP 192.168.10.2 di-deploy dengan Kontrol Layanan VPC target, yang digunakan sebagai IP Virtual (VIP) untuk mengakses layanan yang dibatasi yang dikonfigurasi dalam perimeter Kontrol Layanan VPC. Endpoint Private Service Connect di-deploy di project host, aiml-host-project.

Mengakses Gemini Pro dari instance Compute Engine

Saat Anda membuat endpoint Private Service Connect, Service Directory akan membuat data DNS di zona pribadi p.googleapis.com.

Data mengarah ke alamat IP endpoint, dan menggunakan format

SERVICE-ENDPOINT.p.googleapis.com yang sama dengan

nama domain yang sepenuhnya memenuhi syarat yang digunakan untuk mengakses Vertex AI API:

LOCATION-aiplatform-restricted.p.googleapis.com.

Memvalidasi konfigurasi jaringan

Dari instance Compute Engine yang di-deploy di project layanan, prosedur berikut digunakan untuk mengupdate Vertex AI API agar menggunakan nama domain yang sepenuhnya memenuhi syarat kustom dan melakukan validasi.

Lakukan inisialisasi variabel lingkungan Python Anda sebagai berikut:

PROJECT_ID="ph-fm-svc-project-1" LOCATION_ID="us-central1" API_ENDPOINT="us-central1-aiplatform-restricted.p.googleapis.com" MODEL_ID="gemini-2.0-flash-exp" GENERATE_CONTENT_API="streamGenerateContent"Buat file

request.jsonyang berisi JSON berikut menggunakan editor teks:{ "contents": [ { "role": "user", "parts": [ { "text": "what weight more 1kg feathers vs 1kg stones" } ] } ], "generationConfig": { "temperature": 1, "maxOutputTokens": 8192, "topP": 0.95, "seed": 0 }, "safetySettings": [ { "category": "HARM_CATEGORY_HATE_SPEECH", "threshold": "OFF" }, { "category": "HARM_CATEGORY_DANGEROUS_CONTENT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_SEXUALLY_EXPLICIT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_HARASSMENT", "threshold": "OFF" } ] }Buat permintaan cURL berikut ke Vertex AI Gemini API:

curl \ -X POST \ -H "Content-Type: application/json" \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://${API_ENDPOINT}/v1/projects/${PROJECT_ID}/locations/${LOCATION_ID}/publishers/google/models/${MODEL_ID}:${GENERATE_CONTENT_API}" -d '@request.json'

Memvalidasi perimeter Anda dalam mode uji coba

Dalam arsitektur referensi ini, perimeter layanan dikonfigurasi dalam mode uji coba, sehingga Anda dapat menguji efek kebijakan akses tanpa penerapan. Artinya, Anda dapat melihat pengaruh kebijakan terhadap lingkungan Anda jika kebijakan tersebut aktif, tetapi tanpa risiko mengganggu traffic yang sah.

Untuk mempelajari cara memvalidasi perimeter dalam mode uji coba, tonton video YouTube Logging uji coba Kontrol Layanan VPC.

Setelah memvalidasi perimeter dalam mode uji coba, alih ke mode penerapan.