이 페이지에서는 인그레스 및 이그레스 규칙을 사용하여 VPC 네트워크의 내부 IP 주소에서 서비스 경계로의 트래픽 허용 방법을 설명합니다.

참조 아키텍처

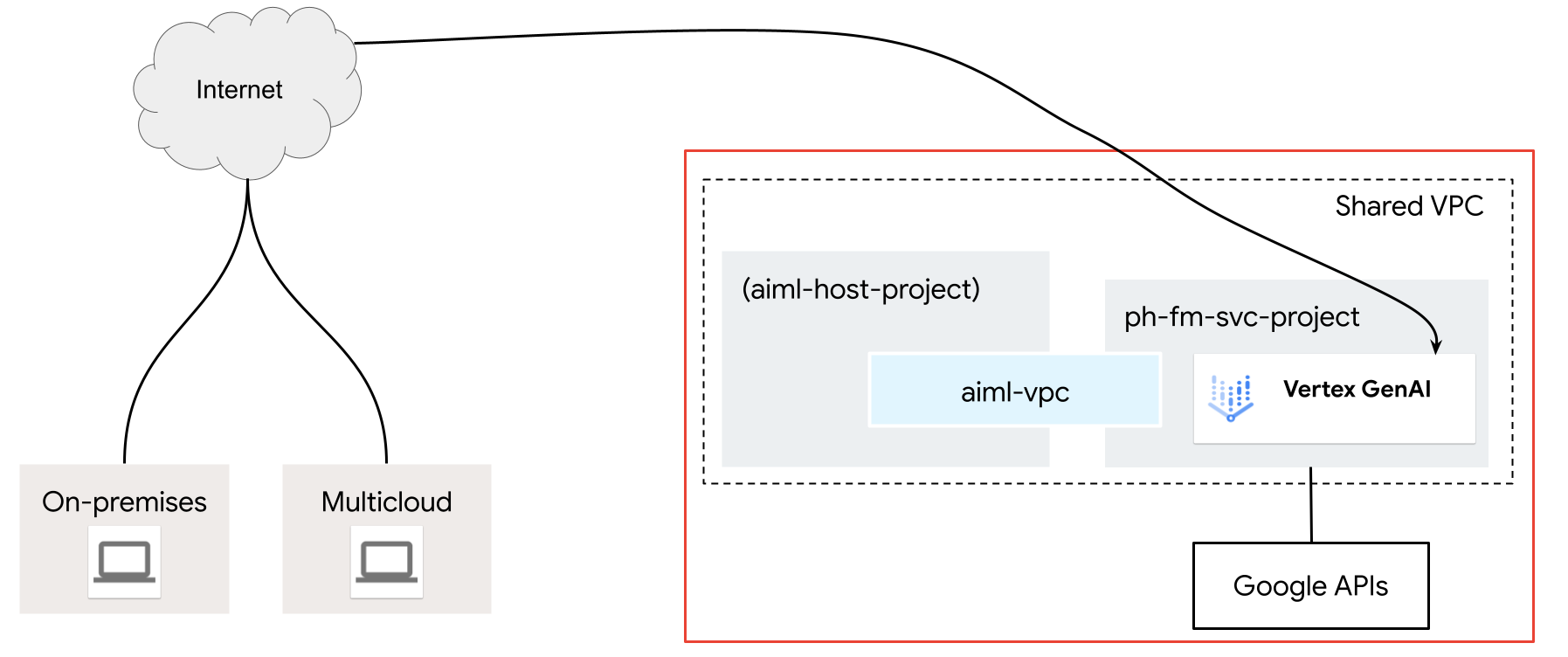

다음 참조 아키텍처에서는 공유 VPC가 서비스 프로젝트인 ph-fm-svc-project(파운데이션 모델 서비스 프로젝트)에 Gemini 모델로 배포됩니다. 이 설정에는 Vertex AI의 생성형 AI를 위해 Vertex AI API에 대해 알려진 공개 액세스를 허용하는 다음 서비스 정책 속성이 포함되어 있습니다.

- 단일 VPC 서비스 제어 경계

- 액세스 수준 - 알려진 외부 공개 엔드포인트 CIDR 범위

- 프로젝트 정의 사용자 ID

액세스 수준 만들기

Access Context Manager를 사용하면 Google Cloud 조직 관리자가Google Cloud의 프로젝트 및 리소스에 대해 세분화된 속성 기반 액세스 제어를 정의할 수 있습니다. 관리자는 먼저 액세스 수준과 서비스 경계의 조직 전반에 걸친 컨테이너인 액세스 정책을 정의합니다.

액세스 수준에서는 요청 처리에 대한 요구사항을 설명합니다. 예를 들면 다음과 같습니다.

- 기기 유형 및 운영체제(Chrome Enterprise Premium 라이선스 필요)

- IP 주소

- 사용자 ID

이 참조 아키텍처에서는 VPC 서비스 제어 액세스 정책을 빌드하기 위해 공개 IP 서브네트워크 액세스 수준이 사용됩니다.

콘솔 상단의 프로젝트 선택기에서 모두 탭을 클릭한 후 조직을 선택합니다. Google Cloud

기본 액세스 수준 만들기 페이지의 안내에 따라 기본 액세스 수준을 만듭니다. 다음 옵션을 지정합니다.

- 조건 만들기에서 기본 모드를 선택합니다.

- 액세스 수준 제목 필드에

corp-public-block을 입력합니다. - 조건 섹션의 조건 충족 시 반환할 값 옵션에서 TRUE를 선택합니다.

- IP 서브네트워크에서 공개 IP를 선택합니다.

- IP 주소 범위의 경우 VPC 서비스 제어 경계에 대한 액세스가 필요한 외부 CIDR 범위를 지정합니다.

VPC 서비스 제어 서비스 경계 빌드

서비스 경계를 만들 때는 보호되는 프로젝트 외에도 VPC 서비스 제어 경계를 만들 때 액세스 수준(IP 주소)을 지정하여 경계 외부의 보호되는 서비스에 대한 액세스를 허용합니다. 공유 VPC에 VPC 서비스 제어를 사용할 때는 호스트 및 서비스 프로젝트가 포함된 하나의 큰 경계를 만드는 것이 좋습니다. 경계에서 서비스 프로젝트만 선택하면 서브넷이 호스트 프로젝트와 연결되어 있기 때문에 서비스 프로젝트에 속하는 네트워크 엔드포인트가 경계 외부에 있는 것으로 표시됩니다.

새 경계의 구성 유형 선택

이 섹션에서는 테스트 실행 모드에서 VPC 서비스 제어 서비스 경계를 만듭니다. 테스트 실행 모드에서는 경계가 시행된 것처럼 위반사항을 로깅하지만 제한된 서비스에 대한 액세스를 차단하지 않습니다. 시행 모드로 전환하기 전에 테스트 실행 모드를 사용하는 것이 좋습니다.

Google Cloud 콘솔 탐색 메뉴에서 보안을 클릭한 다음 VPC 서비스 제어를 클릭합니다.

메시지가 표시되면 조직, 폴더, 프로젝트를 선택합니다.

VPC 서비스 제어 페이지에서 테스트 실행 모드를 클릭합니다.

새 경계를 클릭합니다.

새 VPC 서비스 경계 페이지의 경계 이름 상자에 경계의 이름을 입력합니다. 그렇지 않으면 기본값을 수락합니다.

경계 이름은 최대 50자이고 문자로 시작되어야 하며 ASCII 라틴 문자(a~z, A~Z), 숫자 (0~9) 또는 밑줄(_)만 포함할 수 있습니다. 경계 이름은 대소문자를 구분하며 액세스 정책 내에서 고유해야 합니다.

보호할 리소스 선택

보호할 리소스를 클릭합니다.

경계 내에서 보호하려는 프로젝트 또는 VPC 네트워크를 추가하려면 다음을 수행합니다.

리소스 추가를 클릭합니다.

경계에 프로젝트를 추가하려면 리소스 추가 창에서 프로젝트 추가를 클릭합니다.

프로젝트를 선택하려면 프로젝트 추가 대화상자에서 해당 프로젝트의 체크박스를 선택합니다. 다음 프로젝트의 체크박스를 선택합니다.

aiml-host-projectph-fm-svc-project

선택한 리소스 추가를 클릭합니다. 추가된 프로젝트는 프로젝트 섹션에 나타납니다.

제한된 서비스 선택

이 참조 아키텍처에서는 제한된 API의 범위가 제한되어 Gemini에 필요한 API만 사용 설정됩니다. 하지만 권장사항으로, 경계를 만들 때는 모든 서비스를 제한하여Google Cloud 서비스에서 데이터 무단 반출 위험을 완화하는 것이 좋습니다.

경계 내에서 보호할 서비스를 선택하려면 다음 단계를 따르세요.

제한된 서비스를 클릭합니다.

제한된 서비스 창에서 서비스 추가를 클릭합니다.

제한할 서비스 지정 대화상자에서 Vertex AI API를 선택합니다.

Vertex AI API 추가를 클릭합니다.

선택사항: VPC 액세스 가능 서비스 선택

VPC 액세스 가능 서비스 설정은 서비스 경계 내의 네트워크 엔드 포인트에서 액세스할 수 있는 서비스 집합을 제한합니다. 이 참조 아키텍처에서는 기본 설정인 모든 서비스를 유지합니다.

VPC 액세스 가능 서비스를 클릭합니다.

VPC 액세스 가능 서비스 창에서 모든 서비스를 선택합니다.

액세스 수준 선택

다음을 수행하여 경계 외부에서 보호된 리소스에 액세스하도록 허용합니다.

액세스 수준을 클릭합니다.

액세스 수준 선택 상자를 클릭합니다.

경계가 생성된 후에 액세스 수준을 추가할 수도 있습니다.

corp-public-block액세스 수준에 해당하는 체크박스를 선택합니다.

인그레스 및 이그레스 정책

이 참조 아키텍처에서는 인그레스 정책 또는 이그레스 정책 창에 설정을 지정할 필요가 없습니다.

경계 만들기

위의 구성 단계를 완료한 후 경계 만들기를 클릭하여 경계를 만듭니다.

테스트 실행 모드에서 경계 검증

이 참조 아키텍처에서 서비스 경계는 테스트 실행 모드로 구성되므로 시행 없이 액세스 정책의 효과를 테스트할 수 있습니다. 즉, 정책이 활성화된 경우 환경에 미치는 영향을 확인할 수 있지만, 합법적인 트래픽이 중단될 위험은 없습니다.

테스트 실행 모드에서 경계를 검증한 후 시행 모드로 전환합니다.

테스트 실행 모드에서 경계를 검증하는 방법은 VPC 서비스 제어 테스트 실행 로깅을 참조하세요.