En esta página se describe cómo permitir el tráfico de direcciones IP internas de una red de VPC a perímetros de servicio mediante reglas de entrada y salida.

Arquitectura de referencia

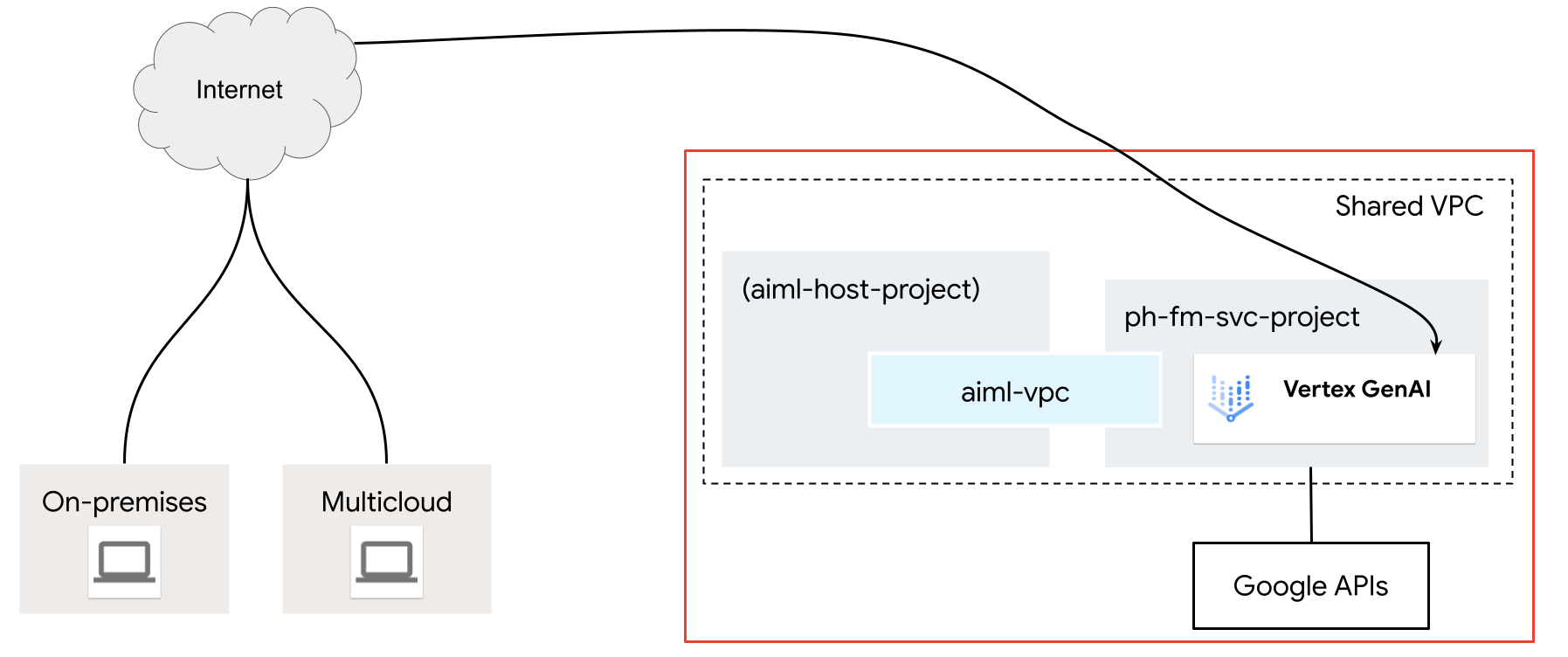

En la siguiente arquitectura de referencia, se implementa una VPC compartida con un modelo de Gemini en el proyecto de servicio ph-fm-svc-project (proyecto de servicio de modelo fundacional) con los siguientes atributos de política de servicio, que permiten el acceso público conocido a la API Vertex AI para la IA generativa en Vertex AI:

- Un único perímetro de Controles de Servicio de VPC

- Nivel de acceso: intervalo CIDR de endpoint público externo conocido

- Identidad de usuario definida por el proyecto

Crea el nivel de acceso

Administrador de contextos de acceso permite a los administradores de la organización definir un control de acceso pormenorizado y basado en atributos para proyectos y recursos en Google Cloud Google Cloud. Los administradores primero definen una política de acceso, que es un contenedor de toda la organización para niveles de acceso y perímetros de servicio.

Los niveles de acceso describen los requisitos que deben cumplir las solicitudes para que se acepten. Estos son algunos ejemplos:

- Tipo de dispositivo y sistema operativo (requiere una licencia de Chrome Enterprise Premium)

- Dirección IP

- Identidad de usuario

En esta arquitectura de referencia, se usa un nivel de acceso de subred con IP pública para crear la política de acceso de Controles de Servicio de VPC.

En el selector de proyectos situado en la parte superior de la Google Cloud consola, haz clic en la pestaña Todos y, a continuación, selecciona tu organización.

Para crear un nivel de acceso básico, sigue las instrucciones de la página Crear un nivel de acceso básico. Especifica las siguientes opciones:

- En Crear condiciones en, elige Modo básico.

- En el campo Título del nivel de acceso, introduce

corp-public-block. - En la sección Condiciones, en la opción Si se cumple la condición, devolver, elige TRUE.

- En Subredes de IP, elija IP pública.

- En el intervalo de direcciones IP, especifica el intervalo CIDR externo que requiere acceso al perímetro de Controles de Servicio de VPC.

Crear el perímetro de servicio de Controles de Servicio de VPC

Cuando creas un perímetro de servicio, permite el acceso a los servicios protegidos desde fuera del perímetro especificando el nivel de acceso (dirección IP) al crear el perímetro de Controles de Servicio de VPC, además de los proyectos protegidos. Cuando se usan Controles de Servicio de VPC con VPC compartida, la práctica recomendada es crear un perímetro grande que incluya los proyectos del host y de servicio. Si solo se seleccionan proyectos de servicio en un perímetro, los endpoints de red que pertenezcan a proyectos de servicio parecerán estar fuera del perímetro, ya que las subredes están asociadas al proyecto del host.

Selecciona el tipo de configuración del nuevo perímetro

En esta sección, crearás un perímetro de servicio de Controles de Servicio de VPC en modo de ejecución de prueba. En el modo de ejecución de prueba, el perímetro registra las infracciones como si se aplicaran los perímetros, pero no impide el acceso a los servicios restringidos. Te recomendamos que uses el modo de prueba antes de cambiar al modo obligatorio.

En el menú de navegación de la Google Cloud consola, haga clic en Seguridad y, a continuación, en Controles de servicios de VPC.

Si se te pide, selecciona tu organización, carpeta o proyecto.

En la página Controles de Servicio de VPC, haga clic en Modo de ejecución de prueba.

Haga clic en Nuevo perímetro.

En la pestaña Nuevo perímetro de servicio de VPC, en el cuadro Nombre del perímetro, escribe el nombre del perímetro. De lo contrario, acepta los valores predeterminados.

El nombre de un perímetro puede tener una longitud máxima de 50 caracteres, debe empezar por una letra y solo puede contener letras latinas ASCII (a-z, A-Z), números (0-9) o guiones bajos (_). El nombre del perímetro distingue entre mayúsculas y minúsculas, y debe ser único en una política de acceso.

Selecciona los recursos que quieras proteger

Haz clic en Recursos que proteger.

Para añadir proyectos o redes de VPC que quieras proteger dentro del perímetro, haz lo siguiente:

Haz clic en Añadir recursos.

Para añadir proyectos al perímetro, en el panel Añadir recursos, haz clic en Añadir proyecto.

Para seleccionar un proyecto, en el cuadro de diálogo Añadir proyectos, marca la casilla del proyecto. Marca las casillas de los siguientes proyectos:

aiml-host-projectph-fm-svc-project

Haz clic en Añadir recursos seleccionados. Los proyectos añadidos aparecen en la sección Proyectos.

Selecciona los servicios restringidos

En esta arquitectura de referencia, el ámbito de las APIs restringidas es limitado, lo que permite usar solo las APIs necesarias para Gemini. Sin embargo, como práctica recomendada, te aconsejamos que restrinjas todos los servicios cuando crees un perímetro para reducir el riesgo de filtración de datos de los servicios deGoogle Cloud .

Para seleccionar los servicios que quieres proteger dentro del perímetro, sigue estos pasos:

Haz clic en Servicios restringidos.

En el panel Servicios restringidos, haz clic en Añadir servicios.

En el cuadro de diálogo Especifica los servicios que quieres restringir, selecciona API de Vertex AI.

Haz clic en Add Vertex AI API (Añadir API de Vertex AI).

Opcional: Selecciona los servicios accesibles de VPC

El ajuste Servicios accesibles de la VPC limita el conjunto de servicios a los que se puede acceder desde los endpoints de red que se encuentran dentro de tu perímetro de servicio. En esta arquitectura de referencia, mantenemos el ajuste predeterminado Todos los servicios.

Haz clic en Servicios accesibles de VPC.

En el panel Servicios accesibles de VPC, seleccione Todos los servicios.

Selecciona el nivel de acceso

Para permitir el acceso a recursos protegidos desde fuera del perímetro, haz lo siguiente:

Haz clic en Niveles de acceso.

Haz clic en el cuadro Elegir nivel de acceso.

También puedes añadir niveles de acceso después de crear un perímetro.

Marca la casilla correspondiente al nivel de acceso

corp-public-block.

Políticas de entrada y salida

En esta arquitectura de referencia, no es necesario especificar ningún ajuste en los paneles Ingress Policy (Política de entrada) o Egress Policy (Política de salida).

Crear el perímetro

Una vez que hayas completado los pasos de configuración anteriores, crea el perímetro haciendo clic en Crear perímetro.

Validar el perímetro en el modo de ejecución de prueba

En esta arquitectura de referencia, el perímetro de servicio se configura en modo de prueba, lo que te permite probar el efecto de la política de acceso sin aplicarla. Esto significa que puedes ver cómo afectarían tus políticas a tu entorno si estuvieran activas, pero sin el riesgo de interrumpir el tráfico legítimo.

Una vez que hayas validado tu perímetro en el modo de prueba, cámbialo al modo obligatorio.

Para saber cómo validar tu perímetro en el modo de ejecución de prueba, consulta Registro de ejecución de prueba de Controles de Servicio de VPC.