Datei prüfen

Mit Google Security Operations können Sie Ihre Daten anhand des MD5-, SHA-1- oder SHA-256-Hashwerts nach einer bestimmten Datei durchsuchen.

Wenn zusätzliche Informationen für einen Dateihash verfügbar sind, der im Google SecOps-Konto eines Kunden gefunden wurde, werden diese zusätzlichen Informationen automatisch den zugehörigen UDM-Ereignissen hinzugefügt. Sie können manuell über die UDM-Suche oder mithilfe von Regeln nach diesen UDM-Ereignissen suchen.

Datei-Hash ansehen

So rufen Sie einen Dateihash auf:

Datei direkt in der Ansicht Dateihash ansehen

Von einer anderen Ansicht zur Ansicht Dateihash wechseln

Datei direkt in der Ansicht „Dateihash“ ansehen

Wenn Sie die Ansicht File hash (Datei-Hash) direkt öffnen möchten, geben Sie den Hashwert in das Google SecOps-Suchfeld ein und klicken Sie auf Search (Suchen).

Google SecOps bietet zusätzliche Informationen zur Datei, darunter:

Erkennung durch Partner-Engines: Andere Sicherheitsanbieter, die die Datei erkannt haben.

Eigenschaften/Metadaten: Bekannte Eigenschaften der Datei.

Von VirusTotal eingereichte/ITW-Dateinamen: Bekannte schädliche Malware, die in freier Wildbahn (in-the-wild, ITW) gefunden und an VirusTotal gesendet wurde.

Von einer anderen Ansicht zur Ansicht „Datei-Hash“ wechseln

Sie können auch zur Ansicht Dateihash wechseln, während Sie ein Asset in einer anderen Ansicht (z. B. in der Ansicht Asset) untersuchen. Gehen Sie dazu so vor:

Öffnen Sie eine Untersuchungsansicht. Wählen Sie beispielsweise ein Asset aus, um es in der Asset-Ansicht aufzurufen.

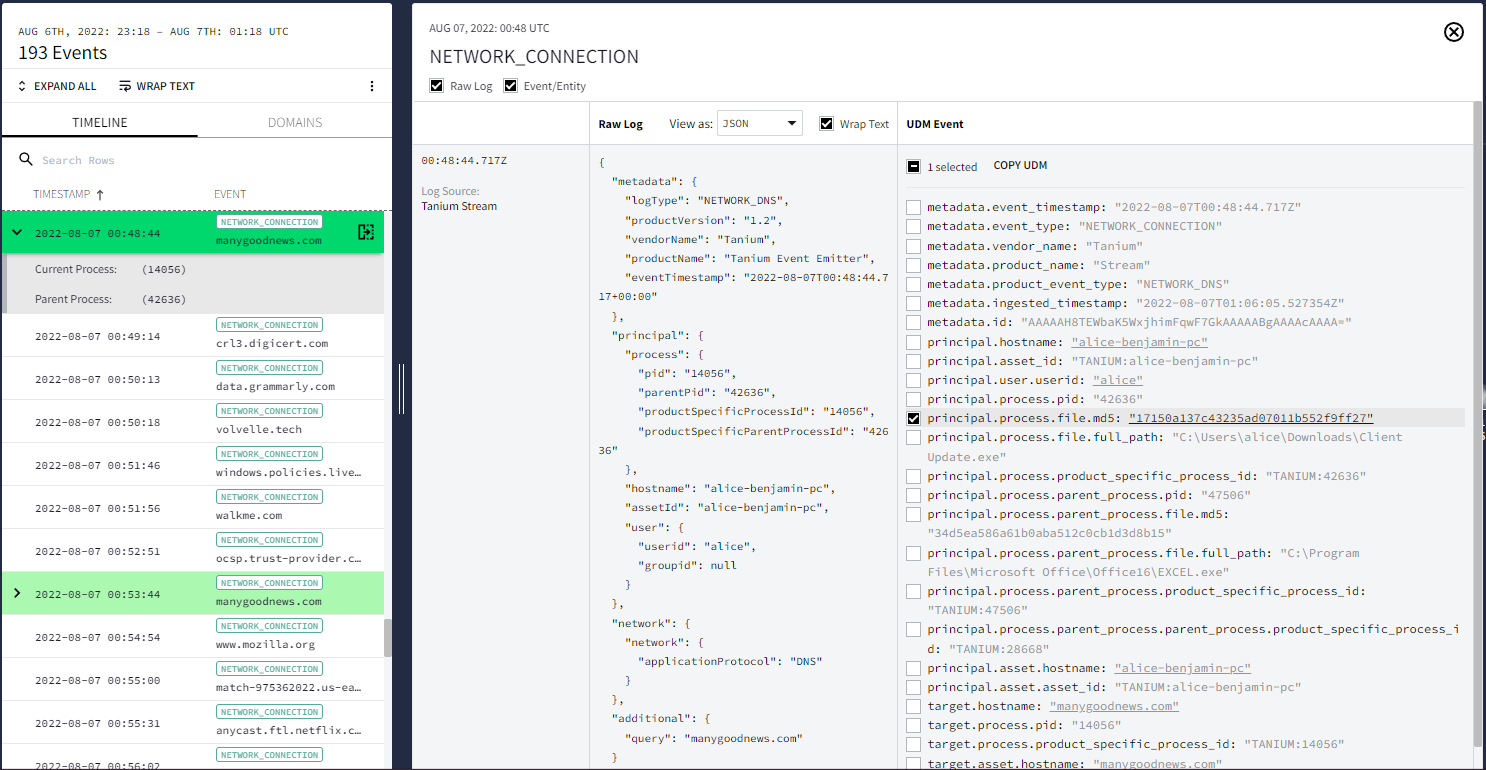

Scrollen Sie in der Zeitachse auf der linken Seite zu einem Ereignis, das mit einer Prozess- oder Dateiänderung verknüpft ist, z. B. Netzwerkverbindung.

Ereignis in der Asset-Ansicht auswählen

Ereignis in der Asset-Ansicht auswählenÖffnen Sie die Rohlog- und UDM-Ansicht, indem Sie in der Zeitachse auf das Symbol zum Öffnen klicken.

Sie können die Ansicht Datei-Hash für die Datei öffnen, indem Sie im angezeigten UDM-Ereignis auf den Hash-Wert klicken (z. B. principal.process.file.md5).

Hinweise

Für die Hash-Ansicht gelten die folgenden Einschränkungen:

- Sie können nur Ereignisse filtern, die in dieser Ansicht angezeigt werden.

- In dieser Ansicht werden nur die Ereignistypen „DNS“, „EDR“, „Webproxy“ und „Benachrichtigung“ ausgefüllt. Die Informationen zum ersten und letzten Aufruf in dieser Ansicht sind ebenfalls auf diese Ereignistypen beschränkt.

- Allgemeine Ereignisse werden in keiner der kuratierten Ansichten angezeigt. Sie werden nur in Rohlog- und UDM-Suchanfragen angezeigt.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten