파일 조사

Google Security Operations를 사용하여 MD5, SHA-1 또는 SHA-256 해시 값에 기반한 특정 파일을 데이터에서 검색할 수 있습니다.

고객의 Google SecOps 계정 내에서 발견된 파일 해시에 대해 사용 가능한 추가 정보가 있으면 이러한 추가 정보가 연관된 UDM 이벤트에 자동으로 추가됩니다. UDM 검색을 사용하거나 규칙을 사용하여 이러한 UDM 이벤트를 수동으로 검색할 수 있습니다.

파일 해시 보기

파일 해시를 보려면 다음을 수행합니다.

파일 해시 뷰에서 파일 직접 보기

다른 뷰에서 파일 해시 뷰로 이동

파일 해시 뷰에서 파일 직접 보기

파일 해시 뷰를 직접 열려면 Google SecOps 검색창에 해시 값을 입력하고 검색을 클릭합니다.

Google SecOps에서는 다음을 포함한 파일에 대한 추가 정보를 제공합니다.

파트너 엔진 감지: 파일을 감지한 기타 보안 공급업체

속성/메타데이터: 파일의 알려진 속성

제출된 VT/ITW 파일 이름: VirusTotal에 제출된 알려진 악성 내장형(ITW) 멀웨어

다른 뷰에서 파일 해시 뷰로 이동

다음 단계를 완료하여 다른 뷰(예: 애셋 뷰)에서 애셋을 조사하는 동안 파일 해시 뷰로 이동할 수도 있습니다.

조사 뷰를 엽니다. 예를 들어 애셋 뷰에서 보려는 애셋을 선택합니다.

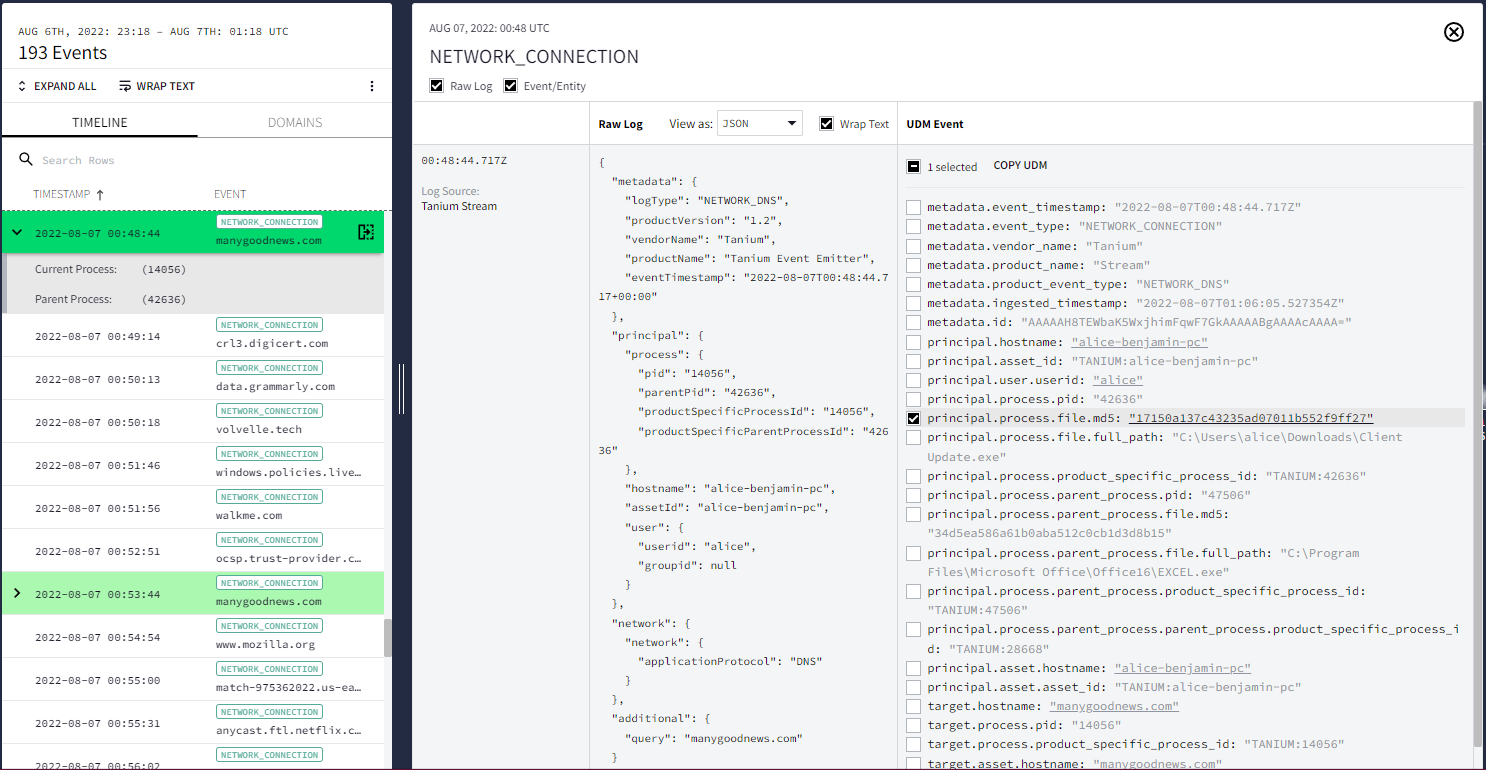

왼쪽의 타임라인에서 프로세스나 파일 수정과 관련된 이벤트(예: 네트워크 연결)까지 스크롤합니다.

애셋 뷰에서 이벤트 선택

애셋 뷰에서 이벤트 선택타임라인에서 열린 아이콘을 클릭하여 원시 로그/UDM 뷰어를 엽니다.

표시된 UDM 이벤트의 해시 값(예: principal.process.file.md5)을 클릭하여 파일의 파일 해시 뷰를 열 수 있습니다.

고려사항

해시 뷰에는 다음과 같은 제한사항이 있습니다.

- 이 뷰에 표시되는 이벤트만 필터링할 수 있습니다.

- 이 뷰에는 DNS, EDR, Webproxy, 알림 이벤트 유형만 채워집니다. 이 뷰에서 처음 표시된 정보와 마지막으로 표시된 정보도 이러한 이벤트 유형으로 제한됩니다.

- 일반 이벤트는 선별된 뷰에 표시되지 않습니다. 원시 로그 및 UDM 검색에만 표시됩니다.

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.