Em arquiteturas de VPC compartilhada, a rede do projeto host é compartilhada com o projeto de serviço. Até recentemente, isso impedia a separação desses projetos em perímetros diferentes. Com a introdução de regras de entrada e saída baseadas em endereços IP privados, os projetos de host e de serviço agora podem residir em perímetros separados, mantendo o acesso controlado por essas regras.

Arquitetura de referência

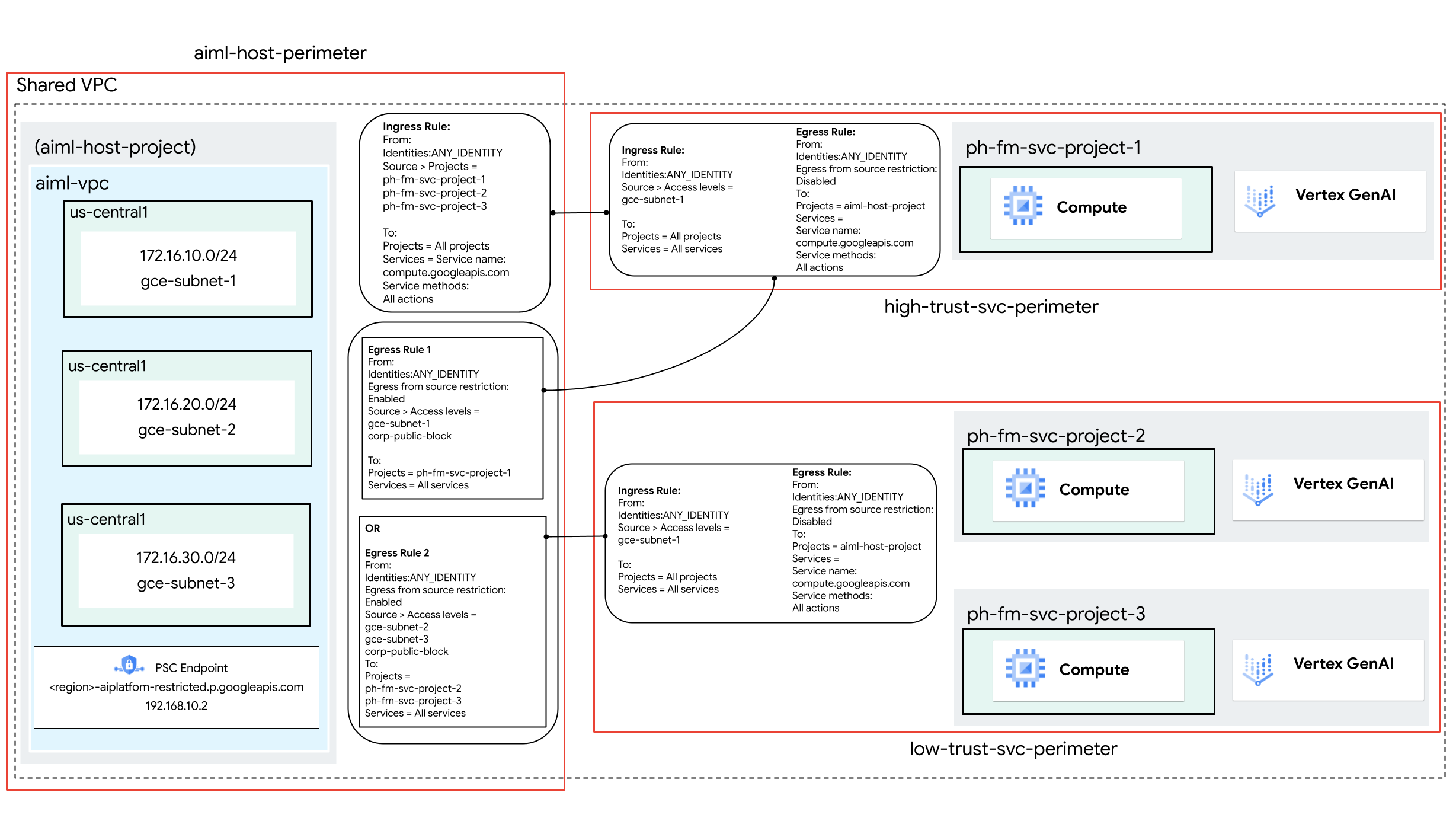

Os seguintes atributos são usados na política de serviço:

- Perímetros do VPC Service Controls

- Endereços IP particulares do Access Context Manager

- Regras de entrada e saída

No componente de rede, essa arquitetura usa um endpoint do Private Service Connect para acessar as APIs do Google.

Nesta arquitetura de referência, regras de entrada e saída e endereços IP particulares são usados para controlar o acesso entre instâncias do Compute Engine e a API Vertex AI para os seguintes perímetros de serviço e projetos:

| Perímetro | Projetos dentro do perímetro |

|---|---|

aiml-host-perimeter |

aiml-host-project |

high-trust-svc-perimeter |

ph-fm-svc-project-1 |

low-trust-svc-perimeter |

ph-fm-svc-project-2, ph-fm-svc-project-3 |

O acesso à API Vertex AI das próprias instâncias do Compute Engine de cada projeto de serviço é controlado pelas regras de entrada e saída do VPC Service Controls. Essas regras usam níveis de acesso do Access Context Manager configurados com endereços IP particulares para permitir que as sub-redes compartilhadas com cada projeto de serviço acessem os respectivos perímetros.

Opcional: criar um nível de acesso para o tráfego público da organização

Se os usuários finais precisarem de acesso à Vertex AI pelo consoleGoogle Cloud , siga as instruções desta seção para criar um nível de acesso para uso no VPC Service Controls. No entanto, se o acesso às APIs for estritamente programático de fontes particulares (como no local com o Acesso privado do Google para ambientes locais ou Cloud Workstations), o nível de acesso não será necessário.

Nesta arquitetura de referência, usamos um intervalo CIDR, corp-public-block, para permitir que o tráfego de funcionários da organização acesse o consoleGoogle Cloud .

Com o Access Context Manager, os administradores da organização Google Cloud podem definir um controle de acesso refinado e baseado em atributos para recursos no Google Cloud.

Os níveis de acesso descrevem os requisitos para que as solicitações sejam atendidas. Por exemplo:

- Tipo de dispositivo e sistema operacional (requer uma licença do Chrome Enterprise Premium)

- Endereço IP

- Geolocalizações

- Identidade do usuário

Se esta for a primeira vez que a organização usa o Access Context Manager, os administradores precisam definir uma política de acesso, que é um contêiner para níveis de acesso e perímetros de serviço. Isso é feito da seguinte forma:

- No seletor de projetos na parte de cima do console do Google Cloud , clique na guia Todos e selecione sua organização.

- Crie um nível de acesso básico seguindo as instruções na página

Criar um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título do nível de acesso, insira

corp-public-block. - Na seção Condições, para a opção Quando a condição for atendida, retorne, escolha TRUE.

- Em Sub-redes de IP, escolha IP público.

- Para o intervalo de endereços IP, especifique o intervalo CIDR externo que exige acesso ao perímetro do VPC Service Controls.

Criar o perímetro de serviço do VPC Service Controls

Ao criar um perímetro de serviço, uma maneira de permitir o acesso a serviços protegidos de fora do perímetro é criar níveis de acesso (usando endereços IP, no nosso exemplo). Nesta arquitetura de referência, vários perímetros de serviço são criados e usam regras de entrada e saída para controlar o acesso à API Vertex AI e à comunicação da API Compute Engine da seguinte maneira:

- A sub-rede para recursos de computação pertencentes ao projeto de serviço

ph-fm-svc-project-1tem acesso à API Vertex AI e à API Compute Engine emph-fm-svc-project-1doaiml-host-project. - A sub-rede para recursos de computação pertencentes aos projetos de serviço

ph-fm-svc-project-2eph-fm-svc-project-3tem acesso à API Vertex AI e à API Compute Engine nos projetosph-fm-svc-project-2eph-fm-svc-project-3doaiml-host-project.

Cada projeto de serviço tem acesso à API Compute Engine no projeto host, porque fluxos bidirecionais ocorrem entre o projeto host e os projetos de serviço quando recursos de computação são criados em um determinado projeto de serviço.

Nesta arquitetura de referência, um nível de acesso para cada sub-rede é criado para usar regras de entrada e saída e permitir os fluxos necessários entre o perímetro do projeto host e cada perímetro do projeto de serviço.

Criar nível de acesso gce-subnet-1

- No seletor de projetos na parte de cima do console do Google Cloud , clique na guia Todos e selecione sua organização.

- Crie um nível de acesso básico seguindo as instruções na página

Criar um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título do nível de acesso, insira

gce-subnet-1. - Na seção Condições, para a opção Quando a condição for atendida, retorne, escolha TRUE.

- Em Sub-redes de IP, escolha IP privado.

- Selecione Redes VPC, identifique seu projeto e selecione o nome da VPC.

- Em Sub-redes de IP, selecione o intervalo CIDR que representa a sub-rede

compartilhada pelo projeto host com

ph-fm-svc-project-1.

Criar nível de acesso gce-subnet-2

- No seletor de projetos na parte de cima do console do Google Cloud , clique na guia Todos e selecione sua organização.

- Crie um nível de acesso básico seguindo as instruções na página

Criar um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título do nível de acesso, insira

gce-subnet-2. - Na seção Condições, para a opção Quando a condição for atendida, retorne, escolha TRUE.

- Em Sub-redes de IP, escolha IP privado.

- Selecione Redes VPC, identifique seu projeto e selecione o nome da VPC.

- Em Sub-redes de IP, selecione o intervalo CIDR que representa a sub-rede

compartilhada pelo projeto host com

ph-fm-svc-project-2.

Criar nível de acesso gce-subnet-3

- No seletor de projetos na parte de cima do console do Google Cloud , clique na guia Todos e selecione sua organização.

- Crie um nível de acesso básico seguindo as instruções na página

Criar um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título do nível de acesso, insira

gce-subnet-3. - Na seção Condições, para a opção Quando a condição for atendida, retorne, escolha TRUE.

- Em Sub-redes de IP, escolha IP privado.

- Selecione Redes VPC, identifique seu projeto e selecione o nome da VPC.

- Em Sub-redes de IP, selecione o intervalo CIDR que representa a sub-rede

compartilhada pelo projeto host com

ph-fm-svc-project-3.

Etapas de configuração para aiml-host-perimeter

Selecione o tipo de configuração do novo perímetro

Nesta seção, você cria um perímetro de serviço do VPC Service Controls (aiml-host-perimeter)

no modo de simulação.

No modo de teste, o perímetro registra violações como se os perímetros fossem

aplicados, mas não impede o acesso a serviços restritos. É recomendável usar o modo de teste antes de mudar para o modo aplicado como prática recomendada.

No menu de navegação do console Google Cloud , clique em Segurança e depois em VPC Service Controls.

Se solicitado, selecione a organização, a pasta ou o projeto.

Na página VPC Service Controls, clique em Modo de simulação.

Clique em Novo perímetro.

Na guia Novo perímetro de serviço da VPC, na caixa Nome do perímetro, digite um nome para o perímetro, por exemplo,

aiml-host-perimeter.O nome de um perímetro pode ter no máximo 50 caracteres, precisa começar com uma letra e pode conter apenas letras latinas ASCII (

a-z,A-Z), números (0-9) e sublinhados (_). O nome do perímetro diferencia maiúsculas de minúsculas e precisa ser exclusivo em uma política de acesso.Aceite as configurações padrão do perímetro.

Selecione os recursos a serem protegidos

- Clique em Recursos a serem protegidos.

- Para adicionar projetos ou redes VPC que você quer proteger no perímetro,

faça o seguinte:

- Clique em Adicionar recursos.

- Para adicionar projetos ao perímetro, no painel Adicionar recursos, clique em Adicionar projeto.

- Selecione o projeto que você quer adicionar, neste caso,

aiml-host-project. - Clique em Adicionar recursos selecionados. Os projetos adicionados aparecem na seção Projetos.

- Selecione o projeto que você quer adicionar, neste caso,

Selecione os serviços restritos

Nesta arquitetura de referência, o escopo das APIs restritas é limitado, permitindo apenas as APIs necessárias para a Vertex AI. No entanto, como prática recomendada, recomendamos que você restrinja todos os serviços ao criar um perímetro para reduzir o risco de exfiltração de dados dos serviços do Google Cloud .

Para selecionar os serviços que você quer proteger no perímetro, faça o seguinte:

- Clique em Serviços restritos.

- No painel Serviços restritos, clique em Adicionar serviços.

- Na caixa de diálogo Especificar serviços a serem restringidos, selecione API Compute Engine.

- Clique em Adicionar API Compute Engine.

Opcional: selecione os serviços acessíveis pela VPC

A configuração Serviços acessíveis pela VPC limita o conjunto de serviços acessíveis de endpoints de rede dentro do perímetro de serviço. Nesta arquitetura de referência, vamos manter a configuração padrão de Todos os serviços.

Opcional: selecione o nível de acesso

Se você criou um nível de acesso CIDR corporativo em uma seção anterior, faça o seguinte para permitir o acesso a recursos protegidos de fora do perímetro:

- Clique em Níveis de acesso.

Clique na caixa Escolher nível de acesso.

Também é possível adicionar níveis de acesso depois da criação de um perímetro.

Marque a caixa de seleção correspondente ao nível de acesso. (Nesta arquitetura de referência, é

corp-public-block.)

Configurar a política de entrada

A comunicação bidirecional acontece entre um projeto host e um projeto de serviço quando os recursos de computação são criados em um determinado projeto de serviço, porque o projeto host é proprietário da rede VPC que contém a sub-rede compartilhada com o projeto de serviço. Nesta seção, você configura uma regra de entrada que permite que todos os três projetos de serviço acessem recursos de computação no projeto host para esses fluxos.

- No menu à esquerda, clique em Política de entrada.

- Clique em Adicionar regra.

- No painel Regra de entrada, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Fonte: projetos (

ph-fm-svc-project-1,ph-fm-svc-project-2,ph-fm-svc-project-3)

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: todos os projetos

- Serviços: serviços selecionados

- Serviços selecionados: API Compute Engine

- Métodos: todos os métodos

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Configurar a política de saída

Nesta seção, você configura duas regras de saída.

Primeira regra de saída

Como o projeto host é proprietário da sub-rede compartilhada com ph-fm-svc-project-1, uma regra de saída é necessária para permitir que essa sub-rede acesse o perímetro de ph-fm-svc-project-1 do perímetro do projeto host. O nível de acesso corporativo permite a comunicação bidirecional necessária para a criação de instâncias de computação quando um usuário final cria recursos de computação em um projeto de serviço usando o nível de acesso configurado.

- No menu à esquerda, clique em Política de saída.

- Clique em Adicionar regra.

- No painel Regra de saída, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Selecione Ativar origens de saída no nível de acesso.

- Níveis de acesso

corp-public-blockegce-subnet-1.

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: projetos selecionados

- Adicionar projeto:

ph-fm-svc-project-1 - Serviços: todos os serviços

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Segunda regra de saída

Como o projeto host é proprietário das sub-redes compartilhadas com ph-fm-svc-project-2 e

ph-fm-svc-project-3, uma regra de saída é necessária para permitir que essas sub-redes

acessem o perímetro dos projetos de serviço do perímetro do projeto host.

O nível de acesso corporativo permite a comunicação bidirecional necessária para

a criação de instâncias de computação quando um usuário final cria recursos de computação em um

projeto de serviço usando o nível de acesso configurado.

- No menu à esquerda, clique em Política de saída.

- Clique em Adicionar regra.

- No painel Regra de saída, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Selecione Ativar origens de saída no nível de acesso.

- Níveis de acesso

corp-public-block,gce-subnet-2egce-subnet-3.

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: projetos selecionados

- Adicionar projeto:

ph-fm-svc-project-2,ph-fm-svc-project-3 - Serviços: todos os serviços

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Criar o perímetro

Depois de concluir as etapas de configuração anteriores, clique em Criar perímetro.

Etapas de configuração para high-trust-svc-perimeter

Selecione o tipo de configuração do novo perímetro

No menu de navegação do console Google Cloud , clique em Segurança e depois em VPC Service Controls.

Se solicitado, selecione a organização, a pasta ou o projeto.

Na página VPC Service Controls, clique em Modo de simulação.

Clique em Novo perímetro.

Na guia Novo perímetro de serviço da VPC, na caixa Nome do perímetro, digite um nome para o perímetro, por exemplo,

high-trust-svc-perimeter.O nome de um perímetro pode ter no máximo 50 caracteres, precisa começar com uma letra e pode conter apenas letras latinas ASCII (

a-z,A-Z), números (0-9) e sublinhados (_). O nome do perímetro diferencia maiúsculas de minúsculas e precisa ser exclusivo em uma política de acesso.Aceite as configurações padrão do perímetro.

Selecione os recursos a serem protegidos

- Clique em Recursos a serem protegidos.

- Para adicionar projetos ou redes VPC que você quer proteger no perímetro,

faça o seguinte:

- Clique em Adicionar recursos.

- Para adicionar projetos ao perímetro, no painel Adicionar recursos, clique em

Adicionar projeto.

- Selecione o projeto que você quer adicionar, neste caso,

ph-fm-svc-project-1. - Clique em Adicionar recursos selecionados. Os projetos adicionados aparecem na seção Projetos.

- Selecione o projeto que você quer adicionar, neste caso,

Selecione os serviços restritos

Nesta arquitetura de referência, o escopo das APIs restritas é limitado, permitindo apenas as APIs necessárias para o Gemini. No entanto, como prática recomendada, recomendamos que você restrinja todos os serviços ao criar um perímetro para reduzir o risco de exfiltração de dados dos serviços do Google Cloud .

Para selecionar os serviços que você quer proteger no perímetro, faça o seguinte:

- Clique em Serviços restritos.

- No painel Serviços restritos, clique em Adicionar serviços.

- Na caixa de diálogo Especificar serviços a serem restringidos, selecione API Compute Engine.

- Clique em Adicionar API Compute Engine.

- No painel Serviços restritos, clique em Adicionar serviços.

- Na caixa de diálogo Especificar serviços a serem restringidos, selecione a API Vertex AI.

- Clique em Adicionar API Vertex AI.

Opcional: selecione os serviços acessíveis pela VPC

A configuração Serviços acessíveis pela VPC limita o conjunto de serviços acessíveis de endpoints de rede dentro do perímetro de serviço. Nesta arquitetura de referência, vamos manter a configuração padrão de Todos os serviços.

Opcional: selecione o nível de acesso

Se você criou um nível de acesso CIDR corporativo em uma seção anterior, faça o seguinte para permitir o acesso a recursos protegidos de fora do perímetro:

- Clique em Níveis de acesso.

Clique na caixa Escolher nível de acesso.

Também é possível adicionar níveis de acesso depois da criação de um perímetro.

Marque a caixa de seleção correspondente ao nível de acesso. (Nesta arquitetura de referência, é

corp-public-block.)

Configurar a política de entrada

Como o projeto host é proprietário da sub-rede compartilhada com ph-fm-svc-project-1, uma regra de entrada é necessária para permitir que essa sub-rede acesse o perímetro de ph-fm-svc-project-1 pelo projeto host. Isso permite que as instâncias de computação do ph-fm-svc-project-1 acessem o serviço gerenciado no ph-fm-svc-project-1.

- No menu à esquerda, clique em Política de entrada.

- Clique em Adicionar regra.

- No painel Regra de entrada, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Origem: nível de acesso

- Nível de acesso:

gce-subnet-1

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: todos os projetos

- Serviços: todos os serviços

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Configurar a política de saída

Como o projeto host é proprietário da sub-rede compartilhada com ph-fm-svc-project-1, uma regra de saída é necessária para permitir a comunicação bidirecional que ocorre entre o projeto de serviço e o projeto host quando os recursos de computação são criados no projeto de serviço.

- No menu à esquerda, clique em Política de saída.

- Clique em Adicionar regra.

- No painel Regra de saída, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: projetos selecionados

- Adicionar projeto:

aiml-host-project - Serviços: serviços selecionados

- Serviços selecionados: API Compute Engine

- Métodos: todos os métodos

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Criar o perímetro

Depois de concluir as etapas de configuração anteriores, clique em Criar perímetro.

Etapas de configuração para low-trust-svc-perimeter

Selecione o tipo de configuração do novo perímetro

No menu de navegação do console Google Cloud , clique em Segurança e depois em VPC Service Controls.

Se solicitado, selecione a organização, a pasta ou o projeto.

Na página VPC Service Controls, clique em Modo de simulação.

Clique em Novo perímetro.

Na guia Novo perímetro de serviço da VPC, na caixa Nome do perímetro, digite um nome para o perímetro, por exemplo,

low-trust-svc-perimeter.O nome de um perímetro pode ter no máximo 50 caracteres, precisa começar com uma letra e pode conter apenas letras latinas ASCII (

a-z,A-Z), números (0-9) e sublinhados (_). O nome do perímetro diferencia maiúsculas de minúsculas e precisa ser exclusivo em uma política de acesso.Aceite as configurações padrão do perímetro.

Selecione os recursos a serem protegidos

- Clique em Recursos a serem protegidos.

- Para adicionar projetos ou redes VPC que você quer proteger no perímetro,

faça o seguinte:

- Clique em Adicionar recursos.

- Para adicionar projetos ao perímetro, no painel Adicionar recursos, clique em Adicionar projeto.

- Selecione o projeto que você quer adicionar. Para esta arquitetura de referência, escolha o seguinte:

ph-fm-svc-project-2ph-fm-svc-project-3

- Clique em Adicionar recursos selecionados. Os projetos adicionados aparecem na seção Projetos.

- Selecione o projeto que você quer adicionar. Para esta arquitetura de referência, escolha o seguinte:

Selecione os serviços restritos

Nesta arquitetura de referência, o escopo das APIs restritas é limitado, permitindo apenas as APIs necessárias para o Gemini. No entanto, como prática recomendada, recomendamos que você restrinja todos os serviços ao criar um perímetro para reduzir o risco de exfiltração de dados dos serviços do Google Cloud .

Para selecionar os serviços que você quer proteger no perímetro, faça o seguinte:

- Clique em Serviços restritos.

- No painel Serviços restritos, clique em Adicionar serviços.

- Na caixa de diálogo Especificar serviços a serem restringidos, selecione API Compute Engine.

- Clique em Adicionar API Compute Engine.

- No painel Serviços restritos, clique em Adicionar serviços.

- Na caixa de diálogo Especificar serviços a serem restringidos, selecione a API Vertex AI.

- Clique em Adicionar API Vertex AI.

Opcional: selecione os serviços acessíveis pela VPC

A configuração Serviços acessíveis pela VPC limita o conjunto de serviços acessíveis de endpoints de rede dentro do perímetro de serviço. Nesta arquitetura de referência, vamos manter a configuração padrão de Todos os serviços.

Opcional: selecione o nível de acesso

Se você criou um nível de acesso CIDR corporativo em uma seção anterior, faça o seguinte para permitir o acesso a recursos protegidos de fora do perímetro:

- Clique em Níveis de acesso.

Clique na caixa Escolher nível de acesso.

Também é possível adicionar níveis de acesso depois da criação de um perímetro.

Marque a caixa de seleção correspondente ao nível de acesso. (Nesta arquitetura de referência, é

corp-public-block.)

Configurar a política de entrada

Como o projeto host é proprietário da sub-rede compartilhada com ph-fm-svc-project-2

e ph-fm-svc-project-3, uma regra de entrada é necessária para conceder a essas sub-redes

acesso ao perímetro do projeto de serviço pelo projeto host. Isso permite que as instâncias de computação desses projetos de serviço acessem o serviço gerenciado em ph-fm-svc-project-2 e ph-fm-svc-project-3.

- No menu à esquerda, clique em Política de entrada.

- Clique em Adicionar regra.

- No painel Regra de entrada, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Origem: nível de acesso

- Nível de acesso:

gce-subnet-2,gce-subnet-3

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: todos os projetos

- Serviços: todos os serviços

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Configurar a política de saída

Como o projeto host é proprietário da sub-rede compartilhada com ph-fm-svc-project-2

e ph-fm-svc-project-3, uma

regra de saída é necessária para permitir a comunicação bidirecional que ocorre

entre os projetos de serviço e o projeto host quando os recursos de computação são

criados nos projetos de serviço.

- No menu à esquerda, clique em Política de saída.

- Clique em Adicionar regra.

- No painel Regra de saída, faça o seguinte:

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

- Identidade: qualquer identidade

- Em Atributos TO, selecione os seguintes atributos TO de serviços e recursos do Google Cloud:

- Projeto: projetos selecionados

- Adicionar projeto:

aiml-host-project - Serviços: serviços selecionados

- Serviços selecionados: API Compute Engine

- Métodos: todos os métodos

- Em Atributos FROM, selecione os seguintes atributos FROM do cliente da API:

Criar o perímetro

Depois de concluir as etapas de configuração anteriores, clique em Criar perímetro.

Configurar a rede

Usar um endpoint do Private Service Connect para acessar APIs do Google

O Private Service Connect para acessar APIs do Google é uma alternativa ao uso do Acesso privado do Google ou dos nomes de domínio público para APIs do Google. Nesse caso, o produtor é o Google.

Com o Private Service Connect, você pode fazer o seguinte:

- Crie um ou mais endereços IP internos para acessar as APIs do Google em diferentes casos de uso.

- Direcione o tráfego local para regiões e endereços IP específicos ao acessar as APIs do Google.

- Crie um nome DNS de endpoint personalizado para ser usado na resolução das APIs do Google.

Na arquitetura de referência, um endpoint de API do Google do Private Service Connect chamado restricted com o endereço IP 192.168.10.2 é implantado com o VPC Service Controls de destino, usado como um IP virtual (VIP) para acessar serviços restritos configurados no perímetro do VPC Service Controls. O endpoint do Private Service Connect é implantado no projeto host, aiml-host-project.

Acessar o Gemini Pro em instâncias do Compute Engine

Quando você cria um endpoint do Private Service Connect, o Diretório de serviços cria registros DNS em uma zona particular p.googleapis.com.

Os registros apontam para o endereço IP do endpoint e usam o formato

SERVICE-ENDPOINT.p.googleapis.com, que equivale ao

nome de domínio totalmente qualificado usado para acessar a API Vertex AI:

LOCATION-aiplatform-restricted.p.googleapis.com.

Validar a configuração de rede

Nas instâncias do Compute Engine implantadas nos projetos de serviço, o procedimento a seguir é usado para atualizar a API Vertex AI e usar o nome de domínio totalmente qualificado personalizado e realizar a validação.

Inicialize as variáveis de ambiente do Python da seguinte maneira:

PROJECT_ID="ph-fm-svc-project-1" LOCATION_ID="us-central1" API_ENDPOINT="us-central1-aiplatform-restricted.p.googleapis.com" MODEL_ID="gemini-2.0-flash-exp" GENERATE_CONTENT_API="streamGenerateContent"Com um editor de texto, crie um arquivo

request.jsonque contenha o seguinte JSON:{ "contents": [ { "role": "user", "parts": [ { "text": "what weight more 1kg feathers vs 1kg stones" } ] } ], "generationConfig": { "temperature": 1, "maxOutputTokens": 8192, "topP": 0.95, "seed": 0 }, "safetySettings": [ { "category": "HARM_CATEGORY_HATE_SPEECH", "threshold": "OFF" }, { "category": "HARM_CATEGORY_DANGEROUS_CONTENT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_SEXUALLY_EXPLICIT", "threshold": "OFF" }, { "category": "HARM_CATEGORY_HARASSMENT", "threshold": "OFF" } ] }Faça a seguinte solicitação cURL para a API Gemini da Vertex AI:

curl \ -X POST \ -H "Content-Type: application/json" \ -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://${API_ENDPOINT}/v1/projects/${PROJECT_ID}/locations/${LOCATION_ID}/publishers/google/models/${MODEL_ID}:${GENERATE_CONTENT_API}" -d '@request.json'

Validar o perímetro no modo de teste

Nesta arquitetura de referência, o perímetro de serviço é configurado no modo de simulação, permitindo testar o efeito da política de acesso sem aplicação. Isso significa que você pode ver como suas políticas afetariam seu ambiente se estivessem ativas, mas sem o risco de interromper o tráfego legítimo.

Para saber como validar seu perímetro no modo de teste, assista ao vídeo do YouTube Registro de simulação do VPC Service Controls.

Depois de validar o perímetro no modo de teste, mude para o modo de aplicação.