Esta página descreve como permitir o tráfego de endereços IP internos em uma rede VPC para perímetros de serviço usando regras de entrada e saída.

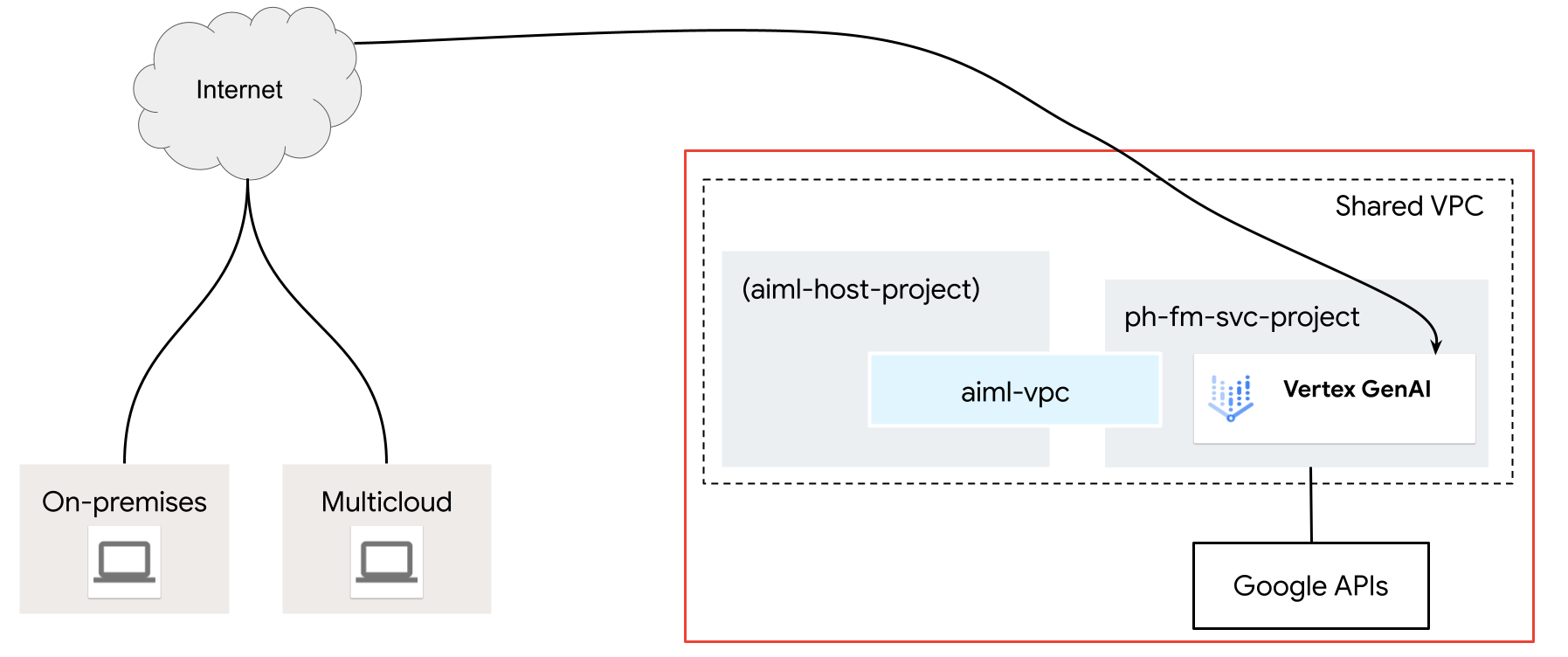

Arquitetura de referência

Na arquitetura de referência a seguir, uma VPC compartilhada é implantada com um

modelo Gemini no projeto de serviço,

ph-fm-svc-project (projeto de serviço de modelo de base) com os

seguintes atributos de política de serviço que permitem o acesso público conhecido à

API Vertex AI para IA generativa na Vertex AI:

- Um único perímetro do VPC Service Controls

- Nível de acesso: intervalo CIDR de endpoint público externo conhecido

- Identidade do usuário definida pelo projeto

Criar o nível de acesso

O Access Context Manager permite que Google Cloud os administradores da organização definam um controle de acesso refinado e baseado em atributos para projetos e recursos no Google Cloud. Primeiro, os administradores definem uma política de acesso, que é um contêiner de toda a organização para níveis de acesso e perímetros de serviço.

Os níveis de acesso descrevem os requisitos para que as solicitações sejam atendidas. Exemplos incluem:

- Tipo de dispositivo e sistema operacional (requer licença do Chrome Enterprise Premium)

- Endereço IP

- Identidade do usuário

Nesta arquitetura de referência, um nível de acesso de sub-rede de IP público é usado para criar a política de acesso do VPC Service Controls.

No seletor de projetos na parte de cima do console do Google Cloud , clique na guia Todos e selecione sua organização.

Crie um nível de acesso básico seguindo as instruções na página Criar um nível de acesso básico. Especifique as seguintes opções:

- Em Criar condições em, escolha Modo básico.

- No campo Título do nível de acesso, insira

corp-public-block. - Na seção Condições, para a opção Quando a condição for atendida, retorne, selecione VERDADEIRO.

- Em Sub-redes de IP, escolha IP público.

- Para o intervalo de endereços IP, especifique o intervalo CIDR externo que exige acesso ao perímetro do VPC Service Controls.

Criar o perímetro de serviço do VPC Service Controls

Ao criar um perímetro de serviço, permita o acesso a serviços protegidos de fora do perímetro especificando o nível de acesso (endereço IP) ao criar o perímetro do VPC Service Controls, além dos projetos protegidos. Ao usar o VPC Service Controls com a VPC compartilhada, a prática recomendada determina a criação de um grande perímetro que inclua os projetos host e de serviço. A seleção exclusiva de projetos de serviço em um perímetro significa que os endpoints de rede pertencentes aos projetos de serviço parecem estar fora do perímetro, porque as sub-redes estão associadas ao projeto host.

Selecione o tipo de configuração do novo perímetro

Nesta seção, você cria um perímetro de serviço do VPC Service Controls no modo de simulação. No modo de simulação, o perímetro registra violações como se os perímetros fossem aplicados, mas não impedem o acesso a serviços restritos. O uso do modo de simulação antes de mudar para o modo obrigatório é uma prática recomendada.

No Google Cloud menu de navegação do console, clique em Segurança e depois em VPC Service Controls.

Se solicitado, selecione a organização, a pasta ou o projeto.

Na página VPC Service Controls, clique em Modo de simulação.

Clique em Novo perímetro.

Na guia Novo perímetro de serviço da VPC, na caixa Nome do perímetro, digite um nome para o perímetro. Caso contrário, aceite os valores padrão.

O nome do perímetro pode ter no máximo 50 caracteres, precisa começar com uma letra e pode conter apenas letras latinas ASCII (a-z, A-Z), números (0-9) ou sublinhados (_). O nome do perímetro é diferencia maiúsculas de minúsculas e precisa ser exclusivo em uma política de acesso.

Selecionar os recursos a serem protegidos

Clique em Recursos a serem protegidos.

Para adicionar projetos ou redes VPC que você quer proteger no perímetro, faça o seguinte:

Clique em Adicionar recursos.

Para adicionar projetos ao perímetro, no painel Adicionar recursos, clique em Adicionar projeto.

Para selecionar um projeto, marque a caixa de seleção dele na caixa de diálogo Adicionar projetos. Marque as caixas de seleção dos projetos a seguir:

aiml-host-projectph-fm-svc-project

Clique em Adicionar recursos selecionados. Os projetos adicionados aparecem na seção Projects.

Selecione os serviços restritos

Nesta arquitetura de referência, o escopo das APIs restritas é limitado, permitindo apenas as APIs necessárias para a Gemini. No entanto, como prática recomendada, recomendamos que você restrinja todos os serviços ao criar um perímetro para reduzir o risco de exfiltração de dados dos serviçosGoogle Cloud .

Para selecionar os serviços que você quer proteger no perímetro, faça o seguinte:

Clique em Serviços restritos.

No painel Serviços restritos, clique em Adicionar serviços.

Na caixa de diálogo Especificar serviços a serem restritos, selecione a API Vertex AI.

Clique em Adicionar a API Vertex AI.

Opcional: selecione os serviços acessíveis pela VPC

A configuração Serviços acessíveis por VPC limita o conjunto de serviços acessíveis de endpoints de rede dentro do perímetro de serviço. Nesta arquitetura de referência, vamos manter a configuração padrão de Todos os serviços.

Clique em Serviços acessíveis pela VPC.

No painel Serviços acessíveis pela VPC, selecione Todos os serviços.

Selecionar o nível de acesso

Para permitir o acesso a recursos protegidos de fora do perímetro, faça o seguinte:

Clique em Níveis de acesso.

Clique na caixa Escolher nível de acesso.

Também é possível adicionar níveis de acesso após a criação de um perímetro.

Marque a caixa de seleção correspondente ao nível de acesso

corp-public-block.

Políticas de entrada e saída

Nesta arquitetura de referência, não é necessário especificar nenhuma configuração nos painéis Política de entrada ou Política de saída.

Criar o perímetro

Depois de concluir as etapas de configuração anteriores, crie o perímetro clicando em Criar perímetro.

Validar seu perímetro no modo de simulação

Nesta arquitetura de referência, o perímetro de serviço é configurado no modo de simulação, permitindo testar o efeito da política de acesso sem aplicação. Isso significa que você pode conferir como suas políticas afetariam seu ambiente se estivessem ativas, mas sem o risco de interromper o tráfego legítimo.

Depois de validar o perímetro no modo de simulação, mude para o modo obrigatório.

Para saber como validar seu perímetro no modo de simulação, consulte Registro de simulação do VPC Service Controls.