Alcuni producer di servizi Vertex AI richiedono di connettersi ai loro servizi tramite interfacce Private Service Connect. Questi servizi sono elencati nella tabella Metodi di accesso a Vertex AI.

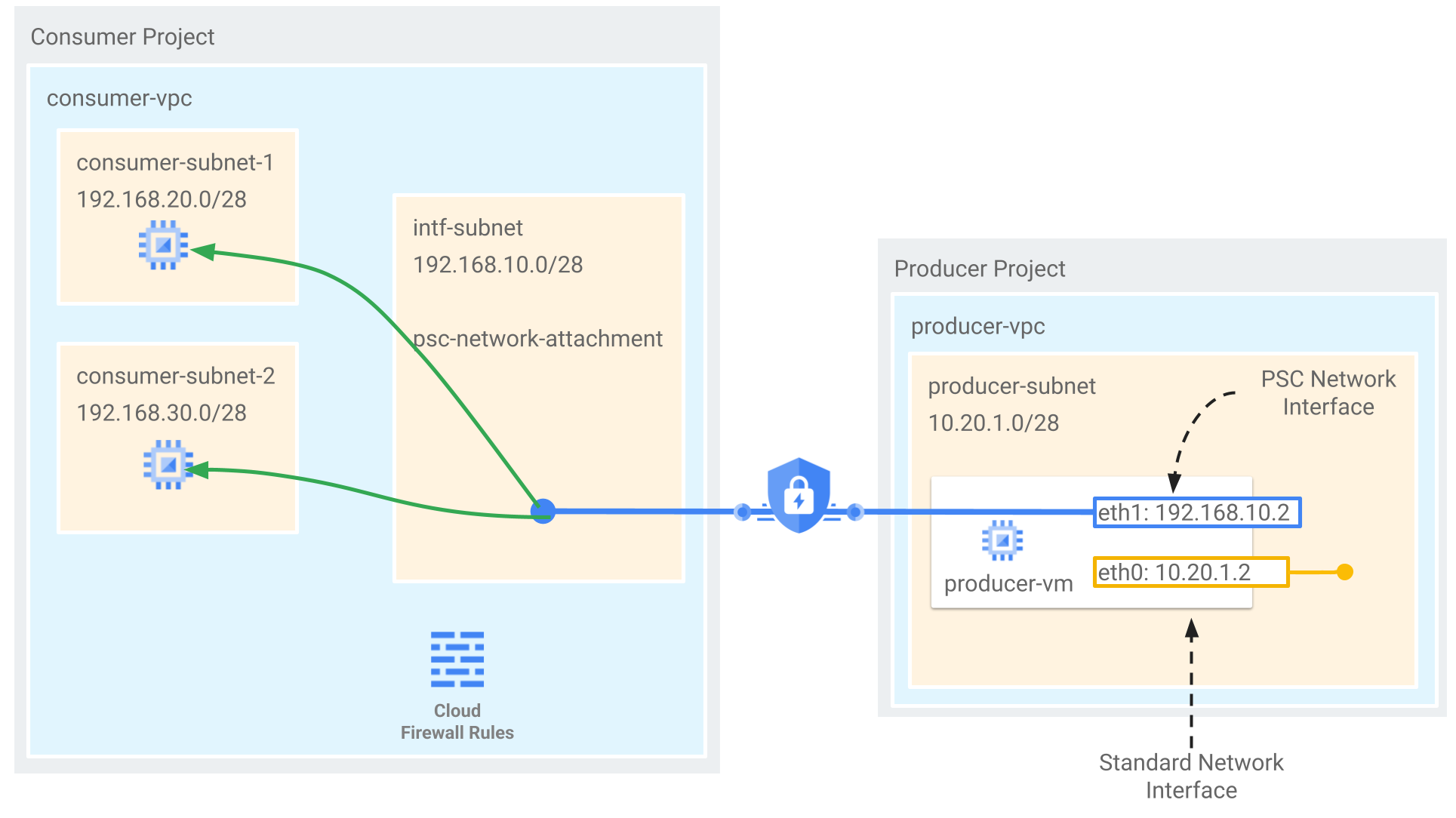

Quando viene creata un'interfaccia Private Service Connect, viene creata anche un'istanza VM con almeno due interfacce di rete. La prima interfaccia si connette a una subnet in una rete VPC producer. La seconda interfaccia richiede una connessione alla subnet del collegamento di rete in una rete consumer. Se accettata, a questa interfaccia viene assegnato un indirizzo IP interno dalla subnet consumer.

Sul lato producer di servizi della connessione privata, esiste una rete VPC in cui vengono eseguito il provisioning delle risorse di servizio. Questa rete è creata esclusivamente per te e contiene solo le tue risorse. La connettività tra la rete producer e consumer viene stabilita tramite l'interfaccia Private Service Connect.

Il seguente diagramma mostra un'architettura di Vertex AI Pipelines in cui l'API Vertex AI è abilitata e gestita nella rete del consumer. Le risorse Vertex AI Pipelines vengono implementate come Infrastructure as a Service (IaaS) gestito da Google nella rete VPC deproducer di servizizi. Poiché l'interfaccia Private Service Connect viene implementata con un indirizzo IP della subnet del consumer, la rete del producer ha accesso alle route apprese del consumer che possono estendersi a reti VPC, ambienti multicloud e reti on-premise.

Funzionalità e limitazioni

Di seguito sono riportate le funzionalità e le limitazioni delle interfacce Private Service Connect (PSC):

- Il consumer di servizi crea un collegamento di rete nella propria rete VPC, ovvero una risorsa che rappresenta la propria parte della connessione privata.

- Il producer di servizi crea la risorsa gestita con un'interfaccia PSC che fa riferimento al collegamento di rete del consumer.

- Una volta che il consumer accetta la connessione, all'interfaccia PSC viene assegnato un indirizzo IP interno da una subnet nella rete VPC del consumer, consentendo una comunicazione sicura, privata e bidirezionale.

- La subnet dell'allegato di rete

supporta indirizzi RFC 1918 e non RFC 1918, ad eccezione delle subnet

100.64.0.0/10e240.0.0.0/4. - Vertex AI può connettersi solo a intervalli di indirizzi IP RFC 1918 instradabili dalla rete specificata.

- Le interfacce Private Service Connect non supportano gli indirizzi IP esterni.

Vertex AI non può raggiungere un indirizzo IP pubblico utilizzato privatamente o questi intervalli non RFC 1918:

100.64.0.0/10192.0.0.0/24192.0.2.0/24198.18.0.0/15198.51.100.0/24203.0.113.0/24240.0.0.0/4

Preferenza di connessione Private Service Connect

Private Service Connect offre una preferenza di connessione quando viene eseguito il deployment di un

collegamento di rete che determina se le richieste di connessione di un producer

vengono accettate automaticamente o richiedono l'approvazione manuale. In Vertex AI, l'accesso a un collegamento di rete con la preferenza "Accetta automaticamente le connessioni per tutti i progetti" (ACCEPT_AUTOMATIC) o "Accetta connessioni per i progetti selezionati" (ACCEPT_MANUAL) viene trattato nel seguente modo:

- Un collegamento di rete configurato con la preferenza di connessione

ACCEPT_MANUALè supportato in Vertex AI senza configurare l'ID progetto Vertex AI nel progetto accettato. - Vertex AI utilizza le autorizzazioni (

compute.networkAttachments.updateecompute.regionOperations.get) per autorizzare il progetto tenant che ospita Vertex AI a utilizzare l'allegato di rete per il deployment dell'interfaccia PSC per le preferenze di connessioneACCEPT_AUTOMATICeACCEPT_MANUAL.

Per scoprire di più su IAM e sulle linee guida per il deployment, consulta Configurare un'interfaccia Private Service Connect per le risorse Vertex AI.

Opzioni di deployment dell'interfaccia Private Service Connect

Per creare un'interfaccia Private Service Connect, devi prima eseguire il deployment di una subnet all'interno del VPC consumer che condivide la stessa regione del servizio producer. Controlla i requisiti specifici del servizio per assicurarti che non ci siano intervalli di subnet da evitare. Quindi, crea un collegamento di rete che faccia riferimento alla subnet. Ti consigliamo di dedicare la subnet allocata per l'allegato di rete esclusivamente alle implementazioni dell'interfaccia Private Service Connect.

Le pagine seguenti descrivono casi d'uso specifici per le interfacce Private Service Connect di Vertex AI:

- Configurare l'interfaccia Private Service Connect per una pipeline

- Utilizzare l'interfaccia Private Service Connect per Vertex AI Training

- Crea un cluster Ray su Vertex AI

- Utilizzare l'interfaccia Private Service Connect con Vertex AI Agent Engine

Considerazioni sui Controlli di servizio VPC

La possibilità del servizio dei producer di Vertex AI di accedere a internet pubblico dipende dalla configurazione di sicurezza del tuo progetto, in particolare se utilizziControlli di servizio VPCls.

- Senza i controlli di servizio VPC: l'hosting di Vertex AI gestito da Google mantiene il suo accesso a internet predefinito. Questo traffico in uscita esce direttamente dall'ambiente sicuro e gestito da Google in cui viene eseguito il servizio di produzione.

- Con Controlli di servizio VPC: quando il tuo progetto fa parte di un perimetro di Controlli di servizio VPC, l'accesso a internet predefinito di Vertex AI con hosting multi-tenant gestito da Google viene bloccato dal perimetro per impedire l'esfiltrazione di dati. Per consentire l'accesso a internet pubblico in questo scenario, devi configurare esplicitamente un percorso di uscita sicuro che instrada il traffico attraverso la tua rete VPC. Il modo consigliato per farlo è configurare un server proxy all'interno del perimetro VPC e creare un gateway Cloud NAT per consentire alla VM proxy di accedere a internet.

Per scoprire di più sulle considerazioni relative ai Controlli di servizio VPC, consulta Controlli di servizio VPC con Vertex AI.

Considerazioni sul deployment

Di seguito sono riportate le considerazioni per la comunicazione dai tuoi carichi di lavoro on-premise, multi-cloud e VPC ai servizi Vertex AI gestiti da Google.

Suggerimenti per le subnet Vertex AI

La tabella seguente elenca gli intervalli di subnet consigliati per i servizi Vertex AI che supportano le interfacce Private Service Connect.

| Funzionalità di Vertex AI | Intervallo di subnet consigliato |

|---|---|

| Vertex AI Pipelines | /28 |

| Job di addestramento personalizzati | /28 |

| Ray on Vertex AI | /28 |

| Motore Vertex AI Agent | /28 |

Pubblicità IP

- Quando utilizzi l'interfaccia Private Service Connect per connetterti ai servizi nella rete VPC consumer, scegli un indirizzo IP da un elenco di intervalli IP supportati nella tua rete VPC.

- Per impostazione predefinita, il router Cloud annuncia le normali subnet VPC, a meno che non sia configurata la modalità di annuncio personalizzata. Per ulteriori informazioni, vedi Pubblicità personalizzata.

- Una connessione tra un collegamento di rete e un'interfaccia Private Service Connect è transitiva. I carichi di lavoro nella rete VPC producer possono comunicare con i carichi di lavoro connessi alla rete VPC consumer.

Regole firewall

Le interfacce Private Service Connect vengono create e gestite da un'organizzazione producer, ma si trovano in una rete VPC consumer. Per la sicurezza lato consumer, consigliamo regole firewall basate su intervalli di indirizzi IP della rete VPC consumer. Devi aggiornare le regole firewall per consentire l'accesso della subnet del collegamento di rete alla rete del consumatore. Per ulteriori informazioni, vedi Limita l'ingresso da produttore a consumatore.

Risoluzione del nome di dominio

L'utilizzo di una sola interfaccia Private Service Connect richiede la connessione ai servizi tramite i relativi indirizzi IP interni. Questa non è una pratica consigliata per i sistemi di produzione, perché gli indirizzi IP possono cambiare, il che porta a configurazioni fragili.

Implementando il peering DNS, i producer di Vertex AI possono invece risolvere e connettersi ai servizi nella tua rete VPC e nelle reti on-premise o multicloud. Ciò si ottiene eseguendo query sui record da una zona privata Cloud DNS all'interno della rete VPC, il che garantisce un accesso al servizio stabile e affidabile anche se gli indirizzi IP sottostanti vengono modificati.

Per saperne di più, vedi Configura un peering DNS privato.

Passaggi successivi

- Scopri di più sulle specifiche dei collegamenti di rete.

- Prova un codelab sull'utilizzo delle interfacce Private Service Connect con Vertex AI Pipelines.

- Prova un codelab sull'utilizzo di un proxy esplicito per raggiungere endpoint non RFC1918 con Vertex AI Pipelines.