このドキュメントでは、プライベート稼働時間チェックの構成方法について説明します。プライベート稼働時間チェックを使用すると、Identity and Access Management(IAM)の制限と VPC Service Controls の境界を適用しながら、お客様の Virtual Private Cloud(VPC)ネットワークへの HTTP リクエストまたは TCP リクエストを有効にできます。プライベート稼働時間チェックでは、仮想マシン(VM)や L4 内部ロードバランサ(ILB)などのリソースにプライベート ネットワーク経由でリクエストを送信できます。

プライベート ネットワークにあるリソースの内部 IP アドレスは、プライベート ネットワーク アクセスが有効になっている Service Directory サービスとして記録されます。プライベート稼働時間チェックを使用するには、Service Directory プロダクトを使用してプライベート ネットワーク アクセスを構成する必要があります。

プライベート稼働時間チェックを保存する Google Cloud プロジェクトと、Service Directory サービスを保存する Google Cloud プロジェクトは、異なるプロジェクトでも構いません。Cloud Monitoring を使用すると、指標スコープで 1 つのプロジェクトから複数のGoogle Cloud プロジェクトのリソースをモニタリングできます。稼働時間チェックが定義されているプロジェクトは、指標スコープのスコーピング プロジェクトになります。指標スコープは、スコーピング プロジェクトでモニタリングするすべてのプロジェクトのリストです。Service Directory サービスは、スコーピング プロジェクトまたは指標スコープのプロジェクトで定義できます。指標スコープの詳細については、指標スコープの概要をご覧ください。

プライベート ネットワークとそのリソース(VM やロードバランサなど)は、別の Google Cloud プロジェクトに存在する可能性もあります。このプロジェクトは、稼働時間チェックのスコーピング プロジェクトの指標スコープに存在する必要はありません。Service Directory サービスは稼働時間の指標を収集するため、指標スコープ内に存在する必要がありますが、カプセル化されたリソースはそうではありません。

このドキュメントでは、 Google Cloud コンソールまたは API を使用して、プライベート ネットワークを設定し、その Service Directory リソースを構成する方法について説明します。ここでの API の例では、プライベート ネットワークと Service Directory サービスが、稼働時間チェックのスコーピング プロジェクトに存在することを前提としています。ただし、プライベート稼働時間チェックを作成するでは、API を使用して指標スコープで Service Directory サービスを使用する稼働時間チェックを作成する方法についても説明します。

パブリック IP アドレスを使用する稼働時間チェックの構成方法については、パブリック稼働時間チェックを作成するをご覧ください。稼働時間チェックの管理とモニタリングに関する情報については、このドキュメントの次のステップのセクションをご覧ください。

この機能は Google Cloud プロジェクトでのみサポートされています。App Hub 構成の場合は、App Hub ホスト プロジェクトまたはアプリ対応フォルダの管理プロジェクトを選択します。

始める前に

次の API を有効にします。

- Cloud Monitoring API:

monitoring.googleapis.com - Service Directory API:

servicedirectory.googleapis.com - Service Networking API:

servicenetworking.googleapis.com - Compute Engine API:

compute.googleapis.com

API を有効にするには、gcloud CLI またはGoogle Cloud コンソールを使用します。次のタブでは、gcloud CLI をインストールして Cloud Monitoring API を有効にする方法について説明します。

Google Cloud コンソール

Google Cloud コンソールで、API を有効にする Google Cloud プロジェクトを選択し、[API とサービス] ページに移動します。

[API とサービスを有効にする] ボタンをクリックします。

「Monitoring」を検索します。

検索結果で、[Stackdriver Monitoring API] をクリックします。

[API が有効です] が表示されている場合、その API はすでに有効になっています。有効になっていない場合は、[有効にする] をクリックします。

gcloud CLI

ワークステーションに Google Cloud CLI がまだインストールされていない場合は、gcloud CLI のインストールをご覧ください。

Monitoring API が有効になっているかどうかを確認するには、ワークステーションで次のコマンドを実行します。PROJECT_ID は API を有効にするプロジェクトの ID に置き換えます。

gcloud services list --project=PROJECT_ID出力に

monitoring.googleapis.comが表示されている場合、API は有効になっています。API が有効になっていない場合は、次のコマンドを実行して有効にします。

gcloud services enable monitoring --project=PROJECT_ID詳細については、

gcloud servicesをご覧ください。

他の API を有効にする手順も同じです。

- Google Cloud コンソールを使用する場合は、表示名(Service Directory API など)を検索します。

- gcloud CLI を使用する場合は、

googleapis.com名の最初の要素(servicedirectoryなど)を指定します。

- Cloud Monitoring API:

通知の受信に使用する通知チャンネルを構成します。複数の種類の通知チャンネルを作成することをおすすめします。詳細については、通知チャンネルを作成して管理するをご覧ください。

プライベート ネットワークを構成し、そのプライベート ネットワークにアクセスできるように VM または ILB を構成します。詳しくは、プライベート サービス アクセスをご覧ください。

ILB をターゲットとするプライベート チェックは、稼働時間チェッカーがあるリージョンに限定されます。稼働時間チェックのリージョン

USAには、USA_OREGON、USA_IOWA、USA_VIRGINIAリージョンが含まれます。各USA_*リージョンには 1 つのチェッカーがあり、USAには 3 つすべてが含まれます。その他の稼働時間チェックのリージョン(EUROPE、SOUTH_AMERICA、ASIA_PACIFIC)には、それぞれチェッカーが 1 つあります。この制限を取り除くには、ロードバランサへのグローバル アクセスを構成する必要があります。グローバル アクセスを構成する方法については、このドキュメントの Service Directory リソースを構成するの「ILB」タブをご覧ください。グローバル アクセスを許可しない ILB を確認する場合は、ILB に次のいずれかのリージョンを選択します。

us-east4us-central1us-west1europe-west1southamerica-east1asia-southeast1

使用するインターフェースを決定します。

Google Cloud コンソール: VM がリクエストを処理しているときに稼働時間チェックを作成できます。このインターフェースでは、Service Directory リソースの構成、サービス アカウントの認可、ネットワーク ファイアウォール ルールの構成の手順を確認できます。

コマンドライン インターフェース: Google Cloud CLI と Cloud Monitoring API を使用して、ILB と VM がリクエストを処理するときにプライベート稼働時間チェックを作成できます。

コマンドラインを使用してプライベート稼働時間チェックを構成する場合は、前提条件の手順を完了します。

プライベート稼働時間チェックを作成する

このセクションでは、Service Directory サービスのプライベート稼働時間チェックを作成して構成する方法について説明します。

Google Cloud コンソールを使用する場合は、「Google Cloud コンソール」タブを選択します。

Cloud Monitoring API を使用して、稼働時間チェックと同じ Google Cloud プロジェクトに Service Directory サービスを構成する場合は、「API: スコーピング プロジェクト」タブを選択します。

Cloud Monitoring API を使用して、稼働時間チェックのプロジェクトの指標スコープでモニタリングされるプロジェクトに Service Directory サービスを構成するには、「API: モニタリング対象プロジェクト」タブを選択します。

Google Cloud コンソール

Google Cloud コンソールを使用して稼働時間チェックを作成するには、次の操作を行います。

-

Google Cloud コンソールで、[

稼働時間チェック] ページに移動します。

稼働時間チェック] ページに移動します。このページを検索バーで検索する場合は、小見出しが「Monitoring」の結果を選択します。

- Google Cloud コンソールのツールバーで、 Google Cloud プロジェクトを選択します。App Hub 構成の場合は、App Hub ホスト プロジェクトまたはアプリ対応フォルダの管理プロジェクトを選択します。

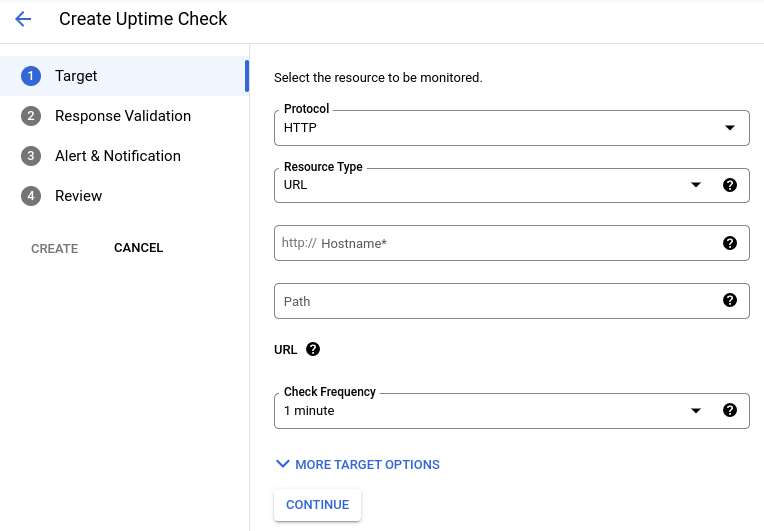

[稼働時間チェックの作成] をクリックします。

プライベート稼働時間チェックを指定します。

プロトコルを選択します。HTTP、HTTPS、TCP のいずれかのプロトコルを選択します。

リソースタイプで [内部 IP] を選択します。

プロジェクトに Service Directory サービスが構成されていない場合、または Service Directory サービスを作成する場合は、[表示] をクリックして、[プライベート稼働時間チェックの前提条件] ペインに入力します。

プロンプトが表示されたら、Compute Engine API または Service Directory API を有効にします。API の有効化には 1 分ほどかかることがあります。

表示されている場合は、[arrow_drop_down サービス アカウント] を開き、[サービス アカウントを作成] をクリックします。

Monitoring サービス アカウントが存在しない場合、そのサービス アカウントが作成されます。このサービス アカウントに 2 つの Service Directory ロールが付与されます。

[arrow_drop_down Service Directory] メニューを開き、次の操作を行います。

- [arrow_drop_down リージョン] を開き、リクエストを処理している VM のリージョンを選択します。

- [arrow_drop_down 名前空間] を開き、既存の Service Directory の名前空間を選択するか、[名前空間を作成] をクリックして名前空間を作成します。

- [サービス名] をクリックして、サービス名を入力します。サービスは、プライベート稼働時間チェックのターゲットです。

- [エンドポイント名] をクリックし、エンドポイント名を入力します。エンドポイントは、サービスがリクエストを処理するために使用できる IP アドレスとポートの値のペアです。サービスに複数のエンドポイントがある場合は、1 つのエンドポイントがランダムに選択されます。

- [arrow_drop_down ネットワーク] を開き、プライベート ネットワークを選択します。

- [arrow_drop_down インスタンス] を開き、リクエストを処理しているプライベート ネットワーク上の VM を選択します。インスタンスを選択すると、その内部 IP アドレスが表示されます。

- [完了] をクリックします。

[arrow_drop_down ファイアウォール ルール] を開きます。

[arrow_drop_down ネットワーク] を開き、ネットワーク ルールが適用されているネットワークを選択します。

[ファイアウォール ルールの作成] をクリックします。

このファイアウォール ルールにより、ルート 35.199.192.0/19 からのインバウンド TCP トラフィックが有効になります。35.199.192.0/19 からのルートは、プライベート ルーティングを使用する転送先への接続をサポートします。詳細については、VPC ルートをご覧ください。

[プライベート稼働時間チェック] ペインで、使用する Service Directory サービスを指定するには、次のいずれかを行います。

[完全修飾サービス名を使用する] を選択して、サービスの完全修飾名を入力します。

projects/SERVICE_DIRECTORY_PROJECT_ID/locations/REGION/namespaces/PRIVATE_NAMESPACE/services/PRIVATE_SERVICE

メニューを使用して、リージョン、名前空間、サービスを選択します。サービスを作成した場合、これらのフィールドは自動的に選択されます。

[プライベート稼働時間チェック] ペインで、稼働時間チェックのターゲットの説明を入力します。

省略可: リクエストのパス コンポーネントを入力します。

HTTP または HTTPS プロトコルを使用するプライベート稼働時間チェックは、

http://target/pathにリクエストを送信します。この式のtargetは、Service Directory エンドポイントで構成された内部 IP アドレスです。[パス] フィールドを空白のままにするか、値を

/に設定すると、リクエストはhttp://target/に発行されます。省略可: 稼働時間チェックを実行する頻度を設定するには、[確認頻度] フィールドを使用します。

省略可: チェッカー リージョンを構成するか、認証、HTTP および HTTPS チェックのヘッダー、その他の値を選択するには、[More target options] をクリックします。

- リージョン: 稼働時間チェックがリクエストを受信するリージョンを選択します。稼働時間チェックには、少なくとも 3 つのチェッカーが必要です。3 つのチェッカーがある米国を除くすべてのリージョンに、1 つのチェッカーがあります。デフォルトの設定(グローバル)にはすべてのリージョンが含まれています。

- リクエスト メソッド:

GETまたはPOSTを選択します。 - 本文: HTTP

POSTチェックの場合、URL がエンコードされた本文を入力します。エンコードは自分で行う必要があります。他のすべてのチェックでは、このフィールドは空のままにします。 - ホストヘッダー: プライベート稼働時間チェックを構成する場合は、このフィールドを設定しないでください。

- ポート: ここで設定した値は、Service Directory エンドポイント構成のポートを上書きします。エンドポイント構成を使用する場合は、ここに値を設定しないでください。

- カスタム ヘッダー: カスタム ヘッダーを追加し、必要に応じて暗号化します。暗号化すると、ヘッダーの値はフォームに表示されません。認証に関連するヘッダーを他のユーザーに表示しないように暗号化を使用します。

- 認証: 単一のユーザー名とパスワードを指定します。これらの値は、認証ヘッダーとして送信されます。ここで値を設定する場合、これとは別に認証ヘッダーを設定しないでください。認証ヘッダーを設定する場合は、ここに値を設定しないでください。フォームではパスワードは常に非表示です。

[続行] をクリックし、レスポンス要件を構成します。このセクションの設定にはすべてデフォルト値があります。

稼働時間チェックのタイムアウト期間を設定するには、[レスポンスのタイムアウト] フィールドを使用します。この期間内に複数のロケーションからレスポンスを受け取らなかった場合、稼働時間チェックは失敗となります。

コンテンツ マッチを実行するように稼働時間チェックを構成するには、トグルラベルが「コンテンツ マッチが有効」になっていることを確認します。

- オプションのメニューから [Response Content Match Type] を選択します。このフィールドは、レスポンスのコンテンツと返されたデータをどのように比較するかを指定します。たとえば、レスポンスのコンテンツが

abcdで、コンテンツのマッチタイプが [次を含む] であるとします。稼働時間チェックが成功するのは、レスポンス データにabcdが含まれている場合のみです。詳細については、レスポンス データを検証するをご覧ください。 - レスポンスのコンテンツを入力します。レスポンスのコンテンツには 1,024 バイト以下の文字列を指定する必要があります。API では、このフィールドは

ContentMatcherオブジェクトです。

- オプションのメニューから [Response Content Match Type] を選択します。このフィールドは、レスポンスのコンテンツと返されたデータをどのように比較するかを指定します。たとえば、レスポンスのコンテンツが

稼働時間チェックが原因でログエントリが作成されないようにするには、[チェックの失敗をログに出力] をオフにします。

HTTP 稼働時間チェックの場合は、許容されるレスポンス コードを構成します。デフォルトでは、HTTP 稼働時間チェックで

2xxレスポンスはすべて正常なレスポンスと見なされます。

[続行] をクリックして、アラート ポリシーと通知を構成します。

稼働時間チェックが失敗した場合に通知を受け取るには、アラート ポリシーを作成して、そのポリシーの通知チャンネルを構成します。

- 省略可: アラート ポリシーの名前を更新します。

- 省略可: [時間] フィールドで、稼働時間チェックの失敗通知を送信するまでの時間を選択します。デフォルトでは、2 つ以上のリージョンが 1 分以上稼働時間チェックの失敗を報告したときに通知が送信されます。

[通知チャンネル] というラベルのボックスで、arrow_drop_down(メニュー)を開き、追加するチャンネルを選択して、[OK] をクリックします。

メニューでは、通知がチャンネル タイプごとにアルファベット順にグループ化されます。

アラート ポリシーを作成しない場合は、切り替えボタンのテキストが「アラートを作成しない」になっていることを確認します。

[続行] をクリックし、稼働時間チェックを完了します。

稼働時間チェックのわかりやすいタイトルを入力します。

省略可: 稼働時間チェックにユーザー定義のラベルを追加する手順は次のとおりです。

- expand_more(ユーザーラベルを表示します)をクリックします。

- [キー] フィールドにラベルの名前を入力します。ラベル名の先頭は小文字にする必要があり、小文字、数字、アンダースコア、ダッシュを使用できます。たとえば、「

severity」と入力します。 - [値] フィールドにラベルの値を入力します。ラベルの値には、英小文字、数字、アンダースコア、ダッシュを使用できます。たとえば、「

critical」と入力します。 - 追加するラベルごとに、[Add user label] をクリックして、ラベルのキーと値を入力します。

稼働時間チェックの構成を確認するには、[テスト] をクリックします。結果が期待どおりでない場合は、トラブルシューティングを参照して構成を修正し、検証ステップを繰り返します。

[作成] をクリックします。

API: スコーピング プロジェクト

プライベート稼働時間チェックの構成を作成するには、UptimeCheckConfig オブジェクトを作成し、そのオブジェクトを Cloud Monitoring API で uptimeCheckConfigs.create メソッドに渡します。

プライベート稼働時間チェックの UptimeCheckConfig オブジェクトは、次の点でパブリック稼働時間チェックのオブジェクトとは異なります。

稼働時間チェックの構成で指定するモニタリング対象リソースは、

servicedirectory_serviceタイプである必要があります。このリソースタイプには次のラベルがあります。project_id: Service Directory サービスに関連付けられているプロジェクト ID。location: サービスに関連付けられたクラウド リージョン。namespace_name: Service Directory の名前空間。service_name: Service Directory サービスの名前。

稼働時間チェックの構成で

port値を指定する必要はありません。Service Directory エンドポイントのポート値は稼働時間チェック構成の設定値をオーバーライドします。Service Directory 構成にポートが指定されていない場合は、チェックが失敗します。稼働時間チェックの構成で、

checker_typeフィールドに値VPC_CHECKERSを指定する必要があります。この値は、プライベート稼働時間チェックに必要です。デフォルトでは、稼働時間チェックは公開されるため、パヴリック稼働時間チェックではこのフィールドを指定する必要はありません。

次の JSON コードは、プライベート ネットワーク上の VM インスタンスに構成された Service Directory リソースを使用した、プライベート稼働時間チェックの UptimeCheckConfig オブジェクトを示しています。

{

"displayName": "private-check-demo",

"monitoredResource": {

"type": "servicedirectory_service",

"labels": {

"project_id": "SERVICE_DIRECTORY_PROJECT_ID",

"service_name": "PRIVATE_SERVICE",

"namespace_name": "PRIVATE_NAMESPACE",

"location": "REGION"

}

},

"httpCheck": {

"requestMethod": "GET"

},

"period": "60s",

"timeout": "10s",

"checker_type": "VPC_CHECKERS"

}'

Service Directory サービスが稼働時間チェックと同じ Google Cloud プロジェクトにある場合は、次の手順でプライベート稼働時間チェックを作成します。

gcloud CLI にデフォルトの Google Cloud プロジェクトを設定します。

gcloud config set project PROJECT_ID

プロジェクト ID を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project)

アクセス トークンを保持する環境変数を作成します。

export TOKEN=`gcloud auth print-access-token`

curlツールを使用してuptimeCheckConfigs.createメソッドを呼び出し、それに構成オブジェクトを渡します。curl https://monitoring.googleapis.com/v3/projects/${PROJECT_ID}/uptimeCheckConfigs \ -H "Authorization: Bearer $TOKEN" -H "Content-Type: application/json" \ --request POST --data '{ "displayName": "private-check-demo", "monitoredResource": { "type": "servicedirectory_service", "labels": { "project_id": "'"$PROJECT_ID"'", "service_name": "PRIVATE_SERVICE", "namespace_name": "PRIVATE_NAMESPACE", "location": "REGION" } }, "httpCheck": { "requestMethod": "GET" }, "period": "60s", "timeout": "10s", "checker_type": "VPC_CHECKERS" }'

稼働時間チェックの作成に失敗した場合は、サービス アカウントに必要なロールがあることを確認します。詳細については、稼働時間チェックの作成に失敗するをご覧ください。

API: モニタリング対象プロジェクト

プライベート稼働時間チェックの構成を作成するには、UptimeCheckConfig オブジェクトを作成し、そのオブジェクトを Cloud Monitoring API で uptimeCheckConfigs.create メソッドに渡します。

プライベート稼働時間チェックの UptimeCheckConfig オブジェクトは、次の点でパブリック稼働時間チェックのオブジェクトとは異なります。

稼働時間チェックの構成で指定するモニタリング対象リソースは、

servicedirectory_serviceタイプである必要があります。このリソースタイプには次のラベルがあります。project_id: Service Directory サービスに関連付けられているプロジェクト ID。location: サービスに関連付けられたクラウド リージョン。namespace_name: Service Directory の名前空間。service_name: Service Directory サービスの名前。

稼働時間チェックの構成で

port値を指定する必要はありません。Service Directory エンドポイントのポート値は稼働時間チェック構成の設定値をオーバーライドします。Service Directory 構成にポートが指定されていない場合は、チェックが失敗します。稼働時間チェックの構成で、

checker_typeフィールドに値VPC_CHECKERSを指定する必要があります。この値は、プライベート稼働時間チェックに必要です。デフォルトでは、稼働時間チェックは公開されるため、パヴリック稼働時間チェックではこのフィールドを指定する必要はありません。

次の JSON コードは、プライベート ネットワーク上の VM インスタンスに構成された Service Directory リソースを使用した、プライベート稼働時間チェックの UptimeCheckConfig オブジェクトを示しています。

{

"displayName": "private-check-demo",

"monitoredResource": {

"type": "servicedirectory_service",

"labels": {

"project_id": "SERVICE_DIRECTORY_PROJECT_ID",

"service_name": "PRIVATE_SERVICE",

"namespace_name": "PRIVATE_NAMESPACE",

"location": "REGION"

}

},

"httpCheck": {

"requestMethod": "GET"

},

"period": "60s",

"timeout": "10s",

"checker_type": "VPC_CHECKERS"

}'

Service Directory サービスが、稼働時間チェックのGoogle Cloud プロジェクトの指標スコープによってモニタリングされている Google Cloud プロジェクトにある場合は、次の手順でプライベート稼働時間チェックを作成します。

稼働時間チェックを作成する Google Cloud プロジェクトがデフォルトになるように gcloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project)

Service Directory サービスが定義されているGoogle Cloud プロジェクトの ID を格納する環境変数を作成します。

export MONITORED_PROJECT_ID=MONITORED_PROJECT_ID

このプロジェクトは、稼働時間チェックのプロジェクトの指標スコープ内にある必要があります。

アクセス トークンを保持する環境変数を作成します。

export TOKEN=`gcloud auth print-access-token`

curlツールを使用してuptimeCheckConfigs.createメソッドを呼び出し、それに構成オブジェクトを渡します。curl https://monitoring.googleapis.com/v3/projects/${PROJECT_ID}/uptimeCheckConfigs \ -H "Authorization: Bearer $TOKEN" -H "Content-Type: application/json" \ --request POST --data '{ "displayName": "private-check-demo", "monitoredResource": { "type": "servicedirectory_service", "labels": { "project_id": "'"$MONITORED_PROJECT_ID"'", "service_name": "PRIVATE_SERVICE", "namespace_name": "PRIVATE_NAMESPACE", "location": "REGION" } }, "httpCheck": { "requestMethod": "GET" }, "period": "60s", "timeout": "10s", "checker_type": "VPC_CHECKERS" }'

稼働時間チェックの作成に失敗した場合は、サービス アカウントに必要なロールがあることを確認します。詳細については、稼働時間チェックの作成に失敗するをご覧ください。

稼働時間チェックの結果が Monitoring に送信され始めるまでに、最大 5 分の遅延が発生する可能性があります。その間、稼働時間チェック ダッシュボードには「データがありません」というステータスが表示されます。

前提として必要な手順

Google Cloud コンソール インターフェースを使用する場合は、プライベート稼働時間チェックを作成するに移動してください。Google Cloud コンソールでは、前提条件のすべての手順でガイダンスが表示されます。

コマンドラインを使用してプライベート稼働時間チェックを構成する場合は、稼働時間チェックを作成する前に、まず次の手順を完了しておく必要があります。

Service Directory リソースを構成する

プライベート稼働時間チェックでは、Service Directory サービスによって記録された内部 IP アドレスを使用してリソースの可用性を判断します。次のリソースに Service Directory を構成できます。

- プライベート ネットワークの VM

- L4 内部ロードバランサ(ILB)

プライベート稼働時間チェックを使用するには、次の Service Directory リソースを構成する必要があります。

- エンドポイント: エンドポイントは、サービスがリクエストを処理するために使用できる IP アドレスとポートの値のペアです。サービスに複数のエンドポイントがある場合は、1 つのエンドポイントがランダムに選択されます。

- サービス: サービスは、一連の動作を提供するエンドポイントの集まりです。サービスは、プライベート稼働時間チェックのターゲットです。

- 名前空間: 名前空間は、サービス名とそれに関連するエンドポイントのセットを保持します。名前空間を使用すると、サービスをグループ化して、一貫した管理を行えます。

これらのリソースは、gcloud CLI またはGoogle Cloud コンソールで構成できます。コンソールを使用する場合、[稼働時間チェックの作成] ダイアログに構成手順が示されます。

Google Cloud コンソール

Google Cloud コンソールを使用する場合、稼働時間チェックのリソースタイプとして [内部 IP] を選択すると、Service Directory とサービスを作成するように求められます。

gcloud CLI - VM

このドキュメントでサービス、名前空間、エンドポイントに使用されているコマンドについては、gcloud service-directory コマンド グループをご覧ください。

VM 用の Service Directory リソースを作成するには、次の操作を行います。

Service Directory リソースを作成する Google Cloud プロジェクトをデフォルトとして使用するように Google Cloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID とプロジェクト番号を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Service Directory の名前空間を作成します。

gcloud service-directory namespaces create PRIVATE_NAMESPACE --location=REGION

その名前空間に Service Directory サービスを作成します。

gcloud service-directory services create PRIVATE_SERVICE \ --namespace PRIVATE_NAMESPACE --location=REGION

プライベート ネットワークにある VM の IP アドレスを保持する環境変数を作成します。

export INTERNAL_IP=$(gcloud compute instances describe --zone=ZONE \ PRIVATE_SERVICE_INSTANCE --format='get(networkInterfaces[0].networkIP)')

内部 IP アドレスとポートを含む Service Directory エンドポイントを作成します。

gcloud service-directory endpoints create PRIVATE_ENDPOINT \ --location=REGION --namespace=PRIVATE_NAMESPACE \ --service=PRIVATE_SERVICE \ --network=projects/$PROJECT_NUMBER/locations/global/networks/PRIVATE_CHECK_NETWORK \ --address=$INTERNAL_IP --port=80

gcloud CLI - L4 ILB

このドキュメントでサービス、名前空間、エンドポイントに使用されているコマンドについては、gcloud service-directory コマンド グループをご覧ください。

プライベート稼働時間チェックを使用して、L4 ILB に対する Service Directory リソースを作成することで、L4 内部ロードバランサ(ILB)の可用性をモニタリングできます。

新しい L4 ILB を作成する場合は、Service Directory による自動統合を使用できます。詳細については、Service Directory で内部ロードバランサを構成するをご覧ください。

Service Directory による自動統合を使用せずに作成された L4 ILB がある場合は、次の手順で Service Directory リソースを手動で構成できます。

Service Directory リソースを作成する Google Cloud プロジェクトをデフォルトとして使用するように Google Cloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID とプロジェクト番号を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

すべての稼働時間チェッカーが L4 ILB にデータを転送できるようにするには、ILB へのグローバル アクセスを有効にします。

gcloud compute forwarding-rules update ILB_FORWARDING_RULE_NAME \ --region=ILB_REGION --allow-global-access

L4 ILB がグローバル アクセスを許可しない場合、稼働時間の指標は、ILB_REGION が次のいずれかである場合にのみ利用できます。

us-east4us-central1us-west1europe-west1southamerica-east1asia-southeast1

Service Directory の名前空間を作成します。

gcloud service-directory namespaces create PRIVATE_NAMESPACE_FOR_ILB\ --location=REGION

その名前空間に Service Directory サービスを作成します。

gcloud service-directory services create PRIVATE_SERVICE_FOR_ILB \ --namespace PRIVATE_NAMESPACE_FOR_ILB --location=REGION

プライベート ネットワークにあるロードバランサの IP アドレスを保持する環境変数を作成します。

export INTERNAL_IP=$( gcloud compute forwarding-rules describe ILB_FORWARDING_RULE_NAME\ --region=ILB_REGION --format='get(IPAddress)')

内部 IP アドレスとポートを含む Service Directory エンドポイントを作成します。

gcloud service-directory endpoints create PRIVATE_ENDPOINT_FOR_ILB \ --location=ILB_REGION --namespace=PRIVATE_NAMESPACE_FOR_ILB \ --service=PRIVATE_SERVICE_FOR_ILB \ --network=projects/$PROJECT_NUMBER/locations/global/networks/PRIVATE_CHECK_NETWORK \ --address=$INTERNAL_IP --port=80

サービス アカウントを認可する

稼働時間チェックは、Monitoring 所有のサービス アカウントを使用して Service Directory サービスとのやり取りを管理します。サービス アカウントの名前は次の形式です。

service-PROJECT_NUMBER@gcp-sa-monitoring-notification.iam.gserviceaccount.com

このサービス アカウントが存在しない場合、プライベート稼働時間チェックを作成するときに Monitoring によってサービス アカウントが作成されます。ユーザーはこのサービス アカウントを作成できません。

プライベート稼働時間チェックを作成すると、Monitoring はサービス アカウントに 2 つの Service Directory のロールを付与しようとします。ただし、API を使用する場合、 Google Cloud プロジェクトの設定により、Monitoring がサービス アカウントにロールを付与できない可能性があります。この場合、稼働時間チェックの作成は失敗します。

このセクションでは、既存のサービス アカウントに必要なロールを付与する方法について説明します。

Google Cloud コンソール

Google Cloud コンソールを使用する場合は、稼働時間チェックのリソースタイプとして [内部 IP] を選択すると、サービス アカウントを認可するように求められます。

API: スコーピング プロジェクト

既存のサービス アカウントに Service Directory のロールを付与するには、次の操作を行います。

稼働時間チェックを作成する Google Cloud プロジェクトがデフォルトになるように gcloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID とプロジェクト番号を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

次のコマンドを実行します。

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.viewer'

gcloud projects add-iam-policy-binding $PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.pscAuthorizedService'

上記のコマンドは、サービス アカウントに次のロールを付与します。

roles/servicedirectory.viewerroles/servicedirectory.pscAuthorizedService

API: モニタリング対象プロジェクト

既存のサービス アカウントに Service Directory のロールを付与するには、次の操作を行います。

稼働時間チェックを作成する Google Cloud プロジェクトがデフォルトになるように gcloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID とプロジェクト番号を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project) export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format='get(projectNumber)')

Service Directory サービスが定義されているプロジェクトのプロジェクト ID を保持する環境変数を作成します。

export MONITORED_PROJECT_ID=MONITORED_PROJECT_ID

このプロジェクトは、稼働時間チェックのプロジェクトの指標スコープ内にある必要があります。

ネットワークが定義されているプロジェクトのプロジェクト ID を保持する環境変数を作成します。

export NETWORK_PROJECT_ID=NETWORK_PROJECT_ID

このプロジェクトは、稼働時間チェックのプロジェクトの指標スコープに存在する必要はありません。

次のコマンドを実行します。

gcloud projects add-iam-policy-binding $MONITORED_PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.viewer'

gcloud projects add-iam-policy-binding $NETWORK_PROJECT_ID \ --member='serviceAccount:service-'$PROJECT_NUMBER'@gcp-sa-monitoring-notification.iam.gserviceaccount.com' \ --role='roles/servicedirectory.pscAuthorizedService'

上記のコマンドは、サービス アカウントに次のロールを付与します。

- Service Directory サービスが構成されているモニタリング対象プロジェクト(

$SERVICE_MONITORED_PROJECT_ID)の場合はroles/servicedirectory.viewer。 - プライベート ネットワークが構成されているプロジェクト(

$NETWORK_PROJECT_ID)の場合はroles/servicedirectory.pscAuthorizedService。

- Service Directory サービスが構成されているモニタリング対象プロジェクト(

ファイアウォール ルールを構成する

ルート 35.199.192.0/19 からのインバウンド TCP トラフィックを有効にするファイアウォール ルールを作成する必要があります。35.199.192.0/19 からのルートは、プライベート ルーティングを使用する転送先への接続をサポートします。詳細については、VPC ルートをご覧ください。

Google Cloud コンソール

Google Cloud コンソールを使用する場合、稼働時間チェックのリソースタイプとして [内部 IP] を選択すると、ファイアウォール ルールを構成するように求められます。

gcloud CLI

プライベート ネットワーク アクセスのファイアウォールを通過する TCP インバウンド トラフィックを許可するファイアウォール ルールを作成するには、次のコマンドを実行します。

稼働時間チェックを作成する Google Cloud プロジェクトがデフォルトになるように gcloud CLI を構成します。

gcloud config set project PROJECT_ID

プロジェクト ID とプロジェクト番号を格納する環境変数を作成します。

export PROJECT_ID=$(gcloud config get-value core/project)

ネットワーク ルールを作成します。

gcloud compute firewall-rules create PRIVATE_CHECK_NETWORK_HOPE_RULE \ --network="PRIVATE_CHECK_NETWORK" \ --action=allow --direction=ingress --source-ranges="35.199.192.0/19" \ --rules=tcp --project="$PROJECT_ID"

上記のコマンドでは、PRIVATE_CHECK_NETWORK は、このルールが関連付けられているネットワークで、PRIVATE_CHECK_NETWORK_HOPE_RULE はファイアウォール ルールの名前です。

このステップの詳細については、ネットワーク プロジェクトを構成するをご覧ください。

制限事項

プライベート稼働時間チェックを使用する場合、構成に関係なく SSL 証明書の検証は無効になります。

プライベート稼働時間チェックは、リダイレクトが設定されているエンドポイントをサポートしていません。

トラブルシューティング

このセクションでは、プライベート稼働時間チェックの使用時に発生する可能性のあるエラーとその解決方法について説明します。

稼働時間チェックの作成に失敗する

Google Cloud プロジェクトの設定により、稼働時間チェックが Service Directory サービスとのやり取りを管理する際に使用するサービス アカウントのロールを変更できなくなる場合があります。この場合、稼働時間チェックの作成は失敗します。

このセクションでは、サービス アカウントに必要なロールを付与する方法について説明します。

Google Cloud コンソール

Google Cloud コンソールを使用してプライベート稼働時間チェックを作成すると、 Google Cloud コンソールは Service Directory ロールをサービス アカウントに付与するコマンドを実行します。

サービス アカウントにロールを付与する方法については、サービス アカウントを認可するをご覧ください。

API: スコーピング プロジェクト

1 つの Google Cloud プロジェクトで、Service Directory サービスとプライベート リソースのプライベート稼働時間チェックを初めて作成するときは、リクエストが成功することも失敗することもあります。この結果は、プロジェクトでサービス アカウントに対する自動的なロール付与を無効にしているかどうかによって変わります。

プロジェクトでサービス アカウントに対する自動的なロール付与が許可されている場合、最初の稼働時間チェックは正常に作成されます。サービス アカウントが作成され、必要なロールが付与されます。

プロジェクトでサービス アカウントに対する自動的なロール付与が許可されていない場合、最初の稼働時間チェックの作成は失敗します。サービス アカウントは作成されますが、ロールは付与されません。

稼働時間チェックの作成に失敗した場合は、次の操作を行います。

- サービス アカウントを認可します。

- 権限が反映されるまで数分待ちます。

- プライベート稼働時間チェックを再度作成してください。

API: モニタリング対象プロジェクト

モニタリング対象プロジェクトの Service Directory サービスまたは別の Google Cloud プロジェクトのプライベート リソースを対象とするプライベート稼働時間チェックを初めて作成するときに、リクエストが失敗し、Monitoring サービス アカウントが作成されます。

サービス アカウントを認可する方法は、使用しているGoogle Cloud プロジェクトの数とその関係によって異なります。最大 4 つのプロジェクトが関係する可能性があります。

- プライベート稼働時間チェックを定義したプロジェクト。

- Service Directory サービスを構成したモニタリング対象プロジェクト。

- VPC ネットワークを構成したプロジェクト。

- ネットワーク リソース(VM やロードバランサなど)が構成されているプロジェクト。このプロジェクトには、ここで説明するサービス アカウントの認可でのロールがありません。

最初の稼働時間チェックの作成に失敗した場合は、次の操作を行います。

- サービス アカウントを認可します。

- 権限が反映されるまで数分待ちます。

- プライベート稼働時間チェックを再度作成してください。

アクセスが拒否された

VPC_ACCESS_DENIED という結果で稼働時間チェックが失敗しています。この結果は、ネットワーク構成やサービス アカウントの認可の一部が正しくないことを意味します。

稼働時間チェックの作成が失敗するの説明に沿って、スコーピング プロジェクトまたはモニタリング対象プロジェクトを使用するためのサービス アカウントの認可を確認します。

プライベート ネットワークへのアクセスについての詳細は、ネットワーク プロジェクトを構成するをご覧ください。

プライベート稼働時間チェックからの異常な結果

複数の VM を含む Service Directory サービスがあり、サービス構成には複数のエンドポイントが含まれます。いずれかの VM をシャットダウンしても、稼働時間チェックは成功を示します。

サービス構成に複数のエンドポイントがある場合は、ランダムに 1 つが選択されます。選択したエンドポイントに関連付けられた VM が実行されている場合、VM の 1 つが停止していても、稼働時間チェックは成功します。

デフォルトのヘッダー

稼働時間チェックからエラーまたは予期しない結果が返されます。これは、デフォルトのヘッダー値をオーバーライドした場合に発生することがあります。

プライベート稼働時間チェックのリクエストがターゲット エンドポイントに送信されると、リクエストには次のヘッダーと値が含まれます。

| ヘッダー | 値 |

|---|---|

HTTP_USER_AGENT |

GoogleStackdriverMonitoring-UptimeChecks(https://cloud.google.com/monitoring) |

HTTP_CONNECTION |

keep-alive |

HTTP_HOST |

Service Directory エンドポイントの IP |

HTTP_ACCEPT_ENCODING |

gzip、deflate、br |

CONTENT_LENGTH |

稼働時間の投稿データから計算 |

これらの値をオーバーライドしようとすると、次のようになる可能性があります。

- 稼働時間チェックでエラーが報告される

- オーバーライド値が破棄され、テーブル内の値で置き換えられる

データが表示されない

稼働時間チェックが Service Directory サービスとは異なる Google Cloud プロジェクトにある場合、稼働時間チェックのダッシュボードにデータは表示されません。

稼働時間チェックを含む Google Cloud プロジェクトが、Service Directory サービスを含む Google Cloud プロジェクトをモニタリングしていることを確認します。

モニタリング対象プロジェクトを一覧表示してプロジェクトを追加する方法については、複数のプロジェクトの指標スコープを構成するをご覧ください。