Examiner un élément

Pour examiner un composant dans Google Security Operations à l'aide de la vue Composant :

Saisissez le nom d'hôte, l'adresse IP du client ou l'adresse MAC de l'élément que vous souhaitez examiner :

- Nom d'hôte : court (par exemple,

mattu) ou complet (par exemple,mattu.ads.altostrat.com). - Adresse IP interne : adresse IP interne du client (par exemple,

10.120.89.92). Les adresses IPv4 et IPv6 sont acceptées. - Adresse MAC : adresse MAC de n'importe quel appareil de votre entreprise (par exemple,

00:53:00:4a:56:07).

- Nom d'hôte : court (par exemple,

Saisissez un code temporel pour le composant (date et heure UTC actuelles par défaut).

Cliquez sur Rechercher.

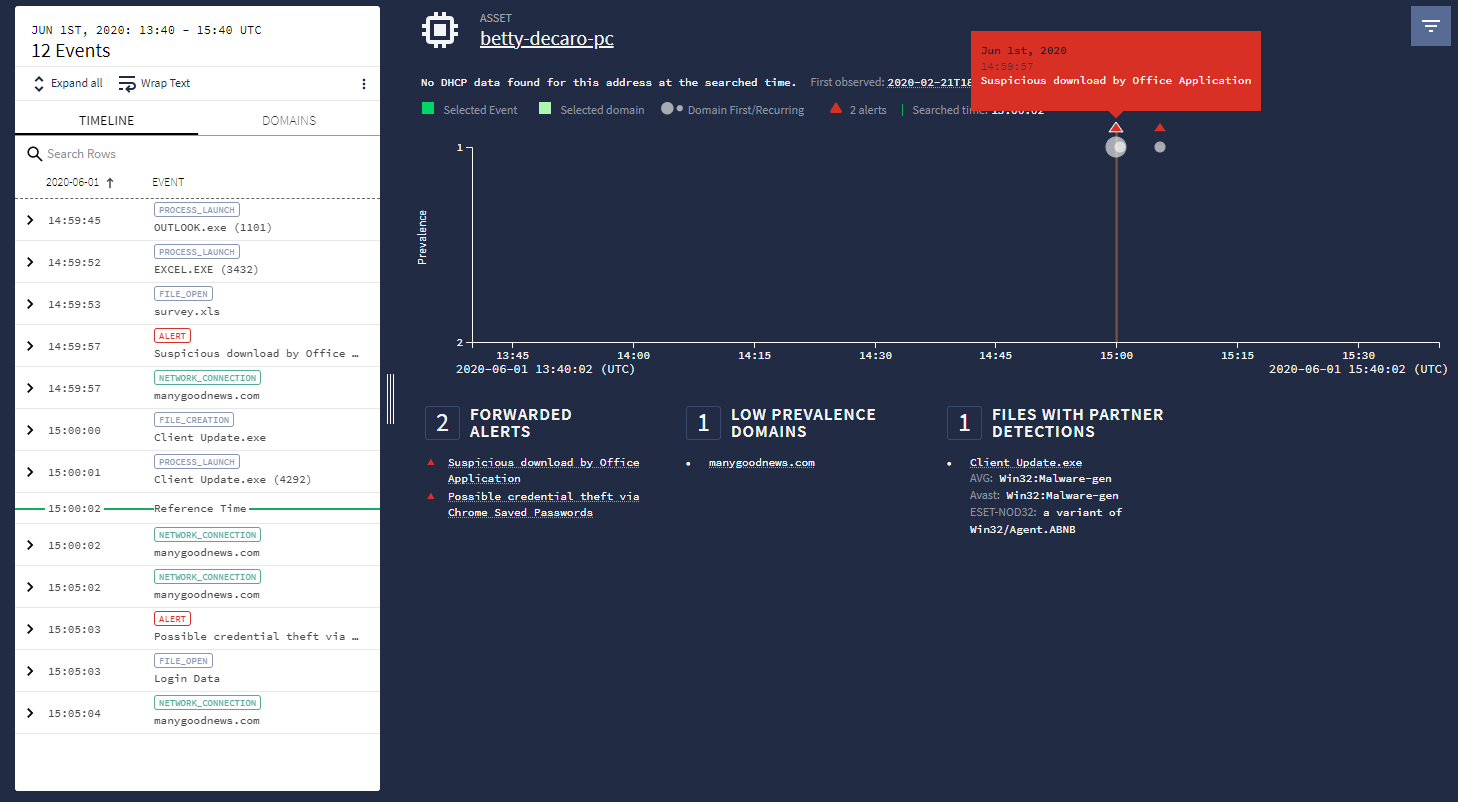

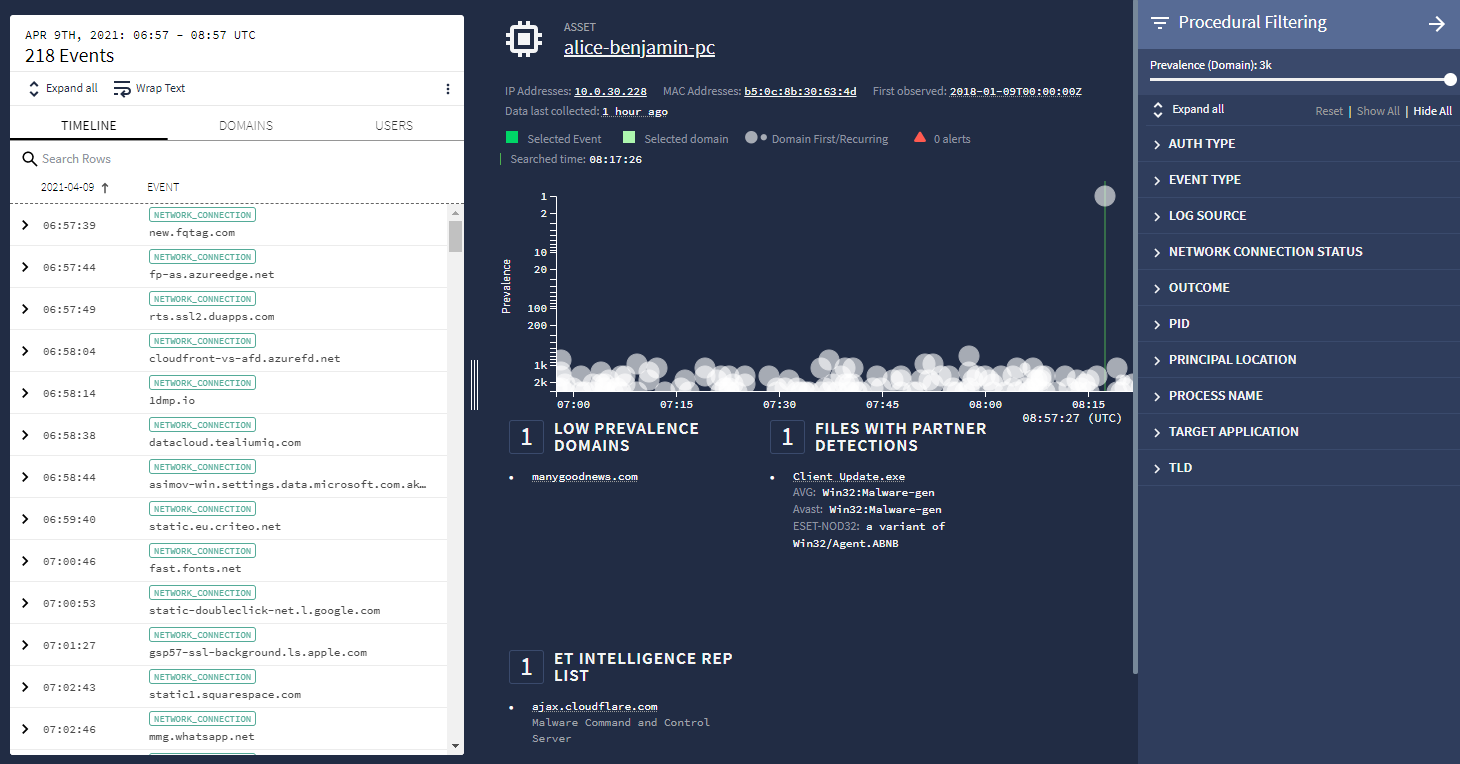

Vue des composants

La vue Actif fournit des informations sur les événements et les détails d'un actif dans votre environnement pour obtenir des insights. Les paramètres par défaut de la vue Asset peuvent varier en fonction du contexte d'utilisation. Par exemple, lorsque vous ouvrez la vue Asset à partir d'une alerte spécifique, seules les informations liées à cette alerte sont visibles.

Vous pouvez ajuster la vue Composants pour masquer les activités bénignes et mettre en évidence les données pertinentes pour une enquête. Les descriptions suivantes font référence aux éléments de l'interface utilisateur dans la vue Asset (Élément).

Liste de la barre latérale "Chronologie"

Lorsque vous recherchez un composant, l'activité renvoie une période par défaut de deux heures. Si vous pointez sur la ligne des catégories d'en-tête, la commande de tri s'affiche pour chaque colonne. Vous pouvez ainsi trier les données par ordre alphabétique ou par heure, selon la catégorie. Ajustez la période à l'aide du sélecteur de période ou en faisant défiler la molette de la souris lorsque le curseur est sur le graphique de prévalence. Consultez également le sélecteur temporel et le graphique de prévalence.

Liste de la barre latérale "DOMAINS"

Utilisez cette liste pour afficher la première recherche de chaque domaine distinct au cours d'une période donnée. Cela permet de masquer le bruit causé par les composants se connectant fréquemment aux domaines.

Curseur Heure

Le curseur temporel vous permet d'ajuster la période examinée. Vous pouvez ajuster le curseur pour afficher les événements sur une période allant d'une minute à un jour (vous pouvez également ajuster cette période à l'aide de la molette de la souris sur le graphique de prévalence).

Section Informations sur l'élément

Cette section fournit des informations supplémentaires sur le composant, y compris l'adresse IP et l'adresse MAC du client associées à un nom d'hôte donné pour la période spécifiée. Il fournit également des informations sur la date à laquelle l'élément a été observé pour la première fois dans votre entreprise et sur la date à laquelle les données ont été collectées pour la dernière fois.

Graphique de prévalence

Le graphique Prévalence indique le nombre maximal de composants de l'entreprise qui se sont récemment connectés au domaine réseau affiché. Les grands cercles gris indiquent les premières connexions aux domaines. De petits cercles gris indiquent les connexions suivantes au même domaine. Les domaines fréquemment consultés se trouvent en bas du graphique, tandis que ceux qui le sont rarement se trouvent en haut. Les triangles rouges affichés sur le graphique sont associés à des alertes de sécurité à la date spécifiée sous le graphique de prévalence.

Blocs Insights sur les composants

Les blocs Informations sur les composants mettent en évidence les domaines et les alertes que vous pourriez vouloir examiner plus en détail. Ils fournissent un contexte supplémentaire sur ce qui a pu déclencher une alerte et peuvent vous aider à déterminer si un appareil est compromis. Les blocs Informations sur les composants reflètent les événements affichés et varient en fonction de la pertinence des menaces.

Bloc Alertes transférées

Alertes provenant de votre infrastructure de sécurité existante. Ces alertes sont signalées par un triangle rouge dans Google SecOps et peuvent nécessiter un examen plus approfondi.

Blocage des domaines nouvellement enregistrés

- Exploite les métadonnées d'enregistrement WHOIS pour déterminer si l'élément interrogé concerne des domaines récemment enregistrés (au cours des 30 derniers jours à compter du début de la période de recherche).

- Les domaines enregistrés récemment présentent généralement une pertinence des menaces plus élevée, car ils ont peut-être été créés explicitement pour éviter les filtres de sécurité existants.

S'affiche pour le nom de domaine complet au code temporel de la vue actuelle. Exemple :

- Élément de John associé à bar.example.com le 29 mai 2018.

- example.com a été enregistré le 4 mai 2018.

- bar.example.com apparaît comme un domaine nouvellement enregistré lorsque vous examinez le composant de John le 29 mai 2018.

Bloc Nouveaux domaines pour l'entreprise

- Examine les données DNS de votre entreprise pour déterminer si un composant a interrogé des domaines qui n'ont jamais été visités par un membre de votre entreprise. Exemple :

- L'élément de Jane a été associé à bad.altostrat.com le 25 mai 2018.

- Quelques autres ressources ont consulté phishing.altostrat.com le 10 mai 2018, mais aucune autre activité n'a été enregistrée pour altostrat.com ou l'un de ses sous-domaines dans votre organisation avant le 10 mai 2018.

- bad.altostrat.com s'affiche dans le bloc d'insights Nouveaux domaines pour l'entreprise lorsque vous examinez le composant de Jane le 25 mai 2018.

Blocage des domaines à faible prévalence

- Résumé des domaines pour lesquels un élément spécifique interrogé présente une faible prévalence.

- L'insight pour un nom de domaine complet est basé sur la prévalence de son domaine privé de premier niveau (TPD, Top Private Domain) lorsque la prévalence est inférieure ou égale à 10. Le TPD tient compte de la liste des suffixes publics{target="console"}. Par exemple :

- Test de connexion de l'asset de Mike test.sandbox.altostrat.com le 26 mai 2018.

- Étant donné que sandbox.altostrat.com a une prévalence de 5, test.sandbox.altostrat.com s'affiche dans le bloc d'insights "Domaine à faible prévalence".

Bloc ET Intelligence Rep List

- Proofpoint, Inc.{target="console"} publie la liste ET (Emerging Threats) Intelligence Rep, qui se compose d'adresses IP et de domaines suspects.

- Les domaines sont mis en correspondance avec les listes d'associations entre les composants et les indicateurs pour la période actuelle.

Blocage AIS du DHS des États-Unis

- Système AIS (Automated Indicator Sharing) du Département de la Sécurité intérieure (DHS) des États-Unis.

- Indicateurs de cybermenaces compilés par le DHS, y compris les adresses IP malveillantes et les adresses d'expéditeur des e-mails d'hameçonnage.

Alertes

La figure suivante montre les alertes tierces corrélées au composant en cours d'examen. Ces alertes peuvent provenir de produits de sécurité populaires (tels que des logiciels antivirus, des systèmes de détection des intrusions et des pare-feu matériels). Elles vous fournissent des informations supplémentaires lorsque vous examinez un composant.

Alertes dans la vue "Éléments"

Alertes dans la vue "Éléments"

Filtrer les données

Vous pouvez filtrer les données à l'aide du filtrage par défaut ou du filtrage procédural.

Filtrage par défaut

La période d'une vue Asset est définie sur deux heures par défaut. Lorsqu'un composant est impliqué dans une investigation d'alerte et que vous l'affichez à partir de l'investigation d'alerte, la vue "Composant" est automatiquement filtrée pour n'afficher que les événements qui s'appliquent à cette investigation.

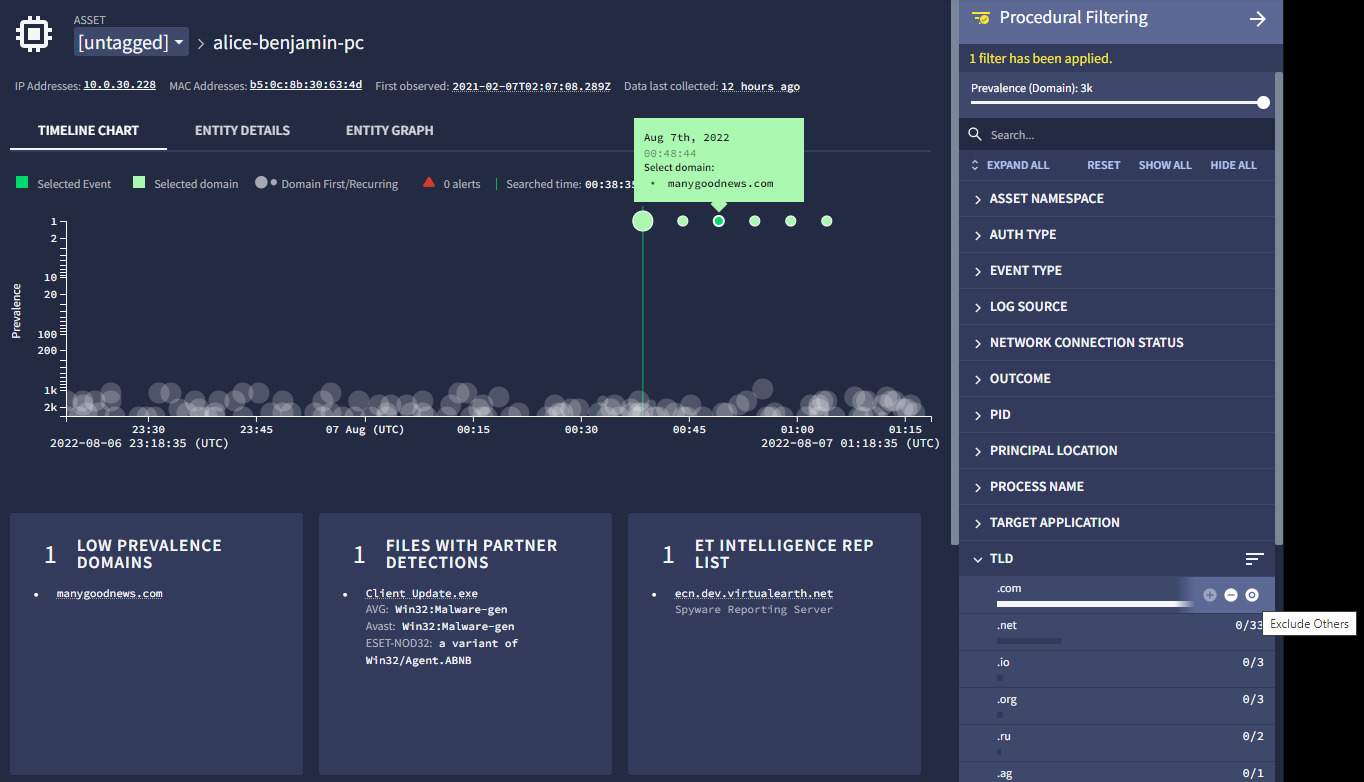

Filtrage procédural

Dans le filtrage procédural, vous pouvez filtrer les champs tels que le type d'événement, la source du journal, le type d'authentification, l'état de la connexion réseau et le PID. Vous pouvez ajuster la période et les paramètres du graphique de prévalence pour votre enquête. Le graphique de prévalence permet d'identifier plus facilement les valeurs aberrantes dans les événements tels que les connexions de domaine et les événements de connexion.

Pour ouvrir le menu Filtrage procédural, cliquez sur l'icône ![]() en haut à droite de l'interface utilisateur Google SecOps.

en haut à droite de l'interface utilisateur Google SecOps.

Menu "Filtrage procédural"

Menu "Filtrage procédural"

Le menu Filtrage procédural, illustré dans la figure suivante, vous permet de filtrer plus précisément les informations concernant un élément, y compris :

- Prévalence

- Type d'événement

- Source de journaux

- État de la connexion réseau

- Domaine de premier niveau (TLD)

La prévalence mesure le nombre de composants de votre entreprise associés à un domaine spécifique au cours des sept derniers jours. Plus un domaine est associé à des composants, plus il est répandu dans votre entreprise. Il est peu probable que les domaines à forte prévalence, tels que google.com, nécessitent une enquête.

Vous pouvez utiliser le curseur Prévalence pour filtrer les domaines à forte prévalence et vous concentrer sur ceux auxquels moins de ressources de votre entreprise ont accédé. La valeur de prévalence minimale est de 1, ce qui signifie que vous pouvez vous concentrer sur les domaines associés à un seul composant de votre entreprise. La valeur maximale varie en fonction du nombre de composants que vous possédez dans votre entreprise.

Lorsque vous pointez sur un élément, des commandes s'affichent. Elles vous permettent d'inclure ou d'exclure les données associées à cet élément, ou de n'afficher que celles-ci. Comme illustré dans la figure suivante, vous pouvez définir le contrôle pour n'afficher que les domaines de premier niveau (TLD) en cliquant sur l'icône O.

Filtrage procédural sur un seul TLD.

Filtrage procédural sur un seul TLD.

Le menu "Filtrage procédural" est également disponible dans la vue Enterprise Insights.

Afficher les données des fournisseurs de sécurité dans la timeline

Vous pouvez utiliser le filtrage procédural pour afficher les événements de fournisseurs de sécurité spécifiques pour un composant dans la vue Composant. Par exemple, vous pouvez utiliser le filtre "Source du journal" pour vous concentrer sur les événements d'un fournisseur de sécurité tel que Tanium.

Vous pouvez ensuite afficher les événements Tanium dans la barre latérale Chronologie.

Pour savoir comment créer des espaces de noms d'éléments, consultez l'article principal Espace de noms d'éléments.

Remarques

La vue "Actifs" présente les limites suivantes :

- Seuls 100 000 événements peuvent être affichés dans cette vue.

- Vous ne pouvez filtrer que les événements qui apparaissent dans cette vue.

- Seuls les types d'événements DNS, EDR, Webproxy, Alerte et Utilisateur sont renseignés dans cette vue. Les informations sur la première et la dernière utilisation renseignées dans cette vue sont également limitées à ces types d'événements.

- Les événements génériques n'apparaissent dans aucune des vues sélectionnées. Elles n'apparaissent que dans les recherches de journaux bruts et d'UDM.

Vous avez encore besoin d'aide ? Obtenez des réponses de membres de la communauté et de professionnels Google SecOps.