Saiba como aplicar uma regra a dados em tempo real

Quando cria uma regra, esta não procura inicialmente deteções com base em eventos recebidos na sua conta do Google Security Operations em tempo real. No entanto, pode definir a regra para pesquisar deteções em tempo real ativando o botão Regra em direto.

Quando uma regra é configurada para pesquisar deteções em tempo real, dá prioridade aos dados em direto para a deteção imediata de ameaças.

Para ativar uma regra, conclua os seguintes passos:

Clique em Deteção > Regras e deteções.

Clique no separador Painel de controlo de regras.

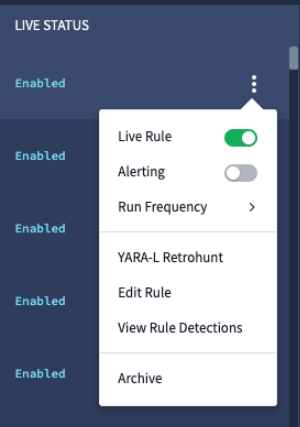

Clique no ícone de opção more_vert Regras para uma regra e ative a Regra em direto.

Regra em direto

Selecione Ver deteções de regras para ver as deteções de uma regra em direto.

Quota de regras de apresentação

Na parte superior direita do painel de controlo Regras, clique em Capacidade das regras para apresentar os limites do número de regras que podem ser ativadas como ativas.

O Google SecOps impõe os seguintes limites de regras:

- Quota de regras de vários eventos: apresenta a quantidade atual de regras de vários eventos ativadas para publicação em direto e o máximo permitido. Saiba mais sobre a diferença entre as regras de evento único e vários eventos.

- Quota total de regras: apresenta a contagem total atual de regras ativadas como publicadas em todos os tipos de regras e o número máximo de regras que podem ser ativadas como publicadas.

Execuções de regras

As execuções de regras em direto para um determinado intervalo de tempo de evento são acionadas com uma frequência cada vez menor. É executada uma limpeza final, após a qual não são iniciadas mais execuções.

Cada execução é realizada nas versões mais recentes das listas de referência usadas nas regras e em relação ao enriquecimento de dados de eventos e entidades mais recente.

Algumas deteções podem ser geradas retrospetivamente se forem detetadas apenas por execuções posteriores. Por exemplo, a última execução pode usar a versão mais recente da lista de referência, que agora deteta mais eventos, e os dados de eventos e entidades podem ser novamente processados devido a novos enriquecimentos.

Remoção de duplicados

O Google SecOps identifica e remove automaticamente deteções duplicadas das regras. Este processo aplica-se apenas a regras com variáveis de correspondência, uma vez que dependem de intervalos baseados no tempo. As deteções com valores de variáveis de correspondência idênticos, em janelas de tempo sobrepostas, são suprimidas como duplicados.

O Google SecOps trata cada versão da regra como uma lógica nova e distinta. Como resultado, quando uma regra é atualizada, pode acionar deteções repetidas com base em eventos anteriores. Estas deteções não são removidas, mesmo que pareçam ser duplicados.

Latências de deteção

Vários fatores determinam o tempo necessário para gerar uma deteção a partir de uma regra em direto. A lista seguinte inclui os diferentes fatores que contribuem para os atrasos na deteção:

- Tipos de regras

- Frequência de execução

- Atraso no carregamento

- Junções contextuais

- Dados da UDM enriquecidos

- Problemas de fuso horário

- Listas de referências

Tipos de regras

- As regras de evento único são executadas quase em tempo real numa abordagem de streaming. Use estas regras, quando possível, para minimizar a latência.

- As regras de vários eventos são executadas de forma agendada, o que resulta numa latência mais elevada devido ao tempo entre as execuções agendadas.

Frequência de execução

Para conseguir deteções mais rápidas, use uma frequência de execução mais curta e um período de correspondência mais pequeno. A utilização de períodos de correspondência mais curtos (inferiores a uma hora) permite execuções mais frequentes.

Atraso no carregamento

Verifique se os dados são enviados para o Google Security Operations assim que o evento ocorre. Quando revê uma deteção, verifique cuidadosamente o evento UDM e as datas/horas de carregamento.

Junções contextuais

As regras com vários eventos que usam dados contextuais, como UEBA ou Entity Graph, podem sofrer atrasos maiores. Os dados contextuais têm de ser gerados primeiro pelo Google SecOps.

Dados da UDM enriquecidos

O Google SecOps enriquece os eventos com dados de outros eventos. Para identificar se uma regra está a avaliar um campo enriquecido, reveja o Visualizador de eventos. Se a regra estiver a avaliar um campo enriquecido, a deteção pode ser atrasada.

Problemas de fuso horário

As regras são executadas com mais frequência para dados em tempo real. Os dados podem chegar em tempo real, mas o Google SecOps pode continuar a tratá-los como dados recebidos com atraso se a hora do evento estiver incorreta devido a discrepâncias de fusos horários.

O fuso horário predefinido do SIEM do Google SecOps é UTC. Se os dados originais tiverem uma indicação de tempo do evento definida para outro fuso horário além do UTC, atualize o fuso horário dos dados. Se não for possível atualizar o fuso horário na origem do registo, contacte o apoio técnico para substituir o fuso horário.

Regras de não existência

As regras que verificam a não existência (por exemplo, regras que contêm !$e ou #e=0) são executadas com um atraso mínimo de uma hora para verificar se os dados têm tempo de chegar.

Listas de referências

As execuções de regras usam sempre a versão mais atualizada de uma lista de referência. Se a lista de referências tiver sido atualizada recentemente, uma nova deteção pode aparecer mais tarde. Isto acontece porque a deteção pode apenas ser incluída em novos conteúdos da lista atualizada durante execuções posteriores da regra agendada.

Para alcançar latências de deteção mais baixas, recomendamos que faça o seguinte:

- Enviar dados de registo para o Google SecOps assim que o evento ocorrer.

- Reveja as regras de auditoria para determinar se é necessário usar dados de não existência ou enriquecidos com contexto.

- Configure uma frequência de execução mais pequena.

Estado da regra

As regras ativas podem ter um dos seguintes estados:

Ativada: a regra está ativa e a funcionar normalmente como uma regra em direto.

Desativada: a regra está desativada.

Limitado: as regras dinâmicas podem ser definidas para este estado quando apresentam uma utilização de recursos invulgarmente elevada. As regras limitadas estão isoladas das outras regras ativas no sistema para manter a estabilidade do Google SecOps.

Para regras em direto limitadas, nem sempre é possível executar as regras com êxito. No entanto, se a execução da regra for bem-sucedida, as deteções são retidas e ficam disponíveis para revisão. As regras em direto limitadas geram sempre uma mensagem de erro, que inclui recomendações sobre como melhorar o desempenho da regra.

Se o desempenho de uma regra Limitada não melhorar no prazo de 3 dias, o respetivo estado é alterado para Em pausa.

Nota: se não tiverem sido feitas alterações recentes a esta regra, os erros podem ser intermitentes e podem ser resolvidos automaticamente.

Pausada: as regras dinâmicas entram neste estado quando estão no estado Limitado durante 3 dias e não mostram qualquer melhoria no desempenho. As execuções desta regra foram pausadas e são devolvidas mensagens de erro com sugestões sobre como melhorar o desempenho da regra.

Para repor qualquer regra ativa para o estado Ativada, siga as práticas recomendadas da YARA-L para otimizar o desempenho da regra e guardar as alterações. Depois de guardar a regra, esta é reposta para o estado Ativada e demora, pelo menos, uma hora a atingir novamente o estado Com limitações.

Pode resolver potencialmente problemas de desempenho com uma regra configurando-a para ser executada com menos frequência. Por exemplo, pode reconfigurar uma regra para ser executada a cada 10 minutos, uma vez por hora ou uma vez a cada 24 horas. No entanto, se alterar a frequência de execução de uma regra, o estado da mesma não volta a ser Ativado. Se fizer uma pequena modificação à regra e a guardar, pode repor automaticamente o respetivo estado para Ativado.

Os estados das regras são apresentados no painel de controlo de regras e também estão acessíveis através da API Detection Engine. Os erros gerados por regras no estado Limited

ou Paused estão disponíveis através do método da API ListErrors.

O erro indica que a regra está no estado Limitado ou Em pausa e fornece um link para a documentação sobre como resolver o problema.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais da Google SecOps.