Aprende a aplicar una regla a datos activos

Cuando creas una regla, no busca detecciones inicialmente en función de los eventos recibidos en tiempo real en tu cuenta de Google Security Operations. Sin embargo, puedes configurar la regla para que busque detecciones en tiempo real activando el interruptor Regla activa.

Cuando una regla se configura para buscar detecciones en tiempo real, prioriza los datos activos para detectar amenazas de inmediato.

Para activar una regla, sigue estos pasos:

Haz clic en Detección > Reglas y detecciones.

Haga clic en la pestaña Panel de control de reglas.

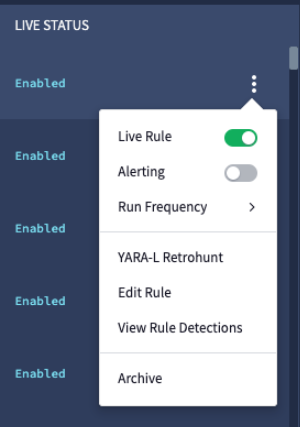

Haga clic en el icono de opciones more_vert Reglas de una regla y active la opción Regla activa.

Regla activa

Selecciona Ver detecciones de reglas para ver las detecciones de una regla activa.

Cuota de reglas de visualización

En la parte superior derecha del panel de control Reglas, haz clic en Capacidad de reglas para ver los límites del número de reglas que se pueden habilitar como activas.

Google SecOps impone los siguientes límites de reglas:

- Cuota de reglas de varios eventos: muestra el recuento actual de reglas de varios eventos habilitadas y el máximo permitido. Consulta más información sobre la diferencia entre las reglas de un solo evento y las de varios eventos.

- Cuota total de reglas: muestra el número total actual de reglas habilitadas en directo de todos los tipos de reglas y el número máximo de reglas que se pueden habilitar en directo.

Ejecuciones de reglas

Las ejecuciones de reglas activas de un determinado intervalo de tiempo de eventos se activan con una frecuencia cada vez menor. Se realiza una última limpieza, tras la cual no se inicia ninguna otra ejecución.

Cada ejecución se realiza con las versiones más recientes de las listas de referencia que se usan en las reglas y con los datos de eventos y entidades más recientes.

Algunas detecciones se pueden generar de forma retrospectiva si solo se detectan en ejecuciones posteriores. Por ejemplo, la última ejecución puede usar la versión más reciente de la lista de referencia, que ahora detecta más eventos, y los datos de eventos y entidades se pueden volver a procesar debido a las nuevas mejoras.

Anulación de duplicados

Google SecOps identifica y elimina automáticamente las detecciones duplicadas de las reglas. Este proceso solo se aplica a las reglas con variables de coincidencia, ya que dependen de ventanas basadas en el tiempo. Las detecciones con valores de variables de coincidencia idénticos, dentro de ventanas de tiempo superpuestas, se suprimen como duplicados.

Google SecOps trata cada versión de una regla como una lógica nueva y distinta. Por lo tanto, cuando se actualiza una regla, puede activar detecciones repetidas basadas en eventos anteriores. Estas detecciones no se eliminan, aunque parezcan duplicados.

Latencias de detección

Hay varios factores que determinan el tiempo que tarda en generarse una detección a partir de una regla activa. En la siguiente lista se incluyen los diferentes factores que contribuyen a los retrasos en la detección:

- Tipos de reglas

- Frecuencia de ejecución

- Retraso de la ingestión

- Uniones contextuales

- Datos de UDM enriquecidos

- Problemas con la zona horaria

- Listas de referencias

Tipos de reglas

- Las reglas de un solo evento se ejecutan casi en tiempo real mediante un enfoque de streaming. Utiliza estas reglas, cuando sea posible, para minimizar la latencia.

- Las reglas de varios eventos se ejecutan de forma programada, lo que provoca una latencia mayor debido al tiempo que transcurre entre las ejecuciones programadas.

Frecuencia de ejecución

Para conseguir detecciones más rápidas, usa una frecuencia de ejecución más corta y una ventana de coincidencia más pequeña. Si usas ventanas de coincidencia más cortas (de menos de una hora), podrás hacer más ejecuciones.

Retraso de ingestión

Verifica que los datos se envían a Google Security Operations en cuanto se produce el evento. Cuando revise una detección, compruebe detenidamente las marcas de tiempo del evento de UDM y de la ingestión.

Uniones contextuales

Las reglas multievento que usan datos contextuales, como UEBA o Entity Graph, pueden experimentar mayores retrasos. Google SecOps debe generar primero los datos contextuales.

Datos de UDM enriquecidos

Google SecOps enriquece los eventos con datos de otros eventos. Para identificar si una regla está evaluando un campo enriquecido, consulta el Visor de eventos. Si la regla evalúa un campo enriquecido, la detección puede retrasarse.

Problemas con la zona horaria

Las reglas se ejecutan con más frecuencia para los datos en tiempo real. Los datos pueden llegar en tiempo real, pero Google SecOps puede seguir tratándolos como si hubieran llegado tarde si la hora del evento es incorrecta debido a discrepancias en la zona horaria.

La zona horaria predeterminada de SIEM de Google SecOps es UTC. Si los datos originales tienen una marca de tiempo de evento definida en otra zona horaria que no sea UTC, actualice la zona horaria de los datos. Si no es posible actualizar la zona horaria en la fuente de registro, póngase en contacto con el equipo de Asistencia para anular la zona horaria.

Reglas de no existencia

Las reglas que comprueban la inexistencia (por ejemplo, las reglas que contienen !$e o #e=0) se ejecutan con un retraso mínimo de una hora para verificar que los datos tengan tiempo de llegar.

Listas de referencias

Las ejecuciones de reglas siempre usan la versión más actualizada de una lista de referencias. Si la lista de referencias se ha actualizado recientemente, es posible que una nueva detección aparezca más tarde. Esto ocurre porque la detección solo se puede incluir en el contenido nuevo de la lista actualizada durante las ejecuciones posteriores de la regla programada.

Para conseguir latencias de detección más bajas, te recomendamos que hagas lo siguiente:

- Envía datos de registro a Google SecOps en cuanto se produzca el evento.

- Revisa las reglas de auditoría para determinar si es necesario usar datos de no existencia o enriquecidos con contexto.

- Configura una frecuencia de ejecución más baja.

Estado de la regla

Las reglas activas pueden tener uno de los siguientes estados:

Habilitada: la regla está activa y funciona con normalidad como regla activa.

Inhabilitado: la regla está inhabilitada.

Limitado: las reglas activas pueden tener este estado cuando muestran un uso de recursos inusualmente alto. Las reglas limitadas están aisladas de las demás reglas activas del sistema para mantener la estabilidad de Google SecOps.

En el caso de las reglas activas limitadas, no siempre es posible que se ejecuten correctamente. Sin embargo, si la ejecución de la regla se realiza correctamente, las detecciones se conservan y están disponibles para que las revises. Las reglas activas limitadas siempre generan un mensaje de error, que incluye recomendaciones sobre cómo mejorar el rendimiento de la regla.

Si el rendimiento de una regla Limitada no mejora en un plazo de 3 días, su estado cambiará a En pausa.

Nota: Si no se han hecho cambios recientemente en esta regla, es posible que los errores sean intermitentes y se resuelvan automáticamente.

Pausadas: las reglas activas adoptan este estado cuando han estado en el estado Limitadas durante 3 días y no han mostrado ninguna mejora en el rendimiento. Las ejecuciones de esta regla se han pausado y se han devuelto mensajes de error con sugerencias sobre cómo mejorar el rendimiento de la regla.

Para devolver una regla activa al estado Habilitada, siga las prácticas recomendadas de YARA-L para optimizar el rendimiento de la regla y guarde los cambios. Una vez que se haya guardado la regla, se restablecerá al estado Habilitada y tardará al menos una hora en volver al estado Limitada.

Puedes solucionar problemas de rendimiento de una regla configurándola para que se ejecute con menos frecuencia. Por ejemplo, puede volver a configurar una regla para que se ejecute cada 10 minutos, una vez cada hora o una vez cada 24 horas. Sin embargo, si cambia la frecuencia de ejecución de una regla, no se volverá a activar. Si haces una pequeña modificación en la regla y la guardas, puedes restablecer automáticamente su estado a Habilitada.

Los estados de las reglas se muestran en el panel de control de reglas y también se puede acceder a ellos a través de la API Detection Engine. Los errores generados por las reglas con el estado Limitado o Pausado se pueden consultar mediante el método de la API ListErrors.

El error indica que la regla tiene el estado Limitado o Pausado y proporciona un enlace a la documentación sobre cómo resolver el problema.

¿Necesitas más ayuda? Recibe respuestas de los miembros de la comunidad y de los profesionales de Google SecOps.