以下のベスト プラクティスは、経験豊富な Looker の部門横断的なチームが共有する推奨事項を反映しています。これらのインサイトは、実装から長期的な成功に至るまで、Looker のお客様との連携に携わった長年の経験に基づいています。このプラクティスは、ほとんどのユーザーと状況に対応できるように設計されていますが、実装の際は常に適切に判断してください。

このページでは、Looker インスタンスの管理者向けに、コンテンツ アクセス制御の設定のガイド付き手順を紹介します。実装の手順を説明します。まず、新しいプロジェクトから、モデル、モデルセット、権限セット、グループ、ロール、ユーザー属性の順に説明します。

まず、このコンテキストで Looker の主な機能について理解します。

プロジェクトは、家のようなものです。モデルは、家の中の特定のコンテンツが格納された部屋です。

モデルセットは、部屋のグループまたは 1 つの部屋(寝室、キッチン)です。

権限セットは、ユーザーが部屋でできること(食事、遊ぶ、眠る)を指定する、アクティビティのチェックリストです。

グループは、共有される特徴(大人、子ども、ゲスト)で人々を組み合わせる方法です。

ロールは、人々のグループに、異なる部屋のセットでのアクティビティ チェックリストを提供する方法です。

ユーザー属性は、家の中で特別なアイテム(ティーポット、電動工具)を開くためのキーです。

シナリオ

以下は、財務、販売、製品チームを持つスタートアップの例です。CEO が唯一の管理者で、彼女は、各チームのバイスプレジデントがすべてのチームのコンテンツにアクセスできるという点を除き、各チームに関連するコンテンツのみを表示させたいと考えています。彼女は、標準の従業員、マネージャー、バイスプレジデントに、それぞれ異なる機能にアクセスさせたいと考えています。

- 標準の従業員は、独自のモデルでデータを表示して探索できる必要があります。

- 管理者には、標準権限に加え、コンテンツのダウンロードとスケジュール設定の権限も必要です。

- CEO 専用の一部の権限を除き、バイスプレジデントにはほぼすべての権限を持つ必要があります。

CEO は、セールス担当者が自分の活動のデータを表示できるものの、他のセールス担当者の個人の販売数の閲覧はできないようにしたいと考えています。ただし、セールスマネージャーはすべてのセールス担当者の数字を表示できる必要があります。最後に、そのモデルを使用する標準的な従業員用に対してマスクする、機密情報を含む財務フィールドがあります。

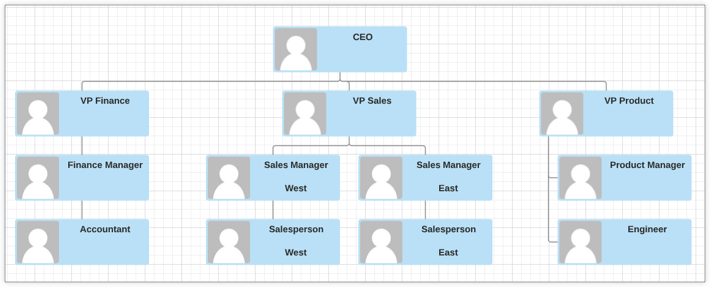

組織図は次のとおりです。

この図は、このスタートアップ例に関する次の組織構造を示しています。

- CEO

- 財務担当バイスプレジデント

- 財務マネージャー

- 公認会計士

- セールス担当バイスプレジデント

- セールスマネージャー(西部)

- セールス担当者(西部)

- セールスマネージャー(東部)

- セールス担当者(東部)

- 製品担当バイスプレジデント

- プロダクト マネージャー

- エンジニア

必要なアクセス制御を実装する手順は次のとおりです。

- プロジェクトを作成: プロジェクトは、データベース接続とデータモデル間の構造リンクです。

- モデルを追加: どのユーザーにどのデータを公開するかを決定します。

- モデルセットを作成: 関連するモデルをグループ化します。

- 権限セットを作成:モデルセット内でユーザーが実行できる操作を明示的に定義します。

- グループを作成: 類似するユーザーをグループ化します。

- ロールを作成: モデルセット、権限セット、グループ間の接続を作成します。

- コンテンツ アクセスを編集: フォルダを使用して閲覧できるダッシュボードと Look を管理します。

- データフィルタを追加: 特定のユーザーがモデル内でアクセスできるデータをさらにフィルタリングします。

1. プロジェクトを作成

最初に必要なのはプロジェクトです。プロジェクトは 1 つ以上のモデルのコンテナです。すでにプロジェクトを設定している場合は、この手順をスキップできます。それ以外の場合は、Looker の [開発] セクションで [プロジェクト] を選択して、[LookML プロジェクト] ページに移動し、[新しい LookML プロジェクト] を選択して新しいプロジェクトを作成します。新しいプロジェクトの作成方法について詳しくは、モデルの生成のドキュメント ページをご覧ください。

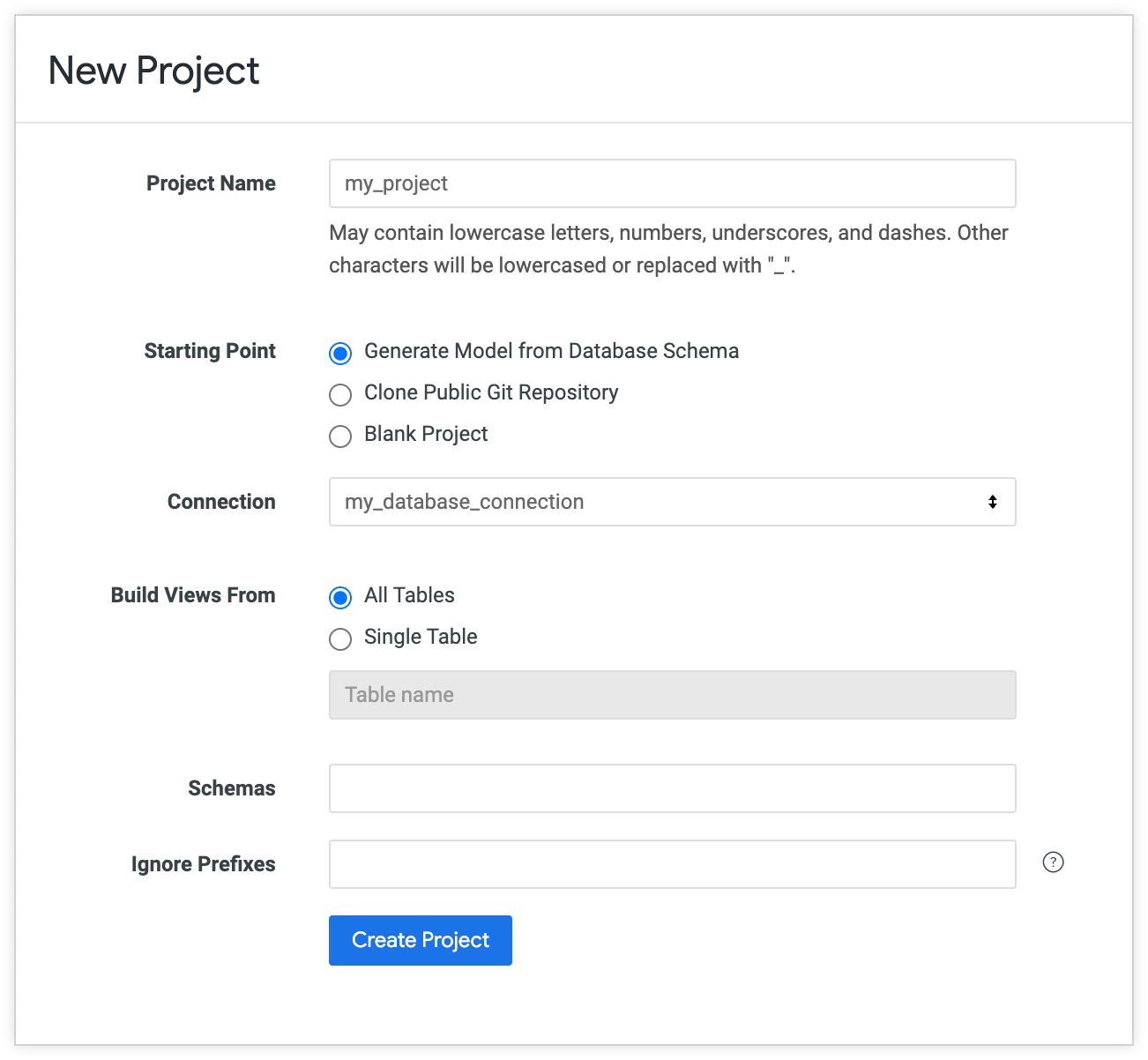

[新しいプロジェクト] ページで、次の設定でプロジェクトを作成します。

- [名前] セクションで、プロジェクトに名前を付けます。

- [開始ポイント] セクションで、[データベス スキーマからモデルを生成] を選択します。

- [接続] プルダウン メニューで、データベース接続の名前を選択します。

- この例では、[ビューの作成元] セクションで [すべてのテーブル] オプションを選択して、LookML 生成ツールでデータベース内の各テーブルのビューファイルを作成します。

新しいプロジェクトに必要な構成が完了したら、[プロジェクトを作成] を選択します。

プロジェクトを作成すると、プロジェクトの自動生成された LookML モデルが表示されます。この時点で [Git を構成する] ボタンを使用して、プロジェクトのバージョン管理を設定する必要があります。バージョン管理の設定の詳細な手順については、Git 接続の設定とテストのドキュメント ページをご覧ください。

2. モデルを追加する

データモデルは、データベースに対するカスタマイズ可能なポータルのようなものです。各モデルは、異なるデータをユーザーに公開することができます。この例で、セールス担当者が必要としているデータはエンジニア チームとは異なるため、データベースから適切な情報を公開するために別のモデルを追加します。

LookML プロジェクトで、目的のモデル(finance、sales、product)という名前の新しい LookML モデルファイルを追加します。各モデルファイルで少なくとも 1 つの Explore を定義するようにしてください。これにより、モデルセットの作成時にモデルを選択できるようになります(定義しないと、選択に表示されません)。モデルファイルで explore パラメータを使用する方法については、モデルの概要とファイルの表示のドキュメント ページをご覧ください。

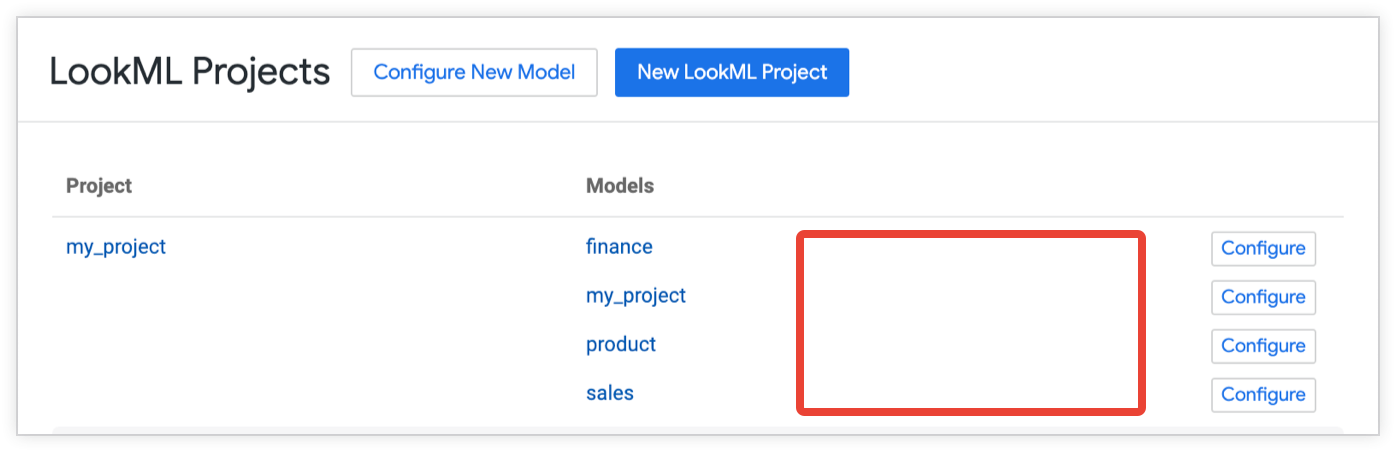

モデルを正常に追加した後、これらを構成する必要があります。モデルを構成するには、[開発] セクションの [プロジェクト] ページに戻ります。ここには、「使用するには構成が必要」という赤いテキストが、各モデル名とともにインラインに表示されます。

各モデルの横にある [設定] を選択します。プロジェクト名と、このモデルで使用できる接続が正しいことを確認してから、保存します。

![[Configure a Model] ページでは、モデル名、プロジェクト、モデルに対して許可された接続を確認できます。](https://cloud.google.com/static/looker/docs/images/hc-content-access-check-config-2210.png?hl=ja)

すべてのモデルが正しく構成されると、以前に発生した赤色の構成問題のメッセージは表示されなくなります。

Looker では、ユーザーに 1 つのモデルに対する see_lookml 権限または develop 権限を付与すると、そのプロジェクト内のすべてのモデルに対するその権限が付与されます。したがって、LookML の表示または開発の権限を分割する場合は、個別のプロジェクトを作成する必要があります。それ以外の場合は、新しいモデルを作成します。モデル権限で、特定のユーザーのみが特定のデータに対してクエリを実行できます。

権限の詳細については、ロールに関するドキュメントをご覧ください。

3. モデルセットを作成

各部門のデータモデルが構成されたので、各部門に対応するモデルを、構築するモデルセットに追加します。新しいモデルセットを作成するには、[管理者] パネルの [ロール] ページに移動し、[新しいモデルセット] を選択します。新しいモデルセットの作成方法については、ロールのドキュメント ページをご覧ください。

新しいモデルセットが作成されると、次のサンプルスクリーンショットのように、[ロール] ページの [モデルセット] セクションに表示されます。

4. 権限セットを作成

次に、作成したモデルセットを使用して権限セットを作成します。シナリオの設定の際に述べたように、組織図の 4 つの階層レベルに対応する 4 つの階層の権限が必要です。また、上位の階層にはそれ以下の階層の権限が含まれる必要があります。このシナリオでは、次のような権限セットを特定します。

- CEO は管理者の権限セットを持つ。

- VP には 制限付き管理者の権限セットが設定されている。

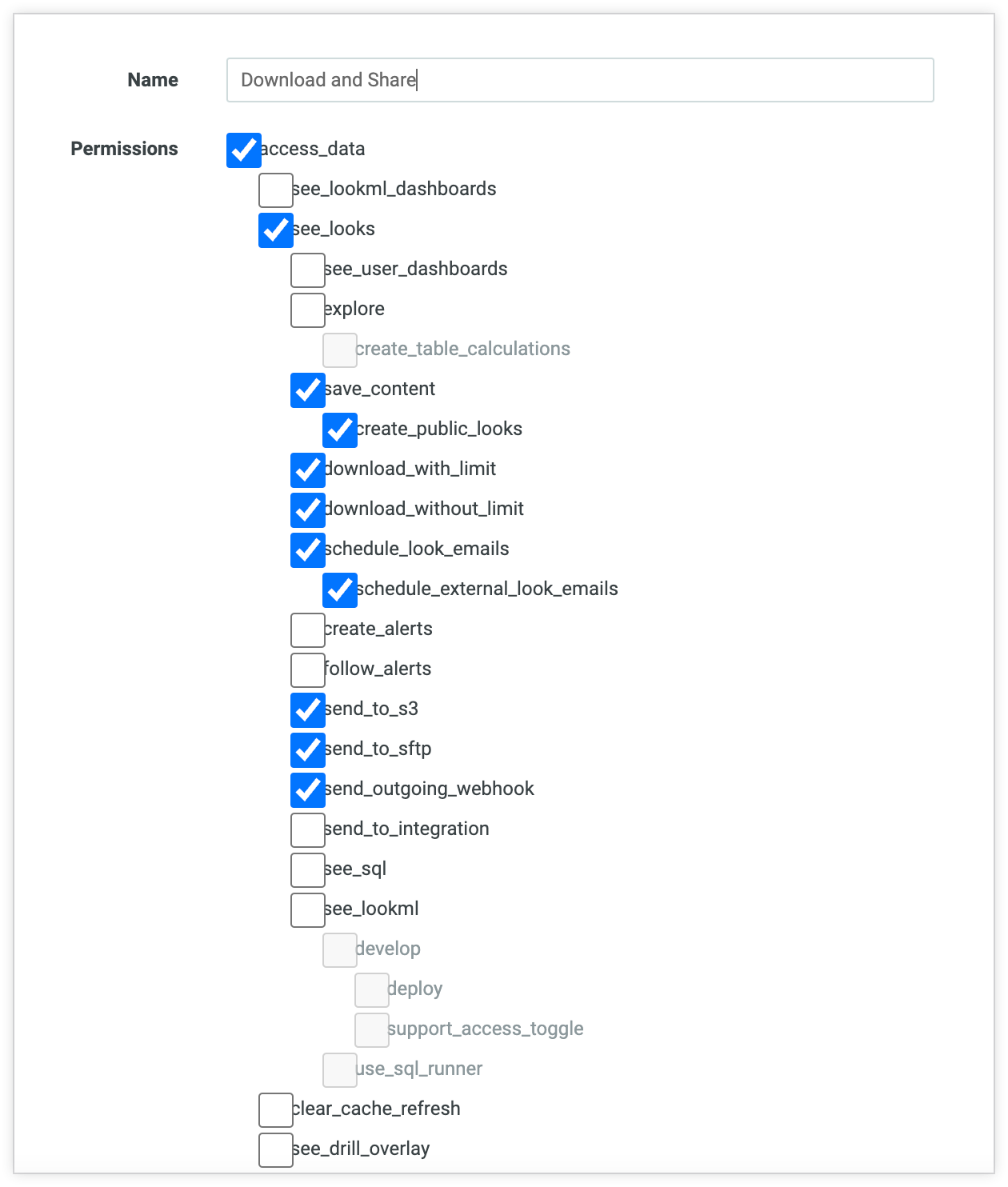

- マネージャーにはダウンロードと共有の権限セットが設定されている。

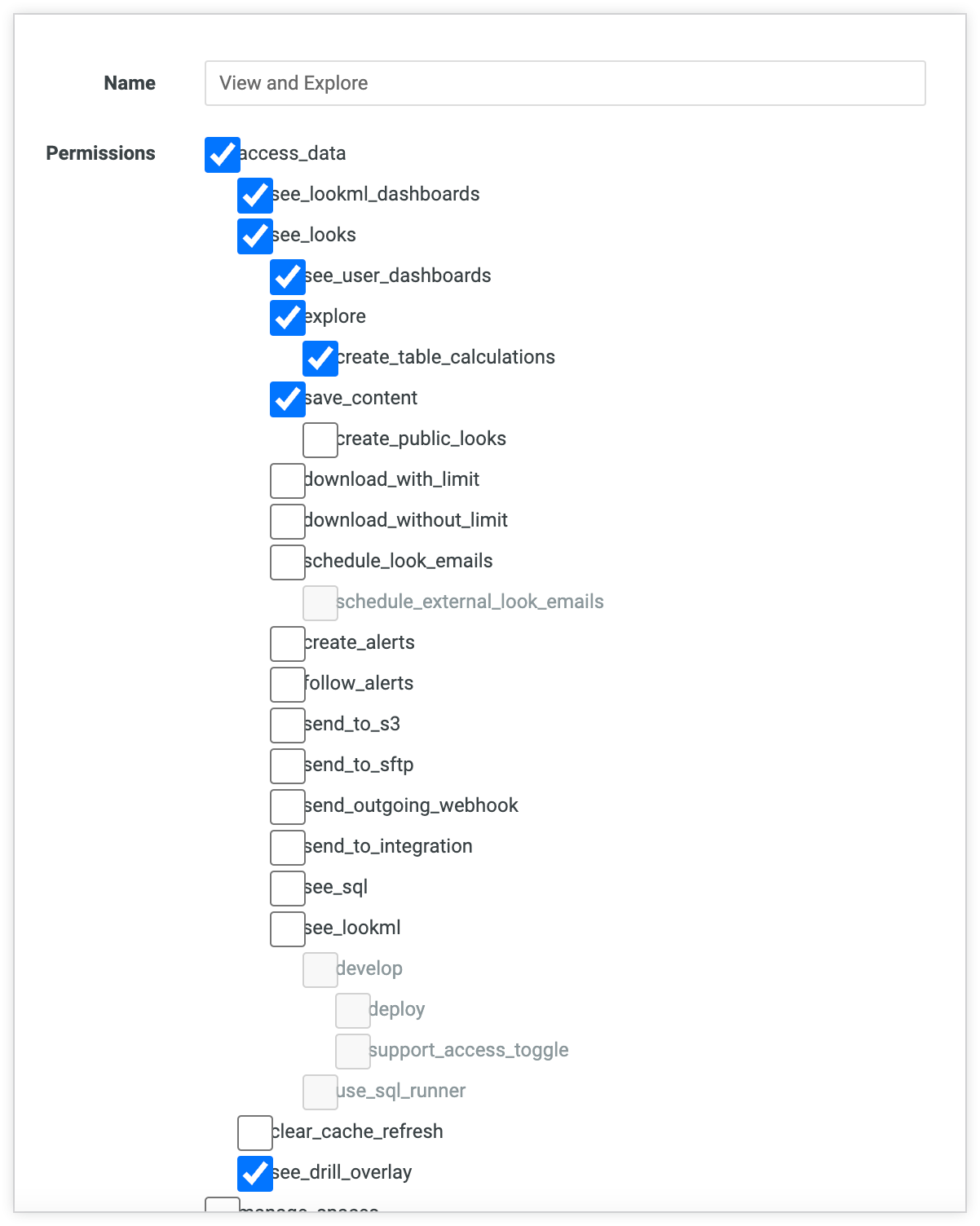

- 標準の従業員には、表示と探索の権限セットがある。

新しい権限セットを作成するには、[管理者] パネルの [ロール] ページに移動し、[新しい権限セット] を選択します。権限階層ごとに、適切な権限を選択します。一般に、権限セットではできる限り重複を少なくします。各権限セットに、この権限セットを持つユーザーに付与する特定の権限のみを追加します。これは、一部のユーザーに複数の権限セットを付与し、各権限セットで許可される内容を正確に把握する必要があるためです。ただし、ツリー構造のため、多くの場合、ある程度の重複が必要になります。

この例では、表示と探索の権限セットで、ユーザーがコンテンツを表示したり、質問したり、便利なタイルを保存したりできるようにします。そのため、コンテンツの表示に関連する権限(see_looks や see_user_dashboards など)、explore 権限、save_content 権限を付与します。ここで注目すべき例外は、デベロッパーだけを対象とした see_lookml と、SQL を理解し、データベース構造の表示が信頼できるユーザー用に予約される see_sql です。これらの権限はすべて、access_data の下に厳密に含まれます。see 権限は管理者権限であるため、ツリーの下部には付与されません。

ダウンロードと共有の権限セットでは、一般公開 Look(非 Looker ユーザーとの Look の共有を可能にする)のダウンロード、スケジュール設定、共有、作成に関連する権限、および see_schedules を追加します(スケジュールを作成できるため、管理パネルで表示できるようにするのが論理的です)。

表示と探索およびダウンロードと共有の両方の権限セットを構成するときに選択した唯一のフィールドは、access_data ブランチの下に追加された子の権限を選択するのに必要な親の権限です。従って、ダウンロードと共有の権限セットを持つユーザーは、表示と探索の権限セットも持つため、ダウンロードと共有の権限セットに see_lookml_dashboards、see_user_dashboards、explore などの権限を含める必要はありません。これらの権限は、ダウンロードと共有の権限セットに必要な子の権限を含まないためです。

最後に、制限付き管理者の権限セットでは、CEO が必要とする manage_models と sudo の権限を除く、ほとんどの管理者権限をツリーの下部に追加します。次のようになります。

すべての操作が完了すると、権限セットに次の権限が含まれます。

- 管理者: 管理者の権限セットは、この例の CEO 用に予約されたものです。すべての権限が含まれます。

- 制限付き管理者: 制限付き管理者の権限セットには、

create_prefetches、login_special_email、manage_homepage、manage_spaces、see_alerts、see_datagroups、see_logs、see_pdts、see_queries、see_users、update_datagroupsの権限が含まれます。 - ダウンロードと共有: ダウンロードと共有の権限セットには、

access_data、create_public_looks、download_with_limit、download_without_limit、save_content、schedule_external_look_emails、schedule_look_emails、see_looks、see_schedules、send_outgoing_webhook、send_to_s3、send_to_sftpの権限が含まれます。 - 表示と探索: 表示と探索の権限セットには

access_data、create_table_calculations、explore、save_content、see_drill_overlay、see_lookml_dashboards、see_looks、see_user_dashboardsの権限が含まれます。

既存の権限セットに属する権限は、[ロール] 管理ページの [権限セット] セクションに移動すると表示できます。

5. グループの作成

次に、グループを作成し、ユーザーを分類します。ここでは、標準の従業員と各部門のマネージャーの両方のグループを作成します。最終的に、これらのグループは後で作成する別のロールと一致します。バイスプレジデントは各自のグループに属し、CEO にはグループは必要ありません。完了すると、[グループ] ページに、次のグループと、Looker によって自動的に生成される対応するグループ ID が一覧表示されます。次に例を示します。

| ID | 名前 |

|---|---|

| 1 | すべてのユーザー |

| 3 | 財務 |

| 4 | セールス |

| 5 | プロダクト |

| 7 | 営業マネージャー |

| 8 | プロダクト マネージャー |

| 9 | 財務マネージャー |

| 10 | バイスプレジデント |

グループを作成したら、そのグループにユーザーを追加する必要があります。ユーザーをグループに追加する手順については、グループのドキュメント ページをご覧ください。

作成したグループにユーザーを追加するときは、権限がどのように構造化されているかによって、上位階層のグループが下位階層のグループに含まれることがあります。たとえば、財務グループにバイスプレジデントは必要ですが、セールスマネージャはプロダクトグループに不要です。これを効率的に対処する方法は、まず上位階層のグループ(バイスプレジデントなど)にユーザーを追加して、下位階層にグループとして追加できるようにします。

6. ロールを作成

モデルセット、権限セット、グループができたので、ロールを使用してこれらをすべてまとめることができます。すべてのロールには 1 つの権限セットと 1 つのモデルセットがあり、1 つ以上のグループを含めることができます。ロールにはモデルセットを含める必要があるため、ここでも標準の従業員と各部門のマネージャの両方のロールを作成します。

- 標準ロール: 標準ロールには、表示と探索の権限セットと、それに対応するモデルセットが含まれます。その部門の標準グループとマネージャー グループ、およびバイスプレジデントに標準ロールを割り当てます。たとえば、標準財務のロールを財務グループと財務マネージャーグループ、および財務担当バイスプレジデントに割り当てます。

- マネージャー ロール: マネージャー ロールには、ダウンロードと共有の権限セットと、それに対応するモデルセットがあります。これらのロールは、対応する部門のマネージャー グループと部門のバイスプレジデントに割り当てる必要があります。

- マネージャー ロール: マネージャー ロールには、ダウンロードと共有の権限セットと、それに対応するモデルセットがあります。これらのロールは、対応する部門のマネージャー グループと部門のバイスプレジデントに割り当てる必要があります。

- バイスプレジデント ロール: バイスプレジデント ロールには、制限付き管理者の権限セットとすべてのモデルセットがあります。このロールはバイスプレジデント グループに割り当てられます。

7. コンテンツ アクセスを編集

次に、各グループが独自の(そして自分だけの)コンテンツにアクセスできるよう、フォルダのアクセス権を整理します。この例のインスタンス内のフォルダのレイアウトは次のとおりです。レイアウトは、管理パネルの [コンテンツ アクセス] ページに移動すると表示されます。

フォルダへのアクセスは、階層継承のルールに従います。仕組みの詳細については、アクセスレベルとアクセス制御と権限の管理に関するドキュメントをご覧ください。

フォルダ アクセスのルールに従って、[共有] フォルダ内のすべてのユーザーに [表示] アクセス権を付与します。各グループに、グループがアクセスできるフォルダの上にあるツリー内の親フォルダに対する [View] アクセス権を付与します。このように、ツリーを走査する際に、グループにフォルダを表示させたくない場合、アクセス権を付与するときにそのグループを入れないようにします。

フォルダの表示をコントロールしたいフォルダで、グループにアクセスの管理、編集のアクセスレベルを付与することができます。この例では、CEO と場合にのみこれらの権限を付与して、その他のユーザーには、必要なフォルダに対する表示アクセス権のみがあるようにします。

8. ユーザー属性を使用してデータアクセス制限を追加する

このセクションでは、アクセス権のあるモデルのデータの特定の行または列に対して特定のユーザーがアクセスできないようにする方法について説明します。CEO は、セールス担当者が個人の活動のデータを表示できるものの、他のセールス担当者の活動を表示できないようにしたい考えています。ただし、セールス マネージャーはすべてのセールス担当者の数字を表示できる必要があります。これを行うには、ユーザー属性と sql_always_where パラメータを使用します。

ユーザー属性の作成

まず、ユーザーには表示されない access_level という新しいユーザー属性を作成します。これにより、さまざまなグループのアクセス階層を定義できます。ユーザー属性を作成するときに、次の値を設定します。

- 名前:

access_level - ラベル: アクセスレベル

- データ型: 文字列

- ユーザー アクセス: 編集

- Hide Values: いいえ

この例では、[デフォルト値を設定] チェックボックスはオフのままにします。

フィールドの作成中に、基本、プレミアム、フルの 3 つのアクセスレベルを構成します。これらのレベルを、それぞれ標準、マネージャー、バイスプレジデント グループに割り当てます。これは、同じセクションの [グループ値] タブで行います。詳しくは、ユーザー属性ドキュメントのユーザー グループへの値の割り当てのセクションをご覧ください。

これらのルールの順序は重要であるため、リストの一番上に配置される最も高いアクセス値をリストの先頭に配置し、低いアクセス値を一番下に向かってオーバーライドします。この動作の詳細については、ユーザー属性のドキュメント ページをご覧ください。

ユーザー属性による行データのフィルタリング

すべてのセールス情報を含む Explore がすでに作成されているとします。Explore をクエリするユーザーのアクセスレベルを確認します。アクセスレベルが基本(すべての標準セールス担当者に付与)となっている場合は、常にユーザー名で Explore がフィルタリングされるため、各セールス担当者自身の行のみがアクセス可能です。アクセスレベルが [プレミアム] または [フル] の場合、クエリはフィルタされません。デフォルトの設定では、名前というユーザー属性があります。これは Looker ユーザーの名前です。Explore の LookML は次のようになります。

explore: sales_info {

sql_always_where: {% if {{_user_attributes['access_level']}} == "Basic" %}

${sales_info.name} = "{{_user_attributes['name']}}"

% endif %

;;

}

ユーザー属性による列データのフィルタリング

最後に、財務モデルに個人情報(PII)列がありますが、これらの列を一部のユーザーから隠したいと思います。これを行うには、作成したユーザー属性とともに、ユーザー属性のドキュメント ページにある、Looker でデータベース レベルの権限を適用する手順を使用して、フルアクセスレベルを持つユーザーのみに、PII フィールドを表示できる権限を付与します。

これでデモは終了です。コンテンツとデータのアクセス制御の設定を完了し、すべてのユーザーが Looker を自由に閲覧できるようになりました。これにより、許可したコンテンツだけがユーザーに表示されるようになります。