이 개요 페이지에서는 Google Distributed Cloud (GDC) 에어 갭 유니버스에서 IP 주소의 운영 모델을 설명합니다. IP 주소는 서비스에 할당할 수 있는 관리 가능한 세그먼트를 제공하기 위해 서브네트워크 또는 서브넷으로 나뉩니다. 특정 IP 주소 범위로 서브넷을 정의하거나 동적 할당을 위해 서브넷을 구성할 수 있습니다.

이 페이지는 플랫폼 관리자 그룹의 네트워크 관리자와 애플리케이션 운영자 그룹의 애플리케이션 개발자를 대상으로 합니다. 이들은 GDC 유니버스에서 서비스의 네트워크 트래픽을 관리합니다. 자세한 내용은 GDC 오프라인 문서 대상을 참고하세요.

GDC의 네트워크

GDC 조직에는 IP 주소를 할당할 수 있는 두 가지 네트워크 유형이 있습니다.

- 가상 프라이빗 클라우드 (VPC): 조직 내부의 워크로드에서만 액세스할 수 있는 내부 IP 주소가 할당된 네트워크입니다.

- 외부 네트워크 세그먼트: 조직에 연결된 외부 네트워크에서 액세스할 수 있는 외부 IP 주소가 할당된 네트워크입니다.

각 네트워크 유형 내에서 서브넷을 할당하여 특정 목표를 달성할 수 있습니다. 서브넷은 클래스 없는 도메인 간 라우팅 (CIDR) 범위로 정의된 IP 주소 네트워크의 논리적 하위 집합입니다. CIDR 범위를 사용하면 서비스에서 사용할 IP 주소와 해당 네트워크를 나타낼 수 있습니다. 이러한 네트워크 유형 내의 각 네트워크에는 독립적인 서브넷 트리가 있습니다.

VPC 내의 서브넷은 GDC 네트워크 내에서 액세스할 수 있으며 GDC 외부에서는 연결할 수 없습니다. VPC 서브넷을 사용하여 조직 내에서 내부 IP 주소를 할당할 수 있습니다. 네트워크 세그먼트 서브넷은 조직에 연결된 외부 네트워크에 노출되며 조직 외부의 네트워크에서 사용할 수 있는 외부 IP 주소를 제공할 수 있습니다.

VPC 네트워크

VPC 네트워크는 조직 내에서만 액세스할 수 있는 내부 IP 주소를 사용하며 조직 외부의 네트워크에서는 액세스할 수 없습니다.

GDC 유니버스 내에서 사용할 수 있는 VPC 네트워크는 두 개입니다.

- 기본 VPC: 여러 영역 내에서 컨테이너 및 가상 머신 (VM)과 같은 내부 워크로드에 IP 주소가 할당된 VPC입니다.

- 인프라 VPC: Vertex AI, Observability API, GDC 콘솔과 같은 서드 파티 GDC 에어갭 서비스를 호스팅하는 시스템 관리 VPC입니다. 조직의 IP 주소 아키텍처를 계획할 때만 이 VPC 내에서 IP 주소를 정의합니다.

기본 VPC 및 인프라 VPC 내의 IP 주소는 동일한 조직 내에서 서로 겹칠 수 없습니다. 자세한 내용은 IPv4 사용 및 제한사항을 참고하세요.

VPC 네트워크에 서브넷을 만들어 내부 워크로드에 추가 IP 주소를 할당합니다.

외부 네트워크 세그먼트

외부 네트워크 세그먼트에는 조직에 연결된 외부 네트워크에서 액세스할 수 있는 외부 IP 주소가 할당됩니다. GDC의 네트워크 세그먼트에는 외부 IP 주소만 할당됩니다.

GDC는 다음과 같은 논리적으로 격리된 네트워크 세그먼트를 제공합니다.

- 관리 네트워크 세그먼트: 조직 생성 중에 관리 서비스(예: GDC 콘솔 및 관리 API)에 외부 IP 주소가 할당된 네트워크입니다. 조직의 IP 주소 아키텍처를 계획할 때만 이 네트워크 세그먼트 내에서 IP 주소를 정의합니다.

- 데이터 네트워크 세그먼트: 이그레스 네트워크 주소 변환 (NAT) 및 외부 부하 분산기와 같은 서비스를 위해 외부 IP 주소가 할당된 네트워크입니다.

별도의 상호 연결을 사용하여 네트워크 세그먼트를 다른 외부 네트워크에 연결할 수 있습니다. 네트워크 세그먼트 내의 IP 주소는 서로 겹칠 수 없습니다. 자세한 내용은 IPv4 사용 및 제한사항을 참고하세요.

네트워크 세그먼트에 서브넷을 만들어 GDC 조직 외부의 네트워크에 연결해야 하는 서비스에 추가 외부 IP 주소를 할당합니다.

서브넷 계층 구조

서브넷은 유형별로 분류됩니다.

- 루트: 다른 서브넷을 파생시킬 수 있는 최상위 서브넷입니다. 조직 프로비저닝 중에 각 네트워크에 전역 루트 서브넷이 생성됩니다.

- 브랜치: IP 주소 공간을 추가로 세분화하는 데 사용되며 루트 또는 다른 브랜치 서브넷에서 파생된 서브넷입니다.

- 리프: 가장 작은 하위 구분으로, 일반적으로 특정 서비스 또는 리소스의 IP 주소를 할당하는 데 사용됩니다.

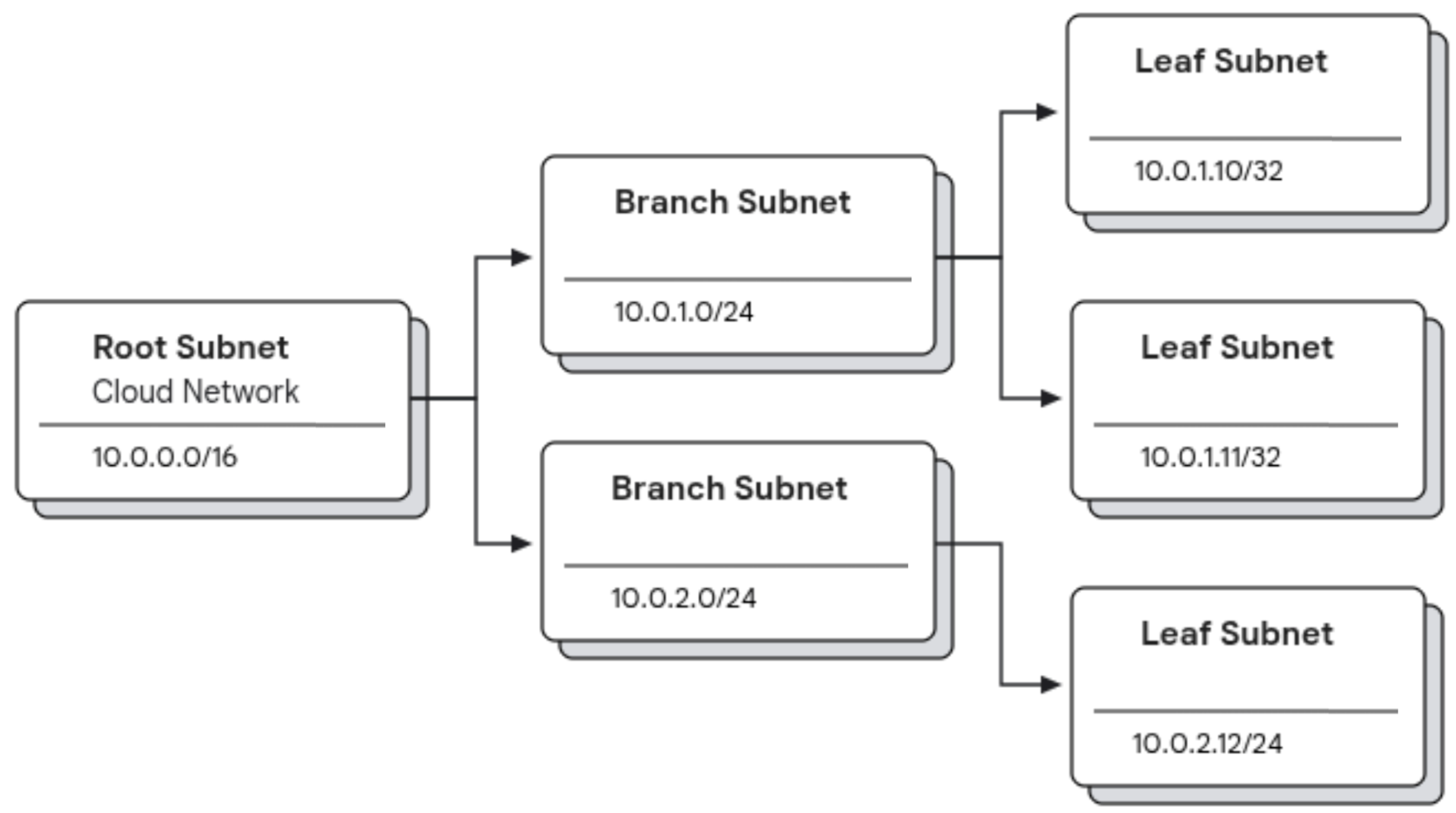

이 예시 다이어그램은 다양한 서브넷 유형이 서로 연결되는 방식을 보여줍니다.

- 주요 IP 주소 할당의 최상위 블록 역할을 하는

10.0.0.0/16의 루트 서브넷 - 루트 서브넷에서

10.0.1.0/24및10.0.2.0/24값이 있는 두 개의 브랜치 서브넷이 파생됩니다. 이러한 브랜치 서브넷은 더 구체적인 용도로 사용되는 루트의 주소 공간의 하위 부분을 나타냅니다. - 브랜치 서브넷은

10.0.1.10/32,10.0.1.11/32,10.0.2.12/24과 같은 값을 갖는 리프 서브넷으로 세분화됩니다. 이러한 리프 서브넷은 일반적으로 가장 작은 하위 구분으로, 특정 서비스 또는 리소스에 단일 IP 주소를 할당하는 경우가 많습니다.

이 서브넷 계층 구조를 사용하면 네트워크 내 IP 주소를 사용하는 워크로드와 서비스 전반에서 네트워크를 효율적으로 위임하고 구성할 수 있습니다.

전역 및 영역 서브넷

GDC에서는 영역 및 전역이라는 두 가지 범위 내에서 서브넷을 프로비저닝할 수 있습니다. 영역 및 전역 서브넷은 별도의 API 서버 내에서 정의되고 작동하며 서로 다른 기능을 제공합니다.

조직이 프로비저닝되면 각 네트워크에는 조직의 전역 API 서버에서 호스팅되는 전역 루트 서브넷이 있습니다. 전역 루트 서브넷에서 IP 주소를 프로비저닝하려면 영역에 또는 여러 영역에 CIDR 블록을 프로비저닝하는 전역 API 서버에서 전역 Subnet 리소스를 만들어야 합니다. 글로벌 서브넷 내에서 propagationStrategy 필드를 정의하여 영역 간에 CIDR 블록을 할당하는 방법을 나타냅니다. 이 IP 주소 범위는 영역에 영역 루트 서브넷으로 프로비저닝됩니다.

영역에 자체 영역별 루트 서브넷이 있으면 영역의 관리 API 서버에서 영역별 Subnet 리소스를 만들어 서브넷의 IP 주소 범위를 영역 내 추가 브랜치 서브넷이나 영역 내 개별 워크로드 및 서비스에 사용할 수 있는 리프 서브넷으로 추가로 나눌 수 있습니다.

글로벌 서브넷

전역 API 서버에 호스팅된 루트 서브넷에서 GDC 유니버스의 영역 또는 여러 영역에 IP 주소를 할당하려면 전역 서브넷을 만들어야 합니다.

전역 서브넷은 ipam.global.gdc.goog/v1 API 그룹을 사용하여 전역 API 서버에서 생성되며, 특정 영역과의 상호작용을 정의하는 zone 및 propagationStrategy과 같은 선택적 필드가 포함됩니다.

전역 서브넷은 GDC 유니버스 전반의 영역에서 사용하는 CIDR 블록을 브랜치 서브넷 범위로 호스팅합니다. 전역 서브넷을 만들 위치에 관한 자세한 내용은 GDC의 네트워크를 참고하세요.

영역 서브넷

영역 서브넷은 특정 운영 영역에 연결되며, 직접 네트워크 구성을 포함하는 경우가 많습니다. 영역별 서브넷은 단일 영역 내에서만 작동하며 주로 해당 영역 내의 가상 머신 및 컨테이너 워크로드에 제공됩니다. 영역 서브넷은 영역에 이미 프로비저닝된 IP 주소를 전역 서브넷에서 사용하도록 추가로 할당합니다.

영역 간 VPC-VPC 통신이 제대로 작동하려면 각 영역에서 겹치지 않는 서브넷을 사용해야 합니다.

영역 서브넷은 ipam.gdc.goog/v1 API 그룹을 사용하여 관리 API 서버에서 생성되며 사양에 선택적 networkSpec 필드가 포함되어 있으므로 게이트웨이 및 VLAN ID와 같은 영역별 네트워크 요소를 정의할 수 있습니다.

서브넷 그룹화 규칙

서브넷은 Subnet 맞춤 리소스의 라벨별로 여러 카테고리로 그룹화됩니다.

| 네트워크 | 라벨 |

|---|---|

| 기본 VPC | ipam.gdc.goog/vpc: default-vpc |

| 인프라 VPC | ipam.gdc.goog/vpc: infra-vpc |

| 관리 네트워크 세그먼트 | ipam.gdc.goog/network-segment: admin |

| 데이터 네트워크 세그먼트 | ipam.gdc.goog/network-segment: data |

네 개의 CIDR 범위는 부트스트랩 프로세스의 일부로 조직에 설정되었습니다. 이에 상응하는 4개의 전역 서브넷은 전역 API 서버에 있습니다.

이러한 전역 서브넷은 조직의 모든 영역에 걸쳐 각 네트워크의 루트 수준 CIDR 범위입니다. 모든 루트 수준 전역 서브넷에는 ipam.gdc.goog/usage: network-root-range 라벨이 있습니다.

각 영역의 경우 조직 프로비저닝에서 시작되는 전역 API 서버에서 영역 네트워크 루트 서브넷을 처음 사용할 수 있습니다. 추가 루트 서브넷을 만들어 IP 주소 공간을 확장할 수 있습니다. 각 루트 서브넷은 특정 영역의 네트워크에 대한 CIDR 범위를 호스팅하며, 논리적으로 ipam.gdc.goog/usage: zone-network-root-range 라벨이 지정된 영역 범위 루트 서브넷 역할을 합니다.

이 루트 서브넷은 처음 전역 API 서버에서 만들어야 하며 지정된 영역에 자동으로 전파됩니다. 서브넷 범위에 대한 자세한 내용은 전역 및 영역 서브넷을 참고하세요.

Subnet 커스텀 리소스를 만들 때 정의된 라벨을 사용하여 적절한 GDC 네트워크에 적용해야 합니다.

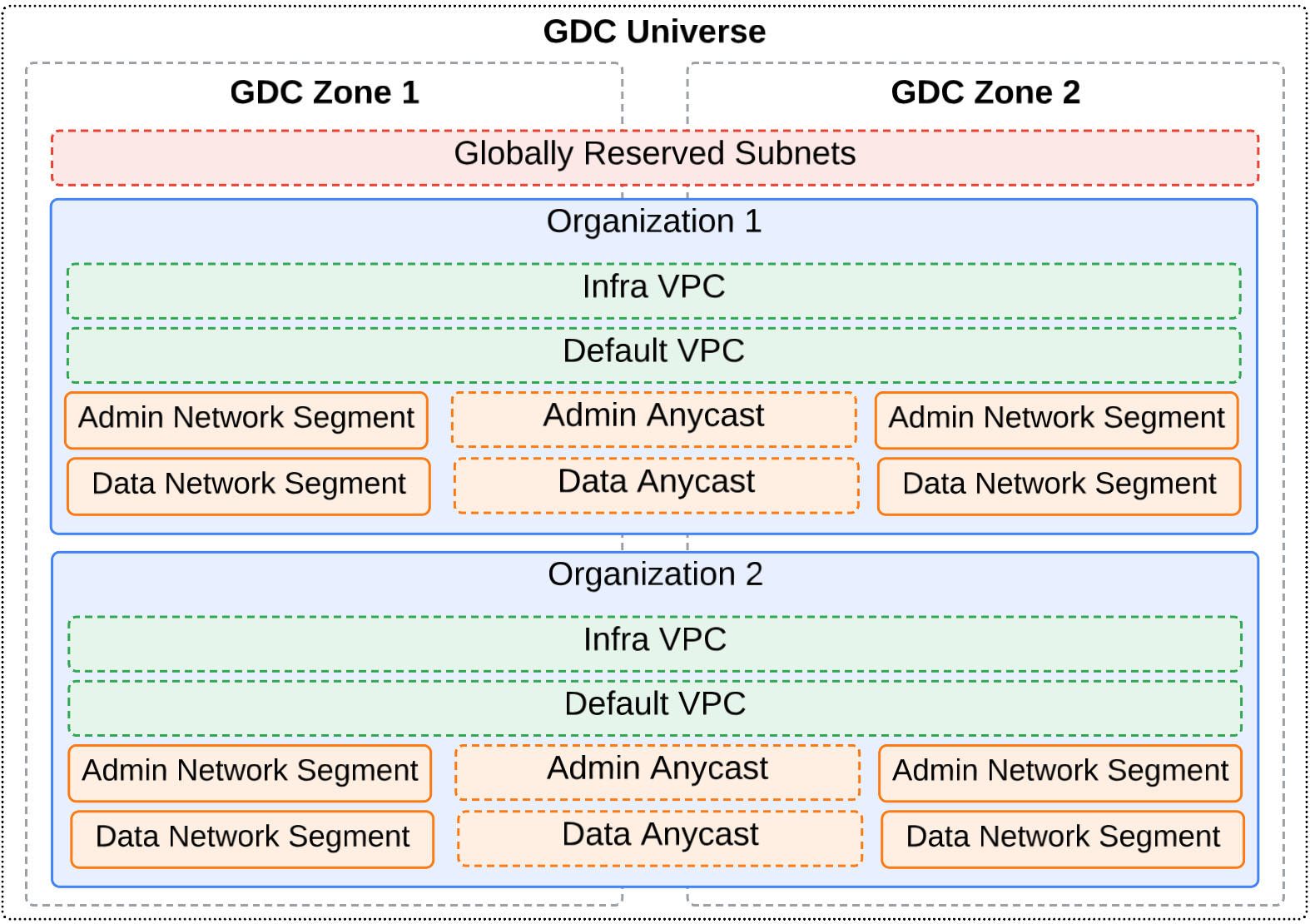

다음 다이어그램은 GDC 유니버스 내의 전역 및 영역 네트워크를 보여줍니다.

이 다이어그램에는 멀티 영역 유니버스에 걸쳐 있는 두 개의 조직이 있습니다. 각 조직은 VPC 네트워크와 외부 네트워크 세그먼트를 정의합니다. 이 예에서는 애니캐스트 IP 주소를 사용하여 영역 외부 네트워크 세그먼트 간에 트래픽을 라우팅하므로 가장 가까운 영역 또는 성능이 가장 우수한 영역에서 네트워킹 요청을 처리합니다. 애니캐스트 IP 주소에 대한 자세한 내용은 GDC의 IP 주소를 참고하세요.

정적 및 동적 CIDR 구성

서브넷을 정의할 때 CIDR 블록을 할당하기 위해 정적 또는 동적 구성을 사용할 수 있습니다.

정적 CIDR 구성을 사용하면 서브넷의 정확한 CIDR 블록을 명시적으로 지정할 수 있습니다. IP 주소 공간을 정확하게 제어해야 하는 경우 CIDR 블록을 정적으로 할당합니다. Subnet 커스텀 리소스의 spec.ipv4Request.cidr 필드를 사용하여 정확한 사전 정의된 IP 주소 범위를 지정합니다.

동적 CIDR 구성을 사용하면 시스템에서 서브넷의 CIDR 블록을 자동으로 할당할 수 있어 유연성이 향상됩니다. 전체 CIDR을 제공하는 대신 spec.ipv4Request.prefixLength 필드에 필요한 접두사 길이를 지정합니다. 시스템에서 서브넷에 IP 주소를 자동으로 위임하여 네트워크 계획을 간소화하고 IP 주소 충돌 위험을 줄이려면 CIDR 블록을 동적으로 할당하세요. 시스템은 상위 네트워크에서 지정된 크기의 사용 가능한 CIDR 블록을 선택합니다.

자세한 내용은 SubnetRequest API를 참고하세요.

GDC의 IP 주소

VM 및 부하 분산기와 같은 리소스는 GDC에서 IP 주소를 갖습니다. 이러한 IP 주소를 사용하면 GDC 리소스가 조직 내 다른 리소스와 통신하거나 조직에 연결된 외부 네트워크와 통신할 수 있습니다. GDC 유니버스에서는 다음 IP 주소 유형을 사용할 수 있습니다.

- 외부 IP 주소

외부 IP 주소는 조직에 연결된 외부 네트워크에 공지됩니다. 부하 분산기 및 NAT와 같은 외부 IP 주소가 있는 리소스는 외부 네트워크와 통신할 수 있습니다. GDC를 사용하면 비공개 또는 공개 IP 주소를 외부 주소로 사용할 수 있습니다. 다음과 같은 방법으로 리소스의 외부 IPv4 주소를 제공합니다.

- 자체 외부 IP 주소 사용 (BYOIP): 조직의 외부 IP 주소를 제공합니다. BYOIP 외부 IP 주소는 동일한 외부 네트워크에 연결되지 않는 한 다른 조직과 중복될 수 있습니다.

- IO 제공 외부 IP 주소: 조직은 외부 네트워크에 연결할 때 인프라 운영자 그룹에서 제공하는 외부 IP 주소를 사용할 수 있습니다. 인프라 운영자 그룹은 해당 네트워크에 대한 연결 제공업체입니다.

- 내부 IP 주소

내부 IP 주소는 GDC 외부에서 직접 연결할 수 없으며 공개적으로 라우팅될 수 없습니다. 내부 IP 주소는 VPC 네트워크, VPC 네트워크 피어링을 사용하여 연결된 VPC 네트워크 또는 Cloud VPN을 사용하여 VPC 네트워크에 연결된 온프레미스 네트워크에서 사용됩니다. 내부 IP 주소가 있는 리소스는 모두 동일한 비공개 네트워크에 있는 것처럼 다른 리소스와 통신할 수 있습니다.

- 애니캐스트 IP 주소

Anycast IP 주소는 항상 전체 GDC 유니버스에 범위가 지정되는 특수한 유형의 외부 주소입니다. GDC는 경계 게이트웨이 프로토콜 (BGP)과 함께 Anycast IP 주소를 활용하여 트래픽을 가장 가까운 또는 가장 성능이 좋은 영역으로 라우팅합니다. 두 개 이상의 영역에서 실행되는 각 전역 레이어 4 서비스는 애니캐스트 서브넷인 외부 서브넷에서 애니캐스트 IP 주소를 수신합니다. 각 영역은 동일한 애니캐스트 IP 주소를 공지하지만 네트워크는 라우팅 규칙에 따라 최적의 IP 주소를 선택합니다. 영역에 장애가 발생하면 IP 주소가 철회되고 네트워크가 자동으로 트래픽을 다른 영역으로 다시 라우팅합니다. 이 자동 라우팅은 서비스 중단 중에도 원활한 연결을 제공합니다.

- 비공개 IP 주소

비공개 IP 주소는 인터넷에서 라우팅할 수 없는 주소입니다. 비공개 IPv4 범위 목록은 유효한 IPv4 범위 표의 비공개 IP 주소 범위 항목을 참고하세요.

- 공개 IP 주소

공개 IP 주소는 인터넷으로 라우팅할 수 있는 주소입니다. GDC에서 외부 IP 주소는 공개 또는 비공개일 수 있습니다. VPC 네트워크에서 서브넷의 기본 IPv4 주소 범위를 구성할 때 공개 IPv4 주소를 내부 주소로 사용할 수도 있습니다. 이러한 주소를 비공개로 사용되는 공개 IP 주소라고 합니다.

IPv4 사용 및 제한사항

GDC 유니버스의 각 네트워크에는 IP 주소를 할당할 때 고려해야 하는 IPv4 주소 범위 사용 제한이 있습니다. IPv6 주소 범위는 기본 VPC 및 데이터 네트워크 세그먼트에서 지원되지 않습니다. 다른 네트워크에서 IPv6 범위를 사용할 수 있는지 인프라 운영자 그룹에 문의하세요.

모든 IPv4 서브넷의 제한사항

이러한 제한사항은 VPC 네트워크 서브넷과 외부 네트워크 세그먼트 서브넷에 적용됩니다.

- 모든 서브넷은 고유한 유효 CIDR 블록이어야 합니다.

- 서브넷을 만든 후에는 서브넷을 확장하거나 교체하거나 축소할 수 없습니다.

- GDC에서는 만들 수 있는 CIDR 크기에 제한을 적용하지 않습니다. 그러나

/8보다 큰 대부분의 IP 주소 범위의 경우 추가 검증을 통해 이 큰 서브넷을 만들 수 없습니다. 예를 들어 서브넷은 금지된 서브넷과 겹칠 수 없습니다. 잘못된 서브넷을 선택할 가능성을 최소화하려면 최대 서브넷 크기를/8로 제한하는 것이 좋습니다. 금지된 서브넷, 동일한 VPC 네트워크의 다른 서브넷, 연결된 외부 네트워크 세그먼트의 서브넷 또는 피어링된 네트워크의 서브넷과 겹치는 서브넷은 만들 수 없습니다. 이러한 시나리오에서 중복되는 서브넷이 생성되지 않도록 인프라 운영자 그룹과 협력해야 합니다.

GDC는 서브넷에 해당하는 경로를 만듭니다. VPC 네트워크 서브넷에는 조직의 가상 네트워크 스택에 생성된 경로가 있고 외부 네트워크 세그먼트 서브넷에는 외부 피어링 네트워크의 라우팅 테이블에 생성된 경로가 있습니다.

관리형 VPN 또는 공유 또는 전용 상호 연결을 사용하여 VPC 네트워크를 다른 네트워크에 연결한 경우 서브넷이 온프레미스 IP 주소와 충돌하지 않는지 확인합니다.

서브넷은 제한된 범위와 일치하거나 이보다 좁거나 넓을 수 없습니다. 예를 들어

169.0.0.0/8은 제한된 범위인 링크-로컬 범위169.254.0.0/16(RFC 3927)와 겹치기 때문에 유효한 서브넷이 아닙니다.서브넷은 유효한 IPv4 범위에 설명된 대로 RFC 범위와 비공개로 사용되는 공개 IP 주소 범위에 걸쳐 있을 수 없습니다. 예를 들어

172.0.0.0/10은172.16.0.0/12비공개 IP 주소 범위와 공개 IP 주소를 모두 포함하므로 유효한 서브넷이 아닙니다.서브넷은 여러 RFC 범위를 포함할 수 없습니다. 예를 들어

192.0.0.0/8은192.168.0.0/16(RFC 1918) 및192.0.0.0/24(RFC 6890)를 모두 포함하므로 유효한 서브넷이 아닙니다. 하지만192.168.0.0/16및192.0.0.0/24가 각각 포함된 서브넷 2개를 만들 수 있습니다.

유효한 IPv4 범위

다음 표에서는 유효한 범위를 설명합니다.

| 범위 | 설명 |

|---|---|

| 비공개 IPv4 주소 범위 | |

10.0.0.0/8172.16.0.0/12192.168.0.0/16

|

비공개 IP 주소 RFC 1918

|

100.64.0.0/10 |

공유 주소 공간 RFC 6598 |

192.0.0.0/24 |

IETF 프로토콜 할당 RFC 6890 |

192.0.2.0/24 (TEST-NET-1)198.51.100.0/24 (TEST-NET-2)203.0.113.0/24 (TEST-NET-3) |

문서 RFC 5737 |

192.88.99.0/24 |

IPv6-IPv4 릴레이(지원 중단됨) RFC 7526 |

198.18.0.0/15 |

벤치마크 테스트 RFC 2544 |

240.0.0.0/4 |

RFC 5735 및 RFC 1112에 명시된 대로 향후 사용을 위해 예약됨(클래스 E) 일부 운영체제는 이 범위의 사용을 지원하지 않으므로 이 범위를 사용하는 서브넷을 만들기 전에 OS가 이를 지원하는지 확인합니다. |

| 비공개로 사용되는 공개 IP 주소 범위 | |

| 비공개로 사용되는 공개 IPv4 주소 |

비공개로 사용되는 공개 IPv4 주소:

GDC 에어 갭은 인터넷 연결을 가정하지 않습니다. 따라서 GDC 에어갭은 공개 IP 주소 범위를 조직의 비공개 범위인 것처럼 공지합니다. 가져온 자체 IP 주소 (BYOIP)가 공개 IP 주소 범위인 경우 외부 네트워크에서 네트워크 문제가 발생하지 않는지 확인해야 합니다. BYOIP 주소는 조직의 다른 서브넷과 겹치지 않아야 합니다. |

금지된 IPv4 서브넷

다음 표에 설명된 대로 금지된 서브넷 범위에는 일반적으로 예약되는 RFC 범위와 특정 GDC 유니버스에서 전역적으로 예약된 서브넷이 포함됩니다. 이러한 범위는 서브넷에 사용할 수 없습니다.

| 범위 | 설명 |

|---|---|

| GDC 인프라 범위 |

GDC 시스템에서 사용하는 전역적으로 예약된 CIDR입니다. 고객 인테이크 설문지 (CIQ)의 zone-infra-cidr 필드에 이 범위가 지정되지 않은 경우 GDC는 기본적으로 172.16.0.0/12을 GDC 인프라 범위로 사용합니다. |

| 유니버스별 범위 | 인프라 운영자 그룹에서 예약한 추가 범위입니다. |

0.0.0.0/8

|

현재(로컬) 네트워크 RFC 1122 |

127.0.0.0/8

|

로컬 호스트 RFC 1122 |

169.254.0.0/16

|

링크-로컬 RFC 3927 |

224.0.0.0/4

|

멀티캐스트(클래스 D) RFC 5771 |

255.255.255.255/32

|

제한된 브로드캐스트 대상 주소 RFC 8190 및 RFC 919 |

IPv4 서브넷에서 사용할 수 없는 주소

GDC는 각 서브넷의 처음 IPv4 주소 2개와 마지막 IPv4 주소 2개를 사용하여 서브넷을 호스팅합니다.

| 사용할 수 없는 IPv4 주소 | 설명 | 예 |

|---|---|---|

| 네트워크 주소 | 기본 IPv4 범위의 첫 번째 주소입니다. | 10.1.2.0/24 범위의 10.1.2.0 |

| 기본 게이트웨이 주소 | 기본 IPv4 범위의 두 번째 주소입니다. | 10.1.2.0/24 범위의 10.1.2.1 |

| 끝에서 두 번째 주소 | 기본 IPv4 범위에서 끝에서 두 번째 주소입니다.

나중에 사용할 수 있도록 Google Cloud 에서 이 범위를 예약합니다. |

10.1.2.0/24 범위의 10.1.2.254 |

| 브로드캐스트 주소 | 기본 IPv4 범위의 마지막 주소입니다. | 10.1.2.0/24 범위의 10.1.2.255 |

추가 고려사항

일부 Google 및 서드 파티 제품은 게스트 운영체제 내에서 라우팅하는 데 172.17.0.0/16을 사용합니다. 예를 들어 기본 Docker 브리지 네트워크가 이 범위를 사용합니다. 172.17.0.0/16을 사용하는 제품을 이용하는 경우 이를 서브넷 IPv4 주소 범위로 사용하지 마세요.