Pesquisar eventos e alertas

A função de pesquisa permite encontrar eventos e alertas do Modelo de dados unificado (UDM) na sua instância das Operações de segurança do Google usando a sintaxe YARA-L 2.0. A pesquisa inclui opções para refinar e navegar pelos dados UDM. É possível pesquisar eventos individuais e grupos de eventos da UDM que correspondem à mesma consulta.

Em sistemas que usam o RBAC de dados, só é possível ver dados que correspondem aos seus escopos. Para mais informações, consulte Impacto do RBAC de dados na Pesquisa.

Para clientes do Google SecOps, os alertas também podem ser ingeridos de conectores e webhooks. Você também pode usar a pesquisa para encontrar esses alertas.

Para mais informações sobre o UDM, consulte Formatar dados de registro como UDM e Lista de campos do UDM.

Pesquisa de acesso

Você pode acessar a pesquisa do Google SecOps usando as seguintes opções:

Na barra de navegação, clique em Investigação > Pesquisar.

No campo Pesquisar, insira um campo da UDM válido para qualquer campo de pesquisa no Google SecOps e pressione CTRL+Enter.

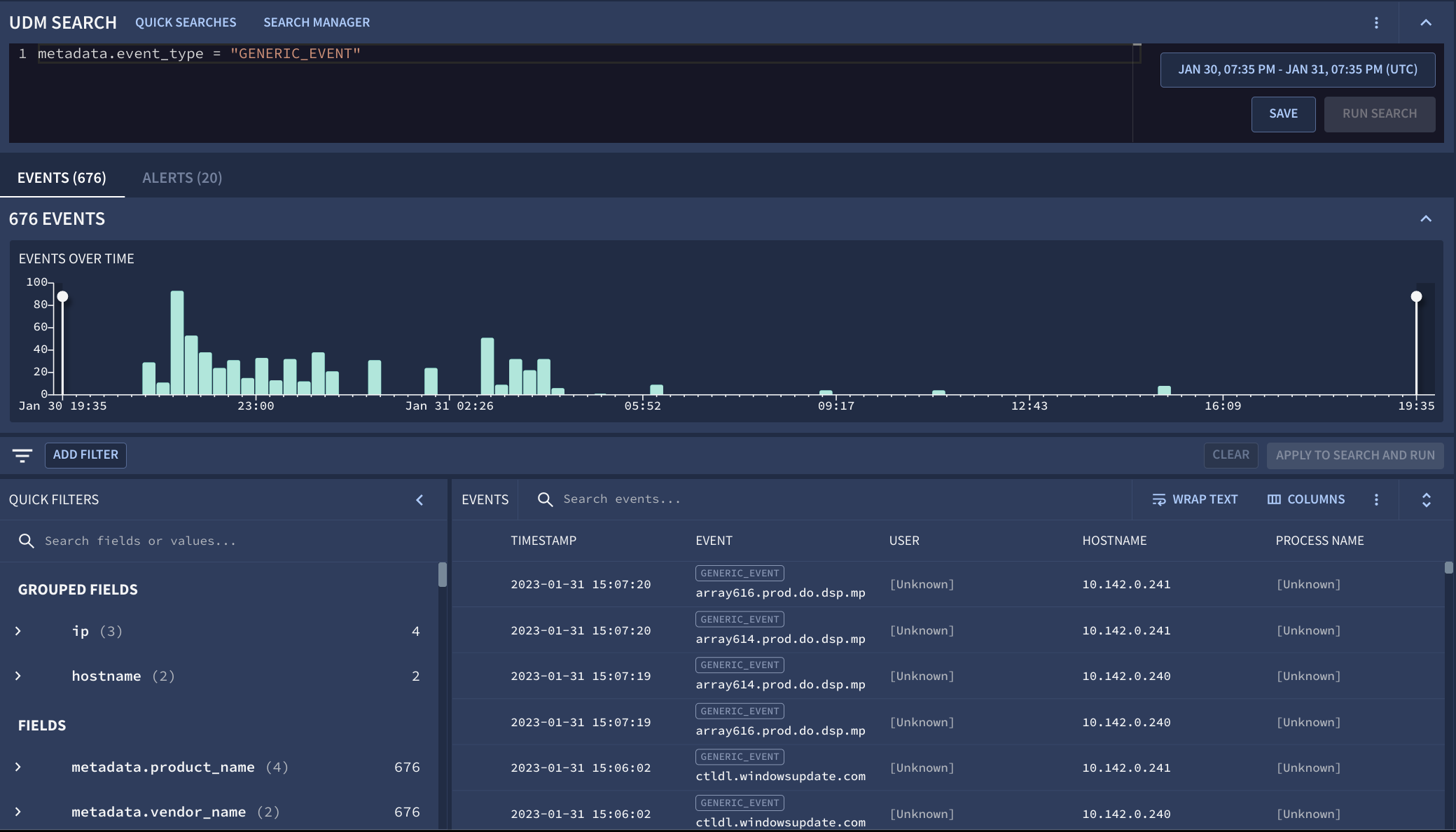

Figura 1. Exemplo da janela Pesquisar usada para analisar tendências de eventos.

As seções a seguir detalham como usar os recursos de pesquisa.

Usar o recurso de pesquisa

Uma expressão de pesquisa consiste em um campo do UDM a ser pesquisado, um operador e um valor de dados a ser pesquisado.

Se a expressão de consulta for válida, o console do Google SecOps vai ativar o botão Executar pesquisa.

As consultas do UDM são baseadas em campos definidos na lista de campos do modelo de dados unificado. É possível navegar e selecionar esses campos de UDM usando Filtros ou Pesquisa de registros brutos.

Para ajustar o número de eventos retornados, clique em Mais e selecione Configurações de pesquisa. Para mais detalhes, consulte Configurações de pesquisa.

Para mudar o período, abra a janela Período.

Para usar o recurso de pesquisa, siga estas etapas:

- Acesse a página Pesquisa.

- No campo Pesquisar, insira uma expressão de pesquisa.

- Para pesquisar eventos, insira um nome de campo da UDM no campo Pesquisar. À medida que você digita, o recurso de preenchimento automático sugere campos válidos da UDM com base na sua entrada.

Depois de inserir um campo de UDM válido, selecione um operador válido. A interface do usuário mostra os operadores válidos disponíveis com base no campo da UDM inserido. Os seguintes operadores são aceitos:

<, ><=, >==, !=nocase: compatível com strings

Depois de inserir um campo e um operador válidos da UDM, adicione o valor dos dados de registro que você quer pesquisar. Para mais detalhes, consulte Formatar o valor de dados para pesquisar.

Clique em Executar pesquisa para fazer a pesquisa.

Os resultados do evento são mostrados na tabela Linha do tempo de eventos na página Pesquisa.

Opcional: restrinja os resultados adicionando mais filtros da UDM manualmente ou usando o console.

Formatar o valor de dados a ser pesquisado

Formate o valor de dados usando as seguintes diretrizes:

Tipo de dados:formate o valor de acordo com o tipo de dados:

Valores enumerados:use um valor enumerado válido definido para o campo de UDM selecionado.

Por exemplo: um valor de texto em letras maiúsculas entre aspas duplas:

metadata.event_type = "NETWORK_CONNECTION"Valores adicionais:use o formato

field[key\] = valuepara pesquisar nos camposadditionalelabels.Exemplo:

additional.fields["key"]="value"Valores booleanos:use

trueoufalse(não diferencia maiúsculas de minúsculas, não precisa de aspas).Exemplo:

network.dns.response = trueNúmeros inteiros: use valores numéricos sem aspas.

Exemplo:

target.port = 443Valores de ponto flutuante:para campos da UDM do tipo

float, insira um valor decimal, como3.1, ou um número inteiro, como3.Exemplo:

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1Expressões regulares:coloque a expressão regular entre barras (/).

Exemplo:

principal.ip = /10.*/Pesquise a execução de

psexec.exe(janela):target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

Para mais detalhes sobre expressões regulares, consulte a página de expressões regulares.

Strings:coloque os valores de texto entre aspas duplas.

Exemplo:

metadata.product_name = "Google Cloud VPC Flow Logs"

Strings sem diferenciação de maiúsculas e minúsculas: use o operador

nocasepara corresponder a qualquer combinação de caracteres maiúsculos e minúsculos em uma string.Exemplo:

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

Caracteres de escape em strings: faça o escape de caracteres especiais com uma barra invertida, da seguinte forma:

- Use

\\para escapar uma barra invertida (\). - Use

\"para criar um escape de aspas duplas (").

Exemplo:

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- Use

Expressões booleanas: use

AND,OReNOTpara combinar condições e restringir os resultados.Os exemplos a seguir mostram operadores booleanos compatíveis (

AND,OReNOT):A AND BA OR BUse parênteses ( ) para agrupar expressões e controlar a ordem de avaliação:

(A OR B) AND (B OR C) AND (C OR NOT D)

Exemplos:

Pesquise eventos de login no servidor financeiro:

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"Use o operador (>) para pesquisar conexões em que mais de 10 MB de dados foram enviados:

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000Use várias condições para pesquisar

winword.exeque lançamcmd.exeoupowershell.exe:metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

Pesquisar pares de chave-valor nos campos

additionalelabels:Os campos

additionalelabelsatuam como contêineres personalizáveis para dados de eventos que não são mapeados para campos UDM padrão. Cada entrada armazena um único par de chave-valor.- Os campos

additionalpodem conter vários pares de chave-valor. - Os campos

labelssó podem conter um único par de chave-valor.

Use esta sintaxe para especificar os pares de chave-valor a serem pesquisados nos campos

additionalelabels:field[key\] = value.Exemplo:

additional.fields["key"]="value"Exemplos de pesquisas usando pares de chave-valor específicos nos campos

additionalelabels:Procure eventos que contenham pares de chave-valor especificados:

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Use o operador

ANDcom pesquisas de par de chave-valor:additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"Pesquise todos os eventos que contêm a chave especificada, independente do valor:

additional.fields["pod_name"] != ""Pesquise eventos que contenham uma chave específica usando uma expressão regular:

additional.fields.value.string_value = "mystring"Pesquise eventos que usam várias chaves com o mesmo nome usando uma expressão regular:

additional.fields.key = /myKeynumber_*/Use expressões regulares e o operador

nocase:additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

- Os campos

Use comentários de bloco e de linha única.

Use um comentário de bloco:

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

Use um comentário de linha única:

additional.fields["pod_name"] != "" // my single-line comment

Configurações de pesquisa

É possível definir o número máximo de resultados da pesquisa nas configurações da Pesquisa UDM. Essas configurações são específicas do usuário.

Clique em Configurações de pesquisa no menu Mais ao lado de Executar pesquisa.

Selecione Número máximo de resultados a serem retornados. As opções são

1K,30K,100K,1Mecustom, que podem assumir valores entre1e1M. O valor padrão é1M. As consultas geralmente são executadas mais rápido quando você escolhe um tamanho menor para o conjunto de resultados.

A pesquisa retorna muitos resultados

Se a pesquisa for muito ampla, o Google SecOps vai mostrar uma mensagem de aviso indicando que nem todos os resultados podem ser mostrados.

Nesses casos, o sistema recupera apenas os resultados mais recentes, até o limite de pesquisa de 1 milhão de eventos e 1.000 alertas. No entanto, pode haver muito mais eventos e alertas correspondentes que não são mostrados.

Para verificar se você capturou todos os resultados relevantes, refine sua pesquisa aplicando mais filtros. Reduzir o escopo da pesquisa ajuda a diminuir o conjunto de dados para um tamanho gerenciável e melhora a precisão. Recomendamos ajustar e executar a pesquisa novamente até que os resultados fiquem dentro do limite de exibição do sistema.

A página de resultados da pesquisa mostra os 10.000 resultados mais recentes. Você pode filtrar e refinar os resultados da pesquisa para mostrar os mais antigos, em vez de modificar e executar a pesquisa novamente.

Limitar resultados

Para limitar os resultados da pesquisa, adicione a palavra-chave limit com o número máximo de resultados que você quer mostrar. Isso é útil para gerar prévias rápidas de dados, otimizar a performance ou quando você precisa apenas de um subconjunto dos resultados.

Por exemplo, se você adicionar o seguinte à sua pesquisa, os resultados serão limitados a um máximo de 25:

limit: 25

Pesquisar campos agrupados

Os campos agrupados são aliases para grupos de campos de UDM relacionados. É possível usá-los para consultar vários campos da UDM ao mesmo tempo sem digitar cada um deles individualmente.

O exemplo a seguir mostra como inserir uma consulta para corresponder aos campos comuns da UDM que podem conter o endereço IP especificado:

ip = "1.2.3.4"

É possível corresponder um campo agrupado usando uma expressão regular e o operador nocase. As listas de referência também são aceitas. Os campos agrupados também podem ser usados em combinação com campos regulares da UDM, conforme mostrado no exemplo a seguir:

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

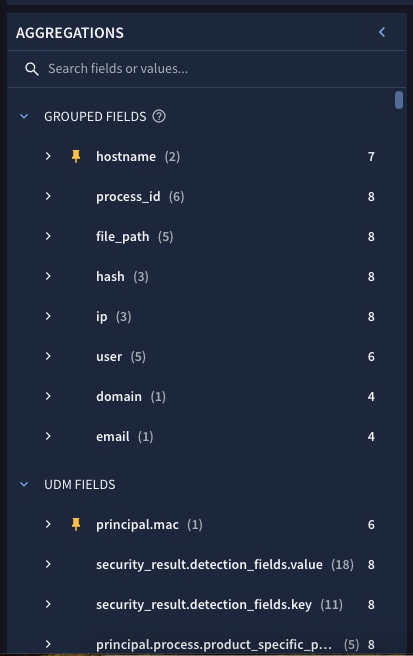

Os campos agrupados têm uma seção separada em Agregações.

Tipos de campos agrupados do UDM

Você pode pesquisar em todos os seguintes campos agrupados da UDM:

| Nome do campo agrupado | Campos de UDM associados |

| domínio | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

|

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| jogo da velha | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| nome do host | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| namespace | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| usuário | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

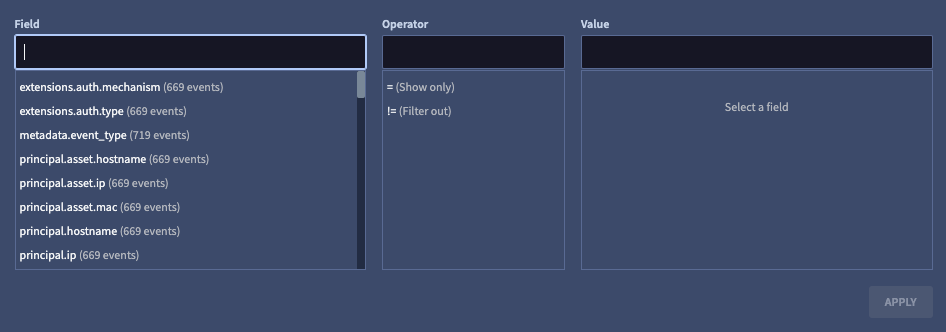

Encontrar um campo de UDM para consulta de pesquisa

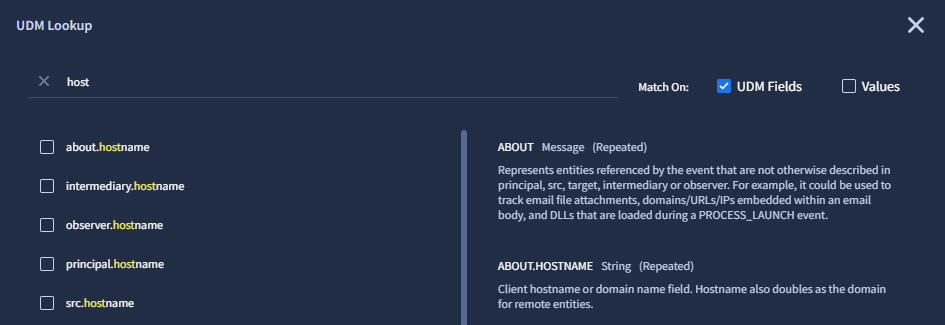

Ao escrever uma consulta de pesquisa, talvez você não saiba qual campo da UDM incluir. Com a Pesquisa de UDM, você encontra rapidamente um nome de campo de UDM que contém uma string de texto no nome ou armazena um valor de string específico. A função Pesquisa UDM não foi criada para pesquisar outros tipos de dados, como bytes, booleanos ou numéricos. Você seleciona um ou mais resultados retornados pela Pesquisa do UDM e os usa como ponto de partida para uma consulta de pesquisa.

Para usar a pesquisa de UDM, faça o seguinte:

Na página Pesquisa, clique em Pesquisa de UDM.

Na caixa de diálogo Pesquisa de UDM, selecione uma ou mais das seguintes opções de correspondência para especificar o escopo dos dados a serem pesquisados:

Campos do UDM: pesquise texto nos nomes dos campos do UDM.

Por exemplo,

network.dns.questions.nameouprincipal.ip.Valores: pesquise texto nos valores atribuídos aos campos do UDM.

Por exemplo,

dnsougoogle.com.

Insira ou modifique a string no campo Pesquisa de campos/valores de UDM. Conforme você digita, os resultados da pesquisa aparecem na caixa de diálogo.

Os resultados são um pouco diferentes ao pesquisar em Campos da UDM e em Valores:

A pesquisa de uma string de texto em nomes de campos da UDM retorna uma correspondência exata encontrada em qualquer local do nome.

Figura 2. Pesquise nomes de campos da UDM na Pesquisa da UDM.

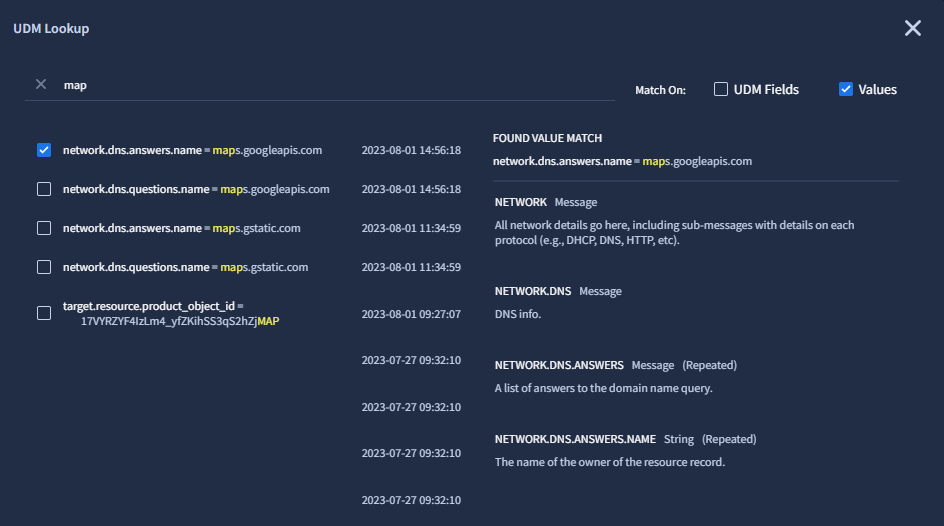

A pesquisa de texto em Valores retorna resultados da seguinte maneira:

- Se a string for encontrada no início ou no fim do valor, ela será destacada no resultado, junto com o nome do campo da UDM e o horário de ingestão do registro.

- Se a string de texto for encontrada em outro lugar no valor, o resultado vai mostrar o nome do campo da UDM e o texto Possível correspondência de valor.

Figura 3. Pesquise em Valores na Pesquisa de UDM.

Na lista de resultados, você pode fazer o seguinte:

Clique no nome de um campo da UDM para ver uma descrição dele.

Selecione um ou mais resultados clicando na caixa de seleção à esquerda de cada nome de campo UDM.

Clique no botão Redefinir para desmarcar todos os campos selecionados na lista de resultados.

Para anexar os resultados selecionados ao campo Pesquisar na página Pesquisar, faça o seguinte:

Clique em Adicionar à pesquisa.

Clique em Copiar UDM para copiar os resultados selecionados para a área de transferência. Em seguida, feche a caixa de diálogo Pesquisa de UDM e cole a string de consulta de pesquisa no campo Pesquisar da página Pesquisar.

O Google SecOps converte os resultados selecionados em uma string de consulta de pesquisa como o nome do campo UDM ou um par nome-valor. Se você anexar vários resultados, cada um deles será adicionado ao final da consulta atual no campo Pesquisar usando o operador

OR.A string de consulta anexada varia de acordo com o tipo de correspondência retornada pela Pesquisa de UDM.

Se o resultado corresponder a uma string de texto em um nome de campo da UDM, o nome completo do campo da UDM será anexado à consulta. Exemplo:

principal.artifact.network.dhcp.client_hostnameSe o resultado corresponder a uma string de texto no início ou no fim de um valor, o par nome-valor vai conter o nome do campo UDM e o valor completo no resultado. Confira alguns exemplos:

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

Se o resultado incluir o texto Possible value match, o par nome-valor vai conter o nome do campo da UDM e uma expressão regular com o termo de pesquisa. Exemplo:

principal.process.file.full_path = /google/ NOCASE

A string de consulta gerada pela Pesquisa do UDM serve como ponto de partida para uma consulta de pesquisa. Edite a Consulta de pesquisa na página Pesquisa para se adequar ao seu caso de uso.

Resumo do comportamento da pesquisa do UDM

Esta seção fornece mais detalhes sobre os recursos de pesquisa da UDM.

- A pesquisa do UDM procura dados ingeridos após 10 de agosto de 2023. Os dados ingeridos antes disso não são pesquisados. Ele retorna resultados encontrados em campos da UDM não enriquecidos. Ela não retorna correspondências para campos enriquecidos. Para informações sobre campos enriquecidos e não enriquecidos, consulte Ver eventos no visualizador de eventos.

- As pesquisas usando a pesquisa do UDM não diferenciam maiúsculas de minúsculas. O termo

hostnameretorna o mesmo resultado queHostName. - Hífens (

-) e sublinhados (_) em uma string de texto de consulta são ignorados ao pesquisar Valores. As strings de textodns-lednslretornam o valordns-l. Ao pesquisar Valores, a pesquisa do UDM não retorna correspondências nos seguintes casos:

Corresponde aos seguintes campos da UDM: metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

Corresponde a campos da UDM com um caminho completo que termina em um dos seguintes valores: .pid

Por exemplo,target.process.pid..asset_id

Por exemplo,principal.asset_id..product_specific_process_id

Por exemplo,principal.process.product_specific_process_id..resource.id

Por exemplo,principal.resource.id.

Ao pesquisar Valores, a pesquisa do UDM mostra Possível correspondência de valor quando uma correspondência é encontrada nos seguintes casos:

Corresponde aos seguintes campos da UDM: metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

Corresponde a campos com um caminho completo que termina em um dos seguintes valores: .command_line

Por exemplo,principal.process.command_line..file.full_path

Por exemplo,principal.process.file.full_path..labels.value

Por exemplo,src.labels.value..registry.registry_key

Por exemplo,principal.registry.registry_key..url

Por exemplo,principal.url.

Corresponde a campos com um caminho completo que começa com os seguintes valores: additional.fields.value.

Por exemplo,additional.fields.value.null_value.

Ver alertas na pesquisa

Para ver os alertas, clique na guia Alertas, localizada ao lado da guia Eventos, no canto superior direito da página Pesquisa.

Como os alertas são exibidos

O Google SecOps avalia os eventos retornados na pesquisa em relação aos eventos que existem para alertas no ambiente do cliente. Quando um evento de consulta de pesquisa corresponde a um evento presente em um alerta, ele é exibido na linha do tempo de alertas e na tabela Alertas resultante.

Definição de eventos e alertas

Um evento é gerado de uma fonte de registro bruta ingerida no Google SecOps e processada pelo processo de ingestão e normalização do Google SecOps. Vários eventos podem ser gerados de um único registro de origem de registro bruto. Um evento representa um conjunto de pontos de dados relevantes para a segurança gerados desse registro bruto.

Na pesquisa, um alerta é definido como uma detecção de regra YARA-L com alertas ativados. Consulte executar uma regra com base em dados ativos para saber mais.

Outras fontes de dados podem ser ingeridas no Google SecOps como alertas, como os alertas do Crowdstrike Falcon. Esses alertas não aparecem na pesquisa, a menos que sejam processados pelo mecanismo de detecção do Google SecOps como uma regra YARA-L.

Os eventos associados a um ou mais alertas são marcados com um ícone de alerta na linha do tempo de eventos. Se houver vários alertas associados à linha do tempo, o ícone vai mostrar os números deles.

A linha do tempo mostra os mil alertas mais recentes recuperados dos resultados da pesquisa. Quando o limite de 1.000 é atingido, nenhum outro alerta é recuperado. Para garantir que você veja todos os resultados relevantes para sua pesquisa, refine sua pesquisa com filtros.

Como investigar um alerta

Para saber como usar o Gráfico de alertas e os Detalhes do alerta para investigar um alerta, siga as etapas descritas em Investigar um alerta.

Ver linhas da tabela de dados na Pesquisa

É possível ver as linhas das tabelas de dados diretamente na Pesquisa. Quando você usa uma tabela de dados na pesquisa da YARA-L, os resultados podem fazer referência às linhas da tabela de dados vinculadas aos eventos correspondentes. Esses resultados aparecem na guia Eventos.

Use o Gerenciador de colunas na Pesquisa para escolher quais tabelas de dados e colunas mostrar nos resultados.

A pesquisa mostra o estado atual da tabela de dados e das linhas dela quando você visualiza os resultados.

Para mais informações, consulte Usar tabelas de dados.

Usar listas de referência em pesquisas

O processo para aplicar listas de referência em regras também pode ser usado na pesquisa. É possível incluir até sete listas em uma única consulta de pesquisa. Todos os tipos de listas de referência (string, expressão regular, CIDR) são compatíveis.

É possível criar listas de qualquer variável que você queira rastrear.

Por exemplo, é possível criar uma lista de endereços IP suspeitos:

// Field value exists in reference list principal.ip IN %suspicious_ips

É possível usar várias listas com AND ou OR:

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

Refinar os resultados da pesquisa

Use os recursos da página Pesquisar para filtrar e refinar os resultados, como uma alternativa a modificar e executar a pesquisa novamente. Exemplo:

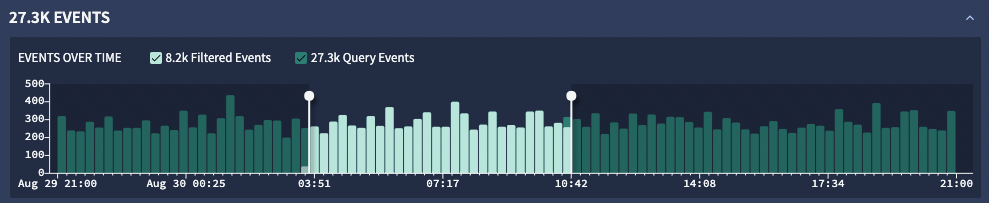

Gráfico de linha do tempo

O gráfico de linhas do tempo oferece uma representação gráfica do número de eventos e alertas que ocorrem a cada dia e são exibidos pela pesquisa atual. Os eventos e alertas são mostrados no mesmo gráfico de linha do tempo, disponível nas guias Eventos e Alertas.

A largura de cada barra depende do intervalo de tempo pesquisado. Por exemplo, cada barra representa 10 minutos quando a pesquisa abrange 24 horas de dados. Ele é atualizado dinamicamente conforme você modifica a pesquisa.

Ajuste do período

Para ajustar o período do gráfico, mova os controles deslizantes brancos para a esquerda e para a direita e foque no período de interesse. Conforme você ajusta o período, as tabelas Campos e valores da UDM e Eventos são atualizadas para refletir a seleção atual. Você também pode clicar em uma única barra no gráfico para listar apenas os eventos desse período.

Depois de ajustar o período, as caixas de seleção Eventos filtrados e Eventos de consulta vão aparecer, permitindo que você limite ainda mais os tipos de eventos mostrados.

Figura 4. Gráfico de linha do tempo de eventos com controles de período.

Janela "Agregações"

A janela Agregações mostra Campos agrupados e Campos da UDM gerados pela sua pesquisa da UDM. Os campos agrupados são usados para pesquisar vários campos da UDM de um tipo semelhante.

Um campo agrupado, por exemplo, ip, namespace ou user, é uma variável de espaço reservado que agrupa os valores de campos de UDM semelhantes. Por exemplo, o

campo agrupado namespace agrupa todos os valores dos seguintes campos de UDM:

principal.namespace, src.namespace e target.namespace.

Uma contagem de eventos é mostrada para cada campo agrupado e campo da UDM. A contagem de eventos é o número de registros de eventos com o mesmo valor para esse campo.

Os campos agrupados e campos UDM são classificados do maior para o menor número de eventos e em ordem alfabética dentro do mesmo número de eventos.

Para fixar um campo na parte superior da lista Agregações, clique no ícone manter Manter do campo.

Figura 5. As agregações ajudam a identificar valores de alta frequência.

Com as agregações, é possível restringir ainda mais sua pesquisa UDM. Você pode rolar a lista de campos de UDM ou pesquisar campos ou valores específicos usando o campo Pesquisar.

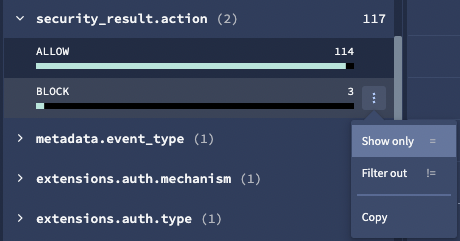

Filtrar campos de agregação

Use as opções de filtro para restringir a lista de campos do UDM mostrados na lista Agregações, da seguinte forma:

Figura 6. Exemplo de eventos que incluem o valor do campo UDM selecionado.

Selecione um campo da UDM na lista Agregações para mostrar uma lista de Valores para esse campo.

Selecione um Valor na lista e clique no ícone do menu more_vert Mais.

Selecione uma das opções de filtro:

- Mostrar apenas: mostra apenas eventos que incluem o valor do campo UDM selecionado.

- Filtrar: exclui eventos que incluem o valor do campo UDM selecionado.

- Copiar: copie o valor do campo UDM para a área de transferência.

É possível adicionar esses filtros extras do UDM ao campo Filtrar eventos.

Campo "Filtrar eventos"

O campo Filtrar eventos mostra os filtros criados e permite aplicá-los ao campo Pesquisar ou removê-los conforme necessário.

Quando você clica em Aplicar à pesquisa e executar, os eventos mostrados são filtrados com base nos filtros adicionais exibidos, e o campo Pesquisar é atualizado. A pesquisa é executada automaticamente de novo usando os mesmos parâmetros de data e hora.

Figura 7. Campo Filtrar eventos.

Se você clicar em Adicionar filtro, uma janela será aberta para que você selecione outros campos da UDM.

Figura 8. Janela Filtrar eventos.

Ver alertas na tabela de alertas

Para ver os alertas, clique na guia Alertas.

Use Agregações para classificar alertas por:

- Caso

- Nome

- Prioridade

- Gravidade

- Status

- Veredito

Isso ajuda você a se concentrar nos alertas mais importantes.

Os alertas são mostrados no mesmo período dos eventos na guia Eventos. Isso ajuda você a entender a conexão entre eventos e alertas.

Para saber mais sobre um alerta específico, clique nele. Uma página individual de Detalhes do alerta é aberta com informações detalhadas sobre esse alerta.

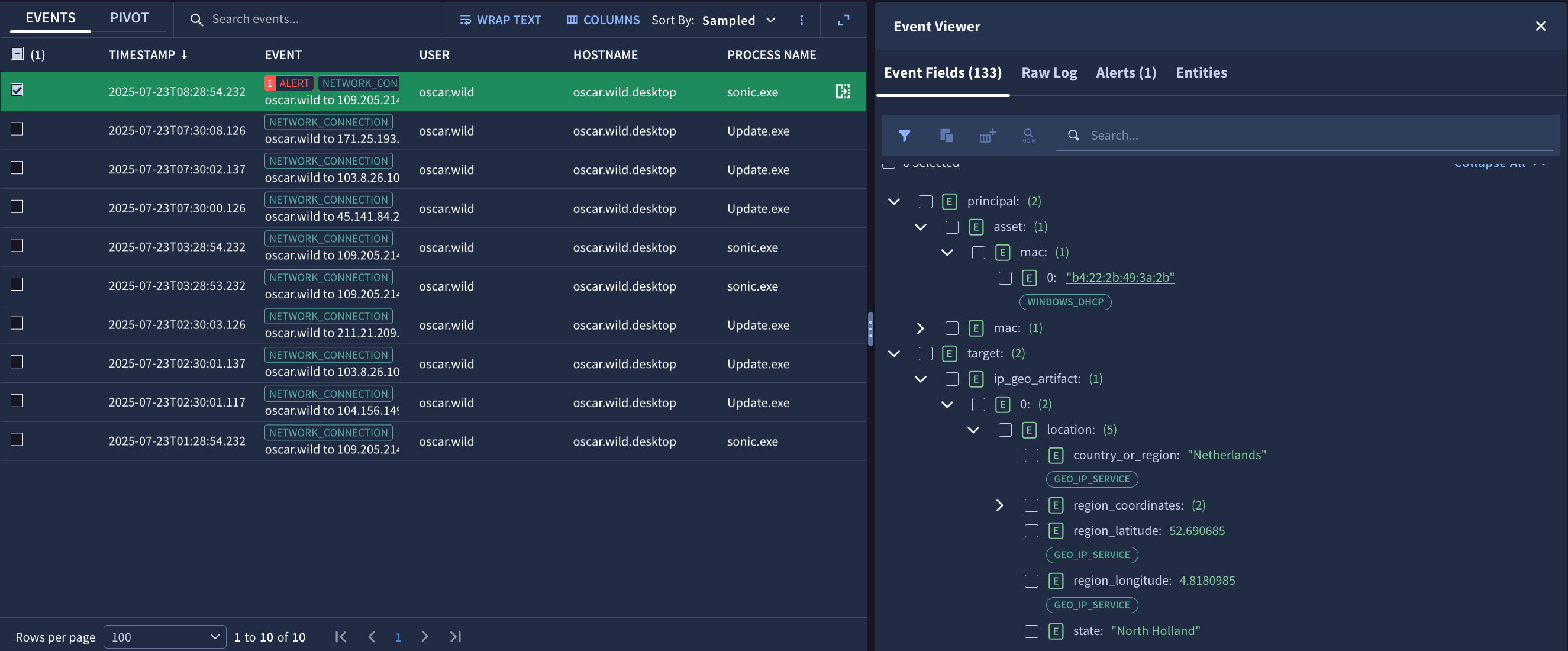

Visualizar eventos na tabela de eventos

Todos os filtros e controles afetam a lista de eventos mostrada na tabela Eventos. Clique em qualquer evento para abrir o Visualizador de eventos, onde é possível conferir o registro bruto e o registro da UDM correspondente. Ao clicar no timestamp do evento, você pode navegar até a visualização associada de Ativo, Endereço IP, Domínio, Hash ou Usuário. Você também pode usar o campo Pesquisar para encontrar um evento específico.

Gerenciar o conjunto de colunas na tabela de eventos

Esta seção descreve como gerenciar o conjunto de colunas na tabela Eventos.

Para configurar quais colunas são mostradas na tabela Eventos, faça o seguinte:

- Na parte de cima da tabela Eventos, clique em Colunas para abrir o Gerenciador de colunas.

Faça as configurações a seguir:

- Clique no filtro para especificar se as colunas não aplicáveis devem ser mostradas.

- Clique na chave Mostrar selecionados para exibir apenas as colunas selecionadas na guia Colunas de eventos.

- Na guia Colunas de eventos, selecione campos das seguintes seções recolhíveis:

- Campos rápidos: use campos rápidos para adicionar rapidamente o campo de UDM mais relevante para esse tipo de dados. Selecione um tipo de dados, como Nome do host, e o campo de UDM mais comum para esse tipo será adicionado como uma coluna (por exemplo, udm.principal.hostname).

- Campos agrupados: navegue pelos campos de UDM relacionados. Use os campos agrupados para encontrar campos agrupados por categoria.

- Todos os campos de evento: veja e selecione na lista completa de campos de evento.

- Todos os campos de entidade: confira e selecione na lista completa de campos de entidade.

Opcional: clique em Salvar para salvar o conjunto de colunas. Especifique um nome para o conjunto. Insira um nome para o conjunto de colunas e clique em Salvar novamente.

Carregar um conjunto de colunas salvo

Para carregar um conjunto salvo de colunas, faça o seguinte:

- Na parte de cima da tabela Eventos, clique em Colunas para abrir o Gerenciador de colunas.

- Selecione a guia Conjuntos de colunas.

- Selecione o conjunto de colunas a ser carregado e clique em Aplicar.

Excluir um conjunto de colunas salvo

Para excluir um conjunto salvo de colunas, faça o seguinte:

- Na parte de cima da tabela Eventos, clique em Colunas para abrir o Gerenciador de colunas.

- Selecione a guia Conjuntos de colunas.

- Selecione o conjunto de colunas e clique em Mais > Excluir.

Baixar os eventos mostrados e os registros brutos

É possível baixar os eventos mostrados, incluindo registros brutos, como um arquivo CSV para correlacionar eventos UDM normalizados com os registros de origem.

- Para fazer o download de todos os resultados da pesquisa (até 1 milhão de eventos), clique em Mais e selecione Fazer o download como CSV.

O console mostra o número exato de eventos incluídos.

Visualizar eventos no Visualizador de eventos

Para abrir o Visualizador de eventos, passe o cursor sobre um evento na tabela Eventos e clique no ícone switch_access_2 .

O Visualizador de eventos inclui estas guias:

Guia "Campos de evento"

Por padrão, a guia Campos de evento mostra os campos de evento da UDM em uma estrutura de árvore hierárquica, que é rotulada como Selecionado.

Use a guia Campos de evento para fazer o seguinte:

- Ver uma definição de campo. Mantenha o ponteiro sobre o nome do campo para ver a definição.

- Fixe um campo para acesso rápido. Na lista Selecionado, escolha um campo e clique em manter fixar.

. O campo vai aparecer na lista Fixado. Os campos permanecem na lista Selecionados, e a hierarquia deles na Lista fixada é mostrada em notação delimitada por pontos com o prefixo

udm(por exemplo,udm.metadata.event_type). - Adicione às colunas ou copie vários campos. Marque a caixa de seleção ao lado de um nó ou campo e escolha Adicionar a colunas ou Copiar.

Execute estas ações:

Filtros: aplique os seguintes filtros à lista Selecionado:

Mostrar campos não enriquecidos

Mostrar campos enriquecidos

Mostrar mais campos

Mostrar campos extraídos

Adicionar a colunas: adicione o campo UDM como uma coluna.

Copiar: para copiar os campos e valores do UDM selecionados para a área de transferência do sistema.

Cada campo da UDM é rotulado com um ícone que indica se ele contém dados enriquecidos ou não enriquecidos. Os rótulos dos ícones são os seguintes:

- U: campos não enriquecidos contêm valores preenchidos durante o processo de normalização usando dados do registro bruto original.

E: os campos enriquecidos contêm valores que o Google SecOps preenche para fornecer mais contexto sobre artefatos em um ambiente do cliente. Para mais informações, consulte Enriquecer dados de eventos e entidades com o Google SecOps.

A exibição de cada campo enriquecido pode mostrar todas as fontes associadas. Essas informações são úteis para validação e solução de problemas, e podem ser necessárias para fins de auditoria e compliance. Também é possível filtrar campos de acordo com a origem do enriquecimento.

Figura 9. Campos de UDM enriquecidos e não enriquecidos na guia Campos de evento do Visualizador de eventos, mostrando fontes de campos enriquecidos.

Figura 10. Use o filtro na guia Campos de evento para mostrar ou ocultar campos de acordo com vários atributos.

Guia "Registro bruto"

A guia Registro bruto mostra o login bruto original em um dos seguintes formatos:

- Dados brutos

- JSON

- XML

- CSV

- Hex/ASCII

Guia Alertas

A guia Alertas mostra os alertas associados ao evento.

Guia "Entidades"

A guia Entidades mostra as entidades associadas ao evento.

Clique em uma entidade para mostrar a caixa de diálogo Contexto da entidade, que pode incluir os seguintes itens:

- Nome do recurso

- Primeira visualização

- Última visualização

- Endereços IP

- Endereços MAC

- Número de alertas

- Maior número de alertas por regra

- Gráfico de barras de alertas ao longo do tempo

- Link Abrir alertas e IOCs

- Link Ver na guia "Alertas"

Usar a tabela dinâmica para analisar eventos

Com a tabela dinâmica, é possível analisar eventos usando expressões e funções com base nos resultados da pesquisa.

Siga estas etapas para abrir e configurar a tabela dinâmica:

Faça uma pesquisa.

Clique na guia Tabela dinâmica para abrir a tabela dinâmica.

Especifique um valor de Agrupar por para agrupar os eventos por um campo específico da UDM. É possível mostrar os resultados usando a capitalização padrão ou apenas letras minúsculas. Para isso, selecione minúsculas no menu. Essa opção está disponível apenas para campos de string. É possível especificar até cinco valores de Agrupar por clicando em Adicionar campo.

Se o valor de Agrupar por for um dos campos de nome do host, você terá as seguintes opções extras de transformação:

- Maior domínio de nível N: escolha qual nível do domínio será mostrado.

Por exemplo, usar o valor 1 mostra apenas o domínio de nível superior (como

com,govouedu). Usar o valor 3 mostra os dois níveis seguintes dos nomes de domínio (comogoogle.co.uk). - Receber domínio registrado: mostra apenas o nome de domínio registrado (como

google.com,nytimes.com,youtube.com).

Se o valor de Agrupar por for um dos campos de IP, você terá as seguintes opções de transformação adicionais:

- Tamanho do prefixo CIDR(IP) em bits: é possível especificar de 1 a 32 para endereços IPv4. Para endereços IPv6, é possível especificar valores de até 128.

Se o valor de Agrupar por incluir um carimbo de data/hora, você terá as seguintes opções de transformação adicionais:

- Resolução(tempo) em milissegundos

- Resolução(tempo) em segundos

- Resolução(tempo) em minutos

- Resolução(tempo) em horas

- Resolução(tempo) em dias

- Maior domínio de nível N: escolha qual nível do domínio será mostrado.

Por exemplo, usar o valor 1 mostra apenas o domínio de nível superior (como

Especifique um valor para o pivô na lista de campos dos resultados. É possível especificar até cinco valores. Depois de especificar um campo, selecione uma opção de Resumir. Você pode resumir usando as seguintes opções:

- ponderada

- count

- count distinct

- média

- stddev

- min

- max

Especifique um valor de Contagem de eventos para retornar o número de eventos identificados para essa pesquisa e tabela dinâmica específicas.

As opções de Resumir não são universalmente compatíveis com os campos de Agrupar por. Por exemplo, as opções sum, average, stddev, min e max só podem ser aplicadas a campos numéricos. Se você tentar associar uma opção Resumir incompatível a um campo Agrupar por, vai receber uma mensagem de erro.

Especifique um ou mais campos da UDM e selecione uma ou mais opções de classificação usando a opção Ordenar por.

Clique em Aplicar quando terminar. Os resultados são mostrados na tabela dinâmica.

Opcional: para fazer o download da tabela dinâmica, clique em Mais e selecione Fazer o download como CSV. Se você não selecionou um pivô, essa opção fica desativada.

Visão geral das pesquisas salvas e do histórico de pesquisa

Ao clicar em Gerenciador de pesquisa, você pode recuperar pesquisas salvas e acessar seu histórico de pesquisa. Selecione uma pesquisa salva para conferir mais informações, incluindo o título e a descrição.

As pesquisas salvas e o histórico de pesquisa são:

Armazenados com sua conta do Google SecOps.

Só podem ser vistos e acessados pelo usuário individual, a menos que você use o recurso Compartilhar uma pesquisa para compartilhar sua pesquisa com a organização.

Salvar uma pesquisa

Para salvar uma pesquisa, faça o seguinte:

Na página Pesquisar, clique em Mais ao lado de Executar pesquisa e em Salvar pesquisa para usar essa pesquisa mais tarde. Isso abre a caixa de diálogo Gerenciador de pesquisa. Recomendamos dar à sua pesquisa salva um nome significativo e uma descrição em texto simples do que você está procurando. Você também pode criar uma pesquisa na caixa de diálogo Gerenciador de pesquisas clicando em Adicionar. As ferramentas padrão de edição e conclusão de UDM também estão disponíveis aqui.

Opcional: especifique variáveis de marcador de posição no formato

${<variable name>}usando o mesmo formato usado para variáveis em YARA-L. Se você adicionar uma variável a uma pesquisa, também precisará incluir um comando para ajudar o usuário a entender as informações necessárias antes de executar a pesquisa. Todas as variáveis precisam ser preenchidas com valores antes da execução de uma pesquisa.Por exemplo, você pode adicionar

metadata.vendor_name = ${vendor_name}à sua pesquisa. Para${vendor_name}, adicione um comando para futuros usuários, comoEnter the name of the vendor for your search. Cada vez que um usuário carregar essa pesquisa no futuro, ele vai precisar inserir o nome do fornecedor antes de executar a pesquisa.Clique em Salvar edições quando terminar.

Para ver as pesquisas salvas, clique em Gerenciador de pesquisas e na guia Salvas.

Recuperar uma pesquisa salva

Para recuperar e executar uma pesquisa salva, faça o seguinte:

Na caixa de diálogo Gerenciador de pesquisa, selecione uma pesquisa salva na lista à esquerda. Essas pesquisas salvas são armazenadas na sua conta do Google SecOps.

Opcional: para excluir uma pesquisa, clique em Mais e selecione Excluir pesquisa. Só é possível excluir as pesquisas que você criou.

É possível mudar o nome e a descrição da pesquisa. Clique em Salvar edições quando terminar.

Clique em Carregar pesquisa. A pesquisa é carregada no campo de pesquisa principal.

Clique em Executar pesquisa para ver os eventos associados a ela.

Recuperar uma pesquisa do seu histórico de pesquisa

Para recuperar e executar uma pesquisa do seu histórico de pesquisa, faça o seguinte:

No Gerenciador de pesquisa, clique em Histórico.

Selecione uma pesquisa no seu histórico. Seu histórico de pesquisa é salvo na sua conta do Google SecOps. Para excluir uma pesquisa, clique em Excluir.

Clique em Carregar pesquisa. A pesquisa é carregada no campo de pesquisa principal.

Clique em Executar pesquisa para ver os eventos associados a ela.

Limpar, desativar ou ativar o histórico de pesquisa

Para limpar, desativar ou ativar o histórico de pesquisa, faça o seguinte:

No Search Manager, clique na guia Histórico.

Clique em Mais.

Selecione Limpar histórico para limpar o histórico de pesquisa.

Clique em Desativar histórico para desativar o histórico de pesquisa. Você pode:

Desativação: desative o histórico de pesquisa.

Desativar e limpar: desative o histórico de pesquisa e exclua o histórico salvo.

Se você já tiver desativado o histórico de pesquisa, clique em Ativar histórico de pesquisa para reativá-lo.

Clique em Fechar para sair do Gerenciador de pesquisa.

Compartilhar uma pesquisa

Com as pesquisas compartilhadas, você pode compartilhar pesquisas com sua equipe. Na guia Salvas, você pode compartilhar ou excluir pesquisas. Você também pode filtrar suas pesquisas clicando em filter_altFiltrar ao lado da barra de pesquisa e ordenar as pesquisas por Mostrar tudo, Definido pelo Google SecOps, Criado por mim ou Compartilhado.

Não é possível editar uma pesquisa compartilhada que não é sua.

- Clique em Salvas.

- Clique na pesquisa que você quer compartilhar.

- Clique em Mais no lado direito da pesquisa. Uma caixa de diálogo com a opção de compartilhar sua pesquisa aparece.

- Clique em Compartilhar com sua organização.

- Uma caixa de diálogo vai aparecer informando que o compartilhamento da sua pesquisa ficará visível para as pessoas na sua organização. Quer mesmo compartilhar? Clique em Compartilhar.

Se quiser que a pesquisa fique visível apenas para você, clique em Mais e em Parar de compartilhar. Se você parar de compartilhar, só vai poder usar esta pesquisa.

Campos da UDM que podem ou não ser baixados para CSV na plataforma

Os campos da UDM compatíveis e incompatíveis para download são mostrados nas subseções a seguir.

Campos aceitos

É possível baixar os seguintes campos para um arquivo CSV na plataforma:

usuário

nome do host

nome do processo

tipo de evento

timestamp

Registro bruto (válido apenas quando os registros brutos estão ativados para o cliente)

Todos os campos que começam com

udm.additional

Tipos de campo válidos

É possível baixar os seguintes tipos de campo em um arquivo CSV:

double

float

int32

uint32

int64

uint64

bool

string

enum

bytes

google.protobuf.Timestamp

google.protobuf.Duration

Campos sem suporte

Não é possível fazer o download para CSV dos campos que começam com "udm" (não udm.additional) e atendem a uma das seguintes condições:

O aninhamento do campo tem mais de 10 níveis de profundidade no udm proto.

O tipo de dados é "Message" ou "Group".

Fatores que limitam os resultados da pesquisa

Ao realizar pesquisas de UDM, os seguintes fatores podem limitar o número de resultados retornados:

O total de resultados excedeu 1 milhão: a pesquisa limita os resultados a 1 milhão de eventos. Quando os resultados excedem 1 milhão, apenas 1 milhão são mostrados.

Limitar os resultados a menos de 1 milhão na plataforma usando as configurações de pesquisa: é possível configurar o conjunto de resultados da pesquisa padrão para retornar menos de 1 milhão de resultados, melhorando a velocidade da consulta. Se definido como <1M, você verá menos resultados. Por padrão, a pesquisa do SecOps limita o número de resultados a 30 mil, mas é possível mudar isso para até 1 milhão usando as configurações de pesquisa na página Resultados.

Os resultados da pesquisa são limitados a 10 mil: mesmo que sua pesquisa retorne mais de 10 mil resultados, o console mostra apenas os primeiros 10 mil. Essa limitação do console não reflete o número total de resultados possíveis.

A seguir

Para informações sobre como usar dados enriquecidos com contexto na pesquisa, consulte Usar dados enriquecidos com contexto na pesquisa.

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.