Cercare eventi e avvisi

La funzione di ricerca ti consente di trovare eventi e avvisi del modello unificato dei dati (UDM) nella tua istanza di Google Security Operations utilizzando la sintassi YARA-L 2.0. La ricerca include opzioni per perfezionare e navigare tra i dati UDM. Puoi cercare singoli eventi UDM e gruppi di eventi UDM che corrispondono alla stessa query.

Nei sistemi che utilizzano il controllo dell'accesso basato sui ruoli per i dati, puoi visualizzare solo i dati che corrispondono ai tuoi ambiti. Per saperne di più, consulta Impatto di RBAC sui dati sulla Ricerca.

Per i clienti di Google SecOps, gli avvisi possono essere inseriti anche da connettori e webhook. Puoi utilizzare la ricerca per trovare anche questi avvisi.

Per saperne di più su UDM, consulta Formattare i dati di log come UDM ed Elenco dei campi UDM.

Ricerca di accesso

Puoi accedere alla ricerca di Google SecOps utilizzando le seguenti opzioni:

Nella barra di navigazione, fai clic su Indagine > Ricerca.

Nel campo Cerca, inserisci un campo UDM valido per qualsiasi campo di ricerca in Google SecOps, quindi premi CTRL+Invio.

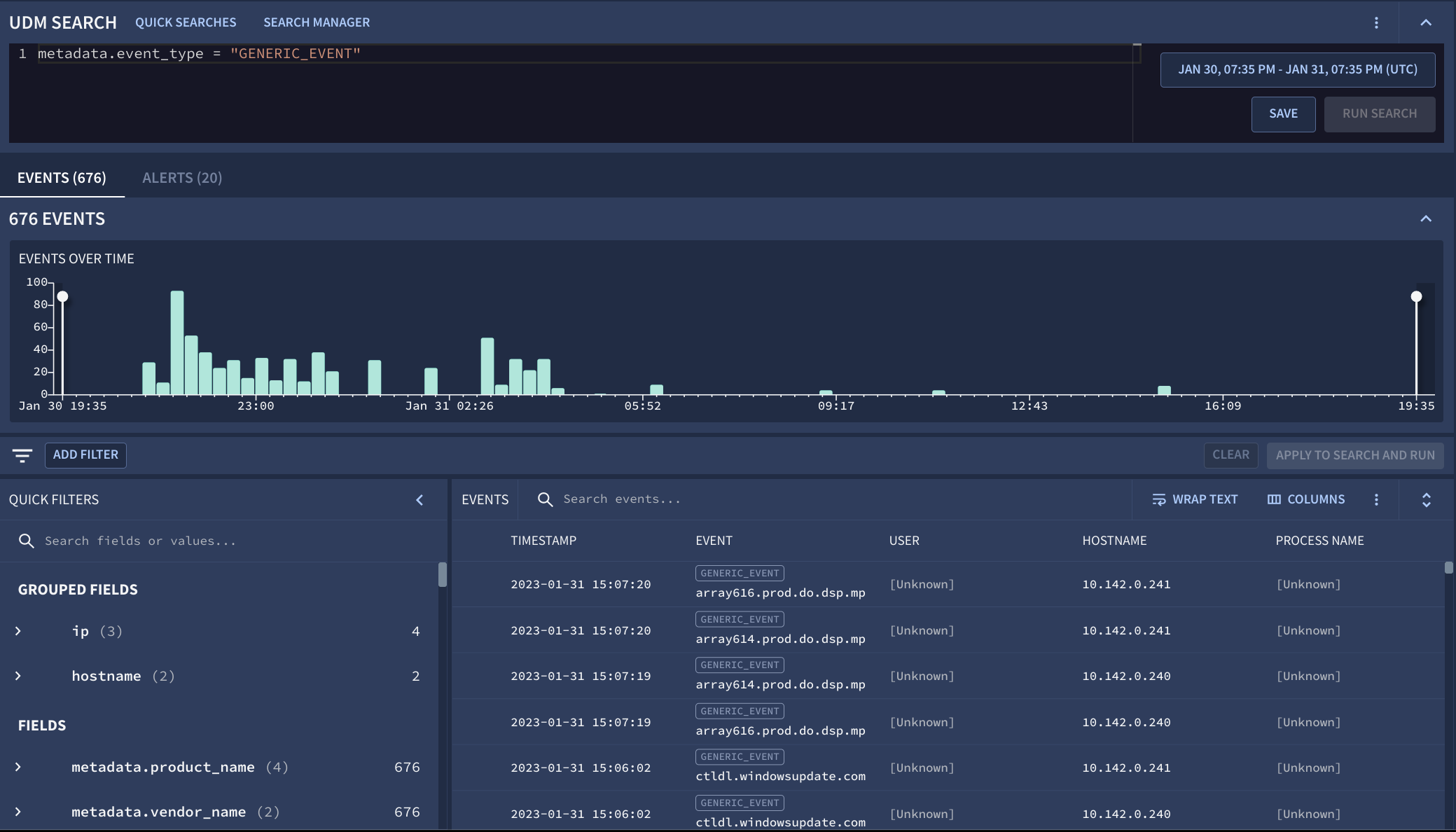

Figura 1. Esempio della finestra Ricerca utilizzata per esplorare le tendenze degli eventi.

Le sezioni seguenti descrivono in dettaglio come utilizzare le funzionalità di ricerca.

Utilizzare la funzionalità di ricerca

Un'espressione di ricerca è composta da un campo UDM in cui eseguire la ricerca, un operatore e un valore di dati da cercare.

Se l'espressione di query è valida, la console Google SecOps abilita il pulsante Esegui ricerca.

Le query UDM si basano sui campi definiti nell'elenco dei campi Unified Data Model. Puoi sfogliare e selezionare questi campi UDM utilizzando Filtri o Ricerca log grezzi.

Per regolare il numero di eventi restituiti, fai clic su Altro e seleziona Impostazioni di ricerca. Per maggiori dettagli, vedi Impostazioni di ricerca.

Per modificare l'intervallo di dati, apri la finestra Intervallo di date.

Per utilizzare la funzionalità di ricerca, completa i seguenti passaggi:

- Vai alla pagina Ricerca.

- Nel campo Cerca, inserisci un'espressione di ricerca.

- Per cercare eventi, inserisci il nome di un campo UDM nel campo Cerca. Mentre digiti, la funzionalità di completamento automatico suggerisce campi UDM validi in base all'input.

Dopo aver inserito un campo UDM valido, seleziona un operatore valido. L'interfaccia utente mostra gli operatori validi disponibili in base al campo UDM che hai inserito. Sono supportati i seguenti operatori:

<, ><=, >==, !=nocase-- supportato per le stringhe

Dopo aver inserito un operatore e un campo UDM validi, aggiungi il valore dei dati di log che vuoi cercare. Per i dettagli, vedi Formattare il valore dei dati da cercare.

Fai clic su Esegui ricerca per eseguire la ricerca.

I risultati degli eventi vengono visualizzati nella tabella Sequenza temporale degli eventi nella pagina Cerca.

(Facoltativo) Restringi i risultati aggiungendo manualmente filtri UDM aggiuntivi o utilizzando la console.

Formatta il valore dei dati da cercare

Formatta il valore dei dati seguendo queste linee guida:

Tipo di dati:formatta il valore dei dati in base al tipo di dati:

Valori enumerati: utilizza un valore enumerato valido definito per il campo UDM selezionato.

Ad esempio: un valore di testo, tutto in maiuscolo racchiuso tra virgolette doppie:

metadata.event_type = "NETWORK_CONNECTION"Valori aggiuntivi: utilizza il formato

field[key\] = valueper eseguire ricerche nei campiadditionalelabels.Ad esempio:

additional.fields["key"]="value"Valori booleani:utilizza

trueofalse(senza distinzione tra maiuscole e minuscole, non sono necessarie virgolette).Ad esempio:

network.dns.response = trueNumeri interi: utilizza valori numerici senza virgolette.

Ad esempio:

target.port = 443Valori in virgola mobile:per i campi UDM di tipo

float, inserisci un valore decimale, ad esempio3.1, o un numero intero, ad esempio3.Ad esempio:

security_result.about.asset.vulnerabilities.cvss_base_score = 3.1Espressioni regolari:racchiudi l'espressione regolare tra barre (/).

Ad esempio:

principal.ip = /10.*/Cerca l'esecuzione di

psexec.exe(finestra):target.process.command_line = /\bpsexec(\.exe)?\b/ nocase

Per informazioni dettagliate sulle espressioni regolari, consulta la pagina Espressioni regolari.

Stringhe:racchiudi i valori di testo tra virgolette doppie.

Ad esempio:

metadata.product_name = "Google Cloud VPC Flow Logs"

Stringhe senza distinzione tra maiuscole e minuscole: utilizza l'operatore

nocaseper trovare una corrispondenza con qualsiasi combinazione di caratteri maiuscoli e minuscoli in una stringa.Ad esempio:

principal.hostname != "http-server" nocaseprincipal.hostname = "JDoe" nocaseprincipal.hostname = /dns-server-[0-9]+/ nocase

Caratteri di escape nelle stringhe: utilizza una barra rovesciata per dare un'interpretazione letterale ai caratteri speciali, come segue:

- Usa

\\per eseguire l'escape di una barra rovesciata (\). - Utilizza

\"per eseguire l'escape di una virgoletta doppia (").

Ad esempio:

principal.process.file.full_path = "C:\\Program Files (x86)\\Google\\Application\\chrome.exe"target.process.command_line = "cmd.exe /c \"c:\\program files\\a.exe\""

- Usa

Espressioni booleane: utilizza

AND,OReNOTper combinare le condizioni e restringere i risultati.Gli esempi riportati di seguito mostrano gli operatori booleani supportati (

AND,OReNOT):A AND BA OR BUtilizza le parentesi ( ) per raggruppare le espressioni e controllare l'ordine di valutazione:

(A OR B) AND (B OR C) AND (C OR NOT D)

Esempi:

Cerca gli eventi di accesso sul server finanziario:

metadata.event_type = "USER_LOGIN" and target.hostname = "finance-svr"Utilizza l'operatore (>) per cercare le connessioni in cui sono stati inviati più di 10 MB di dati:

metadata.event_type = "NETWORK_CONNECTION" and network.sent_bytes > 10000000Utilizza più condizioni per cercare

winword.exeche verrà lanciato il giornocmd.exeopowershell.exe:metadata.event_type = "PROCESS_LAUNCH" and principal.process.file.full_path = /winword/ and (target.process.file.full_path = /cmd.exe/ or target.process.file.full_path = /powershell.exe/)

Cerca coppie chiave-valore nei campi

additionalelabels:I campi

additionalelabelsfungono da contenitori personalizzabili per i dati sugli eventi che non vengono mappati ai campi UDM standard. Ogni voce memorizza una singola coppia chiave-valore.- I campi

additionalpossono contenere più coppie chiave-valore. - I campi

labelspossono contenere solo una coppia chiave-valore.

Utilizza questa sintassi per specificare le coppie chiave-valore da cercare nei campi

additionalelabels:field[key\] = value.Ad esempio:

additional.fields["key"]="value"Esempi di ricerche che utilizzano coppie chiave-valore specifiche nei campi

additionalelabels:Cerca eventi contenenti le coppie chiave-valore specificate:

additional.fields["pod_name"] = "kube-scheduler"metadata.ingestion_labels["MetadataKeyDeletion"] = "startup-script"

Utilizza l'operatore

ANDcon le ricerche di coppie chiave-valore:additional.fields["pod_name"] = "kube-scheduler" AND additional.fields["pod_name1"] = "kube-scheduler1"Cerca tutti gli eventi che contengono la chiave specificata, indipendentemente dal valore:

additional.fields["pod_name"] != ""Cerca eventi che contengono una chiave specifica utilizzando un'espressione regolare:

additional.fields.value.string_value = "mystring"Cerca eventi che utilizzano più chiavi con lo stesso nome, utilizzando un'espressione regolare:

additional.fields.key = /myKeynumber_*/Utilizza le espressioni regolari e l'operatore

nocase:additional.fields["pod_name"] = /br/additional.fields["pod_name"] = bar nocase

- I campi

Utilizza commenti a blocchi e su una sola riga.

Utilizza un commento a blocchi:

additional.fields["pod_name"] = "kube-scheduler" /* Block comments can span multiple lines. */ AND additional.fields["pod_name1"] = "kube-scheduler1"

Utilizza un commento di una sola riga:

additional.fields["pod_name"] != "" // my single-line comment

Impostazioni di ricerca

Puoi impostare il numero massimo di risultati di ricerca nelle Impostazioni di ricerca UDM. Queste impostazioni sono specifiche per l'utente.

Fai clic su Impostazioni di ricerca da Altro accanto a Esegui ricerca.

Seleziona Numero massimo di risultati da restituire. Le opzioni sono

1K,30K,100K,1Mecustom, che possono assumere valori compresi tra1e1M. Il valore predefinito è1M. Le query vengono eseguite più rapidamente quando scegli una dimensione del set di risultati più piccola.

La ricerca restituisce troppi risultati

Se la ricerca è troppo ampia, Google SecOps mostra un messaggio di avviso che indica che non tutti i risultati di ricerca possono essere visualizzati.

In questi casi, il sistema recupera solo i risultati più recenti, fino al limite di ricerca di 1 milione di eventi e 1000 avvisi. Tuttavia, potrebbero esserci molti altri eventi e avvisi corrispondenti che non vengono visualizzati.

Per verificare di acquisire tutti i risultati pertinenti, valuta la possibilità di perfezionare la ricerca applicando filtri aggiuntivi. Restringere l'ambito di ricerca consente di ridurre le dimensioni del set di dati a una dimensione gestibile e migliora l'accuratezza. Ti consigliamo di modificare ed eseguire di nuovo la ricerca finché i risultati non rientrano nel limite di visualizzazione del sistema.

La pagina dei risultati di ricerca mostra gli ultimi 10.000 risultati. Puoi filtrare e perfezionare i risultati di ricerca per visualizzare i risultati più vecchi, in alternativa alla modifica e alla ripetizione della ricerca.

Limita i risultati

Puoi limitare i risultati di ricerca aggiungendo la parola chiave limit con il numero massimo

di risultati di ricerca che vuoi visualizzare. Questa funzionalità è utile per generare

anteprime rapide dei dati, ottimizzare il rendimento o quando è necessario solo un sottoinsieme

dei risultati.

Ad esempio, se aggiungi quanto segue alla tua ricerca, i risultati saranno limitati a un massimo di 25:

limit: 25

Cerca campi raggruppati

I campi raggruppati sono alias per gruppi di campi UDM correlati. Puoi utilizzarli per interrogare più campi UDM contemporaneamente senza digitare ogni campo singolarmente.

L'esempio seguente mostra come inserire una query per trovare corrispondenze con i campi UDM comuni che potrebbero contenere l'indirizzo IP specificato:

ip = "1.2.3.4"

Puoi trovare la corrispondenza con un campo raggruppato utilizzando un'espressione regolare e l'operatore nocase. Sono supportati anche gli elenchi di riferimenti. I campi raggruppati possono essere utilizzati anche in combinazione con i normali campi UDM, come mostrato nell'esempio seguente:

ip = "5.6.7.8" AND metadata.event_type = "NETWORK_CONNECTION"

I campi raggruppati hanno una sezione separata in Aggregazioni.

Tipi di campi UDM raggruppati

Puoi eseguire ricerche in tutti i seguenti campi UDM raggruppati:

| Nome del campo raggruppato | Campi UDM associati |

| dominio | about.administrative_domain about.asset.network_domain network.dns.questions.name network.dns_domain principal.administrative_domain principal.asset.network_domain target.administrative_domain target.asset.hostname target.asset.network_domain target.hostname |

| intermediary.user.email_addresses

network.email.from network.email.to principal.user.email_addresses security_result.about.user.email_addresses target.user.email_addresses |

|

| file_path | principal.file.full_path

principal.process.file.full_path principal.process.parent_process.file.full_path target.file.full_path target.process.file.full_path target.process.parent_process.file.full_path |

| hash | about.file.md5

about.file.sha1 about.file.sha256 principal.process.file.md5 principal.process.file.sha1 principal.process.file.sha256 security_result.about.file.sha256 target.file.md5 target.file.sha1 target.file.sha256 target.process.file.md5 target.process.file.sha1 target.process.file.sha256 |

| nome host | intermediary.hostname

observer.hostname principal.asset.hostname principal.hostname src.asset.hostname src.hostname target.asset.hostname target.hostname |

| ip | intermediary.ip

observer.ip principal.artifact.ip principal.asset.ip principal.ip src.artifact.ip src.asset.ip src.ip target.artifact.ip target.asset.ip target.ip |

| spazio dei nomi | principal.namespace

src.namespace target.namespace |

| process_id | principal.process.parent_process.pid

principal.process.parent_process.product_specific_process_id principal.process.pid principal.process.product_specific_process_id target.process.parent_process.pid target.process.parent_process.product_specific_process_id target.process.pid target.process.product_specific_process_id |

| utente | about.user.userid

observer.user.userid principal.user.user_display_name principal.user.userid principal.user.windows_sid src.user.userid target.user.user_display_name target.user.userid target.user.windows_sid |

Trovare un campo UDM per la query di ricerca

Quando scrivi una query di ricerca, potresti non sapere quale campo UDM includere. La ricerca UDM ti consente di trovare rapidamente un nome di campo UDM che contiene una stringa di testo nel nome o che memorizza un valore di stringa specifico. La funzione UDM Lookup non è pensata per essere utilizzata per cercare altri tipi di dati, come byte, booleani o numerici. Selezioni uno o più risultati restituiti da Ricerca UDM e li utilizzi come punto di partenza per una query di ricerca.

Per utilizzare Ricerca UDM:

Nella pagina Cerca, fai clic su Ricerca UDM.

Nella finestra di dialogo Ricerca UDM, seleziona una o più delle seguenti opzioni di corrispondenza per specificare l'ambito dei dati da cercare:

Campi UDM: cerca il testo nei nomi dei campi UDM.

Ad esempio:

network.dns.questions.nameoprincipal.ipValori: cerca il testo nei valori assegnati ai campi UDM.

Ad esempio:

dnsogoogle.com.

Inserisci o modifica la stringa nel campo Cerca valori/campi UDM. Man mano che digiti, i risultati di ricerca vengono visualizzati nella finestra di dialogo.

I risultati sono leggermente diversi quando si esegue la ricerca in Campi UDM rispetto a Valori:

La ricerca di una stringa di testo nei nomi dei campi UDM restituisce una corrispondenza esatta trovata in qualsiasi posizione del nome.

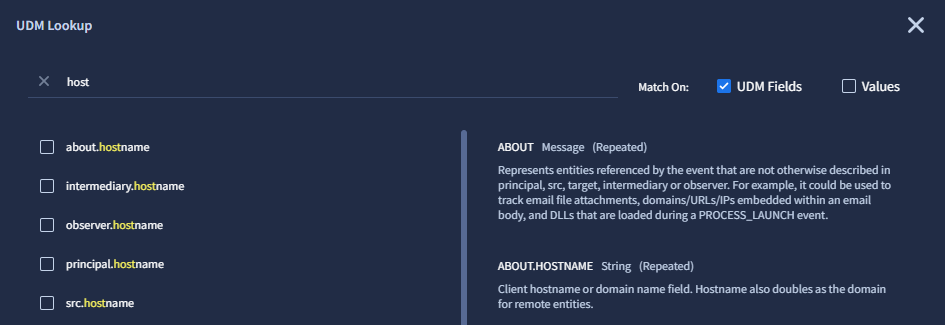

Figura 2. Cerca all'interno dei nomi dei campi UDM in Ricerca UDM.

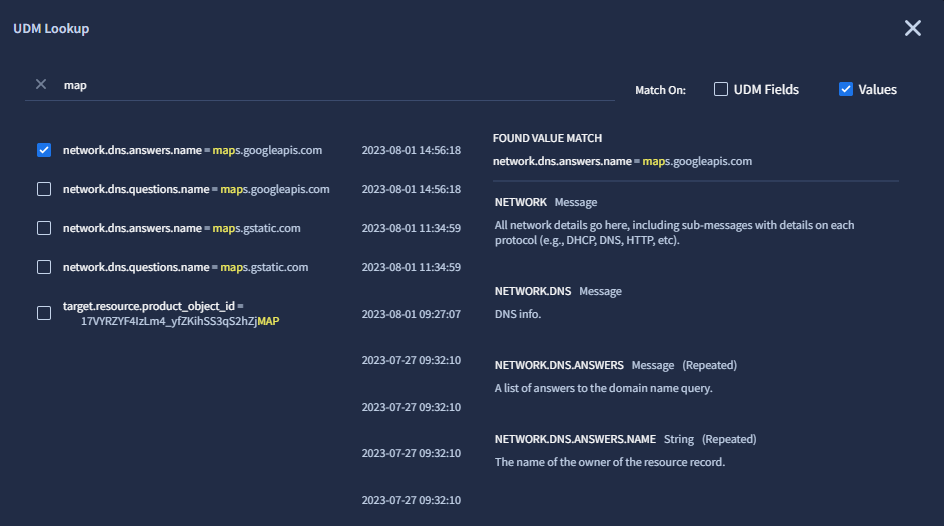

La ricerca di testo in Valori restituisce i risultati nel seguente modo:

- Se la stringa viene trovata all'inizio o alla fine del valore, viene evidenziata nel risultato, insieme al nome del campo UDM e all'ora di importazione del log.

- Se la stringa di testo viene trovata altrove nel valore, il risultato mostra il nome del campo UDM e il testo Possibile corrispondenza del valore.

Figura 3. Cerca all'interno di Valori in Ricerca UDM.

Nell'elenco dei risultati puoi eseguire le seguenti operazioni:

Fai clic sul nome di un campo UDM per visualizzarne la descrizione.

Seleziona uno o più risultati facendo clic sulla casella di controllo a sinistra di ciascun nome di campo UDM.

Fai clic sul pulsante Reimposta per deselezionare tutti i campi selezionati nell'elenco dei risultati.

Per aggiungere i risultati selezionati al campo Ricerca nella pagina Ricerca, esegui una delle seguenti operazioni:

Fai clic su Aggiungi alla ricerca.

Fai clic su Copia UDM per copiare i risultati selezionati negli appunti. Poi chiudi la finestra di dialogo Ricerca UDM e incolla la stringa della query di ricerca nel campo Cerca della pagina Cerca.

Google SecOps converte i risultati selezionati in una stringa di query di ricerca come nome del campo UDM o come coppia nome-valore. Se aggiungi più risultati, ognuno viene aggiunto alla fine della query esistente nel campo Cerca utilizzando l'operatore

OR.La stringa di query aggiunta varia a seconda del tipo di corrispondenza restituito da UDM Lookup.

Se il risultato corrisponde a una stringa di testo nel nome di un campo UDM, il nome completo del campo UDM viene aggiunto alla query. Ad esempio:

principal.artifact.network.dhcp.client_hostnameSe il risultato corrisponde a una stringa di testo all'inizio o alla fine di un valore, la coppia nome-valore contiene il nome del campo UDM e il valore completo nel risultato. Ecco alcuni esempi:

metadata.log_type = "PCAP_DNS"network.dns.answers.name = "dns-A901F3j.hat.example.com"

Se il risultato include il testo Corrispondenza possibile del valore, la coppia nome-valore contiene il nome del campo UDM e un'espressione regolare contenente il termine di ricerca. Ad esempio:

principal.process.file.full_path = /google/ NOCASE

La stringa di query generata dalla ricerca UDM funge da punto di partenza per una query di ricerca. Modifica la query di ricerca nella pagina Ricerca in base al tuo caso d'uso.

Riepilogo del comportamento di ricerca UDM

Questa sezione fornisce maggiori dettagli sulle funzionalità di ricerca UDM.

- La ricerca UDM cerca i dati importati dopo il 10 agosto 2023. I dati importati prima di questa data non vengono cercati. Restituisce i risultati trovati nei campi UDM non arricchiti. Non restituisce corrispondenze ai campi arricchiti. Per informazioni sui campi arricchiti e non arricchiti, vedi Visualizzare gli eventi nel visualizzatore di eventi.

- Le ricerche che utilizzano la ricerca UDM non distinguono tra maiuscole e minuscole. Il termine

hostnamerestituisce lo stesso risultato diHostName. - I trattini (

-) e i trattini bassi (_) in una stringa di testo della query vengono ignorati durante la ricerca dei valori. Le stringhe di testodns-lednslrestituiscono entrambe il valoredns-l. Quando si esegue la ricerca di Valori, la ricerca UDM non restituisce corrispondenze nei seguenti casi:

Corrispondenze nei seguenti campi UDM: metadata.product_log_idnetwork.session_idsecurity_result.rule_idnetwork.parent_session_id

Corrispondenze nei campi UDM con un percorso completo che termina con uno dei seguenti valori: .pid

Ad esempiotarget.process.pid..asset_id

Ad esempioprincipal.asset_id..product_specific_process_id

Ad esempioprincipal.process.product_specific_process_id..resource.id

Ad esempioprincipal.resource.id.

Quando esegui la ricerca in Valori, la ricerca UDM mostra Possibile corrispondenza valori quando viene trovata una corrispondenza nei seguenti casi:

Corrispondenze nei seguenti campi UDM: metadata.descriptionsecurity_result.descriptionsecurity_result.detection_fields.valuesecurity_result.summarynetwork.http.user_agent

Corrispondenze nei campi con un percorso completo che termina con uno dei seguenti valori: .command_line

Ad esempioprincipal.process.command_line..file.full_path

Ad esempioprincipal.process.file.full_path..labels.value

Ad esempiosrc.labels.value..registry.registry_key

Ad esempioprincipal.registry.registry_key..url

Ad esempioprincipal.url.

Corrispondenze nei campi con un percorso completo che inizia con i seguenti valori: additional.fields.value.

Ad esempioadditional.fields.value.null_value.

Visualizzare gli avvisi nella ricerca

Per visualizzare gli avvisi, fai clic sulla scheda Avvisi, accanto alla scheda Eventi, in alto a destra nella pagina Ricerca.

Come vengono visualizzati gli avvisi

Google SecOps valuta gli eventi restituiti nella ricerca rispetto agli eventi esistenti per gli avvisi nell'ambiente del cliente. Quando un evento di query di ricerca corrisponde a un evento presente in un avviso, viene visualizzato nella Cronologia avvisi e nella tabella Avviso risultante.

Definizione di eventi e avvisi

Un evento viene generato da un'origine log non elaborata inserita in Google SecOps ed elaborata dal processo di inserimento e normalizzazione di Google SecOps. Da un singolo record di origine log grezzi possono essere generati più eventi. Un evento rappresenta un insieme di punti dati pertinenti alla sicurezza generati dal log non elaborato.

Nella ricerca, un avviso è definito come un rilevamento di regole YARA-L con avvisi attivati. Per saperne di più, consulta la sezione Esecuzione di una regola sui dati live.

Altre origini dati possono essere inserite in Google SecOps come avvisi, ad esempio gli avvisi di Crowdstrike Falcon. Questi avvisi non vengono visualizzati nella ricerca a meno che non vengano elaborati dal motore di rilevamento Google SecOps come regola YARA-L.

Gli eventi associati a uno o più avvisi sono contrassegnati da un chip Avviso nella Cronologia eventi. Se ci sono più avvisi associati alla cronologia, il chip mostra il numero di avvisi associati.

La cronologia mostra gli ultimi 1000 avvisi recuperati dai risultati di ricerca. Quando viene raggiunto il limite di 1000, non vengono recuperati altri avvisi. Per assicurarti di visualizzare tutti i risultati pertinenti per la tua ricerca, perfeziona la ricerca con i filtri.

Come indagare su un avviso

Per scoprire come utilizzare il grafico degli avvisi e i dettagli degli avvisi per esaminare un avviso, segui i passaggi descritti in Esaminare un avviso.

Visualizzare le righe della tabella dati nella ricerca

Puoi visualizzare le righe delle tabelle di dati direttamente nella Ricerca. Quando utilizzi una tabella di dati nella ricerca YARA-L, i risultati possono fare riferimento alle righe della tabella di dati collegate agli eventi corrispondenti. Questi risultati vengono visualizzati nella scheda Eventi.

Utilizza Gestione colonne in Ricerca per scegliere quali tabelle di dati e colonne visualizzare nei risultati.

La ricerca mostra lo stato attuale della tabella di dati e delle relative righe quando visualizzi i risultati.

Per ulteriori informazioni, vedi Utilizzare le tabelle di dati.

Utilizzare gli elenchi di riferimenti nelle ricerche

La procedura per applicare gli elenchi di riferimento nelle regole può essere utilizzata anche nella ricerca. In una singola query di ricerca possono essere inclusi fino a sette elenchi. Sono supportati tutti i tipi di elenchi di riferimento (stringa, espressione regolare, CIDR).

Puoi creare elenchi di qualsiasi variabile che vuoi monitorare.

Ad esempio, potresti creare un elenco di indirizzi IP sospetti:

// Field value exists in reference list principal.ip IN %suspicious_ips

Puoi utilizzare più elenchi utilizzando AND o OR:

// multiple lists can be used with AND or OR principal.ip IN %suspicious_ips AND principal.hostname IN %suspicious_hostnames

Perfeziona i risultati di ricerca

Utilizza le funzionalità della pagina Cerca per filtrare e perfezionare i risultati, in alternativa alla modifica e alla ripetizione della ricerca. Ad esempio:

Grafico a cronologia

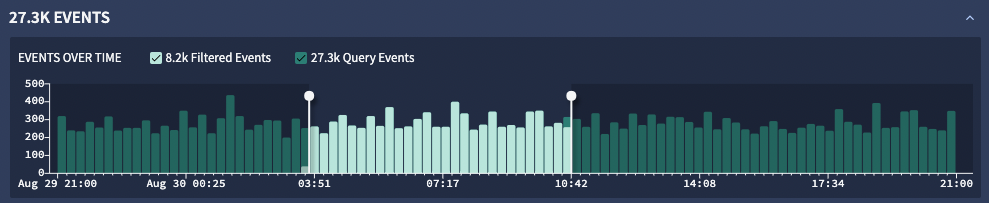

Il grafico Sequenze temporali fornisce una rappresentazione grafica del numero di eventi e avvisi che si verificano ogni giorno e che vengono visualizzati dalla ricerca corrente. Eventi e avvisi vengono visualizzati nello stesso grafico della cronologia, disponibile nelle schede Eventi e Avvisi.

La larghezza di ogni barra dipende dall'intervallo di tempo cercato. Ad esempio, ogni barra rappresenta 10 minuti quando la ricerca copre 24 ore di dati. Questo grafico viene aggiornato dinamicamente man mano che modifichi la ricerca esistente.

Modifica dell'intervallo di tempo

Puoi regolare l'intervallo di tempo per il grafico spostando i controlli del cursore bianco a sinistra e a destra per regolare l'intervallo di tempo e concentrarti sul periodo di interesse. Man mano che modifica l'intervallo di tempo, le tabelle Campi e valori UDM e Eventi vengono aggiornate in modo da riflettere la selezione corrente. Puoi anche fare clic su una singola barra del grafico per elencare solo gli eventi in quel periodo di tempo.

Dopo aver modificato l'intervallo di tempo, vengono visualizzate le caselle di controllo Eventi filtrati ed Eventi query, che ti consentono di limitare ulteriormente i tipi di eventi visualizzati.

Figura 4. Grafico delle cronologie degli eventi con controlli dell'intervallo di tempo.

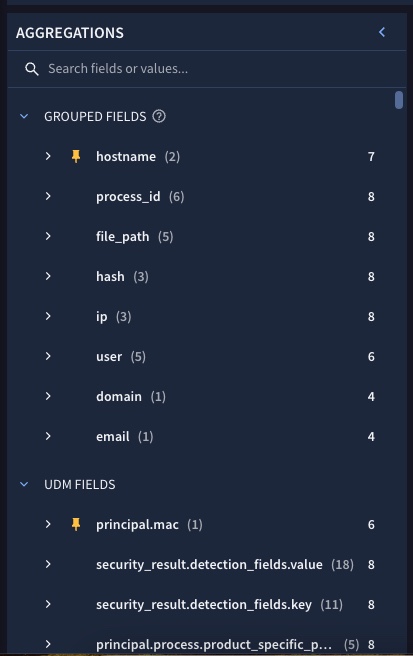

Finestra Aggregazioni

La finestra Aggregazioni mostra i Campi raggruppati e i Campi UDM generati dalla ricerca UDM. I campi raggruppati vengono utilizzati per eseguire ricerche in più campi UDM di tipo simile.

Un campo raggruppato, ad esempio ip, namespace o user, è una variabile segnaposto

che raggruppa i valori di campi UDM simili. Ad esempio, il

campo raggruppato namespace raggruppa tutti i valori dei seguenti campi UDM:

principal.namespace, src.namespace e target.namespace.

Viene visualizzato un Conteggio eventi per ogni Campo raggruppato e Campo UDM. Il conteggio eventi è il numero di record evento con lo stesso valore per questo campo.

I campi raggruppati e i campi UDM sono ordinati dal conteggio Eventi più alto a quello più basso e in ordine alfabetico all'interno dello stesso conteggio Eventi.

Per bloccare un campo nella parte superiore dell'elenco Aggregazioni, fai clic sull'icona Mantieni Mantieni del campo.

Figura 5. Le aggregazioni aiutano a identificare i valori ad alta frequenza.

Utilizzando le aggregazioni, puoi restringere ulteriormente la ricerca UDM. Puoi scorrere l'elenco dei campi UDM o cercare campi o valori UDM specifici utilizzando il campo Cerca.

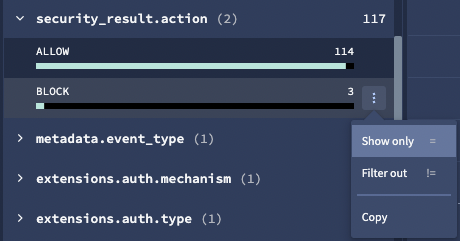

Filtra i campi di aggregazione

Utilizza le opzioni di filtro per restringere l'elenco dei campi UDM visualizzati nell'elenco Aggregazioni, nel seguente modo:

Immagine 6. Esempio di eventi che includono il valore del campo UDM selezionato.

Seleziona un campo UDM nell'elenco Aggregazioni per visualizzare un elenco di Valori per quel campo.

Seleziona un Valore dall'elenco e fai clic sull'icona del menu more_vert Altro.

Seleziona una delle opzioni di filtro:

- Mostra solo: mostra solo gli eventi che includono il valore del campo UDM selezionato.

- Filtra: filtra gli eventi che includono il valore del campo UDM selezionato.

- Copia: copia il valore del campo UDM negli appunti.

Puoi aggiungere questi filtri UDM aggiuntivi al campo Filtra eventi.

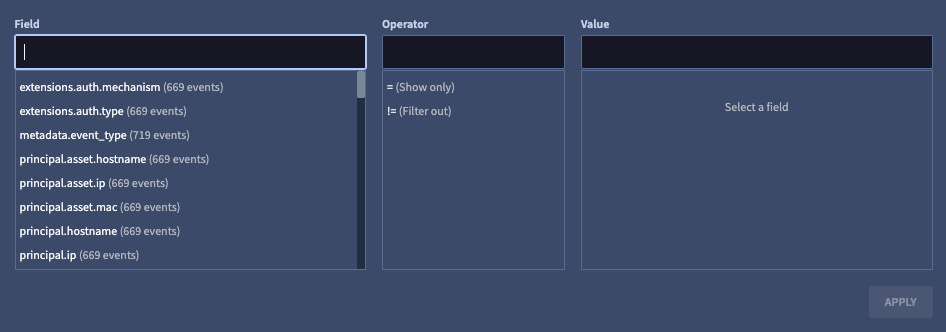

Campo Filtra eventi

Il campo Filtra eventi mostra i filtri che hai creato e ti consente di applicarli al campo Cerca o di rimuoverli in base alle necessità.

Quando fai clic su Applica a ricerca ed esegui, gli eventi visualizzati vengono filtrati in base ai filtri aggiuntivi visualizzati e il campo Cerca viene aggiornato. La ricerca viene eseguita di nuovo automaticamente utilizzando gli stessi parametri di data e ora.

Immagine 7. Campo Filtra eventi.

Se fai clic su Aggiungi filtro, si apre una finestra che ti consente di selezionare altri campi UDM.

Immagine 8. Finestra Filtra eventi.

Visualizzare gli avvisi nella tabella Avvisi

Puoi visualizzare gli avvisi facendo clic sulla scheda Avvisi.

Utilizza le aggregazioni per ordinare gli avvisi in base a:

- Richiesta

- Nome

- Priorità

- Gravità

- Stato

- Verdetto

In questo modo puoi concentrarti sugli avvisi più importanti per te.

Gli avvisi vengono visualizzati nello stesso periodo di tempo degli eventi nella scheda Eventi. In questo modo puoi vedere la connessione tra eventi e avvisi.

Se vuoi saperne di più su un avviso specifico, fai clic sull'avviso. Si apre una pagina Dettagli avviso individuale contenente informazioni dettagliate sull'avviso.

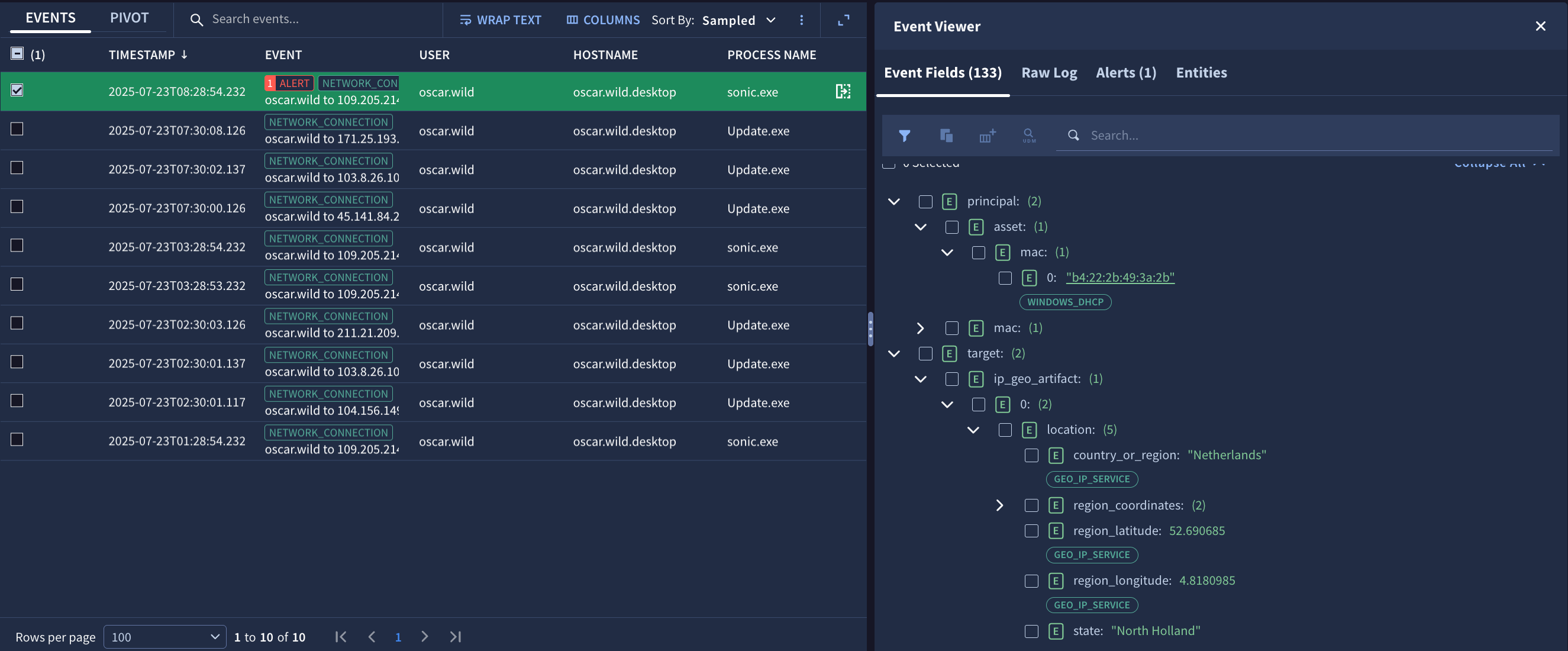

Visualizzare gli eventi nella tabella Eventi

Tutti i filtri e i controlli influiscono sull'elenco degli eventi mostrato nella tabella Eventi. Fai clic su un evento per aprire il Visualizzatore eventi, dove puoi visualizzare sia il log non elaborato sia il record UDM corrispondente. Quando fai clic su timestamp dell'evento, puoi passare alla visualizzazione Asset, Indirizzo IP, Dominio, Hash o Utente associata. Puoi anche utilizzare il campo Cerca per

trovare un evento specifico.

Gestire il set di colonne nella tabella Eventi

Questa sezione descrive come gestire l'insieme di colonne nella tabella Eventi.

Per configurare le colonne visualizzate nella tabella Eventi, procedi nel seguente modo:

- Nella parte superiore della tabella Eventi, fai clic su Colonne per aprire Gestione colonne.

Configura quanto segue:

- Fai clic sul filtro per specificare se mostrare le colonne non applicabili.

- Fai clic sul pulsante di attivazione/disattivazione Mostra selezionati per visualizzare solo le colonne selezionate nella scheda Colonne eventi.

- Nella scheda Colonne eventi, seleziona i campi dalle seguenti sezioni comprimibili:

- Campi rapidi: utilizza i campi rapidi per aggiungere rapidamente il campo UDM più pertinente per quel tipo di dati. Se selezioni un tipo di dati (ad esempio Hostname), il campo UDM più diffuso per quel tipo di dati viene aggiunto come colonna (ad esempio udm.principal.hostname).

- Campi raggruppati: sfoglia i campi UDM correlati. Utilizza i campi raggruppati per trovare i campi raggruppati per categoria.

- Tutti i campi evento: visualizza e seleziona dall'elenco completo dei campi evento.

- Tutti i campi entità: visualizza e seleziona dall'elenco completo dei campi entità.

(Facoltativo) Fai clic su Salva per salvare l'insieme di colonne. Specifica un nome per il set. Inserisci un nome per il set di colonne e fai di nuovo clic su Salva.

Caricare un set di colonne salvato

Per caricare un insieme di colonne salvato:

- Nella parte superiore della tabella Eventi, fai clic su Colonne per aprire Gestione colonne.

- Seleziona la scheda Set di colonne.

- Seleziona il set di colonne da caricare e fai clic su Applica.

Eliminare un set di colonne salvato

Per eliminare un insieme di colonne salvato:

- Nella parte superiore della tabella Eventi, fai clic su Colonne per aprire Gestione colonne.

- Seleziona la scheda Set di colonne.

- Seleziona l'insieme di colonne, fai clic su Altro > Elimina.

Scaricare gli eventi visualizzati e i log non elaborati

Puoi scaricare gli eventi visualizzati, inclusi i log non elaborati, come file CSV per correlare gli eventi UDM normalizzati con i log di origine.

- Per scaricare tutti i risultati di ricerca (fino a 1 milione di eventi), fai clic su Altro e seleziona Scarica come CSV.

La console mostra il numero esatto di eventi inclusi.

Visualizzare gli eventi nel Visualizzatore eventi

Per aprire il Visualizzatore eventi, tieni il puntatore sopra un evento nella tabella Eventi e fai clic sull'icona switch_access_2 .

Il Visualizzatore eventi include le seguenti schede:

Scheda Campi evento

Per impostazione predefinita, la scheda Campi evento mostra i campi evento UDM in una struttura ad albero gerarchica, etichettata Selezionati.

Utilizza la scheda Campi evento per:

- Visualizza la definizione di un campo. Tieni il puntatore sopra il nome del campo per visualizzarne la definizione.

- Blocca un campo per accedervi rapidamente. Nell'elenco Selezionati, seleziona un campo e fai clic su Mantieni blocca.

. Il campo viene quindi visualizzato nell'elenco Aggiunti in alto. I campi rimangono nell'elenco Selezionati e la loro gerarchia nell'elenco bloccato viene mostrata con la notazione delimitata da punti con il prefisso

udm(ad esempio,udm.metadata.event_type). - Aggiungi alle colonne o copia più campi. Seleziona la casella di controllo accanto a un nodo o a un campo, quindi scegli Aggiungi a Colonne o Copia.

Esegui le seguenti azioni:

Filtri: applica i seguenti filtri all'elenco Selezionati:

Mostra campi senza informazioni aggiuntive

Mostra campi con informazioni aggiuntive

Mostra campi aggiuntivi

Mostra campi estratti

Aggiungi a Colonne: aggiungi il campo UDM come colonna.

Copia: per copiare i campi e i valori UDM selezionati negli appunti di sistema.

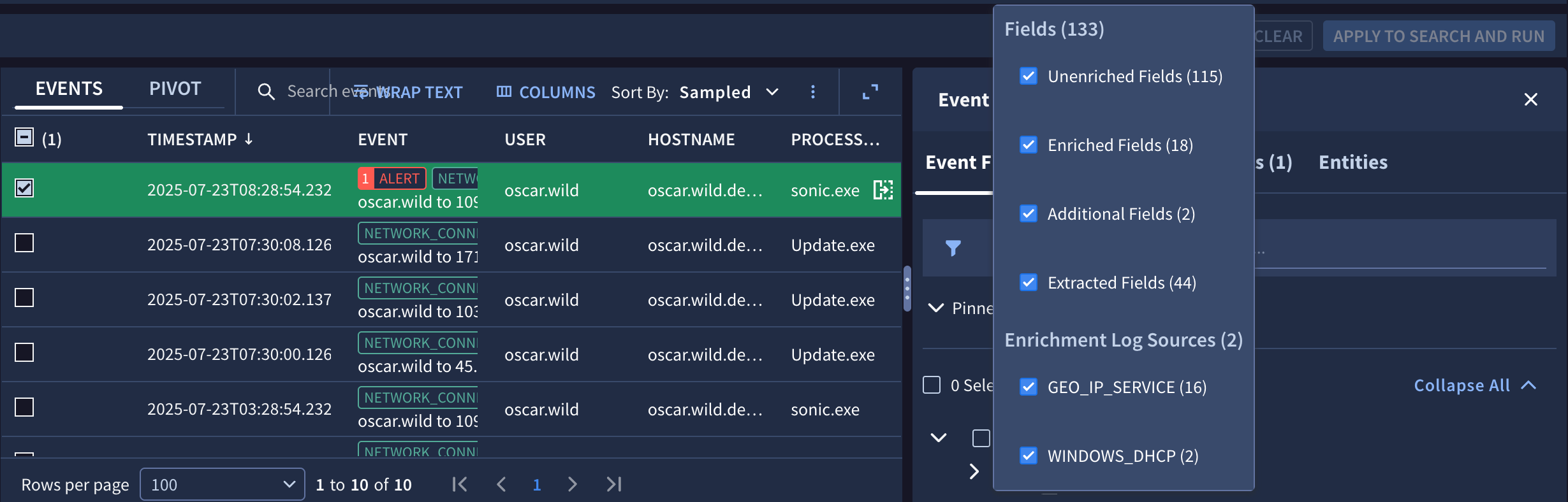

Ogni campo UDM è etichettato con un'icona che indica se contiene dati arricchiti o non arricchiti. Le etichette delle icone sono le seguenti:

- U: i campi non arricchiti contengono valori compilati durante il processo di normalizzazione utilizzando i dati del log non elaborato originale.

E: i campi arricchiti contengono valori compilati da Google SecOps per fornire un contesto aggiuntivo sugli artefatti in un ambiente cliente. Per saperne di più, vedi Arricchire i dati di eventi ed entità con Google SecOps.

La visualizzazione di ogni campo arricchito può mostrare tutte le fonti associate. Queste informazioni sono utili per la convalida e la risoluzione dei problemi e potrebbero essere necessarie per scopi di audit e conformità. Puoi anche filtrare i campi in base alla loro origine di arricchimento.

Figura 9. Campi UDM arricchiti e non arricchiti nella scheda Campi evento del Visualizzatore eventi, che mostra le origini dei campi arricchiti.

Figura 10. Utilizza il filtro nella scheda Campi evento per mostrare o nascondere i campi in base a vari attributi.

Scheda Log non elaborati

La scheda Log grezzo mostra l'accesso grezzo originale in uno dei seguenti formati:

- Dati

- JSON

- XML

- CSV

- Esadecimale/ASCII

Scheda avvisi

La scheda Avvisi mostra gli avvisi associati all'evento.

Scheda Entità

La scheda Entità mostra le entità associate all'evento.

Fai clic su un'entità per visualizzare la finestra di dialogo Contesto entità, che può includere i seguenti elementi:

- Nome risorsa

- Prima visualizzazione

- Ultima visualizzazione

- Indirizzi IP

- Indirizzi MAC

- Numero di avvisi

- Numero più alto di avvisi per regola

- Grafico a barre degli avvisi nel tempo

- Link Apri avvisi e IOC

- Link Visualizza nella scheda degli avvisi

Utilizzare la tabella pivot per analizzare gli eventi

La tabella pivot ti consente di analizzare gli eventi utilizzando espressioni e funzioni in base ai risultati della ricerca.

Completa i seguenti passaggi per aprire e configurare la tabella pivot:

Esegui una ricerca.

Fai clic sulla scheda Pivot per aprire la tabella pivot.

Specifica un valore Raggruppa per per raggruppare gli eventi in base a un campo UDM specifico. Puoi visualizzare i risultati utilizzando la capitalizzazione predefinita o solo le lettere minuscole selezionando Minuscole dal menu. Questa opzione è disponibile solo per i campi stringa. Puoi specificare fino a cinque valori Raggruppa per facendo clic su Aggiungi campo.

Se il valore di Raggruppa per è uno dei campi del nome host, hai a disposizione le seguenti opzioni di trasformazione aggiuntive:

- Dominio di livello N principale: scegli il livello del dominio da visualizzare.

Ad esempio, se utilizzi il valore 1, viene visualizzato solo il dominio di primo livello

(ad esempio

com,govoedu). Se utilizzi il valore 3, vengono visualizzati i due livelli successivi dei nomi di dominio (ad esempiogoogle.co.uk). - Ottieni dominio registrato: mostra solo il nome di dominio registrato (ad esempio

google.com,nytimes.com,youtube.com).

Se il valore di Raggruppa per è uno dei campi IP, hai a disposizione le seguenti opzioni di trasformazione aggiuntive:

- Lunghezza del prefisso CIDR(IP) in bit: puoi specificare un valore compreso tra 1 e 32 per gli indirizzi IPv4. Per gli indirizzi IPv6, puoi specificare valori fino a 128.

Se il valore Raggruppa per include un timestamp, hai a disposizione le seguenti opzioni di trasformazione aggiuntive:

- Risoluzione(tempo) in millisecondi

- Risoluzione(tempo) in secondi

- Risoluzione(tempo) in minuti

- (Tempo) Risoluzione in ore

- (Tempo) Risoluzione in giorni

- Dominio di livello N principale: scegli il livello del dominio da visualizzare.

Ad esempio, se utilizzi il valore 1, viene visualizzato solo il dominio di primo livello

(ad esempio

Specifica un valore per la tabella pivot dall'elenco dei campi nei risultati. Puoi specificare fino a cinque valori. Dopo aver specificato un campo, devi selezionare un'opzione Riepiloga. Puoi riassumere in base alle seguenti opzioni:

- sum

- count

- count distinct

- media

- stddev

- min

- max

Specifica un valore di Conteggio eventi per restituire il numero di eventi identificati per questa particolare ricerca e tabella pivot.

Le opzioni Riepiloga non sono universalmente compatibili con i campi Raggruppa per. Ad esempio, le opzioni somma, media, deviazione standard, min e max possono essere applicate solo ai campi numerici. Se provi a associare un'opzione Riepiloga incompatibile a un campo Raggruppa per, ricevi un messaggio di errore.

Specifica uno o più campi UDM e seleziona uno o più ordinamenti utilizzando l'opzione Ordina per.

Quando è tutto pronto, fai clic su Applica. I risultati vengono visualizzati nella tabella pivot.

(Facoltativo) Per scaricare la tabella pivot, fai clic su Altro e seleziona Scarica in formato CSV. Se non hai selezionato un pivot, questa opzione è disattivata.

Panoramica delle ricerche salvate e della cronologia delle ricerche

Se fai clic su Gestione ricerche, puoi recuperare le ricerche salvate e visualizzare la tua cronologia delle ricerche. Seleziona una ricerca salvata per visualizzare ulteriori informazioni, tra cui il titolo e la descrizione.

Le ricerche salvate e la cronologia delle ricerche:

Memorizzati con il tuo account Google SecOps.

Visibili e accessibili solo al singolo utente, a meno che non utilizzi la funzionalità Condividi una ricerca per condividere la ricerca con la tua organizzazione.

Salvare una ricerca

Per salvare una ricerca:

Nella pagina Cerca, fai clic su Altro accanto a Esegui ricerca e fai clic su Salva ricerca per utilizzare questa ricerca in un secondo momento. Si aprirà la finestra di dialogo Gestione ricerca. Ti consigliamo di dare alla ricerca salvata un nome significativo e una descrizione in testo normale di ciò che stai cercando. Puoi anche creare una nuova ricerca dalla finestra di dialogo Gestore ricerche facendo clic su Aggiungi. Qui sono disponibili anche gli strumenti standard di modifica e completamento delle UDM.

(Facoltativo) Specifica le variabili segnaposto nel formato

${<variable name>}utilizzando lo stesso formato utilizzato per le variabili in YARA-L. Se aggiungi una variabile a una ricerca, devi includere anche un prompt per aiutare l'utente a capire le informazioni richieste da inserire prima di eseguire la ricerca. Tutte le variabili devono essere compilate con i valori prima dell'esecuzione di una ricerca.Ad esempio, potresti aggiungere

metadata.vendor_name = ${vendor_name}alla tua ricerca. Per${vendor_name}, devi aggiungere un prompt per i futuri utenti, ad esempioEnter the name of the vendor for your search. Ogni volta che un utente carica questa ricerca in futuro, gli viene chiesto di inserire il nome del fornitore prima di eseguire la ricerca.Al termine, fai clic su Salva modifiche.

Per visualizzare le ricerche salvate, fai clic su Gestione ricerche e poi sulla scheda Salvate.

Recuperare una ricerca salvata

Per recuperare ed eseguire una ricerca salvata:

Nella finestra di dialogo Gestione ricerche, seleziona una ricerca salvata dall'elenco a sinistra. Queste ricerche salvate vengono salvate nel tuo account Google SecOps.

(Facoltativo) Elimina una ricerca facendo clic su Altro e selezionando Elimina ricerca. Puoi eliminare solo le ricerche che hai creato.

Puoi modificare il nome e la descrizione della ricerca. Al termine, fai clic su Salva modifiche.

Fai clic su Carica ricerca. La ricerca viene caricata nel campo di ricerca principale.

Fai clic su Esegui ricerca per visualizzare gli eventi associati a questa ricerca.

Recuperare una ricerca dalla cronologia delle ricerche

Per recuperare ed eseguire una ricerca dalla cronologia delle ricerche:

In Gestione ricerche, fai clic su Cronologia.

Seleziona una ricerca dalla cronologia delle ricerche. La cronologia delle ricerche viene salvata nel tuo account Google SecOps. Puoi eliminare una ricerca facendo clic su Elimina.

Fai clic su Carica ricerca. La ricerca viene caricata nel campo di ricerca principale.

Fai clic su Esegui ricerca per visualizzare gli eventi associati a questa ricerca.

Cancellare, disattivare o attivare la cronologia delle ricerche

Per cancellare, disattivare o attivare la cronologia delle ricerche:

In Search Manager, fai clic sulla scheda Cronologia.

Fai clic su Altro.

Seleziona Cancella cronologia per cancellare la cronologia delle ricerche.

Fai clic su Disattiva la cronologia per disattivare la cronologia delle ricerche. Puoi scegliere di effettuare una delle seguenti operazioni:

Solo disattivazione: disattiva la cronologia delle ricerche.

Disattiva e cancella: disattiva la cronologia delle ricerche ed elimina quella salvata.

Se in precedenza hai disattivato la cronologia delle ricerche, puoi riattivarla facendo clic su Abilita cronologia delle ricerche.

Fai clic su Chiudi per uscire da Search Manager.

Condividere una ricerca

Le ricerche condivise ti consentono di condividere le ricerche con il tuo team. Nella scheda Salvate, puoi condividere o eliminare le ricerche. Puoi anche filtrare le ricerche facendo clic su filter_altFiltra accanto alla barra di ricerca e ordinare le ricerche per Mostra tutto, Definito da Google SecOps, Creato da me o Condiviso.

Non puoi modificare una ricerca condivisa che non è tua.

- Fai clic su Salvati.

- Fai clic sulla ricerca che vuoi condividere.

- Fai clic su Altro sul lato destro della ricerca. Viene visualizzata una finestra di dialogo con l'opzione per condividere la ricerca.

- Fai clic su Condividi con la tua organizzazione.

- Viene visualizzata una finestra di dialogo con il messaggio La condivisione della ricerca sarà visibile agli utenti della tua organizzazione. Vuoi condividere? Fai clic su Condividi.

Se vuoi che la ricerca sia visibile solo a te, fai clic su Altro e poi su Interrompi condivisione. Se interrompi la condivisione, solo tu potrai utilizzare questa ricerca.

Campi UDM che possono o non possono essere scaricati in formato CSV dalla piattaforma

I campi UDM supportati e non supportati per il download sono mostrati nelle seguenti sottosezioni.

Campi supportati

Puoi scaricare i seguenti campi in un file CSV dalla piattaforma:

utente

nome host

nome processo

tipo di evento

timestamp

log non elaborato (valido solo quando i log non elaborati sono abilitati per il cliente)

Tutti i campi che iniziano con

udm.additional

Tipi di campi validi

Puoi scaricare i seguenti tipi di campi in un file CSV:

double

float

int32

uint32

int64

uint64

bool

string

enum

byte

google.protobuf.Timestamp

google.protobuf.Duration

Campi non supportati

I campi che iniziano con "udm" (non udm.additional) e soddisfano una delle seguenti condizioni non possono essere scaricati in formato CSV:

Il livello di nidificazione del campo è superiore a 10 nel proto UDM.

Il tipo di dati è Messaggio o Gruppo.

Fattori che limitano i risultati di ricerca

Quando esegui ricerche UDM, i seguenti fattori possono limitare il numero di risultati restituiti:

Il totale dei risultati ha superato 1 milione: la ricerca limita i risultati a 1 milione di eventi. Quando i risultati superano 1 milione, vengono visualizzati solo 1 milione di risultati.

Limitare i risultati a meno di 1 milione nella piattaforma tramite le impostazioni di ricerca: puoi configurare il set di risultati di ricerca predefinito in modo che restituisca meno di 1 milione di risultati, migliorando la velocità delle query. Se è impostato su <1M, vedrai meno risultati. Per impostazione predefinita, la ricerca SecOps limita il numero di risultati a 30.000, ma puoi modificarlo fino a 1 milione utilizzando le impostazioni di ricerca nella pagina Risultati.

I risultati di ricerca sono limitati a 10.000: anche se la ricerca restituisce più di 10.000 risultati, la console ne mostra solo i primi 10.000. Questa limitazione della console non riflette il numero totale di risultati possibili.

Passaggi successivi

Per informazioni su come utilizzare i dati arricchiti dal contesto nella ricerca, consulta la pagina Utilizzare i dati arricchiti dal contesto nella ricerca.

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.