Asset prüfen

So untersuchen Sie ein Asset in Google Security Operations über die Ansicht Asset:

Geben Sie den Hostnamen, die Client-IP-Adresse oder die MAC-Adresse des Assets ein, das Sie untersuchen möchten:

- Hostname: Kurz (z. B.

mattu) oder vollqualifiziert (z. B.mattu.ads.altostrat.com). - Interne IP-Adresse: Interne IP-Adresse für den Client (z. B.

10.120.89.92). Sowohl IPv4 als auch IPv6 werden unterstützt. - MAC-Adresse: MAC-Adresse eines beliebigen Geräts in Ihrem Unternehmen (z. B.

00:53:00:4a:56:07).

- Hostname: Kurz (z. B.

Geben Sie einen Zeitstempel für das Asset ein (standardmäßig aktuelles UTC-Datum und ‑Uhrzeit).

Klicken Sie auf Suchen.

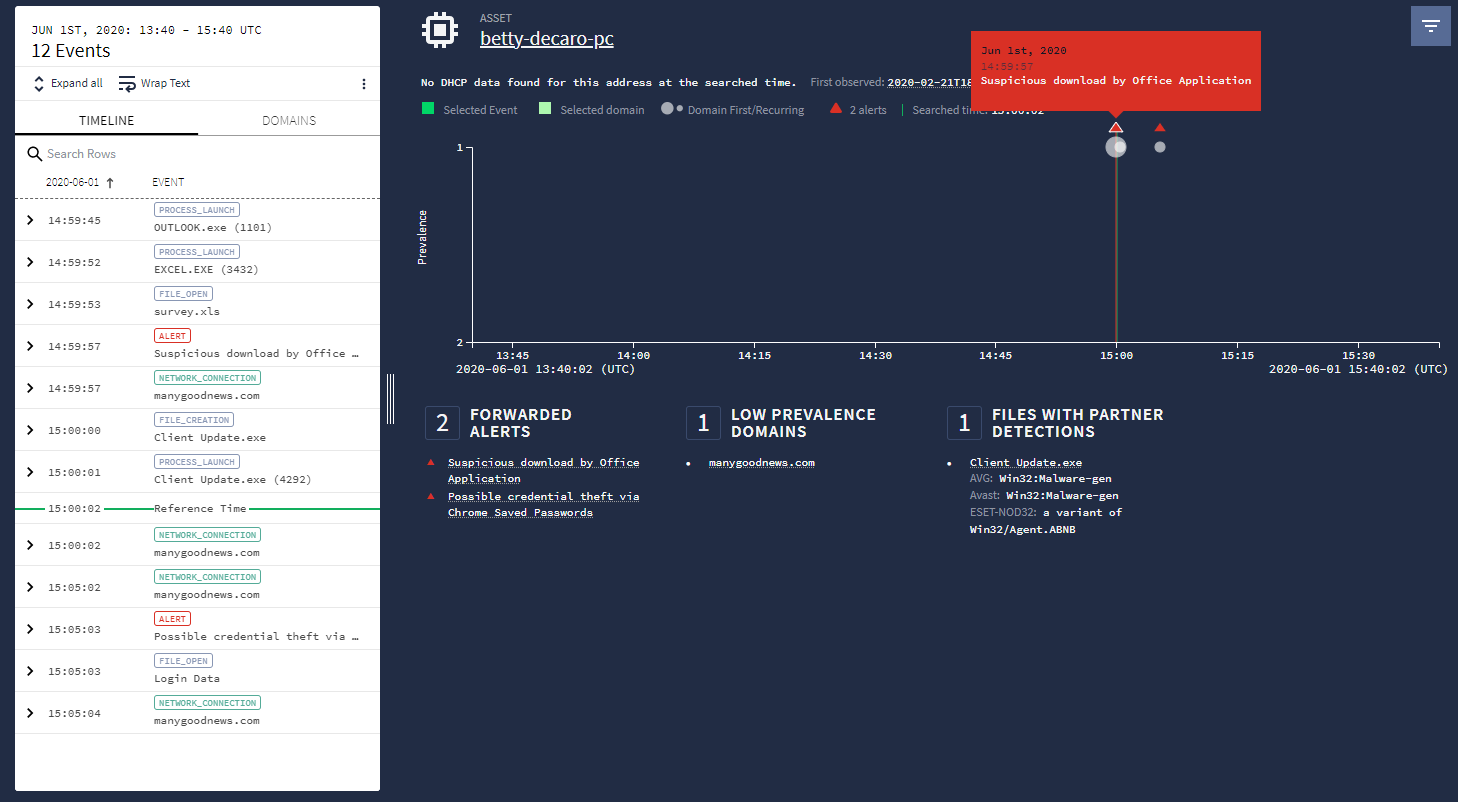

Asset-Ansicht

Die Ansicht Asset enthält Informationen zu den Ereignissen und Details eines Assets in Ihrer Umgebung, damit Sie sich einen Überblick verschaffen können. Die Standardeinstellungen in der Ansicht Asset können je nach Nutzungskontext unterschiedlich sein. Wenn Sie beispielsweise die Ansicht Asset über eine bestimmte Benachrichtigung öffnen, sind nur die Informationen zu dieser Benachrichtigung sichtbar.

Sie können die Asset-Ansicht anpassen, um harmlose Aktivitäten auszublenden und die für eine Untersuchung relevanten Daten hervorzuheben. Die folgenden Beschreibungen beziehen sich auf die Elemente der Benutzeroberfläche in der Ansicht Asset.

Liste der Seitenleiste „Zeitachse“

Wenn Sie nach einem Asset suchen, wird für die Aktivität standardmäßig ein Zeitfenster von 2 Stunden zurückgegeben. Wenn Sie den Mauszeiger auf die Zeile mit den Überschriftenkategorien bewegen, wird für jede Spalte das Sortiersteuerelement angezeigt. So können Sie je nach Kategorie alphabetisch oder nach Zeit sortieren. Passen Sie das Zeitfenster mit dem Zeitschieberegler an oder scrollen Sie mit dem Mausrad, während sich der Cursor über dem Prevalence Graph (Diagramm zur Häufigkeit) befindet. Weitere Informationen finden Sie unter Zeitschieber und Häufigkeitsdiagramm.

Seitenleiste „Domains“

In dieser Liste sehen Sie die erste Suche jeder einzelnen Domain innerhalb eines bestimmten Zeitraums. So lassen sich Störungen ausblenden, die durch Assets verursacht werden, die häufig eine Verbindung zu Domains herstellen.

Zeitschieberegler

Mit dem Zeitschieberegler können Sie den zu untersuchenden Zeitraum anpassen. Sie können den Schieberegler anpassen, um Ereignisse für einen Zeitraum von einer Minute bis zu einem Tag anzuzeigen. Sie können den Zeitraum auch mit dem Mausrad über dem Häufigkeitsdiagramm anpassen.

Abschnitt Asset-Informationen

Dieser Abschnitt enthält zusätzliche Informationen zum Asset, einschließlich der Client-IP- und MAC-Adresse, die für den angegebenen Zeitraum einem bestimmten Hostnamen zugeordnet sind. Außerdem finden Sie hier Informationen dazu, wann das Asset zum ersten Mal in Ihrem Unternehmen erkannt wurde und wann die Daten zuletzt erhoben wurden.

Diagramm zur Verbreitung

Das Diagramm Verbreitung zeigt die maximale Anzahl von Assets im Unternehmen, die sich in letzter Zeit mit der angezeigten Netzwerkdomain verbunden haben. Große graue Kreise stehen für die ersten Verbindungen zu Domains. Kleine graue Kreise stehen für nachfolgende Verbindungen zur selben Domain. Häufig aufgerufene Domains befinden sich unten im Diagramm, selten aufgerufene Domains oben. Die roten Dreiecke im Diagramm sind mit Sicherheitswarnungen zu dem Zeitpunkt verknüpft, der unter dem Diagramm zur Häufigkeit angegeben ist.

Blocks mit Asset-Statistiken

In den Blöcken Asset-Statistiken werden die Domains und Warnungen hervorgehoben, die Sie sich möglicherweise genauer ansehen möchten. Sie liefern zusätzlichen Kontext dazu, was einen Alarm ausgelöst haben könnte, und können Ihnen helfen, festzustellen, ob ein Gerät manipuliert wurde. Die Blöcke Asset-Einblicke spiegeln die angezeigten Ereignisse wider und variieren je nach ihrer Bedrohungsrelevanz.

Block Weitergeleitete Benachrichtigungen

Benachrichtigungen von Ihrer vorhandenen Sicherheitsinfrastruktur. Diese Benachrichtigungen sind in Google SecOps mit einem roten Dreieck gekennzeichnet und erfordern möglicherweise weitere Untersuchungen.

Neu registrierte Domains blockieren

- Es werden WHOIS-Registrierungsmetadaten verwendet, um festzustellen, ob das Asset, für das die Abfrage erfolgt, Domains aufgerufen hat, die vor Kurzem registriert wurden (in den letzten 30 Tagen vor Beginn des Suchzeitraums).

- Kürzlich registrierte Domains haben in der Regel eine höhere Bedrohungsrelevanz, da sie möglicherweise explizit erstellt wurden, um vorhandene Sicherheitsfilter zu umgehen.

Wird für den vollqualifizierten Domainnamen (FQDN) zum Zeitstempel der aktuellen Ansicht angezeigt. Beispiel:

- Das Asset von John wurde am 29. Mai 2018 mit bar.example.com verknüpft.

- example.com wurde am 4. Mai 2018 registriert.

- bar.example.com wird als neu registrierte Domain angezeigt, wenn Sie das Asset von John am 29. Mai 2018 untersuchen.

Block Domains new to the enterprise (Neue Domains im Unternehmen)

- Untersucht die DNS-Daten Ihres Unternehmens, um festzustellen, ob ein Asset Domains abgefragt hat, die noch nie von jemandem in Ihrem Unternehmen besucht wurden. Beispiel:

- Janes Asset wurde am 25. Mai 2018 mit bad.altostrat.com verknüpft.

- Einige andere Assets haben am 10. Mai 2018 phishing.altostrat.com aufgerufen, aber vor dem 10. Mai 2018 gab es keine anderen Aktivitäten für altostrat.com oder eine der zugehörigen Subdomains in Ihrer Organisation.

- „bad.altostrat.com“ wird am 25. Mai 2018 im Insights-Block Domains New to the Enterprise (Neue Domains im Unternehmen) angezeigt, wenn das Asset von Jane untersucht wird.

Blockieren von Domains mit niedriger Verbreitung

- Zusammenfassung der Domains, die von einem bestimmten Asset mit geringer Prävalenz abgefragt wurden.

- Die Informationen für einen voll qualifizierten Domainnamen basieren auf der Häufigkeit seiner Top Private Domain (TPD), wobei die Häufigkeit kleiner oder gleich 10 ist. Bei der TPD wird die Liste der öffentlichen Suffixe{target="console"} berücksichtigt. Beispiel:

- Mike hat am 26. Mai 2018 den Asset-Test test.sandbox.altostrat.com durchgeführt.

- Da sandbox.altostrat.com eine Häufigkeit von 5 hat, wird test.sandbox.altostrat.com im Insight-Block „Domain mit geringer Häufigkeit“ angezeigt.

Block ET Intelligence Rep List

- Proofpoint, Inc.{target="console"} veröffentlicht die Emerging Threats (ET) Intelligence Rep List, die aus verdächtigen IP-Adressen und Domains besteht.

- Domains werden mit den Listen für Assets und Indikatoren für den aktuellen Zeitraum abgeglichen.

AIS-Block des US-amerikanischen Ministeriums für innere Sicherheit

- Automated Indicator Sharing (AIS) des US-amerikanischen Department of Homeland Security (DHS).

- Vom DHS zusammengestellte Cyberbedrohungsindikatoren, einschließlich schädlicher IP-Adressen und der Absenderadressen von Phishing-E-Mails.

Benachrichtigungen

Die folgende Abbildung zeigt Drittanbieterbenachrichtigungen, die mit dem untersuchten Asset in Verbindung stehen. Diese Benachrichtigungen können von gängigen Sicherheitsprodukten wie Antivirensoftware, Intrusion Detection Systems und Hardware-Firewalls stammen. Sie liefern Ihnen zusätzlichen Kontext, wenn Sie ein Asset untersuchen.

Benachrichtigungen in der Asset-Ansicht

Benachrichtigungen in der Asset-Ansicht

Daten filtern

Sie können die Daten entweder mit der Standardfilterung oder mit der prozeduralen Filterung filtern.

Standardfilterung

Der Zeitraum einer Asset-Ansicht ist standardmäßig auf zwei Stunden festgelegt. Wenn ein Asset in eine Benachrichtigungsuntersuchung einbezogen wird und Sie das Asset über die Benachrichtigungsuntersuchung aufrufen, wird die Asset-Ansicht automatisch so gefiltert, dass nur die Ereignisse angezeigt werden, die für diese Untersuchung relevant sind.

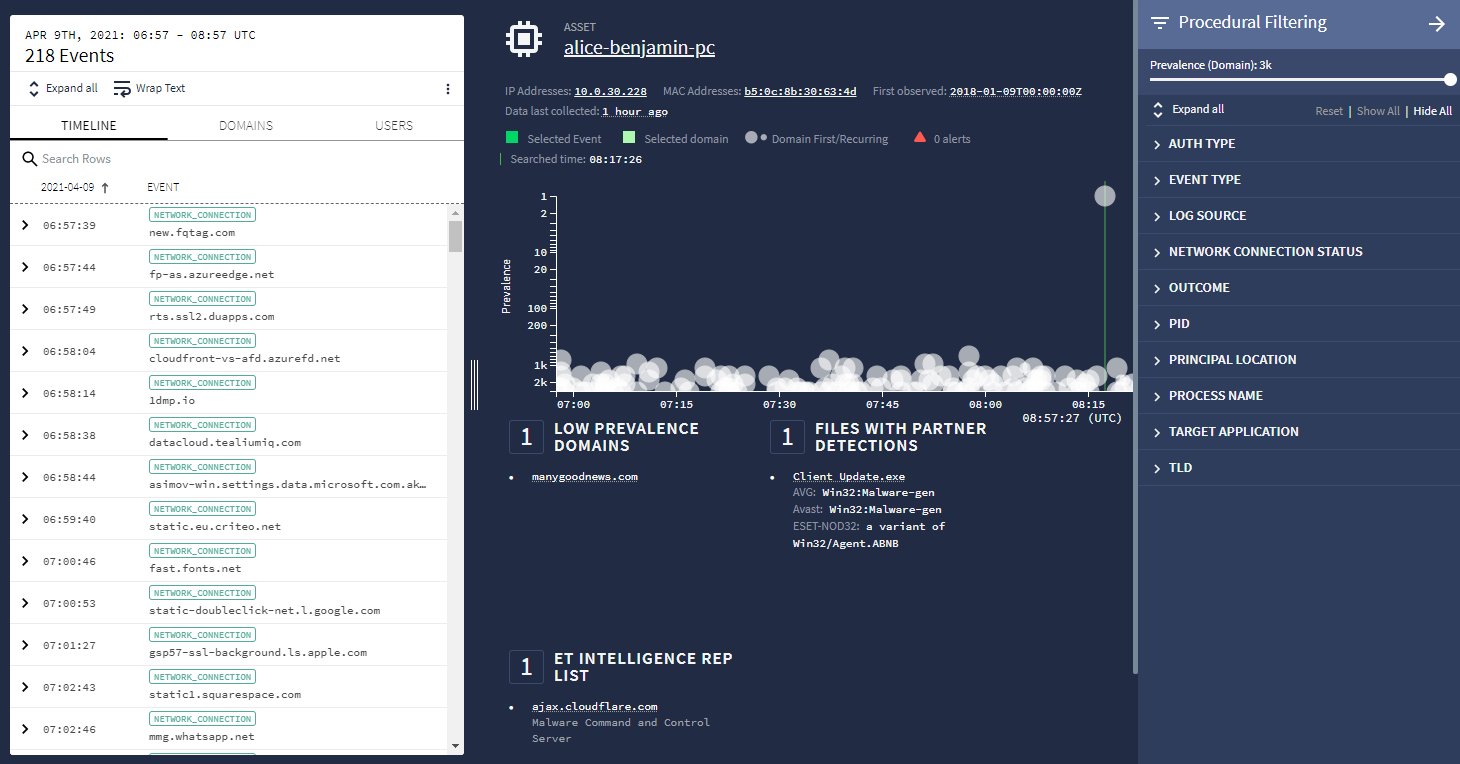

Prozedurales Filtern

Beim prozeduralen Filtern können Sie nach Feldern wie Ereignistyp, Logquelle, Authentifizierungstyp, Netzwerkverbindungsstatus und PID filtern. Sie können den Zeitraum und die Einstellungen für das Häufigkeitsdiagramm für Ihre Untersuchung anpassen. Mithilfe des Häufigkeitsdiagramms lassen sich Ausreißer bei Ereignissen wie Domainverbindungen und Anmeldeereignissen leichter erkennen.

Klicken Sie rechts oben in der Google SecOps-Benutzeroberfläche auf das Symbol ![]() , um das Menü Procedural Filtering (Prozedurales Filtern) zu öffnen.

, um das Menü Procedural Filtering (Prozedurales Filtern) zu öffnen.

Menü „Prozedurale Filterung“

Menü „Prozedurale Filterung“

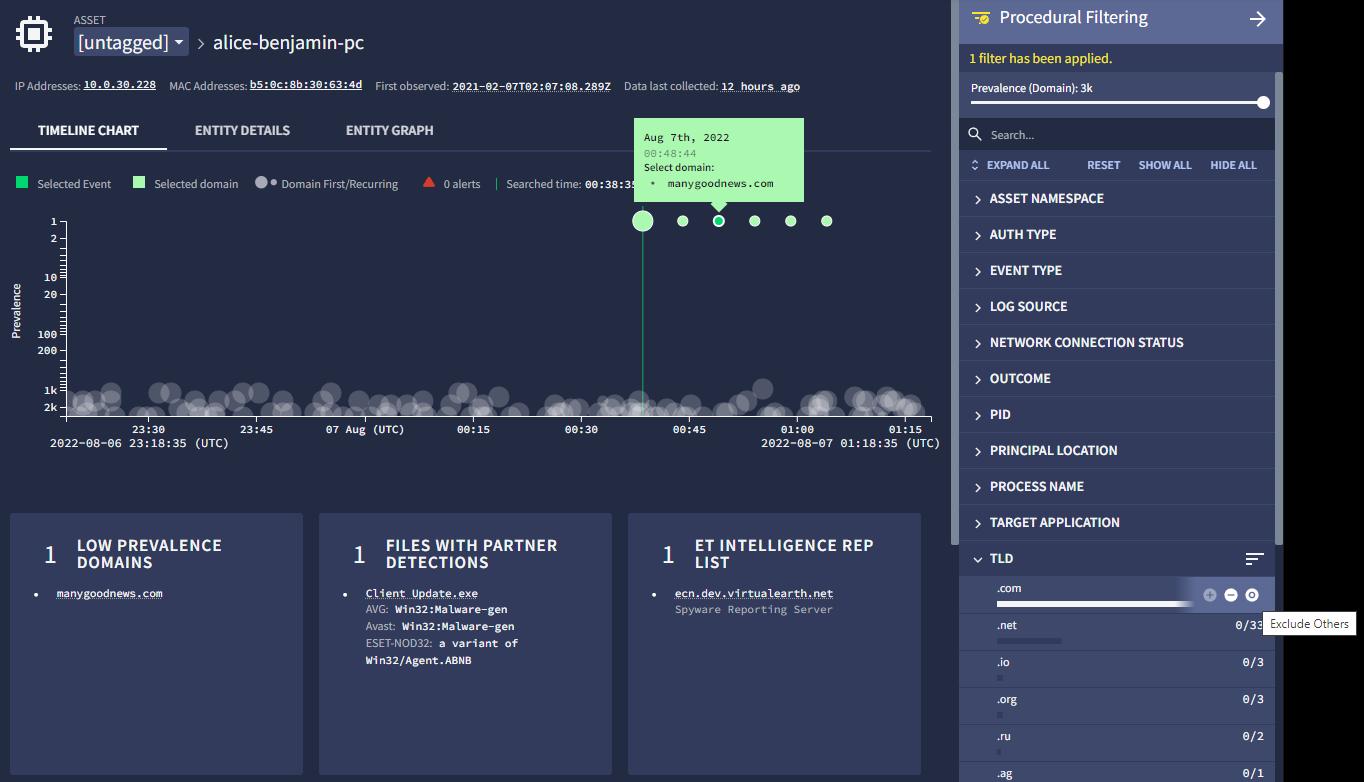

Im Menü Procedural Filtering (Prozedurales Filtern), das in der folgenden Abbildung zu sehen ist, können Sie Informationen zu einem Asset weiter filtern, z. B.:

- Verbreitung

- Ereignistyp

- Logquelle

- Status der Netzwerkverbindung

- Top-Level-Domain (TLD)

Die Prävalenz gibt die Anzahl der Assets in Ihrem Unternehmen an, die in den letzten sieben Tagen mit einer bestimmten Domain verbunden waren. Je mehr Assets mit einer Domain verknüpft sind, desto wichtiger ist die Domain für Ihr Unternehmen. Bei Domains mit hoher Prävalenz wie google.com ist eine Untersuchung unwahrscheinlich.

Mit dem Schieberegler Häufigkeit können Sie die Domains mit hoher Häufigkeit herausfiltern und sich auf die Domains konzentrieren, auf die weniger Assets in Ihrem Unternehmen zugegriffen haben. Der Mindestwert für „Prevalence“ ist 1. Sie können sich also auf die Domains konzentrieren, die mit einem einzelnen Asset in Ihrem Unternehmen verknüpft sind. Der Maximalwert hängt von der Anzahl der Assets in Ihrem Unternehmen ab.

Wenn Sie den Mauszeiger auf ein Element bewegen, werden Steuerelemente angezeigt, mit denen Sie die Daten für dieses Element ein- oder ausschließen oder nur die relevanten Daten ansehen können. Wie in der folgenden Abbildung dargestellt, können Sie die Steuerung so einstellen, dass nur die Top-Level-Domains (TLDs) angezeigt werden. Klicken Sie dazu auf das Symbol O.

Prozedurales Filtern für eine einzelne TLD:

Prozedurales Filtern für eine einzelne TLD:

Das Menü „Prozedurales Filtern“ ist auch in der Ansicht „Enterprise Insights“ verfügbar.

Daten von Sicherheitsanbietern in der Zeitachse ansehen

Mit der prozeduralen Filterung können Sie Ereignisse bestimmter Sicherheitsanbieter für ein Asset in der Asset-Ansicht aufrufen. Mit dem Filter „Log Source“ (Protokollquelle) können Sie sich beispielsweise auf Ereignisse eines Sicherheitsanbieters wie Tanium konzentrieren.

Anschließend können Sie die Tanium-Ereignisse in der Seitenleiste Zeitachse ansehen.

Informationen zum Erstellen von Asset-Namespaces finden Sie im Hauptartikel Asset-Namespace.

Hinweise

Für die Asset-Ansicht gelten die folgenden Einschränkungen:

- In dieser Ansicht können nur 100.000 Ereignisse angezeigt werden.

- Sie können nur Ereignisse filtern, die in dieser Ansicht angezeigt werden.

- In dieser Ansicht werden nur die Ereignistypen „DNS“, „EDR“, „Webproxy“, „Warnung“ und „Nutzerereignis“ angezeigt. Die Informationen zu „Zuerst erfasst“ und „Zuletzt erfasst“ in dieser Ansicht sind ebenfalls auf diese Ereignistypen beschränkt.

- Allgemeine Ereignisse werden in keiner der kuratierten Ansichten angezeigt. Sie werden nur in Rohlog- und UDM-Suchanfragen angezeigt.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten