Mit Asset-Namespaces arbeiten

Wenn Sie in Google Security Operations nach einem Asset suchen, z. B. mit einer IP-Adresse oder einem Hostnamen, können Sie alle Aktivitäten sehen, die mit diesem Asset verknüpft sind. Manchmal sind mehrere Assets mit derselben IP-Adresse oder demselben Hostnamen verknüpft, z. B. aufgrund von sich überschneidenden RFC 1918-IP-Adresszuweisungen in verschiedenen Netzwerksegmenten.

Mit der Funktion „Asset-Namespace“ können Sie Kategorien von Assets klassifizieren, die eine gemeinsame Netzwerkumgebung oder einen gemeinsamen Namespace haben, und dann in der Google SecOps-Benutzeroberfläche anhand ihres Namespace nach diesen Assets suchen. Sie können beispielsweise Namespaces für Cloud-Netzwerke, die Segmentierung von Unternehmens- und Produktionsnetzwerken, Netzwerke für Fusionen und Übernahmen usw. erstellen.

Namespace erstellen und Daten zuweisen

Alle Assets haben einen Namespace, der entweder automatisch definiert oder manuell konfiguriert wird. Wenn in den Logs kein Namespace angegeben ist, wird den Assets ein Standard-Namespace zugewiesen, der in der Google SecOps-Benutzeroberfläche als nicht getaggt gekennzeichnet ist. Logs, die vor der Unterstützung von Namespaces in Google SecOps aufgenommen wurden, werden implizit als Teil des Standard- oder nicht getaggten Namespace gekennzeichnet.

Sie können Namespaces mit den folgenden Methoden konfigurieren:

- Linux-Version des Google SecOps Forwarder.

- Bei einigen Normalisierungs-Parsern (z. B. für Google Cloud) kann der Namespace automatisch anhand von Projekt- und VPC-IDs ausgefüllt werden.

- Chronicle Ingestion API.

- Google SecOps Feeds Management

Namespaces in der Google SecOps-Benutzeroberfläche

Der Namespace wird in der gesamten Google SecOps-Benutzeroberfläche an Ihre Assets angehängt, insbesondere wenn eine Liste von Assets angezeigt wird, z. B.:

- UDM-Suche

- Rohlog-Scan

- Erkennungsansichten

Suchleiste

Wenn Sie die Suchleiste verwenden, werden die mit den einzelnen Assets verknüpften Namespaces angezeigt. Wenn Sie ein Asset in einem bestimmten Namespace auswählen, wird es in der Asset-Ansicht geöffnet. Dort werden auch die anderen Aktivitäten angezeigt, die mit demselben Namespace verknüpft sind.

Alle Assets, die keinem Namespace zugeordnet sind, werden dem Standard-Namespace zugewiesen. Der Standard-Namespace wird jedoch nicht in Listen angezeigt.

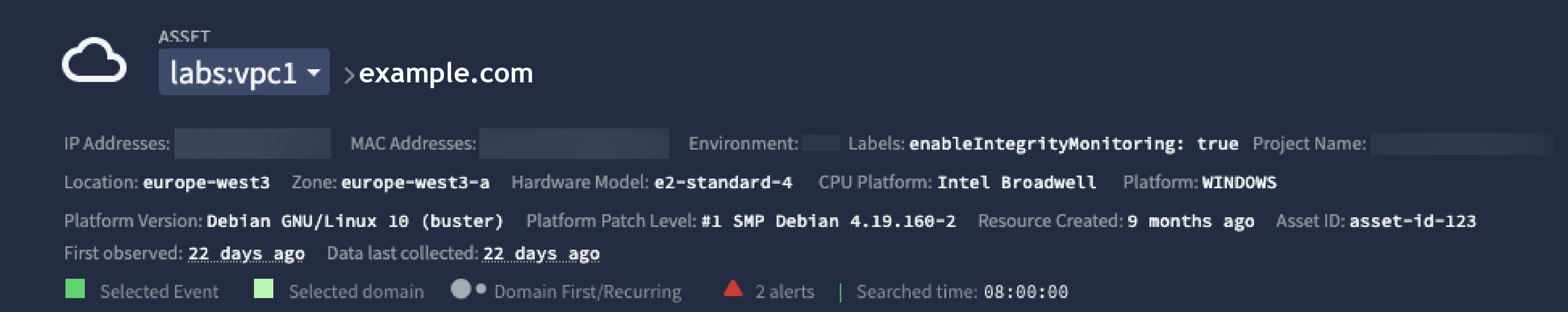

Asset-Ansicht

In der Asset-Ansicht wird der Namespace im Titel des Assets oben auf der Seite angegeben. Wenn Sie das Drop-down-Menü durch Klicken auf den Abwärtspfeil auswählen, können Sie die anderen Namespaces auswählen, die dem Asset zugeordnet sind.

Asset-Ansicht mit Namespaces

Asset-Ansicht mit Namespaces

Ansichten für IP-Adresse, Domain und Hash

In der gesamten Google SecOps-Benutzeroberfläche werden Namespaces überall dort angezeigt, wo auf ein Asset verwiesen wird (mit Ausnahme des Standard- oder nicht getaggten Namespace), einschließlich der Ansichten für IP-Adressen, Domains und Hashes.

In der Ansicht „IP-Adresse“ sind Namespaces beispielsweise sowohl auf dem Tab „Asset“ als auch im Häufigkeitsdiagramm enthalten.

Labels für Datenaufnahme

Um die Suche weiter einzugrenzen, können Sie Ingestion-Labels verwenden, um separate Feeds einzurichten. Eine vollständige Liste der unterstützten Ingestion-Labels finden Sie unter Unterstützte Standardparser.

Beispiele: Drei Möglichkeiten, Logs einen Namespace hinzuzufügen

In den folgenden Beispielen werden drei verschiedene Möglichkeiten zum Hinzufügen eines Namespace zu den Logs veranschaulicht, die Sie in Ihr Google SecOps-Konto aufnehmen.

Namespace mit dem Google SecOps Forwarder zuweisen

Sie können einen Namespace konfigurieren, indem Sie ihn der Google SecOps Forwarder-Konfigurationsdatei als forwarder-spezifischen oder collector-spezifischen Namespace hinzufügen. Die folgende Beispielkonfiguration für Weiterleitungen veranschaulicht beide Typen:

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

Wie in diesem Beispiel zu sehen ist, enthalten die Logs, die von WINEVTLOG stammen, das Namespace-Tag FORWARDER. Die Logs, die von NIX_SYSTEM stammen, enthalten das Namespace-Tag CORPORATE.

Damit wird ein allgemeiner Namespace für den Log Collector festgelegt. Wenn Ihre Umgebung eine Mischung aus Logs enthält, die zu mehreren Namespaces gehören, und Sie diese Maschinen nicht segmentieren können (oder dies so vorgesehen ist), empfiehlt Google, mehrere Collectors für dieselbe Logquelle zu erstellen, die die Logs mithilfe von regulären Ausdrücken nach dem jeweiligen Namespace filtern.

Namespace mit der Ingestion API zuweisen

Sie können auch einen Namespace konfigurieren, wenn Sie Ihre Logs über den unstructuredlogentries-Endpunkt in der Chronicle Ingestion API senden, wie im folgenden Beispiel gezeigt:

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

In diesem Beispiel ist der Namespace ein Textkörperparameter des API-POST-Aufrufs. Logs von BIND\_DNS leiten ihre Logdaten mit dem Namespace-Tag FORWARDER weiter.

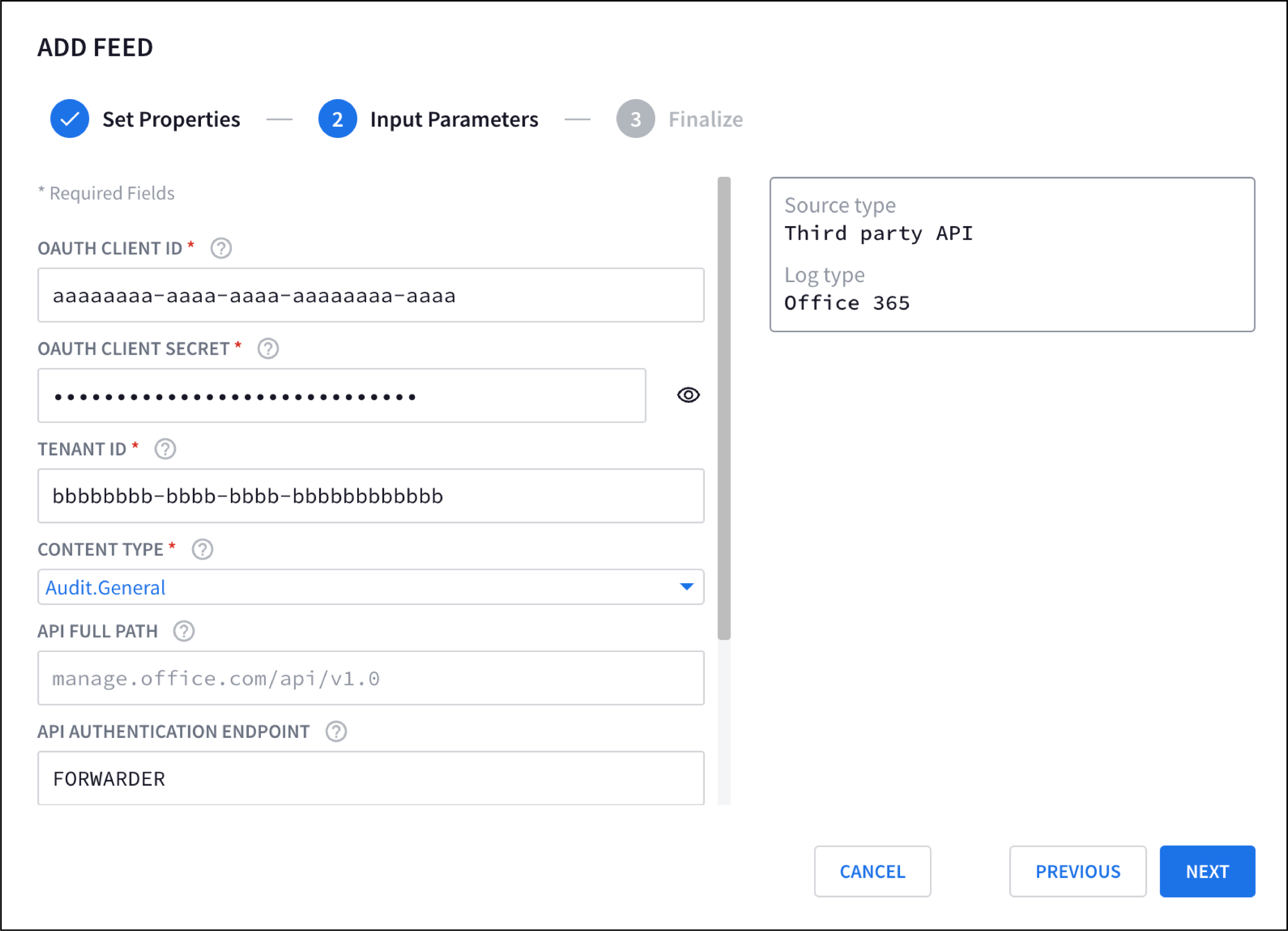

Namespace über Google SecOps Feeds Management zuweisen

Wie im Nutzerhandbuch zur Feedverwaltung beschrieben, können Sie mit der Google SecOps-Feedverwaltung verschiedene Logstreams in Ihrem Google SecOps-Mandanten einrichten und verwalten.

Im folgenden Beispiel werden Office 365-Logs mit dem Namespace-Tag FORWARDER aufgenommen:

Abbildung 1: Feed Management-Konfiguration mit dem Namespace-Tag FORWARDER

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten