アセットの名前空間を使用する

IP アドレスやホスト名などを使用して Google Security Operations でアセットを検索すると、そのアセットに関連するすべてのアクティビティを表示できます。同じ IP アドレスまたはホスト名に関連付けられた複数のアセットが存在する場合があります(異なるネットワーク セグメントでの RFC 1918 の IP アドレス割り当てが重複している場合など)。

アセット名前空間機能を使用すると、共通のネットワーク環境や名前空間を共有するアセットのカテゴリを分類し、名前空間に基づいて、Google SecOps のユーザー インターフェース内のアセットを検索できます。たとえば、クラウド ネットワーク、コーポレート ネットワークと本番環境セグメンテーション、合併 / 買収ネットワーク用などの名前空間を作成できます。

Namespace を作成してデータに割り当てる

すべてのアセットに、自動的に定義されるか、手動で構成される名前空間があります。ログに名前空間が含まれていない場合、Google SecOps UI で [タグ付けされていない] というラベルが付いたアセットに [デフォルト] の名前空間が関連付けられます。名前空間がサポートされる前に Google SecOps に取り込まれたログは、デフォルトの名前空間やタグ付けされていない名前空間の一部として暗黙的にラベル付けされます。

名前空間は次の対象を使用して構成できます。

- Google SecOps Forwarder の Linux バージョン。

- 一部の正規化パーサー(Google Cloud など)では、(Google Cloud の場合はプロジェクトと VPC の識別子に基づいて)名前空間を自動入力できます。

- Chronicle Ingestion API。

- Google SecOps フィード管理。

Google SecOps UI での名前空間

Google SecOps UI 全体で、アセットに関連付けられている名前空間が表示されます(特に以下を含むアセットのリストがある場合)。

- UDM 検索

- 未加工ログスキャン

- 検出ビュー

検索バー

検索バーを使用すると、各アセットに関連付けられている名前空間が表示されます。特定の名前空間内のアセットを選択すると、アセットビューでそのアセットが開き、同じ名前空間に関連付けられた他のアクティビティが表示されます。

名前空間に関連付けられていないアセットは、デフォルトの名前空間に割り当てられます。 ただし、デフォルトの Namespace はリストに表示されません。

[Asset] ビュー

[Asset] ビューでは、名前空間はページの上部にあるアセットのタイトルに表示されます。下矢印をクリックしてプルダウン メニューを選択すると、アセットに関連付けられている他の名前空間を選択できます。

![名前空間を含む [Asset] ビュー](https://cloud.google.com/chronicle/images/asset-view-namespaces.png?authuser=00&hl=ja) 名前空間を含む [Asset] ビュー

名前空間を含む [Asset] ビュー

[IP Address] ビュー、[Domain] ビュー、[Hash] ビュー

Google SecOps のユーザー インターフェースでは、アセットが参照される場所(デフォルトの名前空間またはタグ付けされていない名前空間を除く)で、[IP アドレス] ビュー、[Domain] ビュー、[Hash] ビューに名前空間が表示されます。

たとえば、[IP アドレス] ビューでは、名前空間は [アセット] タブと普及率グラフの両方に表示されます。

取り込みラベル

検索結果をさらに絞り込むには、取り込みラベルを使用して別々のフィードを設定します。サポートされている取り込みラベルの一覧については、サポートされるデフォルト パーサーをご覧ください。

例: ログに名前空間を追加する 3 つの方法

次の例は、Google SecOps アカウントに取り込むログに名前空間を追加する 3 つの方法を示しています。

Google SecOps フォワーダーを使用して名前空間を割り当てる

名前空間を構成するには、Google SecOps Forwarder 構成ファイルにフォワーダー固有の名前空間またはコレクタ固有の名前空間として追加します。次のフォワーダーの構成例は、両方のタイプを示しています。

metadata:

namespace: FORWARDER

collectors:

- syslog:

common:

metadata:

namespace: CORPORATE

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: NIX_SYSTEM

enabled: true

tcp_address: 0.0.0.0:30000

connection_timeout_sec: 60

- syslog:

common:

batch_n_bytes: 1048576

batch_n_seconds: 10

data_hint: null

data_type: WINEVTLOG

enabled: true

tcp_address: 0.0.0.0:30001

connection_timeout_sec: 60

この例に示すように、WINEVTLOG から生成されるログには名前空間タグ FORWARDER が含まれます。NIX_SYSTEM から生成されるログには名前空間タグ CORPORATE が含まれます。

これにより、ログコレクタに全体的な名前空間が設定されます。環境に複数の名前空間に属するログが混在していて(または、設計上)、これらのマシンをセグメント化できない場合、正規表現を使用して、それぞれ該当する名前空間にログのフィルタリングをしている同じログソースに対して、複数のコレクタを作成することをおすすめします。

Ingestion API を使用して名前空間を割り当てる

次の例に示すように、Chronicle Ingestion API 内の unstructuredlogentries エンドポイントを介してログを送信するときに、名前空間を構成することもできます。

{

"customer_id": "c8c65bfa-5f2c-42d4-9189-64bb7b939f2c",

"log_type": "BIND_DNS",

"namespace": "FORWARDER"

"entries": [

{

"log_text": "26-Feb-2019 13:35:02.187 client 10.120.20.32#4238: query: altostrat.com IN A + (203.0.113.102)",

"ts_epoch_microseconds": 1551188102187000

},

{

"log_text": "26-Feb-2019 13:37:04.523 client 10.50.100.33#1116: query: examplepetstore.com IN A + (203.0.113.102)",

"ts_rfc3339": "2019-26-02T13:37:04.523-08:00"

},

{

"log_text": "26-Feb-2019 13:39:01.115 client 10.1.2.3#3333: query: www.example.com IN A + (203.0.113.102)"

},

]

}

この例では、名前空間は API POST 呼び出しの body パラメータです。BIND\_DNS からのログにより、FORWARDER 名前空間タグが付けられたログデータが転送されます。

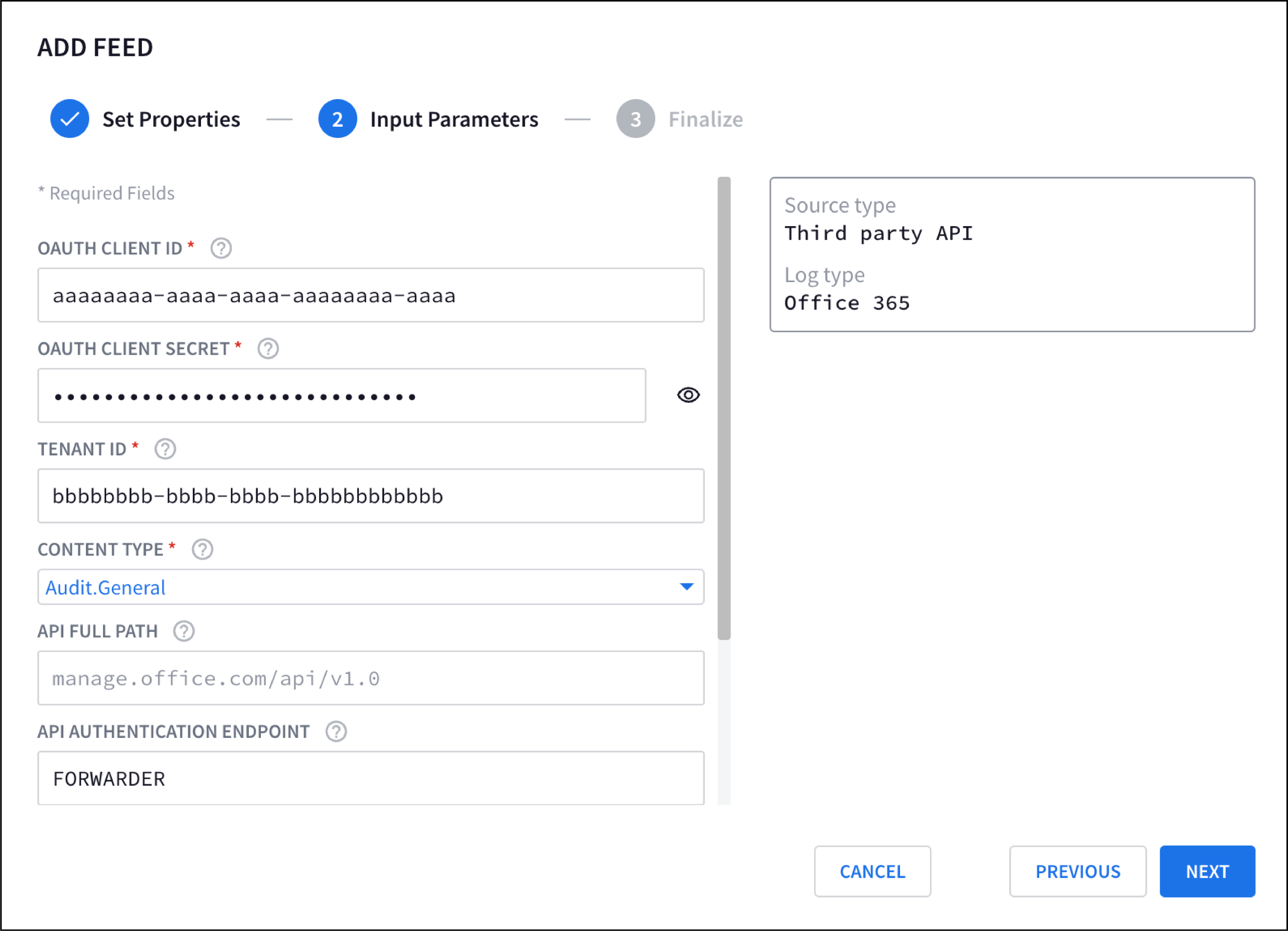

Google SecOps フィード管理を使用して名前空間を割り当てる

フィード管理ユーザーガイドで説明されているように、Google SecOps フィード管理では、Google SecOps テナント内でさまざまなログストリームを設定および管理できます。

次の例では、Office 365 のログが FORWARDER 名前空間タグとともに取り込まれます。

図 1: FORWARDER 名前空間タグによるフィード管理構成

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。