선별된 감지 페이지 사용

이 문서에서는 선별된 감지 페이지를 사용하는 방법을 설명합니다.

Google Security Operations 고객을 위해 Google Cloud 위협 인텔리전스 (GCTI)팀은 Google Cloud 보안 공동 운명 모델의 일부로 즉시 사용할 수 있는 위협 분석을 제공합니다. 이러한 선별된 감지의 일부인 GCTI는 고객이 기업에 대한 위협을 식별할 수 있도록 YARA-L 규칙 집합을 제공하고 관리합니다. 이러한 GCTI 관리 규칙은 다음을 제공합니다.

수집된 데이터에 사용할 수 있는 즉시 활용 가능한 인텔리전스를 고객에게 제공합니다.

Google SecOps 내에서 사용할 수 있는 방법을 고객에게 제공하여 Google의 위협 인텔리전스를 활용합니다.

시작하기 전에

사전 정의된 위협 감지 정책에 대한 자세한 내용은 다음을 참조하세요.

- 클라우드 위협 카테고리 개요

- Chrome Enterprise 위협 카테고리 개요

- Windows 위협 카테고리 개요

- Linux 위협 카테고리 개요

- macOS 위협 카테고리 개요

- UEBA 카테고리의 위험 분석 개요

- Applied Threat Intelligence 카테고리 개요

각 정책에 필요한 데이터가 올바른 형식인지 확인하려면 테스트 규칙을 사용하여 로그 데이터 수집 확인을 참조하세요.

선별된 감지 기능

주요 선별된 감지 기능 중 일부는 다음과 같습니다.

선별된 감지: Google SecOps 고객을 위해 GCTI에서 만들고 관리하는 선별된 감지 기능입니다.

규칙 집합: Google SecOps 고객을 위해 GCTI에서 관리하는 규칙 컬렉션입니다. GCTI는 여러 규칙 집합을 제공하고 유지보수합니다. 고객은 Google SecOps 계정 내에서 이러한 규칙을 사용 설정하거나 중지하고 이러한 규칙의 알림을 사용 설정하거나 중지할 수 있습니다. 위협 환경 변화에 따라 GCTI에서 주기적으로 새 규칙 및 규칙 집합을 제공합니다.

선별된 감지 페이지 및 규칙 집합 열기

선별된 감지 페이지를 열려면 다음 단계를 수행합니다.

기본 메뉴에서 규칙을 선택합니다.

선별된 감지를 클릭하여 규칙 집합 보기를 엽니다.

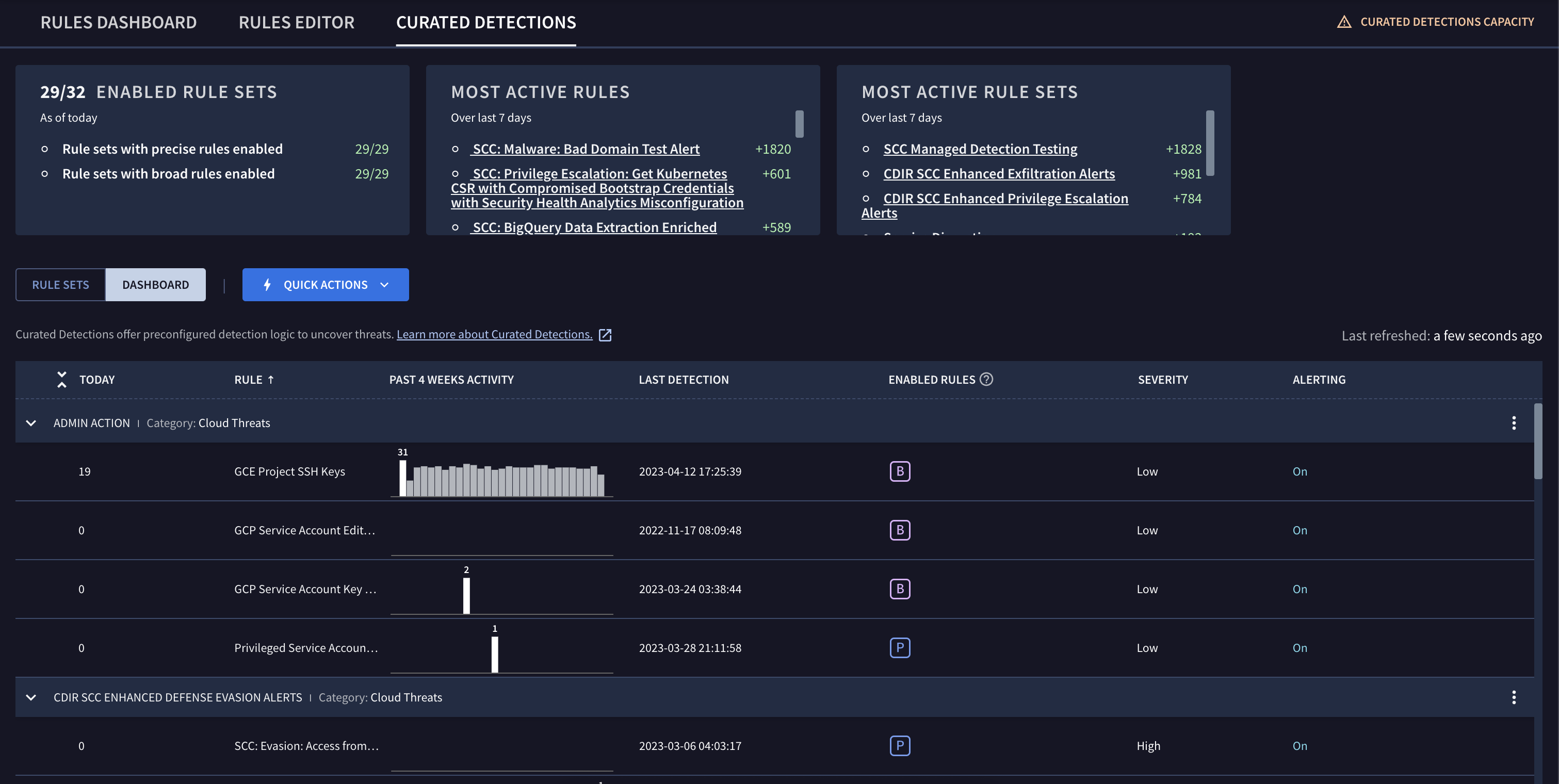

선별된 감지 페이지에서 다음을 포함하여 Google SecOps 계정에 활성화된 각 규칙 집합에 대한 정보를 확인할 수 있습니다.

최종 업데이트: GCTI가 규칙 집합을 마지막으로 업데이트한 시간입니다.

사용 설정된 규칙: 각 규칙 집합에 대해 사용 설정된 정밀한 규칙과 광범위한 규칙을 나타냅니다. 정확한 규칙은 높은 수준의 신뢰도로 악의적인 위협을 찾아냅니다. 광범위한 규칙은 더 일반적이고 거짓양성을 더 생성하는 의심스러운 행동을 검색합니다. 규칙 집합에 정밀한 규칙과 광범위한 규칙을 모두 사용할 수 있습니다.

알림: 각 규칙 집합에 알림이 사용 설정된 정밀한 규칙과 광범위한 규칙을 나타냅니다.

Mitre 전술: 각 규칙 집합에 포함된 Mitre ATT&CK® 전략의 식별자입니다. Mitre ATT&CK® 전략은 악의적인 행동의 의도를 나타냅니다.

Mitre 기법: 각 규칙 집합에 포함된 Mitre ATT&CK® 기법의 식별자입니다. Mitre ATT&CK® 기법은 악의적인 행동의 특정 작업을 나타냅니다.

이 페이지에서 규칙 및 규칙의 알림을 사용 설정하거나 사용 중지할 수도 있습니다. 광범위한 규칙 또는 정밀한 규칙에 이렇게 사용 설정 또는 사용 중지할 수 있습니다.

선별된 감지 대시보드 열기

선별된 감지 대시보드에는 Google SecOps 계정에서 로그 데이터에 대해 감지를 생성한 각 선별된 감지에 대한 정보가 표시됩니다. 감지가 있는 규칙은 규칙 집합별로 그룹화됩니다.

선별된 감지 대시보드를 열려면 다음 단계를 수행합니다.

기본 메뉴에서 규칙을 선택합니다. 기본 탭은 선별된 감지이며 기본 보기는 규칙 집합입니다.

대시보드를 클릭합니다.

그림 2: 선별된 감지 대시보드

선별된 감지 대시보드에는 Google SecOps 계정에 사용할 수 있는 각 규칙 집합이 표시됩니다. 각 디스플레이에는 다음이 포함됩니다.

규칙 집합과 연결된 각 규칙의 현재 활동을 추적하는 차트입니다.

마지막 감지 시간입니다.

각 규칙의 상태입니다.

최근 감지의 심각도입니다.

알림 사용 설정 또는 중지 여부입니다.

메뉴 아이콘 또는 규칙 집합 이름을 클릭하여 규칙 설정을 수정할 수 있습니다.

규칙 집합을 클릭하여 규칙 집합 뷰로 다시 전환합니다. 규칙 집합 뷰에서 Google SecOps 계정에 활성화된 각 규칙 집합에 대한 정보를 확인할 수 있습니다.

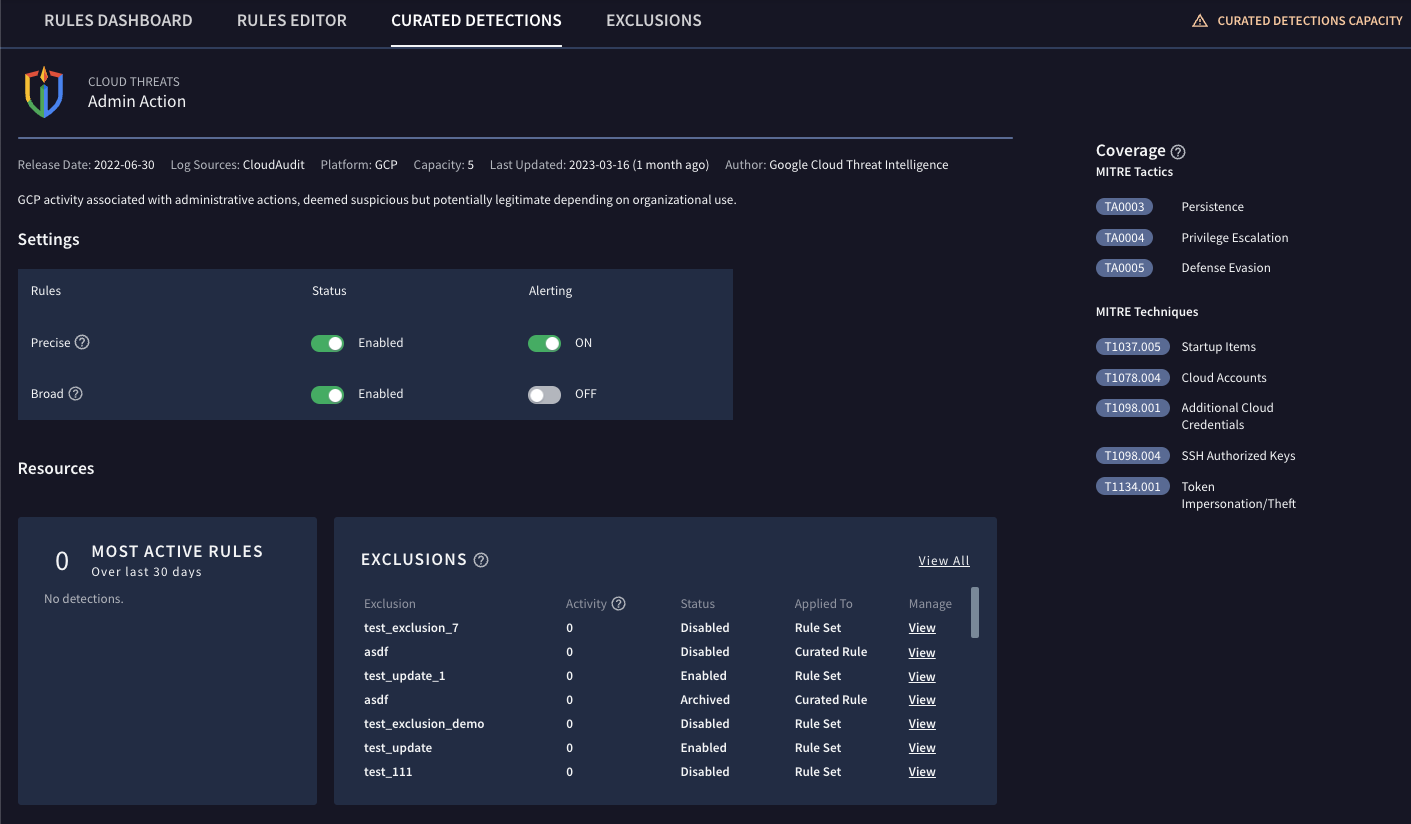

규칙 집합 세부정보 보기

규칙 집합에 대해 메뉴 아이콘을 클릭한 후 규칙 설정 보기 및 수정을 선택하여 선별된 감지 설정을 수정할 수 있습니다.

설정 섹션에서 규칙 집합을 사용 설정 또는 사용 중지합니다. 상태 및 알림 토글을 사용해서 규칙 집합에서 정밀한 규칙과 포괄적인 규칙을 사용 설정하거나 사용 중지할 수 있습니다. 또한 알림을 사용 또는 사용 중지할 수 있습니다.

규칙 집합에 구성된 모든 제외 항목을 확인할 수도 있습니다. 보기를 클릭하여 제외 항목을 수정할 수 있습니다. 자세한 내용은 규칙 제외 항목 구성을 참조하세요.

그림 3: 규칙 설정

규칙 집합의 모든 규칙 수정

설정 섹션에는 규칙 집합에 있는 모든 규칙의 설정이 표시됩니다. 설정을 수정하여 조직 사용량 및 니즈와 관련된 선별된 감지를 만들 수 있습니다.

정확한 규칙: 더 구체적인 규칙 특성으로 인해 거짓양성이 더 적은 악의적인 동작을 찾습니다.

광범위한 규칙: 보다 일반적인 규칙 특성으로 인해 악의적일 수 있지만 일반적으로 거짓양성이 더 많은 동작을 찾습니다.

상태: 해당 상태 옵션을 사용 설정됨으로 설정하여 규칙을 정확한 규칙 또는 광범위한 규칙 상태로 활성화합니다.

알림: 알림 옵션을 사용으로 설정하여 해당하는 정확한 규칙 또는 광범위한 규칙에 의해 생성된 감지를 수신할 수 있도록 알림을 사용 설정합니다.

규칙 제외 구성

GCTI 선별 감지에서 발생하는 알림 수를 관리하려면 규칙 제외를 구성하면 됩니다. 자세한 내용은 규칙 제외 항목 구성을 참고하세요.

선별된 감지 보기

선별된 감지 보기에서 선별된 감지 항목을 확인할 수 있습니다. 이 뷰를 사용하면 규칙과 관련된 모든 감지를 검사하고 타임라인의 애셋 뷰와 같은 다른 뷰로 피벗할 수 있습니다.

선별된 감지 보기를 열려면 다음 단계를 수행합니다.

대시보드를 클릭합니다.

규칙 열에서 규칙 이름 링크를 클릭합니다.

다음 단계

도움이 더 필요하신가요? 커뮤니티 회원 및 Google SecOps 전문가로부터 답변을 받으세요.