フィード管理 UI を使用してフィードを作成および管理する

このドキュメントでは、フィード管理 UI を使用してフィードを作成、管理、トラブルシューティングする方法について説明します。フィードの管理には、フィードの変更、有効化、削除が含まれます。

始める前に

各データフィードには独自の前提条件のセットがあり、Google Security Operations でフィードを設定する前に満たされている必要があります。フィードタイプに固有の前提条件については、ソースタイプ別の構成をご覧ください。設定する必要があるデータフィード タイプを検索し、提示される手順に沿って操作します。

サポートされている圧縮形式

フィードの取り込みでサポートされている圧縮形式は、.gz、.tar.gz、.tar、.targz、solr.gz です。次の表に、Google SecOps フィード変換がサポートするさまざまなファイルサイズを示します。

| オペレーション | 入力タイプ | 推奨されるサイズ | Expected Duration | 最大サイズ |

| データ モデリング | CSV | 5 GB 未満 | 7 分未満 | 10 GB |

| データ モデリング | CSV | 5 GB 未満 | 約 30 分 | 10 GB |

| データ モデリング | CSV | 未定 | 未定 | 2 GB |

| データ モデリング | XML / JSON | 1 GB 未満 | < 10 分 | 2 GB |

| データ モデリング | XLS / XLSX | 50 MB 未満 | 約 1 分 | 50 MB |

| ファイルを統合する | 任意 | 1 GB 未満 | # 個のファイルによって異なります | 100 GB |

| ファイルを解凍する | ZIP 以外 | 5 GB 未満 | # 個のファイルによって異なります | 10 GB(非圧縮) |

| ファイルを解凍する | ZIP | - | # 個のファイルによって異なります | 4 GB(非圧縮) |

フィードを設定する方法

Google SecOps のお客様がプラットフォームでこのフィードを設定する方法は 2 つあります。環境に最適な方法を使用します。

- [SIEM 設定] > [フィード]

- [Content Hub] > [Content Packs]

設定済みのフィードを表示する

[フィード] ページには、設定したすべてのフィードが表示されます。

- [SIEM 設定] > [フィード] に移動します。メインページには、構成済みのすべてのフィードが表示されます。

- 各行にポインタを合わせると、 more_vert (その他)メニューが表示されます。

- メニューでは、フィードの詳細を表示したり、フィードを編集、無効化、削除したりできます。

プロダクト ファミリーに複数のフィードを構成する(Google SecOps のお客様のみ)

ログタイプに基づいて、プロダクト ファミリーごとに複数のフィードを設定できます。Google がベースラインとして特定したログタイプは、必須としてマークされます。このプラットフォームには、設定手順、必要な手順、すべての構成パラメータの説明が用意されています。構成設定を簡素化するために、一部のパラメータは事前定義されています。たとえば、CrowdStrike Falcon の [必須] と [省略可] の両方のログタイプで複数のフィードを作成できます。詳しくは、複数のフィードを設定するをご覧ください。

フィードを追加

Google SecOps アカウントにフィードを追加する手順は次のとおりです。

次の手順に沿って、[SIEM 設定] * {and_then} [フィード] ページからフィードを追加します。

Google SecOps メニューで、[設定] を選択し、[フィード] をクリックします。[フィード] ページに一覧表示されるデータ フィードには、ご自身が設定したフィードに加えて、Google がアカウントに設定したすべてのフィードが含まれます。

[Add New Feed] をクリックします。

次のページで、[単一フィードを設定] をクリックします。この手順は、Google SecOps SIEM スタンドアロン プラットフォームを使用しているお客様には関係ありません。

フィード名を追加します。

[ソースタイプ] リストで、Google SecOps にデータをインポートするためのソースタイプを選択します。次のフィード ソースタイプから選択できます。

- Amazon Data Firehose

- Amazon S3

- Amazon S3(プレビュー)

- Amazon SQS

- Amazon SQS(プレビュー)

- Azure Blob Storage

- Azure Blob Storage(プレビュー)

- Google Cloud Pub/Sub

- Cloud Storage

- Cloud Storage(プレビュー)

- Cloud Storage Event Driven(プレビュー)

- HTTP(S) ファイル(API 以外)

- サードパーティ API

- Webhook

[ログタイプ] リストで、取り込むログに対応するログタイプを選択します。使用可能なログは、前に選択したソースタイプによって異なります。

ソースタイプとして Cloud Storage を選択した場合は、サービス アカウントを取得オプションを使用して一意のサービス アカウントを取得します。Google Cloud Storage フィードの設定例をご覧ください。

[次へ] をクリックします。

[入力パラメータ] タブで必要なパラメータを指定します。ここに表示されるオプションは、[Set Properties] タブで選択したソースとログのタイプによって異なります。各フィールドの質問アイコンの上にポインタを置くと、提供する必要がある内容に関する追加情報が表示されます。

省略可: [プロパティを設定] タブで Namespace を指定できます。名前空間の詳細については、アセットの名前空間の使用をご覧ください。

[次へ] をクリックします。

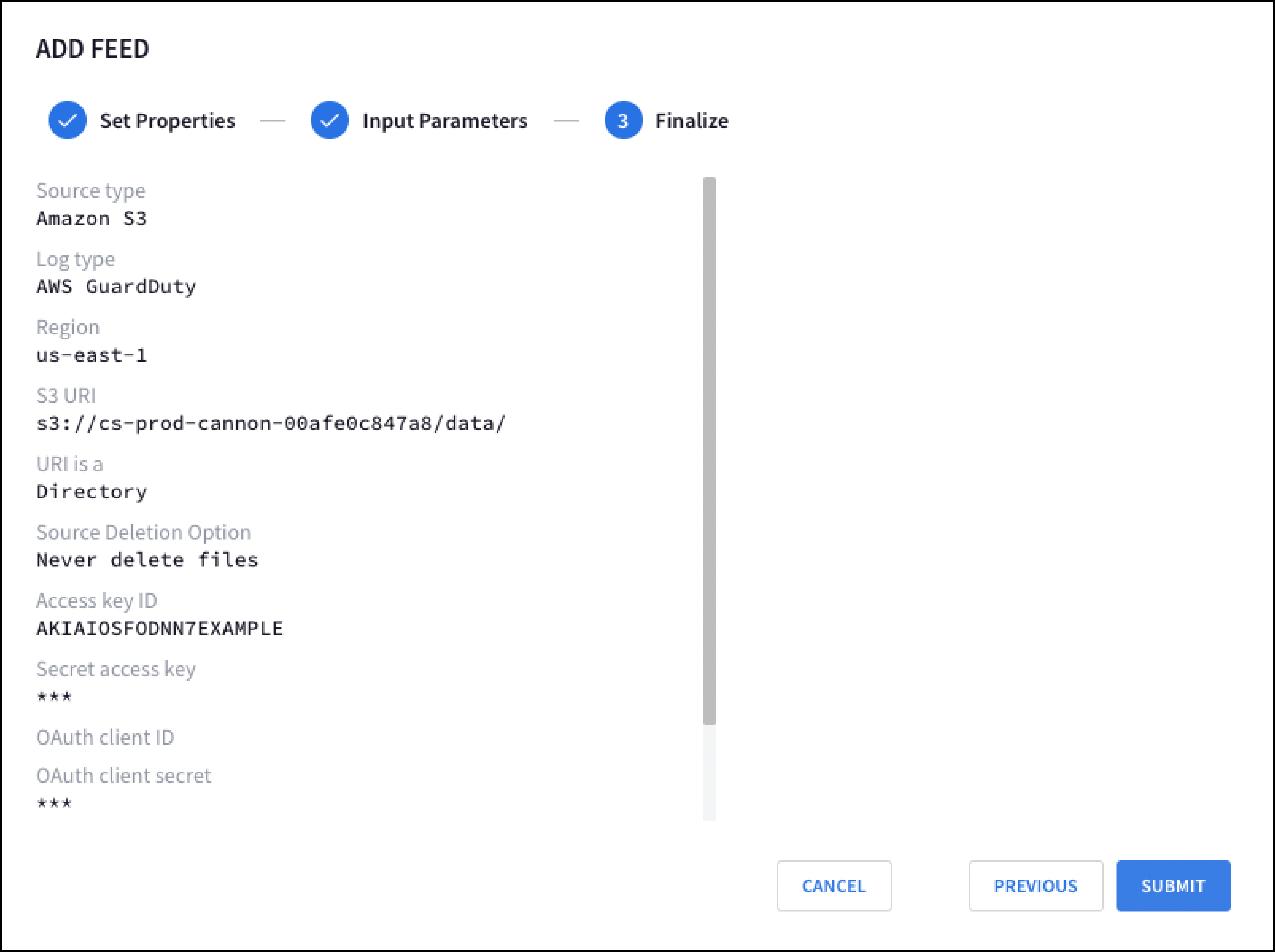

[Finalize] タブで新しいフィードの設定を確認します。

[送信] をクリックします。Google SecOps が新しいフィードの検証チェックを完了します。フィードがチェックに合格すると、フィードの名前が生成されて Google SecOps に送信され、Google SecOps でデータの取得が開始されます。

Google Cloud Storage フィードの設定例

- Google SecOps メニューから [設定] を選択し、[フィード] をクリックします。

- [Add New Feed] をクリックします。

- 次のページで、[単一フィードを設定] をクリックします。Google SecOps SIEM スタンドアロン プラットフォームを使用している場合、この手順は適用されません。

- [ソースタイプ] で [Cloud Storage] を選択します。

- [ログタイプ] を選択します。たとえば、Google Kubernetes Engine 監査ログのフィードを作成するには、[ログタイプ] として [Google Kubernetes Engine 監査ログ] を選択します。

- [サービス アカウントを取得する] をクリックします。Google SecOps は、Google SecOps がデータの取り込みに使用する一意のサービス アカウントを提供します。

- 省略可: サービス アカウントを構成します。詳細については、Google SecOps サービス アカウントにアクセス権を付与するをご覧ください。

- [次へ] をクリックします。

作成した Cloud Storage 構成に基づいて、次のフィールドの値を指定します。

ストレージ バケット URI

ソース削除オプション

Cloud Storage バケットの設定方法については、バケットの作成をご覧ください。

[次へ]、[送信] の順にクリックします。注意: 許可リストを有効にして、サードパーティ API からデータを取り込むすべてのログタイプの IP アドレス範囲を追加する必要があります。

Amazon S3 と Azure Storage の STS アクセスを有効にする

STS は、次の Google Cloud Storage フィードで使用され、Amazon S3 と Azure Storage のブロブストアから Google SecOps にデータを転送します。

- Amazon S3(プレビュー)

- Amazon SQS(プレビュー)

- Azure Blob Storage(プレビュー)

STS は、定義された STS IP アドレス範囲のセットから Amazon S3 と Azure ストレージ サービスにデータ転送リクエストを送信します。これらの STS IP アドレス範囲は、次の JSON ファイルで公開されています。 https://www.gstatic.com/storage-transfer-service/ipranges.json

これらの STS フィードソースタイプを使用するには、STS IP アドレス範囲で定義された IP アドレスから発信されたクエリに対して、Amazon S3 と Azure Storage のブロブストアへのアクセスを有効にする必要がある場合があります。

STS が Amazon S3 と Azure ストレージ サービスにアクセスできるようにするには、IP アクセス制限の調整が必要になることがあります。

JSON ファイルから最新の IP 範囲を pull します。

セキュリティ構成を最新の状態に保つため、少なくとも週に 1 回、この JSON ファイルからデータを読み取ることをおすすめします。ファイルに新しい範囲が追加された場合、STS からのリクエストに対してその範囲が使用されるまでに少なくとも 7 日間はかかります。

JSON ファイルから IP 範囲を取得する Python スクリプトの例については、デフォルト ドメインの IP アドレスをご覧ください。

現在の IP 範囲

creationTimeと、前の JSON ファイルから読み取った IP 範囲creationTimeを比較します。異なる場合は、Amazon S3 と Azure Storage の Blobstore で IP アクセス制限を更新します。Amazon S3 の場合

Amazon S3 blobstore の IP アクセス制限を更新するには:

AWS プロジェクトでストレージへのアクセスに IP 制限を使用する場合は、STS ワーカーで使用される IP 範囲を許可 IP リストに追加する必要があります。

これらの範囲を許可された IP として追加するには、AWS S3 のドキュメントの特定の IP アドレスに基づいてアクセスを管理するで説明されているように、

bucket policyでConditionフィールドを使用します。Azure Storage の場合

Azure Storage blobstore の IP アクセス制限を更新するには:

Azure Storage ファイアウォールを使用して Azure リソースへのアクセスを制限する場合は、STS ワーカーで使用される IP 範囲を、許可された IP のリストに追加する必要があります。

これらの範囲を許可された IP として追加するには、Azure Storage ファイアウォールと仮想ネットワークを構成するの手順に沿って操作します。

IP 許可リスト

このセクションでは、サードパーティ フィードと Storage Transfer Service(STS)の許可リスト登録の要件について説明します。

サードパーティ API フィードを許可リストに登録する

許可リストを有効にして、サードパーティ API からデータを取り込むすべてのログタイプに Google IP アドレス範囲を追加します。

ソースファイルを削除する

ソース削除オプションを使用すると、転送が完了した後に、フィードソース オブジェクト(ファイルとフォルダ)をストレージから削除できます。このオプションは、Cloud Storage などの一部のフィードソースタイプでのみ使用できます。これらのフィードソース タイプの [新しく追加] ワークフローと [フィードを編集] ワークフローに [ソースの削除オプション] フィールドがあります。

ソース削除オプション

Cloud Storage などの、サポートされているフィードソースタイプの場合、[ソースの削除オプション] フィールドには次のオプションがあります。

- ファイルを削除しない

- 転送されたファイルと空のディレクトリを削除する

- 転送されたファイルを削除する

Microsoft Azure Blob Storage(AZURE_BLOBSTORE)は、ソースファイルの削除をサポートしていません。[SOURCE DELETION OPTION] フィールドで、[Never delete files] オプションのみを選択します。

次のフィードソース(

"feedSourceType"):GOOGLE_CLOUD_STORAGE_V2、GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN、AMAZON_S3_V2、AMAZON_SQS_V2、AZURE_BLOBSTORE_V2の場合、[SOURCE DELETION OPTION](ソース削除オプション)フィールドには次の 2 つのオプションがあります。- なし: 転送後にファイルを削除しません。

- ON_SUCCESS: 転送後にすべてのファイルと空のディレクトリを削除します。

Pub/Sub push フィードを設定する

Pub/Sub push フィードを設定する手順は次のとおりです。

- Pub/Sub push フィードを作成します。

- Pub/Sub サブスクリプションでエンドポイント URL を指定します。

Pub/Sub push フィードを作成する

- Google SecOps メニューで、[設定] を選択し、[フィード] をクリックします。

- [新しく追加] をクリックします。

- [フィード名] フィールドに、フィードの名前を入力します。

- [ソースタイプ] リストで、[Google Cloud Pub/Sub Push] を選択します。

- [ログタイプ] を選択します。たとえば、Open Cybersecurity Schema Framework のフィードを作成するには、[ログタイプ] として [Open Cybersecurity Schema Framework(OCSF)] を選択します。

- [次へ] をクリックします。

- 省略可: 次の入力パラメータの値を指定します。

- Split delimiter: ログ行を区切るために使用される区切り文字(

\nなど)。 - Asset namespace: アセットの名前空間。

- Ingestion labels: このフィードのイベントに適用されるラベル。

- Split delimiter: ログ行を区切るために使用される区切り文字(

- [次へ] をクリックします。

- [Finalize] 画面で新しいフィードの設定を確認し、[送信] をクリックします。

- [詳細] タブで、[エンドポイント情報] フィールドから、フィードのエンドポイント URL をコピーします。このエンドポイント URL は、Pub/Sub で push サブスクリプションを作成するために必要です。

- 省略可: [フィードを有効にする] の切り替えボタンをクリックして、フィードを無効にします。フィードはデフォルトで有効になっています。

- [完了] をクリックします。

エンドポイント URL を指定する

Pub/Sub push フィードを作成したら、次のようにエンドポイント URL を指定します。Pub/Sub で push サブスクリプションを作成し、HTTPS エンドポイントを指定します。[認証を有効にする] とサービス アカウントを選択します。

- Pub/Sub で push サブスクリプションを作成します。push サブスクリプションの作成方法の詳細については、push サブスクリプションを作成するをご覧ください。

- エンドポイント URL を指定します。この URL は Google Cloud Pub/Sub push フィードの中にあります。

- [認証を有効にする] を選択し、サービス アカウントを選択します。

Amazon Data Firehose フィードを設定する

Amazon Data Firehose フィードを設定する手順は次のとおりです。

- Amazon Data Firehose フィードを作成し、エンドポイント URL と秘密鍵をコピーします。

- Google SecOps に対する認証のための API キーを作成します。既存の API キーを再利用して Google SecOps に対する認証を行うこともできます。

- Amazon Data Firehose でエンドポイント URL を指定します。

Amazon Data Firehose フィードを作成する

- Google SecOps メニューで、[設定] を選択し、[フィード] をクリックします。

- [新しく追加] をクリックします。

- [フィード名] フィールドに、フィードの名前を入力します。

- [ソースタイプ] リストで、[Amazon Data Firehose] を選択します。

- [ログタイプ] を選択します。たとえば、Open Cybersecurity Schema Framework のフィードを作成するには、[ログタイプ] として [Open Cybersecurity Schema Framework(OCSF)] を選択します。

- [次へ] をクリックします。

- 省略可: 次の入力パラメータの値を指定します。

- Split delimiter: ログ行を区切るために使用される区切り文字(

\nなど)。 - Asset namespace: アセットの名前空間。

- Ingestion labels: このフィードのイベントに適用されるラベル。

- Split delimiter: ログ行を区切るために使用される区切り文字(

- [次へ] をクリックします。

- [Finalize] 画面で新しいフィードの設定を確認し、[送信] をクリックします。

- [秘密鍵を生成する] をクリックして、このフィードを認証するためのシークレット キーを生成します。

- このシークレットは再び表示できないため、秘密鍵をコピーして保存します。新しいシークレット キーを再度生成できますが、シークレット キーを再生成すると、以前のシークレット キーは無効になります。

- [詳細] タブで、[エンドポイント情報] フィールドから、フィードのエンドポイント URL をコピーします。このエンドポイント URL は、Amazon Data Firehose で配信ストリームの宛先設定を指定するときに必要になります。

- 省略可: [フィードを有効にする] の切り替えボタンをクリックして、フィードを無効にします。フィードはデフォルトで有効になっています。

- [完了] をクリックします。

Amazon Data Firehose フィード用の API キーを作成する

Amazon Data Firehose フィードの API キーを作成する手順は次のとおりです。 1. Google Cloud コンソールの [認証情報] ページに移動します。1. [認証情報を作成] をクリックして [API キー] を選択します。1. API キーへのアクセスを Chronicle API に限定します。

エンドポイント URL を指定する

Amazon Data Firehose で、次のように HTTPS エンドポイントとアクセスキーを指定します。

フィード エンドポイント URL に API キーを追加し、次の形式でこの URL を HTTP エンドポイント URL として指定します。

ENDPOINT_URL?key=API_KEY以下を置き換えます。

ENDPOINT_URL: フィード エンドポイントの URL。API_KEY: Google SecOps に対する認証に使用する API キー。

アクセスキーには、Amazon Data Firehose フィードの作成時に取得した秘密鍵を指定します。

HTTPS Webhook フィードを設定する

HTTPS webhook フィードを設定する手順は次のとおりです。

- HTTPS Webhook フィードを作成し、エンドポイント URL と秘密鍵をコピーします。

- エンドポイント URL で指定された API キーを作成します。既存の API キーを再利用して Google SecOps に対する認証を行うこともできます。

- アプリケーション内でエンドポイント URL を指定します。

前提条件

- Google SecOps のGoogle Cloud プロジェクトが構成され、そのプロジェクトで Chronicle API が有効になっていることを確認します。

1 つの Webhook リクエストで複数のイベントを送信する

次のコードサンプルは、curl --location 項目の後に複数の改行区切りの JSON オブジェクトを含む単一のリクエスト本文をフォーマットする方法を示しています。

--header 'Content-Type: application/json' \

--header 'X-goog-api-key: API_KEY' \

--header 'X-Webhook-Access-Key: SECRET' \

--data '{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}

{"principal": {"asset_id": "asset 123"}, "metadata": {"event_type": "GENERIC_EVENT", "product_name": "Product Acme"}}'

HTTPS Webhook フィードを作成する

- Google SecOps メニューで、[設定] を選択し、[フィード] をクリックします。

- [新しく追加] をクリックします。

- [フィード名] フィールドに、フィードの名前を入力します。

- [ソースタイプ] リストで、[Webhook] を選択します。

- [ログタイプ] を選択します。たとえば、Open Cybersecurity Schema Framework のフィードを作成するには、[ログタイプ] として [Open Cybersecurity Schema Framework(OCSF)] を選択します。

- [次へ] をクリックします。

- 省略可: 次の入力パラメータの値を指定します。

- Split delimiter: ログ行を区切るために使用される区切り文字(

\nなど)。 - Asset namespace: アセットの名前空間。

- Ingestion labels: このフィードのイベントに適用されるラベル。

- Split delimiter: ログ行を区切るために使用される区切り文字(

- [次へ] をクリックします。

- [Finalize] 画面で新しいフィードの設定を確認し、[送信] をクリックします。

- [秘密鍵を生成する] をクリックして、このフィードを認証するためのシークレット キーを生成します。

- このシークレットは再び表示できないため、秘密鍵をコピーして保存します。新しいシークレット キーを再度生成できますが、シークレット キーを再生成すると、以前のシークレット キーは無効になります。

- [詳細] タブで、[エンドポイント情報] フィールドから、フィードのエンドポイント URL をコピーします。このエンドポイント URL をクライアント アプリケーション内で指定する必要があります。

- 省略可: [フィードを有効にする] の切り替えボタンをクリックして、フィードを無効にします。フィードはデフォルトで有効になっています。

- [完了] をクリックします。

Webhook フィード用の API キーを作成する

- Google Cloud コンソールの [認証情報] ページに移動します。

- [認証情報を作成] をクリックして [API キー] を選択します。

- API キーへのアクセスを Chronicle API に限定します。

エンドポイント URL を指定する

- クライアント アプリケーション内で HTTPS エンドポイント(Webhook フィード内にあります)を指定します。

次の形式でカスタム ヘッダーの一部として API キーと秘密鍵を指定して、認証を有効にします。

X-goog-api-key = API_KEYX-Webhook-Access-Key = SECRETAPI キーは URL 内で指定するのではなく、ヘッダーとして指定することをおすすめします。Webhook クライアントがカスタム ヘッダーをサポートしていない場合は、次の形式のクエリ パラメータを使用して API キーと秘密鍵を指定できます。

ENDPOINT_URL?key=API_KEY&secret=SECRET以下を置き換えます。

ENDPOINT_URL: フィード エンドポイントの URL。API_KEY: Google SecOps に対する認証に使用する API キー。SECRET: フィードの認証用に生成した秘密鍵。

Google SecOps サービス アカウントへのアクセス権を付与する

- Google Cloud コンソールで Cloud Storage の [バケット] ページに移動します。

関連する Cloud Storage オブジェクトに対するアクセス権をサービス アカウントに付与します。

特定のファイルに読み取り権限を付与するには、次の操作を行います。

- ファイルを選択して [アクセス権の編集] をクリックします。

- [プリンシパルを追加] をクリックします。

- [新しいプリンシパル] フィールドに、Google SecOps サービス アカウントの名前を入力します。

- 読み取り権限を含むロールを Google SecOps サービス アカウントに割り当てます。たとえば、Storage オブジェクト閲覧者(

roles/storage.objectViewer)。これは、均一なバケットレベルのアクセス権が有効になっていない場合にのみ実行できます。 - [保存] をクリックします。

複数のファイルへの読み取り権限を付与するには、次のようにバケットレベルでアクセス権を付与します。

"feedSourceType": "GOOGLE_CLOUD_STORAGE":- Google SecOps サービス アカウントをプリンシパルとしてストレージ バケットに追加し、IAM ストレージ オブジェクト閲覧者(

roles/storage.objectViewer)ロールを付与します。 - ソースファイルを削除するようにフィードを構成する場合、Google SecOps サービス アカウントをプリンシパルとしてバケットに追加し、IAM ストレージ オブジェクト管理者(

roles/storage.objectAdmin)のロールを付与する必要があります。

- Google SecOps サービス アカウントをプリンシパルとしてストレージ バケットに追加し、IAM ストレージ オブジェクト閲覧者(

"feedSourceType": "GOOGLE_CLOUD_STORAGE_V2":次のいずれかのロールを付与します。

- Storage オブジェクト閲覧者(

roles/storage.objectViewer)。別の Cloud Storage バケットに転送される場合。 - Storage オブジェクト作成者(

roles/storage.objectCreator): ファイル システムに転送される場合。

- Storage オブジェクト閲覧者(

次のいずれかのロールを付与します。

- ストレージのレガシー バケット書き込み(

roles/storage.legacyBucketWriter): オブジェクト削除権限が必要な場合。 - Storage レガシー バケット読み取り(

roles/storage.legacyBucketReader): オブジェクト削除権限が必要ない場合。

- ストレージのレガシー バケット書き込み(

"feedSourceType": "GOOGLE_CLOUD_STORAGE_EVENT_DRIVEN":次のいずれかのロールを付与します。

- Storage オブジェクト閲覧者(

roles/storage.objectViewer)。別の Cloud Storage バケットに転送される場合。 - Storage オブジェクト作成者(

roles/storage.objectCreator): ファイル システムに転送される場合。

- Storage オブジェクト閲覧者(

次のいずれかのロールを付与します。

- ストレージのレガシー バケット書き込み(

roles/storage.legacyBucketWriter): オブジェクト削除権限が必要な場合。 - Storage レガシー バケット読み取り(

roles/storage.legacyBucketReader): オブジェクト削除権限が必要ない場合。

- ストレージのレガシー バケット書き込み(

VPC Service Controls を構成する

VPC Service Controls が有効になっている場合は、Cloud Storage バケットへのアクセス権を付与するために上り(内向き)ルールが必要です。

上り(内向き)ルールでは、次の Cloud Storage メソッドを許可する必要があります。

google.storage.objects.list。単一のファイル フィードに必須です。google.storage.objects.get。ディレクトリまたはサブディレクトリへのアクセスが必要なフィードに必要です。google.storage.objects.delete。ソースファイルの削除が必要なフィードに必須です。

上り(内向き)ルールの例

- ingressFrom:

identities:

- serviceAccount:8911409095528497-0-account@partnercontent.gserviceaccount.com

sources:

- accessLevel: "*"

ingressTo:

operations:

- serviceName: storage.googleapis.com

methodSelectors:

- method: google.storage.objects.list

- method: google.storage.objects.get

- method: google.storage.objects.delete

resources:

- projects/PROJECT_ID

フィードのステータス

最初の [フィード] ページでフィードのステータスをモニタリングできます。フィードのステータスは次のいずれかになります。

- アクティブ: フィードが構成され、Google SecOps アカウントにデータを取り込む準備が整っています。

- InProgress: Google SecOps は、構成済みのサードパーティからデータを pull しようとします。

- 完了: このフィードによってデータは正常に取得されました。

- アーカイブ済み: 無効化されたフィード。

Failed: フィードでデータを正常に取得できません。構成の問題が原因と考えられます。質問をクリックすると、構成エラーが表示されます。エラーを修正し、フィードを再送信したら、[フィード] ページに戻って、現在、フィードが機能しているかどうかを確認します。

フィードを編集

[フィード] ページで、次のように既存のフィードを編集できます。

既存のフィードにカーソルを合わせ、右側の列にある more_vert をクリックします。

[Edit Feed] をクリックします。これで、フィードの入力パラメータを変更し、Google SecOps に再送信できるようになりました。Google SecOps は更新されたフィードの使用を試行します。

フィードを有効または無効にする

[ステータス] 列で、有効なフィードには、[有効]、[進行中]、[完了]、または [失敗] のラベルが付けられます。無効なフィールドは [アーカイブ済み] のラベルが付けられます。説明については、フィードのステータスをご覧ください。

[フィード] ページから、任意の既存のフィードを有効化または無効化できます。

既存のフィードにカーソルを合わせ、右側の列にある more_vert をクリックします。

省略可: [フィードを有効にする] の切り替えボタンをクリックして、フィードを無効にします。

省略可: [フィードを無効にする] の切り替えボタンをクリックして、フィードを無効にします。これで、フィードに [アーカイブ済み] というラベルが付けられました。

フィードの削除

[フィード] ページから、任意の既存のフィードを削除することもできます。

既存のフィードにカーソルを合わせ、右側の列にある more_vert をクリックします。

[Delete Feed](フィードを削除)をクリックします。[フィードの削除] ウィンドウが開きます。フィードを完全に削除するには、[はい、削除します] をクリックします。

取り込みレートを制御する

テナントのデータの取り込みレートが特定のしきい値に達すると、Google Security Operations は新しいデータフィードの取り込みレートを制限して、取り込みレートが高いソースが別のデータソースの取り込みレートに影響を与えないようにします。 この場合、遅延は発生しますが、データが失われることはありません。しきい値は取り込み量とテナントの使用履歴によって決まります。

レート上限の引き上げをリクエストするには、Cloud カスタマーケアにお問い合わせください。

トラブルシューティング

[フィード] ページで、既存のフィードのソースタイプ、ログタイプ、フィード ID、ステータスなどの詳細を確認できます。

既存のフィードにカーソルを合わせ、右側の列にある more_vert をクリックします。

[View Feed] をクリックします。フィードの詳細を示すダイアログが表示されます。失敗したフィードについては、[詳細] > [ステータス] でエラーの詳細を確認できます。

失敗したフィードについては、詳細にエラーの原因と修正手順が含まれます。次の表に、データフィードの使用中に表示される可能性のあるエラー メッセージを示します。

| エラーコード | 原因 | トラブルシューティング |

ACCESS_DENIED |

フィード構成で指定された認証アカウントには必要な権限がありません。 | フィード構成で指定された認証アカウントに、必要な権限があることを確認します。必要な権限については、フィードのドキュメントをご覧ください。権限については、[ソースタイプ別の構成](/chronicle/docs/reference/feed-management-api#source-types) をご覧ください。 |

ACCESS_TOO_FREQUENT |

試行回数が上限を超えてもソースに到達できなかったため、フィードが失敗しました。 | Google SecOps サポートにお問い合わせください。 |

CONNECTION_DROPPED |

ソースへの接続は確立されましたが、フィードが完了する前に接続が閉じられました。 | このエラーは一時的なもので、アプリケーションはリクエストを再試行します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

CONNECTION_FAILED |

アプリケーションがソース IP アドレスとポートに接続できない。 | 以下をご確認ください。

問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

DNS_ERROR |

ソース ホスト名を解決できません。 | サーバーのホスト名のスペルが間違っている可能性があります。URL を確認し、スペルが正しいことを確認します。 |

FILE_FAILED |

ソースへの接続は確立されましたが、ファイルまたはリソースに問題がありました。 | 以下をご確認ください。

問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

FILE_NOT_FOUND |

ソースへの接続は確立されましたが、ファイルまたはリソースが見つかりません。 | 以下をご確認ください。

問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

GATEWAY_ERROR |

API が Google SecOps からの呼び出しに対してゲートウェイ エラーを返しました。 | フィードのソースの詳細を確認します。アプリケーションはリクエストを再試行します。 |

INTERNAL_ERROR |

内部エラーのため、データを取り込めません。 | 問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

INVALID_ARGUMENT |

ソースへの接続は確立されましたが、無効な引数が理由でフィードが失敗しました。 | フィードの構成を確認します。フィードの設定について詳しくは、フィードのドキュメントをご覧ください。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

INVALID_FEED_CONFIG |

フィード構成に無効な値が含まれています。 | フィード構成の中に設定の誤りがないか確認します。正しい構文については、フィードのドキュメントをご覧ください。 |

INVALID_REMOTE_RESPONSE |

ソースへの接続は確立されましたが、レスポンスが正しくありませんでした。 | フィードの構成を確認します。フィードの設定についての詳細情報を参照します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

LOGIN_FAILED |

ソースへの接続は確立されましたが、認証情報が正しくないか欠落しています。 | ソースの認証情報を再入力して、正しいことを確認します。 |

NO_RESPONSE |

ソースへの接続は確立されましたが、ソースから応答がありませんでした。 | ソースが Google SecOps からのリクエストをサポートできることを確認します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

PERMISSION_DENIED |

ソースへの接続は確立されましたが、認可の問題がありました。 | 必要なアクセス許可と権限が追加されていることを確認します。 |

REMOTE_SERVER_ERROR |

ソースへの接続は確立されましたが、ソースからデータが返されませんでした。 | ソースが使用可能で、応答としてデータが返されることを確認します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

REMOTE_SERVER_REPORTED_BAD_REQUEST |

ソースへの接続は確立されましたが、ソースがリクエストを拒否しました。 | フィードの構成を確認します。詳しくは、フィードのドキュメントをご覧ください。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

SOCKET_READ_TIMEOUT |

ソースへの接続は確立されましたが、データ転送が完了する前に接続がタイムアウトしました。 | このエラーは一時的なもので、アプリケーションはリクエストを再試行します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

TOO_MANY_ERRORS |

ソースから複数のエラーが発生したため、フィードがタイムアウトしました。 | Google SecOps サポートにお問い合わせください。 |

TRANSIENT_INTERNAL_ERROR |

フィードで一時的な内部エラーが発生しました。 | このエラーは一時的なものであり、アプリケーションはリクエストを再試行します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

UNSAFE_CONNECTION |

IP アドレスが制限されているため、アプリケーションが接続できませんでした。 | このエラーは一時的なもので、Google SecOps はリクエストを再試行します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

HTTP_400 |

無効なリクエストが原因でフィードが失敗しました。 | フィードの構成を確認します。フィードの設定についての詳細情報を参照します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

HTTP_403 |

ソースへの接続は確立されましたが、認可の問題がありました。 | 必要なアクセス許可と権限が追加されていることを確認します。 |

HTTP_404 |

ソースへの接続は確立されましたが、ファイルまたはリソースが見つかりません。 | 以下をご確認ください。

問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

HTTP_429 |

試行回数が上限を超えてもソースに到達できなかったため、フィードがタイムアウトしました。 | Google SecOps サポートにお問い合わせください。 |

HTTP_500 |

ソースへの接続は確立されましたが、ソースからデータが返されませんでした。 | ソースが使用可能で、応答としてデータが返されることを確認します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

HTTP_502 |

フィードがゲートウェイ エラーに遭遇しました。 | このエラーは一時的なものであり、アプリケーションはリクエストを再試行します。問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

HTTP_504 |

Google SecOps がソース IP アドレスとポートに接続できません。 | このエラーは一時的なものであり、アプリケーションはリクエストを再試行します。 以下を確認します。

問題が解決しない場合は、Google SecOps サポートにお問い合わせください。 |

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。